A finales del primer trimestre Kaspersky Lab descubrió el troyano modular Backdoor.AndroidOS.Triada, que descargaba otros troyanos y les concedía derechos de superusuario y la posibilidad de incrustarse en los procesos del sistema. Poco tiempo después, el 15 de marzo, encontramos uno de los módulos, que permite lanzar un peligroso ataque de suplantación de direcciones URL en el navegador.

El módulo maliciosos detectado consta de varias partes, que los productos de Kaspersky Lab detectan como Backdoor.AndroidOS.Triada.p/o/q. Una vez que obtiene derechos de superusuario, usa los métodos estándar de depuración de Linux para incrustar su biblioteca (Triada.q, que a continuación descarga Triada.o) en los procesos de los siguientes navegadores:

- com.android.browser (el navegador estándar de Android)

- com.qihoo.browser (el navegador 360 Secure Browser)

- com.ijinshan.browser_fast (el navegador Cheetah)

- com.oupeng.browser (el navegador Oupeng)

La biblioteca intercepta la URL que el usuario está tratando de visitar, la analiza y la puede suplantar por cualquier otra. Las reglas de suplantación de direcciones URL se descargan del servidor de administración cuando el módulo está en funcionamiento.

Esquema del ataque

En un sistema que no está infectado, el navegador envía la solicitud con la dirección URL a un servidor web mediante Internet y recibe una página como respuesta.

Pero en un sistema infectado, Triada incrusta en el proceso del navegador una biblioteca que intercepta la dirección URL. Con esto, la solicitud de dirección llega primero a esta biblioteca, donde se la reemplaza y se la envía a otro servidor web.

Como resultado, el navegador no recibe los datos solicitados y el usuario llega a una página completamente diferente.

En este momento, los escritores de virus usan este esquema para suplantar el sistema de búsqueda predeterminado y para suplantar la página de inicio en el navegador del usuario. En esencia, son las mismas acciones que realizan los numerosos programas de adware para Windows. Sin embargo, nada le impide realizar ataques similares, pero suplantando cualquier dirección URL, entre ellas de bancos, remitir a los usuarios a páginas phishing, etc. Para hacerlo, basta que los estafadores le den la orden correspondiente a su criatura.

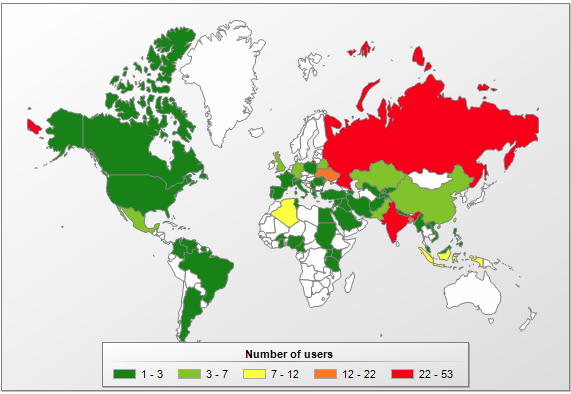

Durante el periodo que lo estuvimos observando, el módulo atacó a 247 usuarios. La intensidad de sus ataques no decae. El número de variantes del malware no es grande. Por lo visto, a pesar de sus “ánimos progresistas”, los autores de este backdoor decidieron concentrar sus esfuerzos en desarrollar otros programas. La geografía de propagación es muy similar a la de otros malware para root, ya que este módulo solo puede funcionar junto con Triada, que es el malware que la descarga.

Número de usuarios atacados por Backdoor.AndroidOS.Triada.p en diferentes países

Para terminar, queremos mencionar que los delincuentes informáticos especializados en Android suelen ser bastante perezosos: pueden robar dinero fácil y directamente, por ejemplo con la ayuda de troyanos que envían SMS a números de pago o que falsifican las ventanas de las aplicaciones bancarias. Pero últimamente notamos que algunos delincuentes han empezado a estudiar más activamente la estructura de este sistema operativo, perfeccionar su arsenal técnico y lanzar ataques más complejos, como el que acabamos de describir.

Cada uno ve… lo que no pidió ver