El presente artículo se ha elaborado con los datos técnicos obtenidos por los expertos de Kaspersky Lab durante el análisis de los programas Korablin y Morcut. Los especialistas de Kaspersky Lab han sacado toda una serie de conclusiones basadas en datos de fuentes públicas cuya lista está en la última parte de la publicación. En el sitio de Kaspersky Lab Securelist.com se puede hacer cualquier pregunta sobre el contenido del artículo o también dirigiéndose al servicio de relaciones públicas en el sitio www.kaspersky.com.

Spyware para las fuerzas de seguridad

Según la definición encontrada en la página correspondiente de Wikipedia, “El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador”.

A pesar de que en la mayoría de los países hay leyes que prohíben la creación y difusión de programas maliciosos, en este momento existen por lo menos tres paquetes de programas –cuyo fin es, según afirman sus creadores, recopilar datos sobre las actividades de los usuarios en los ordenadores para después enviar esta información a las fuerzas del orden.

Se considera que el primer programa ampliamente conocido de este tipo es el troyano Bundestrojaner, usado por las fuerzas del orden alemanas para hacer un seguimiento de los sospechosos en Internet. Otro programa espía famoso es FinSpy, creado por la compañía Gamma International para darles a los las fuerzas del orden de diferentes países la posibilidad de vigilar los ordenadores y dispositivos móviles de los sospechosos. El tercer programa espía es Remote Control System(RCS). Este programa fue creado por la compañía italiana HackingTeam con el propósito de venderlo a las autoridades de diferentes países y es el objeto del presente artículo.

HackingTeam

La compañía HackingTeam captó por primera vez nuestra atención en 2011. En aquel momento, aparecieron en el sitio WikiLeaks documentos que databan del año 2008 con la descripción de las funcionalidades de los programas espía que la compañía ofrecía a los órganos estatales.

A principios de 2012, los expertos de Kaspersky Lab descubrieron ciertos programas maliciosos para Windows cuyas funcionalidades tenían un sorprendente parecido tanto con los programas descritos en WikiLeaks como con el programa Remote Control System, cuya descripción está publicada en el sitio oficial de la compañía, www.hackingteam.it. Sin embargo, en ese entonces no sospechábamos de la relación entre los programas maliciosos descubiertos (Kaspersky Lab los detecta como Korablin) y los programas espía de HackingTeam.

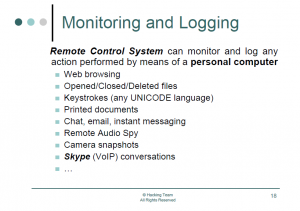

Descripción de los programas en el sitio de HackingTeam (http://www.hackingteam.it/images/stories/RCS2012.pdf)

Pero todo cambió en julio de 2012, cuando muchas compañías antivirus recibieron un mensaje con un ejemplar de código malicioso para Mac OS X que tenía las mismas funcionalidades.

Este mensaje llegó a newvirus@kaspersky.com el 24 de julio de 2012 a las 05:51:24, hora de Moscú. No tenía ni asunto, ni texto, sólo un fichero adjunto llamado AdobeFlashPlayer.zip. En el adjunto había un fichero JAR con firma digital propia que contenía cierto programa para Mac OS X.

Encabezados del mensaje electrónico que llegó a newvirus@kaspersky.com

Al poco tiempo casi todas las compañías antivirus agregaron el identikit del nuevo programa malicioso, que cada compañía llama con nombres diferentes: Crizis, DaVinci, Boychi, etc. (Kaspersky Lab lo bautizó Morcut). Y casi todas las compañías antivirus sospecharon que la creación de este programa correspondía a la compañía italiana HackingTeam, que vende software de vigilancia a las fuerzas del orden de diferentes países.

Las pruebas

La presencia de funcionalidades similares es sólo una de las tres pruebas indirectas de que Hackingteam está relacionado con los ficheros analizados. Examinemos las otras dos.

En los datos de servicio del fichero Mac recibido había nombres de carpetas y módulos que los autores usaron mientras escribían el código del programa. En estos ficheros se encontró varias veces la combinación de letras RCS, que coincide con la abreviatura del programa Remote Control System (usada por HackingTeam en los materiales de promoción de su sitio web).

Ejemplo de utilización del nombre RCS en la descripción del programa de HackingTeam en http://www.hackingteam.it/index.php/remote-control-system

Uso de la combinación de letras RCS en el programa malicioso para Mac

Y por último, se encontró un exploit que descarga un programa malicioso desde el sitio hackigteam.it (el sitio Virustotal.com publicó información sobre este exploit el 4 de julio de 2012).

Fragmento de la “carga nociva” del exploit que descarga el programa malicioso desde el sitio

hxxp://rcs-demo.hackingteam.it/***ploit.doc2

De esta manera, durante la investigación se descubrió que:

- Coinciden las funcionalidades del programa malicioso y las del programa ofrecido por HackingTeam.

- Coinciden los nombres usados en los datos de servicio de los programas maliciosos analizados y los del sitio de la compañía HackingTeam.

- Se descarga un programa malicioso desde el sitio HackingTeam.

Basándonos en estas premisas, podemos suponer que es muy probable que los programas espía que llegaron a las manos de los investigadores hayan sido creados por la compañía italiana HackingTeam. Por comodidad, en lo que resta del artículo llamaremos RCS a estos programas maliciosos (tanto para Windows como para Mac OS Х).

A propósito, en los ficheros que recibimos por correo electrónico había enlaces a ficheros ubicados en la carpeta de un usuario llamado Guido:

Mención del nombre del usuario “guido” en el código del programa malicioso

Es curiosa la coincidencia: un usuario en el sitio linkedin.com sostiene que trabaja de desarrollador en jefe en la compañía HackingTeam y también se llama Guido.

Página del usuario “Guido ***” en LinkedIn, que indicó que su lugar de trabajo es HackingTeam

Un espía con características raras

En el presente, la colección de programas maliciosos de Kaspersky Lab cuenta con más de 100 ejemplares de RCS que tienen funcionalidades prácticamente idénticas. Como ya hemos escrito más arriba, la descripción de estos ejemplares es similar a la del programa Remote Control System en el sitio oficial de HackingTeam y a la del programa creado por HackingTeam publicada en el sitio WikiLeaks (pdf).

Descripción de RCS publicada en el sitio WikiLeaks

Los ficheros RCS para el sistema operativo Windows están escritos en el idioma de programación CC++. Para no llamar la atención de los antivirus sus creadores prácticamente no usaron métodos de defensa contra el análisis, lo que es propio de los programas que se usan para lanzar ataques selectivos.

Todas las funcionalidades de RCS se pueden ver al principio de los ficheros ejecutables durante la inicialización de los objetos.

Inicialización de los objetos RCS

Las funcionalidades indican que RCS es un programa malicioso capaz de propagarse por sí mismo, destinado al robo de datos personales y que brinda acceso remoto al sistema.

Para ejecutar sus funciones de espía, el programa recopila los datos de acceso del usuario a sus cuentas e intercepta mensajes de los navegadores (Firefox, Internet Explorer, Chrome, Opera), clientes de correo electrónico (Outlook, Windows Mail, Thunderbird) y programas de mensajería instantánea (Yahoo, MS messengers, Google Talk, Skype, Paltalk y Thrillian).También intercepta flujos de audio y vídeo.

Pero RCS también cuenta con funciones que, según mi opinión, sobran en un programa espía. El análisis de las instrucciones que llegan del servidor de administración RCS permiten revelar cuales son las más importantes. RCS puede enviar desde el servidor de administración instrucciones para activar las siguientes funcionalidades:

- El mecanismo de autopropagación mediante memorias USB:

- Usando el mecanismo estándar Autorun.inf (de la misma manera que la mayoría de los gusanos detectados por Kaspersky Lab como Worm.Win32.AutoRun);

- Usando un registro falso de “Open folder to view files” (método popular para la autopropagación de gusanos, en particular Kido/Confiker)

- Usando la vulnerabilidad CVE-2010-2568 (que también usa Stuxnet para autopropagarse mediante ficheros LNK).

- La infección de equipos virtuales Vmware, copiándose a sí mismos a la carpeta de autoinicio del disco virtual.

- Infección de dispositivos móviles BlackBerry y Windows CE.

- Mecanismo de autorrenovación.

- Uso del algoritmo de cifrado AES para el trabajo con ficheros y servidores de administración.

- Instalación de drivers.

Hacemos hincapié en que RCS no tiene ningún mecanismo fiable para copiar el contenido del sistema de ficheros o el contenido de la memoria operativa. Como consecuencia, los resultados de ejecución de un código aleatorio en el sistema (autoactualización e instalación de drivers) no permiten afirmar con certeza que, por ejemplo, un contenido ilegal que se encuentre en el ordenador del sospechoso haya sido copiado por éste y no por el operador del RCS. Considero que este programa no puede usarse para recopilar información destinada a probar que se han cometido acciones ilegales.

Podemos decir que este programa tiene funcionalidades bastante extrañas: por una parte, hace lo que no debería hacer y por otra, no hace lo que debería hacer un programa de recopilación de información para peritajes jurídicos.

Propagación

RCS está presente en los equipos infectados en forma de varios ficheros con nombres aleatorios y una biblioteca dinámica activa, para cuya instalación se precisan programas maliciosos adicionales. Durante el análisis hemos descubierto droppers y downloaders usados para la instalación de RCS.

Ejemplo de los ficheros creados por el programa instalador de RCS

Después de la publicación en WikiLeaks supuse que, considerando las posibilidades de los órganos de seguridad de diferentes países, la propagación de RCS se realiza en los sistemas de los proveedores de Internet, mediante la suplantación de los ficheros ejecutables solicitados.

Sin embargo, el fichero JAR con firma propia que recibimos en julio de 2012 mostró que para propagar RCS también pueden usarse métodos de ingeniería social.

Ejemplo de applet JAVA que instala RCS en el ordenador del usuario

Con esto, el ataque tiene la siguiente apariencia. El usuario recibe en su dirección de correo electrónico un mensaje que contiene un enlace a un fichero o el fichero en sí. El contenido del mensaje está compuesto para que el destinatario abra el fichero (o siga el enlace).

También hemos logrado constatar que por correo electrónico pueden propagarse droppers y downloaders que instalan RCS. Los ficheros maliciosos con diferentes nombres tienen extensiones RAR, ZIP y EXE.

|

Lista de ficheros que contienen el programa de instalación RCS

Además, al analizar los ficheros que descargan RCS descubrimos una vulnerabilidad desconocida anteriormente que después recibiría el número CVE-2013-0633. La forma de usar esta vulnerabilidad resultó la típica de los ataques selectivos: el usuario recibe un mensaje electrónico con un documento Word adjunto que contiene un exploit de día cero, en este caso para Flash (Adobe ha descrito este exploit aquí).

Contenido del documento Word que se abre después de la activación del exploit CVE-2013-0633 y que instala RCS

Exploits

La activa búsqueda de exploits que instala RCS en los equipos de los usuarios empezó después de que el laboratorio Citizen Lab publicase en octubre de 2012 un artículo donde se describía el uso del exploit para la vulnerabilidad CVE-2010-3333 con el objetivo de inocular RCS en el equipo de un defensor de los derechos humanos en los Emiratos Árabes Unidos. En el presente, la lista de las vulnerabilidades usadas por los exploits detectados es:

- CVE-2010-3333

- CVE-2012-1682

- CVE-2012-4167

- CVE-2012-5054

- CVE-2013-0633

Merece la pena destacar que cuatro de las vulnerabilidades de la lista permanecieron desconocidas durante varios meses. Por lo tanto, durante todo este tiempo los exploits para las vulnerabilidades desconocidas podían penetrar sin obstáculos prácticamente en cualquier equipo.

En el presente existen varias vulnerabilidades que, según suponemos, pueden utilizarse para instalar RCS. Sin embargo los servidores desde donde mediante exploits se realiza la descarga oculta de ficheros ejecutables funcionan durante corto tiempo y por el momento nos parece imposible demostrar que estos exploits instalan precisamente RCS.

Hemos logrado constatar la descarga de RCS desde las siguientes direcciones:

| 106.187.**.51 | 2.228.65.*** |

| 112.***.65.110 | 50.7.***.220 |

| 173.255.215.** | 50.116.***.11 |

| Update*******.info | 17******.com |

| 176.**.100.37 | 56****.members.linode.com |

| 176.74.1**.119 | 76.***.33.13 |

| 178.**.166.117 | A*****.com |

| 178.**.176.69 | A***.com |

| 183.98.1**.152 | ****b.5gbfree.com |

| 184.107.2**.78 | li56*****.members.linode.com |

| Fira******.com | *****update.selfip.com |

| 187.***.43.35 | Clos*****.com |

| 198.58.**.113 | Fad****.com |

| 200.67.***.2 | wiki-****.com |

| Tmx****.com | wiki-*****.info |

| 200.**.245.36 |

Morgan Marquis-Boire, en la misma publicación de Citizen Lab, suponía que durante la difusión de los productos de HackingTeam se usan los exploits de la compañía francesa Vupen. Esta compañía se especializa en la búsqueda de vulnerabilidades en software popular y en la venta de exploits a los gobiernos de diferentes países. Pero hasta ahora se desconoce si Vupen vende los exploits junto con los programas de HackingTeam o los clientes de ambas compañías ensamblan por su propia cuenta estos programas y los usan para vigilar a los sospechosos.

Aspectos específicos de la ejecución

Al analizar las funciones específicas de RCS encontramos algunos criterios formales que permiten determinar si uno u otro fichero pertenecen a los productos de HackingTeam y a RCS en particular.

- El uso de mecanismos de depuración durante la ejecución del programa.

Durante la ejecución, el programa puede verificar su PID y mostrar notificaciones sobre su funcionamiento.

Ejemplo de verificación del PID durante la instalación inicial de RCS

- El uso de solicitudes AES POST cifradas con un User Agent fijo: Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0).

- El uso de firma digital de los ficheros ejecutables para evadir los sistemas de defensa instalados en los equipos de los usuarios.

Ejemplo 1: firma de un componente de RCS

Ejemplo 2: firma de componentes de RCS

Ejemplo 3: firma de componentes de RCS

Las firmas de los componentes RCS mostradas en los ejemplos 1 y 2 fueron expedidas a personas físicas. En el último ejemplo, a diferencia de los dos primeros, el certificado se expidió a cierta organización. Su nombre es OPM Security Corporation.

OPM Security

La compañía OPM Security está registrada en Panamá y en su sitio (www.opmsecurity.com) se puede averiguar que OPM Security, entre otras cosas, ofrece un producto de software llamado “Power Spy”, cuya descripción es idéntica a la de RCS de HackingTeam.

Descripción del programa “Power Spy” en el sitio OPM Security

(http://www.opmsecurity.com/security-tools/spying-on-on-your-husband-wife-children-or-employees.html)

Esto nos permite suponer que la compañía OPM Security posiblemente venda una versión obsoleta o pirata de RCS. Y la vende a cualquiera que desee comprarla, por sólo 200 euros, a pesar de que el precio de HackingTeam, según ciertos datos, es de un promedio de 600.000 euros

También hay que mencionar que OPM Security es parte de la corporación OPM Corporation, que ofrece servicios de registro de compañías en offshares, segundos pasaportes, etc.

da en el sitio www.taxhavens.us

Estadística de las infecciones

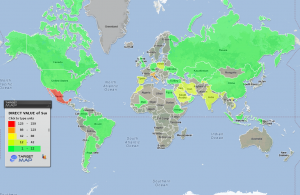

Más abajo presentamos un mapa creado con los datos de KSN sobre la cantidad de intentos de instalación de los componentes RCS en los ordenadores de los usuarios en diferentes países desde principios de 2012.

En vista de que RCS tiene una estructura polimodular, al elaborar este mapa se sumaron los datos sobre detección de los siguientes programas maliciosos (los nombres son según la clasificación de Kaspersky Lab):

- Backdoor.OSX.Morcut

- Rootkit.OSX.Morcut

- Trojan.OSX.Morcut

- Backdoor.Win32.Korablin

- Backdoor.Win64.Korablin

- Rootkit.Win32.Korablin

- Rootkit.Win64.Korablin

- Trojan.Multi.Korablin

- Trojan-Dropper.Win32.Korablin

- Trojan-PSW.Win32.Agent.acnn

Si el usuario sufrió varios ataques, los datos también se sumaron.

Número total de intentos registrados de instalación de RCS en los ordenadores de los usuarios de Kaspersky Lab en diferentes países del mundo, enero de 2012 – febrero de 2013

Subrayamos que tenemos en nuestro poder información sobre los intentos de infección sólo de los usuarios de Kaspersky Lab y sólo de aquellos que consintieron de forma voluntaria participar en KSN. Tomando en cuenta los rasgos específicos y el carácter puntual de los ataques de RCS, estos usuarios no pueden ser muchos.

Se puede apreciar el interés de los atacantes comparando la cantidad de intentos de infección lanzados contra un ordenador en cada país. Cabe destacar que según este índice lideran Tayikistán e India, a pesar de que en cada uno de estos países se atacó sólo un ordenador, pero con mucha insistencia se trató de instalar RCS: 21 y 20 notificaciones respectivamente.

RCS se usa muy activamente en México, donde a cada uno de los 11 ordenadores atacados le corresponden 14,5 intentos de infección. Donde más cantidad de usuarios atacados hay es en Italia. Son 19, y a cada uno le corresponden 6,5 ataques neutralizados.

| País | Cantidad de usuarios únicos | Cantidad de ataques | Cantidad de ataques contra un sólo usuario |

|---|---|---|---|

| México | 11 | 159 | 14.5 |

| Italia | 19 | 123 | 6.5 |

| Vietnam | 10 | 88 | 8.8 |

| EAU | 9 | 77 | 8.6 |

| Irak | 5 | 42 | 8.4 |

| Líbano | 2 | 29 | 14.5 |

| Marruecos | 4 | 27 | 6.8 |

| Panamá | 4 | 23 | 5.8 |

| Tayikistán | 1 | 21 | 21.0 |

| India | 1 | 20 | 20 |

| Irán | 2 | 19 | 9.5 |

| Arabia Saudita | 3 | 19 | 6.3 |

| Corea del Sur | 5 | 18 | 3.6 |

| España | 4 | 18 | 4.5 |

| Polonia | 6 | 16 | 2.7 |

| Turquía | 5 | 12 | 2.4 |

| Argentina | 2 | 12 | 6.0 |

| Canadá | 1 | 8 | 8.0 |

| Malí | 1 | 8 | 8.0 |

| Omán | 1 | 8 | 8.0 |

| China | 3 | 8 | 2.7 |

| EE.UU. | 4 | 6 | 1.5 |

| Kazajistán | 2 | 5 | 2.5 |

| Egipto | 1 | 5 | 5.0 |

| Ucrania | 1 | 5 | 5.0 |

| Uzbequistán | 1 | 5 | 5.0 |

| Colombia | 1 | 4 | 4.0 |

| Taiwán | 3 | 4 | 1.3 |

| Brasil | 2 | 4 | 2.0 |

| Rusia | 2 | 4 | 2.0 |

| Kirguistán | 2 | 3 | 1.5 |

| Inglaterra | 1 | 3 | 3.0 |

| Bahréin | 1 | 2 | 2.0 |

| Etiopía | 1 | 1 | 1.0 |

| Indonesia | 1 | 1 | 1.0 |

| Alemania | 1 | 1 | 1.0 |

| Libia | 1 | 1 | 1.0 |

Intentos de instalación de RCS en los ordenadores de los usuarios de Kaspersky Lab en diferentes países del mundo, enero de 2012 – febrero de 2013

Menos de 10 incidentes se registraron en las estaciones de trabajo de instituciones gubernamentales, compañías industriales, agencias de abogados y medios de información.

Enlaces

En los últimos años en el mundo han ocurrido cambios significativos, de los cuales los usuarios se han enterado hace poco: se han detectado programas usados como armas cibernéticas y como instrumentos de espionaje cibernético.

Han aparecido compañías privadas que, según la información de sus sitios oficiales, desarrollan y ofrecen a las fuerzas del orden programas para recopilar información en los ordenadores de los usuarios. Los países que no cuentan con las posibilidades técnicas correspondientes pueden comprar programas con funcionalidades similares a compañías privadas. A pesar de que en la mayoría de los países existen leyes que prohíben la creación y distribución de programas maliciosos, se ofrecen programas espías casi sin camuflar sus funciones.

Por el momento estas compañías son pocas y en este mercado casi no existe competencia, lo que crea condiciones favorables para la aparición de nuevos actores y el inicio de una carrera tecnológica entre ellos. Al mismo tiempo, según nuestros datos, estas compañías no asumen responsabilidades por el destino que se dé a sus programas, que pueden usarse para la vigilancia, el espionaje internacional o para el uso tradicional que le dan los delincuentes cibernéticos comunes y corrientes, es decir, para lucrar.

La situación se complica por la posibilidad de que aparezcan programas similares en el mercado público donde, por ejemplo, compañías pantalla los podrían revender a quien sea.

Enlaces

- Folleto publicitario de RCS: http://www.hackingteam.it/images/stories/RCS2012.pdf

- Artículo sobre la investigación que sobreo RCS realizó el laboratorio CitizenLab https://citizenlab.org/2012/10/backdoors-are-forever-hacking-team-and-the-targeting-of-dissent/

- Descripción del funcionamiento de la compañía Vupen http://www.vupen.com/english/company.php

- Post en el blog de Adobe sobre la detección de una vulnerabilidad desconocida http://blogs.adobe.com/psirt/2013/02/security-updates-available-for-adobe-flash-player-apsb13-04.html

- Documentos de HackingTeam publicados en el sitio WikiLeaks http://wikileaks.org/spyfiles/files/0/31_200810-ISS-PRG-HACKINGTEAM.pdf

- Descripción del programa PowerSpy de la compañía OPM Security: http://www.opmsecurity.com/security-tools/spying-on-on-your-husband-wife-children-or-employees.html

Spyware. HackingTeam