Porque a veces no se le puede enseñar nuevos trucos a un viejo creador de malware.

No es una novedad que los ciberpiratas brasileños siempre estén intentando nuevas formas de pasar inadvertidos. Sin embargo, esta vez los malos de la película recurrieron a un método que data de hace años.

Las ciberpandillas rusas vienen utilizando esta técnica para propagar programas maliciosos capaces de modificar el archivo Host en sistemas Windows desde hace años. Los bytes adicionales de UTF-8 BOM (Byte Order Mark), publicado por McAfee en 2013, les ayudaron a burlar los sistemas de detección comúnmente presentes en los programas de seguridad.

Puesto que estas campañas maliciosas dependen casi enteramente de ataques estilo spear-phishing para aumentar el número de sus víctimas, el desafío es engañar a los analizadores de mensajes de correo y usar un archivo infectado pero aparentemente corrupto para llegar a la bandeja de entrada de la víctima.

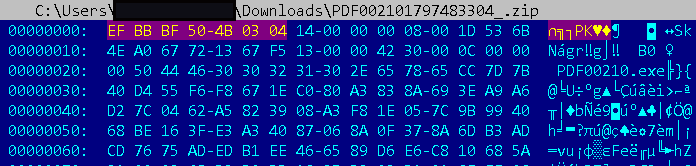

El primer indicador aparece cuando el usuario intenta abrir el archivo ZIP con el explorador predeterminado de archivos y obtiene el siguiente error:

A juzgar por el mensaje de error, el archivo parece estar dañado, pero al revisar su contenido encontramos algo extraño.

En lugar de tener el encabezado ZIP normal que comienza con la firma “PK” (0x504B), tenemos tres bytes adicionales (0xEFBBBF) que representan el BOM normalmente incluido en los archivos de texto UTF-8. Algunas herramientas antivirus no reconocen este archivo como un formato ZIP, sino como un archivo de texto UTF-8, por lo que no logran extraer su carga maliciosa.

Sin embargo, algunas utilidades como WinRAR y 7-Zip omiten esta información y extraen el contenido de forma correcta. Una vez que el usuario extrae el archivo con cualquiera de estas utilidades, este se ejecuta e infecta el sistema.

El ejecutable malicioso actúa como extractor de la carga principal que se encuentra escondida en la sección de recursos del archivo.

El contenido almacenado en el recurso, cifrado con un algoritmo basado en XOR, suele encontrarse en diferentes muestras de malware proveniente de Brasil. El recurso descifrado es una DLL que cargará y ejecutará la función exportada “BICDAT”.

A continuación, esta biblioteca procede a descargar una segunda etapa maliciosa, que es un archivo ZIP protegido con contraseña y cifrado con la misma función que la etapa original. Después de extraer todos los archivos, el cargador inicia el ejecutable principal.

La carga final distribuida es una variante del programa malicioso Banking RAT, ampliamente propagado en Brasil y ahora en Chile.Los productos de Kaspersky pueden extraer y analizar archivos comprimidos ZIP que contienen Byte Order Mark, sin ningún problema.

Indicadores de infección

087b2d745bc21cb1ab7feb6d3284637d

3f910715141a5bb01e082d7b940b3552

60ce805287c359d58e9afd90c308fcc8

c029b69a370e1f7b3145669f6e9399e5

El regreso de BOM