Durante muchos años los especialistas de Kaspersky Lab vienen descubriendo e investigando amenazas cibernéticas dirigidas a diversos sistemas informáticos, tanto de organizaciones comerciales, instituciones estatales, bancos, operadores de telecomunicaciones y empresas industriales, como de personas particulares. El centro de respuesta a incidentes de seguridad informática de infraestructuras industriales de Kaspersky Lab (Kaspersky Lab ICS CERT) publica los resultados de las investigaciones del panorama de amenazas para sistemas de automatización industrial recopilados en el primer semestre de 2017.

El informe refleja la situación en los países de la Península Ibérica y Latinoamérica.

El propósito principal de las publicaciones es informar a los equipos globales y locales de respuesta a incidentes, a los especialistas en seguridad informática de empresas y a los investigadores especializados en la protección de instalaciones industriales.

Metodología

Todos los datos estadísticos utilizados en este informe se derivan de la red antivirus distribuida Kaspersky Security Network (KSN) y se obtuvieron en los equipos de los usuarios de KSN que dieron su consentimiento para su transmisión anónima.

Los datos se obtuvieron de las computadoras de sistemas de control industrial protegidas por productos de Kaspersky Lab, que Kaspersky Lab ICS CERT considera infraestructura tecnológica de las organizaciones.

Este grupo incluye equipos que ejecutan sistemas operativos Windows y que cumplen una o más de las siguientes funciones:

- servidores de supervisión, control y adquisición de Datos (SCADA),

- servidores de almacenamiento de datos (Historian)

- pasarelas de datos (OPC),

- estaciones de trabajo de ingenieros y operadores,

- estaciones de trabajo móviles de ingenieros y operadores,

- Human Machine Interface (HMI).

Y también los equipos de empresas contratistas, de administradores de redes tecnológicas y de desarrolladores de software para sistemas de automatización industrial.

Consideramos víctimas de ataques a los equipos en los que nuestras soluciones de protección reaccionaron por lo menos una vez en el periodo abarcado por este informe. Para calcular el porcentaje de equipos atacados utilizamos el número de equipos únicos atacados, en relación con el total de equipos de nuestro muestreo y de los que recibimos información anonimizada durante el período cubierto por el informe.

Vale decir que las restricciones de acceso a Internet impuestas a los equipos de la red industrial y a los equipos que componen la infraestructura de la red industrial pueden ser muy diferentes.

Los servidores de control automatizado de procesos tecnológicos y las estaciones de trabajo de ingenieros y operadores a menudo no disponen de acceso directo y permanente a Internet debido a las limitaciones de la red industrial. Se puede abrir el acceso a Internet a estos equipos, por ejemplo, durante un proceso de mantenimiento tecnológico.

Los equipos de los administradores de sistemas y redes, desarrolladores e integradores de sistemas de automatización industrial y los de contratistas que se conectan a la red industrial (por ejemplo, para supervisar su estado y prestar asistencia técnica) pueden tener conexiones frecuentes o incluso permanentes a Internet.

Como consecuencia, en la muestra de equipos que Kaspersky Lab ICS CERT considera infraestructura tecnológica de las compañías, cerca del 40% de los equipos a escala mundial se conectan regular o permanentemente a Internet. El resto se conecta a Internet máximo una vez al mes, y muchos menos de una vez al mes.

Estadística de amenazas

Por los escenarios de uso y las tecnologías que se aplican, las redes industriales se asemejan cada vez más a las redes corporativas. Por lo tanto, el panorama de las amenazas que afectan a los sistemas informáticos industriales se está volviendo similar al panorama de las amenazas a los sistemas corporativos.

En la gran mayoría de los casos, los intentos de infectar los equipos de automatización industrial son accidentales y las funciones incluidas en el malware no tienen el objetivo específico de lanzar ataques a los sistemas de automatización industrial.

Distribución de equipos atacados según industria

Más de la mitad de todos los ataques afectaron a sistemas de control industrial de empresas de producción de diversos materiales, equipos y productos.

Porcentaje de equipos atacados

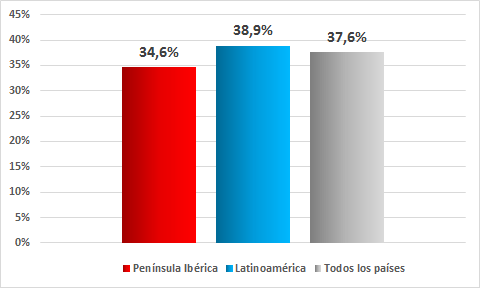

Durante la primera mitad de 2017, en Latinoamérica los productos de Kaspersky Lab neutralizaron intentos de ataques en el 38,9% de los equipos de automatización industrial que protegían. En la Península Ibérica, el porcentaje de los equipos de automatización industrial atacados fue menor en 5,3 puntos porcentuales, llegando a alcanzar el 34,6%. El promedio mundial fue del 37,6%.

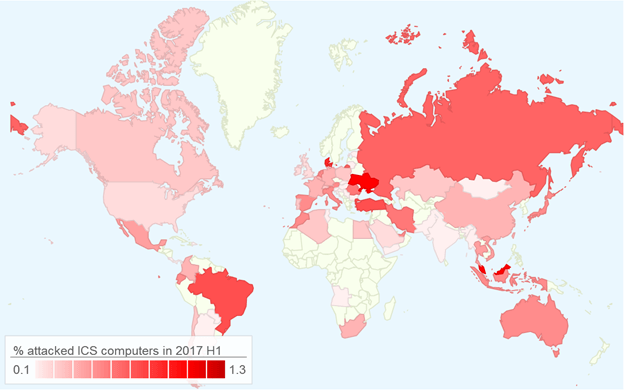

El siguiente mapa refleja el porcentaje de los sistemas de automatización industrial atacados en cada país en relación con el número total de dichos sistemas en el país.

Destacamos que los intentos de infección fueron bloqueados en equipos de control industrial en todos los países de Latinoamérica, pero hemos excluido del ranking los países donde el número de sistemas de control industrial vigilados por Kaspersky Lab ICS no es suficiente para producir datos representativos.

Los cambios más significativos en el porcentaje de equipos de control industrial atacados en el último semestre ocurrieron en Chile, país cuyo índice se redujo en 8 puntos porcentuales en comparación con el segundo trimestre de 2016.

Durante los primeros seis meses de 2017, el dinamismo de los atacantes tuvo variaciones. Registramos un aumento en la proporción de equipos de control industrial atacados en febrero y marzo, y su descenso en abril y junio.

El malware en los sistemas de control industrial

En la primera mitad de 2017, en los sistemas de automatización industrial de la Península Ibérica detectamos más de 1100 diferentes modificaciones de malware pertenecientes a 474 familias. En Latinoamérica detectamos más de 3000 diferentes modificaciones de malware pertenecientes a 800 familias.

Las mismas categorías de software que atacan los equipos corporativos son relevantes para los equipos de sistemas de control industrial. Entre ellos se encuentran los troyanos espías (Trojan-Spy y Trojan-PSW), las “puertas traseras” (Backdoor), los programas extorsionistas (Trojan-Ransom) y los programas de tipo Wiper (KillDisk), que dejan los equipos fuera de servicio y borran los datos del disco duro. Estos programas son particularmente peligrosos para los equipos de la red industrial y una infección puede conducir a la pérdida de control o la interrupción de procesos industriales.

El malware perteneciente a las clases Backdoor, Trojan-Spy, y Trojan-PSW son también a menudo agentes de redes de bots administradas mediante servidores de administración (C&C) bajo el poder de delincuentes. No sólo recogen y envían al delincuente información sobre el equipo infectado, sus usuarios y los sistemas presentes en la red, sino que también pueden utilizarse para lanzar ataques selectivos, ya que las funciones que tienen le dan al delincuente amplias posibilidades de control remoto.

Los programas extorsionistas (Trojan-Ransom) cifran datos que son importantes para el usuario en el equipo infectado y bloquean el inicio o el funcionamiento del sistema operativo. Para restaurar su funcionamiento los hackers exigen el pago de un rescate. Prácticamente cualquier programa de este tipo puede paralizar completamente el control de los ingenieros y operadores de los sistemas de control industrial sobre el sistema de automatización, como lo hicieron patente los últimos ataques de troyanos maliciosos WannaCry y ExPetr (Petya), que levantaron tanto revuelo en los medios.

Ataques de programas cifradores

Los malware cifradores se han convertido en una amenaza importante para las empresas, entre ellas las industriales.

Para las empresas que tienen instalaciones de infraestructura crítica, estos programas maliciosos son particularmente peligrosos porque al activarse pueden dañar el proceso de producción.

Los productos de Kaspersky Lab bloquearon regularmente ataques de programas cifradores en equipos de sistemas de control industrial en 63 países de todo el mundo. Según nuestros datos, el 0,5% de los equipos de la infraestructura industrial de las organizaciones de todo el mundo fue atacado al menos una vez por programas cifradores durante el primer semestre de 2017.

El siguiente mapa refleja el porcentaje de sistemas de automatización industrial atacados en cada país en relación con el número total de dichos sistemas en el país.

En la Península Ibérica los programas cifradores atacaron el 0,6% de los equipos de sistemas de control industrial. La aplastante mayoría de los ataques tuvo lugar en España. En Latinoamérica, los ataques de los programas cifradores fueron neutralizados en el 0,7% de los equipos de sistemas de control industrial. La mayor parte de sistemas de automatización industrial atacados se encontraban en Brasil, España, México y Colombia:

| País | Porcentaje de sistemas atacados por ransomware en el país | |

| 1 | Brasil | 0,9 |

| 2 | España | 0,6 |

| 3 | México | 0,5 |

| 4 | Colombia | 0,4 |

Se registraron incidentes aislados de ataques de programas cifradores en Portugal, Argentina, Chile, Ecuador, Costa Rica, República Dominicana, Panamá y Paraguay.

La mayoría de los programas cifradores se distribuyen por correo electrónico, camuflándose como correspondencia de negocios con adjuntos que contienen cargadores maliciosos o enlaces de descarga de un programa cifrador.

Los atacantes usaron programas cifradores de varias familias. En América Latina los programas cifradores más difundidos fueron Spora y Scatter; en España, Locky. (Según las estimaciones de los expertos de Google y los científicos del Instituto Politécnico de la Universidad de Nueva York (N.Y.U. Tandom School of Engineering), Locky es el más rentable de los programas cifradores, en los últimos dos años los beneficios de los delincuentes que lo usaban ascendieron a 7,8 Millones de dólares.)

WannaCry и ExPetr (Petya) se convirtieron en los programas cifradores más famosos de la primera mitad de 2017, habiendo mostrado una velocidad de propagación y una efectividad de infección sin precedentes para esta clase de malware. En gran medida esto se vio facilitado por el uso de los exploits creados por la Agencia de los Estados Unidos para la seguridad nacional (NSA), que fueron puestos a la disposición del público por el grupo de hackers The Shadow Brokers en abril de 2017.

Cabe señalar que los ataques de WannaCry fueron neutralizados por los productos de Kaspersky Lab en equipos de sistemas de control industrial en España y en Brasil. Lo mismo sucedió con los ataques de ExPetr en España y México.

Según nuestros datos, por lo menos varias decenas de equipos que forman parte de los sistemas de control de los procesos tecnológicos de las empresas industriales sufrieron ataques del gusano cifrador WannaCry en todo el mundo. Los equipos que no estaban debidamente protegidos se infectaron y sus archivos resultaron cifrados. Esto puede haber provocado la paralización o mal funcionamiento de los sistemas de automatización de las empresas afectadas y la interrupción de sus ciclos de producción.

Los sistemas industriales que se encuentran dentro del perímetro de una red industrial no suelen contar con una conexión a Internet, o está organizada mediante la red corporativa con el uso de NAT, cortafuegos o un servidor proxy, todos ellos llamados a excluir la posibilidad de que estos sistemas se infecten a través de Internet. ¿Cómo entonces un gusano de red logró penetrar en la red tecnológica?

Nuestra compañía hizo un análisis de todas las posibilidades de infección y llegamos a la conclusión de que, en la mayoría de los casos, los sistemas de automatización industrial fueron atacados por WannaCry desde dentro de la red corporativa local de la empresa y mediante conexiones VPN. Las infecciones de WannaCry fueron causadas por errores típicos en la configuración de la red industrial.

Para más información sobre la epidemia de Wannacry y los ataques de ExPetr, vea nuestro informe global del primer semestre de 2017.

Fuentes de contaminación de los sistemas de automatización industrial

En la Península Ibérica, las descargas de malware desde Internet y el acceso a conocidos sitios web maliciosos y de phishing fueron bloqueados en el 22% de los equipos de sistemas de control industrial, y en Latinoamérica, en el 24,1% en el primer semestre de 2017.

Internet sigue siendo la principal fuente de infección para los equipos que conforman la infraestructura tecnológica de las organizaciones. Esto es facilitado por la interconexión entre las redes corporativas e industriales, el acceso limitado a Internet desde la red industrial, la conexión a Internet de equipos desde la red industrial a través de redes de operadores móviles (mediante teléfonos móviles, módems USB o routers Wi-Fi que admiten 3G/LTE). Los contratistas, desarrolladores, integradores, administradores de sistemas y redes que se conectan a la red industrial desde el exterior (directa o remotamente), a menudo tienen acceso irrestricto a Internet. Sus equipos están en el grupo de más alto riesgo y pueden convertirse en un conducto de penetración de malware en las redes tecnológicas a las que prestan asistencia técnica. Cabe recordar que alrededor del 40 por ciento de los equipos de nuestra muestra se conectan regularmente a Internet.

Al conectarse un medio extraíble, se detectó malware en el 5,3% de los equipos de sistemas de control industrial en la Península Ibérica y en el 9,3% en Latinoamérica. A menudo los programas maliciosos que se distribuyen a través de medios extraíbles y carpetas de red infectan archivos legítimos o utilizan nombres similares a los nombres de archivo legítimos (muchos virus y gusanos se comportan de esta manera). Los archivos maliciosos con nombres de archivo legítimos pueden terminar en archivos de datos protegidos creados por el usuario (los encontramos en el 0,3% de los equipos en la Península Ibérica y el 0,4% en Latinoamérica) y en las copias de seguridad del sistema de archivos, cuando esta tarea la realiza el sistema operativo (0,5% y 0,6%).

Los archivos maliciosos adjuntos al correo y los scripts maliciosos incrustados en el cuerpo de correos electrónicos se bloquearon en el 3,6% de los equipos de sistemas de control industrial en la Península Ibérica y el 3,8% en Latinoamérica. En la mayoría de los casos, los hackers distribuyen mensajes con archivos adjuntos maliciosos en formato de documentos digitales, como MS Office y PDF.

En el 0,2% de los equipos de sistemas de control industrial, se encontró malware en las copias locales de las carpetas que se sincronizan automáticamente con el almacenamiento en la nube cuando el equipo se conecta a Internet. La sincronización conduce a que al infectarse el almacenamiento en la nube (desde cualquier equipo que tenga acceso al mismo), los archivos maliciosos se propaguen automáticamente a todos los dispositivos conectados al almacenamiento.

Cada país tiene indicadores diferentes:

Internet es la principal fuente de infección en todos los países. En Portugal es la fuente de un tercio de los ataques de malware lanzados contra los equipos de sistemas de control industrial.

El problema de la amenaza de contaminación por medios extraíbles es particularmente relevante en Venezuela (20,9% de equipos de sistemas de control industrial atacados) y en Argentina (16,3%). Y se bloquearon intentos de infección en más del 10% de los equipos de sistemas de control industrial al conectar medios extraíbles en México (11,2%), Perú (11,1%) y Chile (10,3%).

Plataformas utilizadas por el malware

En más de 50% de los equipos atacados se bloquearon programas maliciosos en forma de archivos ejecutables para el sistema operativo Windows (Win32/Win64). Es común que los hackers, en lugar de desarrollar un archivo ejecutable, implementen una funcionalidad maliciosa en un lenguaje de script que se ejecuta en intérpretes que ya están instalados en el equipo de la presunta víctima.

A continuación se enumeran las principales plataformas utilizadas por el malware, aparte de Windows.

Los delincuentes utilizan pequeños cargadores escritos en JavaScript, VisualBasicScript y PowerShell, que se ejecutan como parámetros de línea de comandos por los intérpretes correspondientes.

Nuestras recomendaciones

Para prevenir infecciones accidentales y protegerse contra ataques selectivos contra redes industriales, le recomendamos una serie de medidas de protección de los perímetros externos e internos de la red industrial.

En primer lugar, para garantizar la administración remota segura de los sistemas de automatización y transferencia de datos entre las redes industriales y las de otro tipo, hay que imponer límites muy estrictos al acceso entre sistemas ubicados en diferentes redes o con diferentes niveles de confianza:

- Los sistemas que tienen una conexión permanente o se conectan a intervalos regulares a redes externas (dispositivos móviles, hubs VPN, servidores de terminal, etc.) deben aislarse en un segmento separado dentro de la red industrial, una zona desmilitarizada (DMZ);

- Los sistemas de la zona desmilitarizada se deben dividir en subredes o subredes virtuales (VLAN) y se debe limitar el acceso entre subredes (permitir sólo los tipos de conexión necesarios);

- Todos los intercambios necesarios de información entre la red industrial y el mundo exterior se deben realizar a través de la DMZ;

- Si es necesario, en la DMZ se pueden implementar servidores de terminales que permitan el uso de métodos de conexión inversa (desde la red industrial a la DMZ).

- Para acceder a la red industrial desde el exterior, es preferible utilizar “clientes livianos” (thin clients), utilizando métodos de conexión inversa;

- En cuanto sea posible, prohibir el acceso desde la zona desmilitarizada a la red industrial;

- Si los procesos de negocios de la empresa permiten la posibilidad de conexiones en una sola dirección, recomendamos considerar la posibilidad de utilizar redes unidirecionales (data diode).

Debe tenerse en cuenta que el panorama de amenazas para sistemas de automatización industrial está en constante cambio, y que regularmente se encuentran nuevas vulnerabilidades en las aplicaciones y el software industrial.

Para garantizar la protección contra las amenazas desconocidas, incluidos los ataques selectivos, recomendamos:

- Hacer un inventario de los servicios de red en ejecución. Si es posible, detener los servicios de red vulnerables (si hacerlo no afecta la continuidad de los procesos industriales) y de otros servicios que no son imprescindibles para el funcionamiento del sistema de automatización; prestar especial atención a los servicios de acceso remoto a objetos del sistema de archivos, como SMB/CIFS o NFS (esto es relevante en el caso de ataques que aprovechan las vulnerabilidades de Linux).

- Realizar una auditoría de la separación de acceso a los componentes del sistema de control industrial; tratar de lograr la máxima granularidad de las reglas de acceso.

- Realizar una auditoría de las actividades de red dentro de la red industrial de la empresa y en sus fronteras. Eliminar las conexiones de red con redes externas y otras redes informáticas mixtas que no sean necesarias para la producción.

- Verificar la seguridad de la organización del acceso remoto a la red industrial, prestar especial atención a que la organización de las zonas desmilitarizadas sea coherente con los requisitos de seguridad informática. Si es posible, reducir al mínimo o evitar el uso de herramientas de administración remota (como RDP o TeamViewer).

- Mantener un registro de la vigencia de las bases de datos de signaturas, heurísticas y de los algoritmos clave de protección de los nodos finales de la red. Asegurarse de que todos los principales componentes de protección estén activados y en funcionamiento, y que los catálogos de los sistemas de automatización industrial no estén fuera del área de protección. En las empresas industriales las tecnologías de control de inicio de aplicaciones configuradas en modo de “listas de admitidos” y las tecnologías de análisis de comportamiento de aplicaciones han mostrado una gran efectividad. El control de inicio de aplicaciones impide que se ejecute un cifrador que haya logrado ingresar al equipo. Las tecnologías de análisis del comportamiento de aplicaciones son útiles para detectar y prevenir vulnerabilidades (entre ellas las desconocidas) en el software legítimo.

- Realizar una auditoría de las directivas y prácticas del uso de medios extraíbles y dispositivos portátiles. Impedir que se conecten a la red industrial dispositivos que proporcionen acceso no autorizado a redes externas e Internet.

Si es posible, deshabilitar los puertos correspondientes o controlar el acceso a ellos mediante medios especiales configurados correctamente. - Implementar medios de supervisión del tráfico de red y de detección de ataques informáticos en redes industriales. En la mayoría de los casos, la aplicación de tales medidas no requiere un cambio en la composición y configuración de las herramientas de control industrial y se puede hacer sin detenerlos.

Por supuesto, es casi imposible aislar completamente la red industrial de las redes mixtas, ya que la transmisión de datos entre redes es necesaria para realizar muchas funciones importantes: administración y soporte de objetos remotos, coordinación del funcionamiento de procesos industriales complejos, cuyos componentes estén distribuidos entre muchos bloques, líneas, instalaciones y sistemas colaterales. Pero esperamos que nuestras recomendaciones contribuyan a proteger al máximo las redes industriales y los sistemas de automatización industrial de las amenazas actuales y futuras.

Kaspersky Lab Industrial Control Systems Cyber Emergency Response Team (Kaspersky Lab ICS CERT) es un proyecto global de Kaspersky Lab dirigido a coordinar el trabajo de proveedores de sistemas de automatización industrial, propietarios y operadores de instalaciones industriales e investigadores de seguridad TI para abordar las cuestiones relacionadas con la protección de empresas industriales e instalaciones de infraestructura crítica.

Península Ibérica y Latinoamérica: estadística de las amenazas para sistemas de automatización industrial, primer semestre de 2017