Hace poco descubrimos un código malicioso en la versión 3.17.18 del cliente oficial de la tienda de aplicaciones APKPure. Esta aplicación no se encuentra en Google Play, pero es una tienda de aplicaciones bastante popular en todo el mundo. Lo más probable es que se haya repetido la historia de CamScanner, cuando un desarrollador implementó un nuevo SDK de anuncios desde una fuente no verificada.

El 8 de abril informamos a los desarrolladores sobre la infección. APKPure confirmó el problema y lanzó casi de inmediato la versión 3.17.19, que solucionó el problema.

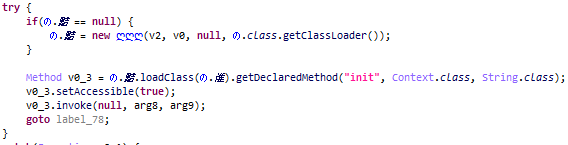

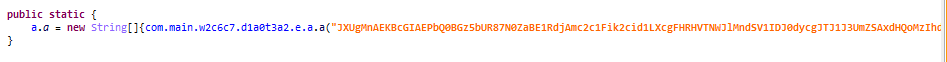

La funcionalidad del código malicioso incrustado en APKPure es la típica para este tipo de amenazas. Cuando se inicia la aplicación, la carga útil se descifra y se ejecuta. En este caso, se encuentra en una línea larga en el código de la aplicación.

La carga útil recopila información sobre el dispositivo del usuario y la envía al servidor de administración.

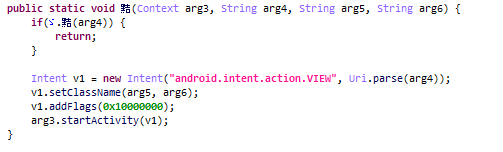

Después, según la respuesta recibida, el malware puede realizar las siguientes acciones:

- Mostrar anuncios cuando el dispositivo se desbloquea.

- Abrir periódicamente un navegador con páginas publicitarias.

- Cargar módulos ejecutables adicionales.

En nuestro caso, se descargó un troyano con capacidades muy similares a las del conocido malware Triada, que van desde mostrar y hacer clic en anuncios hasta pagar suscripciones y descargar otro malware.

Dependiendo de la versión del sistema operativo, este troyano puede causar diferentes daños a la víctima. Los usuarios de APKPure, aunque tengan versiones actualizadas de Android, corren el riesgo de enfrentarse a suscripciones pagas y anuncios intrusivos que aparecen de la nada. Pero los usuarios de teléfonos que no reciben actualizaciones de seguridad son menos afortunados: en versiones obsoletas del sistema operativo, el malware no solo es capaz de descargar aplicaciones adicionales, sino también de instalarlas en la partición del sistema. Como resultado, en el dispositivo puede aparecer un troyano muy difícil de eliminar, como xHelper.

Las soluciones de Kaspersky detectan el código malicioso incrustado en APKPure como HEUR:Trojan-Dropper.AndroidOS.Triada.ap.

Recomendamos a los usuarios de APKPure desinstalar ya mismo la versión infectada de la aplicación e instalar la versión “limpia” 3.17.19. También vale la pena usar una solución de seguridad, como Kaspersky Internet Security para Android, para verificar si hay otros troyanos en el sistema.

IOCs

APKPure app

2cfaedcf879c62f5a50b42cbb0a7a499

718aecd85e9f1219f3fc05ef156d3acf

ceac990b3df466c0d23e0b7f588d1407

deac06ab75be80339c034e266dddbc9f

f64d43c64b8a39313409db2c846b3ee9

Carga útil

31e49ac1902b415e6716bc3fb048f381

Malware que se descarga

5f9085a5e5e17cb1f6e387a901e765cf

Servidor de control y comando

https://wcf.seven1029[.]com

http://foodin[.]site/UploadFiles/20210406052812.apk

Código malicioso en la aplicación APKPure