Índice

Primera parte

La presente investigación empezó en otoño de 2011 y todavía continúa. El tema de la investigación es una serie de ataques selectivos contra compañías privadas en todo el mundo.

Durante la investigación hemos desenmascarado la actividad de un grupo de hackers de origen chino. El grupo se llama Winnti.

Según nuestras estimaciones, este grupo ha estado activo por varios años y se especializa en ataques cibernéticos contra la industria de videojuegos online. El principal objetivo de este grupo es robar códigos fuente de proyectos de juegos online y de certificados digitales de compañías productoras de software. Además, ha manifestado un profundo interés en la infraestructura de red (incluyendo servidores de producción de juegos) y novedades como ideas y diseños conceptuales.

Nuestra compañía no es la primera que se ha concentrado en este grupo e investigado los ataques de los que son responsables. Se sabe que en 2010 la compañía norteamericana HBGary investigó un incidente de seguridad informática ocurrido con uno de sus clientes y relacionado con el grupo Winnti.

Winnti

En otoño de 2011 se descubrió que un troyano se había introducido en los equipos un gran número de usuarios de populares juegos online. Después se descubrió que este programa maliciosos había irrumpido en los equipos de los usuarios junto con las actualizaciones de un juego, enviadas desde el servidor oficial de actualizaciones. Muchos incluso llegaron a sospechar que la compañía espiaba a los jugadores. Pero el programa malicioso había entrado a los ordenadores de los usuarios por error: el objetivo de los delincuentes no eran los jugadores, sino las compañías que diseñan y publican videojuegos.

La compañía productora de videojuegos desde cuyos servidores se propagaba el troyano nos pidió que analizáramos la muestra que sus empleados habían descubierto en el servidor de actualizaciones. Resultó que era una biblioteca DLL compilada para las versiones de 64 bits de Windows. Y lo sorprendente es que contenía un driver malicioso con una firma válida.

El módulo malicioso es el primer troyano para la versión de 64 bit de Microsoft Windows con una firma digital válida de que tenemos noticia. Habíamos visto casos similares antes, pero en todos los incidentes previos el abuso de firmas digitales afectaba sólo a las aplicaciones de 32 bits.

La biblioteca maliciosa afectaba a los equipos de los jugadores que usaban tanto la versión de 32 bits, como la de 64 bits del sistema operativo. La biblioteca no podía ejecutarse en los sistemas de 32 bits. En los sistemas de 64 bits este malware podría, en determinadas circunstancias, ejecutarse sin que el usuario se diese cuenta. Sin embargo, nosotros no detectamos estas ejecuciones casuales.

La biblioteca DLL descubierta tenía funciones de backdoor, para ser más precisos se trataba de una RAT (Remote Administration Tool: herramienta de administración remota) completa, que daba a los delincuentes la posibilidad de administrar el equipo infectado sin que el usuario se entere.

Ya al principio de la investigación encontramos en nuestra colección un grupo entero de estos backdoors -de 32 y 64 bits- que se detectaban con diversos veredictos y los reunimos en una familia aparte. Todo parece indicar que la compañía Symantec fue la primera en bautizarlos, dándoles el nombre de Winnti. Nosotros conservamos este nombre en la denominación de la nueva familia, Backdoor. Win32(Win64). Winnti. Y llamamos “grupo Winnti” a la gente responsable de los ataques mediante la herramienta de control remoto.

Resulta interesante que la firma digital pertenecía a otro productor de videojuegos, una compañía privada surcoreana conocida como KOG. El principal negocio de esta compañía son los juegos MMRPG, la misma área de negocios de la primera víctima.

Nos pusimos en contacto con KOG, con cuyo certificado se había firmado el software malicioso y notificamos a VeriSign, la compañía que había expedido el certificado. Como resultado, se revocó el certificado.

Certificados digitales

Cuando descubrimos el primer certificado robado, todavía no nos habíamos dado cuenta de que robar certificados y usarlos para firmar malware para ataques futuros contra otras víctimas era el método favorito de ese grupo. En 18 meses logramos descubrir más de una docena de certificados digitales afectados.

Es más, encontramos que esos certificados digitales parecían haberse utilizado en ataques organizados por otros grupos de hackers, probablemente chinos.

Por ejemplo, en un ataque contra las redes sociales sudcoreanas Cyworld y Nate en 2011 ( http://www.bbc.co.uk/news/technology-14323787) los atacantes usaron un troyano firmado digitalmente con un certificado de la compañía de juegos YNK Japan Inc.

Hace poco (en marzo de 2013) se usó un certificado digital de la misma compañía en los troyanos lanzados contra los activistas del Tíbet y Uyghur. De hecho, esta historia tiene sus raíces en 2011. Recomendamos leer el post de Norman sobre un incidente similar aquí:http://blogs.norman.com/2011/security-research/invisible-ynk-a-code-signing-conundrum

Al mismo tiempo, en marzo de 2013 los activistas de Uyghur se convirtieron en blanco de otro ataque de malware con firma digital de otra empresa de juegos llamada MGAME Corp, tal como lo escriben aquí https://www. f-secure. com/weblog/archives/00002524. html.

Creemos que la fuente de todos los certificados digitales robados podría ser el grupo Winnti. Este grupo o bien tiene estrechos contactos con otros grupos de hacker chinos o bien vende los certificados en el mercado negro en China.

Esta es la lista de las compañías afectadas y los certificados digitales usados por el grupo Winnti en diferentes ataques:

| Compañía | Número de serie | País |

|---|---|---|

| ESTsoft Corp | 30 d3 fe 26 59 1d 8e ac 8c 30 66 7a c4 99 9b d7 | Corea del Sur |

| Kog Co. , Ltd. | 66 e3 f0 b4 45 9f 15 ac 7f 2a 2b 44 99 0d d7 09 | Corea del Sur |

| LivePlex Corp | 1c aa 0d 0d ad f3 2a 24 04 a7 51 95 ae 47 82 0a | Corea del Sur/Filipinas |

| MGAME Corp | 4e eb 08 05 55 f1 ab f7 09 bb a9 ca e3 2f 13 cd | Corea del Sur |

| Rosso Index KK | 01 00 00 00 00 01 29 7d ba 69 dd | Japón |

| Sesisoft | 61 3e 2f a1 4e 32 3c 69 ee 3e 72 0c 27 af e4 ce | Corea del Sur |

| Wemade | 61 00 39 d6 34 9e e5 31 e4 ca a3 a6 5d 10 0c 7d | Japan/South Korea/US |

| YNK Japan | 67 24 34 0d db c7 25 2f 7f b7 14 b8 12 a5 c0 4d | Japón |

| Guangzhou YuanLuo | 0b 72 79 06 8b eb 15 ff e8 06 0d 2c 56 15 3c 35 | China |

| Fantasy Technology Corp | 75 82 f3 34 85 aa 26 4d e0 3b 2b df 74 e0 bf 32 | China |

| Neowiz | 5c 2f 97 a3 1a bc 32 b0 8c ac 01 00 59 8f 32 f6 | Corea del Sur |

Las víctimas del ataque

Se suele tener la impresión de que los blancos potenciales de los ataques dirigidos o APT (Advanced persistent threat: Amenazas complejas persistentes) son sobre todo organizaciones gubernamentales, ministerios, fabricantes de armas, factorías químicas, redes del ejército, organizaciones políticas, redes de infraestructuras críticas, etc. Y si se trata de una compañía comercial, no sería menor que Google o Adobe. Esto guarda relación con el hecho de que los ataques contra organizaciones gubernamentales son los que más atención reciben en los medios de comunicación. Pero en realidad, las APT son una amenaza para cualquier compañía que tenga datos que se puedan convertir en dinero contante y sonante. Y este es precisamente uno de estos casos: esta APT no afectó a organizaciones gubernamentales, políticas, militares o industriales, sino a compañías de videojuegos.

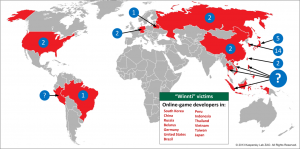

Es difícil nombrar a todas las víctimas del grupo Winnti. Pero los datos que tenemos a nuestra disposición (tags dentro de los programas maliciosos, nombres de dominios de los centros de administración, compañías a las cuales se robaron los certificados para firmar con ellos los programas maliciosos, países desde donde llegaron las notificaciones sobre las detecciones del malware creado por el grupo Winnti) podemos afirmar que como mínimo 35 compañías estaban (o estuvieron durante determinado tiempo) infectadas.

| Asia | Europa | América Latina | Norteamérica |

|---|---|---|---|

| Vietnam | Bielorusia | Brasil | EE. UU. |

| India | Alemania | Perú | |

| Indonesia | Rusia | ||

| China | |||

| Taiwán | |||

| Tailandia | |||

| Filipinas | |||

| Corea del Sur | |||

| Japón |

Estos datos indican que el grupo Winnti llegó a compañías de juegos ubicadas en diferentes regiones del mundo, pero sobre todo a las de Asia Oriental.

Países donde estaban las compañías de juegos afectadas

Esta distribución geográfica es fácil de explicar. Con frecuencia las compañías de videojuegos (editores y creadores) son compañías internacionales que tienen oficinas y representaciones por todo el mundo. Además, en la industria de videojuegos es muy común la colaboración entre compañías de diferentes países. Los desarrolladores de videojuegos pueden encontrarse en un país, y los editores en otro completamente diferente. Cuando un juego editado para una región llega a los mercados de otros países, es frecuente que otros editores se encarguen de la traducción y publicación. Durante todas estas etapas, las compañías suelen concederse acceso mutuo a los recursos de red para intercambiar datos, conectarse con los contenidos de los juegos (distribuciones, recursos, programas de ensamblaje de recursos, etc. ). Y si una de las compañías está infectada, los delincuentes pueden infectar a otras mediante este acceso.

El interés mercantil

Como ya hemos mencionado más arriba, cualquier compañía se puede convertir en blanco de APT si los delincuentes encuentran la forma de lucrarse con el ataque.

Pero ¿de qué forma pueden lucrarse los delincuentes que atacan a compañías de videojuegos?

Nuestros datos permiten destacar tres esquemas principales de monetización de las campañas de Winnti.

- Acumulación ilegal de dinero u “oro” virtual dentro de los juegos online y su conversión en dinero real.

- Robo del código fuente de los servidores de los juegos online para buscar vulnerabilidades en los juegos – frecuentemente relacionado con el punto 1.

- Robo del código fuente de los servidores de los juegos online para implementar servidores piratas.

Daremos un ejemplo. Durante nuestra investigación de la infección de una de las compañías descubrimos que el malware había sido creado para un servicio en concreto iniciado en el servidor de esta compañía. El programa malicioso buscaba en el servidor determinado proceso en funcionamiento, se introducía en su código y buscaba dos lugares determinados para incrustar allí llamadas a sus funciones de intercepción. En las funciones de intercepción el programa malicioso cambiaba los datos del proceso que se ejecutaba por los suyos y después devolvía el control. De esta manera, los delincuentes ejercían influencia en el proceso del servidor, modificando su ejecución. Por desgracia, la compañía no pudo compartir con nosotros la aplicación objetivo y no podemos decir de qué manera influía el programa malicioso en los procesos del juego en sí. En la compañía afectada nos informaron que el objetivo de los delincuentes era la adquisición ilegal de oro virtual.

La intervención de los delincuentes, por supuesto, tienen una influencia negativa en el juego, porque modifica el balance para favorecer a los que hacen trampa. Sin embargo, lo normal es que las modificaciones que el grupo Winnti introduce en el juego no afecten a la experiencia del jugador. Después de todo, mantener un equilibrio adecuado es el principal atributo de los juegos online. Los usuarios simplemente dejarán de jugar si creen que tener éxito en el juego se ha hecho inmerecidamente fácil para algunos o si, debido a la aparición de recursos no registrados o fantasmas, el proceso de juego pierde la intensidad original. Los atacantes también están interesados en que el juego siga gozando de popularidad, porque de lo contrario no podrán monetizar efectivamente los esfuerzos hechos para infectar una u otra compañía.

Los miembros del grupo Winnti tienen paciencia y cuidado. Los delincuentes han sido capaces de influir en los procesos de las compañías infectadas y robar dinero de las mismas durante años, pero lo hacen sin llamar la atención.

La fuente del ataque

¿Quién está detrás del grupo Winnti? Durante el análisis de los ficheros maliciosos descubiertos durante la investigación quedaron al descubierto algunos detalles que pueden aportar datos sobre la fuente de los ataques.

En una de las etapas de la investigación hicimos un seguimiento de las acciones que los delincuentes efectúan en el equipo infectado. En particular, los delincuentes cargaban en el catálogo Config. Msi del equipo infectado el programa adicional ff. _exe, que buscaba en el disco duro documentos HTML, MS Excel, MS Word, Adobe, PowerPoint, MS Works y ficheros de texto (. txt).

En el programa ff. _exe se descubrieron fragmentos de texto que podrían indicar la nacionalidad de los delincuentes. No son demasiado evidentes, ya que tienen el siguiente aspecto en un editor:

Pero un análisis más detallado mostró que el texto usaba el código “Chino simplificado GBK” y que en realidad tiene la siguiente apariencia:

Un traductor automático proporcionó la siguiente traducción:

|

1 |

<br>No identificar el tipo de sistema de archivos<br>Abra el volumen no<br>Error al obtener el tipo de sistema de archivos<br>Error al leer el volumen<br>Los volúmenes no se abren o no abrir<br>Navegue hasta el directorio raíz del error<br>Memoria de errores de puntero de lectura<br>La memoria es demasiado pequeña<br>El archivo no existe<br>No se pudo obtener el archivo MFT sector índice<br>El acceso a los datos de archivo no<br>Volúmenes de volumen y abierto no son los mismos<br>El mismo volumen y volumen abierto |

Además, los delincuentes informáticos usaron el programa AheadLib para crear bibliotecas maliciosas (véanse los detalles en la segunda parte del artículo). Este es el programa con la interfaz en chino.

En uno de los componentes de un plugin usado por el programa malicioso (CmdPlus. dll) también se descubrió texto en chino.

Traducción: El proceso ha terminado

A primera vista, podría parecer que los atacantes como mínimo saben chino. Sin embargo hay un “pero”: debido a que la implementación del plugin de transferencia de datos no es lo suficientemente segura, durante la carga o descarga de ficheros, al sistema infectado llega una instrucción que contiene la ruta local de los atacantes (la ruta de dónde se encuentra o dónde se guarda el fichero). Cuando hicimos el seguimiento del comportamiento de los delincuentes en el equipo infectado, descargaron del sistema infectado un certificado que habían encontrado y en el tráfico de red apareció la ruta local donde guardaron el fichero en su equipo.

Los jeroglíficos resultaron ser coreanos y significan “Escritorio”. Es decir, los atacantes trabajaban en un sistema operativo Windows en coreano. Esto permite suponer que detrás del ataque no sólo hay delincuentes de habla china.

Conclusión

Nuestra investigación ha puesto al descubierto una campaña de ciberespionaje de gran envergadura y activa durante mucho tiempo, realizada por un grupo de delincuentes de origen chino. Estos ataques no son nuevos. Muchos otros investigadores han publicado información sobre diferentes grupos de ciberdelincuentes de China. Sin embargo, este grupo de hackers tiene rasgos diferenciales que permiten ponerlos aparte de los demás:

- El amplio uso de certificados digitales: los atacantes usaban certificados de las compañías afectadas para lanzar ataques contra nuevas organizaciones y robar cantidades aún más grandes de certificados digitales;

- El uso de un driver de rootkit de 64 bits con firma digital legal;

- El uso de una enorme cantidad de servicios públicos de Internet para poner las instrucciones cifradas de administración de los sistemas infectados;

- El traspaso o venta de los certificados robados a grupos de hackers chinos que se especializan en otros objetivos (por ejemplo, los ataques contra los activistas de Tíbet o Uyghur);

- El robo del código fuente y otros tipos de propiedad intelectual de las compañías productoras de juegos online.

El programa malicioso que bautizamos como “Winnti” ha evolucionado considerablemente desde el momento de su aparición, pero nosotros clasificamos todas las variantes según sus dos generaciones principales:1. x y 2. x.

En un artículo aparte hemos publicado la descripción técnica (en inglés) de la primera generación de Winnti.

La segunda generación (2. x) se usó en uno de los ataques que investigamos cuando se encontraba en su etapa activa. Hemos logrado evitar que se envíen datos al servidor de los delincuentes y aislar los sistemas infectados en la red local de la compañía afectada. Este incidente y los resultados de nuestra investigación están cubiertos en el informe completo sobre el grupo Winnti (PDF).

Además, hemos descubierto que el grupo Winnti usa un popular backdoor conocido como PlugX, que también es de origen chino. No obstante, antes este backdoor se había detectado sólo en los ataques lanzados contra los activistas tibetanos.

Con estas cosas no se juega