La habilidad de realizar transacciones financieras en Internet ha hecho que nuestra vida sea mucho más cómoda. Ahora, puedes comprar casi cualquier producto o servicio desde tu casa, gracias a la banca online que te ahorra la molestia de ir al banco y esperar tu turno. Sin embargo, los ciberdelincuentes no permanecen ajenos a la creciente popularidad de los pagos online y, por el contrario, están muy dedicados a desarrollar tecnologías de punta: cuantos más usuarios prefieren las operaciones financieras remotas, más posibilidades tienen de convertirse en víctimas de los ciberladrones. Las actividades delictivas en Internet son cada vez más rentables. Como resultado, el robo de información financiera de los usuarios y su trasferencia a cuentas controladas por los ciberdelincuentes se ha convertido en una forma muy eficiente de lucrar para los ciberdelincuentes de todo el mundo.

En teoría, a los ciberdelincuentes que buscan robar datos financieros, les resulta mucho más conveniente atacar el servidor en el proceso de pago (incluyendo la infraestructura bancaria, los servidores de sistemas de pago, etc.), puesto que contienen enormes cantidades de datos que pueden usar en su propio beneficio o venderlos. Sin embargo, en la práctica resulta tan difícil acceder al servidor como violar la bóveda de seguridad en el banco, ya que los servidores corporativos también tienen seguridad de máximo nivel. Por ello, los ciberdelincuentes prefieren atacar a los usuarios de los sistemas de banca y pago online, ya que no se encuentran tan bien protegidos. En un solo ataque, los ciberdelincuentes pueden llegar a infectar decenas de miles de ordenadores domésticos; estos ataques a gran escala son los que les rinden la ganancia deseada.

Cómo se roban los datos del usuario

Los ciberdelincuentes cuentan con un arsenal repleto de métodos para acceder a la información confidencial de los usuarios. La mayor parte de los ataques lanzados para capturar información financiera tienen como fundamento la ingeniería social. De esta manera se propagan programas maliciosos o directamente se roban los datos del usuario.

El phishing es un clásico ejemplo del uso de ingeniería social para engañar a los usuarios y robarles su información financiera. Se le engaña al usuario para que entregue su información confidencial a los ciberdelincuentes. Por ejemplo, un usuario incauto puede recibir una carta “oficial” supuestamente de parte de un reconocido banco, sistema de pago online, tienda online, etc. en la que se le comunica que hubo una falla en el servidor de la organización, de manera que todos los clientes deben con urgencia proporcionar sus datos personales para verificarlos. Los pretextos pueden ser muy variados, en todos los casos se le urge al usuario enviar sus datos de registro mediante un mensaje de correo, o en un formulario web adjunto, o en el sitio “oficial” del banco para lo cual el correo tiene incrustado el enlace correspondiente. Toda la información que el desprevenido usuario brinda, llega a las manos de los ciberdelincuentes.

Los phishers utilizan sitios web fraudulentos que imitan a los legítimos.

Ejemplo de un sitio web phishing

Para que el engaño sea menos descarado, los ciberdelincuentes usan direcciones URL similares a las de los sitios web legítimos. Los ciberdelincuentes también cuentan con una variedad de formas para replicar la línea en la barra de direcciones.

Las creaciones de los phishers suelen ser muy difíciles de distinguir de los sitios legítimos. Por esta razón, los expertos aconsejan que los usuarios accedan a sitios financieros desde los marcadores de sus navegadores y que no utilicen ningún enlace incrustado en mensajes de correo.

También existen programas maliciosos diseñados para robar información financiera, y se los conoce como troyanos banqueros. Estos troyanos recopilan de manera automática información sobre los pagos que se hacen desde los ordenadores infectados y a veces también realizan transacciones financieras a nombre del usuario víctima.

Cuando los programas maliciosos atacan a los clientes de un banco, también les pueden enviar mensajes de correo phishing en nombre del banco. En estos falsos mensajes de correo, no se les pide a los usuarios que envíen su información, sino que, con algún pretexto, abran un documento adjunto. El adjunto es en realidad un archivo malicioso.

Esta masiva propagación de troyanos bancarios viene acompañada por exploits para vulnerabilidades en Windows y otros conocidos programas. Sin que el usuario se entere, estos exploits penetran en el sistema mediante las vulnerabilidades que presentan los programas y descargan otros programas maliciosos que roban información financiera desde el ordenador del usuario atacado. Para que el ataque sea eficaz, los ciberdelincuentes recurren a los así llamados paquetes de exploits para varias vulnerabilidades en lugar de exploits únicos. Un paquete de exploits analiza los programas instalados en el equipo del usuario atacado; si encuentra una falla en ellos, entonces elige el exploit apropiado para infectarlo.

Los paquetes de exploits se alojan en los servidores de los ciberdelincuentes o en recursos hackeados. Los ciberdelincuentes propagan los enlaces a los exploits mediante mensajes spam, redes sociales, o alojándolos en sitios legítimos pero hackeados; incluso pueden llegar a utilizar banners y teasers de sistemas legales de publicidad. A su vez, los exploits descargan troyanos en los ordenadores capturados. Las infecciones de sitios populares son especialmente peligrosas: son muchos los usuarios que los visitan, y cuando se encuentra un enlace malicioso, entonces los exploits atacan discretamente los ordenadores de esos usuarios con exploits que descargan en ellos programas maliciosos.

Los ciberdelincuentes usan troyanos banqueros multipropósito capaces de atacar a los clientes de varios bancos o sistemas de pago, y también troyanos diseñados para atacar a los clientes de un banco concreto.

Cómo funcionan los troyanos

Una vez en el ordenador del usuario, el troyano banquero se posiciona en el sistema y comienza su tarea asignada, que consiste en robar todo tipo de datos financieros del usuario.

Los programas maliciosos usan las siguientes técnicas:

- Keylogging o registro de pulsaciones del teclado. Los troyanos interceptan las pulsaciones en el teclado cuando el usuario ingresa información de interés para los ciberdelincuentes, como sus datos de ingreso.

- Capturas de pantalla para obtener la información financiera confidencial que el usuario ingresa mediante el teclado convencional. En este caso, los ciberdelincuentes sólo consiguen la información que se muestra durante su ingreso, pero no pueden acceder a la contraseña y nombre de usuario, ya que los caracteres pulsados se visualizan como asteriscos en la pantalla.

- Neutralización del teclado virtual: capturan la imagen del área de la pantalla alrededor del cursor cuando el usuario pulsa el botón izquierdo del ratón. De esta manera, los ciberdelincuentes capturan los caracteres que el usuario ingresa en el teclado virtual, y pueden conocer contraseñas y el nombre de usuario.

- Modificación del archivo hosts. La información guardada en este archivo tiene prioridad sobre la información que el navegador recibe desde un servidor DNS. Los troyanos añaden URLs de bancos a este archivo, y les asignan las direcciones IP de los servidores maliciosos. Como resultado, cuando los usuarios ingresan estas URLs de bancos en sus navegadores, se los desvía hacia sitios fraudulentos aunque lo que vean en el navegador sea una URL de un banco legal. Cuando el usuario ingresa sus datos confidenciales en el sitio fraudulento, los ciberdelincuentes los capturan.

- Intrusión en el proceso de ejecución del navegador. De esta manera, el troyano puede controlar la conexión del navegador con el servidor. Como resultado, los ciberdelincuentes pueden obtener los datos de ingreso que los usuarios ingresan en el sitio del banco, y también pueden modificar el contenido de la página web (mediante una inyección web) para capturar más datos confidenciales.

Para realizar la mayoría de sus transacciones financieras online, los usuarios necesitan los navegadores web. Estas técnicas que utilizan los troyanos banqueros modernos están, de una u otra manera, relacionadas con este software.

Las inyecciones web, o la modificación de los contenidos de una página HTML, son un método muy común entre los ciberdelincuentes. Un programa malicioso le añade campos adicionales cuando la página web del banco se muestra en el navegador, pidiéndole al usuario que ingrese su información confidencial. Por ejemplo, el troyano Carberp utiliza la inyección web para añadir campos adicionales a la página de ingreso de banca online, pidiéndole al usuario que ingrese su número de tarjeta del banco, el nombre del titular, la fecha de expiración, CVV, CVC y la clave. Si el usuario no lo hace, el troyano muestra un mensaje de error y bloquea la sesión.

En los rectángulos rojos se muestra la información que Carberp solicita en la principal página modificada de un sistema de banca online

La información adicional que el usuario ingresa cae en las manos de los ciberdelincuentes, pero no llega al banco, ya que se la intercepta en el momento en que se envía al servidor del banco. Por lo tanto, ni la víctima ni el banco se enteran sobre este fraude.

En la mayoría de los casos, los ciberdelincuentes prefieren recurrir a la combinación de varias técnicas para mejorar sus posibilidades de infectar equipos y aumentar la eficacia de sus programas maliciosos. El troyano banquero ZeuS (Zbot) es uno de los programas troyanos de alta tecnología más avanzados. Hay muchas variantes de este programa malicioso en todo el mundo; además, han creado su clon funcional, el troyano SpyEye.

Estas son algunas características de ZeuS:

- Este troyano roba toda la información que el usuario ha “recordado en el ordenador”, es decir, cada vez que hayamos elegido: “Guardar contraseña”.

- El troyano rastrea las teclas que pulsa el usuario.

Si se usa un teclado virtual, ZeuS captura el área de pantalla alrededor del cursor en el momento en que se pulsa el botón izquierdo del ratón. Como resultado, los ciberdelincuentes obtienen información sobre las teclas que se pulsan en el teclado virtual, y por lo tanto llegan a conocer los datos confidenciales del usuario.

- ZeuS usa inyecciones web. Cuando el usuario abre una página web que figura en la lista del archivo de configuración de ZeuS, el troyano añade nuevos campos en los que se le pide al usuario que ingrese los datos confidenciales que les interesen a los ciberdelincuentes.

- ZeuS es capaz de burlar los más avanzados sistemas de seguridad bancaria (ver la siguiente discusión).

Este programa malicioso se propaga mediante ingeniería social y explotando vulnerabilidades en los programas populares de Microsoft, Oracle, Adobe, etc., cuando el usuario visita sitios web comprometidos. Los enlaces a estos sitios comprometidos suelen propagarse mediante spam.

ZeuS es capaz de robar información confidencial para lograr acceso no autorizado a cuentas en los bancos más importantes del mundo. En 2012, registramos 3.524.572 intentos de instalar este programa malicioso en 896.620 ordenadores que tenían instalados productos de Kaspersky Lab, en diferentes países del mundo.

Mapa de 2012 con los intentos de infección de ZeuS/Zbot (estadísticas de la red KSN)

Cómo burlar el segundo factor

Como vimos líneas arriba, los bancos realizan importantes inversiones para proteger a sus clientes. Los troyanos bancarios han sido tan efectivos que los bancos se han visto obligados a introducir una capa adicional de protección: herramientas de identificación del usuario; junto con las credenciales de ingreso estándar constituyen lo que se llama la autenticación de doble factor. Con la autenticación de doble factor en funcionamiento, no es suficiente saber la contraseña y nombre de usuario para acceder a la cuenta bancaria.

Sin embargo, los ciberdelincuentes ven esta protección mejorada como un nuevo reto y se ponen a la tarea de buscar las formas de neutralizarla.

Con la autenticación de doble factor, los bancos usan contraseñas válidas por una sola vez (TAN, por sus siglas en inglés). En la práctica, puede ser que un cajero automático le imprima al usuario los códigos, o que el banco le envíe a su teléfono móvil mensajes SMS con contraseñas de un solo uso (mTAN), o incluso que el usuario cuente con un dispositivo dedicado (chipTAN).

Para burlar estos sistemas de seguridad, los ciberdelincuentes han creado nuevos métodos para robar información confidencial, y han modificado sus técnicas de ingeniería social.

Contraseñas de un solo uso (TAN)

El troyano banquero ZeuS posee en su arsenal una serie de herramientas capaces de burlar distintos tipos de autenticación de doble factor. ZeuS cuenta con una interesante herramienta para recopilar contraseñas de un solo uso que los cajeros automáticos imprimen para el usuario.

- En cuanto el usuario se registra con un sistema de banca online e ingresa su contraseña de un solo uso, Zeus roba los datos de autenticación al tiempo que muestra una falsa notificación informándole al usuario que la actual lista de contraseñas de un solo uso es inválida y pidiéndole que reciba una nueva lista de contraseñas.

- Para recibir la “nueva lista”, el usuario tiene que ingresar sus actuales códigos TAN, supuestamente para que se los bloquee, en los campos apropiados en el formulario que ZeuS crea mediante inyecciones web.

- Todos los datos que el usuario ingresa llegan a las manos de los ciberdelincuentes que de inmediato los usan para transferir los fondos de sus víctimas a sus propias cuentas.

Ejemplo de una notificación falsa que ZeuS crea

mTAN

Al trabajar con el troyano móvil ZeuS-in-the-Mobile (Zitmo), ZueS puede robar las contraseñas de un solo uso que llegan al teléfono móvil de los usuarios.

Esta es la manera en que los dos troyanos interactúan con los usuarios:

- Cuando el usuario visita la página de ingreso de un sistema de banca online, ZeuS emplea inyecciones web para crear un campo adicional en esta página, pidiéndole al usuario que ingrese su número de teléfono, supuestamente para recibir la actualización de un certificado.

- Si el usuario introduce las credenciales de ingreso requeridas para la autorización y su número de teléfono, entonces el troyano roba esta información y la envía a los ciberdelincuentes. Después de un tiempo, llega un mensaje SMS al smartphone del usuario con un enlace al “nuevo certificado de seguridad”. Cuando el usuario intenta instalar este falso certificado, su teléfono se infecta.

- De esta manera, los ciberdelincuentes acceden a toda la información necesaria para operar de forma remota la cuenta bancaria del usuario, y le roban su dinero.

chipTAN

chipTAN es otro método de la autenticación de doble factor. Lo utilizan los bancos de Europa occidental y requiere que cada cliente posea un dispositivo especial para generar TANs. Una vez que comienzan su transacción bancaria online, los usuarios insertan su tarjeta bancaria en el chipTAN e introducen su código PIN.

Después, el usuario acerca el dispositivo a la pantalla de su ordenador para verificar los detalles de la transacción que se está realizando. Tras comparar los datos de la transacción con los datos que aparecen en la pantalla del dispositivo, el usuario introduce un código adicional desde el dispositivo para confirmar la transacción.

Página de chipTAN en el sitio de un banco alemán

El chipTAN es actualmente la herramienta de seguridad bancaria más avanzada y más eficaz. Sin embargo, y por desgracia, los creadores del troyano bancario SpyEye también han aprendido a sortear esta herramienta de seguridad de alta tecnología.

- Mediante inyecciones web, el troyano modifica la lista de transacciones bancarias del usuario. Debido a esto, cuando el usuario ingresan en el sistema de banca online ven la llegada de una transferencia bancaria por una cantidad elevada y que el balance de la cuenta también ha cambiado.

- SpyEye, en nombre del sistema bancario online, notifica al usuario que esta operación se hizo por error, y que se bloqueará la cuenta hasta que devuelva el dinero que supuestamente ha recibido.

- Para evitar que su cuenta quede bloqueada, el usuario inicia una nueva operación de pago para devolver el dinero. SpyEye le proporciona al usuario la cuenta bancaria y la suma de dinero a devolver. El troyano no necesita robar el código chipTAN generado, ya que es el mismo usuario quien introduce el código y confirma la transacción.

- Después, el troyano manipula la página web para que muestre el balance original de la cuenta del usuario, mientras que se transfiere el dinero a los ciberdelincuentes.

Un banco alemán advierte a sus clientes sobre las notificaciones de trasferencias de dinero erróneas

Como se puede ver, con este método los ciberdelincuentes ni siquiera necesitan artilugios técnicos adicionales, ya que el ataque se basa en inyecciones web e ingeniería social.

Token

Un token es un dispositivo USB que se usa como una herramienta adicional de seguridad que contiene una clave única que el sistema solicita cada vez que el usuario realiza una transacción financiera online. Los creadores del troyano banquero Lurk encontraron una forma efectiva de burlar esta protección:

- El usuario inicia una operación de pago en el sistema bancario online e introduce sus datos.

- El troyano Lurk intercepta estos datos y espera que el sistema solicite el token.

- Cuando el sistema bancario online solicita el token, el usuario presenta sus credenciales insertando el token USB en el puerto apropiado.

- El troyano intercepta esta acción, tras lo cual muestra una falsa “pantalla azul” que informa a los usuarios que se está creando una descarga de datos de la memoria física para su análisis, y le pide al usuario que no apague su equipo hasta que la operación se complete.

- Mientras el usuario espera que la “operación” se complete (y mientras el token está en el puerto USB), los ciberdelincuentes acceden a su cuenta para completar la orden de pago en nombre del usuario, y transfieren el dinero a otra cuenta.

Los programas maliciosos de la familia Trojan-Banker.Win32.BifitAgent utilizan otro método para sortear el token USB. Estos programas maliciosos están diseñados para atacar a los usuarios de programas de banca online desarrollados por el fabricante ruso BIFIT.

El programa malicioso BifitAgent consa de dos módulos principales que se ejecutan en el ordenador de la víctima: un archivo ejecutable y un archivo comprimido Java. Cuando el programa malicioso se ejecuta, el módulo ejecutable principal, que permite la comunicación con el servidor de control y comando, opera de forma simultánea con los archivos maliciosos JAR permitiéndo a los atacantes modificar cualquier código JAVA en el momento en que se realice una transacción bancaria. La principal función del código Java incluido en el archivo malicioso JAR sirve para simular los datos usados en las transacciones bancarias desde el ordenador infectado, sin que el usuario se dé cuenta. El uso de un token USB en la transacción no es ningún obstáculo para los ciberdelincuentes, ya que este dispositivo firma la transacción sólo después de que los datos se han manipulado. Como resultado, el dinero del usuario llega a la cuenta de los ciberdelincuentes.

¿Cómo puedo protegerme?

Los bancos y los sistemas de pago invierten muchos recursos para mejorar la seguridad de sus clientes, pero esto no significa que los usuarios puedan relajarse en cuanto a la seguridad de su dinero. El equipo del usuario debe estar protegido contra los intentos de robo de datos confidenciales por parte de troyanos y otros programas maliciosos; esto se logra protegiendo el navegador contra códigos maliciosos, protegiendo la actividad en el teclado y con tecnologías antivirus que evitan que programas maliciosos penetren en el sistema. Sin embargo, ninguna protección antivirus es suficiente por sí misma; es necesario un método para verificar la legitimidad de un recurso web (el sitio de un banco, un sistema de pago, una tienda virtual, etc.) y garantizar una conexión segura.

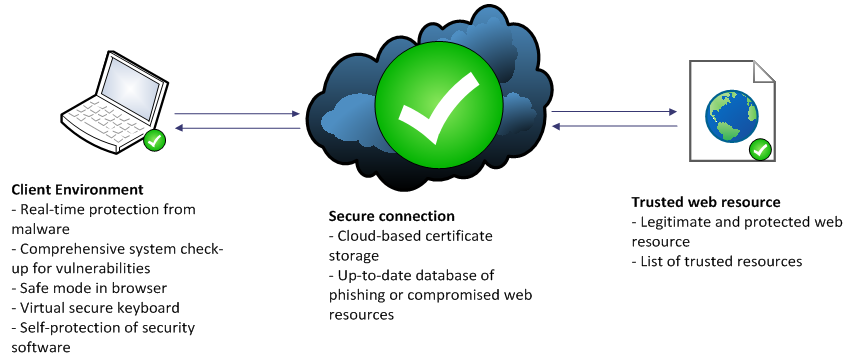

Ninguna transacción financiera puede considerarse segura si no se protegen estos tres componentes fundamentales:

- El ordenador desde el que el usuario accede a sus cuentas de banca online

Una solución antivirus protege el sistema en general contra programas maliciosos; un componente dedicado en el programa antivirus protege el navegador que el usuario utiliza para acceder al sistema de banca online.El antivirus posee una variedad de mecanismos de protección que dificultan o neutralizan los intentos de los códigos maliciosos por penetrar en el sistema, activarse y ejecutarse en el equipo. Estos mecanismos de protección funcionan en todas las etapas de la transacción bancaria.

Si un programa malicioso desconocido intenta penetrar en el sistema, la principal tarea de una solución antivirus completa es proteger la información del usuario. Para ello, debe monitorear los procesos de ejecución del navegador y protegerlo contra los intentos de manipulación por parte de otras aplicaciones. La protección adicional aquí se garantiza mediante el teclado virtual con el que los usuarios pueden con toda seguridad introducir sus datos para cualquier transacción financiera (número de su tarjeta bancaria, CVV2/CVC2, datos personales, etc.) en el navegador.

- El canal de comunicación entre el cliente y el servidor

Una conexión segura impide la intercepción de los datos que el cliente envía al servidor. El canal de comunicación se protege mediante la aplicación de protocolos especiales (TLS/SSL) que garantizan el cifrado de los datos enviados. El sitio con el que se establece una conexión se identifica con la ayuda de un certificado.Los sitios de bancos y sistemas de pago poseen certificados digitales emitidos y firmados por centros de certificación. Estos certificados verifican la autenticidad del sitio y la legitimidad de su propietario.

Los sitios fraudulentos no poseen estos certificados, o usan certificados falsificados. Sin embargo, también existe un escenario más complejo. Por ejemplo, un troyano que se ha posicionado en el sistema puede modificar el archivo host y desviar a los usuarios a un sitio fraudulento que es una réplica exacta del sitio legítimo. Este mismo troyano puede instalar un certificado raíz adicional en el ordenador capturado cuya tarea es verificar la legitimidad del certificado fraudulento en la página web maliciosa, cuando el navegador realiza la verificación. De esta manera, los ciberdelincuentes pueden descifrar todos los datos que el navegador transmite desde el sitio fraudulento.

La solución antivirus debe verificar de forma independiente la autenticidad del certificado de seguridad sin depender del sistema operativo ni del navegador para ello. Si el certificado no es legítimo, los usuarios reciben una advertencia.

- El sitio de la organización financiera

Los ciberdelincuentes diseñan sus sitios para que se parezcan a los sitios oficiales de bancos y sistemas de pago. La verificación del certificado de legitimidad sólo es efectiva cuando los usuarios introducen la URL correcta del sitio del banco. Si el usuario ingresa al sitio de un banco mediante un enlace fraudulento incorporado en una carta phishing, una red social o a partir de los resultados de búsqueda, entonces intervienen los componentes antiphishing. Se verifican los enlaces en la base de datos de recursos web no confiables. Si el usuario intenta visitar un sitio ilegítimo, entonces recibe una advertencia. Para evitar caer en las trampas de los phishers, es aconsejable visitar los sitios de bancos verificando su legitimidad con la lista autorizada del producto antivirus.Por último, pero no menos importante, un alto nivel de autoprotección es un componente indispensable en una solución de seguridad de calidad. Si un programa malicioso logra obstaculizar el funcionamiento de una solución antivirus, crea una fisura en el sistema de seguridad y compromete la seguridad de futuras transacciones.

Principales elementos en una transacción protegida

Es este concepto de protección de transacciones online que se implementa en Safe Money, la solución de seguridad de Kaspersky Lab.

Escenarios de transacciones seguras

Veamos ahora cómo se lleva a cabo una transacción segura con Safe Money.

- Una solución antivirus completa evita que los programas maliciosos penetren en el ordenador. En particular, la solución de seguridad analiza el sistema en busca de vulnerabilidades en el sistema operativo o en las aplicaciones. Si el usuario no actualiza con regularidad el sistema, y si existen vulnerabilidades en el sistema que el desarrollador ha reparado, la solución de seguridad le advierte al usuario sobre los posibles riesgos y le insta a actualizar el programa vulnerable.

- Si el usuario introduce manualmente una URL o activa los enlaces en cartas o redes sociales, el módulo antiphishing verifica esta URL en la base de datos de recursos web no confiables. Si se trata de una URL maliciosa o phishing, se le advierte al usuario.

- Si la URL del sitio está en la base de datos, se le sugiere al usuario que abra el sitio en un navegador protegido.

- La solución antivirus verifica el certificado utilizado para establecer una conexión segura. Se envía una petición al servicio de verificación de certificados en la nube.

- Si el certificado no es legítimo, el usuario recibe una notificación avisándole que la conexión no puede establecerse. Safe Money explica la razón por la que la conexión se considera insegura.

Notificación al usuario de Safe Money de Kaspersky Lab informándole sobre un certificado inválido.

Al mismo tiempo, el navegador considera que este certificado específico es legítimo

Si el certificado es confiable, el navegador protegido establece una conexión cifrada con el sitio del banco.

- Es más seguro utilizar la lista de bancos que ofrece la solución de seguridad para abrir una página de autenticación para banca online, o introducir la página de un cliente en un sistema de pago.

En este caso, se establece una conexión segura y de inmediato se abre el sitio legítimo del banco en el navegador protegido.

En el modo Safe Money, la ventana del navegador protegido tiene un fondo de color verde claro - Con el modo Safe Money activado, los datos introducidos en el sitio del banco, mediante un teclado virtual o regular, están protegidos por un controlador especial que no permite que los ciberdelincuentes los intercepten.

Entonces, una transacción financiera queda protegida contra troyanos bancarios con la ayuda de antivirus, un navegador con procesos protegidos y un teclado protegido. La autenticidad del sitio del sistema de pago o de banca online se valida verificando los enlaces y el certificado digital.

La efectividad de una solución que se basa en el concepto de transacciones online protegidas se ha confirmado mediante pruebas en laboratorios especializados.

Conclusión

Los bancos, sistemas de pago y otras organizaciones financieras invierten muchos recursos para proteger sus infraestructuras y a sus clientes contras los ciberdelincuentes. Sin embargo, los ciberdelincuentes también se esfuerzan en desarrollar sus programas maliciosos para burlar las herramientas de seguridad y robar los datos de las cuentas bancarias de los usuarios. En esta etapa, la información bancaria de los usuarios goza de la mejor protección gracias a los productos antivirus y soluciones dedicadas que pueden advertirles sobre un peligro, prevenir oportunamente una infección, y que no dejan fisuras que puedan aprovechar los nuevos troyanos bancarios.

Cómo protegerse contra los ladrones virtuales