Resumen de noticias

Sin duda alguna, 2016 fue el año de los ataques Distribuidos de denegación de servicio (DDoS) con importantes trastornos en cuanto a tecnología, escalada de los ataques e impacto en nuestras actividades cotidianas. En realidad, el año finalizó con masivos ataques DDoS nunca antes vistos, basados en la tecnología Mirai para redes zombis, cuya primera aparición analizamos en nuestro último Informe de inteligencia DDoS.

Desde entonces, hemos publicado otros informes detallados sobre los principales ataques contra la infraestructura del Sistema de nombres de dominio (DNS) de Dyn, por ejemplo el perpetrado contra Deutsche Telekom, que dejó desconectados a 900.000 alemanes en noviembre. Además, rastreamos ataques similares contra proveedores de Internet (ISP) en Irlanda, Reino Unido y Liberia, todos desde dispositivos IoT controlados por la tecnología Mirai, y que en parte apuntaban a routers domésticos con el fin de crear nuevas redes zombis.

Aunque ‘El auge de las máquinas‘ , título del análisis del Instituto para Tecnología de Infraestructura Crítica (ICIT), suena bastante evidente, muestra claramente que los actores de la industria en todo el mundo, particularmente en EE.UU. y la U.E., reconocen la falta de seguridad en el diseño funcional de los dispositivos IoT y la necesidad de establecer un ecosistema común de seguridad IoT. Y no será la primera vez que ocurre, ya que prevemos la aparición de más modificaciones en la red zombi Mirai y un aumento general en las actividades de redes zombis IoT en 2017.

En conjunto, los ataques DDoS que hemos visto hasta ahora son sólo el punto de inicio de varios actores por capturar dispositivos IoT e incorporarlos en sus redes zombis, recorridos de prueba de la tecnología Mirai y desarrollo de vectores de ataque. Los ataques DDoS contra cinco de los principales bancos de Rusia en noviembre son un buen ejemplo de ello.

Primero, demuestran una vez más que los servicios financieros como el comercio del bitcoin y las plataformas de cadenas de bloques CoinSecure de India y BTC-e de Bulgaria, o William Hill, uno de los principales sitios de apuestas británico, que tardaron varios días en retomar la normalidad de sus operaciones, corrían un alto riesgo en el último trimestre y es probable que sigan así durante 2017.

Segundo, los ciberpiratas han aprendido a manejar y lanzar ataques DDoS multi-vectoriales muy sofisticados, cuidadosamente planeados y constantemente cambiantes, que se van adaptando a las políticas de mitigación y la capacidad de la organización atacada. Según nuestro análisis, en otros casos que investigamos en 2016, los ciberpiratas comenzaron con una combinación de varios vectores de ataque, cuya función era la revisión gradual de la red de un banco y sus servicios web hasta encontrar una falla en alguno de los servicios. Después de que se iniciaba la mitigación de los ataques DDoS y se tomaban otras medidas de defensa, los vectores de ataque cambiaban al cabo de algunos días.

En general, estos ataques muestran que en 2016 el escenario DDoS entró en la siguiente fase de su evolución, con nuevas tecnologías, potencia de ataques masivos y con ciberpiratas profesionales de alta cualificación. Lamentablemente, esta tendencia aún no ha encontrado respuesta en las políticas de ciberseguridad de muchas organizaciones que aún no están preparadas o tienen dudas sobre las inversiones que se requieren para protegerse contra los ataques DDoS.

Las cuatro tendencias de 2016

Durante 2016 el mercado de los ataques DDoS experimentó fuertes cambios y se desarrolló en gran medida. Hemos identificado cuatro tendencias principales:

-

Se dejaron de lado los ataques de amplificación. El método usado en los ataques de amplificación no es nuevo, y las formas de neutralizarlos son bien conocidas y practicadas. No obstante, los ataques de este tipo fueron muy populares en la primera mitad de 2016. Al mismo tiempo, sin embargo, su número y tamaño se fueron reduciendo de forma constante. A finales de 2016, observamos que los delincuentes dejaron casi completamente de lado los ataques de amplificación, una tendencia que hemos venido notando en los últimos años. Esto se debe, en primer lugar, al desarrollo de métodos para repeler los ataques de este tipo. Y, en segundo lugar, a la reducción de los host-reflectores vulnerables que están a disposición de los atacantes (algo que se hace evidente en el ejemplo de los ataques de amplificación de DNS), debido a que los propietarios de los hosts utilizados para la amplificación sufren pérdidas y experimentan problemas con el rendimiento de los recursos, es decir, se ven obligados a prestar atención a este problema y buscar la manera de cerrar las vulnerabilidades.

-

La creciente popularidad de los ataques contra aplicaciones y el número cada vez mayor de ataques que utilizan cifrado. En los últimos años el líder indiscutible en el mercado de ataques DDoS eran los ataques de amplificación UDP, mientras que los ataques contra aplicaciones eran relativamente raros. En la segunda mitad del año y sobre todo en el cuarto trimestre de 2016 se produjo un fuerte aumento en la popularidad de los ataques contra aplicaciones, que ocuparon el nicho abandonado por los ataques de amplificación. Para organizar este tipo de ataques se utilizan tanto medios existentes y comprobados desde hace tiempo (Pandora, Drive, LOIC / HOIC), como de reciente invención. En el contexto de los ataques contra aplicaciones se entrevé la tendencia de crecimiento del número de ataques que utilizan cifrado. En la mayoría de los casos el uso del cifrado aumenta drásticamente la efectividad de los ataques y complica la tarea de filtrado. Además, los atacantes siguen utilizando un enfoque complejo, al enmascarar un pequeño pero eficaz ataque contra aplicaciones con un ataque simultáneo de grandes dimensiones, por ejemplo, detrás de un ataque con un gran número de paquetes de red pequeños (TCP flood de paquetes pequeños).

-

La creciente popularidad de los ataques del tipo WordPress Pingback. Los ataques del tipo WordPress Pingback, muy infrecuentes en el inicio de 2016, en el cuarto trimestre conquistaron un gran segmento del mercado de ataques DDoS. Actualmente, son uno de los métodos más populares de ataque contra aplicaciones, lo que permite destacarlo y analizarlo aparte de la masa total de los ataques realizados a nivel de aplicación. Con una relativa simplicidad de organización, la “huella digital” de este tipo de ataque es muy peculiar, y su tráfico se puede separar de una forma relativamente fácil del resto del tráfico. Sin embargo, la posibilidad de llevar a cabo un ataque de este tipo mediante el uso de cifrado, observada por los expertos de Kaspersky Lab en el cuarto trimestre de 2016, complica enormemente el filtrado, y aumenta el potencial malicioso de los ataques de este tipo.

-

El uso de botnets del Internet de las cosas para llevar a cabo ataques DDoS . Después de la publicación del código el 24 de octubre en el recurso github, los expertos de Kaspersky Lab observaron un aumento explosivo del interés de los delincuentes por los dispositivos del Internet de las cosas y en particular de la organización de botnets basadas en éstos para llevar a cabo ataques DDoS. Los principios y enfoques mostrados por los creadores del bot Mirai, fueron la base de un gran número de nuevos programas maliciosos y botnets formados por dispositivos del Internet de las cosas. Fueron justamente estas botnets las que se utilizaron para lanzar numerosos ataques contra los bancos rusos en el cuarto trimestre de 2016. A diferencia de las botnets clásicas, las botnets formadas por dispositivos del Internet de las cosas se caracterizan por su enorme tamaño, como lo demostró el célebre ataque contra el proveedor de DNS, la empresa DYN, que influyó en el funcionamiento de muchos otros recursos de Internet (por ejemplo, Twitter, Airbnb, CNN y muchos otros).

Estadística de ataques DDos lanzados por medio de botnets

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Prevention y está diseñado para interceptar y analizar las instrucciones que los centros de administración y control envían a los bots, pero sin necesidad de infectar ningún dispositivo del usuario ni de ejecutar las instrucciones de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del cuarto trimestre de 2016.

En este informe consideraremos como un ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Determinamos la ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calculará por el número de direcciones IP únicas en la estadística trimestral.

Es importante mencionar que la estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- En el cuarto trimestre de 2016 se registraron ataques DDoS contra objetivos situados en 80 países del mundo (en el tercer trimestre de 2016 fueron 67 países).

- El 71,6% de los ataques en el cuarto trimestre fue contra blancos situados en el territorio de China

- Los tres líderes por el número de ataques DDoS, el número de blancos y el número de servidores de administración detectados, siguen siendo Corea del Sur, China y Estados Unidos.

- El ataque de DDoS más prolongado del cuarto trimestre del año 2016 duró 292 horas (12,2 días), muy por encima del récord del tercer trimestre (184 horas o 7,7 días) y se constituye en el récord del año 2016.

- Los métodos más populares de ataque siguen siendo SYN-DDoS, TCP-DDoS y HTTP-DDoS. Al mismo tiempo, la proporción de los ataques SYN-DDoS en la distribución de los métodos de ataque cayó en 5,7 puntos porcentuales, mientras que la proporción de ataques TCP y HTTP creció en gran medida.

- En el cuarto trimestre de 2016 el porcentaje de botnets Linux disminuyó ligeramente quedando en el 76,7% de todos los ataques llevados a cabo.

Geografía de los ataques

En el cuarto trimestre de 2016 se registraron ataques DDoS en 80 países. China sufrió el 76,97% de estos ataques, con lo que su índice es 4,4 puntos porcentuales mayor que el del trimestre anterior. Estados Unidos este trimestre acaparó el 7,3% de los ataques. El tercer lugar lo sigue teniendo Corea del Sur, con el 7% de los ataques.

En el TOP10 de los países que en su conjunto sufrieron el 96,9% de los ataques, apareció Canadá (0,8%), que desplazó a Italia (1,75%), mientras que Rusia subió del quinto al cuarto lugar a expensas de los 0,6 puntos porcentuales que perdió Vietnam.

Distribución de ataques DDoS por países, tercer y cuarto trimestre de 2016

En el cuarto trimestre de 2016 el 96,9% de los ataques DDoS afectó a blancos ubicados en los países del TOP 10.

Distribución de blancos únicos de ataques DDoS, tercer y cuarto trimestre de 2016

El 71,6% de los ataques se lanzó contra blancos ubicados en el territorio de China, 9 puntos porcentuales más que en el tercer trimestre. En Corea del Sur hubo un ligero aumento en el número de blancos (de 0,7 p.p.). Por el contrario, los ataques contra blancos en los Estados Unidos se redujeron en 9,7 puntos porcentuales DDoS (9% contra el 18,7% del tercer trimestre).

La participación de otros países del TOP 10 tuvo muy pocos cambios. Japón perdió 1 punto porcentual, Italia y los Países Bajos salieron del TOP 10, siendo sustituidos por Alemania (0,56%) y Canadá (0,77%).

Dinámica del número de ataques DDoS

La distribución de ataques por días en el cuarto trimestre de 2016 fue relativamente uniforme, con un pico agudo alrededor del 5 de noviembre, cuando se observó el mayor número de ataques (1915 ataques), que es el índice más alto para todo el 2016. El día más tranquilo del cuarto trimestre fue el 23 de noviembre, cuando hubo 90 ataques, pero ya el 25 de noviembre la actividad maliciosa aumentó de golpe hasta alcanzar los 981 ataques.

Dinámica del número de ataques DDoS*, cuarto trimestre de 2016

* Debido a que los ataques DDoS pueden prolongarse de forma ininterrumpida por varios días, en la línea de tiempo un ataque puede contarse varias veces, una por cada día.

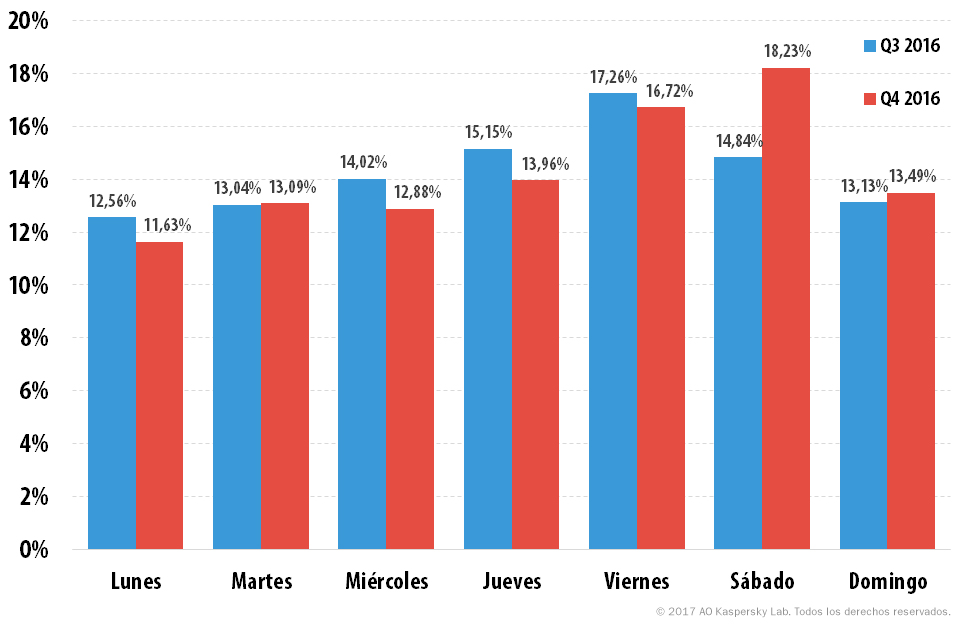

En el cuarto trimestre los delincuentes tuvieron menos descanso los sábados, día en que ocurrió el 18,2% de los ataques. Les siguen a una distancia de 1,7 puntos porcentuales los viernes. Los lunes fueron los días en que hubo menos ataques DDoS (11,6%).

Distribución de ataques DDoS por días de la semana, tercer y cuarto trimestre de 2016

Tipos y duración de los ataques DDoS

Al igual que antes, SYN-DDoS sigue siendo el líder de la distribución según los tipos de ataque, con una cuota del 75,3%, y muy por delante de los demás. Sin embargo, tiene 5,7 puntos porcentuales menos que en el tercer trimestre. Tuvieron un leve aumento los índices de ataques TCP DDoS (del 8,2% al 10,7%) y ICMP-DDoS (del 1,7 al 2,2%). El índice de ataques UDP no ha cambiado.

Distribución de ataques DDoS por países, tercer y cuarto trimestre de 2016

La distribución de los ataques por duración no se caracterizó por su estabilidad en 2016. La proporción de ataques cortos, de 4 horas o menos, se mantuvo casi al mismo nivel que en el trimestre anterior, con un descenso de sólo 1,56 puntos porcentuales. En contraste, el resto de índices tuvo cambios importantes.

Así, los ataques de 5 a 9 horas de duración aumentaron su cuota del 14,49% al 19,28%; los ataques de 10 a 19 horas de duración perdieron 1,3 puntos porcentuales; los ataques de 20 a 49 horas disminuyeron en 3,35 puntos porcentuales, y disminuyó en gran medida la proporción de ataques de 50 a 99 horas: su cuota en el cuarto trimestre descendió al 0,94% frente al 3,46 por ciento del tercer trimestre de 2016. Los ataques de 100 a 150 horas aumentaron su participación hasta alcanzar el 2,2%, es decir, en el cuarto trimestre los ataques de este tipo fueron dos veces más numerosos que los de 50 a 99 horas. Los ataques de duración superior a las 150 horas siguen siendo muy pocos.

El récord en la duración de los ataques en el cuarto trimestre fue de 292 horas, 8 horas mayor que el ataque más largo del tercer trimestre y es el ataque más largo de todo el año 2016.

Distribución de ataques DDoS por duración, tercer y cuarto trimestre de 2016

Servidores de administración y tipos de botnets

La mayoría (59,06%) de los servidores de administración detectados en el cuarto trimestre de 2016 se encuentra en el territorio de Corea del Sur. Esta cifra es superior en 13,3 puntos porcentuales a la del tercer trimestre, pero todavía sigue por debajo del índice observado en el segundo trimestre (69,6%). Corea del Sur, China (8,72%) y los Estados Unidos (8,39%) siguen liderando por un amplio margen. Juntos suman el 76,1% de los servidores de administración, 8,4 puntos porcentuales más que en el tercer trimestre.

En el TOP 10 sigue estando el trío de países de Europa Occidental (Países Bajos, Reino Unido y Francia), que ingresaron en el tercer trimestre. Sus índices respectivos fueron del 7,4%, 1,3% y 1,7%. En este trimestre también Bulgaria (6%) y Japón (1,3%) ingresaron al TOP 10.

Distribución de los servidores de administración de botnets por países, cuarto trimestre de 2016

En lo que a la distribución por sistemas operativos se refiere, no hay ninguna sorpresa. Aquí siguen muy por delante de los demás los bots para Linux con un 76,7%, 2,2 puntos porcentuales menos que el anterior trimestre. Esto se correlaciona con la reducción en la proporción de ataques SYN-DDoS, para los que hay más herramientas que funcionan en Linux.

El crecimiento proyectado de la popularidad del uso del “Internet de las cosas” para lanzar ataques de DDoS sugiere que en el año 2017 el balance se desplazará hacia Linux, ya que este sistema operativo es el más usado en los dispositivos que se conectan a Internet.

Proporción de los ataques lanzados desde botnets para Windows y para Linux, tercer y cuarto trimestre de 2016

El 99,7% de los ataques durante el cuarto trimestre del año 2016 se llevó a cabo mediante bots de una misma familia y sólo en el 0,3% de los casos los atacantes combinaron bots de diferentes familias para lanzar ataques contra un blanco.

Conclusiones y perspectivas

En 2017, pronosticamos que seguirá reduciéndose el número de ataques de amplificación, sobre todo de los tipos más populares (DNS y NTP). Sin embargo, dada la simplicidad y el bajo costo de su organización, puede que se siga haciendo un uso residual de la tecnología de ataques de amplificación mediante protocolos menos populares (RIP, SSDP, LDAP, etc.), aunque es dudoso que tales ataques puedan demostrar una efectividad mínima.

El número y la complejidad de los ataques contra aplicaciones seguirán creciendo. Teniendo en cuenta que los delincuentes están volviendo a prestar atención a este tipo de ataques y el estancamiento en este segmento en los últimos años, podemos suponer el abandono progresivo de las botnets antiguas y la aparición de algo nuevo, como bots que permitan realizar ataques más sofisticados. La tendencia a utilizar el cifrado en los ataques contra aplicaciones se conservará.

Los ataques del tipo WordPress Pingback seguirán gozando de popularidad. A pesar de que en las nuevas versiones de la CMS WordPress la vulnerabilidad utilizada para organizar este tipo de ataques (es decir, la función Pingback activada por defecto en las versiones anteriores de la CMS versiones anteriores) ya fue cerrada por los desarrolladores, en Internet sigue habiendo muchos sitios vulnerables. Por una parte, su número se irá reduciendo con el tiempo, con lo que se reducirá el número y la potencia de los ataques WordPress Pingback. Por otro lado, la relativa facilidad y bajo costo de la organización de este tipo de ataques, y la posibilidad de utilizar el cifrado, hace que los ataques Pingback WordPress sean atractivos para los delincuentes sin pretensiones.

Las botnets basadas en dispositivos del Internet de las cosas continuarán creciendo. Esto se debe en gran parte a la novedad del concepto del Internet de las cosas en general, y al uso que le dan los delincuentes a los dispositivos de este tipo. Podemos suponer que en el cuarto trimestre de 2016 vimos solamente la aparición de un nuevo segmento de mercado, que en 2017 seguirá creciendo y desarrollándose. El potencial de este crecimiento es difícil de estimar: hasta ahora los fabricantes de dispositivos del Internet de las cosas no estaban muy interesados en la protección de sus productos. Incluso si asumimos que todos los nuevos dispositivos del Internet de las cosas que entren al mercado están perfectamente protegidos contra ataques maliciosos (algo que es bastante dudoso), el volumen actual de los dispositivos que tienen acceso a Internet es considerable. Bastante rápido, pocos meses después de la aparición del concepto, los atacantes fueron capaces de usar botnets de dimensiones hasta ahora sin precedente y realizar ataques en un volumen que antes se creía posible sólo en teoría. Por otra parte, estos dispositivos tienen capacidad suficiente para lanzar ataques de cualquier complejidad. En este momento, de acuerdo con las tendencias, se trata de ataques contra aplicaciones, entre ellos aquellos que usan el cifrado. Teniendo en cuenta la altísima efectividad y el gran potencial de los ataques que usan botnets formadas por dispositivos del Internet de las cosas, en 2017 podemos predecir el aumento del número de este tipo de ataques, y de su volumen y complejidad.

Los ataques DDoS en el cuarto trimestre de 2016