Acontecimientos del trimestre

Ciberdelincuencia como servicio

Durante los últimos meses se ha visto el alcance masivo de la infraestructura “Ciberdelincuencia como servicio” global, que vende DDoS como uno de sus servicios más populares para lanzar ataques de una magnitud y complejidad tecnológica nunca antes vista.

Al respecto, el informe 2016 Internet Organized Crime Threat Assessment (IOCTA) publicado por la Europol el 28 de septiembre y que recoge las experiencias de las instituciones de seguridad de los estados miembros de la Unión Europea, afirma que los ataques DDoS son una amenaza clave y primordial: “Cualquier entidad con acceso a Internet, sin importar su propósito o rubro, debe considerarse a sí misma y a sus recursos como un blanco de los cibercriminales”.

La oleada de ataques de este año comenzó a principios de septiembre cuando Brian Krebs, un experto en seguridad informática, publicó una investigación que describe el esquema corporativo de vDOS, una de las mayores redes zombi DDoS como servicio, y el rol de sus principales dueños, dos jóvenes de Israel. Las autoridades ya han arrestado a los criminales y las investigaciones siguen en curso, pero la magnitud de su negocio criminal es sorprendente:

El precio de las subscripciones al servicio vDOS empezaban en 19.99 dólares al mes, con lo que decenas de miles de clientes pagaron más de 600 000 dólares a lo largo de dos años. En sólo cuatro meses, entre abril y julio, este servicio lanzó más de 277 millones de segundos de ataque, o el equivalente a alrededor de 8.81 años de tráfico de red.

Era de esperarse que los cibercriminales buscaran represalias: poco después de publicar el informe, el sitio web de Brian Krebs recibió un ataque DDoS que lo dejó inactivo con un volumen de tráfico de unos 620 Gbps, lo que lo convirtió en uno de los ataques más grandes que se hayan presenciado en Internet hasta el día de hoy. Pero no se detuvo allí: pocos días después, otro ataque de casi 1Tbps afectó al servidor French OVH. El vector de ataque, según informó Octava Klaba, Director de Tecnología de OVH, parece ser una red zombi de dispositivos del Internet de las cosas que está compuesta por 152 464 cámaras web, routers y termostatos que atacaron el sitio web de Brian Krebs.

Para empeorar las cosas, los cibercriminales acaban de publicar el código fuente de Mirai, el programa malicioso al que los expertos en seguridad apuntan como responsable de los ataques DDoS antes mencionados. Este código incluye un escáner integrado que busca dispositivos IoT vulnerables para unirlos a su red zombi. Esto nos pone a la expectativa de una nueva oleada de servicios comerciales como ataques vDOS y DDOS en los próximos meses.

El Internet de las cosas se está convirtiendo en una herramienta poderosísima para los atacantes, que se potencia cuando las compañías vendedoras y los usuarios prestan poca atención a la seguridad de la información.

Por eso es importante que revise que sus dispositivos conectados a Internet tengan una configuración segura.

Un ataque DDoS “político”

Los ataques DDoS se usan en gran escala en la lucha política. Después de que en julio de este año un tribunal internacional reconociera las reivindicaciones territoriales de China sobre el archipiélago Spratly en el Mar del Sur de China, al menos 68 sitios pertenecientes a diferentes instituciones gubernamentales de las Filipinas sufrieron potentes ataques DDoS. La prensa internacional consideró estos incidentes como parte de una campaña de espionaje cibernético a largo plazo lanzada por China en el marco de la lucha por la soberanía sobre el archipiélago Spratly.

Ataque contra una compañía de corretaje

Los cibercriminales descubrieron cuales son los blancos más vulnerables a extorsión mediante ataques DDoS. Se trataba de compañías de corretaje, cuyas actividades se caracterizan por el movimiento de grandes capitales y que dependen en alto grado de los servicios web. Personas desconocidas pidieron a la compañía taiwanesa First Securities un rescate de 50 bitcoins (unos 32 000 dólares). Después de que los atacantes recibieran una respuesta negativa, el sitio web de la compañía fue víctima de un brutal ataque DDoS, que hizo imposible que los clientes de First Securities pudieran continuar con sus operaciones en la plataforma. Al mismo tiempo, el presidente de la compañía hizo una declaración a la prensa afirmando que se observaba “una desaceleración de las operaciones” que afectaba solo a una parte de los inversores.

Evaluación de los daños causados por ataques DDoS

La compañía B2B International, a petición de Kaspersky Lab, llevó a cabo el estudio IT Security Risks 2016. Los resultados obtenidos permiten constatar que las empresas están sufriendo cada vez más daños causados por los ataques DDoS: un solo ataque DDoS puede generar perjuicios de más de 1 600 millones de dólares. 8 de cada 10 empresas sufren varios ataques durante el año.

Tendencias del trimestre Ataques DDoS mediante SSL

Según Kaspersky DDoS Protection, en el tercer trimestre de 2016 aumentó el número de ataques DDoS “inteligentes” lanzados mediante HTTPS contra aplicaciones. Este tipo de ataques tiene una serie de importantes ventajas en términos de probabilidad de éxito del ataque.

Establecer una conexión segura requiere recursos considerables, a pesar de que la velocidad de los algoritmos criptográficos se incrementa constantemente (por ejemplo, el algoritmo de curvas elípticas permite aumentar la velocidad de cifrado conservando su nivel de seguridad). Comparación: un servidor web correctamente configurado puede manejar decenas de miles de nuevas conexiones de HTTP por segundo, mientras que si se trata de conexiones cifradas solo puede manejar cientos de conexiones por segundo.

El uso de hardware de aceleración criptográfica puede aumentar este último valor en unas 10 veces. Sin embargo, esto no ayuda mucho en las condiciones modernas de bajos precios y disponibilidad de servidores alquilados, canales de comunicación de alta capacidad, así como la presencia de vulnerabilidades conocidas, que permiten crear botnets más grandes. Para llevar a cabo un ataque DDoS con éxito, los atacantes pueden crear una carga que exceda la capacidad de las soluciones caras de hardware.

Un ejemplo típico de un ataque “inteligente” es la creación de un flujo relativamente pequeño de solicitudes dirigidas a la parte “pesada” de los sitios web (por lo general los blancos son los formularios de búsqueda) dentro de un pequeño número de conexiones cifradas. Estas solicitudes son prácticamente invisibles en el flujo general de tráfico y a menudo tienen una eficacia significativa cuando se las usa con baja intensidad. Al mismo tiempo, la decodificación y análisis del tráfico sólo es posible en el lado del servidor web.

El cifrado también complica el trabajo de los sistemas especializados diseñados para proteger contra ataques DDoS (sobre todo las soluciones utilizadas por los operadores de telecomunicaciones). Durante estos ataques a menudo no es posible descifrar el tráfico “sobre la marcha” para analizar el contenido de los paquetes de red debido a razones técnicas y de seguridad (no se puede pasar la clave privada del servidor a terceras organizaciones y las limitaciones matemáticas no permiten el acceso a la información dentro de los paquetes cifrados en el tráfico de tránsito). Esto reduce en gran medida la eficacia de la protección contra este tipo de ataques.

Sobre todo porque el aumento de la proporción de los ataques de DDoS “inteligentes” se debe a que los ataques “de amplificación” se están haciendo cada vez más difíciles de implementar. Internet está disminuyendo sistemáticamente el número de servidores vulnerables mediante los cuales se puede organizar este tipo de ataques. Además, la mayoría de estos ataques tienen características similares, que hacen muy fácil neutralizarlos con un 100% de eficiencia, y por lo tanto su eficacia disminuye con el tiempo.

El deseo de los propietarios de recursos de red de proteger la información y mejorar el nivel de privacidad, así como de bajar los precios de la potencia de cálculo ha provocado el surgimiento de una tendencia estable: el HTTP clásico se sustituye por HTTPS, lo que conduce al aumento de la proporción de recursos usados para el cifrado. Y el desarrollo de tecnologías web contribuye a la introducción activa del nuevo protocolo HTTP/2, en el que el modo de funcionamiento sin cifrado no es compatible con los navegadores modernos.

Creemos que crecerá el número de ataques mediante cifrado. Esto requiere que los desarrolladores de sistemas de defensa reconsideren radicalmente los enfoques para resolver el problema de la protección contra los ataques distribuidos, porque las soluciones probadas pueden dejar de ser eficaces en un futuro próximo.

Estadística de ataques DDos lanzados por medio de botnets

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Prevention y está diseñado para interceptar y analizar las instrucciones que los centros de administración y control envían a los bots, pero sin necesidad de infectar ningún dispositivo del usuario ni de ejecutar las instrucciones de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del tercer trimestre de 2016.

En este informe consideraremos como un ataque DDoS aislado (es decir, un ataque) aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Determinamos la ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calculará por el número de direcciones IP únicas en la estadística trimestral.

Es importante mencionar que la estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- En el tercer trimestre de 2016 se registraron ataques DDoS contra objetivos situados en 67 países del mundo (en el segundo trimestre de 2016 fueron 70 países).

- El 62,6% de los ataques afectó a objetivos ubicados en China.

- Tanto por el número de ataques DDoS, y el número de sus objetivos los primeros puestos les pertenecen a China, los EE.UU. y Corea del Sur. Italia apareció en ambas clasificaciones por primera vez.

- El ataque de DDoS más prolongado en el tercer trimestre de 2016 duró 184 horas (7,6 días), cifra que está muy por debajo del récord del segundo trimestre (291 horas, 12,1 días).

- El mayor número de ataques durante el período (19) los sufrió un popular motor de búsqueda chino

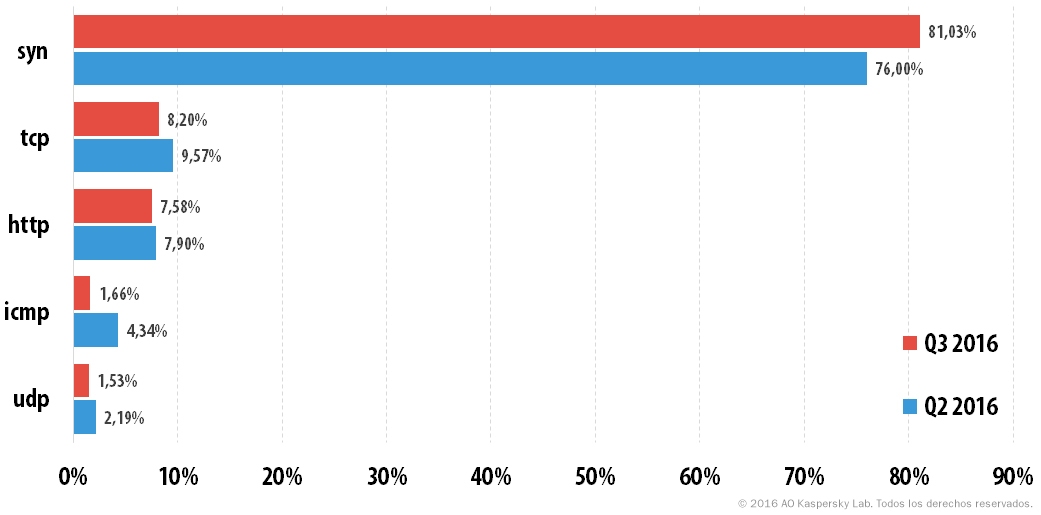

- Los métodos más populares de ataque siguen siendo SYN-DDoS, TCP-DDoS y HTTP-DDoS. En la distribución de los métodos de ataque siguió creciendo la presencia de los ataques SYN-DDoS, que se incrementó en 5 puntos porcentuales, mientras que el número de ataques ICMP-DDoS y TCP-DDoS siguió disminuyendo.

- En el tercer trimestre de 2016 la proporción de ataques lanzados desde botnets Linux siguió creciendo y alcanzó el 78,9% de los ataques detectados.

Geografía de los ataques

En el tercer trimestre de 2016 se registraron ataques DDoS en 67 países. De ellos, el 72,6% tuvo lugar en China (4,8 puntos porcentuales menos que en el trimestre anterior). Los diez primeros países sumaron el 97,4% de los ataques. Estados Unidos este trimestre (12,8%) dejó atrás a Corea del Sur (6,3%), que acabó en el segundo puesto.

Distribución de ataques DDoS por países, segundo y tercer trimestre de 2016

Destacamos que este trimestre Italia (0,6 %) entró por primera vez en la clasificación. En total según los resultados del trimestre tres países de Europa occidental (Italia, Francia, Alemania) entraron en el TOP 10.

En el tercer trimestre de 2016 el 96,9% de los ataques DDoS afectaron a los países del TOP 10.

Distribución de blancos únicos de ataques DDoS, segundo y tercer trimestre de 2016

Los objetivos ubicados en China, recogieron este trimestre el 62,6% de los ataques, 8,7 puntos porcentuales menos que en el último trimestre. En cambio, los blancos ubicados en los Estados Unidos llamaron más la atención de los delincuentes: este país recibió el 18,7% de los ataques, frente al 8,9% del segundo trimestre. El tercer puesto lo ocupa Corea del Sur, cuyo índice bajó en 2,5 puntos porcentuales hasta alcanzar el 8,7 %.

La participación de los demás países países de TOP 10 (excepto Francia que perdió el 0.4 %), por el contrario aumentó. Japón (1,6%) e Italia (1,1%), ganaron 1 punto porcentual y como resultado, Italia por primera vez entró en el TOP 10 para ocupar directamente el sexto lugar (Ucrania abandonó el TOP 10). También aumentó perceptiblemente la proporción de ataques en Rusia, del 0,8 al 1,1%.

Tres países de Europa occidental también ingresaron a esta clasificación: Italia, Francia y los Países Bajos.

Dinámica del número de ataques DDoS

En el tercer trimestre de 2016 los ataques se distribuyeron de manera muy desigual, porque se observó un periodo de alta actividad del 21 de julio al 7 de agosto con picos agudos el 23 de julio y el 3 de agosto, pero desde el 8 de agosto empezó una fuerte caída, que a partir del 14 de agosto se convirtió en una relativa calma que duró hasta 6 de septiembre. La menor cantidad de ataques se registró el 3 de septiembre (22 ataques). La mayor cantidad de ataques, 1746, se observó el 3 de agosto. Hacemos notar que este es el mayor índice alcanzado en los tres trimestres de 2016. La mayor parte de estos ataques se lanzó contra los servidores de un solo proveedor ubicado en EE.UU.

Dinámica del número de ataques DDoS*, tercer trimestre de 2016

* Debido a que los ataques DDoS pueden prolongarse de forma ininterrumpida por varios días, en la línea de tiempo un ataque puede contarse varias veces, una por cada día.

El día de la semana más tenso del tercer trimestre fue el viernes, con un 17,3% de los ataques, seguido por el jueves, con un 15,2% de los ataques. El días en que hubo menos ataques DDoS este trimestre fue el lunes, con un 12,5 % de ataques, número que contrasta con el del segundo trimestre, que fue del 15 %.

Distribución de ataques DDoS por días de la semana, segundo y tercer trimestres de 2016

Tipos y duración de los ataques DDoS

La distribución de ataques DDoS por métodos no han sufrido cambios significativos: el porcentaje de uso de SYN-DDoS aumentó otra vez (de 76 % al 81%), mientras que la proporción de los demás tipos de ataque se redujo ligeramente. El método que más disminuyó fue ICMP-DDoS, en 2,6 puntos porcentuales.

Distribución de ataques DDoS por países, segundo y tercer trimestre de 2016

La proporción de los ataques cortos, de hasta 4 horas, aumentó en 9,2 puntos porcentuales, llegando a alcanzar el 69 %. Los ataques de 5 a 9 horas de duración mantuvieron sus posiciones, pero al mismo tiempo, se redujo en gran medida la proporción de ataques de larga duración. La más notable fue la disminución de la proporción de ataques de 100 a 149 horas, del 1,7% en el segundo trimestre al 0,1%. Los ataques más prolongados fueron solo casos aislados.

Distribución de ataques DDoS por duración, segundo y tercer trimestre de 2016

El récord de duración de los ataques en el tercer trimestre es también bajo, sólo 184 horas (el ataque estaba dirigido contra un proveedor de Internet chino). Esto es considerablemente menos que las 291 horas del trimestre anterior. Por el número de ataques lanzados contra una sola víctima el “campeón” fue un sistema de búsqueda chino, que sufrió 19 ataques en el tercer trimestre.

Servidores de administración y tipos de botnets

En el tercer trimestre, el mayor número de servidores de administración identificados (45,8%) se encontraba en Corea del Sur, una cifra significativamente menor que el trimestre anterior (69,6%).

Los tres líderes, Corea del Sur, China y Estados Unidos mantienen sus posiciones, pero representaron solo el 67,7% de servidores de administración, frente al 84,8% del trimestre anterior.

Observamos el creciente número de servidores de administración activos en los países de Europa Occidental: entre los diez primeros estuvieron los Países Bajos (4,8%), el Reino Unido (4,4%) y Francia (2%). Recordemos que tanto en la clasificación de países según el número de ataques, como según el número de objetivos atacados entraron 3 países de Europa occidental.

Entre los recién llegados también está Hong Kong y Ucrania, ambos con el mismo índice del 2%.

Distribución de los servidores de administración de botnets por países,

tercer trimestre de 2016

En el tercer trimestre el liderazgo de los bots para Linux siguió siendo indiscutible: la proporción de ataques desde botnets Linux siguió creciendo y alcanzó el 78,9%, frente al 70,8% en el trimestre anterior. Esto se correlaciona con el aumento de la popularidad de SYN-DDoS, para el que los bots Linux son la herramienta más adecuada. Además, esto se puede explicar por la creciente popularidad de los dispositivos IoT con Linux que se usan para lanzar ataques DDoS, y cuyo uso podría recrudecer después de la filtración del código de Mirai.

Proporción de los ataques lanzados desde botnets Windows y Linux, segundo y tercer trimestre de 2016

Hacemos notar que la tendencia iniciada el trimestre anterior continuó en este. Anteriormente, la diferencia entre los índices de las botnets basadas en Linux y las basadas en Windows no excedió los 10 puntos porcentuales durante varios trimestres.

La aplastante mayoría de los ataques (99,8 %) todavía se lleva a cabo usando bots de una sola familia. En consecuencia, en el 0,2% de los casos se observó el uso de dos familias diferentes para lanzar ataques contra el mismo objetivo.

Conclusión

Los ataques de botnets “clásicas” basados en instrumentos maliciosos de gran difusión como Pandora, Drive y similares ya están bien estudiados por los analistas, y han desarrollado métodos efectivos y simples para neutralizarlos. Esto hace que los delincuentes utilicen métodos cada vez más sofisticados para organizar los ataques, entre ellos el uso del cifrado de datos, y apliquen nuevos enfoques en el desarrollo de herramientas de organización de ataques y construcción de redes de bots.

Otra tendencia interesante de este trimestre fue el aumento de la actividad de las botnets DDoS en Europa Occidental. Por primera vez en el año tres países de Europa Occidental, Italia, Francia y Alemania entraron en la estadística de países atacados. Esta estadística se correlaciona con el aumento del número de servidores de control activos en Europa occidental, a saber, en Francia, Gran Bretaña y Holanda. En general, los países de Europa occidental representaron alrededor del 13 % de los servidores de comando de botnets DDoS activos.

Los ataques DDoS en el tercer trimestre de 2016