“Quédate en casa” es el nuevo lema para 2020 y ha llevado a muchos cambios en nuestra vida diaria, especialmente en cuanto a nuestro consumo de contenidos digitales. El confinamiento ha hecho que los usuarios opten por buscar entretenimiento en línea, con lo que las actividades maliciosas relacionadas también han experimentado un aumento. En el último par de años hemos escrito varios artículos sobre cómo se usaron los contenidos para adultos para propagar malware y abusar de la privacidad de los usuarios. Se trata de una tendencia que no está en riesgo de desaparecer, especialmente bajo las circunstancias actuales. Si bien muchas plataformas de pornografía están disfrutando de la afluencia de nuevos usuarios y proveen servicios legítimos y seguros, los riesgos de seguridad se mantienen, si es que no han aumentado.

Una de las principales preocupaciones relacionadas con los contenidos para adultos son los riesgos que representan para la privacidad. Cada año que pasa, la privacidad es un recurso cada vez más escaso, y los dispositivos móviles son los nuevos objetivos favoritos de las infecciones. Con las fugas de datos que son cada vez más frecuentes, el abuso de la privacidad y su valor han vuelto al debate, y es ahora un motivo de preocupación para muchos usuarios que en el pasado podrían haberle restado importancia. La nueva realidad muestra que esta tendencia es real y bastante tangible. Hoy en día es ampliamente aceptado el acuerdo social que implica el intercambio de datos personales por servicios. Sin embargo, es algo completamente diferente si los datos que el usuario no tenía la intención de compartir terminan siendo expuestos. Una situación de esta naturaleza puede traer consecuencias devastadoras e incluso poner en riesgo la propia vida. Nuestras preferencias sexuales y nuestra vida sexual probablemente encabecen la lista de cosas que todos nosotros, como sociedad, preferimos mantener en privado, con un 28% de usuarios que creen que las búsquedas relacionadas con sexo deben mantenerse en el anonimato. Sin embargo, los ciberdelincuentes parecen tener otra opinión.

Las últimas noticias sobre fugas de datos relacionados con pornografía confirman esta tendencia. La fuga de contenidos para adultos que sufrió OnlyFans, creados por trabajadoras sexuales, que no solo son una fuente de ingresos para ellas, sino que también es información que no eligieron compartir públicamente, es otro incidente notable. Este y otros ejemplos muestran cómo las fugas de información violan las vidas personales, por qué son dañinas e incluso peligrosas. La fuga de datos personales de más de 1195 millones de usuarios desde un sitio de pornografía Hentai es otro ejemplo de cómo se abusó de datos que no estaban destinados a ser de conocimiento público, que puso en peligro a numerosos usuarios. Estos incidentes suceden con cada vez mayor frecuencia, y las organizaciones que administran estos datos no pueden deslindarse de su responsabilidad: con gran frecuencia, los datos de los usuarios no están cifrados ni bajo la debida protección, a pesar de ser un blanco tentador para los ciberdelincuentes que buscan lucrar con ellos.

Pero, por supuesto, hay mucho más debajo de la superficie. Para conocer qué amenazas acechan a los consumidores de contenidos para adultos, llevamos a cabo la siguiente investigación.

Metodología y principales resultados

Para comprender los riesgos que pueden estar asociados con los contenidos pornográficos en línea, investigamos diferentes tipos de amenazas. Evaluamos malware para PCs y dispositivos móviles disfrazado de contenidos para adultos para ver qué tipo de archivos peligrosos podrían estar descargando los usuarios. También hicimos pruebas para ver en qué medida los ciberdelincuentes utilizan contenidos violentos y aplicaciones de citas “para adultos” como camuflaje para distribuir sus programas maliciosos. Analizamos el aspecto de la privacidad del consumo de contenidos para adultos y los peligros asociados con las violaciones a la privacidad, desde el malware dedicado a la caza de credenciales, sitios web pornográficos, hasta qué tipo de contenidos relacionados con sexo se filtran a la web oscura. También estudiamos el phishing y spam relacionados con pornografía y citas sexuales para ver qué tipo de contenidos deberían preocupar a los usuarios. Mediante Kaspersky Security Network (KSN, una infraestructura dedicada al procesamiento de flujos de datos relacionados con la ciberseguridad, y que cuenta con el aporte de millones de participantes voluntarios de todo el mundo) medimos el número y el tipo de amenazas con que los usuarios se toparon en los últimos años.

Además, nos sumergimos en los mercados clandestinos en línea para averiguar qué tipo de datos personales vinculados con sexo estaban a la venta y qué tipo de estafas se discutían en las fraternidades de ciberdelincuentes.

Como resultado, descubrimos lo siguiente:

- Las amenazas para dispositivos móviles están en alza, mientras que el malware y las aplicaciones potencialmente no deseadas para PC han ido perdiendo su atractivo para los ciberdelincuentes. La cantidad de usuarios móviles atacados aumentó más del doble, de 19 699 en 2018 a 42 973 en 2019. Por el contrario, hubo una caída en las amenazas basadas en PC, de 135 780 usuarios atacados en 2018 a 106 928 en 2019.

- A los ciberdelincuentes les interesa sobre todo la flexibilidad del malware que distribuyen: casi dos de cada cinco usuarios atacados por amenazas para PC relacionadas con pornografía han sido atacados por troyanos descargadores (39,6%), que permiten la instalación posterior de otros tipos de programas maliciosos.

- La cantidad de usuarios atacados por malware diseñado para recopilar credenciales de acceso a sitios web de pornografía ha disminuido, mientras que el número de ataques con malware sigue aumentando, del 37% desde 2018 a 2019, llegó a un total de 1 169 153 en 2019. Esto revela la persistencia de las redes zombi, o botnets, en sus ataques contra los mismos usuarios, un escenario completamente diferente al de 2018.

- La privacidad se ha convertido en una gran preocupación para los usuarios de contenidos para adultos. Cosas como la filtración de imágenes personales y el robo de suscripciones premium para sitios de pornografía siguen teniendo una alta demanda, y el tema del sexo sigue siendo utilizado por los ciberdelincuentes como una forma fácil de ganar dinero.

Amenazas para PC

El malware se propaga por la red, disfrazado de archivos o actualizaciones para software, y se distribuye a través de numerosos sitios web en todo el espacio digital. El sistema de distribución es vital para el éxito del malware. En el pasado, era muy popular la técnica conocida como ‘black SEO‘, que permitía que sitios maliciosos aparecieran entre los primeros resultados de búsqueda, pero ahora los motores de búsqueda han tomado medidas efectivas para impedirlo, y los ciberdelincuentes han recurrido a otros canales.

Los programas maliciosos suelen distribuirse mediante redes afiliadas de sitios web para compartir contenidos pornográficos (vimos un caso similar, aunque sobre un tema menos carnal, en uno de nuestros últimos informes sobre el troyano Shlayer). Más aun, los ciberdelincuentes pueden crear estos sitios web usando sitios web de plantillas pornográficas: estos servicios están disponibles de forma gratuita, y su objetivo principal es vender publicidad para crear una fuente de ingresos para los propietarios. Teniendo el control sobre el contenido de un sitio web desde donde se distribuye malware de extorsión sexual, los ciberdelincuentes pueden limitar sus víctimas a su público objetivo.

Los sitios web legítimos también pueden convertirse en fuente de amenazas, a menudo sin notarlo, con enlaces maliciosos plantados en la sección de comentarios o a través del uso de programas publicitarios maliciosos, o malvertising. Si bien los sitios web de pornografía más populares están bien protegidos y muy raras veces son fuente de malware, no pasa lo mismo con muchos otros. En general, esto muestra que la descarga de cualquier elemento desde la web siempre conlleva riesgos que el usuario debe sopesar.

Etiquetas porno = etiquetas malware

Casi cualquier contenido que tenga demanda puede ser usado como carnada por los ciberdelincuentes, y esto es particularmente cierto para el entretenimiento en línea. Nuestra anterior investigación demostró que la mejor manera de hacer llegar los archivos infectados a los dispositivos de las víctimas es camuflarlos como algo que están buscando. En el caso de los contenidos para adultos, el uso de etiquetas porno ha resultado ser un método popular. El término ‘etiqueta porno’, o ‘porn tag’, se utiliza para clasificar los videos pornográficos por géneros. Cada sitio web de pornografía tiene una página dedicada a las etiquetas porno, y la cantidad de videos disponibles con estas etiquetas reflejan la popularidad de sus contenidos.

Anteriormente, para determinar la prevalencia de las amenazas que se camufla como contenido pornográfico, analizamos las 100 etiquetas más populares. El análisis reveló una correlación entre la popularidad de las etiquetas porno y los archivos infectados disfrazados como contenidos para adultos: gran parte de los programas maliciosos se distribuyen camuflados o usando algunas de las etiquetas más comunes. Esto significa que no es necesario analizar las 100 etiquetas para comprender el panorama de las amenazas. Este año nos limitamos a analizar las 10 etiquetas más populares y las comparamos con nuestra base de datos de amenazas y con la telemetría de Kaspersky. Seleccionamos las etiquetas más populares en base a la información de los tres sitios web de pornografía más visitados, y elegimos aquellos con la mayor cantidad de video subidos.

La comparación entre los resultados de 2018 y 2019 mostró que disminuyó la cantidad de usuarios atacados por esta amenaza: de 135 780 a 106 928, así como el número de ataques: de 148 419 a 108 973. Sin embargo, esto no es señal de que la amenaza haya perdido importancia. Los resultados mostraron una amplia variedad de archivos infectados tanto por malware como por amenazas del tipo not-a-virus, entre ellas herramientas peligrosas, adware y descargadores. De hecho, en 2019 se propagaron 473 familias de malware y amenazas del tipo not-a-virus pertenecientes a 32 variedades, un poco menos que en 2018: 527 familias y 30 variedades.

Archivos únicos propagados, cantidad de usuarios afectados y número de detecciones de archivos maliciosos camuflados como contenido para adultos para PC en 2018 y 2019. Fuente: Kaspersky Security Network (descargar)

Observando las amenazas que atacaron a la mayoría de los usuarios, vemos un incremento en el porcentaje de los troyanos descargadores: un tipo de programa malicioso que una vez instalado en el dispositivo de la víctima, es capaz de descargar cualquier otro programa. Dos de cada tres usuarios (39%) que descargaron malware disfrazado como contenidos pornográficos fueron atacados por esta amenaza. Los troyanos descargadores permiten que los atacantes adapten su estrategia e infecten a sus víctimas con cualquier programa malicioso que consideren más efectivo y rentable.

Una vez lanzado, Trojan-Downloader.Win32.Autoit.vzu distrae al usuario con el video deseado mientras descarga y ejecuta, sin que el usuario se entere, otro archivo malicioso en el dispositivo infectado

Otros tipos de troyanos también son atractivos para los ciberdelincuentes, seguidos por amenazas no virales, como descargadores y adware. Es importante notar que los troyanos secuestradores y las puertas traseras, relativamente peligrosos, siguen en el TOP 10. Estas amenazas han ido disminuyendo desde hace tiempo, pero vemos que no se han vuelto obsoletas. En particular, es probable que los programas secuestradores, o ransomware, que propagan archivos con contenidos pornográficos se concentren en usuarios de contenidos ilícitos que no desean que nadie se entere.

TOP 10 de tipos de amenazas camufladas como categorías de pornografía, por el número de usuarios atacados en 2018 y 2019. Fuente: Kaspersky Security Network (descargar)

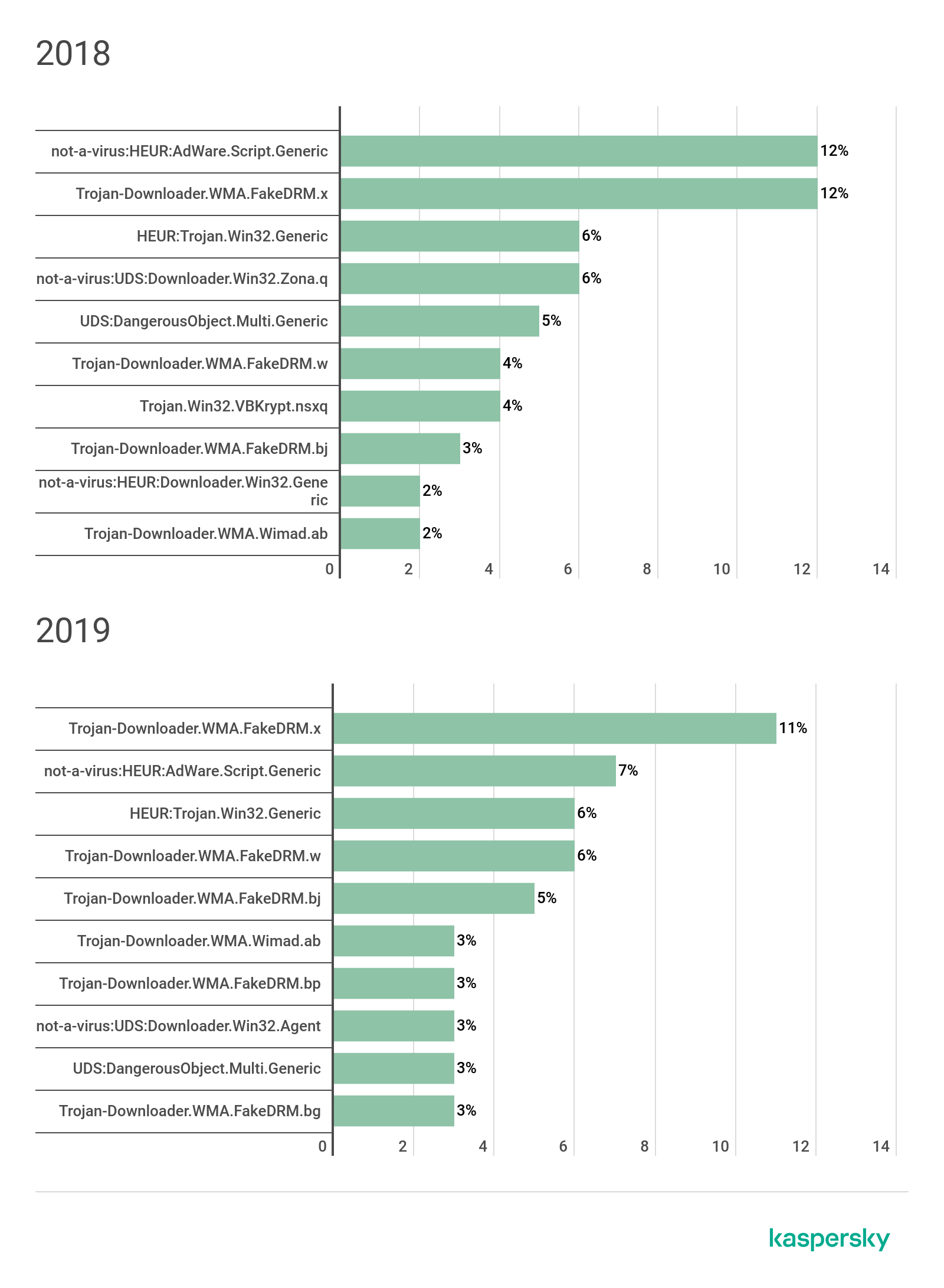

Una mirada más atenta a los nombres de detección más comunes revela que la diferencia entre las amenazas más importantes en 2018 y 2019 es mínima. Los descargadores se popularizaron por su ya mencionada flexibilidad: seis de las 10 principales detecciones en 2019. El adware y los descargadores no virales también han seguido propagándose.

Top 10 de nombres de detección para amenazas disfrazadas como contenidos pornográficos, por el número de usuarios de PC atacados, en 2018 y 2019. Fuente: Kaspersky Security Network (descargar)

Cazadores de credenciales

En plena era digital, virtualmente cualquier persona corre el riesgo de perder su información personal, y en particular, sus valiosas credenciales. Para automatizar la recopilación de estos datos, los ciberdelincuentes utilizan los cazadores de credenciales: un tipo de malware cuyo propósito es robar los datos de inicio de sesión para varios sitios y servicios. Rastreamos este tipo de malware utilizando nuestra tecnología de rastreo de redes zombi, que permite el monitoreo de estas redes activas, recopila inteligencia y previene contra amenazas emergentes.

Una vez instalado en una PC, este malware puede monitorear qué páginas web se abren, o puede crear otras falsas donde le pide al usuario que introduzca su inicio de sesión y su contraseña. Esta técnica es muy utilizada para robar datos bancarios, aunque los sitios de pornografía tampoco le son inmunes.

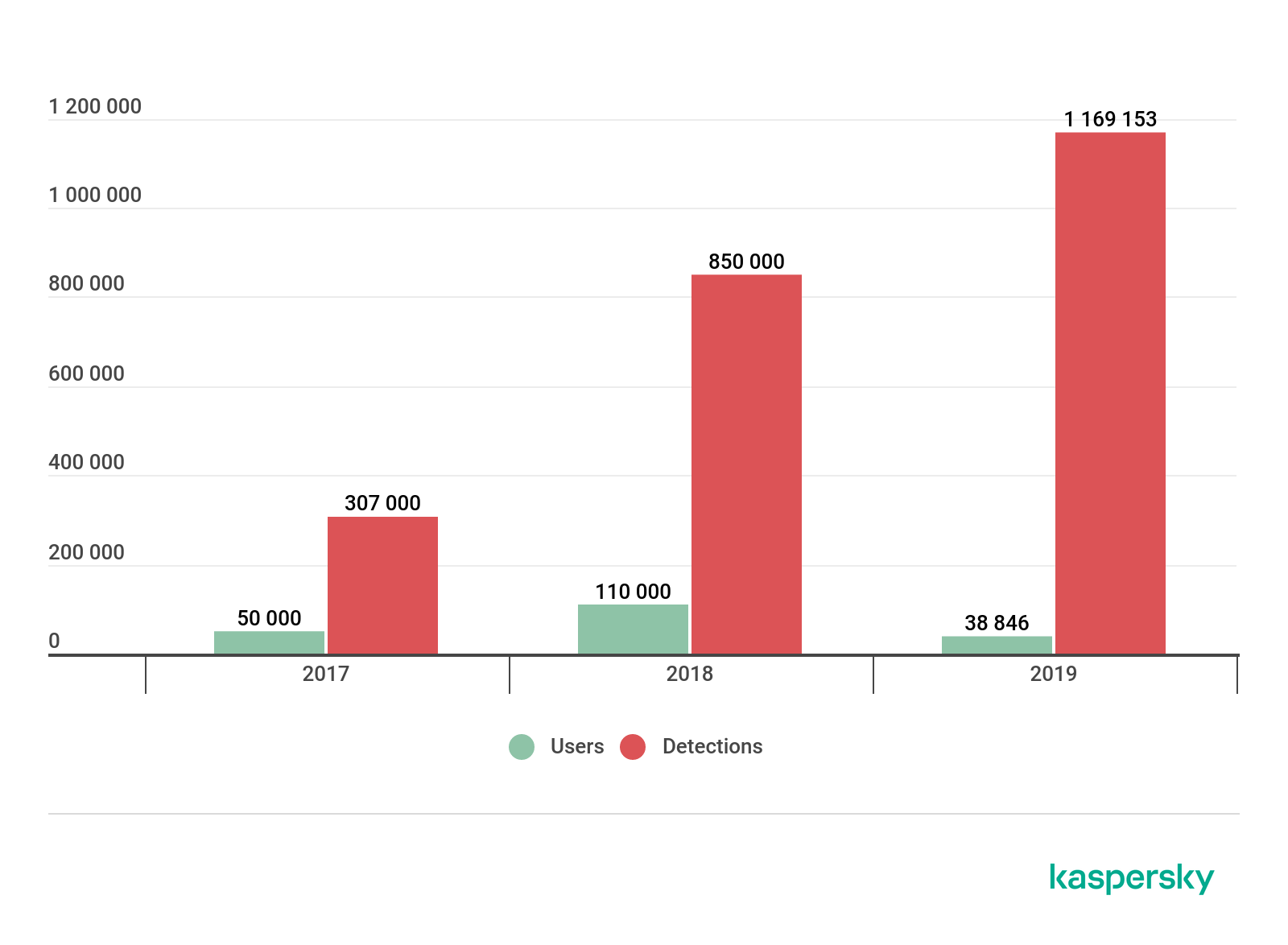

La dinámica de las actividades de las botnets en relación a los contenidos pornográficos durante los tres últimos años muestra una tendencia curiosa: habiendo captado la atención de varios grupos en 2018, comenzó a declinar en 2019, aunque el número total de ataques siguió creciendo. Esto se refleja tanto en una significativa disminución de la cantidad de usuarios afectados por los robos de sus cuentas en sitios pornográficos mediante redes zombi en 2019, así como una baja en la variedad de redes zombi utilizadas para cazar credenciales. Por ejemplo, en 2017 solo tres familias cazaban cuentas relacionadas con pornografía; en 2018, este número subió a cinco familias, mientras que en 2019 se redujo a una sola, llamada Ramnit. Esto confirma además que en algún momento en 2018 más actores se involucraron en el robo de contraseñas para sitios de pornografía, pero por alguna razón este interés decayó en 2019.

Número de usuarios atacados y detecciones de ataques desde redes zombi que cazan cuentas premium de pornografía, 2017-2019. Fuente: Kaspersky Security Network (descargar)

La cantidad de sitios afectados en 2019 fue la misma que en el año anterior. Los sitios web pornhub.com y xvideos.com, ambos entre los tres sitios de pornografía más visitados según las estadísticas publicadas en 2020 de similarweb.com, fueron atacados en 2019. Puesto que los ataques se concentraron en una sola familia, el número de usuarios afectados también disminuyó en un 65%: de 110 000 en 2018, a 38 846 en 2019. Sin embargo, la cantidad de ataques siguió creciendo en un 37% entre 2018 y 2019, llegando a 1 169 153, lo que muestra la persistencia de las redes zombi en sus ataques contra los mismos usuarios.

En general, podemos afirmar que, aunque menos ciberdelincuentes se interesaron en robar credenciales desde sitios de pornografía, la amenaza sigue vigente y se concentra solo en los sitios más visitados, lo que significa que los ciberdelincuentes comprenden muy bien el potencial de la demanda de credenciales en el mercado negro.

Amenazas móviles

Para conocer más las amenazas móviles relacionadas con contenidos ilícitos, revisamos todos los archivos camuflados como videos porno o paquetes de instalación de contenidos para adultos para Android en 2018 y 2019. Si bien seguimos usando etiquetas porno como criterio de filtrado, tal como lo hicimos para el análisis de amenazas basadas en PC, la metodología fue levemente distinta. Cotejamos 200 etiquetas porno populares con nuestra base de datos de amenazas para comprender mejor las amenazas móviles relacionadas con pornografía. El análisis arrojó resultados para 105 etiquetas en 2018 y para 99 en 2019, lo que demuestra que no todo lo porno atrae a los ciberdelincuentes. Aunque se usaron menos etiquetas para la propagación de archivos maliciosos disfrazados como pornografía, en 2019 la cantidad de usuarios atacados por malware relacionado con pornografía y amenazas del tipo not-a-virus se duplicó, alcanzado los 42 973, en comparación a los 19 699 en 2018.

También cotejamos por separado 40 etiquetas porno ‘violentas’ con la misma base de datos de detecciones en dispositivos Android. La categoría violenta incluía una variedad de etiquetas asociadas con violencia sexual contra otra persona. La hipótesis fue que más etiquetas prono inusuales pueden demostrar un desmesurado alto nivel de actividades maliciosas. Sin embargo, los resultados mostraron que estas etiquetas eran muy poco utilizadas para propagar malware, con 270 usuarios atacados en 2018, y 133 en 2019.

El análisis de los tipos de amenazas propagadas mediante estos archivos relacionados con pornografía demostró un ligero crecimiento en su variedad: en 2018 encontramos 180 programas maliciosos y familias de not-a-virus que pertenecían a 20 clases de amenazas, en comparación a los 203 de 20 clases en 2019. El adware, un programa utilizado para mostrar y desviar a los usuarios hacia páginas de publicidad no deseada, permaneció en el primer lugar en cuanto a variedad, con un quinto (19%) de archivos maliciosos que eran instaladores de adware. not-a-virus: Las herramientas peligrosas y los troyanos se mantuvieron entre los primeros tres tipos de amenazas en 2018 y 2019, aunque sus porcentajes apenas han variado.

Top 10 de tipos de amenazas móviles que conforman la variedad de categorías de pornografía, en 2018 y 2019. Fuente: Kaspersky Security Network (descargar)

La proporción de troyanos bancarios que cazan credenciales de tarjetas bancarias y de otras plataformas de pagos, cayó del 7% al 5%. Sin embargo, en general, podemos ver que los tipos de amenazas que se han propagado disfrazadas como contenido para adultos apenas ha cambiado en cuanto a su variedad.

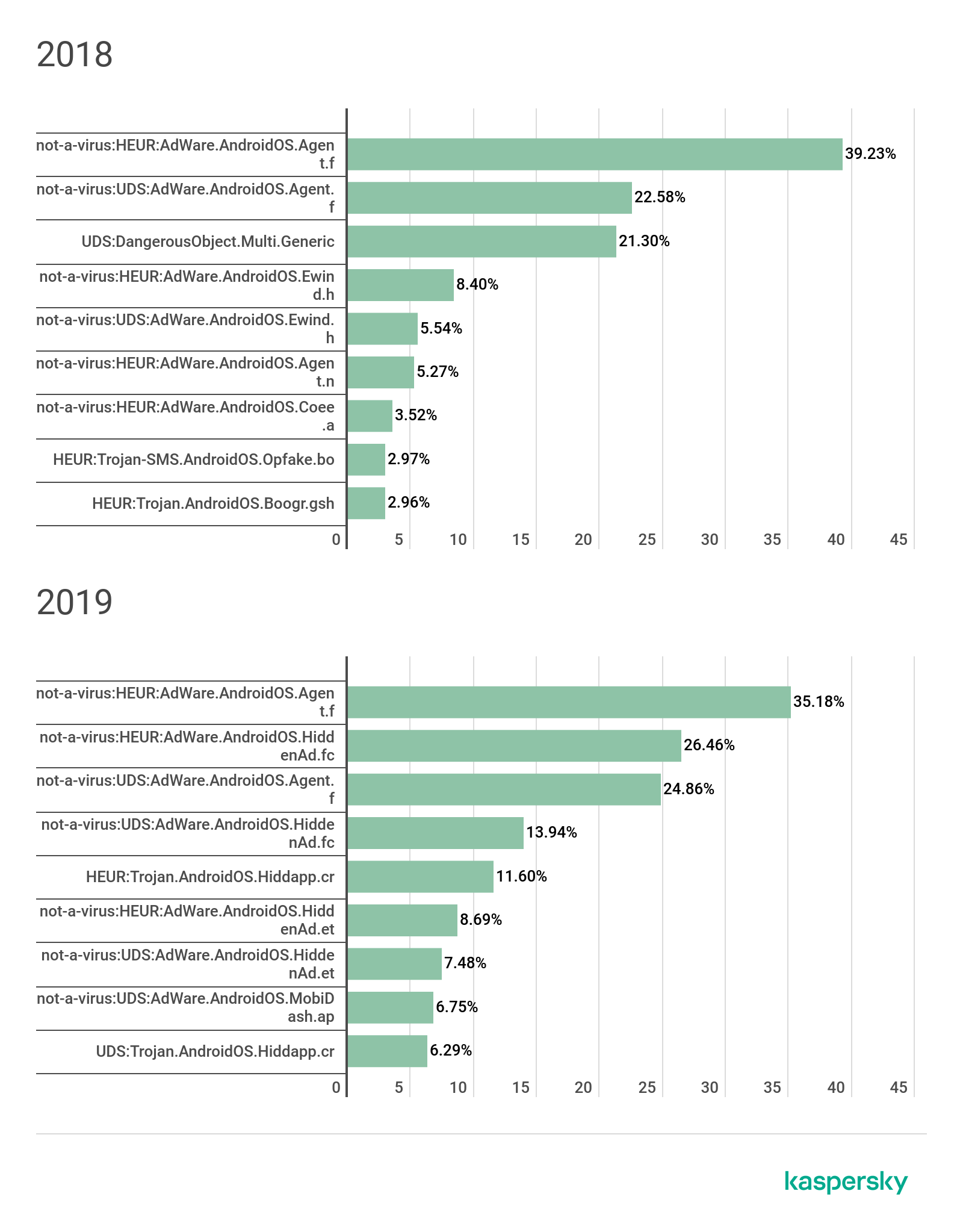

Profundizando el análisis de los tipos de amenazas y la medida de su propagación, podemos ver que gran parte de los usuarios han sido atacados con adware detectado como AdWare.AndroidOS.Agent.f.: en 2018, el 39,23% de los usuarios atacados fueron atacados por esta amenaza, y en 2019, el 35,18%. Además, en 2018 seis de las 10 principales amenazas para usuarios móviles eran adware, mientras que en 2019 eran siete. Esto también confirma que la popularidad del adware sigue en alza.

Top 10 de nombres de detección que representan categorías de pornografía, por el número de usuarios móviles atacados en 2018 y 2019. Fuente: Kaspersky Security Network (descargar)

Este tipo de amenaza suele propagarse a través de varios programas afiliados que ganan dinero por cada instalación o por cada descarga de las aplicaciones maliciosas por parte de las víctimas, un método que ya mencionamos anteriormente.

El análisis general de la prominencia de varios tipos de amenazas muestra que aunque la descarga de contenidos pornográficos desde fuentes no confiables lleva a infecciones con adware, otras amenazas más serias, como las puertas traseras, programas espía y programas secuestradores, también pueden terminar en los dispositivos de usuarios desprevenidos.

Aunque las citas de adultos es un tema que interesa a los ciberdelincuentes (ver la sección sobre phishing y spam), el desarrollo de aplicaciones maliciosas disfrazadas como aplicaciones de citas sexuales no parece llamar su atención. Este año analizamos una variedad de amenazas que se propagaron disfrazadas como aplicaciones populares de citas sexuales. Las aplicaciones de citas sexuales, a diferencia de las aplicaciones de citas comunes, se concentran en encontrar una pareja para encuentros sexuales, lo que significa que estas aplicaciones tienen un público claramente identificado.

Nos interesaba saber si los ciberdelincuentes usaban marcas populares de aplicaciones de citas sexuales para propagar su malware o amenazas del tipo not-a-virus. Sin embargo, el número de usuarios atacados resulto ser ínfimo: apenas 32 en todo 2019. Esto es muchas veces menos en comparación con las aplicaciones de citas comunes, como Bumble o Tinder, por lo que los archivos maliciosos camuflados como aplicaciones de citas sexuales no suelen ser una amenaza para los usuarios. Esto podría atribuirse a que la descarga de dichas aplicaciones exige una mayor privacidad y, por lo tanto, se presta más atención a la legitimidad del recurso.

Nuestra investigación reveló que las muestras de aplicaciones maliciosas usaban las siguientes marcas: Grindr, Down Dating and Tingle. Es importante notar que los programas maliciosos no están conectados de forma alguna con las aplicaciones de citas sexuales y solo utilizan sus marcas para engañar a los usuarios.

| Nombre de detección | % |

| not-a-virus:UDS:AdWare.AndroidOS.MobiDash.z | 55,17% |

| not-a-virus:HEUR:AdWare.AndroidOS.MobiDash.z | 51,72% |

| HEUR:Trojan.AndroidOS.Hiddapp.ch | 10,34% |

| HEUR:Trojan.AndroidOS.Hiddapp.cg | 6,90% |

| not-a-virus:HEUR:AdWare.AndroidOS.Mobidash.aj | 6,90% |

Top 5 de nombres de detecciones de amenazas móviles disfrazadas como aplicaciones de citas para adultos en 2019. Fuente: Kaspersky Security Network

Phishing y spam

Los phishers y los spammers no se resisten al uso de los temas de pornografía. Nuestras tecnologías de filtrado de contenidos nos revelan el tipo de spam y phishihg de pornografía que llegan a los usuarios, además que nos permiten protegerlos.

Es importante notar que las versiones phishing de sitios web no guardan ninguna relación con las plataformas originales. Los ciberdelincuentes copian los sitios web, a menudo hasta con el más mínimo detalle, por lo que un usuario poco preocupado por su seguridad no podría diferenciarlo del original. Para que los sitios webs aparezcan lo más confiables posible, los ciberdelincuentes optan por copiar las plataformas más populares y reconocidas por los usuarios, como Pornhub.com, XNXX.com, y otras. Estos sitios de phishing suelen ser bloqueados por los motores de búsqueda, por lo que se propagan por mensajes de correo de phishing o spam, programas maliciosos o marcos maliciosos que desvían a los usuarios hacia sitios infectados o de publicidad maliciosa (malvertising).

El objetivo común de estas páginas de phishing es recopilar los datos personales de los usuarios (sus credenciales y datos de contacto) para después venderlos o usarlos con fines perversos. Algunos sitios web requieren autorizaciones de redes sociales para acceder al sitio web: esto se hace para confirmar que el usuario es mayor de 18 años. Los ciberdelincuentes replican estas páginas de autorización para capturar las credenciales de redes sociales de los usuarios cuando inician sesión.

Esta página de phishing imita la página de autorización para Pornhub mediante una conocida red social. Una vez que el usuario inicia sesión, sus credenciales de redes sociales caen en manos de los ciberdelincuentes

Las páginas de phishing de pornografía también se usan para propagar programas maliciosos: una vez que el usuario reproduce un video, recibe una notificación de que el reproductor de video necesita una actualización. Sin embargo, el programa que descarga es en realidad un programa malicioso.

Esta copia de phishing del popular sitio XNXX.com imita la página de inicio legítima del sitio, y es prácticamente imposible distinguirla de la original

Otros esquemas de phishing apuntan a las credenciales de billeteras electrónicas y tarjetas de crédito. En estos casos, se induce a la víctima a visitar sitios web de pornografía para ver un video que solo es accesible cuando el usuario se inscribe y proporciona sus datos de pago.

Estafas por spam

Por algunos años no vimos mucha actividad de contenidos de pornografía o sexo en el spam, pero en 2019 la situación cambió. Los mensajes de correo de spam no suelen concentrase en la promoción de contenidos de pornografía como tales, sino que, usando técnicas de ingeniería social, se usan para inducir al usuario a visitar sitios de phishing, extorsionarlos para arrebatarles su dinero o simplemente llevarlo a sitios de publicidad con contenidos explícitos.

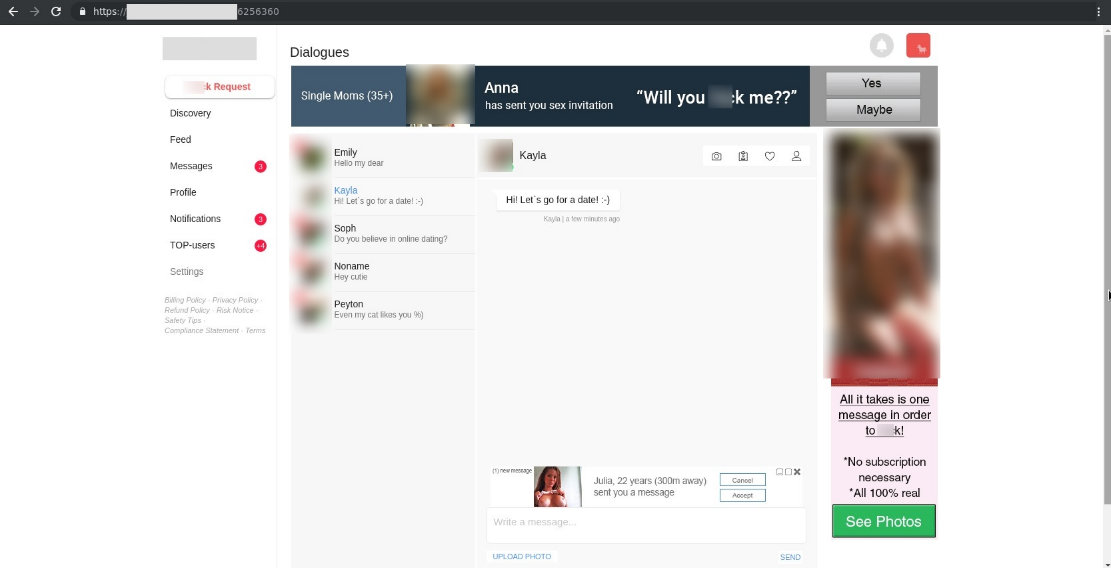

El tipo más común de spam es el dedicado a las citas sexuales. Los usuarios reciben mensajes de correo supuestamente enviados por mujeres solitarias que les invitan a charlar en línea. Luego, los usuarios son desviados hacia un nuevo sitio web de citas sexuales con bots que fingen ser atractivas mujeres que luego engatusan a los usuarios para que gasten su dinero en distintos contenidos, como fotos eróticas o acceso premium al sitio web. Los ciberdelincuentes también piden a los usuarios que compartan los datos de sus tarjetas de crédito para poder ‘confirmar su edad’. Huelga decir que estos datos después serán utilizados o revendidos en foros de mercados clandestinos.

Los mensajes de correo dedicados a las citas sexuales pueden verse como publicidad o como mensajes enviados directamente por mujeres

Esta interfaz de una aplicación de citas sexuales muestra varios diálogos de bots que fingen ser atractivas mujeres

A los usuarios se les pide que compartan los datos de sus tarjetas de crédito que se utilizarán para activar una supuesta membresía gratuita en el sitio

También hemos visto spam que promueve juegos de pornografía en línea. Algunos de los mensajes de correo contienen publicidad de plataformas donde los usuarios pueden acceder a juegos para mayores de 18 años, como juegos arcade porno 3D y mirar contenidos explícitos que en realidad llevan a sitios web legítimos. El principal propósito de estos mensajes de correo de spam es la publicidad de estos contenidos.

El mensaje de correo arriba contiene publicidad de un sitio web de juegos porno 3D

Uno de los tipos más oscuros y posiblemente más dañinos de pornospam son los mensajes con chantajes o ‘estafas de extorsión sexual’, que los ciberdelincuentes han estado utilizando por más de tres años. Vimos el surgimiento de estos mensajes en 2018, y sus contenidos se han vuelto cada vez más sofisticados. Esta tendencia continuó en 2019, cuando en toda la web aparecieron nuevas variantes de las estafas.

El esquema funciona así: el usuario recibe mensajes de correo de estafadores que afirman haber hackeado su computadora y haberlo grabado mirando pornografía. Los mensajes continúan diciendo que el remitente tiene la información de contacto de los amigos y familiares de la víctima, así como sus credenciales de redes sociales y que los usará para difundir un video de la víctima grabado con una cámara web. Para que el mensaje suene más convincente aún, el ciberestafador también menciona las tecnologías que supuestamente utilizó para recopilar información sobre la víctima.

Para pretender mayor legitimidad, el extorsionista afirma tener información personal de la víctima, por ejemplo, su contraseña. El ciberestafador puede incluso llegar a revelar la contraseña que supuestamente usa la víctima. Para ello, los ciberdelincuentes usan bases de datos de contraseñas que compran en la web oscura. Puesto que los usuarios suelen tener la misma contraseña para diferentes sitios web, puede resultar fácil convencer a la víctima de que sus dispositivos están intervenidos, incluso si la contraseña no corresponde a ninguna cuenta. Tras asustar a la víctima y convencerla de que su reputación está en riesgo, el estafador exige un pago en bitcoins, e incluso proporciona instrucciones detalladas sobre cómo realizar la transferencia del dinero.

Este mensaje de extorsión sexual muestra la manera en que los ciberdelincuentes intentan convencer a la victima de que ha sido hackeada

El año pasado vimos algunas variaciones de estas estafas: mensaje de correo enviados en otro idioma y el número bitcoin partido en dos, de manera que los sistemas de detección no lo identifiquen como spam. Otro truco de ingeniería social: convencer a la victima de que la novia de uno de sus amigos fue descubierta en cierta situación y chantajeada, pero que se negó a pagar, y se induce al usuario, explotando su curiosidad, a hacer clic en adjuntos maliciosos del mensaje, cuyo único objetivo es descargar malware. Esto demuestra que los ciberdelincuentes no cesan en adaptar sus esquemas en función de los avances en las medidas de seguridad y del comportamiento de los usuarios.

La web oscura y más allá: Un vistazo al mercado detrás de la cortina

La web oscura es el lugar adecuado para entender cómo funciona el mercado de los ciberdelincuentes. Existen varios foros donde se negocia la venta de malware, datos personales, y el intercambio de conocimientos, y a menudo son bastantes prácticos. También reflejan el valor de mercado de los datos personales robados. La venta de datos es como cualquier otro negocio, y la forma en que está organizado es similar a la de cualquier mercado regular, con garantías de parte de los vendedores, una variedad de opciones y precios competitivos.

Ejemplo de una entrada en un foro en 2019, ofrecía cuentas robadas por un precio muy bajo y además proporcionaba recomendaciones para el precio de reventa

Las cuentas premium de sitios web con contenidos para adultos, que tratamos en la sección Cazadores de credenciales en este informe, terminan en los mercados de la web oscura, donde se venden al por mayor y al detalle a precios bajos: a partir de 0,50 USD por cuenta. Las cuentas suelen revenderse en plataformas en la web regular por 5-10 USD, y los vendedores incluso recomiendan los precios de reventa de las cuentas individuales. Además, los compradores de las cuentas robadas a menudo obtienen una garantía de por vida de que las cuentas seguirán funcionando y siendo accesibles, con la opción de remplazar aquellas que ya no estén disponibles. Los ejemplos de abajo muestran cuán extendida es esta práctica: en un solo foro encontramos 210 ofertas de cuentas robadas.

Un ejemplo de un foro ilegal que contiene 210 ofertas de cuentas de pornografía en venta

Las cuentas robadas, por irónico que suene, suelen ser compradas por individuos preocupados por su propia privacidad y que no quieren que sus datos personales, como los detalles de su tarjeta de crédito o su dirección de correo electrónico, queden expuestos. Los compradores a menudo pagan con criptomonedas, lo que les permite permanecer en el anonimato.

Ejemplo de una entrada en un foro en 2019, ofrecía cuentas robadas por un precio muy bajo y además proporcionaba recomendaciones para el precio de reventa. Se ofrecen descuentos por compras al por mayor

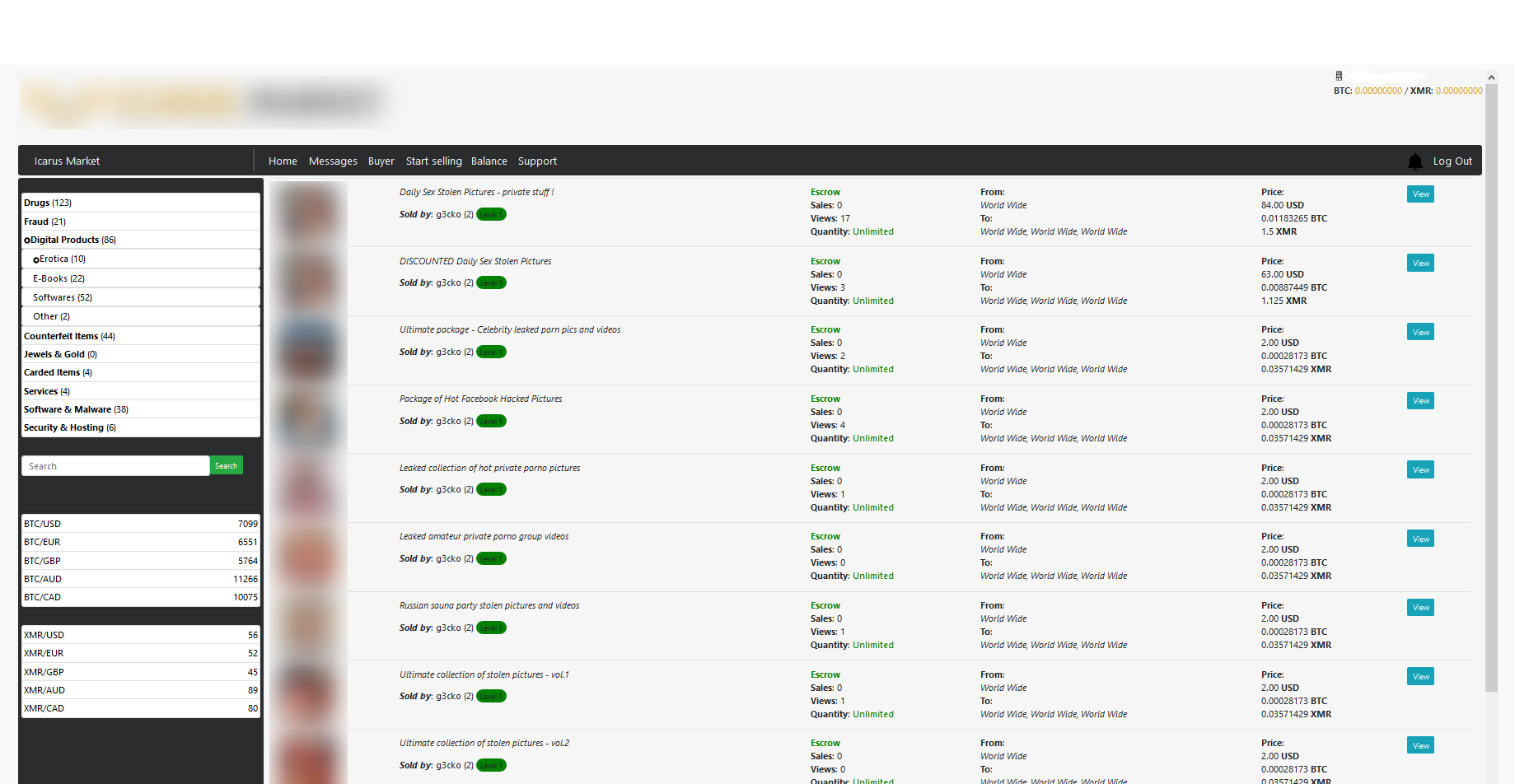

Las cuentas premium de sitios de pornografía no son el único contenido para adultos en venta en la web oscura y en foros ilegales en la web regular. Un vistazo al mercado en la web oscura reveló en detalle lo que sucede con una fuga de datos cuando el contenido revelado es crítico. El año pasado vimos numerosos casos de filtraciones desde sitios privados de contenido para adultos, como imágenes captadas por cámaras web, que junto a sus datos personales, devastaron a las víctimas. Pero los creadores de contenidos para adultos no son los únicos que están en riesgo. Si bien las celebridades son los blancos favoritos de estas filtraciones, los usuarios regulares también pueden correr el riesgo de que sus imágenes privadas queden expuestas en la web.

Las bases de datos de imágenes de desnudos suelen ser gratuitas (con un sistema de donaciones para el publicador), pero algunos contenidos de imágenes para adultos, incluyendo imágenes personales filtradas, se venden a precios bastante bajos, como 2 dólares americanos por colección. Este es el precio que los ciberdelincuentes ponen a la vida privada de miles de personas, lo que refleja una perturbadora tendencia que infravalora los datos personales de los usuarios.

Esta captura de pantalla muestra colecciones de imágenes de desnudos, filtradas y recopiladas, vendidas en precios tan bajos como 2 dólares estadounidenes por colección

Este sitio web ofrece la descarga gratuita de videos pornográficos e imágenes de desnudos de varias celebridades

Otra tendencia perturbadora que vimos en el mercado de la web oscura es la extensión del concepto ‘malware como servicio’, con paquetes de contenidos listos para usar e instrucciones diseñadas para usos fraudulentos. Mientras que antes los hackers intercambiaban información sobre cómo engañar a los usuarios o clonar tarjetas, ahora ofrecen su experiencia en otras áreas, incluyendo la extorsión monetaria a sus víctimas interesadas en sexo o simplemente en la atención humana, aunque íntima.

Por ejemplo, en el ejemplo debajo, un usuario ofrece un paquete completo de sextortion con instrucciones para los neófitos. El paquete está diseñado para engañar los usuarios haciéndoles creer que están hablando con una mujer de carne y hueso, y luego les extorsionan su dinero. El paquete incluye no solo imágenes y videos de una supuesta modelo, lo que sin duda le da más credibilidad al truco, sino que también contiene instrucciones sobre cómo usarlo para ganar dinero: según el aviso, es apropiado para “usuarios con y sin experiencia”. Como estímulo adicional, el vendedor ofrece acceso a varias cuentas de pornografía y ciertos regalos, y por si fuera poco, comparte información sobre tutoriales sobre fraudes de su propia creación.

Ejemplo de un paquete de extorsión vendido en el mercado negro

El vendedor incluso llega a describir el valor de su paquete y proporciona tutoriales sobre cómo usar su producto

Hemos visto publicaciones en blogs en las que los ciberdelincuentes comparten su experiencia en la creación y propagación de varios programas maliciosos, incluyendo los secuestradores y de extorsión sexual. Por ejemplo, uno de ellos describía el proceso para crear y propagar programas secuestradores móviles dedicados a la extorsión sexual. Una aplicación usa la cámara frontal para tomar fotos del usuario y, acusándolo de mirar contenidos ilícitos, se le amenaza con distribuir dicha imagen junto a capturas de pantalla del contenido que estaba mirando, a menos que pague para evitarlo. ¿Suena conocido? Eso es porque el método ha estado vigente por años, y no hay vistas de que desaparezcan: mientras haya usuarios desprotegidos y vulnerables, siempre habrá alguien que se aproveche de ellos.

Conclusiones y consejos

Para consumir y producir contenidos para adultos de forma segura, Kaspersky ofrece estos consejos:

Para los usuarios particulares:

- Prestar atención a la autenticidad del sitio web. No entrar en un sitio web hasta estar completamente seguros de su legitimidad y que su dirección comience con ‘https’. Confirmar que el sitio web sea legítimo verificando el formato de la URL y la correcta ortografía del nombre de la compañía, además de leer las opiniones sobre los sitios que parezcan sospechosos.

- En caso de comprar una suscripción a un sitios web con contenidos para adultos, solo hacerlo en el sitio web oficial. Verificar la URL del sitio web y asegurarse de que sea auténtica.

- Verificar los adjuntos de correo con una solución de seguridad antes de abrirlos, especialmente si son de entidades de la web oscura (incluso si se supone que provienen de fuentes anónimas).

- Parchar los programas instalados en el PC tan pronto como se publiquen las actualizaciones de seguridad.

- No descargar software pirateado ni otros contenidos ilegales. Incluso si el usuario es desviado a la página web desde un sitio legítimo.

- Verificar los permisos de las aplicaciones para dispositivos Android, para ver qué tienen permitido hacer cuando se instalan.

- No instalar aplicaciones desde fuentes no confiables, incluso si son publicitadas de forma activa, y bloquear la instalación de programas desde fuentes desconocidas en la configuración del teléfono.

- Usar soluciones de seguridad confiables y que cuenten con tecnologías anti-phishing basadas en el análisis de comportamiento, como Kaspersky Security Cloud , para detectar y bloquear ataques spam y phishing. La solución también debe contar con la función de verificación de permisos para Android, que ayuda a los usuarios a identificar peticiones potencialmente peligrosas o cuestionables hechas por la aplicación descargada, y explica los riesgos asociados con diferentes tipos de permisos comunes.

Para empresas:

- Instruir a los empleados sobre los riesgos del comportamiento descuidado en línea, tanto para sí mismos como para la empresa. Programar capacitaciones sobre concientización sobre seguridad básica para los empleados, como Kaspersky Automated Security Awareness Platform que cubre la seguridad para el correo electrónico y para Internet, entre otras prácticas esenciales.

Contenidos explícitos y ciberamenazas: Informe de 2019