En China, el fraude de telecomunicaciones se está convirtiendo en un crimen cada vez más común. El año pasado se vieron más de 170.000 casos de fraude de telecomunicaciones que causaron pérdidas de más de 12,5 mil millones de dólares. Por lo general, los estafadores llaman a sus víctimas y las engañan para que transfieran su dinero a un grupo de cibercriminales mediante un cajero automático. Pero hace poco surgió una nueva clase de fraude de telecomunicaciones que combina sitios phishing y troyanos de puerta trasera.

La semana pasada, la policía del Departamento Dongcheng de la Oficina de Seguridad Pública de Beijing nos pidió que investigáramos un caso de fraude de telecomunicaciones. La víctima había perdido 100.000 dólares. Después de nuestra investigación, las tácticas de los estafadores quedaron al descubierto.

¿En qué consiste la estafa? ¿Cómo se engaña a la víctima?

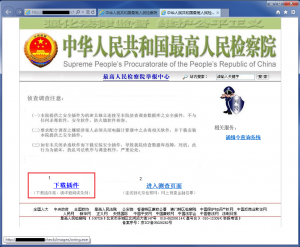

Primero, recibes una llamada de un “fiscal público” que te acusa de estar involucrado en un crimen financiero y te dice que debes ayudar con la investigación. Tú, por supuesto, niegas ser parte del crimen, pero el “fiscal público” te aconseja que compruebes si estás en una lista de sospechosos de una base de datos oficial. Para hacerlo, debes ingresar al sitio web de la “Procuraduría Suprema” que, por supuesto, es un sitio phishing.

Después te piden que revises si estás en la lista de criminales de la “base de datos de crímenes financieros de Internet”. Esta base de datos, por supuesto, es confidencial y sólo se puede abrir si se ha descargado y ejecutado un “complemento”:

Para ingresar a la “base de datos de crímenes financieros de Internet” tienes que descargar y ejecutar un “complemento”

El supuesto complemento es en realidad una versión personalizada de Teamviewer:

Cuando se ejecuta, la aplicación consigue el control absoluto de tu ordenador. Los criminales pueden usar tu equipo para cualquier operación, como si fuera suyo. Pero esto no es suficiente: aun no consiguen tu dinero. Entonces te indican cuál es el siguiente paso.

Mientras el “complemento” se está ejecutando, te piden que revises la base de datos. Para ello debes visitar una página web de investigación.

Visita la página web en la que puedes acceder a la base de datos de criminales

En esta página web, antes de entrar a la base de datos, debes escribir tu número de cuenta bancaria y contraseñas y, lo más importante, tu llave USB.

Puede no sonar extrano que debas escribir tus datos bancarios para ayudar a investigar un supuesto crimen financiero, pero todos esos datos llegan directo a las manos de los estafadores. Con los números de cuenta, contraseñas, llaves USB y el “complemento” de teamviewer, los cibercriminales ya tienen todo lo que necesitan para robarte.

Debes entregar la información de tu cuenta bancaria para consultar la base de datos de criminales.

Cuando pulsas en el botón de inicio, aparece una nueva página web que dice que la investigación está en proceso. Esta pantalla esconde el inicio de la transferencia de dinero de tus cuentas bancarias. Para evitar que interrumpas el robo, te advierten que no interfieras con la “investigación” porque podrías hacer que el sistema colapse y te acusarían de todavía más cargos criminales.

La transferencia de dinero se completa en sólo unos segundos. Cuando al fin te das cuenta de que fuiste víctima de una estafa, los cibercriminales ya están lejos de tu alcance.

Los casos de fraude de telecomunicaciones son muy difíciles de resolver. El dinero robado se divide de inmediato entre varias cuentas y se lava comprando varios bienes virtuales. Es casi imposible rastrear con exactitud dónde está el dinero. La llamada telefónica que inició toda la situación también es difícil de rastrear si el número está escondido. Por último, los cibercriminales suelen trabajar desde diferentes países, casi siempre lejos de la escena del crimen, por lo que es muy difícil que una agencia del orden público haga justicia por sí sola.

Fraude de telecomunicaciones – una combinación de phishing y troyanos