Guildma, un actor de amenazas integrante de la familia de troyanos bancarios Tétrade, ha estado trabajando en el desarrollo de nuevas técnicas, nuevos programas maliciosos y nuevas víctimas. Hace poco, su nueva creación, el troyano bancario Ghimob, a paso lento pero seguro, ha ido infectando dispositivos móviles, atacando apps financieras de bancos, fintechs, apps de inversión y criptomonedas ubicadas en Brasil, Paraguay, Perú, Portugal, Alemania, Angola y Mozambique.

Ghimob es un completo espía de bolsillo: una vez realizada la infección, el cibercriminal puede acceder de forma remota al dispositivo infectado y completar el fraude usando el smartphone de su víctima, lo que le permite eludir la identificación automática y las medidas de seguridad y sistemas de comportamiento anti-fraude que las instituciones financieras han implementado. Incluso, si el usuario utiliza un patrón de bloqueo de pantalla, Ghimob tiene la habilidad de grabarlo y reproducirlo después para desbloquear el dispositivo. Cuando el cibercriminal está listo para realizar la transacción, superpone una pantalla negra o abre un sitio web que ocupa toda la pantalla, ocultando así la transacción que este realiza en segundo plano usando la app financiera que la víctima ha abierto o activado en su Smartphone.

Desde un punto de vista técnico, Ghimob también es interesante, pues usa servidores de administración con mecanismos de respaldo, se aloja y protege en Cloudfare, usa DGA para ocultar su verdadero servidor de administración y emplea otros trucos, lo que lo posicionan como un sólido competidor en este campo. Pero aún no tiene señales de MaaS (Malware como servicio). Si se le compara con BRATA o Basbanke, otra familia de troyanos bancarios móviles originaria de Brasil, Ghimob es mucho más avanzado, posee muchas más funciones y tiene gran persistencia.

Ataques contra múltiples plataformas bancarias

Al monitorear una de las campañas de malware para Windows de Guildma, encontramos URLs maliciosas que no solo distribuían el archivo .ZIP malicioso para Windows, sino también un archivo APK malicioso, ambos en la misma URL. Cuando el usuario-agente hace clic en el enlace malicioso desde un navegador para Android, se descarga el archivo APK que instala Ghimob.

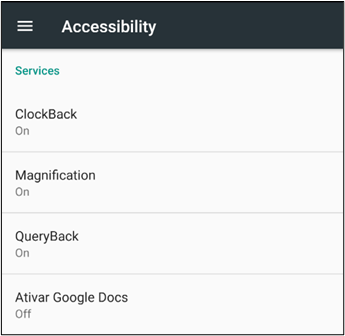

Las APKs distribuidas se presentan como instaladores de apps conocidas, pero los instaladores no están en Google Play, sino que se alojan en varios dominios maliciosos registrados por los operadores de Guildma. Una vez que se instalan en el dispositivo, la app abusa el Modo de accesibilidad para adquirir persistencia, desactiva la desinstalación manual, permitiendo así que el troyano bancario capture datos, manipule el contenido de la pantalla y le proporcione al cibercriminal el control remoto completo: un típico RAT móvil.

El mismo enlace, archivos diferentes: ZIP para Windows, APK para Android

Nuestra telemetría muestra que, por el momento, todas las víctimas del troyano bancario móvil Ghimob se encuentran en Brasil, pero como todos los actores de amenazas de Tétrade, Ghimob tiene grandes planes para expandirse en otros países:

Detecciones de Ghimob: ahora en Brasil, pero listo para expandirse a otros países

Para inducir a sus víctimas a instalar el archivo malicioso, el mensaje de correo engaña a la víctima diciéndole que tiene algunas deudas y le ofrece un enlace para informarse; la app se camufla como Google Defender, Google Docs, WhatsApp Updater, etc.

Mensaje malicioso distribuidor de malware, escrito en portugués brasileño

Un RAT persistente en tu bolsillo

Inmediatamente después de ejecutarse, el malware busca emuladores comunes, verifica la presencia de un depurador adjunto al proceso, e inspecciona el archivo de manifiesto en busca de depuradores: si uno de estos logra cumplir su tarea, el malware simplemente se autodestruye. Las versiones más recientes del malware han movido los nombres del emulador al archivo de configuración cifrado. Si esas verificaciones previas son exitosas, entonces al usuario se le presenta la ventana de accesibilidad por defecto de Android, puesto que el malware depende en gran medida de la accesibilidad para funcionar.

“Google Docs” te pide otorgar permisos de Accesibilidad

Una vez realizada la infección, el malware procede a enviar mensajes de notificación de la infección a su servidor de notificación, incluyendo el modelo del teléfono, si este tiene activado el bloqueo de pantalla y una lista de todas las apps instaladas que el malware tiene como objetivo, así como sus versiones. Ghimob espía a 153 apps móviles, primordialmente de bancos, fintechs, criptomonedas y apps de inversiones. Al analizar el malware se pueden ver todas las apps monitoreadas y en la mira del RAT. Estas son principalmente de instituciones brasileñas (donde monitorea a 112 apps), pero ya que Ghimob se ha estado moviendo hacia la expansión de sus operaciones (como otros actores de amenaza de Tétrade), también rastrea el sistema por apps de criptomonedas de diferentes países (13 apps), y sistemas de pago internacionales (9 apps). También tiene en la mira a bancos de Alemania (5 apps), Portugal (3 apps), Perú (2 apps), Paraguay (2 apps), Angola y Mozambique (1 app de cada país).

El malware también impide que el usuario desinstale, reinicie o apague su dispositivo. Esto es lo que pasa cuando el usuario intenta eliminar Ghimob de forma manual: video

Servidores de administración de respaldo para un control remoto completo

Una vez finalizada la instalación, Ghimob procede a ocultar su presencia, haciendo desaparecer el icono de la gaveta de la app. El malware entonces descifra una lista de proveedores de C2 codificados de su archivo de configuración y entra en contacto con cada uno de ellos para recibir la dirección C2 real, una técnica que llamamos “canales de respaldo“.

Los proveedores de los servidores de administración detectados son los mismos en todas las muestras que analizamos; sin embargo, los parámetros de directorio de la petición para obtener el servidor de administración (C2) verdadero son distintos en todas las muestras, lo que genera un conjunto diferente de direcciones verdaderas de los servidores de administración. Todas las comunicaciones se realizan por el protocolo HTTP/HTTPS.

Panel de control que Ghimob utiliza para hacer una lista de sus víctimas infectadas

En lugar de grabar la pantalla del usuario con la API MediaProjection, como lo hace BRATA, Ghimob envía información relacionada con la accesibilidad desde la ventana activa actual, como se puede ver debajo, desde el retorno del comando “301” de su servidor de administración. Todos los comandos usados por el RAT están descritos en nuestro informe privado para los clientes de nuestro Financial Threat Intel Portal.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 |

Cliente:[APP ATACADA] ID: xDROID_smg930a7.1.125_7206eee5b3775586310270_3.1 Fecha:Sep 24 2020 3:23:28 PM Ref:unknown SAMSUNG-SM-G930A 7.1.1 25 KeySec:trueKeyLock:falseDevSec:trueDevLock:false com.sysdroidxx.addons - v:3.1 Ativar Google Docs ======================================= Enlace Conexao:hxxp://www.realcc.com Senha de 8 digitos:12345678 Senha de 6 digitos:123456 ======================================= ============== LOG GERAL ============== ======================================= 22{< x >}[com.android.launcher3]--[TEXTO:null]--[ID:com.android.launcher3:id/apps_list_view]--[DESCRICAO:null]--[CLASSE:android.support.v7.widget.RecyclerView] 22{< x >}[com.android.launcher3]--[TEXTO:null]--[ID:com.android.launcher3:id/apps_list_view]--[DESCRICAO:null]--[CLASSE:android.support.v7.widget.RecyclerView] 22{< x >}[com.android.launcher3]--[TEXTO:null]--[ID:com.android.launcher3:id/apps_list_view]--[DESCRICAO:null]--[CLASSE:android.support.v7.widget.RecyclerView] 16{< x >}[targeted app]--[TEXTO:]--[ID:null]--[DESCRICAO:Senha de 8 digitos]--[CLASSE:android.widget.EditText] 0{< >}[targeted app]--[TEXTO:null]--[ID:null]--[DESCRICAO:null]--[CLASSE:android.widget.FrameLayout] 1{< >}[targeted app]--[TEXTO:null]--[ID:null]--[DESCRICAO:null]--[CLASSE:android.widget.LinearLayout] 2{< >}[targeted app]--[TEXTO:null]--[ID:android:id/content]--[DESCRICAO:null]--[CLASSE:android.widget.FrameLayout] 3{< >}[targeted app]--[TEXTO:null]--[ID:null]--[DESCRICAO:null]--[CLASSE:android.widget.FrameLayout] ======================================= ================ SALDOS =============== ======================================= [DESCRICAO: Rolando Lero Agencia: 111. Digito 6. Conta-corrente: 22222. Digito .7]-- [TEXTO:Account Rolando Lero] [DESCRICAO:Agencia: 111. Digito 6. Conta-corrente: 22222. Digito .7]--[TEXTO:111-6 22222-7] [DESCRICAO:Saldo disponivel R$ 7000,00]-- [DESCRICAO:7000,00]--[TEXTO:R$ 7000,00] [TEXTO:Saldo disponivel] [DESCRICAO:Agendado ate 04/Out R$ 6000,00 ]-- [DESCRICAO:6000,00 ]--[TEXTO:R$ 6000,00 ] [TEXTO:Agendado ate 04/Out] |

Esto posiblemente se deba porque la velocidad de Internet es menor en Brasil; enviar información en texto de vez en cuando consume menos ancho de banda que enviar grabaciones de pantalla en tiempo real, lo que aumenta las posibilidades de que el cibercriminal sea exitoso en cometer el fraude. Si bien BRATA superpone una WebView falsa para robar credenciales, Ghimob no necesita hacerlo, ya que lee los campos directamente de la app atacada a través de las funciones de accesibilidad. Las siguientes palabras en portugués son monitoreadas: saldo, investimento (inversión), empréstimo (préstamo), extrato (extracto).

Conclusiones

Los cibercriminales brasileños tardaron en decidirse a crear un troyano bancario móvil a escala mundial. Primero, vimos a Basbanke, luego llegó BRATA, pero ambos estaban principalmente enfocados en el mercado brasileño. De hecho, Ghimob es el primer troyano bancario brasileño capaz de expandirse y atacar tanto a instituciones financieras como a sus clientes basados en otros países. Nuestrs hallazgos de telemetría han confirmado víctimas en Brasil, pero como vimos, el troyano está diseñado para robar credenciales de bancos, fintechs, apps de inversión, criptomonedas y tarjetas de crédito de instituciones financieras que operan en muchos países, por lo que se trata de una expansión internacional.

Creemos que esta campaña podría estar relacionada con Guildma, un troyano bancario brasileño muy conocido, por varias razones, pero principalmente porque comparten la misma infraestructura. También es importante señalar que el protocolo utilizado en la versión móvil es muy similar a la utilizada para la versión de Windows.

Recomendamos a las instituciones financieras que estén vigilantes ante estas amenazas, que mejoren sus procesos de autenticación, sus tecnologías anti-fraude y su inteligencia de datos de amenazas, y que traten de entender y mitigar todos los riesgos asociados con esta nueva familia de RAT móvil. Todos los detalles, IoCs, datos de MITRE ATT&CK Framework, las normas Yara y los hashes de esta amenaza están disponibles para los usuarios de nuestro servicio Financial Threat Intel. Los productos de Kaspersky detectan esta familia como Trojan-Banker.AndroidOS.Ghimob.

Indicadores de infección

Hashes de referencia:

17d405af61ecc5d68b1328ba8d220e24

2b2752bfe7b22db70eb0e8d9ca64b415

3031f0424549a127c80a9ef4b2773f65

321432b9429ddf4edcf9040cf7acd0d8

3a7b89868bcf07f785e782b8f59d22f9

3aa0cb27d4cbada2effb525f2ee0e61e

3e6c5e42c0e06e6eaa03d3d890651619

4a7e75a8196622b340bedcfeefb34fff

4b3743373a10dad3c14ef107f80487c0

4f2cebc432ec0c4cf2f7c63357ef5a16

Ghimob: un agente de amenazas de Tétrade que ahora infecta dispositivos móviles