En 2022, las soluciones de seguridad de Kaspersky detectaron 1 661 743 instaladores de programas maliciosos o software no deseado dirigidos a usuarios de dispositivos móviles. Aunque la forma habitual de distribuir este tipo de instaladores es ponerlos en sitios web de terceros y tiendas de aplicaciones dudosas, de vez en cuando sus autores consiguen subirlos a las tiendas oficiales, como Google Play. Estas tiendas suelen estar muy controladas y las aplicaciones se moderan antes de publicarse, pero aún así, los autores de programas maliciosos y no deseados usan diversos trucos para eludir los controles de la plataforma. Por ejemplo, pueden subir una aplicación benigna y luego actualizarla con un código malicioso o dudoso que infecte tanto a los nuevos usuarios como a los que ya han instalado la aplicación. Cada año se eliminan aplicaciones maliciosas en Google Play, algunas de ellas ya descargadas varias veces.

Debido a que son muchos los ejemplos de aplicaciones maliciosas publicadas en Google Play descubiertas tras las quejas de los usuarios, hemos decidido echar un vistazo a la oferta y la demanda de este tipo de malware en la Darknet. Reviste especial importancia analizar cómo se origina esta amenaza, porque muchos ciberdelincuentes trabajan en equipo, compran y venden cuentas de Google Play, malware, servicios de publicidad, etc. Es todo un mundo clandestino con sus propias reglas, precios de mercado e instituciones de reputación, cuyo resumen presentamos en este informe.

Metodología

Gracias al uso de Kaspersky Digital Footprint Intelligence hemos podido recopilar los ejemplos de ofertas de amenazas para Google Play a la venta. Kaspersky Digital Footprint Intelligence permite la vigilancia discreta de sitios pastebin y foros clandestinos restringidos en línea para descubrir cuentas comprometidas y fugas de información. Las ofertas presentadas en este informe se publicaron entre 2019 y 2023, y se recopilaron de los nueve foros más populares donde se lleva a cabo la compraventa de bienes y servicios relacionados con malware y software no deseado.

Principales hallazgos

- El precio de un cargador capaz de enviar una aplicación maliciosa o no deseada a Google Play oscila entre los 2 000 y 20 000 dólares.

- Para mantener un perfil bajo en sus actividades, un gran porcentaje de atacantes negocia estrictamente a través de mensajes personales en foros y mensajeros, por ejemplo en Telegram.

- Las categorías de aplicaciones más populares para ocultar malware y software no deseado incluyen rastreadores de criptomonedas, aplicaciones financieras, escáneres de códigos QR e incluso aplicaciones de citas.

- Los ciberdelincuentes aceptan tres tipos principales de pago: un porcentaje del beneficio final, la suscripción o alquiler, y el pago único.

- Los ciberdelincuentes ofrecen lanzar anuncios de Google para atraer a más personas a descargar aplicaciones maliciosas y no deseadas. El costo de los anuncios depende del país de destino. Los anuncios para usuarios de EE.UU. y Australia son los más caros: hasta 1 dólar.

Tipos de servicios maliciosos ofrecidos en la Darknet

Al igual que en los mercados en línea legales, en la Darknet también hay diversas ofertas para clientes con diferentes necesidades y presupuestos. En la captura de pantalla siguiente, se puede ver una lista de ofertas que da una idea de la cantidad y variedad de productos y servicios necesarios para dirigirse a los usuarios de Google Play. El autor de la lista considera que los precios proporcionados son demasiado altos, sin embargo, no contradicen los precios que hemos visto en las ofertas de la Darknet. Los principales productos que compran los atacantes son las cuentas de Google Play de desarrolladores, que pueden haber sido hackeadas o registradas por los ciberdelincuentes utilizando identidades robadas, y el código fuente de diversas herramientas que ayudan al comprador a subir sus creaciones a Google Play. También se ofrecen servicios como VPS (por 300 dólares), o Virtual Private Server, que los atacantes utilizan para controlar los teléfonos infectados o para redirigir el tráfico de los usuarios, así como inyecciones web. Una inyección web es una funcionalidad maliciosa que monitoriza la actividad de la víctima y, si ésta abre una página web de interés para los ciberdelincuentes, un inyector la sustituye por otra maliciosa. Esta función se ofrece por entre 25 y 80 dólares cada una.

Un proveedor de servicios de la web oscura se refiere a estos precios como demasiado altos, e indica que ellos venden los mismos servicios más baratos

Traducción de la captura de pantalla

Traducción de capturas de pantalla: Aquí están los precios reales de los productos y la cantidad de dinero que tendrán que pagar si no me eligen

- Cuenta de desarrollador GP ~ 60 dólares

- Código fuente de la app o gastos de fusión de un cargador y un APK existente 4000 dólares por alquiler, 20 000 dólares por venta

- VPS para el panel ~ 300 dólares

- Proxy VPS para redirigir el tráfico ~ 100-300 dólares

- Dominios ~ 5 dólares por dominio

- Desarrollo o alquiler de cargador ~ 2500-5000 dólares

- Desarrollo o alquiler de bot ~ 1000-20 000 dólares

- Compra o desarrollo de las inyecciones web necesarias ~ 25-80 dólares por inyección. Cuantas más inyecciones uno tenga, más obtendrá de las instalaciones

- Limpieza regular de bots/cargadores (quedan completamente indetectables) ~300 dólares, cifrado en servicios en línea ~200 dólares

- Instalaciones:

- Compra de tráfico para el cargador GP

- Compra de instalaciones ~1 dólar por instalación; se puede empezar con 300 instalaciones para “calentar” el cargador y evaluar su persistencia => 300 dólares

- Mensajes directos

- Spam por correo electrónico (olvídese de que el APK sea indetectable)

Echemos un vistazo a los programas y servicios específicos que los ciberdelincuentes tienen a la venta.

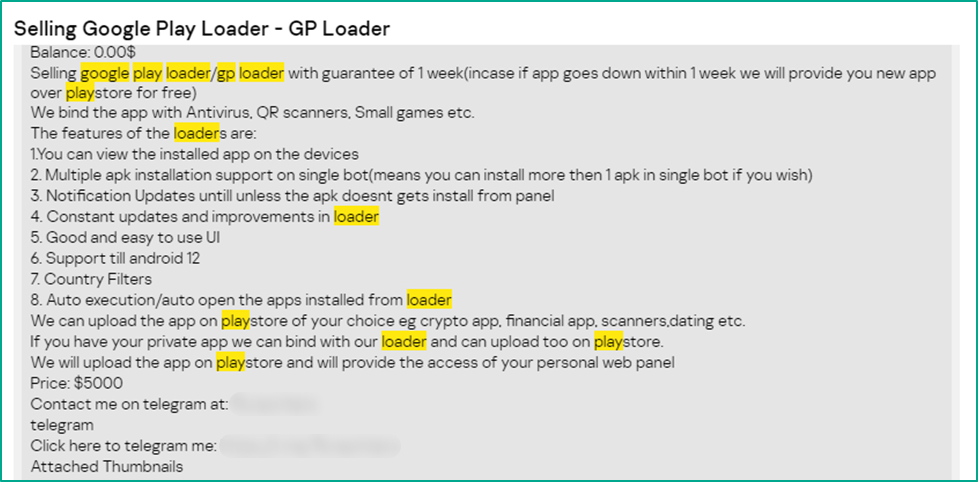

Cargadores de Google Play

En la mayoría de las ofertas analizadas, los atacantes venden cargadores de Google Play, programas cuya finalidad es inyectar un código malicioso o no deseado en una app de Google Play. Esta app se actualiza en Google Play, y la víctima puede descargar la actualización maliciosa en su teléfono. Dependiendo de lo que se haya inyectado en la aplicación, el usuario puede obtener la carga útil final con la actualización o recibir una notificación que le pida que active la instalación de apps desconocidas y la instale desde una fuente externa. En este último caso, la notificación no desaparecerá hasta que el usuario acepte instalar la app adicional. Tras instalar la app, se pide al usuario permisos para acceder a datos clave del teléfono, como los servicios de accesibilidad, la cámara, el micrófono, etc. Es posible que la víctima no pueda utilizar la aplicación legítima original hasta que conceda los permisos necesarios para realizar actividades maliciosas. Una vez concedidos todos los permisos solicitados, el usuario puede utilizar las funciones legítimas de la aplicación, pero al mismo tiempo sus dispositivos quedan infectados.

Para convencer al comprador de que adquiera sus cargadores, los ciberdelincuentes pueden ofrecer al cliente potencial enviarle un video de demostración de su funcionamiento, así como una versión demo. Entre las características del cargador, los autores pueden destacar el diseño de interfaz de usuario fácil de usar, un cómodo panel de control, filtro de países de las víctimas, compatibilidad con las últimas versiones de Android, y mucho más. Los ciberdelincuentes también pueden añadir a la aplicación troyanizada funcionalidades capaces de detectar un depurador o un entorno sandbox. Si se detecta un entorno sospechoso, el cargador puede detener sus operaciones o notificar al ciberdelincuente que probablemente ha sido descubierto por los investigadores de seguridad.

Los cargadores para Google Play son la oferta más popular en la Darknet entre otras amenazas para Google Play

A menudo, los autores de los cargadores especifican los tipos de aplicaciones legítimas con las que trabajan sus cargadores. El malware y el software no deseado se inyectan con frecuencia en rastreadores de criptomonedas, aplicaciones financieras, escáneres de códigos QR e incluso aplicaciones de citas. Los ciberdelincuentes también destacan cuántas descargas tiene la versión legítima de la aplicación objetivo, es decir, cuántas víctimas potenciales pueden infectarse actualizando la aplicación con código malicioso o no deseado. Lo más frecuente es que los vendedores prometan inyectar código en una aplicación con 5000 descargas o más.

El ciberdelincuente vende un cargador de Google Play que inyecta código en un rastreador de criptodivisas

Servicio de vinculación

Otra oferta frecuente en la Darknet es el servicio de vinculación. En esencia, hace exactamente lo mismo que los cargadores de Google Play: oculta un archivo APK malicioso o no deseado en una aplicación legítima. Sin embargo, a diferencia del cargador, que adapta el código inyectado para que pase los controles de seguridad de Google Play, el servicio de vinculación inserta el código malicioso en una aplicación que no es necesariamente apta para el mercado oficial de Android. A menudo, las aplicaciones maliciosas y no deseadas creadas con un servicio de vinculación se distribuyen a través de SMS de phishing, sitios web dudosos con juegos y software crackeados, etc.

Como el servicio de vinculación ofrece mucho menos garantías que un cargador de que la app se instale, el precio de ambos difiere en gran medida: un cargador puede costar unos 5000 dólares, mientras que un servicio de vinculación suele costar entre 50 y 100 dólares por archivo.

Descripción de un servicio de vinculación publicada por un vendedor

Traducción de la captura de pantalla

Traducción de la captura de pantalla: Nos gustaría que preste atención a un servicio de vinculación de APK.

¿Para qué sirve la vinculación de APK? En pocas palabras, la vinculación le permite instalar un bot que se aprovecha de la confianza que la víctima tiene en la aplicación legítima, a la que está vinculado el bot para Android.

Al crear este servicio de vinculación perseguíamos un objetivo principal: crear una vinculación universal que permitiera vincular el bot de Android a cualquier aplicación legítima.

La principal condición que permite la vinculación es la posibilidad de descompilar una aplicación legítima y luego volver a compilarla utilizando apktool.

Principales VENTAJAS de nuestro sistema de vinculación

-

Limpieza del runtime/scantime

La limpieza del runtime se consigue encriptando su bot Android con nuestro cryptor ANTES de la vinculación. Tampoco provoca alertas de Google Protect y de antivirus de distintos proveedores integrados en dispositivos.

-

Compatibilidad con la versión más reciente de Android

El vinculardor es compatible con Android 7 y versiones superiores

-

Lanzamiento dinámico de su bot

¿Para qué sirve? Tras la instalación, si la víctima toca Listo en lugar de Abrir, dicha instalación no servirá de nada. El vinculador lanza dinámicamente su bot, sin importar lo que la víctima pulse.

El principio de funcionamiento del vinculador es que usa ingeniería social: cuando se abre la aplicación legítima, aparece un temporizador que le insiste al usuario que permita la instalación desde fuentes desconocidas, de manera que el bot pueda instalarse. Es decir, si el usuario se niega, volverá a recibir la solicitud al cabo de un tiempo. Una vez instalado con éxito, el vinculador lanza dinámicamente el bot.

Este servicio se presta manualmente a través de Jabber.

Las ventajas y características de los servicios de vinculación que figuran en los anuncios de los vendedores suelen ser similares a las ventajas y características de los cargadores. Sin embargo, las carpetas suelen carecer de funciones relacionadas con Google Play.

Ofuscación de malware

El objetivo de la ofuscación de malware es complicar el código malicioso para eludir los sistemas de seguridad. En este caso, el comprador paga por procesar una app o por una suscripción de, digamos, un mes. El proveedor de servicios hasta puede ofrecer descuentos por la compra de paquetes. Por ejemplo, uno de los vendedores ofrece la ofuscación de 50 archivos por 440 dólares, mientras que por procesar un solo archivo pide unos 30.

Oferta de ofuscar amenazas para Google Play por 50 dólares cada una

Traducción de la captura de pantalla

Traducción de la captura de pantalla: Hola a todos,

Ofuscamos sus archivos APK para que Google Play Protect los deje pasar (certificado de lista blanca).

[enlace IMG]No es nuestro caso.

Ahora estamos trabajando en un modo de prueba manual, más adelante el proceso estará totalmente automatizado.

Ofrecemos:

- morph de manifiestos (packagename, activitidad aleatoria, clase, etc)

- morph de cadenas de texto a nivel de código Smali (cifrado con una clave aleatoria con codificación Base)

- morph de nombres de recursos (opcional)

- ofuscación de manifiestos y de partes del código en el nivel de código Smali

- generación compleja de opcode basura de Smali (opcional)

- certificado de confianza aceptado por Google Play Protect

Salida:

- prueba con antivirus para controlar posibles falsos positivos

- APK cifrada

Precio:

1 archivo: 50 dólares

Los planes de servicio estarán disponibles cuando el sitio y la API estén listos

Sólo se aceptan pagos en BTC

Contactos:

- Correo electrónico

- Mensaje personal

Restricciones:

- Tamaño máximo del APK: 5 MB

- ¡Importante! Se prohibe subir archivos ofuscados por nuestro servicio a VirusTotal (comprobación mediante hash).

- ¡Importante! El servicio no admite aplicaciones que puedan dañar a los usuarios de los paises de la CEI (las cadenas se comprueban automáticamente contra una lista negra).

- ¡Importante! El servicio tiene derecho a rechazar la ofuscación de la aplicación sin ninguna explicación.

- ¡Importante! El servicio tiene derecho a revisar los precios en el futuro

Instalaciones

Para aumentar el número de descargas de una aplicación maliciosa, muchos atacantes ofrecen hacer anuncios en Google Ads para aumentar la cantidad de instalaciones. A diferencia de otras ofertas de la web oscura, este servicio es completamente legítimo y se utiliza para atraer el mayor número posible de descargas de la aplicación, sin importar si se trata de una aplicación que todavía es legítima o de otra que ya está infectada. Los costos de “instalación” dependen del país de destino. El precio medio es de 0,5 dólares, con ofertas que oscilan entre 10 centavos y 1 dólar. En la siguiente captura de pantalla, los anuncios para usuarios de EE. UU. y Australia son los que más cuestan: 80 centavos.

El vendedor indica el costo de los instaladores para cada país

Traducción de la captura de pantalla

Traducción de la captura de pantalla: Aumente las instalaciones de su app para Android desde Play Market a través de anuncios de Google (UAC).

Otros servicios

Los vendedores de la Darknet también ofrecen publicar la aplicación maliciosa o no deseada del comprador. En este caso, el comprador no interactúa directamente con Google Play, pero puede recibir a distancia el resultado del funcionamiento de la aplicación, por ejemplo, todos los datos que haya robado a las víctimas.

Precios promedio y normas comunes de venta

Los expertos de Kaspersky analizaron los precios de los anuncios en la Darknet que ofrecen servicios relacionados con Google Play y descubrieron que los estafadores aceptan diferentes métodos de pago. Los servicios pueden prestarse a cambio de una parte del beneficio final, alquilarse o venderse por un precio único. Algunos vendedores también celebran subastas para vender sus artículos: como el número de artículos vendidos es limitado, no es muy probable que sean descubiertos, por lo que los compradores pueden estar dispuestos a competir por ellos. Por ejemplo, en una de las subastas que encontramos, la puja por un cargador de Google Play empezaba en 1500 dólares, un paso equivalía a 200 y el precio “blitz”, la compra instantánea por el precio más alto, era de 7000.

El ciberdelincuente subasta su cargador para Google Play

Traducción de la captura de pantalla

Traducción de la captura de pantalla: Código fuente de Google Play Loader, ver №2

El cargador utiliza derechos mínimos, no requiere derechos especiales que necesiten permiso para ser concedidos, el tráfico entre el cargador y el servidor está cifrado mediante AES-128 con una clave de encriptación que se genera una vez tras el registro, y un vector de inicialización (IV) utilizado dinámicamente. Contacto con el panel de administración cada 10 segundos. Búsqueda de APK para instalar cada 60 segundos. Si ya hay un APK instalado, el cargador lo inicia una vez. El cargador no molesta a los usuarios, sino que les pide sutilmente que instalen la app. Lanzamiento estable después del reinicio del dispositivo. Adaptado para subirlo a Google Play. Se implementan métodos de evasión para las restricciones de funcionalidad en el dispositivo. Se desconecta de Internet cuando la pantalla está apagada (el cargador no necesita permanecer conectado). Antiemulador y comprobación de geo IP de Google. Bloqueado en los países de la CEI. Cómodo panel de administración.

La razón por la que lo vendo ya la mencioné en el tema de venta de fuentes.

Variante 2

La carga útil es un archivo de módulo (dex), cifrado con AES-128, que se inyecta en los recursos de la aplicación legítima. Se carga al iniciar la aplicación (carga en memoria, descifrado y volcado en el almacenamiento interno de la aplicación). No es para Google Play, ya que este bloquea el 80% de las apps con Class Dex Loader.

Inicio: 1500 dólares

Paso: 200 dólares

Blitz: 7000 dólares

La puja finaliza 12 horas después de la última puja.

Puede utilizar un servicio de escrow.

El precio blitz ofrecido no es el más alto. Los precios de los cargadores que hemos observado en foros de la Darknet oscilan entre 2000 y 20 000 dólares, dependiendo de la complejidad del malware, la novedad y prevalencia del código malicioso, así como de las funciones adicionales. El precio medio de un cargador es de 6975 dólares.

Ejemplo de una oferta media de un cargador para Google Play

Sin embargo, si los ciberdelincuentes quieren comprar el código fuente del cargador, el precio se multiplica al instante, alcanzando el límite superior del rango de precios.

El vendedor ofrece un código fuente del cargador de Google Play por 20 000 dólares

A diferencia del cargador, una cuenta de desarrollador de Google Play (ya sea hackeada o recién creada por los ciberdelincuentes) se puede comprar por un precio bastante bajo, por ejemplo, por 200 dólares, y a veces incluso por tan solo 60. El precio depende de las características de la cuenta, como el número de aplicaciones ya publicadas, el número de sus descargas, etc.

Un usuario quiere comprar una cuenta de Google Play con acceso al correo electrónico del desarrollador

Además de las numerosas ofertas de venta, también encontramos numerosos mensajes en la Darknet sobre el deseo de comprar tal o cual producto o servicio por un precio determinado.

Los ciberdelincuentes buscan un nuevo Google Play Loader

El usuario quiere comprar un nuevo cargador porque su desarrollador se fue de juerga

Traducción de la captura de pantalla

Traducción de la captura de pantalla: Necesito un cargador

Con suficiente experiencia, porque nuestro programador se ha ido de juerga y estamos buscando una alternativa.

Conocemos los precios y el mercado, no te robaremos, sumaremos $7k a tu precio

Manda tus ofertas por mensaje directo

Depósito por nuestra parte o en el servicio de escrow

Cómo se cierran los tratos

Los vendedores en la Darknet ofrecen paquetes completos de diferentes herramientas y servicios. Para que sus actividades mantengan un perfil bajo, un gran porcentaje de atacantes negocia estrictamente a través de mensajes privados en foros de la Darknet o mensajes personales en redes sociales y en mensajeros, como Telegram.

Parecería que los proveedores de servicios pueden engañar fácilmente a los compradores y beneficiarse ellos mismos de sus aplicaciones. A menudo es así, sin embargo, también es habitual entre los vendedores de la Darknet mantener su reputación, prometer garantías o aceptar el pago una vez cumplidos los términos del acuerdo. Para reducir los riesgos a la hora de cerrar tratos, los ciberdelincuentes suelen recurrir a los servicios de intermediarios desinteresados, los llamados “escrow” o “intermediarios”. El escrow puede ser un servicio especial y estar respaldado por una plataforma en la sombra, o por un tercero que no esté interesado en los resultados de la transacción. No obstante, cabe señalar que en la Darknet nada elimina al 100% el riesgo de ser estafado.

Conclusiones y recomendaciones

Nuestra compañía realiza una vigilancia continua del panorama de las amenazas móviles para mantener a nuestros usuarios seguros e informados sobre las novedades más importantes. No hace mucho, publicamos un informe sobre las amenazas a las que se enfrentaron los usuarios de smartphones en 2022. Sin embargo, si observamos el volumen de la oferta y la demanda de este tipo de amenazas en la Darknet, podemos suponer que en el futuro el número de amenazas no dejará de crecer, y éstas serán cada vez más complejas y avanzadas.

Para protegerse de las amenazas móviles, les recomendamos a los usuarios:

- No permita la instalación de apps desconocidas. Si alguna aplicación le insta a hacerlo, lo más probable es que esté infectada. Si es posible, desinstale dicha aplicación y analice el dispositivo con un antivirus.

- Compruebe los permisos de las aplicaciones que utiliza y piénselo bien antes de conceder a una aplicación permisos que no sean necesarios para realizar sus funciones principales, sobre todo si se trata de permisos de alto riesgo como los Servicios de accesibilidad. Por ejemplo, el único permiso que necesita una aplicación de linterna es utilizar la linterna.

- Utilice una solución de seguridad fiable que le ayude a detectar aplicaciones maliciosas y adware antes de que empiecen a comportarse mal en su dispositivo.

- Actualice su sistema operativo y las aplicaciones importantes en cuanto haya actualizaciones disponibles. Para asegurarse de que la actualización de una aplicación sea benigna, active el análisis automático del sistema en su solución de seguridad o analice el dispositivo después de instalar las actualizaciones.

Las organizaciones deben proteger sus cuentas de desarrollador con contraseñas seguras y 2FA, así como monitorizar la Darknet para poder detectar y mitigar las fugas de credenciales lo antes posible.

Para solicitar información sobre los servicios de supervisión de amenazas de Kaspersky para su organización, escríbanos a dfi@kaspersky.com.

Resumen de las amenazas para Google Play que la Darknet ofrece a la venta