Análisis de los datos por Kaspersky Lab en sus trampas para el Internet de las cosas

En 2016 hubo una serie de eventos que despertaron el interés sobre la seguridad de los así llamados dispositivos inteligentes. Por ejemplo, los poderosísimos ataques DDoS contra la compañía de hosting francesa OVH y el proveedor de DNS estadounidense Dyn. Se sabe que se los lanzó mediante una impresionante botnet conformado por routers, cámaras IP, impresoras y otros dispositivos.

Además, a finales del año pasado el mundo se enteró de la existencia de una gigantesca botnet (de casi 5 millones de dispositivos) conformada por routers. El hackeo de routers también afectó a la enorme empresa de telecomunicaciones alemana Deutsche Telekom, cuyos dispositivos de usuario fueron infectados con Mirai. Pero el ataque no se limitó a los equipos de red: también se encontraron problemas de seguridad en los lavavajillas “inteligentes” Miele y en las cocinas AGA. El “broche de oro” fue el malware Brickerbot que a diferencia de sus “colegas”, no sólo infectaba los dispositivos vulnerables infectados, sino que los dejaba completamente fuera de servicio.

Según datos de Gartner, hay ahora más de 6000 millones de dispositivos “inteligentes” en el mundo. Semejante número de gadgets potencialmente vulnerables no pasó inadvertido por los delincuentes: según los datos vigentes en mayo de 2017, la colección de Kaspersky Lab tenía varios miles de diferentes especímenes de malware para dispositivos inteligentes. Más o menos la mitad se agregó en 2017.

Crecimiento del número de ejemplares de malware para dispositivos “inteligentes”, 2013-2017

Una amenaza para el usuario final

La presencia en una red doméstica de un dispositivo del Internet de las cosas que esté mal configurado o que contenga vulnerabilidades puede tener consecuencias desafortunadas. Uno de los escenarios más comunes es la inclusión de un dispositivo en una botnet. Esta es quizás la opción más inofensiva para el propietario, porque los otros usos posibles son más peligrosos. Por ejemplo, los dispositivos de la red doméstica pueden utilizarse como un eslabón intermedio para cometer acciones ilegales. Además, un atacante que haya obtenido acceso a un dispositivo del Internet de las cosas puede espiar al propietario con el propósito de extorsionarlo. Ya se conocen casos de tales incidentes. Por último, y esto está lejos de ser el peor escenario, el dispositivo infectado puede simplemente dejar de funcionar.

Principales problemas de los dispositivos “inteligentes”

Firmware

En el mejor de los casos, los fabricantes lanzan actualizaciones de software para sus dispositivos “inteligentes” con cierto retraso. En el peor (el caso más común), el firmware no se actualiza en absoluto, y muchos dispositivos ni siquiera tienen la capacidad de instalar actualizaciones.

El software de los gadgets puede contener errores que los hackers pueden aprovechar. Por ejemplo, el troyano PNScan (Trojan.Linux.PNScan) intentó secuestrar routers usando una de las siguientes vulnerabilidades:

- CVE-2014-9727, para atacar los routers de Fritz!Box;

- La vulnerabilidad del protocolo HNAP (Home Network Administration Protocol) y la vulnerabilidadCVE-2013-2678, para atacar a los routers Linksys;

- ShellShock (CVE-2014-6271).

Si lo lograba, infectaba los dispositivos con el backdoor Tsunami.

El troyano Persirai explotaba una vulnerabilidad contenida en más de 1000 diferentes modelos de cámaras IP. Si tenía éxito, podía ejecutar un código arbitrario con derechos de superusuario en el dispositivo.

Otra brecha en la seguridad está relacionada con la implementación del protocolo TR-069, diseñado para el control remoto de dispositivos por parte del operador y se basa en SOAP, que a su vez utiliza el formato XML para enviar comandos. Y fue justo en el parser de comandos que se encontró una vulnerabilidad. Este método de infección se usó en algunas versiones del troyano Mirai, y también en Hajime. Así fue como se infectaron los dispositivos de Deutsche Telekom.

Contraseñas, Telnet y SSH

Otro problema son las contraseñas establecidas por el fabricante. Pueden ser las mismas tanto para un solo modelo, como para toda la línea de productos. La situación se ha mantenido por tanto tiempo que las combinaciones de nombre de usuario/contraseña se pueden encontrar fácilmente en Internet, de lo que se aprovechan los delincuentes. También les facilita las cosas el hecho de que una gran parte de los dispositivos “inteligentes” tienen expuestos sus puertos Telnet o SSH.

Por ejemplo, así luce la lista de los pares nombre de usuario y contraseña de una de las versiones del troyano Gafgyt (Backdoor.Linux.Gafgyt):

| root | root |

| root | – |

| telnet | telnet |

| !root | – |

| support | support |

| supervisor | zyad1234 |

| root | antslq |

| root | guest12345 |

| root | tini |

| root | letacla |

| root | Support1234 |

Estadística

Configuramos varias trampas (honeypot) que simulaban ser diferentes dispositivos que ejecutaban Linux para ver qué les pasaría en el “mundo real”. El resultado no se hizo esperar: los primeros intentos de establecer conexión con el puerto de Telnet abierto sucedieron a los pocos segundos. En 24 horas registramos varias decenas de miles de intentos hechos desde direcciones IP únicas.

Número de intentos de conexión a nuestras trampas hechos desde direcciones IP únicas, enero-abril de 2017

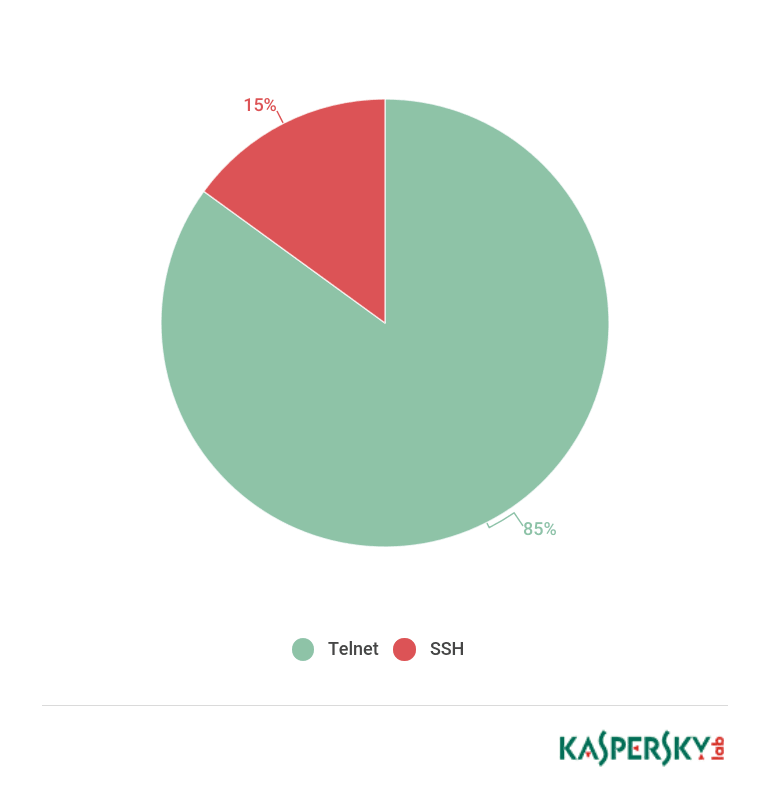

En la mayoría de los casos que registramos se usó el protocolo Telnet, y en el resto, SSH.

Distribución de intentos de conexión a las trampas por puertos, enero-abril 2017

Lista de los pares de nombres de usuario/contraseña más populares utilizados por el malware al intentar conectarse al puerto Telnet:

| Usuario | Contraseña |

| root | xc3511 |

| root | vizxv |

| admin | admin |

| root | admin |

| root | xmhdipc |

| root | 123456 |

| root | 888888 |

| root | 54321 |

| support | support |

| root | default |

| root | root |

| admin | contraseña |

| root | anko |

| root | |

| root | juantech |

| admin | smcadmin |

| root | 1111 |

| root | 12345 |

| root | pass |

| admin | admin1234 |

Como se puede notar, la lista de las combinaciones más populares utilizadas en un ataque SSH es ligeramente diferente:

| Usuario | Contraseña |

| admin | default |

| admin | admin |

| support | support |

| admin | 1111 |

| admin | |

| usuario | usuario |

| Administrator | admin |

| admin | root |

| root | root |

| root | admin |

| ubnt | ubnt |

| admin | 12345 |

| test | test |

| admin | <Any pass> |

| admin | anypass |

| administrator | |

| admin | 1234 |

| root | contraseña |

| root | 123456 |

Entre los dispositivos cuyos ataques observamos, más del 63% se puede definir como servicios DVR o cámaras IP, y alrededor del 16% como diferentes dispositivos de red y routers de casi todas las principales marcas. El 1% correspondió a los repetidores Wi-Fi y demás equipos de red, descodificadores para TV, telefonía IP, nodos finales de Tor, impresoras y dispositivos para “casas inteligentes”. Otro 20% de los dispositivos no se pudo identificar de forma unívoca.

Distribución de las fuentes de ataque por tipo de dispositivo, enero-abril de 2017

La mayoría de las direcciones IP desde las que se realizaron intentos de conexión a nuestras tramas envían respuestas a solicitudes HTTP. Sin embargo, lo más frecuente es que detrás de una dirección IP haya varios dispositivos (cuando se usa la tecnología NAT). No es obligatorio que a nuestra solicitud HTTP responda el dispositivo que atacó nuestra trampa, pero es lo que sucede la mayoría de las veces.

En respuesta a esta solicitud, suele abrirse la página web del panel de control del dispositivo, algún tipo de monitorización o, por ejemplo, se muestra el vídeo generado por una cámara. En esta página, entre otras cosas, se puede intentar determinar el tipo de dispositivo. A continuación se muestra una lista de los encabezados de páginas web más comunes entre los equipos atacantes:

| Título HTTP | Device % |

| NETSurveillance WEB | 17,40% |

| DVR Components Download | 10,53% |

| WEB SERVICE | 7,51% |

| main page | 2,47% |

| IVSWeb 2.0 – Welcome | 2,21% |

| ZXHN H208N V2.5 | 2,04% |

| Web Client | 1,46% |

| RouterOS router configuration page | 1,14% |

| NETSuveillance WEB | 0,98% |

| Technicolor | 0,77% |

| Administration Console | 0,77% |

| Módem-inicio de sesión | 0,67% |

| NEUTRON | 0,58% |

| Open Webif | 0,49% |

| hd client | 0,48% |

| Login Incorrect | 0,44% |

| iGate GW040 GPON ONT | 0,44% |

| CPPLUS DVR – Web View | 0,38% |

| WebCam | 0,36% |

| GPON Home Gateway | 0,34% |

En nuestras trampas vemos sólo una parte de los dispositivos. Si se desea evaluar cuántos otros dispositivos del mismo tipo hay en el mundo, son muy útiles los servicios de búsqueda especiales como Shodan o ZoomEye. Con su ayuda se pueden escanear intervalos de direcciones IP para ver qué servicios admiten, enviarles solicitudes e indexar los resultados. Tomamos los titulares más populares entre las cámaras IP, DVR y routers y los buscamos en ZoomEye. Los resultados son impresionantes: encontramos millones de dispositivos que pueden estar infectados (y muy probablemente lo estén) con malware.

Número de direcciones IP de dispositivos potencialmente vulnerables: cámaras IP y DVR.

| Título HTTP | Dispositivos |

| WEB SERVICE | 2 785 956 |

| NETSurveillance WEB | 1 621 648 |

| dvrdvs | 1 569 801 |

| DVR Components Download | 1 210 111 |

| NetDvrV3 | 239 217 |

| IVSWeb | 55 382 |

| Total | 7 482 115 |

Número de direcciones IP de dispositivos potencialmente vulnerables: routers.

| Título HTTP | Dispositivos |

| Eltex NTP | 2 653 |

| RouterOS router | 2 124 857 |

| GPON Home Gateway | 1 574 074 |

| TL-WR841N | 149 491 |

| ZXHN H208N | 79 045 |

| TD-W8968 | 29 310 |

| iGate GW040 GPON ONT | 29 174 |

| Total | 3 988 604 |

También cabe destacar que entre los dispositivos cuyos ataques detectamos en nuestras trampas, no sólo hay aparatos electrodomésticos, sino también equipos industriales.

Pero vimos algo aún más peligroso: entre las direcciones IP desde donde se lanzan ataques hay direcciones de sistemas de control o administración de dispositivos relacionados con la industria y la seguridad:

- Terminales de punto de venta para tiendas, restaurantes y gasolineras

- Sistemas de televisión digital

- Sistemas de control de seguridad y de control de acceso

- Dispositivos de seguimiento ecológico

- Monitoreo de una estación sísmica en Bangkok

- Microcontroladores programables utilizados en la industria

- Sistemas de gestión de energía eléctrica

No podemos afirmar que los dispositivos mencionados estén contaminados. Sin embargo, en nuestras trampas hemos visto ataques lanzados desde sus direcciones IP, lo que significa que por lo menos uno o más dispositivos de su red están infectados.

Distribución geográfica de los dispositivos infectados

Si nos fijamos en la ubicación geográfica de los dispositivos desde los que se lanzaron ataques a nuestras trampas, vemos la siguiente imagen:

Distribución por país de direcciones IP de los dispositivos atacantes, enero-abril 2017

Como dijimos anteriormente, la mayoría de los dispositivos infectados son cámaras IP y grabadoras de video, muchas de las cuales están muy extendidas en China y Vietnam; además de en Rusia, Brasil, Turquía y otros países.

Distribución geográfica de las direcciones IP de los servidores desde los que se carga el malware en los dispositivos

En 2017 detectamos un total de más de 2 millones de intentos de hackeo y más de 11 000 direcciones IP únicas desde donde se descargaba malware para el Internet de las cosas.

La distribución de estas direcciones IP por país es la siguiente (TOP 10):

| País | IP única |

| Vietnam | 2136 |

| Taiwán, Provincia de China | 1356 |

| Brasil | 1124 |

| Turquía | 696 |

| Corea, República de | 620 |

| India | 504 |

| Estados Unidos | 429 |

| Federación de Rusia | 373 |

| China | 361 |

| Rumania | 283 |

Si la distribución no se hace por dirección IP, sino por el número de descargas, la imagen será otra:

| País | Descargas |

| Tailandia | 580267 |

| Hong Kong | 367524 |

| Corea, República de | 339648 |

| Países Bajos | 271654 |

| Estados Unidos | 168224 |

| Seychelles | 148322 |

| Francia | 68648 |

| Honduras | 36988 |

| Italia | 20272 |

| Reino Unido | 16279 |

Creemos que esta diferencia se debe a la presencia de servidores “a prueba de balas” (bulletproof en inglés) en estos países, que proporcionan una distribución mucho más rápida y más confiable de malware que los dispositivos infectados.

Distribución de las actividades de los atacantes por días de la semana

Durante el proceso de análisis de las actividades de los dispositivos del Internet de las cosas registramos ciertos parámetros de su funcionamiento. Hemos notado que los picos de actividad (escaneo, búsqueda de contraseñas e intentos de conexión) a menudo ocurren en días específicos de la semana.

Distribución de las actividades de los atacantes por días de la semana, abril 2017

Todo parece indicar que los intrusos tienen un día pesado los lunes. No hemos encontrado ninguna explicación particular para esta dinámica.

Conclusión

El aumento en el número de malware para el Internet de las cosas y los incidentes relacionados demuestra lo serio que es el problema de seguridad de los dispositivos “inteligentes”. El año 2016 ha demostrado que esto no es sólo una amenaza posible, sino completamente verdadera. La alta competencia en el mercado de ataques DDoS empuja a los delincuentes a encontrar nuevos recursos que pueden ayudarlos a realizar ataques más potentes. La botnet Mirai demostró que estos recursos podrían ser los dispositivos “inteligentes”, que ya ahora son miles de millones, y que para el 2020, los analistas de diferentes compañías proyectan un crecimiento de entre 20 y 50 miles de millones de dispositivos.

Para terminar, quisiéramos hacer algunas recomendaciones que le ayudarán a proteger sus dispositivos contra la infección:

- Si no es imprescindible para el funcionamiento del dispositivo, no abra el acceso desde redes externas.

- Deshabilite todos los servicios de red que no son imprescindibles para utilizar el dispositivo.

- Si su dispositivo tiene una contraseña estándar o genérica que no se puede cambiar, o si tiene una cuenta preinstalada que no puede desactivarse, deshabilite los servicios de red en los que se utilizan o cierre el acceso a la red desde el exterior.

- Antes de comenzar, cambie la contraseña predeterminada y establezca una nueva, que sea difícil de adivinar.

- Mantenga el firmware del dispositivo actualizado (si existen actualizaciones).

El cumplimiento de estas sencillas recomendaciones le ayudará a neutralizar la mayor parte del malware actual para el Internet de las cosas.

Trampas para el Internet de las cosas