Introducción

Por décadas ha dominado la idea de que no hay amenazas para el sistema operativo macOS (al menos amenazas graves). En términos de confianza en su propia seguridad, solo los usuarios de sistemas Linux pueden competir con los propietarios de MacBooks e iMacs, y hay que admitir que tienen razón en cierta medida, ya que en comparación con las que afectan a sistemas Windows, la cantidad de amenazas dirigidas a macOS es realmente pequeña. Y la razón principal es el número de víctimas potenciales: hay más computadoras con Windows que con macOS. Sin embargo, la situación está cambiando porque la popularidad de macOS está en aumento. Y a pesar de todos los esfuerzos realizados por Apple, el panorama de amenazas para sus dispositivos está cambiando a medida que aumenta la cantidad de software malicioso y no deseado.

Este informe se basa en las estadísticas almacenadas en la infraestructura de nube de Kaspersky Security Network, es decir, la información sobre todos los programas maliciosos y otras amenazas que nuestros usuarios de productos macOS aceptaron transferir anónimamente a nuestra empresa. En esencia, todas estas amenazas en algún momento atacaron las computadoras de los usuarios protegidas por las soluciones de seguridad de Kaspersky, pero los ataques fueron repelidos con éxito.

Números y tendencias

Phishing

- En la primera mitad de 2019, detectamos casi 6 millones de ataques de phishing lanzados contra usuarios de macOS. De estos, el 11,80% estaba dirigido a usuarios corporativos.

- Los países con el mayor número de usuarios únicos de macOS atacados por phishers fueron Brasil (30,87%), India (22,08%) y Francia (22,02%).

- El número de ataques de phishing que tratan de aprovechar la marca Apple aumenta en un 30-40% cada año. En 2018, la cantidad total bordeó los 1,5 millones. Según los datos de junio, el número de ataques de phishing en 2019 ya superó los 1,6 millones, un aumento del 9% respecto al total del año anterior.

Software malicioso y potencialmente no deseado

- La cantidad de usuarios de macOS atacados por programas maliciosos y potencialmente no deseados fue en aumento de 2012 a 2017, acercándose a los 255 000 usuarios atacados por año. Sin embargo, a partir de 2018, este número comenzó a disminuir, y en la primera mitad de 2019 ya era de 87.000.

- El número de ataques realizados mediante programas maliciosos y potencialmente no deseados ha ido aumentando cada año desde 2012, y en 2018 superó los 4 millones. En la primera mitad de 2019, el número de ataques fue de 1,8 millones.

- La gran mayoría de las amenazas para macOS en 2019 fueron de AdWare. La familia Shlayer, que se camufla como Adobe Flash Player o sus actualizaciones, se ha convertido en la amenaza más popular.

- Más de una cuarta parte de los usuarios de Mac protegidos por las soluciones de Kaspersky Lab y que se enfrentaron a ataques de software malicioso y no deseado viven en los Estados Unidos.

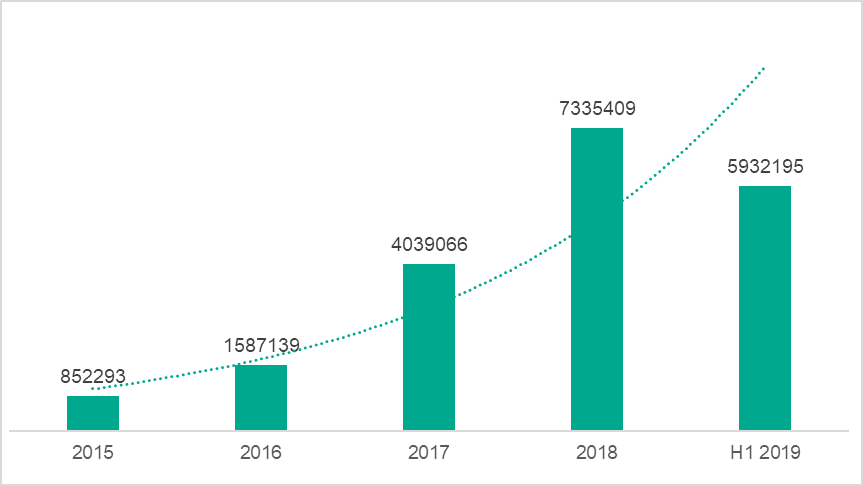

Suplantación de identidad para usuarios de Mac

En 2015 comenzamos a recopilar estadísticas detalladas sobre las amenazas de phishing dirigidas a usuarios de macOS. Los datos recopilados durante estos cuatro años sugieren que el número de ataques de phishing contra usuarios de macOS está creciendo de una manera muy activa. Si en 2015 detectamos un total de 852 293 ataques, en 2016 esta cifra creció en un 86%, excediendo el millón y medio, y en 2017 alcanzó los cuatro millones. En 2018, el crecimiento continuó, superando los 7,3 millones. Ahora vemos que solo en la primera mitad de 2019, se lanzaron 5 932 195 ataques, lo que significa que, si este ritmo se mantiene hasta fin de año, el número de ataques puede superar los 16 millones.

La proporción de usuarios corporativos de macOS que se enfrentaron a phishing en la primera mitad de 2019 fue del 11,80%. Este es un ligero aumento en comparación con el mismo período de 2018, cuando este indicador fue del 10,25%.

Temas de las páginas de phishing

Para comprender por qué servicios se hacen pasar las páginas de phishing, analizamos los trucos de phishing más comunes y la ubicación geográfica de los usuarios atacados. Comparamos los resultados con los del mismo período de 2018.

En 2019 y 2018, las páginas de phishing visitadas por los usuarios de MacOS se camuflaban como servicios bancarios: el 39,95% en 2019 y el 29,68% en 2018. Les siguen los portales mundiales de Internet con el 21,31% y el 27,04% respectivamente. El tercer lugar en 2019 lo ocuparon las redes sociales (12,3%), que desplazaron a las tiendas en línea que ocupaban este puesto en 2018 (10,75%).

| Primer trimestre de 2018 | Primer trimestre de 2019 | ||

| Bancos | 29,68% | Bancos | 39,95% |

| Portales globales de Internet | 27,04% | Portales globales de Internet | 21,31% |

| Tiendas en línea | 10,75% | Redes sociales | 12,30% |

| Sistemas de pagos | 6.63% | Sistemas de pagos | 8,40% |

| Empresas de telecomunicaciones | 5,22% | Tiendas en línea | 8,24% |

| Redes sociales | 5.06% | Servicios web | 4,70% |

| Servicios financieros | 4,87% | Empresas de telecomunicaciones | 2,06% |

| Servicios web | 4,16% | Empresas de TI | 0,49% |

| Mensajeros instantáneos | 1,19% | Juegos en línea | 0,44% |

| Juegos en línea | 1,06% | Servicios financieros | 0,35% |

| Otros | 4,35% | Otros | 1,76% |

Páginas de phishing, porcentaje de usuarios, primer semestre de 2018 y 2019

Geografía

Los países con la mayor proporción de usuarios únicos de productos macOS atacados y en cuyos equipos se detectaron intentos de ataques de phishing en la primera mitad de 2019 fueron Brasil (30,87%), India (22,09%) y Francia (22,02%). En 2018 estos tres países solo se diferenciaban de 2019 en la proporción de usuarios atacados: en Brasil, las soluciones de Kaspersky Lab detectaron ataques en los equipos de uno de cada cuatro usuarios de sus productos (26,02%); en Francia, en uno de cada cinco (20,86%), y en India se neutralizó el 17,70% de ataques contra los equipos de los usuarios.

| Primer trimestre de 2018 | Primer trimestre de 2019 | ||

| País | % de usuarios atacados | País | % de usuarios atacados |

| Brasil | 26,02% | Brasil | 30,87% |

| Francia | 20,86% | India | 22,09% |

| India | 17,70% | Francia | 22,02% |

| España | 17,40% | España | 22,01% |

| Hong Kong | 15,65% | Australia | 20,08% |

| Australia | 15,14% | México | 19,89% |

| Inglaterra | 14,43% | Italia | 18,36% |

| México | 13,53% | Inglaterra | 18,11% |

| Canadá | 13,49% | Canadá | 18,06% |

| Italia | 13,11% | Rusia | 17.25% |

Geografía de ataques de phishing por el porcentaje de usuarios afectados, primer semestre de 2018 y 2019

Spam y phishing enviado en nombre de Apple

En medio del flujo general de phishing que enfrentan los usuarios de macOS, merece la pena destacar las páginas web falsas que fingen ser páginas oficiales de Apple o simplemente contienen una mención de la marca. No hace mucho tiempo, en 2016, los ataques que abusaban de la marca eran relativamente pocos: 755 000. Pero el año siguiente su número creció en casi un 40% y superó el millón; un año después, casi alcanza la marca de 1,5 millones. Tenemos muchas razones para creer que en 2019 se establecerá un nuevo “récord”: solo en la primera mitad del año, nuestras soluciones neutralizaron más de 1,6 millones de ataques, lo que significa que para el final del año observaremos un crecimiento de por lo menos el doble.

Veamos algunos ejemplos de páginas de phishing que simulan ser páginas del sitio web oficial de Apple. Uno de los objetivos más populares de tal phishing es, por supuesto, robar el ID de Apple.

|

|

Ejemplos de páginas de phishing diseñadas para robar AppleID

Los enlaces a dichos sitios se suelen enviar como correos electrónicos supuestamente del Servicio técnico de Apple. Con amenazas de bloquear su cuenta, se le sugiere al usuario hacer clic en un enlace e iniciar sesión para confirmar la información especificada en el perfil.

|

|

Ejemplos de correos electrónicos de phishing enviados para robar AppleID

Otro tipo de phishing: carta de agradecimiento por comprar un dispositivo o aplicación Apple en la App Store. En ella se le ofrece al “comprador” la posibilidad de obtener más información sobre el producto (o devolverlo) haciendo clic en el enlace que conduce a la página de phishing. Al llegar, se le exige a la víctima ingresar su nombre de usuario y contraseña de Apple ID, que, por supuesto, se enviarán a los atacantes.

Ataque de “malware”

Otra variedad de páginas web de phishing son las páginas de notificación de detección de malware. El diseño de tales notificaciones varía, y se pueden encontrar variantes de muy alta calidad que utilizan el diseño del sitio web oficial de Apple. La amenaza de infección con malware intenta convencer al usuario de llamar a un número de soporte falso o instalar una aplicación antivirus falsa que hará que una amenaza inexistente se convierta en real.

Programas maliciosos y no deseados para macOS

Al momento de escribir este informe, en nuestra colección había 206 759 archivos maliciosos y potencialmente no deseados únicos para macOS. En el siguiente gráfico, se puede ver la dinámica de crecimiento de esta colección, es decir, cuántos archivos similares pasaron a integrarlo en un año determinado.

Como puede verse en el gráfico, hasta 2011 la cantidad de archivos maliciosos para macOS detectados cada año podía considerarse insignificante. Pero después la situación cambió: a partir de 2012, la cantidad de archivos que recopilamos comenzó a duplicarse cada año. Sin embargo, en la primera mitad de 2019, solo se detectaron 38 677 objetos maliciosos y potencialmente no deseados, lo que significa que este año no hay que esperar que la colección aumente en la misma proporción que los años anteriores.

Para descubrir cómo ha cambiado la cantidad de usuarios de macOS atacados por malware en los últimos años, examinamos nuestras estadísticas desde el año 2012 (desde el momento en que empezamos a sistematizar estos datos). Como en el caso de la tabla anterior, se puede ver un fuerte aumento del número de usuarios atacados de 2012 a 2017.

Para hacer una estimación aproximada de con qué frecuencia los usuarios de macOS son atacados por software malicioso y no deseado, veamos el gráfico del número de veces que los productos de Kaspersky detectaron ambas amenazas.

Número de veces que los productos de Kaspersky Lab detectaron malware y software potencialmente no deseado para macOS, desde 2012 hasta junio de 2019.

Este gráfico muestra claramente el aumento del número de ataques ocurridos en 2018. Al mismo tiempo, los datos de 2019 (1 820 578 ataques en los primeros 5 meses) sugieren que este año la cantidad de ataques disminuirá.

Geografía de los ataques

Para tener una idea de la distribución geográfica de las amenazas para macOS y descubrir si hay regiones en el mundo cuyos usuarios son atacados con mayor frecuencia por malware, clasificamos los países por la proporción de usuarios únicos atacados en la primera mitad de 2019, y los comparamos con los datos de la primera mitad de 2018.

| Primer trimestre de 2018 | Primer trimestre de 2019 | |||

| # | Países | % de usuarios atacados* | Países | % de usuarios atacados* |

| 1 | EE.UU. | 29,2% | EE.UU. | 24.4% |

| 2 | Alemania | 11,9 | Alemania | 14,6% |

| 3 | Francia | 8,3 | Francia | 12,4% |

| 4 | Inglaterra | 7,3% | Inglaterra | 6,8% |

| 5 | Canadá | 4,7% | España | 5,1% |

| 6 | Rusia | 4,3% | Japón | 4,7% |

| 7 | España | 3,8% | Rusia | 4,6% |

| 8 | Italia | 2,8% | Canadá | 4,1% |

| 9 | Japón | 2,7% | Italia | 4,0% |

| 10 | Brasil | 2,5% | Brasil | 2,9% |

* Proporción de usuarios atacados en el país, del total de usuarios de productos de Kaspersky para macOS atacados

Los primeros tres de 2019 se mantuvieron sin cambios: en primer lugar, Estados Unidos (24,4%); en segundo lugar, Alemania (14,6%) y en tercer lugar Francia (12,4%).

Amenazas de 2019

Estas son las 10 principales amenazas para macOS en la primera mitad de 2019:

| Veredicto | %* |

| HEUR:Trojan-Downloader.OSX.Shlayer.a | 21,74% |

| not-a-virus:HEUR:AdWare.OSX.Bnodlero.q | 16,34% |

| not-a-virus:HEUR:AdWare.OSX.Spc.a | 12,75% |

| not-a-virus:HEUR:AdWare.OSX.Geonei.as | 10,24% |

| not-a-virus:AdWare.OSX.Geonei.ap | 10,24% |

| not-a-virus:HEUR:AdWare.OSX.Pirrit.j | 7,78% |

| not-a-virus:HEUR:AdWare.OSX.Pirrit.p | 7,60% |

| not-a-virus:AdWare.OSX.Agent.b | 6,17% |

| not-a-virus:HEUR:AdWare.OSX.Pirrit.o | 6,00% |

| not-a-virus:HEUR:AdWare.OSX.MacSearch.a | 5,82% |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad de Kaspersky Lab para macOS atacados

Con la excepción del troyano Shlayer, que ocupa el primer lugar (y que analizaremos un poco más adelante), todos los demás lugares están ocupados por diversos programas no deseados de la clase AdWare. El objetivo de estos programas, como es fácil suponer, es mostrar anuncios en todos los lugares posibles: en notificaciones del sistema, en pancartas en páginas web, en motores de búsqueda, en el navegador, etc. Esto no perjudica al usuario, pero definitivamente no provoca emociones positivas al trabajar con la computadora.

Pasemos de la descripción general a ejemplos específicos. Los representantes de la familia AdWare.OSX.Bnodlero prefieren trabajar con el navegador: instalan extensiones de anuncios, cambian el motor de búsqueda y la página de inicio predeterminadas. Además, pueden descargar e instalar otras aplicaciones publicitarias.

Algunos representantes de la familia AdWare.OSX.Pirrit van más allá e instalan un servidor proxy en el equipo de la víctima para interceptar el tráfico desde el navegador. Otra familia está estrechamente relacionada con ésta: Agentb, cuyos representantes suelen descargar Pirrit. Cuando no está descargando, descomprimiendo y ejecutando archivos, Agent.b se dedica a implementar código JS con publicidad en las páginas web visitadas por la víctima.

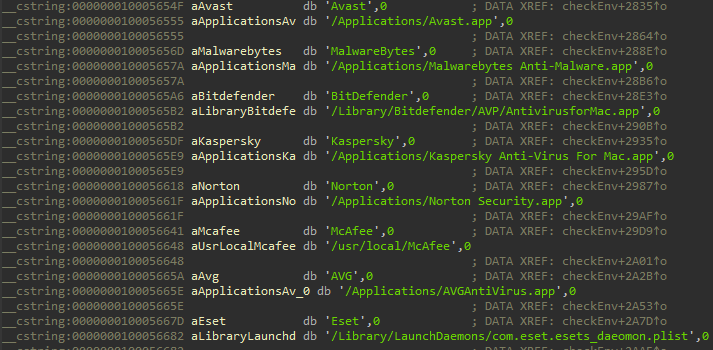

También queremos destacar la familia AdWare.OSX.Cimpli, que a primera vista no es diferente de otros programas publicitarios. Sin embargo, sus representantes actúan de manera más astuta y no muestran actividad si encuentran una solución de protección instalada en macOS.

Ante la presencia de este tipo de aplicaciones, el malware AdWare.OSX.Cimpli prefiere no estar activo

Asumimos que dicha funcionalidad de Cimpli debería protegerlo de ingresar a las bases de datos de compañías de software de seguridad y, como resultado, de bloquearlo. Además, existe la posibilidad de que el usuario elimine el programa de seguridad, en este caso el malware se “despierta” y comienza a funcionar.

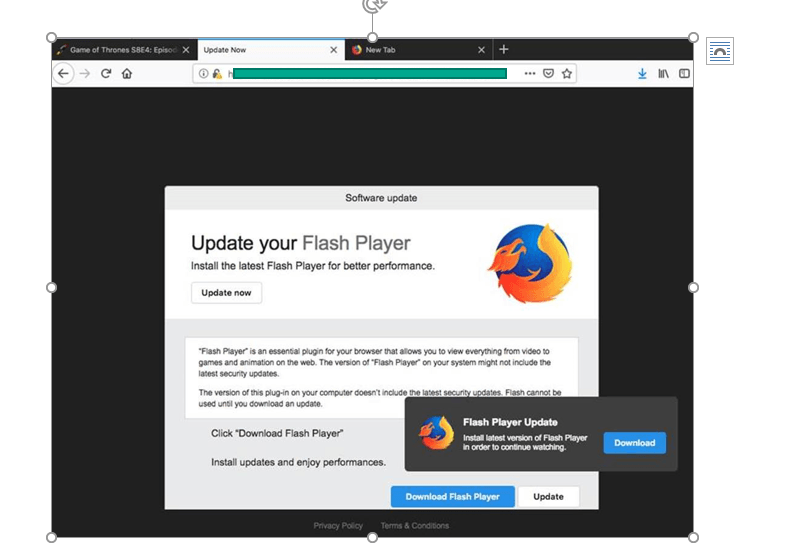

En cuanto a la familia Trojan-Downloader.OSX.Shlayer, que ocupa el primer lugar de nuestro TOP 10, sus representantes se dedican a descargar e instalar varias aplicaciones publicitarias, sobre todo representantes de la familia Bnodlero (y esta es una de las razones por las que Bnodlero está en la segunda posición).

¿Por qué detectamos justo este malware con tanta frecuencia? Se debe a su amplia distribución: si el usuario intenta buscar dónde mirar o descargar una película o serie popular de forma gratuita, los primeros enlaces conducirán a recursos que requieren actualizar Flash Player para ver el contenido. Tras estas actualizaciones se encuentra Shlayer.

Vale decir que esta técnica (subir un enlace a una página maliciosa en los resultados de búsqueda de ciertas consultas) también es utilizada por los distribuidores de otros programas maliciosos. No hace mucho tiempo estudiamos qué peligros amenazaban a los fanáticos de Juegos de tronos y otras series populares que querían descargar o ver en línea episodios nuevos y aún no lanzados.

Al mismo tiempo, desde un punto de vista técnico, Shlayer no es nada especial. Su archivo ejecutable principal es un script Bash que consta de solo cuatro líneas de código. Todo lo que hace es descifrar y ejecutar otro archivo que trae adjunto, el que a su vez descarga, descifra y ejecuta otro archivo, que a su vez, hace lo mismo. Al final, toda esta “muñeca rusa” hace que en el macOS del usuario se instalen, registren en el inicio automático (bien ocultos) no uno, sino varios programas de AdWare.

Otras dos familias de malware que encontramos en la primera mitad del año son Trojan.OSX.Spynion y Trojan-Downloader.OSX.Vidsler. Ambos están lejos de ser tan populares como Shlayer y se detectaron en menos del uno por ciento de los equipos de nuestros usuarios. Sin embargo, cada uno de ellos tiene su propio método para engañar a la víctima potencial, y ambos merecen atención.

Trojan.OSX.Spynion Trojan se distribuye junto con algunas aplicaciones macOS gratuitas, principalmente de sitios como MacUpdate, VersionTracker y Softpedia. Durante la instalación de la aplicación en la computadora de la víctima, se descarga e instala un componente malicioso. El objetivo principal de Spynion es monitorear la actividad del usuario en la red y transferir los datos confidenciales interceptados a los servidores de los atacantes. El troyano también tiene funciones de puerta trasera, es decir, permite a los atacantes conectarse de forma remota al macOS del usuario.

Trojan-Downloader.OSX.Vidsler se distribuye a través de enlaces en banners, solo que lo hace con el pretexto de actualizar códecs de video o descargar una nueva versión del reproductor de video. En términos de funcionalidad, Vidsler es similar a Shlayer: descarga, instala y ejecuta otro malware, la mayoría de las veces AdWare de la familia FkCodec.

Para terminar, mencionaremos varios troyanos bastante peligrosos, que, afortunadamente, son bastante difíciles de encontrar. Por ejemplo, la familia de troyanos cifradores Trojan-Ransom.OSX.KeRanger, cuyos representantes cifran todos los archivos de los usuarios en el disco y piden un rescate. Se distribuían a través del sitio web oficial del cliente de torrent Transmission. Otro ejemplo es el troyano Trojan-Spy.OSX.Ventir, que tiene una arquitectura modular compleja y que no solo contiene una puerta trasera de acceso remoto al macOS de la víctima, sino también un keylogger.

MacOS y ataques selectivos

Las estadísticas que hemos recopilado en relación con las amenazas para macOS sugieren de manera bastante convincente que la creencia sobre la total seguridad de este sistema operativo es solo eso: una creencia. Sin embargo, el mayor argumento contra la invulnerabilidad de macOS e iOS son los ataques a usuarios individuales o grupos de usuarios de estos sistemas operativos. En los últimos años, hemos visto al menos ocho campañas cuyos organizadores que apostaron a que los usuarios de Macbook, iPhone y otros dispositivos no esperan toparse con malware creado específicamente para plataformas Apple.

Debido a las peculiaridades de la política antivirus de Apple, la línea de productos de Kaspersky no tiene una solución protectora para iOS, y esta es la razón por la que nuestra compañía no tiene estadísticas sobre amenazas para este sistema operativo. Sin embargo, a la par con el malware para el sistema operativo Android, los investigadores de Kaspersky también encontraron implantes maliciosos para iOS.

A continuación, analizaremos los ataques selectivos más interesantes (desde nuestro punto de vista) para plataformas macOS e iOS, que investigamos en 2018-2019.

Skygofree, implante para iOS (enero de 2018)

Poco después del descubrimiento del implante para Android Skygofree, los expertos de Kaspersky Lab encontraron y analizaron un implante para iOS desarrollado por el mismo grupo de ciberdelincuentes. Se lo encontró mientras se analizaba la infraestructura de Skygofree y constaba de varios archivos de configuración (MobileConfig) para iOS, que se utilizaban para registrar el dispositivo en el servidor MDM.

Sofacy XAgent (marzo de 2018)

Los expertos de Kaspersky Lab siguen de cerca las actividades de Sofacy, uno de los grupos de ciberespionaje más profesionales. Entre otras cosas, en el arsenal de este grupo está XAgent, un conjunto de programas maliciosos que comparte una base de código común, y cada uno de los cuales se modifica individualmente para infectar un sistema operativo específico, entre ellos macOS e iOS. Sin embargo, las últimas muestras de malware para iOS detectadas datan de fines de 2014 y principios de 2015, y esto puede significar que los cibercriminales (temporalmente) perdieron interés en los dispositivos iPhone e iPad.

Implantes para iOS y Windows relacionados con Bahamut (julio de 2018)

En el curso del estudio del implante Skygofree iOS, nuestros expertos intentaron encontrar otras campañas maliciosas que también utilizaran los resultados del estudio del sistema MDM de Apple realizado por el grupo Intrepidus para comprometer dispositivos iOS. Como resultado, se encontraron varios servidores, presumiblemente pertenecientes al grupo Bahamut y activos desde 2017.

Operación AppleJeus (agosto de 2018)

En el curso de la investigación del ataque al servicio de intercambio de criptomonedas realizado por el grupo Lazarus, descubrimos que los atacantes enviaron cartas a las posibles víctimas con un enlace a una aplicación macOS maliciosa para el comercio con criptomonedas.

ThreatNeedle y Manuscrypt (octubre de 2018)

En 2018, también descubrimos la actividad sospechosa de Manuscrypt, un malware utilizado exclusivamente por el grupo Lazarus. Las nuevas muestras diferían notablemente de los aspectos usados en campañas anteriores, por lo que les dimos un nuevo nombre: ThreatNeedle.

Windtail (diciembre de 2018)

Poco después de las declaraciones de la compañía DarkMatter sobre el grupo Windshift realizadas en agosto de 2018, organizamos nuestra propia investigación de las actividades de este grupo, porque en particular, estábamos interesados en un malware para macOS llamado Windtail.

Nuevo malware de Lazarus para macOS (enero de 2019)

Seis meses después de la operación AppleJeus, descubrimos una nueva actividad del grupo Lazarus con síntomas similares: nuevamente, las compañías del sector financiero fueron golpeadas y, nuevamente, durante el ataque, se utilizó malware para macOS previamente desconocido.

Nueva versión del implante iOS de FinSpy (mediados de 2019)

A finales de 2018, descubrimos circulando en Internet una nueva versión del implante FinSpy iOS, a todas luces creado en el verano de ese año. Este implante era parte del producto FinSpy Mobile, ofrecido por un conocido desarrollador de software de seguimiento.

Conclusión

El malware para MacOS ha recorrido un largo camino desde ejemplares únicos de malware en 2004 hasta cientos de miles de muestras en 2019. Sin embargo, el crecimiento explosivo parece haber pasado, y es evidente la disminución de la actividad de los ciberdelincuentes en esta plataforma. Al mismo tiempo, los propietarios de MacBook e iMac antes no eran objetivos prioritarios de los ataques, porque los usuarios de Windows, por su número, ofrecían más ganancias. Esto sin mencionar la gran cantidad de exploits conocidos (y no tanto) para este sistema operativo, que, combinados con la instalación irregular de actualizaciones por parte de los usuarios, hicieron que el proceso de infección fuera más fácil y más agradable para los cibercriminales.

He aquí otro aspecto importante que descubrimos durante la preparación de este informe: en lugar de malware, los propietarios de MacBook e iMac se topan con mayor frecuencia con anuncios publicitarios irritantes, pero en la mayoría de los casos, relativamente inofensivos. Parece que justo esta forma de monetizar la infección permite a los atacantes obtener ganancias y ahorrar en gastos, ya que crear malware de pleno derecho para macOS es más complicado y costoso. La razón radica en la menor cantidad de víctimas potenciales y en los esfuerzos que Apple está haciendo para proteger a sus clientes.

Las amenazas “baratas” incluyen el phishing y la ingeniería social, que ahora también están en aumento. El objetivo principal de los atacantes era y sigue siendo el ID de Apple, una clave de usuario para la infraestructura de Apple que es relativamente fácil de monetizar, por ejemplo, vendiéndola a otros atacantes. Quizás el robo de dichos datos es ahora la amenaza más peligrosa para los usuarios de macOS por la probabilidad de que ocurra y las posibles pérdidas en caso de que un ataque tenga éxito. Y nuestras estadísticas dicen que esta amenaza aumentará en el futuro cercano.

Una amenaza peligrosa en extremo, pero también muy rara, son los ataques dirigidos a usuarios de macOS e iOS, sobre todo pertenecientes a empresas. Varios grupos cibercriminales conocidos están trabajando al mismo tiempo para crear malware para estos sistemas operativos, pero la probabilidad de convertirse en blanco de dichos programas es ínfima. Sin embargo, si usted trabaja en una institución financiera, por ejemplo, en un banco, y tiene una MacBook o iPhone como dispositivo corporativo, sus posibilidades aumentan significativamente. Tanto es así que recomendamos no confiar en la falta de demanda de estos dispositivos entre los delincuentes y conseguir una protección más confiable. Además, esperamos un aumento en los ataques selectivos para macOS e iOS en 2019-2020.

Para mantener seguros sus dispositivos en MacOS, Kaspersky recomienda:

- Intente mantener macOS y todas sus aplicaciones actualizadas.

- Utilice solo software legítimo, descargado de páginas web oficiales o instalado desde Mac App Store.

- Comience a usar una solución de seguridad confiable como Kaspersky Internet Security, que ofrece protección avanzada tanto para Mac, como para PC y dispositivos móviles.

- Descargue e instale aplicaciones solo de páginas web oficiales como Appstore.

- Si necesita acceder a su iCloud, por ejemplo, para encontrar su teléfono perdido, use solo el sitio web oficial.

Para reducir el riesgo que corren los usuarios corporativos de MacOS, Kaspersky recomienda a las empresas que tomen las siguientes medidas:

- Entrenar al personal para que adquiera conciencia de seguridad y explicarle cómo reconocer y evitar aplicaciones o archivos potencialmente maliciosos. Por ejemplo, los empleados no deben descargar ni ejecutar ninguna aplicación o programa de fuentes desconocidas o que no sean de confianza.

- Utilice productos de seguridad dedicados que incluya protección para MacOS e iOS, como Kaspersky Endpoint Security for Business. El producto cuenta con inteligencia de amenazas basada en la nube y técnicas de aprendizaje automático para detectar amenazas, tanto existentes como nuevas, para diferentes sistemas operativos.

- Proporcione a su equipo SOC acceso a la Inteligencia de amenazas más reciente, que cubre amenazas para MacOS, para mantenerse al día con las herramientas, técnicas y tácticas nuevas y emergentes utilizadas por los actores de amenazas.

Amenazas para usuarios de macOS