Cifras del trimestre

Según los datos de KSN:

- Las soluciones de Kaspersky Lab neutralizaron 796 806 112 ataques lanzados desde 14 recursos de Internet ubicados en diferentes países del mundo.

- Se registraron 282 807 433 direcciones URL únicas que provocaron reacciones del antivirus web.

- Se neutralizaron intentos de ejecución de programas maliciosos que roban dinero mediante el acceso en línea a cuentas bancarias en los equipos de 204 488 usuarios.

- En los equipos de 179 934 usuarios se neutralizaron ataques de troyanos cifradores.

- Nuestro antivirus para archivos detectó 187 597 494 programas nocivos y potencialmente indeseables únicos.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

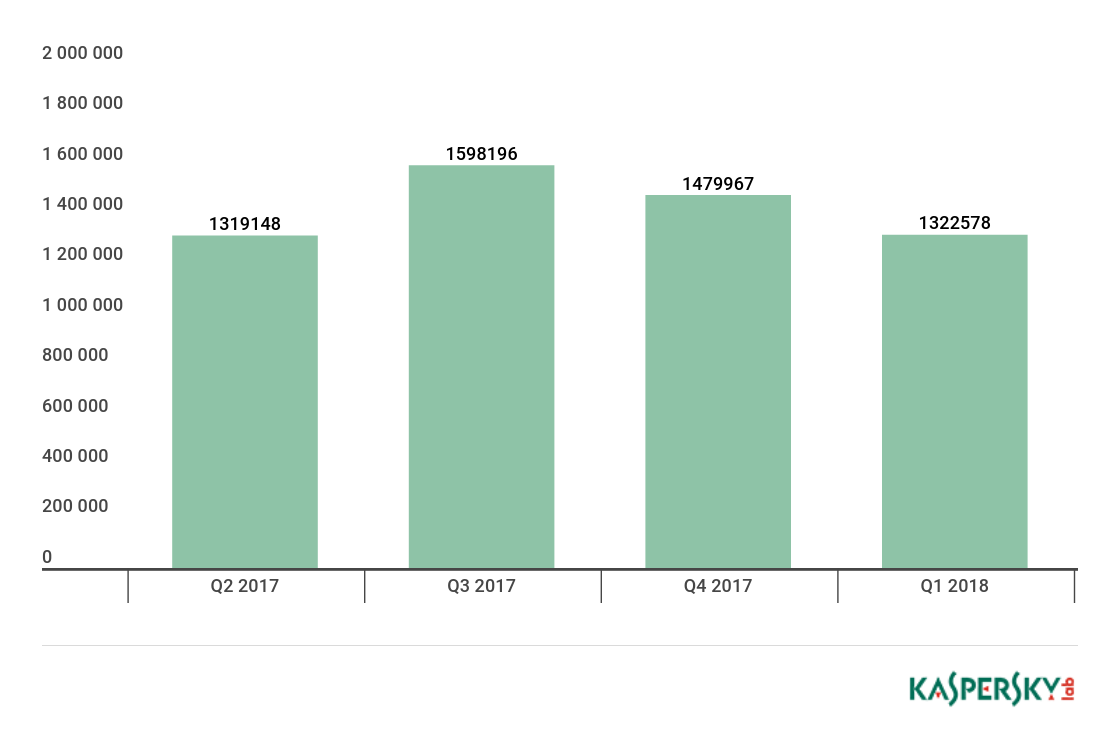

- 1 322 578 paquetes de instalación maliciosos;

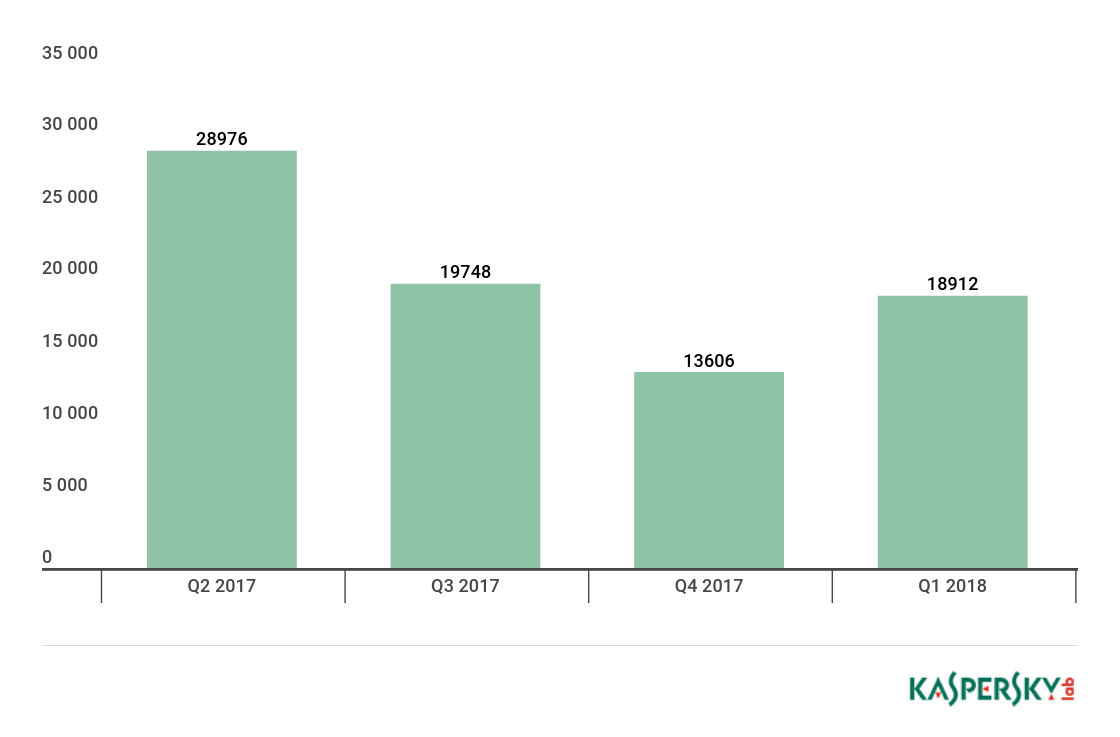

- 18 912 paquetes de instalación de troyanos bancarios móviles;

- 8787 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Acontecimientos del trimestre

En el primer trimestre de 2018 “en el mundo real” se descubrió una nueva forma de distribución de malware móvil para Android denominada DNS-hijacking. Como resultado del hackeo de routers y de los cambios introducidos en su configuración de DNS, se remitía a los usuarios a las direcciones IP pertenecientes a los delincuentes. Allí se les proponía descargar malware, por ejemplo, bajo la apariencia de actualizaciones para el navegador. De esta manera, se propagaba el troyano bancario Wroba.

No se trata de una descarga drive-by-download, porque el éxito del ataque dependía en gran parte de la víctima (por ejemplo, la instalación y el lanzamiento del troyano). Pero lo interesante es que algunos dispositivos (routers) se utilizaron para atacar otros dispositivos (smartphones) y todo esto sazonado con ingeniería social para mejorar la eficiencia.

Sin embargo, en el primer trimestre los creadores de la aplicación legítima GetContact causaron mucho más revuelo.

Para empezar, un poco de información preliminar. Las aplicaciones maliciosas de diferentes familias y clases se caracterizan por recopilar datos del dispositivo infectado: tanto la información de IMEI, que es relativamente inofensiva, como el contenido de la libreta de teléfonos, los mensajes SMS y hasta las charlas de WhatsApp. Todos lo mencionado (y mucho más) es información personal y sólo el propietario del teléfono móvil tiene derecho a usarla. Sin embargo, los creadores de GetContact hicieron un acuerdo de licencia que les da el derecho de descargar la guía telefónica del usuario a sus servidores y dar acceso a la misma a todos sus suscriptores. Como resultado, cualquiera podía ver bajo qué nombre habían guardado su teléfono los usuarios de GetContact, lo que con frecuencia conducía a lamentables consecuencias. Nos queda pensar que los creadores de la aplicación tenían la buena intención de proteger a sus usuarios del spam telefónico y de las llamadas fraudulentas, pero está claro que eligieron medios erróneos.

Estadística de las amenazas móviles

En el primer trimestre de 2018, Kaspersky Lab detectó 1 322 578 paquetes de instalación maliciosos, un 11% menos que en el trimestre anterior.

Distribución por tipos de los programas móviles detectados

Entre todas las amenazas encontradas en el primer trimestre de 2018, la mayoría fueron aplicaciones potencialmente no deseadas Risktool (49,3%). En comparación con el trimestre anterior, su participación disminuyó un 5,5%. La mayor contribución a este porcentaje la hicieron los representantes de la familia RiskTool.AndroidOS.SMSreg.

En segundo lugar están las amenazas de la clase Trojan-Dropper (el 21%), cuyo porcentaje se duplicó. La mayoría de los archivos de este tipo detectados pertenecen a la familia Trojan-Dropper.AndroidOS.Piom.

Las aplicaciones publicitarias, que ocuparon el segundo lugar en el cuarto trimestre de 2017, descendieron al cuarto. Su porcentaje disminuyó en 8 p.p. y constituyó el 11% de todas las amenazas detectadas.

Merece la pena destacar que el porcentaje de las amenazas a la banca móvil aumentó en el primer trimestre. Esto sucedió debido a la distribución masiva del troyano bancario Banker.AndroidOS.Faketoken.z.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, tales como RiskTool y Adware.

| Veredicto | % * | |

| 1 | DangerousObject.Multi.Generic | 70,17 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,92 |

| 3 | Trojan.AndroidOS.Agent.rx | 5,55 |

| 4 | Trojan-Dropper.AndroidOS.Lezok.p | 5,23 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.ba | 2,95 |

| 6 | Trojan.AndroidOS.Triada.dl | 2,94 |

| 7 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,51 |

| 8 | Trojan.AndroidOS.Piom.rfw | 2,13 |

| 9 | Trojan-Dropper.AndroidOS.Lezok.t | 2,06 |

| 10 | Trojan.AndroidOS.Piom.pnl | 1,78 |

| 11 | Trojan-Dropper.AndroidOS.Agent.ii | 1,76 |

| 12 | Trojan-SMS.AndroidOS.FakeInst.ei | 1,64 |

| 13 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,50 |

| 14 | Trojan-Ransom.AndroidOS.Zebt.a | 1,48 |

| 15 | Trojan.AndroidOS.Piom.qmx | 1,47 |

| 16 | Trojan.AndroidOS.Dvmap.a | 1,40 |

| 17 | Trojan-SMS.AndroidOS.Agent.xk | 1,35 |

| 18 | Trojan.AndroidOS.Triada.snt | 1,24 |

| 19 | Trojan-Dropper.AndroidOS.Lezok.b | 1,22 |

| 20 | Trojan-Dropper.AndroidOS.Tiny.d | 1,22 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar en nuestro TOP20, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (70,17%), que utilizamos para los programas maliciosos detectados con la ayuda de las tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así es como se detectan los programas maliciosos más nuevos.

En la segunda posición se encuentra el veredicto de Trojan.AndroidOS.Boogr.gsh (12,92%). Este veredicto lo reciben los archivos reconocidos como perjudiciales por nuestro sistema de aprendizaje automático.

En el tercer lugar se encuentra Trojan.AndroidOS.Agent.rx (5,55%). Este troyano se ejecuta en segundo plano, y su tarea es visitar de forma encubierta las páginas web que recibe de su servidor de administración.

El cuarto y quinto lugar los ocupan los troyanos-matrioshka Trojan-Dropper.AndroidOS.Lezok.p (5,2%) y Trojan-Dropper.AndroidOS.Hqwar.ba (2,95%). Cabe señalar que en el primer trimestre las amenazas del tipo Trojan-Dropper literalmente invadieron el TOP 20, ocupando 8 de las 20 posiciones. Las tareas principales de este dropper es llevar la “carga” al equipo de la víctima, evitar que lo detecte el software de protección y complicar el procedimiento de ingeniería inversa. En el caso de Lezok la “carga útil” es una aplicación publicitaria agresiva, mientras que dentro de Hqwar se puede ocultar un troyano bancario o extorsionista.

El sexto lugar de la lista lo ocupa el inusual troyano Triada.dl (2.94%) de la familia de los troyanos modulares bien diseñados Trojan.AndroidOS.Triada, sobre el que hemos escrito en varias ocasiones. Este troyano en nuestro ranking se distinguió por tener un sofisticado vector de ataque: modificaba la biblioteca de sistema principal libandroid_runtime.so, y como resultado, cualquier impresión de depuración en el registro de sucesos del sistema ejecutaba un código malintencionado. Los dispositivos con una biblioteca modificada de esta manera llegaban a los estantes de las tiendas, es decir que la infección ocurría en las primeras etapas de fabricación. Las posibilidades de Triada.dl son casi ilimitadas: puede incrustarse en las aplicaciones ya instaladas y robarles datos, y puede mostrar al usuario datos falsos en las aplicaciones “limpias”.

En el decimocuarto lugar del TOP 20 se encuentra el troyano extorsionista Trojan-Ransom.AndroidOS.Zebt.a (1,48%). Contiene un conjunto de funciones “para toda ocasión”: ocultar su icono al iniciarse y solicitar derechos de administrador del dispositivo para evitar que lo eliminen. Al igual que los representantes del malware de extorsión, este malware se propagaba haciéndose pasar por una aplicación para ver pornografía.

Otro interesante ejemplar del ТОР 20 fue Trojan-SMS.AndroidOS.Agent.xk (1,35%), que funcionaba según el esquema de los troyanos SMS de 2011. El malware muestra una pantalla de bienvenida que ofrece algunos servicios, por lo general acceso a contenidos. En la parte inferior del saludo en letra pequeña está escrito que hay que pagar por los servicios y la suscripción a éstos se realiza vía SMS.

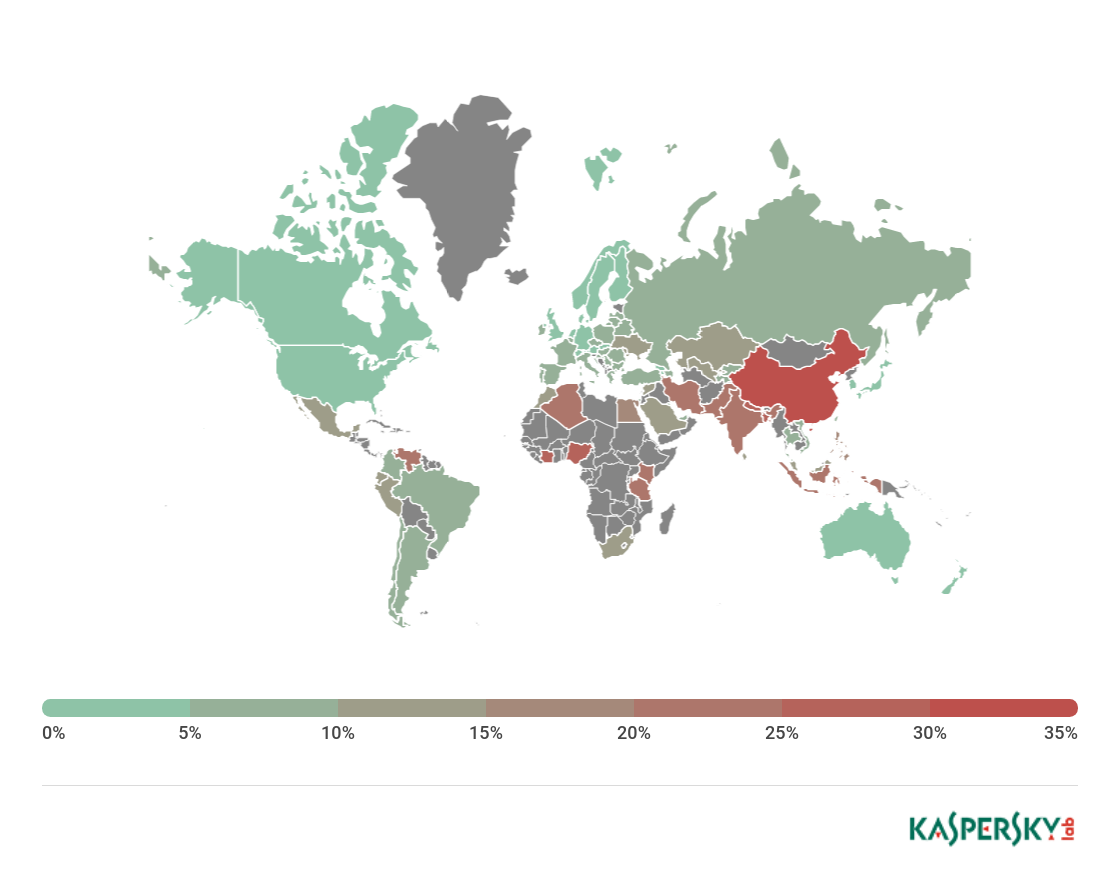

Geografía de las amenazas móviles

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil:

| País* | % ** | |

| 1 | China | 34,43 |

| 2 | Bangladesh | 27,53 |

| 3 | Nepal | 27,37 |

| 4 | Costa de Marfil | 27,16 |

| 5 | Nigeria | 25,36 |

| 6 | Argelia | 24,13 |

| 7 | Tanzania | 23,61 |

| 8 | India | 23,27 |

| 9 | Indonesia | 22,01 |

| 10 | Kenia | 21,45 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del laboratorio antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el primer trimestre de 2018, China (34,43%) ocupó el primer puesto por la proporción de usuarios móviles atacados. Cabe señalar que este país está consistentemente clasificado en el TOP 10 por el número de usuarios atacados: en 2017, China estaba en el sexto lugar, y en 2016 en el cuarto. El segundo lugar, al igual que en las estadísticas de 2017 le sigue perteneciendo para Bangladesh (27,53%). Nepal (27,37%), que el año pasado ocupaba el noveno lugar, subió al tercero.

Rusia (8,18%) esta vez ocupó el 39 lugar, por debajo de Qatar (8,22%) y Vietnam (8,48%).

Los países más seguros (según la proporción de usuarios móviles atacados) pueden considerarse Dinamarca (1,85%) y Japón (1%).

Troyanos bancarios móviles

Durante el período cubierto por este informe, encontramos 18 912 paquetes de instalación de troyanos bancarios móviles, 1,3 veces menos que en el cuarto trimestre de 2017.

| Veredicto | % * | |

| 1 | Trojan-Banker.AndroidOS.Asacub.BJ | 12,36 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 9,17 |

| 3 | Trojan-Banker.AndroidOS.Asacub.bk | 7,82 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.aj | 6,63 |

| 5 | Trojan-Banker.AndroidOS.Asacub.e | 5,93 |

| 6 | Trojan-Banker.AndroidOS.Hqwar.t | 5,38 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.z | 5,15 |

| 8 | Trojan-Banker.AndroidOS.Svpeng.ai | 4,54 |

| 9 | Trojan-Banker.AndroidOS.Agent.di | 4,31 |

| 10 | Trojan-Banker.AndroidOS.Asacub.ar | 3,52 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques de malware bancario móvil.

El troyano bancario móvil más popular del primer trimestre fue Asacub.bj (12,36%), que superón con un margen relativamente pequeño a Svpeng.q (9,17%). Ambos troyanos utilizan ventanas de phishing para robar información de tarjetas de crédito y de autenticación en la banca en línea. Además, roban dinero a través de servicios SMS, entre ellos los de banca móvil.

Cabe señalar que las 10 principales amenazas bancarias móviles del primer trimestre están representadas en su mayoría por las familias Asacub (cuatro de los 10 puestos) y Svpeng (tres de los 10 puestos). Pero también Trojan-Banker.AndroidOS.Faketoken.z. ingresó al TOP 10. Este troyano tiene amplias capacidades de espionaje: puede instalar otras aplicaciones, interceptar mensajes entrantes o crearlos por orden de los delincuentes, es capaz de hacer llamadas y solicitudes USSD, y por supuesto, abrir enlaces a páginas de phishing.

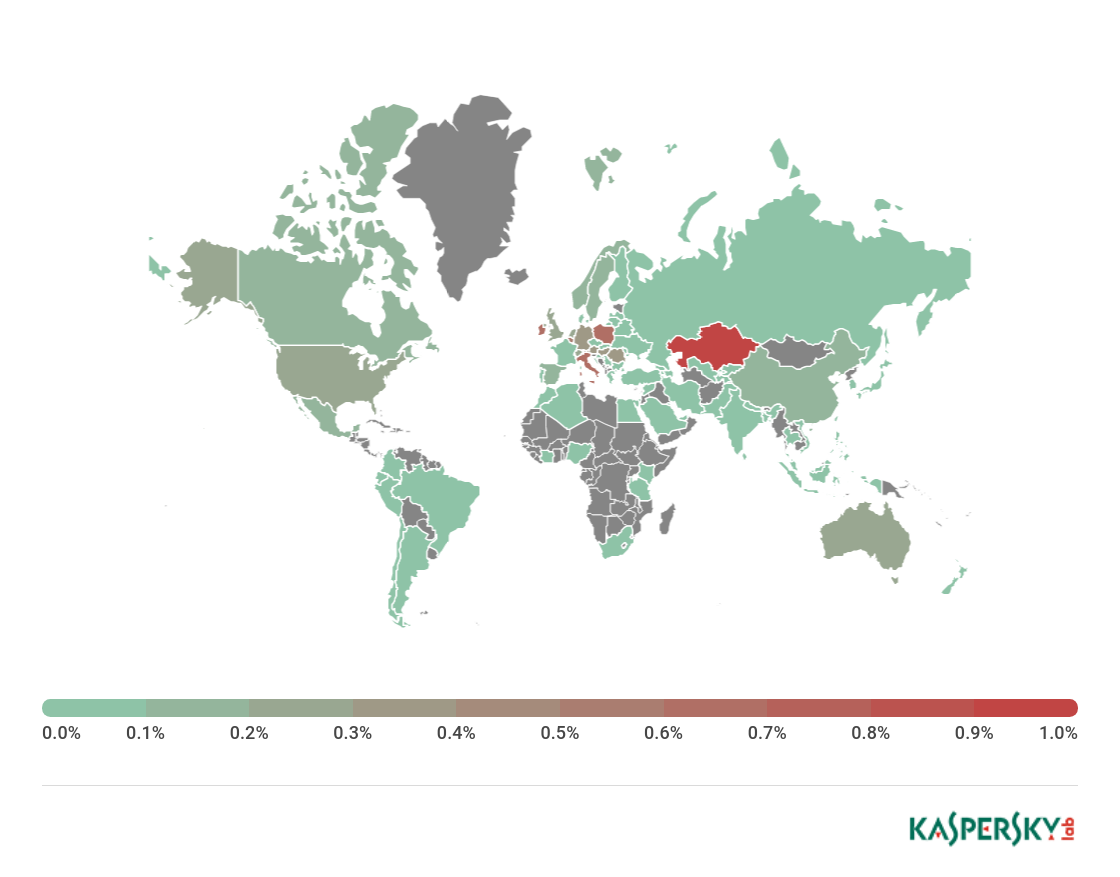

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles

| País* | % ** | |

| 1 | Rusia | 0,.74 |

| 2 | EE.UU. | 0,65 |

| 3 | Tayikistán | 0,31 |

| 4 | Uzbekistán | 0,30 |

| 5 | China | 0,26 |

| 6 | Turquía | 0,22 |

| 7 | Ucrania | 0,22 |

| 8 | Kazajistán | 0,22 |

| 9 | Polonia | 0,17 |

| 10 | Moldavia | 0,16 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del laboratorio antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el primer trimestre de 2018, la clasificación no cambió mucho en comparación con la situación observada durante todo el año 2017: Rusia sigue siendo el líder (0,74%).

El segundo y tercer lugar pertenecen a los Estados Unidos (0,65%) y Tayikistán (0,31%) respectivamente. En estos países, los troyanos bancarios móviles más populares fueron varias modificaciones de la familia Trojan-Banker.AndroidOS.Svpeng y el troyanoTrojan-Banker.AndroidOS.Faketoken.z.

Troyanos extorsionistas móviles

En el primer trimestre de 2018 detectamos 8 787 paquetes de instalación de troyanos móviles extorsionistas, casi dos veces menos que en el trimestre anterior y 22 veces menos que en el segundo trimestre de 2017. En muchos sentidos, una caída tan significativa se debe al hecho de que los atacantes empezaron a usar droppers más a menudo en un intento de complicar la detección y ocultar la carga útil. Como resultado, el malware se detecta como un dropper, por ejemplo, de la familia de Trojan-Dropper.AndroidOS.Hqwar, mientras que “dentro” tiene un ransomware o bancario móvil.

Hacemos notar que a pesar de la disminución en su número total, los troyanos extorsionistas siguen siendo una grave amenaza, porque desde el punto de vista técnico ahora son mucho más perfectos y peligrosos que antes. Así, el troyano Trojan-Ransom.AndroidOS.Svpeng obtiene los derechos del administrador de dispositivos y si el usuario intenta revocarlos, bloquea la pantalla del smartphone y pide introducir el código PIN. Si el último no se ha instalado (puede ser cualquier tipo de bloqueo: gráfico, numérico o biométrico), el dispositivo se bloquea. En este caso, la única opción para hacer que el smartphone vuelva a funcionar es restablecer el sistema a los ajustes de fábrica.

El ransomware móvil más común en el primer trimestre fue Trojan-Ransom.AndroidOS.Zebt.a: más de la mitad de los usuarios se toparon con él. En el segundo lugar está Trojan-Ransom.AndroidOS.Fusob.h, que ocupó la primera posición durante mucho tiempo. El troyano Trojan-Ransom.AndroidOS.Svpeng.ab, que alguna vez gozó de popularidad, ocupó sólo el quito puesto, por detrás de Trojan-Ransom.AndroidOS.Egat.d y Trojan-Ransom.AndroidOS.Small.snt. Por cierto, Egat.d es la versión recortada de Zebt.a, ya que ambos son de los mismos creadores.

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| País* | % ** | |

| 1 | Kazajistán | 0,99 |

| 2 | Italia | 0,64 |

| 3 | Irlanda | 0,63 |

| 4 | Polonia | 0,61 |

| 5 | Bélgica | 0,56 |

| 6 | Austria | 0,38 |

| 7 | Rumania | 0,37 |

| 8 | Hungría | 0,34 |

| 9 | Alemania | 0,33 |

| 10 | Suiza | 0,29 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer lugar del TOP10 de nuevo le pertenece a Kazajistán (0,99%). Trojan-Ransom.AndroidOS.Small. En segundo lugar está Italia (0,64%), donde la mayor parte de los ataques fueron causados por Trojan-Ransom.AndroidOS.Zebt.a, que es también el ransomware móvil más popular de Irlanda, donde ocupó el tercer lugar (0,63%).

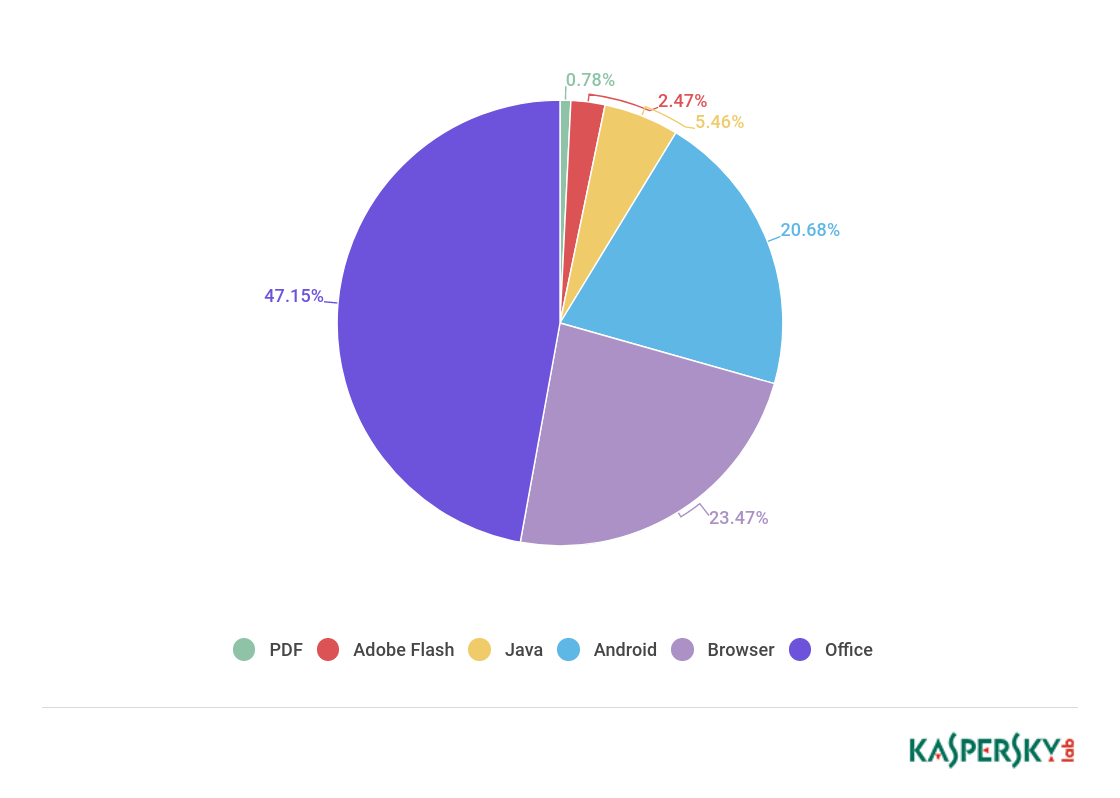

Aplicaciones vulnerables usadas por los delincuentes

En el primer trimestre de 2018 observamos cambios significativos en la distribución de los exploits usados para atacar a los usuarios. El número de exploits de Microsoft Office (47,15%) aumentó en más de dos veces en comparación con el promedio de 2017. También es dos veces mayor que el índice trimestral del líder permanente de los años anteriores, los exploits para navegadores de Internet (23,47%). Este crecimiento tan súbito es bastante comprensible: durante el último año en las aplicaciones de Office se han encontrado tantas vulnerabilidades como en el pasado en Adobe Flash. Pero recientemente, como era de esperar, los exploits para Flash están disminuyendo (2,57% en el primer trimestre): Adobe y Microsoft están trabajando duro para impedir que se exploten las vulnerabilidades de Flash Player.

La vulnerabilidad más explotada de Microsoft Office en el primer trimestre fue CVE-2017-11882, una vulnerabilidad de “desbordamiento de pila” en un componente de Office Suite bastante antiguo, el editor de fórmulas matemáticas Equation Editor. Los ataques que utilizan esta vulnerabilidad representan aproximadamente una sexta parte de los ataques de exploits. Aparentemente, esto se debe a que los exploits para CVE-2017-11882 tienen un funcionamiento bastante fiable. Además, el código de bytes procesado por Equation Editor permite el uso de varios tipos de ofuscación, lo que aumenta las posibilidades de los delincuentes para eludir la protección y hacer que el ataque tenga éxito (el módulo de análisis de Kaspersky Lab fácilmente hace frente a todos los tipos conocidos de ofuscación). Otra vulnerabilidad encontrada este trimestre en Ecuation Editor, la CVE-2018-0802, también se explota, pero no de forma tan activa. También había en el spam exploits para las siguientes vulnerabilidades lógicas en Office, encontradas en 2017: CVE-2017-8570, CVE-2017-8759, CVE-2017-0199. Pero incluso si se los suma, el total de ataques no se acerca al de CVE-2017-11882.

Ya que hablamos de los exploits de día cero en el primer trimestre, vale la pena mencionar el CVE-2018-4878, que fue reportado por el CERT surcoreano y varias otras fuentes a finales de enero. Esta es una vulnerabilidad de Adobe Flash que al principio se usaba en ataques selectivos (presumiblemente de grupo Scarcruft). Al final del trimestre el exploit para esta vulnerabilidad apareció en los paquetes de exploits GreenFlash Sundown, Magnitude y RIG, que tuvieron gran difusión. Cabe destacar que en los ataques selectivos el objeto Flash con el exploit se incrustaba en un documento de Word, y los kits de exploits se encargaban de propagarlos mediante páginas web.

También durante el trimestre siguieron utilizándose a gran escala los exploits de red que utilizan las vulnerabilidades reparadas en la actualización MS17-010 (que se explotaban EternalBlue y otras vulnerabilidades de ShadowBrokers). El porcentaje de exploits para MS17-010 es de más del 25% de los ataques de red que registramos.

Programas maliciosos en Internet (ataques mediante recursos ubicados en la web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos específicos, pero también los sitios legítimos se pueden infectar cuando son los usuarios los que crean su contenido (como en el caso de los foros), o si son víctima de hackeo.

Amenazas en línea para el sector financiero

Acontecimientos del trimestre

A principios de 2018, los propietarios del troyano Dridex estuvieron muy activos. Durante los años de su existencia este malware ha adquirido una infraestructura impresionante, y hoy en día su principal “trabajo” es comprometer los datos contables de los servicios de banca en línea para despues robar los fondos de la cuenta bancaria. Y cuenta con la ayuda de otro troyano bancario llamado Emotet. Descubierto en 2014, este malware también pertenece a la categoría de nuevos troyanos bancarios, escrito desde cero. Sin embargo, utilizaba la misma infraestructura de red que Dridex, y esto nos hizo pensar que existía una estrecha relación entre las dos familias. Ahora Emotet ha perdido las funciones de troyano bancario, y es utilizado por los intrusos como un bot de spam y descargador, cuya carga útil es dridex. Y a principios de año se supo que el cifrador Bitpaymer descubierto el año pasado fue desarrollado por el mismo grupo que creó Dridex. Como resultado, el malware recibió un nuevo nombre, FriedEx.

En el primer trimestre, Interpol informó del arresto del líder del grupo criminal que estaba detrás de los ataques con Carbanak y Cobalt. Desde 2013, este grupo delictivo ha atacado a más de 40 organizaciones y el daño que infligió a la industria financiera se estima en más de mil millones de euros. El escenario principal era infiltrarse en la red de la organización mediante el envío de mensajes de phishing con archivos adjuntos maliciosos a los empleados. Además, al penetrar la red interna a través de las computadoras infectadas de empleados, los intrusos obtenían acceso a los servidores de administración de cajeros automáticos, y a través de ellos, a los cajeros automáticos. El acceso a la infraestructura, los servidores y cajeros automáticos les permitía vaciar los dispensadores de dinero en efectivo sin utilizar tarjetas bancarias, cambiar el saldo a favor de los impostores, y hacer transacciones bancarias ocultas.

Estadística de amenazas financieras

La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. A partir del primer trimestre de 2017, la estadística incluye los programas maliciosos para cajeros automáticos y terminales POS, pero no incluye las amenazas móviles.

En el primer trimestre de 2018, Kaspersky Lab neutralizó intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 204 448 usuarios.

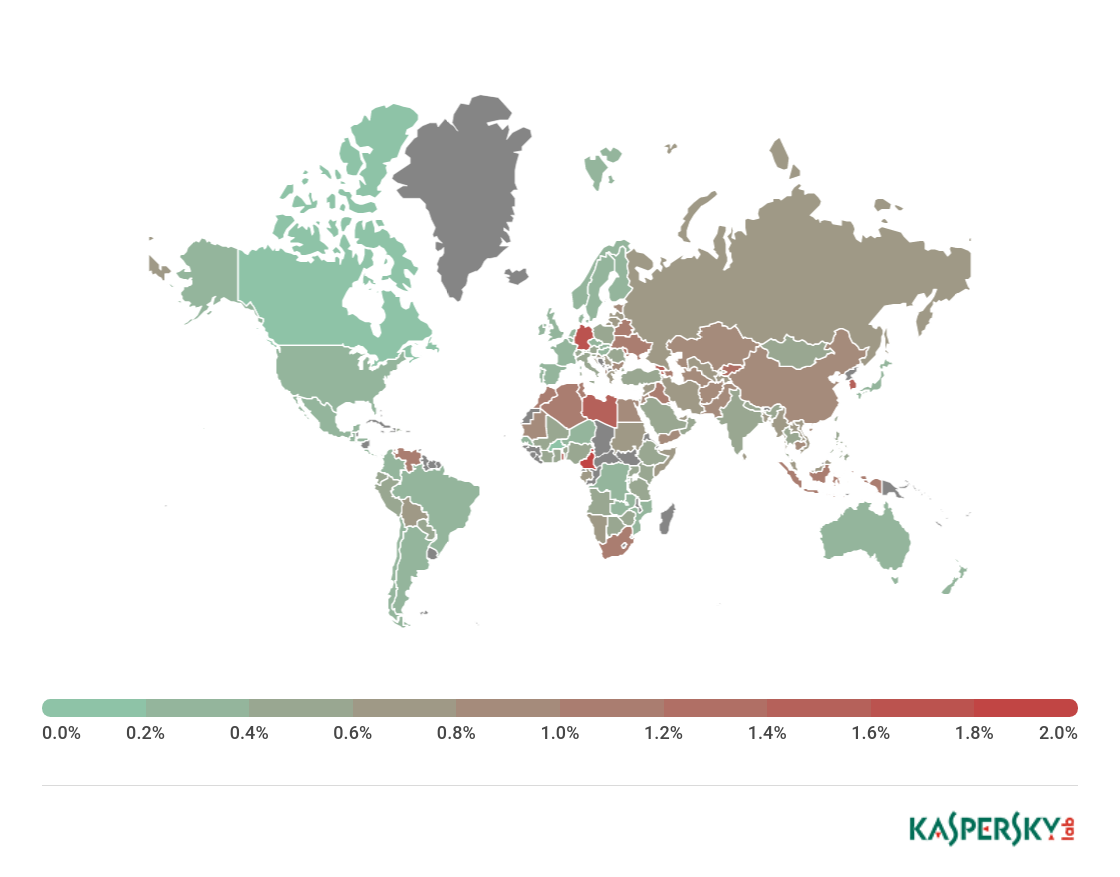

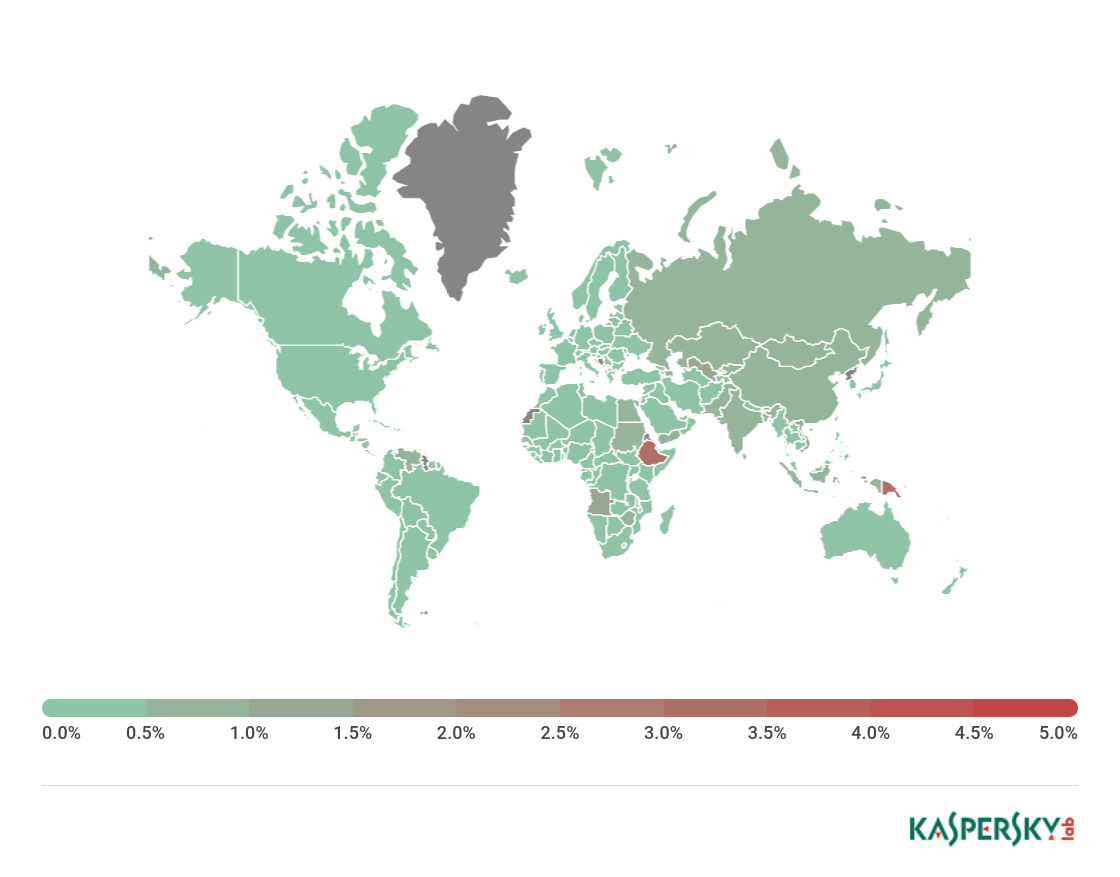

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

TOP 10 de países según el porcentaje de usuarios atacados

| País* | % de los usuarios atacados * * | |

| 1 | Camerún | 2,1 |

| 2 | Alemania | 1,7 |

| 3 | Corea del Sur | 1,5 |

| 4 | Libia | 1,5 |

| 5 | Togo | 1,5 |

| 6 | Armenia | 1,4 |

| 7 | Georgia | 1,4 |

| 8 | República de Moldova | 1,2 |

| 9 | Kirguistán | 1,2 |

| 10 | Indonesia | 1,1 |

Esta estadística se basa en los veredictos del anti-virus, que fueron proporcionados por los usuarios de los productos de Kaspersky Lab, confirmó su consentimiento a la transmisión de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de “Kaspersky Lab” atacados por troyanos bancarios, del total de usuarios individuales de los productos “Kaspersky Lab” en el país.

TOP 10 de familias de malware bancario

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el primer trimestre de 2018 (según la cantidad de usuarios atacados):

| Nombre | Veredictos* | % de usuarios atacados** | ||

| 1 | Zbot | Trojan. Win32. Zbot | 28,0% | |

| 2 | Nymaim | Trojan. Win32. Nymaim | 20,3% | |

| 3 | Caphaw | Backdoor. Win32. Caphaw | 15,2% | |

| 4 | SpyEye | Backdoor. Win32. SpyEye | 11,9% | |

| 5 | NeutrinoPOS | Trojan-Banker. Win32. Neutrinopos | 4,5% | |

| 6 | Emotet | Backdoor. Win32. Emotet | 2,4% | |

| 7 | Neurevt | Trojan. Win32. Neurevt | 2,3% | |

| 8 | Shiz | Backdoor. Win32. Shiz | 2,1% | |

| 9 | Gozi | Trojan. Win32. Gozi | 1,9% | |

| 10 | ZAccess | Backdoor. Win32. ZAccess | 1,3% |

* Veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero nocivo.

En el primer trimestre de 2018 Trickbot abandonó la clasificación, y el lugar que dejó vacante fue ocupado por Emotet (2,4%), también conocido como Heodo. Los programas maliciosos Trojan.Win32.Zbot (28%) y Trojan.Win32.Nymaim (20,3%) todavía sigue entre en los líderes, en cambio Trojan.Win32.Neurevt (2,3%), también conocido como Betabot, cedió significativamente en el ranking. Al mismo tiempo la participación de Caphaw (15,2%) y Neutrinopos (4,5%), como en el primer trimestre, aumentó significativamente.

Programas cifradores maliciosos

Acontecimientos del trimestre

El primer trimestre de 2018 transcurrió sin mayores incidentes y epidemias masivas de codificadores. Quizá el acontecimiento más notable haya sido la aparición y extensa propagación de un nuevo troyano llamado Gandcrab. Entre las características de este malware se pueden observar:

- Uso de servidores de administración en la zona de dominio .bit (este dominio de nivel superior está soportado por un sistema DNS descentralizado alternativo basado en la tecnología Namecoin);

- Exigencia de rescate en la criptomoneda Dash.

GrandCrab fue descubierto en enero. Los atacantes que estaban detrás de él usaban envíos masivos de spam y paquetes de exploits para poner el cifrador en las computadoras de las víctimas.

El esquema de distribución de RaaS (ransomware como servicio) continúa atrayendo a los desarrolladores de malware. Por ejemplo, en febrero se introdujo el nuevo cifrador Data Keeper, y cualquier delincuente interesado podría participar en su distribución. Los desarrolladores de Data Keeper, a través de un recurso especial en la red Tor, ofrecían la posibilidad de generar los archivos ejecutables del troyano para su posterior distribución a los integrantes del programa de afiliados. Una característica peligrosa de este malware es la capacidad de propagarse por su propia cuenta dentro de la red local. Pero a pesar de esto, Data Keeper no tuvo ninguna distribución significativa en el primer trimestre.

De las noticias de la lucha contra los cifradores hay que destacar el éxito de la policía belga: Con la ayuda de Kaspersky Lab, las autoridades policiales lograron detectar y decomisar el servidor utilizado por los criminales que crearon el troyano Cryakl. Como resultado, la policía entregó a Kaspersky Lab varias claves privadas de RSA necesarias para descifrar los archivos cifrados por ciertas versiones del troyano. Gracias a ello pudimos crear una utilidad que puede ser utilizada por las víctimas.

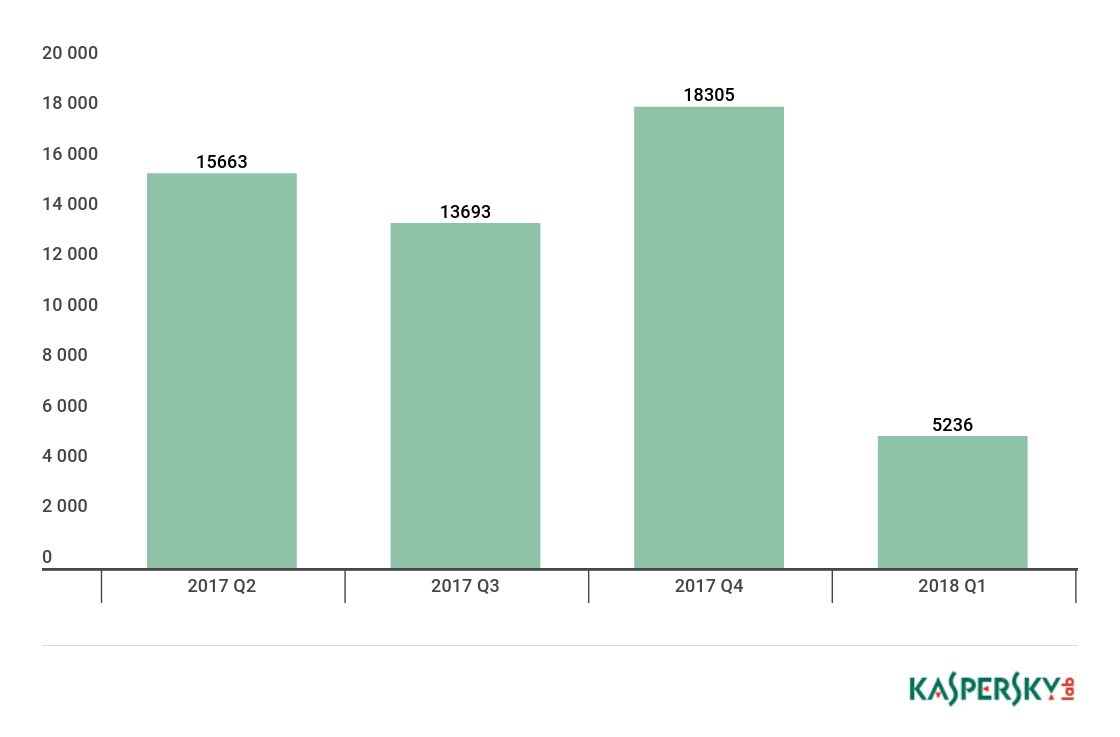

Número de nuevas modificaciones

En el primer trimestre de 2018 aparecieron varios nuevos codificadores, pero sólo a uno de ellos -Gandcrab- se le asignó una nueva familia en nuestra clasificación. Los demás, en su calidad de malware que no tuvo gran difusión, siguen siendo detectados con veredictos genéricos.

El número de nuevas modificaciones tuvo una brusca caída en comparación con los trimestres anteriores. A juzgar por la tendencia observada, la actividad de los usuarios malintencionados que crean este tipo de malware en efecto está disminuyendo.

Número de usuarios atacados por troyanos cifradores

Durante el período cubierto por este informe, los productos de Kaspersky Lab neutralizaron los ataques de cifrados los equipos ordenadores de 179 934 usuarios únicos. A pesar del descenso en el número de nuevas modificaciones de troyanos, el número de usuarios atacados no cae en comparación con el tercer trimestre.

Geografía de los ataques

Top 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** |

|

| 1 | Uzbekistán | 1,12 |

| 2 | Angola | 1,11 |

| 3 | Vietnam | 1,04 |

| 4 | Venezuela | 0,95 |

| 5 | Indonesia | 0,95 |

| 6 | Pakistán | 0,93 |

| 7 | China | 0,87 |

| 8 | Azerbaiyán | 0,75 |

| 9 | Bangladesh | 0,70 |

| 10 | Mongolia | 0,64 |

* En los cálculos hemos excluido países donde el número de usuarios de Kaspersky Lab es relativamente pequeño (menos de 50 000).

**Porcentaje de usuarios únicos en cuyos equipos se detectaron amenazas locales, del total de usuarios de productos de Kaspersky Lab en el país.

La composición de los países en esta estadística es notablemente diferente a la de 2017. Sin embargo, la mayor parte de los puestos están ocupados una vez más por países asiáticos, y los países europeos no entraron al TOP 10 de países atacados por los cifradores.

Uzbekistán (1,12%) y Angola (1,11%), que no habían entrado en el TOP 10 del año anterior, ocuparon las dos primeras líneas de la clasificación. Vietnam (1,04%) subió de la segunda posición a la tercera; Indonesia (0.95%), de la tercera a la quinta; China (0.87%), de la quinta a la séptima, y Venezuela (0,95%), de la octava a la cuarta.

TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Veredictos* | % de usuarios atacados** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 38,33 | ||

| 2 | Poliransom/Virlock | Virus.Win32.PolyRansom | 4,07 | ||

| 3 | Cerber | Trojan-Ransom.Win32.Zerber | 4,06 | ||

| 4 | Cryakl | Trojan-Ransom.Win32.Cryakl | 2,99 | ||

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 2,77 | ||

| 6 | Shade | Trojan-Ransom.Win32.Shade | 2,61 | ||

| 7 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 1,64 | ||

| 8 | Crysis | Trojan-Ransom.Win32.Crusis | 1,62 | ||

| 9 | Locky | Trojan-Ransom.Win32.Locky | 1,23 | ||

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 1,15 | ||

* Estadística basada en los veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

En la cima del ranking, con una brecha cada vez más impresionante respecto a sus rivales, sigue estando Wannacry (38,33%). El segundo lugar lo ocupa el gusano polimórficos de larga existencia PoliRansom (4,07%), también conocido como VirLock. Este malware suplanta los archivos de usuario con instancias modificadas de su propio cuerpo, y cifra los datos de la víctima dentro de esas copias. En diciembre se descubrió una nueva modificación, que, como lo demuestran las estadísticas, se puso de inmediato a lanzar ataques virulentos contra las computadoras de los usuarios.

Las posiciones restantes del TOP 10 están ocupadas por troyanos ya conocidos de los informes anteriores: Cerber, Cryakl, Purgen, Crysis, Locky y Shade.

Países-fuente de ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el primer trimestre de 2018, las soluciones de Kaspersky Lab neutralizaron 796 806 112 ataques, que se realizaron a partir de recursos de Internet ubicados en 194 países del mundo. Se registraron 282 807 433 direcciones URL únicas que provocaron reacciones del antivirus web. Estos resultados superan con creces los de trimestres anteriores. En general, esto se debe al gran número de de detecciones de intentos de descarga de mineros web, que se desarrollaron cerca de finales del año pasado y que continúan siendo detectados en cantidades que superan a las demás amenazas de web.

Este trimestre, la mayor parte de las detecciones del antivirus web correspondió a recursos ubicados en los Estados Unidos (39,14%). Los recursos canadienses, chinos, irlandeses y ucranianos abandonaron el TOP 10, y sus puestos ahora los ocupan los recursos de Luxemburgo (1,33%), Israel (0,99%), Suecia (0,96%) y Singapur (0,91%).

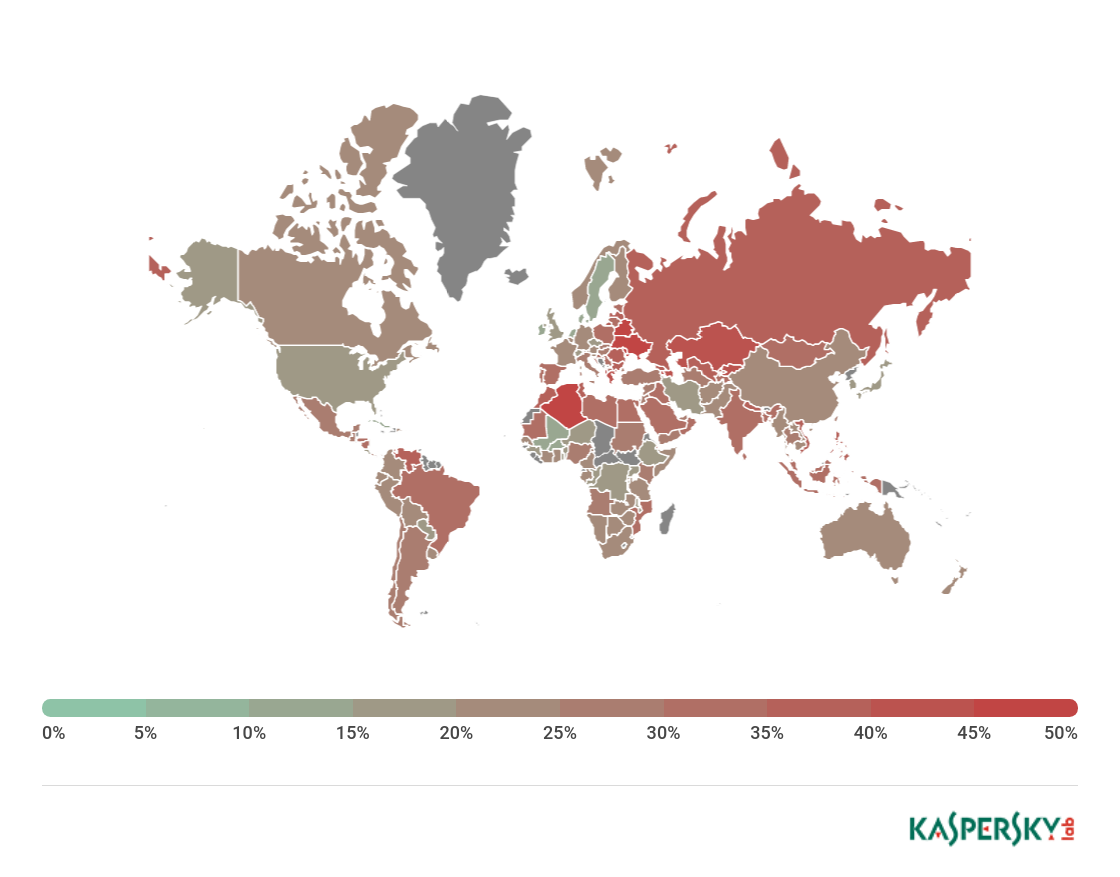

Países donde los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Con el fin de estimar el riesgo de infección por malware a través de Internet, al que están expuestas las computadoras de los usuarios en diferentes países del mundo, calculamos en cada país el porcentaje de usuarios de los productos de Kaspersky Lab en los que el antivirus web realizó detecciones durante el periodo cubierto por el informe. Los datos obtenidos son una medida de la agresividad del entorno en el que operan las computadoras en diferentes países.

Recordamos al lector que esta calificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware En los cálculos no tomamos en cuenta las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Bielorrusia | 40,90 |

| 2 | Ucrania | 40,32 |

| 3 | Argelia | 39,69 |

| 4 | Albania | 37,33 |

| 5 | Moldavia | 37,17 |

| 6 | Grecia | 36,83 |

| 7 | Armenia | 36,78 |

| 8 | Azerbaiyán | 35,13 |

| 9 | Kazajstán | 34,64 |

| 10 | Rusia | 34,56 |

| 11 | Kirguistán | 33,77 |

| 12 | Venezuela | 33,10 |

| 13 | Uzbekistán | 31,52 |

| 14 | Georgia | 31,40 |

| 15 | Letonia | 29,85 |

| 16 | Túnez | 29,77 |

| 17 | Rumania | 29,09 |

| 18 | Catar | 28,71 |

| 19 | Vietnam | 28,66 |

| 20 | Serbia | 28,55 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido los países donde el número de usuarios de Kaspersky Lab es relativamente pequeño (menos de 10 000).

* * porcentaje de usuarios únicos que han estado expuestos a ataques Web de objetos maliciosos de clase malware, de todos los únicos Usuarios de los productos de Kaspersky Lab en el país.

En promedio, durante el trimestre, un 23,69% de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web de la clase Malware.

Entre los países más seguros para navegar en la web están Irán (9,06%), Singapur (8,94%), Puerto Rico (6,67%), Níger (5,14%) y Cuba (4,44%).

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ella se enumeran los objetos que entraron en el equipo por medio de la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles.

El segundo trimestre de 2018 nuestro antivirus para archivos detectó 185 801 835 diferentes programas nocivos y potencialmente indeseables.

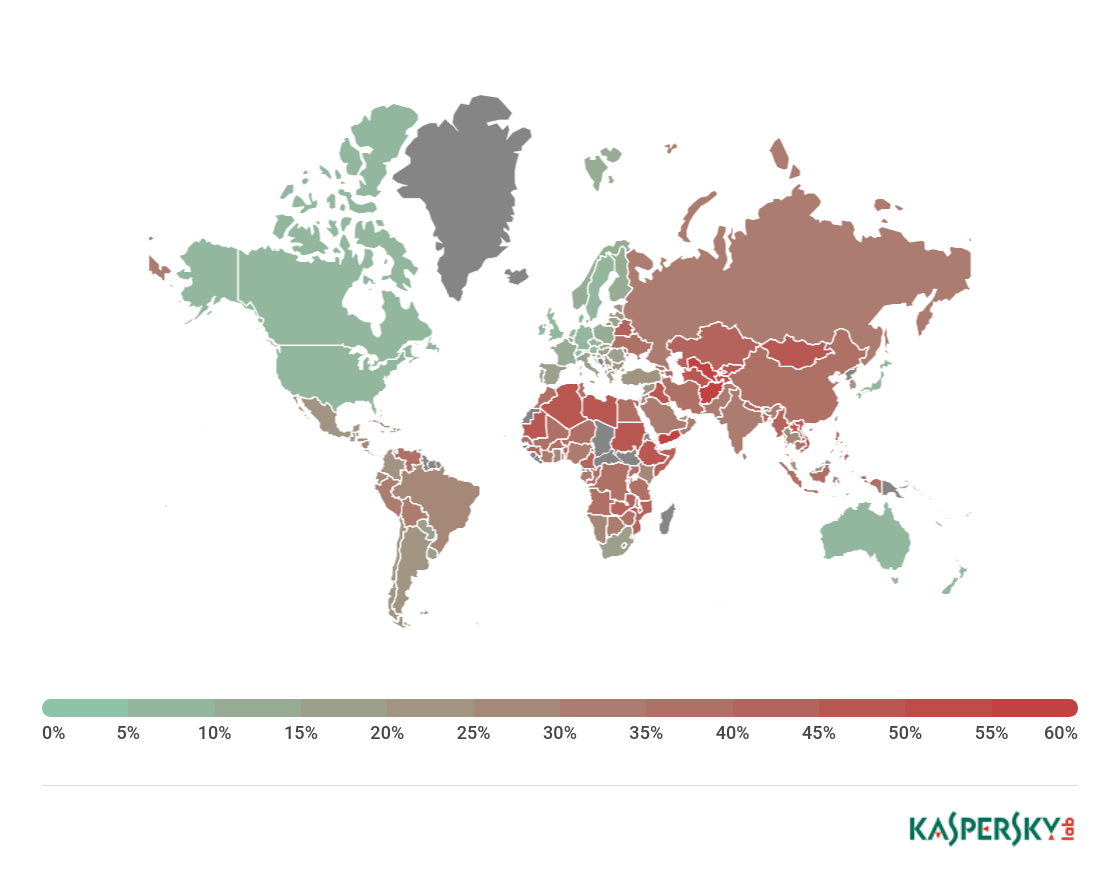

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada país, se ha calculado el porcentaje de usuarios de productos de “Kaspersky Lab” donde entró en funcionamiento el Antivirus de archivos en el período del informe. Esta estadística refleja el nivel de infección de los equipos en diferentes países.

Recordamos al lector que esta clasificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos no tomamos en cuenta las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Uzbekistán | 57,03 |

| 2 | Afganistán | 56,02 |

| 3 | Yemen | 54,99 |

| 4 | Tayikistán | 53,08 |

| 5 | Argelia | 49,07 |

| 6 | Turkmenistán | 48,68 |

| 7 | Etiopía | 48,21 |

| 8 | Mongolia | 46,84 |

| 9 | Kirguistán | 46,53 |

| 10 | Sudán | 46,44 |

| 11 | Vietnam | 46,38 |

| 12 | Siria | 46,12 |

| 13 | Ruanda | 46,09 |

| 14 | Laos | 45,66 |

| 15 | Libia | 45,50 |

| 16 | Yibuti | 44,96 |

| 17 | Irak | 44,65 |

| 18 | Mauritania | 44,55 |

| 19 | Kazajstán | 44,19 |

| 20 | Bangladesh | 44,15 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* En los cálculos hemos excluido países donde el número de usuarios de Kaspersky Lab es relativamente pequeño (menos de 10 000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase malware, del total de usuarios de productos de Kaspersky Lab en el país.

En promedio, en el mundo por lo menos una vez durante el segundo trimestre se detectaron amenazas locales de la clase Malware en el 23,39 % de los equipos de los usuarios.

La puntuación de Rusia en este ranking fue del 30,51%.

Algunos de los países con el menor nivel de infección: Estonia (15,86%), Singapur (11,97%), Nueva Zelanda (9,24%), República Checa (7,89%), Irlanda (6,86%) y Japón (5,79%).

Desarrollo de las amenazas informáticas en el primer trimestre de 2018. Estadística