Ataques selectivos y campañas de malware

Skygofree: vigilancia móvil sofisticada

En enero descubrimos un sofisticado implante móvil que proporciona a los atacantes el control remoto de dispositivos Android infectados. Este programa malicioso, denominado Skygofree (por uno de los dominios que utiliza), es una herramienta de cibervigilancia selectiva que se desarrolla desde 2014. Se propaga a través de páginas web falsificadas que simulan el diseño de páginas web de importantes proveedores de servicios móviles. La campaña está en curso y nuestra telemetría indica que se ha cobrado varias víctimas, todas en Italia. Estamos seguros de que el desarrollador de Skygofree es una empresa italiana de informática que trabaja en soluciones de vigilancia.

La última versión de Skygofree incluye funciones hasta ahora desconocidas en Internet. Entre ellas figuran la capacidad de escuchar a escondidas conversaciones cuando la víctima se traslada a una ubicación específica, el uso de los servicios de accesibilidad para capturar mensajes de WhatsApp, y la capacidad de forzar la conexión de un dispositivo infectado a las redes Wi-Fi controladas por los atacantes. Asimismo, este programa malicioso incluye múltiples exploits para accesos de root y es capaz de robar imágenes y videos, capturar registros de llamadas, SMS, geolocalización, eventos de calendario y datos corporativos almacenados en la memoria del dispositivo. El implante Skygofree se coloca en la lista de “aplicaciones protegidas”, para que no se desactive cuando la pantalla esté apagada (esto sirve para evadir la técnica de ahorro de batería que implementada por uno de los principales proveedores de dispositivos).

Nuestra investigación también descubrió varias herramientas de spyware para Windows que son un implante para robar datos confidenciales desde un ordenador atacado. La versión que encontramos se creó a principios de 2017; por el momento, no sabemos si este implante ha sido utilizado a través de Internet.

Desde entonces, también hemos encontrado una versión para iOS que utiliza un servidor MDM (Mobile Device Management) malicioso para infectar dispositivos.

Olympic Destroyer. ¿Quién en realidad llevó a cabo la “destrucción”?

Tras el ataque de malware contra la infraestructura olímpica que ocurrió justo antes de la inauguración de los juegos en febrero, la cuestión de a quién atribuirlos se puso en relieve. Olympic Destroyer apagó las pantallas, inhabilitó las redes de Wi-Fi y desactivó el sitio web de las olimpiadas, impidiendo que los visitantes imprimieran las entradas. El ataque también afectó a otras organizaciones de la región, por ejemplo, en varias estaciones de esquí de Corea del Sur quedaron inutilizadas las puertas de esquí y los teleskí .

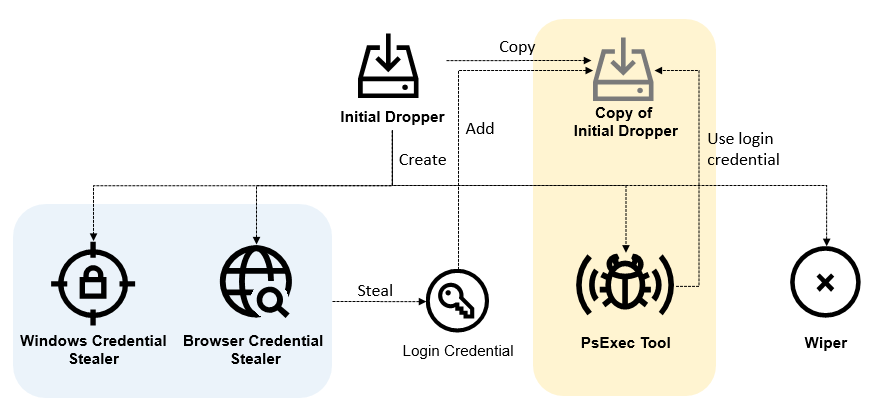

Olympic Destroyer es un gusano de red cuyo objetivo principal es introducir e iniciar un eliminador de archivos que trata de destruir archivos en redes compartidas remotas en los 60 minutos siguientes. Mientras tanto, el módulo principal recopila las contraseñas de usuario del navegador y el almacenamiento de Windows, y crea una nueva generación del gusano que contiene tanto credenciales comprometidas antiguas, como las recién recopiladas. Este gusano de nueva generación se introduce en las computadoras de las redes locales accesibles y comienza usando la herramienta PsExec, que aprovecha las credenciales robadas y los privilegios del usuario actual. Una vez que el “eliminador” se ha ejecutado durante 60 minutos, vacía los registros de eventos de Windows, elimina las copias de seguridad, elimina las copias ocultas del sistema de archivos, desactiva el elemento de recuperación del menú de inicio de Windows, desactiva todos los servicios del sistema y reinicia el equipo. Los archivos de los recursos compartidos de red que logró borrar en esos 60 minutos resultan destruidos. Este malware no aplica ninguna técnica de persistencia e incluso contiene protección contra reinfecciones recurrentes.

Uno de los aspectos más notables de este incidente fue el “infierno de atribución” resultante. En los días posteriores al ataque, equipos de investigación y medios de comunicación de todo el mundo atribuyeron el ataque a Rusia, China y Corea del Norte, basándose en una serie de características previamente atribuidas al ciberespionaje y sabotaje de grupos que supuestamente estaban en estos países o que trabajaban para los gobiernos de estos países.

Nuestros propios investigadores también trataron de averiguar qué grupo estaba detrás del ataque. En un momento de nuestra investigación, descubrimos algo que parecía indicar que el grupo Lazarus estaba detrás del ataque. Encontramos un rastro único dejado por los atacantes, que era idéntico a un componente de malware de Lazarus del que ya teníamos noticias. Sin embargo, la ausencia de motivos obvios y las inconsistencias con los TTPs (tácticas, técnicas y procedimientos) conocidos de Lazarus que encontramos durante nuestra investigación in situ en una instalación comprometida en Corea del Sur nos llevaron a examinar de nuevo este artefacto. Cuando lo hicimos, descubrimos que el conjunto de características no coincidían con el código: había sido falsificado para que fuese idéntico a la huella dactilar de Lazarus. Así que concluimos que la “huella dactilar” era una falsa bandera muy sofisticada, colocada a propósito dentro del malware para dar a los cazadores de amenazas la impresión de que habían encontrado una evidencia sólida y así desviarlos de una atribución más precisa.

Los problemas asociados con la atribución deben tomarse en serio. Dada la reciente politización del ciberespacio, una atribución incorrecta podría tener graves consecuencias; también es posible que los actores de la amenaza intenten manipular la opinión de la comunidad de seguridad para influir en la agenda geopolítica.

Sofacy gira hacia el este

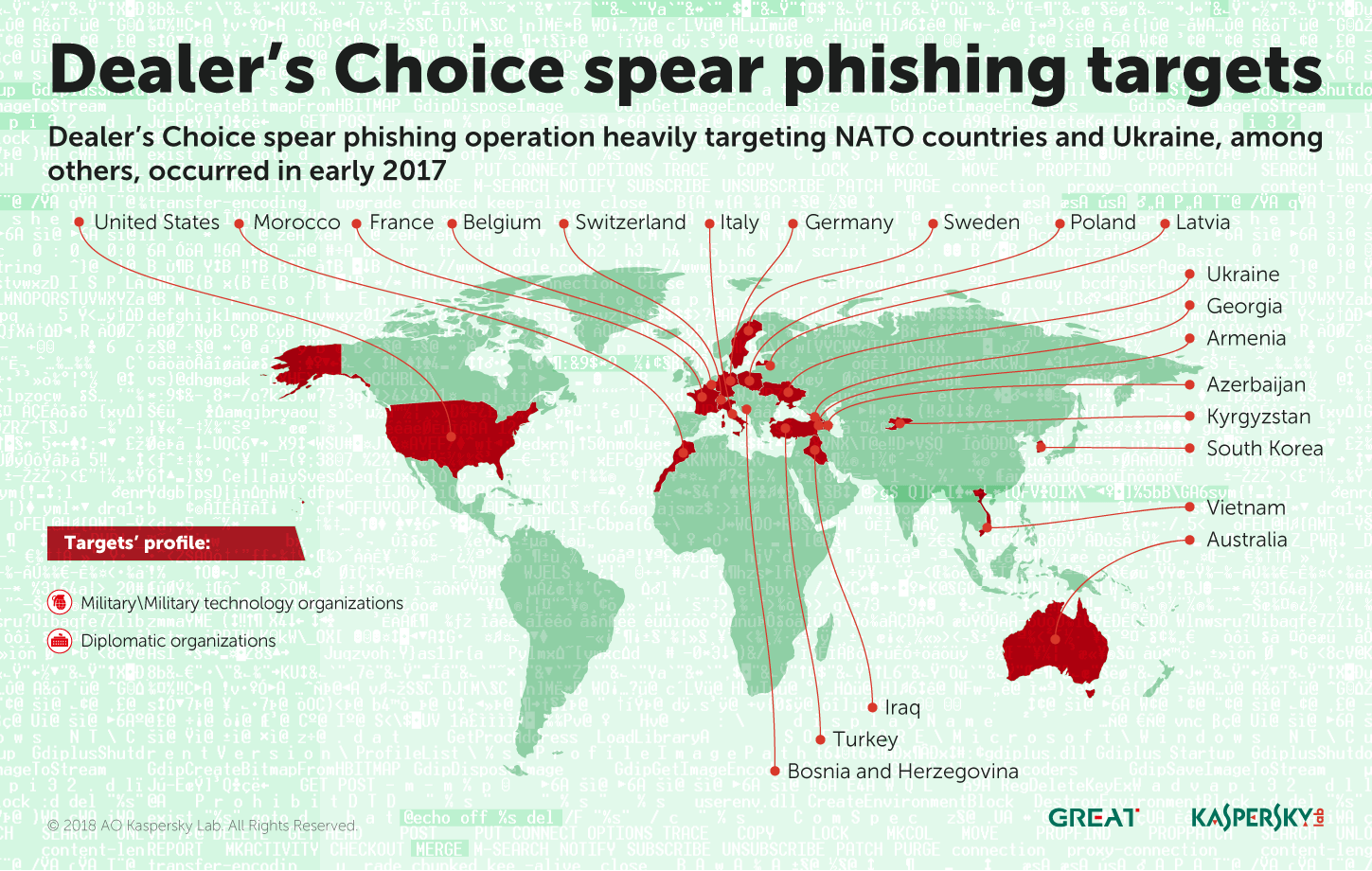

Sofacy (alias APT28, Fancy Bear y Tsar Team) es un grupo de ciberespionaje muy activo y prolífico que Kaspersky Lab ha estado siguiendo durante muchos años. En febrero, publicamos un resumen de las actividades de Sofacy en 2017, que revelaba un alejamiento gradual de objetivos relacionados con la OTAN a principios de 2017, hacia objetivos en Oriente Medio, Asia Central y otras regiones. Sofacy utiliza el spear-phishing y los ataques de abrevadero para robar información, incluyendo credenciales de cuentas, comunicaciones y documentos confidenciales. Este actor de amenaza también hace uso de vulnerabilidades de día cero para instalar sus programas maliciosos.

Sofacy utiliza diferentes herramientas según los perfiles de sus blancos. A principios de 2017, a través de su campaña “Dealer’s Choice”, el grupo atacó a organizaciones militares y diplomáticas (principalmente en países de la OTAN y Ucrania).

A finales de ese año, el grupo utilizó otras herramientas de su arsenal, ‘Zebrocy’ y ‘SPLM’, para dirigirse a una gama más amplia de organizaciones, incluyendo centros de ciencia e ingeniería y servicios de prensa, con un mayor enfoque en Asia Central y el Lejano Oriente.

Sofisticados actores de amenazas como Sofacy desarrollan continuamente sus propias herramientas. El grupo mantiene un alto nivel de seguridad operativa y se centra en hacer que sus programas maliciosos sean difíciles de detectar. En el caso de grupos como Sofacy, una vez que se han encontrado signos de su actividad en una red, es importante revisar los inicios de sesión y el acceso inusual de administrador a los sistemas, escanear a fondo los archivos adjuntos entrantes y ponerlos en la caja de arena, y mantener la autenticación de dos factores para servicios como el correo electrónico y el acceso a VPN. El uso de informes de inteligencia de APT, de herramientas de caza de amenazas, como YARA, y de soluciones avanzadas de detección, como KATA (Kaspersky Anti Targeted Attack Platform) le ayudarán a comprender sus objetivos y le proporcionarán poderosas formas de detectar sus actividades.

Nuestra investigación muestra que Sofacy no es el único actor de la amenaza que opera en el Lejano Oriente, lo cual a veces resulta en una superposición de objetivos entre autores de amenazas muy diferentes. Hemos visto casos en los que el malware Zebrocy de Sofacy ha competido con los clusters Mosquito Turla (de habla rusa) por el acceso a los equipos de las víctimas, y en los que su puerta trasera SPLM ha competido con los tradicionales ataques Turla y Danti (de habla china). Entre los objetivos compartidos figuraban la administración gubernamental, organizaciones tecnológicas, científicas y militares de Asia Central.

Quizá la superposición más intrigante sea la que existe entre Sofacy y el autor de amenazas conocido como The Lamberts (de habla inglesa). Esta conexión se descubrió después de que los investigadores detectaran la presencia de Sofacy en un servidor que la inteligencia de amenazas ya consideraba comprometido por el malware Grey Lambert. Este servidor pertenece a un conglomerado chino que diseña y fabrica tecnologías aeroespaciales y de defensa aérea. Sin embargo, en este caso el vector de entrega SPLM original sigue siendo desconocido. Esto plantea una serie de posibilidades hipotéticas, como el hecho de que Sofacy podría estar usando un nuevo exploit aún no detectado o una nueva cepa de su puerta trasera, o que de alguna manera se las arregló para aprovechar los canales de comunicación de Grey Lambert para descargar sus propios programas maliciosos. Incluso podría ser una bandera falsa, “sembrada” durante la infección anterior de Lambert. Creemos que la respuesta más probable es que un nuevo script PowerShell desconocido o una aplicación web legítima pero vulnerable fueron explotados para cargar y ejecutar el código SPLM.

Slingshot: una ruta (o un router) hacia la red

Una de las presentaciones en el evento Security Analyst Summit de Kaspersky de este año, fue un informe sobre una sofisticada plataforma de ciberespionaje contra blancos en Oriente Medio y África desde 2012.

Slingshot utiliza un vector de ataque inusual (y, hasta donde sabemos, único en su género). Muchas de sus víctimas fueron atacadas por medio de routers MikroTik infectados. El método exacto para infectar los enrutadores no está claro, pero los atacantes han encontrado una forma de añadir una DLL maliciosa a estos dispositivos. Esta DLL descarga otros archivos maliciosos y los almacena en el enrutador. Cuando un administrador del sistema inicia sesión para configurar el enrutador, el software de administración del enrutador descarga y ejecuta un módulo malicioso en el equipo del administrador.

Slingshot carga varios módulos en el ordenador de la víctima, entre ellos dos enormes y potentes: Cahnadr, un módulo de modo kernel, y GollumApp, un módulo de modo usuario. Los dos módulos están conectados y se apoyan mutuamente en la recopilación de información, la persistencia y la extracción de datos. GollumApp es el más sofisticado de los módulos: contiene cerca de 1500 funciones de código de usuario y proporciona la mayoría de las rutinas para la persistencia, el control del sistema de archivos y las comunicaciones C2 (Command-and-Control). Cahnadr (también conocido como NDriver) contiene rutinas de bajo nivel para operaciones de red, IO, etc. Su programa en modo kernel es capaz de ejecutar un código malicioso sin colapsar todo el sistema de archivos o causar una pantalla azul, lo cual es un logro notable. Cahnadr, escrito en lenguaje C puro, proporciona acceso completo al disco duro y a la memoria operativa, a pesar de las restricciones de seguridad del dispositivo, y lleva a cabo el control de integridad de varios componentes del sistema para evitar la depuración y la detección de seguridad.

Slingshot incorpora una serie de técnicas para ayudar a evadir la detección, entre ellas la codificación de todas las cadenas de sus módulos, las llamadas directas a los servicios del sistema para eludir los ganchos del producto de seguridad, el uso de una serie de técnicas de depuración y la selección del proceso a inyectar en función de los procesos de la solución de seguridad instalados y en ejecución.

Para conocer más sobre la actividad de los ataques selectivos en el primer trimestre de 2018, consulte el Informe de tendencias de APT en el primer trimestre de 2018.

Relatos cibermaliciosos

Un espectro se cierne sobre Europa, y cualquier otro lugar que tenga CPUs vulnerables

A principios de 2018 se informó de dos graves vulnerabilidades que afectaban a las CPUs de Intel. Apodados ‘Meltdown’ y ‘Spectre’, respectivamente, permiten al atacante leer la memoria de cualquier proceso y de su propio proceso. Estas vulnerabilidades han existido por lo menos desde 2011.

Los rumores de un nuevo ataque a las CPUs Intel surgieron a principios de diciembre de 2017 cuando aparecieron correos electrónicos en la LKML (lista de correo del núcleo de Linux) sobre la adición de los parches KAISER al núcleo de Linux. Estos parches, diseñados para separar el espacio de direcciones de usuario del espacio de direcciones del núcleo, tenían la intención original de “cerrar todos los canales de hardware en la información de direcciones del núcleo”. Fue el impacto de esta medida, aparentemente drástica, con su claro impacto en el rendimiento, lo que provocó los rumores.

Este ataque, ahora conocido como Meltdown (CVE-2017-5754), es capaz de leer datos de cualquier proceso en el sistema host. Aunque se requiere la ejecución del código, esto se puede obtener de varias maneras; por ejemplo, a través de un error de software o visitando un sitio web malicioso que carga un código JavaScript que ejecuta el ataque Meltdown. Esto significa que todos los datos que residen en la memoria (contraseñas, claves de codificación, PINs, etc.) pueden ser leídos si se explota adecuadamente la vulnerabilidad. La fusión afecta a la mayoría de las CPUs Intel y algunas CPUs ARM.

Los fabricantes publicaron rápidamente parches para los sistemas operativos más populares. La actualización de Microsoft, publicada el 3 de enero, no era compatible con todos los programas antivirus, lo que podría dar lugar a una BSoD (pantalla azul de la muerte) en sistemas incompatibles. Por lo tanto, las actualizaciones sólo se podían instalar si un producto antivirus había establecido primero una clave de registro específica, para indicar que no había problemas de compatibilidad.

Spectre (CVE-2017-5753 y CVE-2017-5715) es ligeramente diferente. A diferencia de Meltdown, este ataque también funciona en otras arquitecturas (como AMD y ARM). Además, Spectre sólo es capaz de leer el espacio de memoria del proceso explotado, y no el de cualquier proceso. Y lo que es más importante, aparte de algunas contramedidas en algunos navegadores, no hay ninguna solución universal disponible para Spectre.

En las semanas siguientes a los informes de las vulnerabilidades, quedó claro que no son de fácil solución. Spectre, en particular, abrió nuevas formas de explotación que podrían afectar a diferentes programas informáticos en los meses y años venideros. La mayoría de los parches publicados han reducido la superficie de ataque, mitigando las formas conocidas de explotación, pero no la erradican por completo. Dado que el problema es fundamental para el funcionamiento de las CPUs vulnerables, es probable que, en los próximos años, los fabricantes tengan que lidiar con nuevas formas de explotación de vulnerabilidades.

Oh, nuevo mundo inteligente…

Hoy en día vivimos rodeados de dispositivos inteligentes. Pueden ser objetos domésticos cotidianos como televisores, medidores inteligentes, termostatos, monitores para bebés y juguetes para niños. Pero también están los automóviles, dispositivos médicos, cámaras CCTV y parquímetros. Incluso estamos ante el surgimiento de ciudades inteligentes. Sin embargo, esto ofrece una mayor superficie de ataque a cualquiera que busque aprovecharse de las debilidades de seguridad, para cualquier propósito. La protección de las computadoras tradicionales es tarea difícil. Pero las cosas son más problemáticas con el Internet de los objetos, donde debido a la falta de estandarización, los desarrolladores ignoran la seguridad, o la consideran algo secundario. Hay muchos ejemplos que ilustran esto.

Ya hemos analizado las vulnerabilidades de los dispositivos inteligentes en el hogar. Sin embargo, algunos de nuestros investigadores exploraron recientemente la posibilidad de que un centro inteligente pueda ser vulnerable a ataques. Un centro inteligente permite controlar el funcionamiento de otros dispositivos inteligentes en el hogar, recibir información y emitir comandos. Los centros inteligentes pueden controlarse a través de una pantalla táctil, de una aplicación móvil o de una interfaz web. Si es vulnerable, podría constituirse en un punto de falla único. Aunque el centro inteligente que nuestros investigadores analizaron no contenía vulnerabilidades significativas, hubo errores lógicos que fueron suficientes para permitir a nuestros investigadores obtener acceso remoto.

Investigadores de Kaspersky Lab ICS CERT revisaron recientemente una popular camara inteligente, para ver que tan bien protegida estaba contra hackers. Las camaras inteligentes son ahora parte de la vida cotidiana. Muchas ahora se conectan a la nube, permitiendo que alguien monitoree lo que esta sucediendo en una ubicacion remota, para supervisar mascotas, para vigilancia de seguridad, etc. El modelo que nuestros investigadores investigaron se comercializa como una herramienta polivalente, adecuada para su uso como monitor de bebes o como parte de un sistema de seguridad. La camara es capaz de ver en la oscuridad, seguir un objeto en movimiento, transmitir secuencias a un smartphone o tableta y reproducir sonido a traves de un altavoz incorporado. Por desgracia, la camara resulto tener 13 vulnerabilidades, casi tantas como sus funciones, que podrian permitir a un atacante cambiar la contrasena de administrador, ejecutar codigos arbitrarios en el dispositivo, construir una red zombi de camaras infectadas o detener por completo su funcionamiento.

Antes de comprar cualquier dispositivo conectado, es importante tener en cuenta la seguridad.

- Considere si realmente necesita el dispositivo. Si es asi, compruebe las funciones disponibles y desactive las que no necesite para reducir la superficie de ataque.

- Busque informacion en Internet sobre cualquier vulnerabilidad que haya sido reportada.

- Compruebe si es posible actualizar el firmware del dispositivo.

- Cambie siempre la contrasena predeterminada y sustituyala por una contrasena unica y compleja.

- No comparta por Internet números de serie, direcciones IP y otros datos confidenciales relacionados con el dispositivo.

Puede usar el escáner IoT gratuito de Kaspersky para revisar su red Wi-Fi y comprobar si los dispositivos conectados a ella son seguros.

Los problemas potenciales no se limitan a los dispositivos de consumo. Recientemente, Ido Naor, un investigador de nuestro Equipo de Investigación y Análisis Global, y Amihai Neiderman, que en aquel momento trabajaba para Azimuth Security, descubrieron una vulnerabilidad en un dispositivo de automatización para una gasolinera. Este dispositivo estaba conectado directamente a Internet y se encargaba de gestionar todos los componentes de la estación, como los surtidores de combustible y los terminales de pago. Aún más alarmante, la interfaz web del dispositivo era accesible con credenciales predeterminadas. Una investigación posterior reveló que era posible apagar todos los sistemas de abastecimiento de combustible, provocar una fuga de combustible, cambiar el precio, eludir el terminal de pago (para robar dinero), capturar las matrículas de los vehículos y las identidades de los conductores, ejecutar el código en la unidad controladora y hasta moverse libremente a través de la red de gasolineras.

No es menos importante que los fabricantes mejoren su enfoque de seguridad para garantizar que se tenga en cuenta la seguridad al diseñar los productos. Kaspersky Lab, en su calidad de miembro de la Comisión de Estudio 20 del UIT-T, contribuyó al desarrollo de la Recomendación UIT-T T.4806, concebida para clasificar los problemas de seguridad, examinar las posibles amenazas y determinar la forma en que las medidas de ciberseguridad pueden contribuir a la ejecución segura de las tareas de los sistemas IoT. Esto se aplica sobre todo a los sistemas IoT críticos para la seguridad, como la automatización industrial, los sistemas de automoción, el transporte, las ciudades inteligentes y los dispositivos médicos portátiles e independientes.

La medicina IoT bajo asedio

La tecnología está impulsando mejoras en el cuidado de la salud. Tiene el poder de transformar la calidad y reducir el costo de los servicios de salud. También puede proporcionar a los pacientes y a los ciudadanos un mayor control sobre su atención, capacitar a los cuidadores y apoyar el desarrollo de nuevos medicamentos y tratamientos. Sin embargo, las nuevas tecnologías sanitarias y las prácticas de trabajo móviles están produciendo más datos que nunca, al mismo tiempo que ofrecen más oportunidades para la pérdida o robo de datos. Hemos destacado estos problemas varias veces durante los últimos años; por ejemplo, en los artículos ‘Los hospitales están bajo ataque en 2016‘, ‘Los errores de la medicina ‘inteligente”‘ y ‘Un diagnóstico TI a la medicina “conectada”‘.

El número de fugas de datos médicos sigue aumentando:

Durante el último año hemos continuado con el seguimiento de las actividades de los ciberdelincuentes, observando cómo penetran en las redes médicas, cómo encuentran datos sobre recursos médicos disponibles al público y cómo los extraen. Esto incluye puertos abiertos:

Y los servicios que se sitúan detrás de ellos:

Más del 60% de las organizaciones médicas tenían algún tipo de programas maliciosos en sus ordenadores:

Vimos incluso más ataques contra organizaciones estrechamente relacionadas con hospitales, clínicas y médicos, es decir, en la industria farmacéutica:

Es vital que las instalaciones médicas eliminen todos los nodos que procesan datos médicos personales, actualicen el software y eliminen las aplicaciones que ya no se necesitan, y que no conecten equipos médicos caros a la LAN principal. Puede encontrar consejos más detallados aquí.

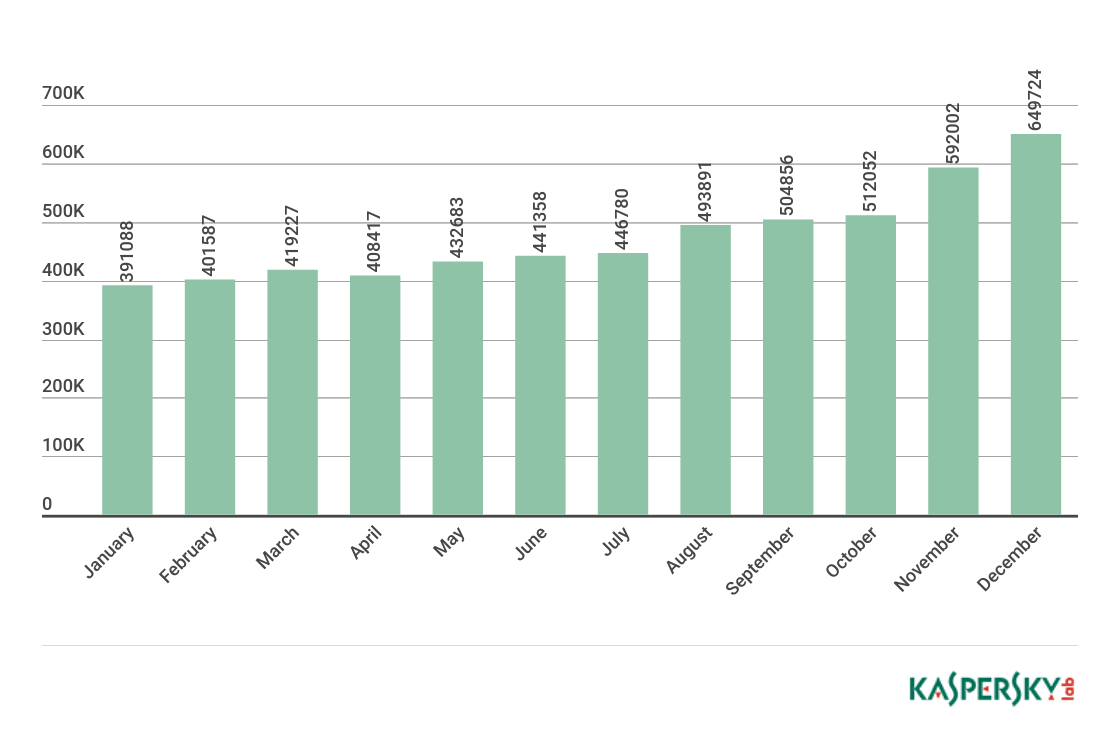

La minería de criptomonedas genera una nueva forma de esclavitud

En la economía legítima, el capital tiende a fluir hacia áreas donde puede ser más rentable. Con la ciberdelincuencia, no es diferente. El desarrollo de programas maliciosos se centra en áreas que puedan ser más lucrativas. Así que no es de extrañar que, a medida que las criptomonedas se conviertan en una característica dominante de la sociedad, veamos un crecimiento en el número de mineros maliciosos de criptomonedas. En 2017, bloqueamos mineros maliciosos en las computadoras de 2,7 millones de clientes de Kaspersky Lab, en comparación con los 1,87 millones en 2016. Esto está empezando a eclipsar al ransomware como una forma de hacer dinero ilegalmente.

Como su nombre indica, los mineros de criptomonedas son programas diseñados para secuestrar la CPU de la víctima con el fin de extraer criptomonedas. Al igual que el ransomware, el modelo de negocio es simple: infectar la computadora de la víctima, utilizar la potencia de procesamiento de su CPU o GPU para generar monedas y ganar dinero del mundo real a través de intercambios y transacciones legales. A diferencia del ransomware, la víctima ignora que está infectada: la mayoría de los usuarios rara vez utiliza el máximo de potencia de procesamiento de su computadora, y los mineros aprovechan ese 70 u 80 por ciento que no se utiliza para otras tareas.

Los cripto-mineros se instalan, tanto en las computadoras de los consumidores como en las de las empresas, junto con adware, juegos pirateados y contenido pirateado. Cada vez es más fácil para los ciberdelincuentes crear mineros, gracias a los programas de socios listos para usar, los fondos de minería abiertos y los mineros “para armar”. Otro método es la minería web, donde los ciberdelincuentes insertan un script en un sitio web comprometido que extrae criptomonedas mientras la víctima navega por el sitio. Otros grupos delictivos son más selectivos, ya que utilizan exploits para instalar mineros en los servidores de grandes empresas, en lugar de tratar de infectar a muchos usuarios individuales.

Algunas de las formas en que los ciberdelincuentes instalan mineros maliciosos en la red de víctimas corporativas son muy sofisticadas y se asemejan a los métodos de los atacantes de APT. Nuestros investigadores identificaron un caso en el que los atacantes utilizaron una técnica de huecos en procesos. La infección comienza con la descarga de una aplicación potencialmente no deseada (PUA) que contiene al minero. Este instalador del minero suelta la utilidad legítima de Windows ‘msiexec’ con un nombre aleatorio, que descarga y ejecuta un módulo malicioso desde un servidor remoto. El siguiente paso es instalar una tarea maliciosa del programador que suelta el cuerpo del minero. Esto ejecuta el proceso legítimo del sistema y utiliza una técnica de inyecciones en procesos suspendidos mediante la cual se cambia el código de proceso legítimo por un código malicioso. Se establece un indicador especial de sistema crítico para este nuevo proceso; si la víctima intenta detener este proceso, Windows se reinicia.

Usando estas técnicas, estimamos que las botnets mineras generaron más de 7 000 000 de dólares en la segunda mitad de 2017.

Aquí encontrará consejos para proteger a las empresas contra los mineros malintencionados.

Nuestros datos en sus manos

Los datos personales son valiosos. Esto es evidente en las noticias sobre fugas de datos, que informan sobre robos de grandes cantidades de datos y la reutilización de credenciales robadas. Sin embargo, el reciente escándalo relacionado con el uso, por parte de Cambridge Analytica, de datos de Facebook es un recordatorio de que la información personal no sólo es valiosa para los ciberdelincuentes.

En muchos casos, los datos personales son el precio que la gente paga por obtener un producto o servicio: navegadores “gratuitos”, cuentas de correo electrónico “gratuitas”, cuentas de redes sociales “gratuitas”, etc. Pero no siempre. Cada vez más, estamos rodeados de dispositivos inteligentes que son capaces de recopilar información sobre cada detalle de nuestras vidas. A principios de este año, una periodista transformó su apartamento en un hogar inteligente para medir la cantidad de datos que estaban recopilando las empresas que fabricaban los dispositivos. Dado que solemos pagar por esos dispositivos, la recopilación de datos difícilmente puede verse como el precio que pagamos por los beneficios que recibimos en estos casos.

Las cuestiones relativas a la seguridad y la privacidad de los datos siguen ocupando los titulares, sobre todo a medida que nos acercamos al 25 de mayo de 2018, fecha en que se comenzará a aplicar el Reglamento general de protección de datos de la UE. Será sin duda interesante ver el impacto que tiene esta legislación. Pero no debemos olvidar que todos debemos considerar qué datos compartimos, con quién y cómo se pueden utilizar. Es vital tomar medidas para protegerlos, utilizando contraseñas únicas y complejas para cada cuenta y utilizando la autenticación de dos factores cuando esté disponible.

Evolución de las ciberamenazas en el primer trimestre de 2018