La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de sus datos estadísticos.

Cifras del trimestre

Según Kaspersky Security Network, en el segundo trimestre de 2021:

- Se impidieron 14 465 672 ataques de malware, adware y software no deseado.

- El software potencialmente no deseado (RiskTool) representó la mayor parte de las amenazas detectadas, el 38,48%.

- Se detectaron 886 105 paquetes de instalación maliciosos, de los cuales:

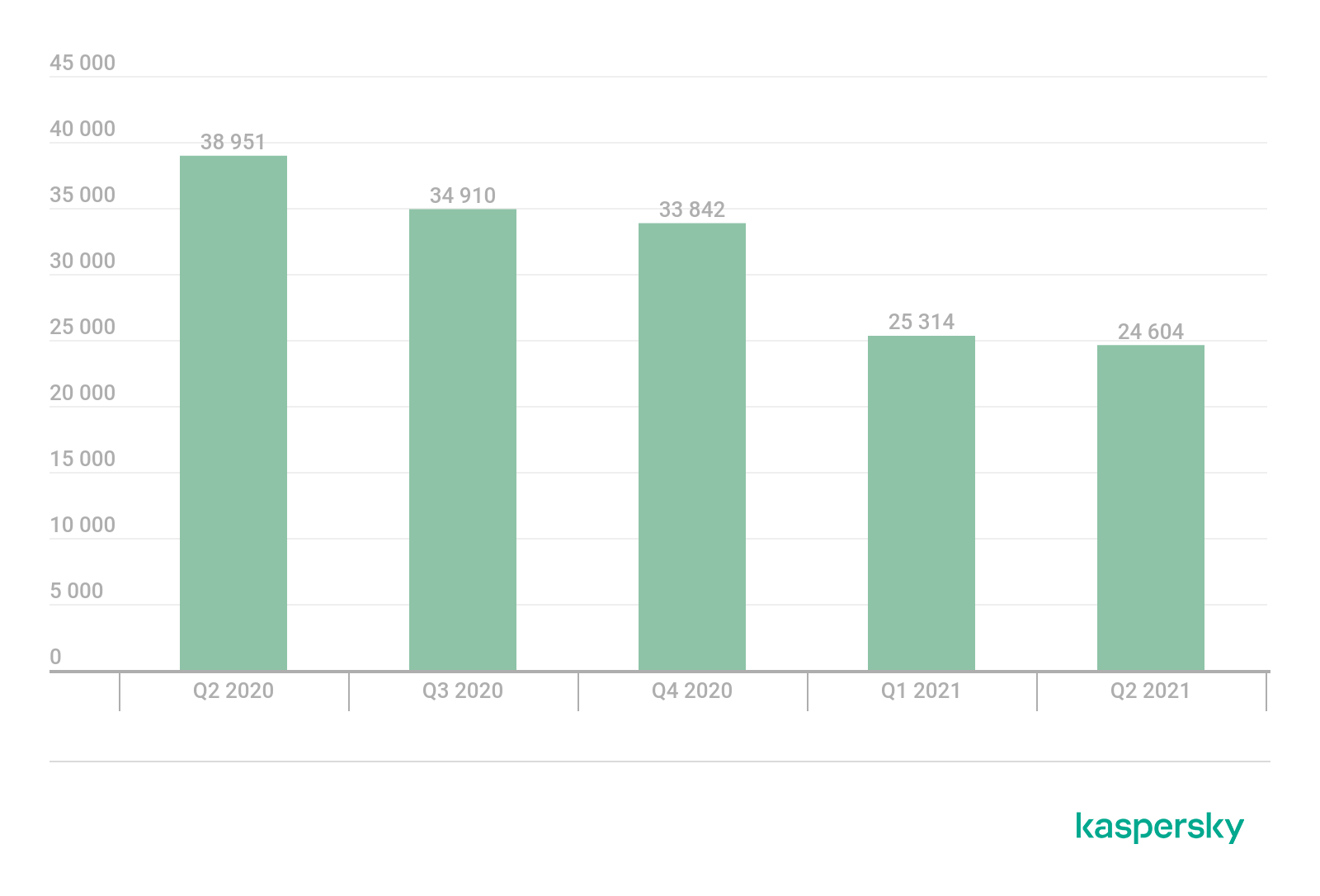

- 24 604 paquetes eran troyanos bancarios para dispositivos móviles;

- 3623 paquetes eran troyanos cifradores móviles.

Particularidades del trimestre

Desde la llegada de Android 1.6 Donut, que marcó el inicio del dominio de este sistema operativo en el mercado, la seguridad del propio Android ha cambiado drásticamente. En particular, en el sistema apareció Google Play Protect y se restringieron muchos de los derechos de las aplicaciones: todos los permisos y accesos deben ser solicitados explícitamente al usuario. Además, el subsistema de seguridad se trasladó a un componente de actualización que no depende del fabricante del dispositivo. Sin embargo, tanto la versión 1.6 como el actual Android 11 tienen algo en común que reduce mucho la seguridad del sistema operativo: la posibilidad de instalar aplicaciones desde fuentes de terceros. Es genial desde el punto de vista de la facilidad de uso, yo mismo lo uso casi a diario, pero desde el punto de vista de la seguridad es una verdadera “ventana de oportunidad” para los delincuentes de todo tipo. Numerosos sitios de terceros que alojan aplicaciones para Android existen por esta razón. La gama de aplicaciones ofrecidas en estos sitios es muy variada, desde clones de aplicaciones populares hasta diversos tipos de malware. Pero no solo la página web puede suponer un peligro, sino también el cliente que trabaja con ella, que descarga e instala aplicaciones en el sistema de forma similar al cliente oficial de Google Play.

En el segundo trimestre de 2021, descubrimos que la popular aplicación APKPure fue víctima de los ciberdelincuentes. Su desarrollador incorporó en el software un módulo de adware no verificado, que instalaba aplicaciones maliciosas en el sistema, sin el conocimiento del usuario. En otras palabras, el SDK iba acompañado de un dropper troyano. La acción que después emprendía el malware dependía de la versión del sistema operativo Android en la que había penetrado: los usuarios de las versiones modernas podían “limitarse” a anuncios intrusivos y suscripciones, mientras que a los propietarios de dispositivos más antiguos les esperaban diversas amenazas, como el troyano móvil xHelper.

Para concluir el análisis, me gustaría presentar un resumen de las detecciones de amenazas móviles ocurridas en los equipos de los usuarios que tienen instaladas soluciones de seguridad móvil de Kaspersky.

Número de ataques a usuarios de soluciones móviles de Kaspersky, segundo trimestre de 2020 – segundo trimestre de 2021 (descargar)

Estadísticas sobre amenazas móviles

Kaspersky detectó 886 105 paquetes de instalación maliciosos en el segundo trimestre de 2021, lo que representa un descenso de 565 555 paquetes respecto al trimestre anterior y de 359 789 respecto al segundo trimestre de 2020.

Número de paquetes de instalación maliciosos detectados, segundo trimestre de 2020 – segundo trimestre de 2021 (descargar)

Distribución por tipo de los programas móviles detectados

Distribución por tipo de los nuevos programas móviles detectados, primer y segundo trimestres de 2021 (descargar)

El segundo lugar lo ocupan las aplicaciones publicitarias (34,10%), que experimentaron un descenso de 27,33 p.p. respecto al trimestre anterior. Los objetos de las familias Ewind (52,38% de todas las amenazas detectadas de este tipo), Hiddendenad (18,11%) y FakeAdblocker (13,56%) fueron los más frecuentes.

Varios troyanos (16,48%) ocupan el tercer puesto y su cuota aumentó en 8,21 p.p. Se destacan los objetos de la familia Mobtes (84,89%), Boogr (7,71%) y Plangton (1,53%).

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, como RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 39,94 |

| 2 | Trojan-Spy.AndroidOS.SmsThief.po | 10,03 |

| 3 | Trojan-SMS.AndroidOS.Agent.ado | 5,68 |

| 4 | DangerousObject.AndroidOS.GenericML | 4,29 |

| 5 | Trojan.AndroidOS.Agent.vz | 3,85 |

| 6 | Trojan-Dropper.AndroidOS.Agent.rp | 3,56 |

| 7 | Trojan.AndroidOS.Triada.el | 3,33 |

| 8 | Trojan-Downloader.AndroidOS.Necro.d | 3,21 |

| 9 | Trojan.AndroidOS.Triada.ef | 3,09 |

| 10 | Trojan.AndroidOS.MobOk.ad | 3,01 |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.bk | 2,81 |

| 12 | Trojan.AndroidOS.Hiddad.gx | 2,77 |

| 13 | Trojan.AndroidOS.Whatreg.b | 2,51 |

| 14 | Trojan-Dropper.AndroidOS.Triada.ap | 2,51 |

| 15 | Trojan-Downloader.AndroidOS.Gapac.d | 2,37 |

| 16 | Trojan-Dropper.AndroidOS.Hqwar.cf | 1,90 |

| 17 | Trojan-Downloader.AndroidOS.Agent.kx | 1,90 |

| 18 | Trojan.AndroidOS.Triada.dq | 1,89 |

| 19 | Trojan-Banker.AndroidOS.Svpeng.t | 1,88 |

| 20 | HackTool.AndroidOS.Wifikill.c | 1,86 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios atacados que utilizan las soluciones móviles de Kaspersky.

El primer puesto del TOP 20 del segundo trimestre lo ocupa, como ya es tradición, el veredicto DangerousObject.Multi.Generic (39,94%), que utilizamos para los programas maliciosos detectados con tecnología de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así es como se detectan los programas maliciosos más nuevos.

El segundo puesto fue para Trojan-Spy.AndroidOS.SmsThief.po (10,03%), cuya función principal es rastrear los SMS entrantes y enviar los datos capturados a un servidor malicioso. Técnicamente, el malware es una “matrioska”, en la que la capa exterior es un troyano-dropper, mientras que en las profundidades de la distribución APK se encuentra el archivo DEX cifrado de SmsThief.po. Este troyano atacó con mayor frecuencia a los usuarios de Rusia.

En el tercer puesto se encuentra Trojan-SMS.AndroidOS.Agent.ado (5,68%), que envía SMS a números cortos con tarifa adicional y vacía la cuenta del dispositivo móvil de la víctima. Para que el ataque tenga éxito, el troyano espera un código de confirmación (el aviso de cobro) del proveedor y le envía una respuesta. Al igual que el malware anterior, Agent.ado ataca a los usuarios rusos con más frecuencia que a otros.

El cuarto puesto fue para DangerousObject.AndroidOS.GenericML (4,29%). Estos veredictos se aplican a los archivos que nuestros sistemas basados en el aprendizaje automático consideran maliciosos.

En quinta posición se encuentra Trojan.AndroidOS.Agent.vz (3,85%), que descarga una carga útil que a su vez es la carga útil de otro malware. Este tipo de cadenas son utilizadas por los atacantes para afianzarse en el dispositivo: incluso si la víctima elimina un eslabón de la cadena, el otro no tarda en reinfectarlo.

En sexto lugar se encuentra otra “matrioska”, Trojan-Dropper.AndroidOS.Agent.rp (3,56%). La capa externa es un código Java que accede a la biblioteca nativa para descifrar el archivo DEX que se encuentra a su lado en los recursos del archivo APK. En la capa inferior, se encuentra la segunda etapa del ataque, un malware que detectamos como Trojan-Downloader.AndroidOS.Agent.ki. Según nuestra telemetría, los usuarios con Agent.rp también se encuentran con Trojan-Dropper.AndroidOS.Triada.ap (2,51%, 14º lugar en nuestro ranking), Trojan.AndroidOS.Whatreg.b (2,51%, 13º lugar) y Trojan-Downloader.AndroidOS.Necro.d (3,21%, 8º lugar). Es muy probable que en el segundo trimestre de 2021 todos estos troyanos formaran parte de la misma campaña y fueran eslabones de la misma cadena de infección. A este grupo pertenecen otros objetos de la familia Trojan.AndroidOS.Triada, que ocupan las posiciones séptima, novena y decimoctava del ranking.

Trojan.AndroidOS.MobOk.ad (3,01%) completa nuestro TOP 10. Su principal objetivo es conectar a las víctimas a servicios móviles de pago. El malware MobOk intentó atacar a los usuarios de dispositivos móviles de Rusia con más frecuencia que a los de otros países.

Las posiciones undécima y decimosexta del segundo trimestre fueron ocupadas por miembros del grupo Trojan-Banker.AndroidOS.Hqwar. El número de objetos conocidos de esta familia no hace más que aumentar, y en el momento de redactar este artículo ascendía a los 370 744 archivos.

El duodécimo puesto es para Trojan.AndroidOS.Hiddad.gx (2,77%), que tiene como objetivo mostrar banners publicitarios, asegurar que su presencia sea constante en el dispositivo y ocultar el icono de la barra de aplicaciones.

El decimoquinto lugar es para Trojan-Downloader.AndroidOS.Gapac.d (2,37%), que también forma parte de la cadena de infección, y cuya principal función es descargar otros módulos.

La decimoséptima posición en el segundo trimestre la ocupa Trojan-Downloader.AndroidOS.Agent.kx (1,90%). El troyano se distribuye como parte de un software legítimo, y su principal objetivo es descargar adware.

En el decimonoveno lugar está el conocido troyano bancario Svpeng (1,88%), sobre el que hemos escrito varias veces.

El último en nuestro TOP 20 es HackTool.AndroidOS.Wifikill.c, cuyo objetivo es realizar ataques DOS a los suscriptores de Wi-Fi. De esta forma, los atacantes provocan a la víctima para que se vuelva a conectar a la misma red Wi-Fi, a fin de intentar interceptar el establecimiento de comunicación (handshaking) y lanzar un ataque MitM.

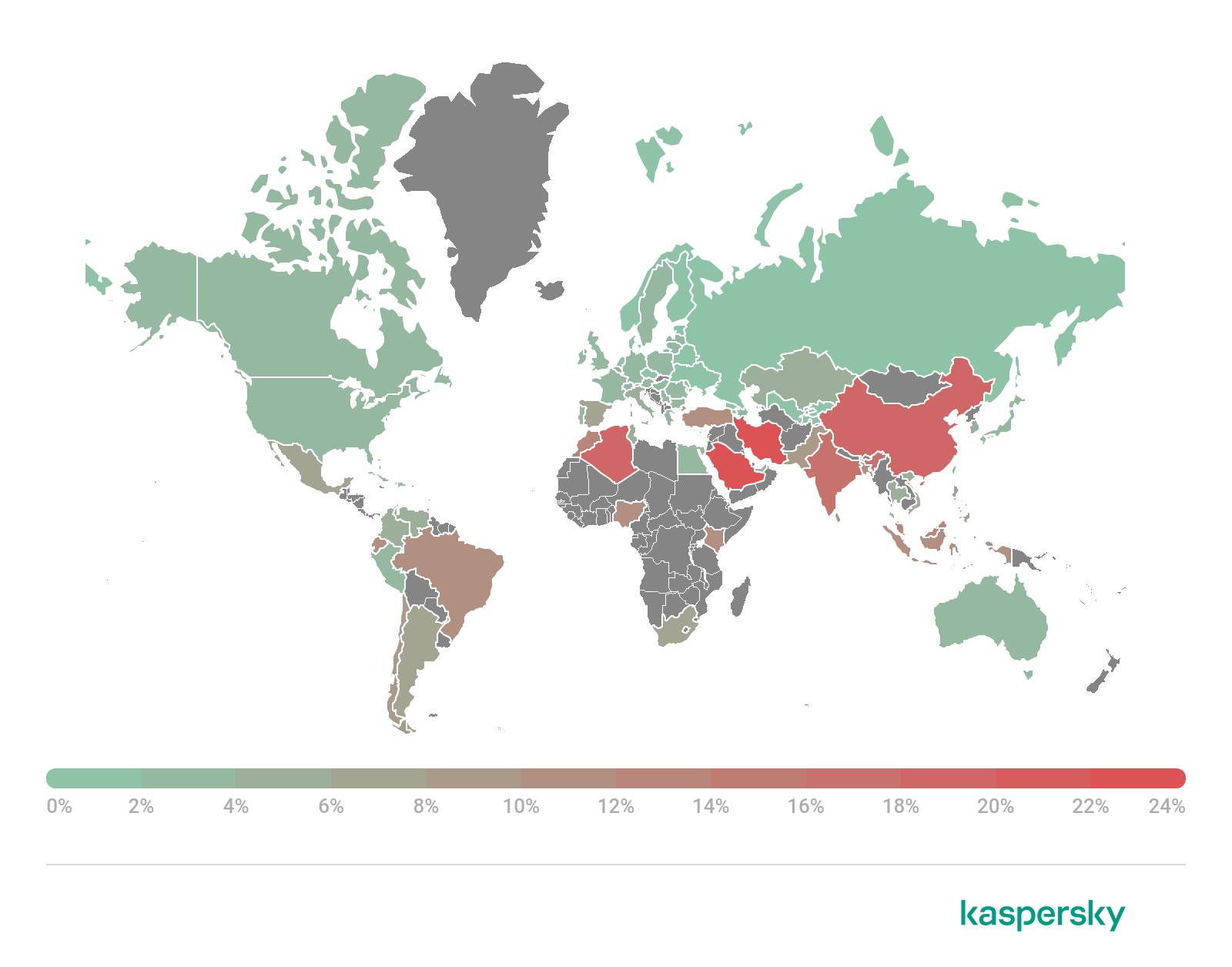

Geografía de las amenazas móviles

Mapa de los intentos de infección con malware móvil, segundo trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Irán | 23,79 |

| 2 | Arabia Saudita | 23,09 |

| 3 | China | 18,97 |

| 4 | Argelia | 18,47 |

| 5 | India | 16,68 |

| 6 | Marruecos | 12,97 |

| 7 | Malasia | 12,81 |

| 8 | Nigeria | 11,76 |

| 9 | Ecuador | 11,54 |

| 10 | Bangladesh | 11,31 |

* Hemos excluido de la clasificación a aquellos países en los que el número de usuarios de las soluciones de seguridad móvil de Kaspersky es relativamente bajo (menos de 10 000).

** Proporción de usuarios únicos atacados en el país, del total de usuarios de las soluciones de seguridad móvil de Kaspersky en el país.

En el segundo trimestre de 2021, Irán (23,79%) presentó la mayor proporción de infecciones, siendo las amenazas más frecuentes los módulos de adware intrusivo de las familias AdWare.AndroidOS.Notifyer y AdWare.AndroidOS.Fyben.

En segundo lugar está Arabia Saudí (23,09%). En este país, los usuarios también eran más propensos a encontrar aplicaciones de adware, pero de las familias AdWare.AndroidOS.HiddenAd y AdWare.AndroidOS.FakeAdBlocker.

En el tercer puesto está China (18,97%), donde las amenazas más comunes fueron las aplicaciones potencialmente no deseadas de las familias RiskTool.AndroidOS.SmsPay y RiskTool.AndroidOS.Wapron. Ambas familias de amenazas se centran en estafas que explotan la cuenta del dispositivo móvil de la víctima: en el primer caso podrían ser juegos que utilizan un esquema de monetización gris a través de SMS, en el segundo la aplicación envía un SMS para, supuestamente, ver pornografía. El Trojan.AndroidOS.Najin.a. también se ha convertido en la principal amenaza en China.

Troyanos bancarios móviles

Durante el periodo abarcado por el informe, detectamos 24 604 instaladores de troyanos bancarios para dispositivos móviles. Son 710 menos que en el primer trimestre de 2021, y 16 801 menos que en el segundo trimestre de 2020.

La familia Trojan-Banker.AndroidOS.Agent fue la que más contribuyó a las estadísticas, representando el 66,23% de todos los troyanos bancarios detectados. Además de esta amenaza, destacan las familias Trojan-Banker.AndroidOS.Gustuff (8,19%) y Trojan-Banker.AndroidOS.Anubis (6,86%). Curiosamente, este último es el troyano financiero más peligroso y, sin embargo, a juzgar por nuestra telemetría, no es muy común encontrarlo circulando en Internet.

Número de paquetes de instaladores de troyanos bancarios para dispositivos móviles detectados por Kaspersky Lab, primer y segundo trimestre de 2021 (descargar)

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Svpeng.t | 20,90 |

| 2 | Trojan-Banker.AndroidOS.Agent.eq | 19,46 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 8,92 |

| 4 | Trojan-Banker.AndroidOS.Anubis.t | 7,26 |

| 5 | Trojan-Banker.AndroidOS.Asacub.ce | 5,44 |

| 6 | Trojan-Banker.AndroidOS.Agent.ep | 3,08 |

| 7 | Trojan-Banker.AndroidOS.Hqwar.t | 3,03 |

| 8 | Trojan-Banker.AndroidOS.Agent.cf | 2,43 |

| 9 | Trojan-Banker.AndroidOS.Regon.p | 2,40 |

| 10 | Trojan-Banker.AndroidOS.Asacub.ar | 2,33 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad móvil de Kaspersky atacados por amenazas bancarias.

Geografía de las amenazas de la banca móvil, segundo trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Japón | 1,62 |

| 2 | España | 0,76 |

| 3 | Francia | 0,71 |

| 4 | Turquía | 0,64 |

| 5 | Australia | 0,50 |

| 6 | Noruega | 0,26 |

| 7 | Corea del Sur | 0,23 |

| 8 | Italia | 0,20 |

| 9 | Finlandia | 0,16 |

| 10 | Bélgica | 0,15 |

* Hemos excluido de la clasificación a aquellos países en los que el número de usuarios de las soluciones de seguridad móvil de Kaspersky es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados por troyanos bancarios móviles en un país, del total de usuarios de las soluciones de seguridad móvil de Kaspersky en ese país.

En el segundo trimestre de 2021, Japón (1,62%) tuvo la mayor proporción de usuarios únicos atacados por amenazas financieras móviles. Detectamos Trojan-Banker.AndroidOS.Agent.eq con mayor frecuencia en este país (99% de todos los ataques financieros a dispositivos móviles).

España ocupa el segundo lugar con un notable margen (0,76%), siendo Trojan-Banker.AndroidOS.Regon.p (71,38%), Trojan-Banker.AndroidOS.Agent.io (19,15%) y Trojan-Banker.AndroidOS.Cebruser.d (3,75%) los programas maliciosos financieros más frecuentes.

En tercer lugar se encuentra Francia (0,71%), donde también se propagó Trojan-Banker.AndroidOS.Agent.eq (98,75%).

Troyanos móviles extorsionadores

En el segundo trimestre de 2021, detectamos 3 623 paquetes de instalación de ransomware móvil. Son 27 más que en el trimestre anterior y 182 menos que en el segundo trimestre de 2020.

Número de paquetes instaladores de ransomware para dispositivos móviles detectados por Kaspersky Lab, primer y segundo trimestre de 2021 (descargar)

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Pigetrl.a | 66,96% |

| 2 | Trojan-Ransom.AndroidOS.Rkor.an | 4,65% |

| 3 | Trojan-Ransom.AndroidOS.Small.as | 3,85% |

| 4 | Trojan-Ransom.AndroidOS.Fusob.h | 2,34% |

| 5 | Trojan-Ransom.AndroidOS.Rkor.au | 2,29% |

| 6 | Trojan-Ransom.AndroidOS.Rkor.as | 2,20% |

| 7 | Trojan-Ransom.AndroidOS.Rkor.aw | 2,11% |

| 8 | Trojan-Ransom.AndroidOS.Small.ce | 1,17% |

| 9 | Trojan-Ransom.AndroidOS.Rkor.at | 1,02% |

| 10 | Trojan-Ransom.AndroidOS.Soobek.a | 1,00% |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios atacados por ransomware que utilizan las soluciones móviles de Kaspersky.

Geografía de los troyanos de ransomware para dispositivos móviles, segundo trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Kazajstán | 0,37 |

| 2 | Suecia | 0,12 |

| 3 | Kirguistán | 0,10 |

| 4 | China | 0,09 |

| 5 | Uzbekistán | 0,07 |

| 6 | Arabia Saudita | 0,06 |

| 7 | Marruecos | 0,04 |

| 8 | Pakistán | 0,03 |

| 9 | Lituania | 0,03 |

| 10 | EE.UU. | 0,03 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos atacados por troyanos extorsionadores móviles, del total de usuarios de las soluciones de seguridad para dispositivos móviles de Kaspersky en el país.

Kazajistán (0,37%), Suecia (0,12%) y Kirguistán (0,10%) fueron los líderes en número de usuarios atacados por troyanos ransomware para dispositivos móviles. En Kazajistán y Suecia, la familia Trojan-Ransom.AndroidOS.Rkor fue el troyano más frecuente. En Kirguistán, además de Rkor, se propagó Trojan-Ransom.AndroidOS.Pigetrl.a.

Evolución de las ciberamenazas en el segundo trimestre de 2021. Estadísticas sobre amenazas móviles

Miguel Ángel Rodríguez Briñones

Quisiera utilizar sus productos en su totalidad y sin restricción,ya que vivo en Cuba,

Espero que algún día podamos acceder sin restricción,

Tengo la versión gratuita para móviles,me funciona a la perfección,en cierta ocasión detectó y neutralizó un variante wind 32 en un reproductor de música,poniéndolo en cuarentena.

Saludos,es un trabajo de punta lo que hacen.

Mucho gusto.

Éxitos en sus vidas en general.

Desde Cuba

Miguel Ángel Rodríguez Briñones

Necesito saber cómo enviar diagnósticos de uso a Kasperski y recibir correos de instrucción para darle un uso más eficaz a la aplicación móvil.

Securelist

¡Hola Miguel!

¡Gracias por su comentarios! Para enviar archivos de diagnóstico y optimización, póngase en contacto con el soporte técnico: https://support.kaspersky.com/mx/b2c/MX (Los contactos están en la parte inferior de la página).