La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según los datos de Kaspersky Security Network:

- Las soluciones de Kaspersky Lab neutralizaron 947 027 517 ataques lanzados desde recursos de Internet ubicados en 203 países de todo el mundo.

- Se detectaron 246 695 333 URL únicas en las que se activó el antivirus.

- En los equipos de 305315 usuarios se neutralizaron intentos de ejecución de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se neutralizaron ataques de malware cifrador en los equipos de 259 867 usuarios únicos.

- Nuestro antivirus para archivos detectó 239 177 356 programas nocivos y potencialmente indeseables únicos.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

- 1 305 015 paquetes de instalación maliciosos;

- 55 101 paquetes de instalación de troyanos bancarios móviles;

- 13 075 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

Quizás la noticia más importante del trimestre haya sido la epidemia causada por el troyano bancario Trojan-Banker.AndroidOS.Asacub. Su momento culminante fue en septiembre, cuando los cibercriminales atacaron a más de 250 000 usuarios únicos, y estamos hablando solo de aquellos que tenían instalados productos de Kaspersky Lab para dispositivos móviles.

Number of users attacked by the mobile banker Asacub in 2017 and 2018

La escala de los ataques realizados con la participación de Asacub superó con creces las mayores campañas masivas en la historia de nuestras observaciones de amenazas móviles. Al mismo tiempo, a juzgar por la versión de las modificaciones del troyano, los ataques los llevó a cabo solo un grupo de delincuentes. El número exacto de usuarios atacados no se puede establecer, pero para que una campaña a gran escala sea rentable, el número de infectados debe medirse en decenas de miles.

Estadística de las amenazas móviles

En el tercer trimestre de 2018, Kaspersky Lab detectó 1 305 015 paquetes de instalación maliciosos, 439 229 paquetes menos que en el trimestre anterior.

Número de paquetes de instalación de malware detectados, tercer trimestre de 2017 – tercer trimestre de 2018 (

La escala de los ataques realizados con la participación de Asacub superó con creces las mayores campañas masivas en la historia de nuestras observaciones de amenazas móviles. Al mismo tiempo, a juzgar por la versión de las modificaciones del troyano, los ataques los llevó a cabo solo un grupo de delincuentes. El número exacto de usuarios atacados no se puede establecer, pero para que una campaña a gran escala sea rentable, el número de infectados debe medirse en decenas de miles.

Distribución por tipo de programas móviles detectados

Entre todas las amenazas detectadas en el tercer trimestre de 2018, la mayor parte estaba compuesta por aplicaciones de RiskTool potencialmente no deseadas: un 52,05%, 3,3 puntos porcentuales menos que en el trimestre anterior. Los objetos creados con mayor frecuencia pertenecían a la familia RiskTool.AndroidOS.SMSreg.

Distribución por tipo de los nuevos programas móviles detectados, segundo y tercer trimestres de 2017 (

El segundo lugar lo ocuparon las amenazas de la clase Trojan-Dropper (22,57%), cuya participación aumentó en 9 puntos porcentuales. La mayoría de los archivos pertenecían a las familias Trojan-Dropper.AndroidOS.Piom, Trojan-Dropper.AndroidOS.Wapnor y Trojan-Dropper. AndroidOS.Hqwar.

La proporción de aplicaciones publicitarias siguió disminuyendo y quedó en el 6,44% de todas las amenazas detectadas (contra el 8,91% en el segundo trimestre de 2018).

Las estadísticas muestran un aumento en el número de las amenazas financieras móviles a lo largo de 2018. Por ejemplo, si en el primer trimestre de 2018 la proporción de troyanos de banca móvil fue del uno y medio por ciento, en el tercer trimestre ya representaba el 4,38% del total de las amenazas detectadas.

TOP 20 de programas maliciosos móviles

| Veredicto* | %** | |

| 1 | DangerousObject.Multi.Generic | 55,85 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 11,39 |

| 3 | Trojan-Banker.AndroidOS.Asacub.a | 5,28 |

| 4 | Trojan-Banker.AndroidOS.Asacub.snt | 5,10 |

| 5 | Trojan.AndroidOS.Piom.toe | 3,23 |

| 6 | Trojan.AndroidOS.Dvmap.a | 3,12 |

| 7 | Trojan.AndroidOS.Triada.dl | 3,09 |

| 8 | Trojan-Dropper.AndroidOS.Tiny.d | 2,88 |

| 9 | Trojan-Dropper.AndroidOS.Lezok.p | 2,78 |

| 10 | Trojan.AndroidOS.Agent.rt | 2,74 |

| 11 | Trojan-Banker.AndroidOS.Asacub.ci | 2,62 |

| 12 | Trojan-Banker.AndroidOS.Asacub.cg | 2,51 |

| 13 | Trojan-Banker.AndroidOS.Asacub.ce | 2,29 |

| 14 | Trojan-Dropper.AndroidOS.Agent.ii | 1,77 |

| 15 | Trojan-Dropper.AndroidOS.Hqwar.bb | 1,75 |

| 16 | Trojan.AndroidOS.Agent.pac | 1,61 |

| 17 | Trojan-Dropper.AndroidOS.Hqwar.ba | 1,59 |

| 18 | Exploit.AndroidOS.Lotoor.be | 1,55 |

| 19 | Trojan.AndroidOS.Piom.uwp | 1,48 |

| 20 | Trojan.AndroidOS.Piom.udo | 1,36 |

*La clasificación de software malicioso no incluye programas potencialmente peligrosos o indeseables, como RiskTool y Adware.

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar en el Top 20 del tercer trimestre, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (55,85%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así es como se detectan los programas maliciosos más nuevos.

El segundo lugar lo ocupa el veredicto Trojan.AndroidOS.Boogr.gsh (11,39%). Este veredicto detecta los archivos que son reconocidos como maliciosos por nuestro sistema basado en el aprendizaje automático.

El tercer y cuarto lugares los ocuparon representantes de la familia de troyanos bancarios Asacub: Trojan-Banker.AndroidOS.Asacub.a (5,28%) y Trojan-Banker.AndroidOS.Asacub.snt (5,10%).

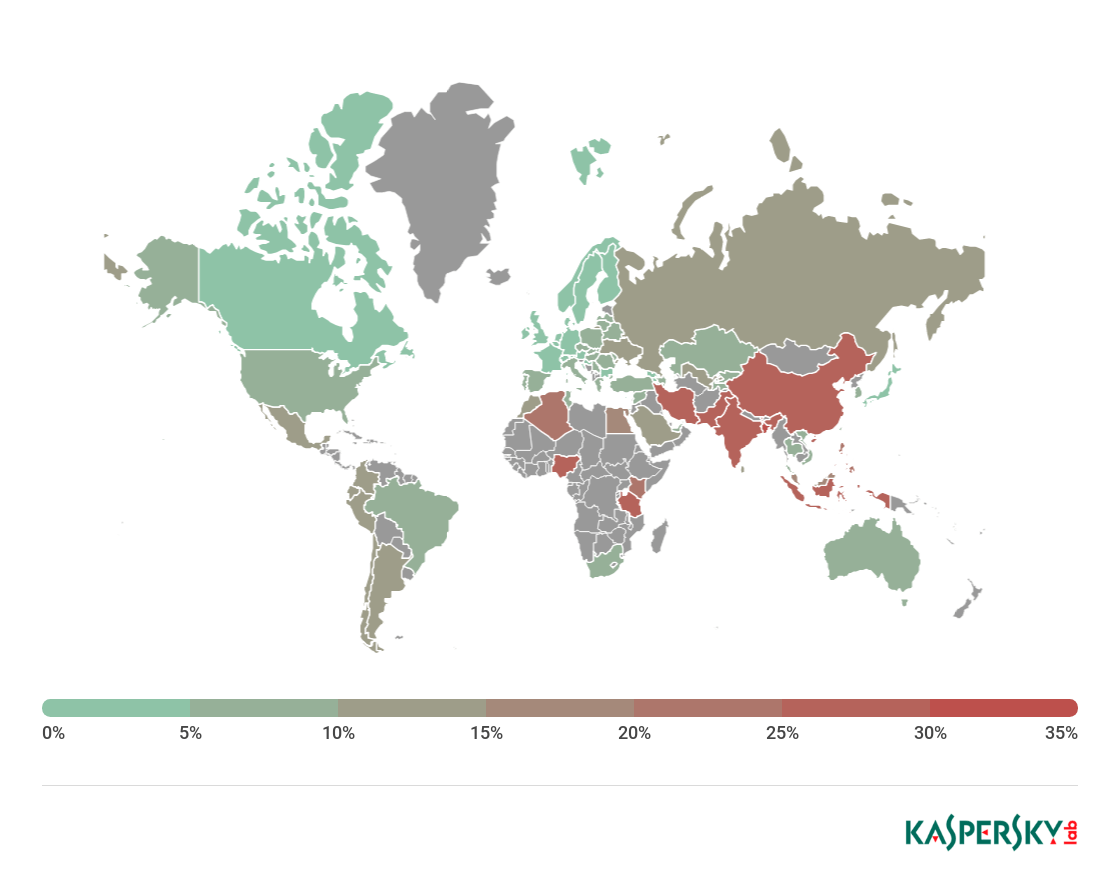

Geografía de las amenazas móviles

Mapa de intentos de infección por programas maliciosos móviles, tercer trimestre de 2018 (

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil:

| País* | %** | |

| 1 | Bangladesh | 35,91 |

| 2 | Nigeria | 28,54 |

| 3 | Irán | 28,07 |

| 4 | Tanzania | 28,03 |

| 5 | China | 25,61 |

| 6 | India | 25,25 |

| 7 | Pakistán | 25,08 |

| 8 | Indonesia | 25,02 |

| 9 | Filipinas | 23,07 |

| 10 | Argelia | 22,88 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

Este es el segundo trimestre consecutivo que Bangladesh ocupa el primer lugar por el número de usuarios atacados (35,91%), seguido de Nigeria (31,07%). El tercer lugar es de Irán (28,07%) y el cuarto, de Tanzania (28,03%)

Rusia (10,11%) esta vez subió al puesto 25 (del puesto 38 que ocupaba en el segundo trimestre), por detrás de Uzbekistán (10,35%) y Arabia Saudita (10,15%).

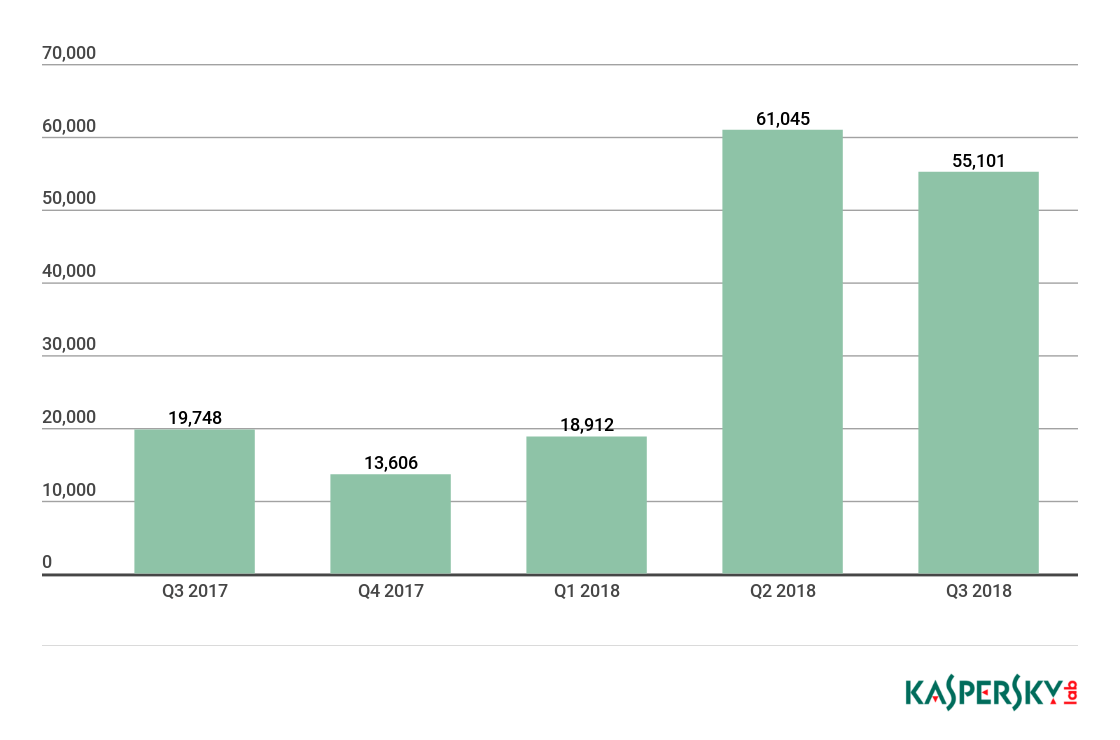

Troyanos bancarios móviles

Durante el período cubierto por este informe, detectamos 55 101 Paquetes de instalación de troyanos bancarios móviles, casi 6 mil menos que el segundo trimestre de 2018.

La mayor contribución la hicieron los creadores de troyanos de la familia Trojan-Banker.AndroidOS.Hqwar, cuya participación fue del 35% del total de troyanos bancarios detectados. El segundo lugar le pertenece a la familia Trojan-Banker.AndroidOS.Asacub: 29%.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab, tercer trimestre de 2017 – tercer trimestre de 2018 (

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Asacub.a | 33.27 |

| 2 | Trojan-Banker.AndroidOS.Asacub.snt | 32.16 |

| 3 | Trojan-Banker.AndroidOS.Asacub.ci | 16.51 |

| 4 | Trojan-Banker.AndroidOS.Asacub.cg | 15.84 |

| 5 | Trojan-Banker.AndroidOS.Asacub.ce | 14.46 |

| 6 | Trojan-Banker.AndroidOS.Asacub.cd | 6.66 |

| 7 | Trojan-Banker.AndroidOS.Svpeng.q | 3.25 |

| 8 | Trojan-Banker.AndroidOS.Asacub.cf | 2.07 |

| 9 | Trojan-Banker.AndroidOS.Asacub.bz | 1.68 |

| 10 | Trojan-Banker.AndroidOS.Asacub.bw | 1.68 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques de malware bancario móvil.

Varias modificaciones del Trojan-Banker.AndroidOS.Asacub se apoderaron literalmente del TOP 10 de las principales amenazas bancarias en el tercer trimestre de 2018 tomando nueve de los diez puestos.

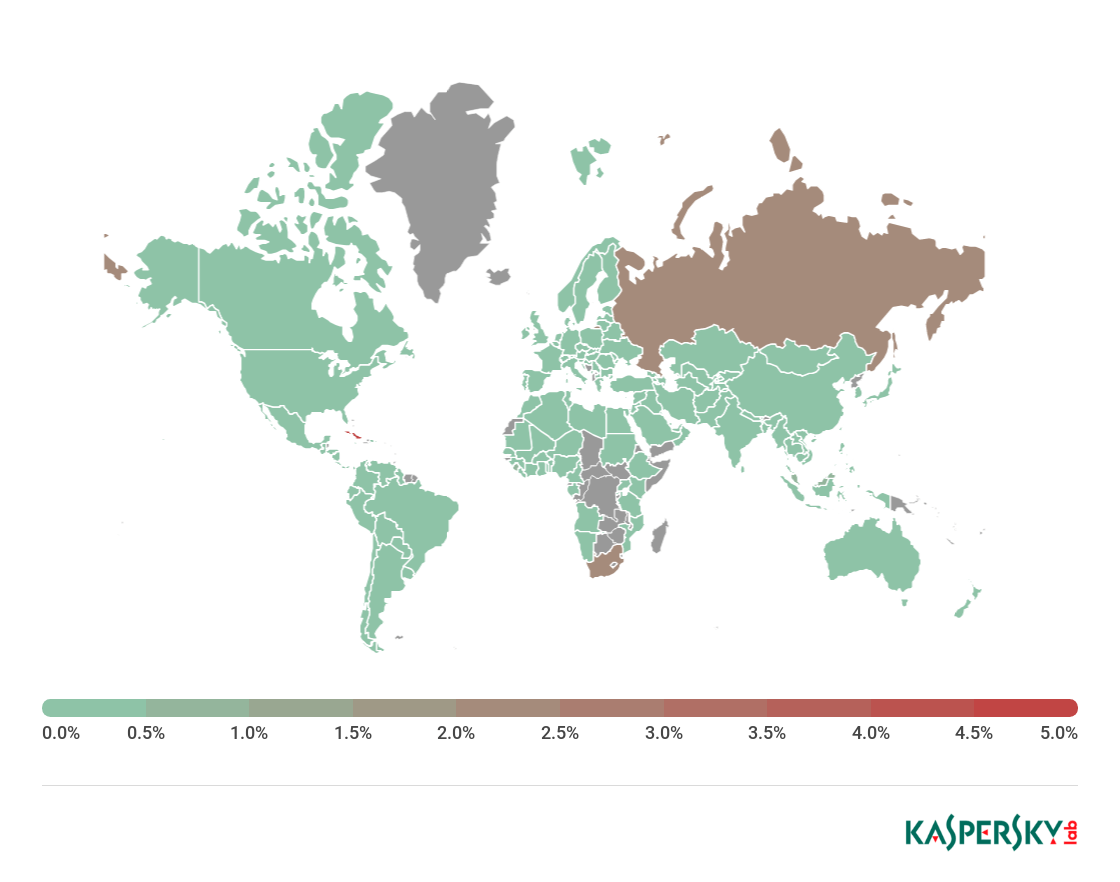

Geografía de las amenazas bancarias móviles, tercer trimestre de 2018 (

El TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| País* | %** | |

| 1 | Rusia | 2.18 |

| 2 | África del Sur | 2.16 |

| 3 | Malasia | 0.53 |

| 4 | Ucrania | 0.41 |

| 5 | Australia | 0.39 |

| 6 | China | 0.35 |

| 7 | Corea del Sur | 0.33 |

| 8 | Tayikistán | 0.30 |

| 9 | UEE.UU. | 0.27 |

| 10 | Polonia | 0.25 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados por troyanos bancarios móviles, en relación con el total de usuarios del antivirus móvil de Kaspersky Lab en este país.

En el tercer trimestre de 2018, Rusia (2,18%) quedó en primer lugar en nuestro TOP 10, debido a los ataques masivos del troyano Asacub. El líder del segundo trimestre, Estados Unidos (0,27%), bajó al noveno lugar. El segundo y tercer lugar lo ocuparon Sudáfrica (2,16%) y Malasia (0,53%) respectivamente.

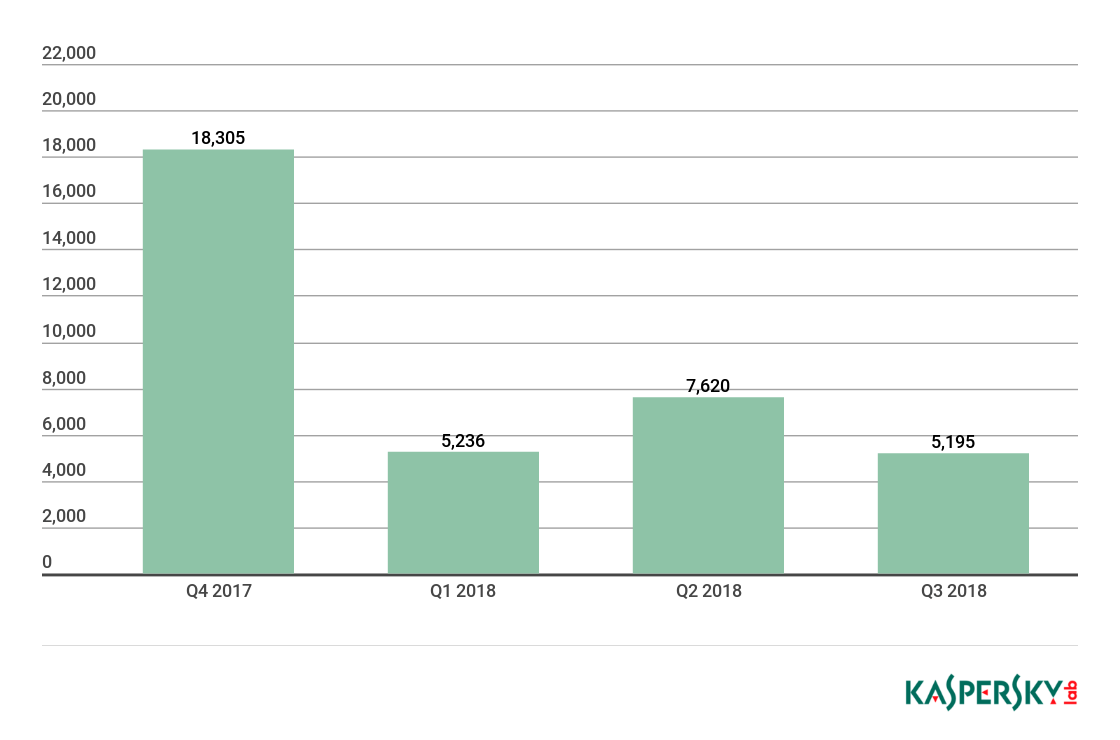

Troyanos extorsionistas móviles

En el tercer trimestre de 2017, descubrimos 13 075 paquetes de instalación de troyanos extorsionadores móviles, 1044 menos que en el trimestre anterior.

Número de paquetes de instalación de troyanos extorsionistas móviles detectados por Kaspersky Lab, tercer trimestre de 2017 – tercer trimestre de 2018 (

| Verdicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.ag | 47.79 |

| 2 | Trojan-Ransom.AndroidOS.Svpeng.ah | 26.55 |

| 3 | Trojan-Ransom.AndroidOS.Zebt.a | 6.71 |

| 4 | Trojan-Ransom.AndroidOS.Fusob.h | 6.23 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.g | 5.50 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.snt | 3.38 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.ab | 2.15 |

| 8 | Trojan-Ransom.AndroidOS.Egat.d | 1.94 |

| 9 | Trojan-Ransom.AndroidOS.Small.as | 1.43 |

| 10 | Trojan-Ransom.AndroidOS.Small.cj | 1.23 |

* Proporción de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques de troyanos extorsionadores

En el tercer trimestre de 2018, los dos extorsionistas troyanos más difundidos pertenecen a la familia Svpeng: Trojan-Ransom.AndroidOS.Svpeng.ag (47,79%) y Trojan-Ransom.AndroidOS.Svpeng.ah (26,55%). En suma, representaron tres cuartas partes del número total de ataques de troyanos extorsionadores móviles. Las alguna vez populares familias Zebt y Fusob quedaron muy atrás, aunque Trojan-Ransom.AndroidOS.Zebt.a (6,71%) y Trojan-Ransom.AndroidOS.Fusob.h (6,23%) ocuparon el tercer y cuarto lugar, respectivamente.

Geografía de los troyanos extorsionadores móviles, tercer trimestre de 2018 (

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | %** | |

| 1 | EE.UU. | 1.73 |

| 2 | Kazajistán | 0.36 |

| 3 | China | 0.14 |

| 4 | Italia | 0.12 |

| 5 | Irán | 0.11 |

| 6 | Bélgica | 0.10 |

| 7 | Suiza | 0.09 |

| 8 | Polonia | 0.09 |

| 9 | México | 0.09 |

| 10 | Rumania | 0.08 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

** Proporción de usuarios únicos atacados por troyanos extorsionadores móviles en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El líder por el número de usuarios atacados por troyanos-extorsionadores móviles, al igual que el pasado trimestre, fue EE. UU. (1,73%). Kazajstán (0,36%), que ocupara el tercer lugar en el segundo trimestre, subió al segundo en el tercero. China (0,14%) también subió de la séptima posición a la tercera.

Ataques contra el Internet de las cosas (IoT)

En este informe trimestral, decidimos presentar solo las estadísticas de ataques lanzados a través del protocolo Telnet, porque es el más utilizado y el de más diversidad por el número de programas maliciosos utilizados.

| Telnet | 99,4% |

| SSH | 0,6% |

Distribución de los servicios atacados, según la cantidad de dispositivos únicos que lanzaron ataques, tercer trimestre de 2018

Ataques lanzados mediante Telnet

Geografía de las direcciones IP de los dispositivos que hicieron intentos de atacar las trampas de Kaspersky Lab, tercer trimestre de 2018 (

TOP 10 de países en los que se ubicaron los dispositivos que lanzaron ataques a las trampas de Kaspersky Lab

| País | %* | |

| 1 | China | 27,15% |

| 2 | Brasil | 10,57% |

| 3 | Rusia | 7,87% |

| 4 | Egipto | 7,43% |

| 5 | EE.UU. | 4,47% |

| 6 | Corea | 3,57% |

| 7 | India | 2,59% |

| 8 | Taiwán | 2,17% |

| 9 | Turquía | 1,82% |

| 10 | Italia | 1,75% |

* Porcentaje de dispositivos infectados en el país, del total de dispositivos IOT infectados por Telnet que lanzan ataques

En el tercer trimestre, China (27,15%) se convirtió en el líder por el número de direcciones IP únicas desde las que se intentaron ataques contra las trampas de Kaspersky Lab. El líder del segundo trimestre, Brasil (10,57%), quedó en segundo lugar. En el tercero está Rusia (7,87%).

La mayoría de las veces en que un ataque mediante Telnet tenía éxito, los atacantes instalaban Trojan-Downloader.Linux.NyaDrop.b (62,24%). Este malware es digno de mención porque contiene un código de shell que descarga otro malware desde el mismo equipo que infectó el dispositivo IoT. Al mismo tiempo, el código de shell no requiere ninguna utilidad, porque tiene implementadas todas las acciones necesarias como llamadas al sistema. Por lo tanto, NyaDrop es un tipo de soldado universal que cumple bien sus tareas sin importar del entorno en el que se está ejecutando.

La mayoría de las veces, NyaDrop es descargado por troyanos de la familia Backdoor.Linux.Haime, ya que para Hajime es un mecanismo de autodistribución muy conveniente. El esquema en este caso es bastante interesante:

- Después de infectar un dispositivo, Hajime escanea la red para encontrar nuevas víctimas.

- Tan pronto como encuentra un dispositivo adecuado, carga el ligero NyaDrop (su tamaño es de solo 480 bytes).

- NyaDrop vuelve a enviar una solicitud al dispositivo infectado y, sin ninguna prisa, descarga Hajime, que es diez veces mayor.

Todas estas acciones son necesarias solo porque a través de Telnet es bastante problemático cargar archivos, pero sí se puede ejecutar comandos. Así se hace, por ejemplo, la creación del archivo NyaDrop:

|

1 |

echo -ne "\x7f\x45\x4c\x46\x01\x01\x01\x00\x00 |

Si 480 bytes se pueden transferir de esta manera, 60 kilobytes ya son problemáticos.

TOP 10 de los programas maliciosos cargados en dispositivos IoT infectados como resultado de ataques mediante Telnet:

| Verdicto | %* | |

| 1 | Trojan-Downloader.Linux.NyaDrop.b | 62.24% |

| 2 | Backdoor.Linux.Mirai.ba | 16.31% |

| 3 | Backdoor.Linux.Mirai.b | 12.01% |

| 4 | Trojan-Downloader.Shell.Agent.p | 1.53% |

| 5 | Backdoor.Linux.Mirai.c | 1.33% |

| 6 | Backdoor.Linux.Gafgyt.ay | 1.15% |

| 7 | Backdoor.Linux.Mirai.au | 0.83% |

| 8 | Backdoor.Linux.Gafgyt.bj | 0.61% |

| 9 | Trojan-Downloader.Linux.Mirai.d | 0.51% |

| 10 | Backdoor.Linux.Mirai.bj | 0.37% |

* Porcentaje del total de programas maliciosos descargados en dispositivos IoT como resultado de ataques lanzados mediante Telnet.

En comparación con el trimestre anterior, la situación no ha cambiado mucho: la primera mitad del TOP 10 está ocupada por varias modificaciones de Mirai, que es el malware IoT más común en la actualidad.

Amenazas financieras

Principales acontecimientos del trimestre

Descubierto durante el segundo trimestre, el troyano bancario DanaBot continuó su acelerado crecimiento. La nueva modificación no solo actualizó el protocolo de comunicación del bot con el centro de comando, sino que también amplió la lista de organizaciones a las que apunta el malware. Si en el trimestre anterior los objetivos principales se encontraban en Australia y Polonia, en el tercer trimestre se agregaron organizaciones de Austria, Alemania e Italia.

Hay que recordar que DanaBot tiene una estructura modular y puede cargar complementos adicionales para interceptar tráfico y robar contraseñas y criptobilleteras. El malware se propagaba a través de envíos de spam que contenían documentos de oficina maliciosos, que después descargaban el cuerpo principal del malware.

Estadística de amenazas financieras

En el tercer trimestre de 2018 las soluciones de Kaspersky Lab neutralizaron intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 204 388 usuarios.

Número de usuarios únicos atacados por malware financiero, tercer trimestre de 2018 (

Geografía de los ataques

Para evaluar y comparar el riesgo de infección por troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Geografía de los ataques del malware bancario, tercer trimestre de 2018 (

TOP 10 de países según el número de usuarios atacados

| Country* | %** | |

| 1 | Alemania | 3.0 |

| 2 | Corea del Sur | 2.8 |

| 3 | Grecia | 2.3 |

| 4 | Malasia | 2.1 |

| 5 | Serbia | 2.0 |

| 6 | Emiratos Árabes Unidos | 1.9 |

| 7 | Portugal | 1.9 |

| 8 | Lituania | 1.9 |

| 9 | Indonesia | 1.8 |

| 10 | Camboya | 1.8 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios, del total de usuarios individuales de los productos Kaspersky Lab en el país.

El TOP 10 de las familias de malware bancario

| Name | Verdicts | %* | ||

| 1 | Zbot | Trojan.Win32.Zbot | 25.8 | |

| 2 | Nymaim | Trojan.Win32.Nymaim | 18.4 | |

| 3 | SpyEye | Backdoor.Win32.SpyEye | 18.1 | |

| 4 | RTM | Trojan-Banker.Win32.RTM | 9.2 | |

| 5 | Emotet | Backdoor.Win32.Emotet | 5.9 | |

| 6 | Neurevt | Trojan.Win32.Neurevt | 4.7 | |

| 7 | Tinba | Trojan-Banker.Win32.Tinba | 2.8 | |

| 8 | NeutrinoPOS | Trojan-Banker.Win32.NeutrinoPOS | 2.4 | |

| 9 | Gozi | Trojan.Win32. Gozi | 1.6 | |

| 10 | Trickster | Trojan.Win32.Trickster | 1.4 |

* Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero malicioso.

En el tercer trimestre de 2018, ingresaron al TOP 10 de familias de malware Trojan-Banker.Win32.RTM (9,2%), Trojan-Banker.Win32.Tinba (2,8%) y Trojan.Win32.Trickster (1,4%). El primero se ubicó en el cuarto lugar debido al envío masivo de mensajes con archivos adjuntos y enlaces maliciosos que se produjo a mediados de julio.

En general, los tres primeros programas maliciosos siguen siendo los mismos, sin embargo, Trojan.Win32.Nymaim perdió terreno al pasar del 27,0% en el segundo trimestre al 18,4% en el tercero, llegando así al segundo lugar.

Programas cifradores maliciosos

Principales acontecimientos del trimestre

Al comienzo del tercer trimestre, los especialistas de Kaspersky Lab descubrieron una modificación inusual del conocido troyano Rakhni. La peculiaridad que atrajo la atención de los analistas es que en algunos casos, el cargador no descarga un cifrador en el sistema de la víctima, como siempre lo hace esta familia, sino un programa de minería.

En agosto descubrimos el inusual cifrador Keypass, en el que sus creadores decidieron incluir todos los posibles modos de infección: a través de spam, uso de paquetes de exploits y selección manual por parte del atacante de las contraseñas de los sistemas de acceso remoto para luego lanzar el troyano. El troyano KeyPass puede funcionar tanto de modo encubierto, como con una interfaz gráfica para que el delincuente configure los parámetros de cifrado.

Las agencias policiales siguen combatiendo sistemáticamente la amenaza de los cifradores. En los Países Bajos, después de varios años de investigación, se llevó a juicio a los criminales que propagaron el cifrador Coinvault, y fueron declarados culpables.

Estadística

Número de nuevas modificaciones

El número de modificaciones de cifradores detectadas en el tercer trimestre es mucho menor que en el trimestre anterior y es más o menos similar a los resultados del primer trimestre de 2018.

El número de nuevas modificaciones de cifradores, cuarto trimestre de 2017 – tercer trimestre de 2018 (

Número de usuarios atacados por troyanos cifradores

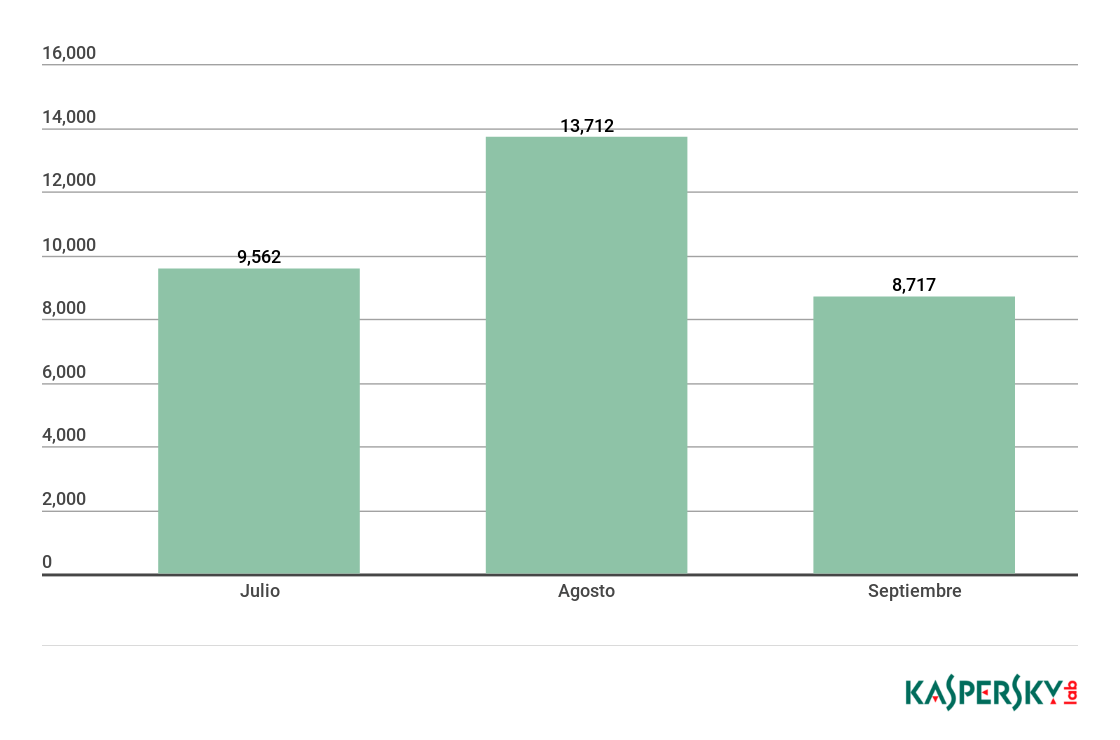

Durante el tercer trimestre, los productos de Kaspersky Lab protegieron a 259 867 usuarios únicos de KSN frente a la amenaza representada por los troyanos cifradores. El número total de atacados es mucho mayor que en el trimestre anterior, y además, a lo largo del trimestre el número fue aumentando de mes a mes. En septiembre, observamos un aumento notable en el número de intentos de infección, que al parecer está relacionado con el retorno de la población de sus vacaciones.

Número de usuarios únicos atacados por troyanos cifradores, tercer trimestre de 2018 (

Geografía de los ataques

Geografía de los ataques por troyanos cifradores, tercer trimestre de 2018 (

TOP 10 de países según el porcentaje de usuarios atacados por troyanos cifradores

| País* | %** | |

| 1 | Bangladesh | 5.80 |

| 2 | Uzbekistán | 3.77 |

| 3 | Nepal | 2.18 |

| 4 | Pakistán | 1.41 |

| 5 | India | 1.27 |

| 6 | Indonesia | 1.21 |

| 7 | Vietnam | 1.20 |

| 8 | Mozambique | 1.06 |

| 9 | China | 1.05 |

| 10 | Kazajistán | 0.84 |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente baja (menos de 50.000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

La mayoría de los puestos del ranking en el tercer trimestre están ocupados por países asiáticos. Bangladesh ocupa el primer lugar con un índice del 5,80%, en el tercer lugar debuta Nepal (2,18%). Sus vecinos son Uzbekistán (3,77%) y Pakistán (1,41%), que mantienen las posiciones 2 y 4, respectivamente. China (1,05%) bajó del sexto al noveno lugar y Vietnam (1,20%), del tercero al séptimo.

El TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Verdicto | %* | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 28.72% | ||

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 13.70% | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 12.31% | ||

| 4 | Cryakl | Trojan-Ransom.Win32.Cryakl | 9.30% | ||

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 2.99% | ||

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Cryptor | 2.58% | ||

| 7 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 2.33% | ||

| 8 | Shade | Trojan-Ransom.Win32.Shade | 1,99% | ||

| 9 | Crysis | Trojan-Ransom.Win32.Crusis | 1.70% | ||

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 1.70% | ||

* Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

Cada vez más posiciones del TOP 10 están ocupadas por varias detecciones genéricas, lo que indica que los sistemas inteligentes automáticos son efectivos para detectar los cifradores más propagados. Entre las familias individuales, WannaCry sigue siendo el líder (28,72 %). En este trimestre aparecieron dos nuevas versiones del troyano GandCrab (12,31%), que se mantuvo en las primeras posiciones del ranking de los extorsionadores más comunes. Nuestros “viejos conocidos” PolyRansom, Cryakl, Shade y Crysis también permanecieron entre los diez primeros, pero Cerber y Purgen no tuvieron una distribución tan significativa en el período cubierto por este informe.

Malware de criptominería

Como ya escribimos en nuestro informe “Ransomware y criptomineros maliciosos en 2016-2018“, el número de programas de extorsión se está reduciendo, a medida que los van sustituyendo los mineros de criptomonedas. Por esta razón, este año decidimos publicar informes trimestrales dedicados a este tipo de malware. Al mismo tiempo, comenzamos a utilizar una gama más amplia de veredictos para recopilar estadísticas sobre criptomineros, por lo que la estadística del segundo trimestre puede diferir de los datos de nuestras publicaciones anteriores.

Estadística

Número de nuevas modificaciones

El tercer trimestre de 2018 las soluciones de Kaspersky Lab encontraron 31 991 nuevas modificaciones de programas de minería.

Número de nuevas modificaciones de programas de minería, tercer trimestre de 2018 (

Número de usuarios atacados por criptomineros

El tercer trimestre, nuestros productos detectaron programas de minería en los equipos de 1 787 994 usuarios de KSN en todo el mundo.

Número de usuarios únicos atacados por programas de minería, tercer trimestre de 2018 (

En septiembre, observamos un nivel comparable al de junio de 2018, pero en general hay una disminución en la actividad de los programas de minería en el tercer trimestre.

Geografía de los ataques

Geografía de los ataques por programas de minería, tercer trimestre de 2018 (

TOP 10 países por porcentaje de usuarios atacados por programas de minería

| País* | %** | |

| 1 | Afganistán | 16.85% |

| 2 | Uzbekistán | 14.23% |

| 3 | Kazajistán | 10.17% |

| 4 | Bielorrusia | 9.73% |

| 5 | Vietnam | 8.96% |

| 6 | Indonesia | 8.80% |

| 7 | Mozambique | 8.50% |

| 8 | Ucrania | 7.60% |

| 9 | Tanzania | 7.51% |

| 10 | Azerbaiyán | 7.13% |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente baja (menos de 50.000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por malware de criptominería, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

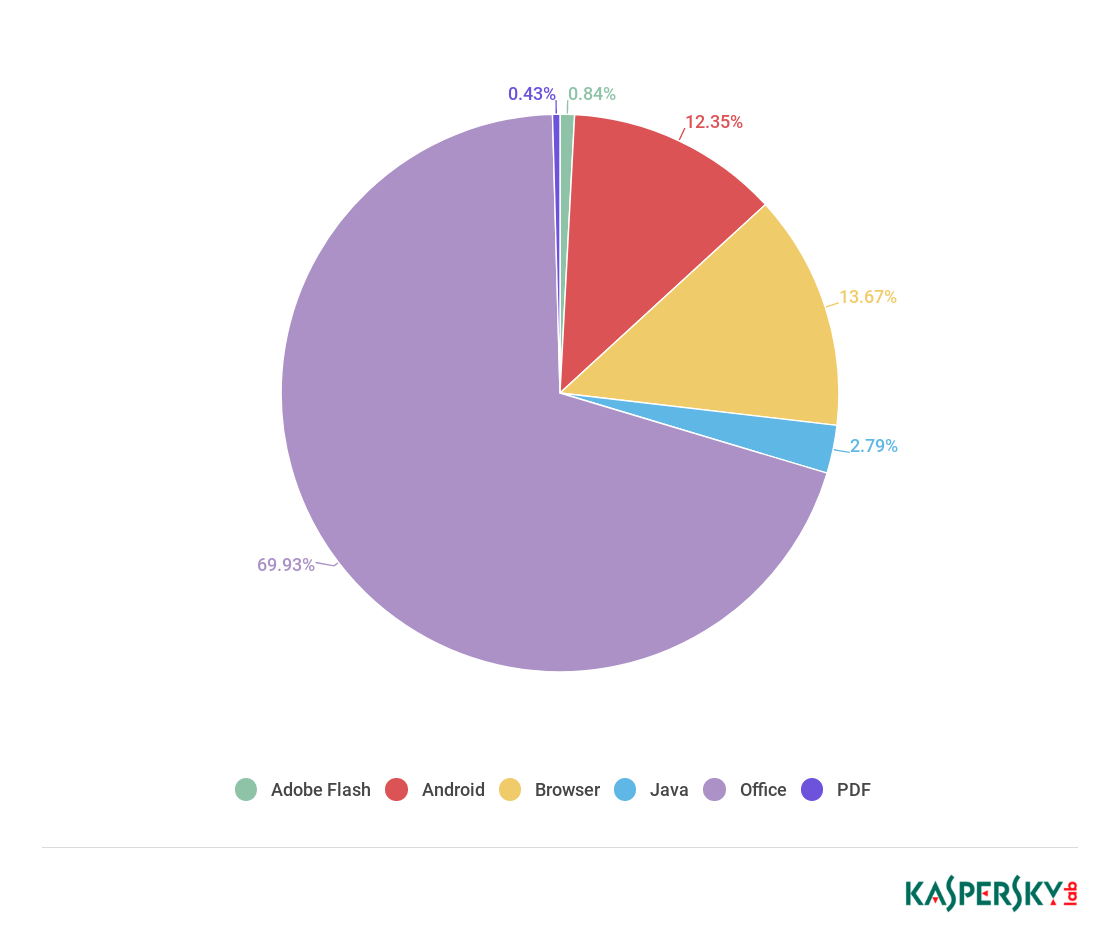

Aplicaciones vulnerables usadas por los delincuentes

La distribución de las plataformas atacadas con más frecuencia por exploits no ha cambiado mucho en comparación con el trimestre anterior. Las aplicaciones de Microsoft Office (70%) siguieron siendo las más atacadas, cinco veces más que la segunda plataforma más atacada: los navegadores.

A pesar de que ya ha pasado mucho tiempo desde el lanzamiento de los parches de seguridad para las vulnerabilidades de uso más frecuente, CVE-2017-11882 y CVE-2018-0802, los ataques contra el Editor de ecuaciones siguen siendo los más populares en el arsenal de los delincuentes para enviar spam malicioso.

Un exploit para la vulnerabilidad CVE-2018-8373, corregida a fines de agosto en el motor de scripts VBScript, fue descubierta fuera de laboratorio, y afectaba a los navegadores Internet Explorer versiones 9-11. No obstante, vemos que en el presente los delincuentes hacen un uso limitado de esta vulnerabilidad. Lo más probable es que esto se deba a la baja popularidad del navegador Internet Explorer, así como al hecho de que en las versiones recientes de Windows 10, VBScript está desactivado de forma predeterminada.

Distribución de los exploits utilizados por los delincuentes por tipo de aplicaciones atacadas, tercer trimestre de 2018 (

El tercer trimestre también estuvo marcado por dos vulnerabilidades de día cero atípicas: CVE-2018-8414 y CVE-2018-8440. Son inusuales porque la información sobre la existencia de estas vulnerabilidades, junto con su descripción detallada y todos los archivos necesarios para explotarlas se filtraron al acceso público mucho antes de la aparición de los parches oficiales con correcciones.

En el caso de CVE-2018-8414, en junio ya había salido un artículo con una descripción detallada de las posibles formas de usar los archivos de SettingContent-ms para ejecutar código arbitrario en el sistema operativo Windows. Sin embargo, el parche para la vulnerabilidad apareció solo en el tercer trimestre, más de un mes después de la publicación del artículo y el inicio de la explotación activa de la vulnerabilidad. Los investigadores que describieron esta técnica recurrieron a Microsoft, que al principio no la reconoció como una vulnerabilidad que requiriese un parche de seguridad. Sin embargo, el uso generalizado de estos archivos para la entrega de cargas maliciosas por parte de ciberdelincuentes influyó en la decisión de Microsoft, que lanzó el parche el 14 de julio. Según las estadísticas de KSN, los archivos SettingContent-ms no ganaron mucha popularidad entre los delincuentes, y después de que se publicara la actualización de seguridad, se la dejó de usar por completo.

Otro caso interesante fue la vulnerabilidad CVE-2018-8440. Al igual que en el caso de la vulnerabilidad anterior, toda la información necesaria para explotarla fue publicada intencionalmente por el investigador, y los atacantes no dudaron en utilizarla. CVE-2018-8440 es una vulnerabilidad de escalada de privilegios y permite aumentar los derechos de un atacante en el sistema al nivel máximo: de sistema. La vulnerabilidad en sí misma se basa en la forma en que Windows maneja una de las llamadas avanzadas locales de procedimientos (ALPC) del Programador de tareas. El procedimiento ALPC vulnerable permite modificar la lista de control de acceso discrecional (DACL) de los archivos de un directorio cuyo acceso no requiere privilegios especiales. La explotación de la vulnerabilidad en una llamada de ALPC permite al delincuente cambiar los derechos de acceso a uno de los archivos del sistema y luego sobrescribirla con un usuario sin privilegios.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos a propósito, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

Países-fuente de ataques web:

Esta estadística muestra la distribución según país de las fuentes de ataques por Internet bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el tercer trimestre de 2018, las soluciones de Kaspersky Lab neutralizaron 947 027 517ataques lanzados desde recursos de Internet ubicados en 203 países del mundo. Se detectaron 246 695 333 direcciones URL únicas en las el antivirus web realizó detecciones.

Distribución por países de las fuentes de ataques web, tercer trimestre de 2018 (

Este trimestre, la mayor parte de las detecciones del antivirus web correspondió a recursos ubicados en los Estados Unidos (52,81 %). En general, los cuatro primeros países no cambiaron con respecto al trimestre anterior: a Estados Unidos le sigue Holanda (16,26 %), Alemania (6,94 %) y Francia (4,44 %).

Países donde los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con la que durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con la reacción del antivirus web. Los datos obtenidos reflejan el índice de agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que este ranking toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | %** | |

| 1 | Venezuela | 35.88 |

| 2 | Albania | 32.48 |

| 3 | Argelia | 32.41 |

| 4 | Bielorrusia | 31.08 |

| 5 | Armenia | 29.16 |

| 6 | Ucrania | 28.67 |

| 7 | Moldavia | 28.64 |

| 8 | Azerbaiyán | 26.67 |

| 9 | Kirguistán | 25.80 |

| 10 | Serbia | 25.38 |

| 11 | Mauritania | 24.89 |

| 12 | Indonesia | 24.68 |

| 13 | Rumania | 24.56 |

| 14 | Catar | 23.99 |

| 15 | Kazajistán | 23.93 |

| 16 | Filipinas | 23.84 |

| 17 | Lituania | 23.70 |

| 18 | Yibuti | 23.70 |

| 19 | Letonia | 23.09 |

| 20 | Honduras | 22.97 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por objetos de la clase malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

Durante el trimestre un 18,82 % de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web de la clase Malware.

Geografía de los ataques de malware contra sitios web, tercer trimestre de 2018 (

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ella se enumeran los objetos que entraron en el equipo por medio de la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

En el tercer trimestre de 2018, nuestro archivo antivirus detectó 239 177 356 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de los usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

Recordamos al lector que este ranking toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | %** | |

| 1 | Uzbekistán | 54.93 |

| 2 | Afganistán | 54.15 |

| 3 | Yeménemen | 52.12 |

| 4 | Turkmenistán | 49.61 |

| 5 | Tayikistán | 49.05 |

| 6 | Laos | 47.93 |

| 7 | Siria | 47.45 |

| 8 | Vietnam | 46.07 |

| 9 | Bangladesh | 45.93 |

| 10 | Sudán | 45.30 |

| 11 | Etiopía | 45.17 |

| 12 | Myanmar | 44.61 |

| 13 | Mozambique | 42.65 |

| 14 | Kirguistán | 42.38 |

| 15 | Irak | 42.25 |

| 16 | Ruanda | 42.06 |

| 17 | Argelia | 41.95 |

| 18 | Camerún | 40.98 |

| 19 | Malawi | 40.70 |

| 20 | Bielorrusia | 40.66 |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky Lab en el país.

Geografía de los ataques locales de malware, tercer trimestre de 2018 (

En promedio, en el mundo por lo menos una vez en el tercer trimestre se detectaron amenazas locales de la clase Malware en el 22,53 % de los equipos de los usuarios.

La participación de Rusia en este ranking fue del 26,57 %.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2018. Estadística