Cifras del trimestre

Según los datos de Kaspersky Security Network:

- Las soluciones de Kaspersky Lab neutralizaron 962.947.023 ataques lanzados desde recursos de Internet ubicados en 187 países de todo el mundo.

- Se registraron 351.913.075 direcciones URL únicas que provocaron reacciones del antivirus web.

- En los equipos de 215.762 usuarios se neutralizaron intentos de ejecución de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias.

- En los equipos de 158.921 usuarios se neutralizaron ataques de cifradores.

- Nuestro antivirus de archivos detectó 192.053.604 objetos únicos maliciosos y potencialmente indeseables.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

- 1.744.244 paquetes de instalación maliciosos;

- 61.045 paquetes de instalación de troyanos bancarios móviles;

- 14.119 paquetes de instalación de troyanos maliciosos móviles.

Amenazas móviles

Estadística general

En el segundo trimestre de 2018, los especialistas de Kaspersky Lab detectaron 1.744.244 paquetes de instalación maliciosos, 421.666 más que en el trimestre anterior.

Número de paquetes de instalación de malware detectados, segundo trimestre de 2017 – segundo trimestre de 2018

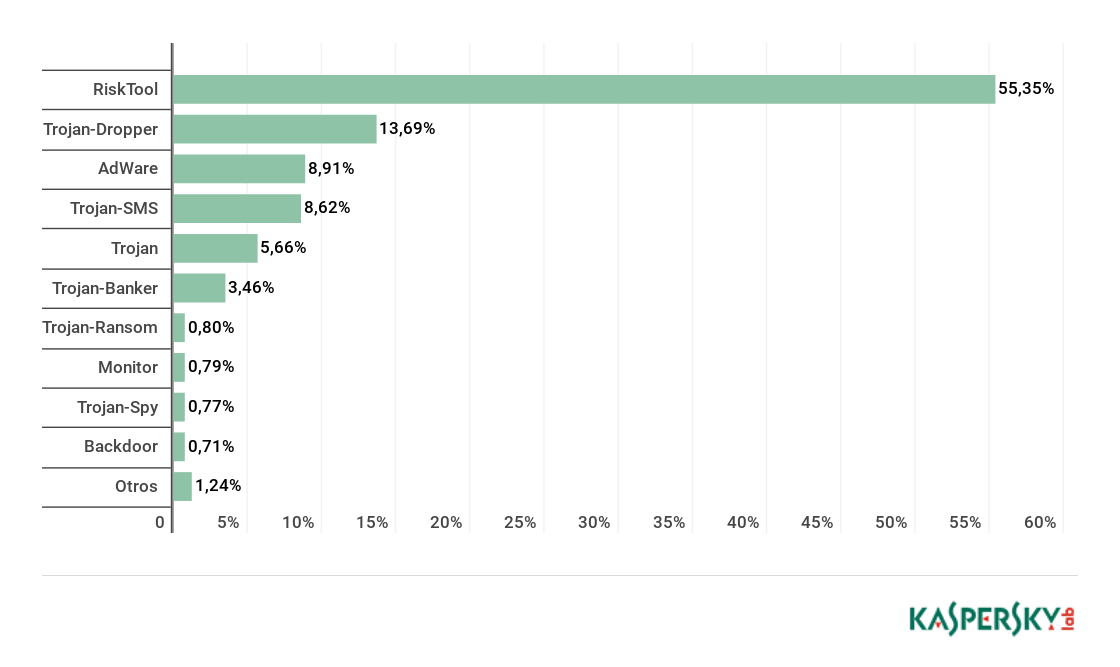

Distribución por tipo de los programas móviles detectados

De todas las amenazas detectadas en el segundo trimestre de 2018, la mayoría eran aplicaciones potencialmente no deseadas del tipo RiskTool (55,3%), cuya participación aumentó en 6 puntos porcentuales. La familia detectada con más frecuencia fue RiskTool.AndroidOS.SMSreg.

El segundo lugar lo ocupan las amenazas de la clase Trojan-Dropper (13%). Su participación disminuyó en 7 puntos porcentuales. La mayor parte de los archivos detectados pertenecían a las familias Trojan-Dropper.AndroidOS.Piom y Trojan-Dropper.AndroidOS.Hqwar.

La proporción de aplicaciones publicitarias siguió disminuyendo y constituyó el 9% de todas las amenazas detectadas (frente al 11% en el primer trimestre).

Una característica interesante del trimestre fue que la proporción de troyanos SMS se duplicó: pasó del 4,5% en el primer trimestre al 8,5% en el segundo.

TOP 20 de los programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o indeseables, como RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 70,04 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,17 |

| 3 | Trojan-Dropper.AndroidOS.Lezok.b | 4,41 |

| 4 | Trojan.AndroidOS.Agent.rx | 4,11 |

| 5 | Trojan.AndroidOS.Piom.toe | 3,44 |

| 6 | Trojan.AndroidOS.Triada.dl | 3,15 |

| 7 | Trojan.AndroidOS.Piom.tmi | 2,71 |

| 8 | Trojan.AndroidOS.Piom.sme | 2,69 |

| 9 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,54 |

| 10 | Trojan-Downloader.AndroidOS.Agent.ga | 2,42 |

| 11 | Trojan-Dropper.AndroidOS.Agent.ii | 2,25 |

| 12 | Trojan-Dropper.AndroidOS.Hqwar.i | 1,80 |

| 13 | Trojan.AndroidOS.Agent.pac | 1,73 |

| 14 | Trojan.AndroidOS.Dvmap.a | 1,64 |

| 15 | Trojan-Dropper.AndroidOS.Lezok.b | 1,55 |

| 16 | Trojan-Dropper.AndroidOS.Tiny.d | 1,37 |

| 17 | Trojan.AndroidOS.Agent.rt | 1,29 |

| 18 | Trojan.AndroidOS.Hiddapp.bn | 1,26 |

| 19 | Trojan.AndroidOS.Piom.rfw | 1,20 |

| 20 | Trojan-Dropper.AndroidOS.Lezok.t | 1,19 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar en el TOP 20 del segundo trimestre, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (70,09%), que asignamos al malware detectado mediante tecnologías de nube. En la segunda posición está Trojan.AndroidOS.Boogr.gsh (12,17%). Este veredicto se asigna a los archivos que nuestro sistema de aprendizaje automático considera maliciosos. En el tercer lugar se ubica Trojan-Dropper.AndroidOS.Lezok.p (4,41%). Solo un 0,3% más abajo está Trojan.AndroidOS.Agent.rx, que había ocupado el tercer lugar en el primer trimestre.

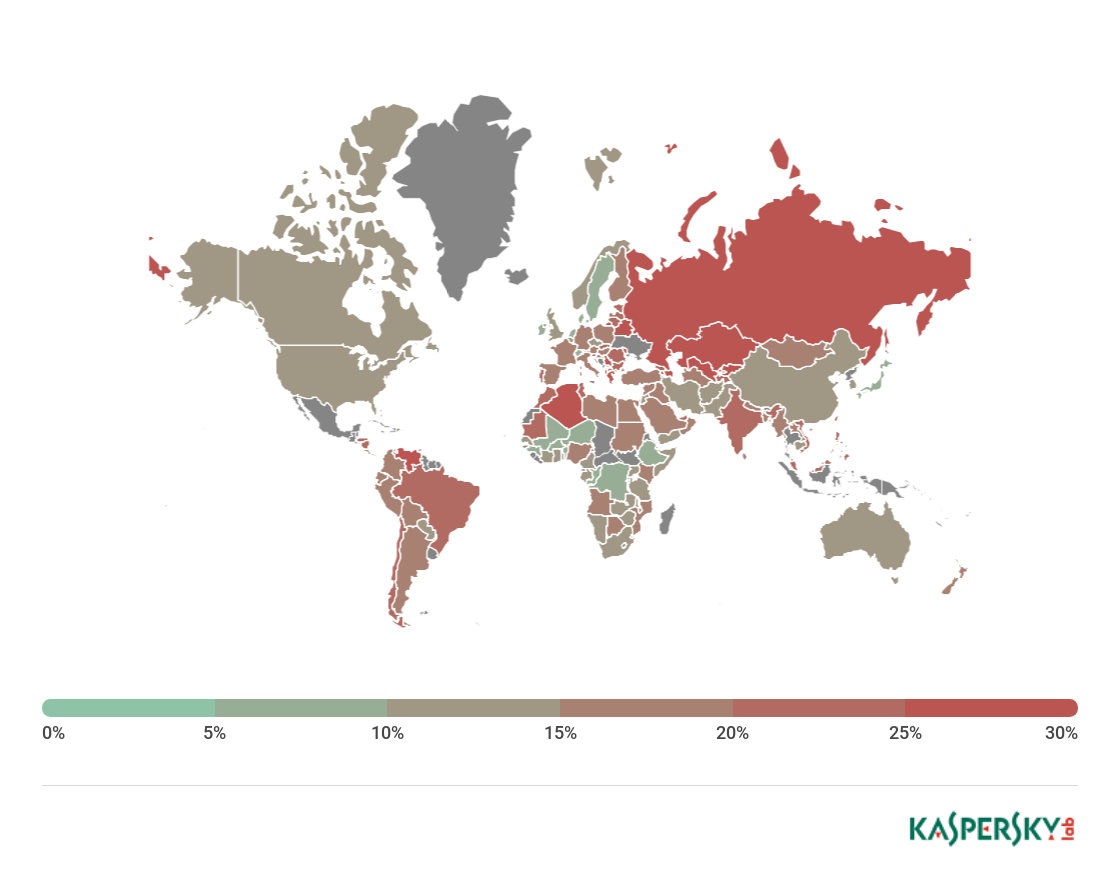

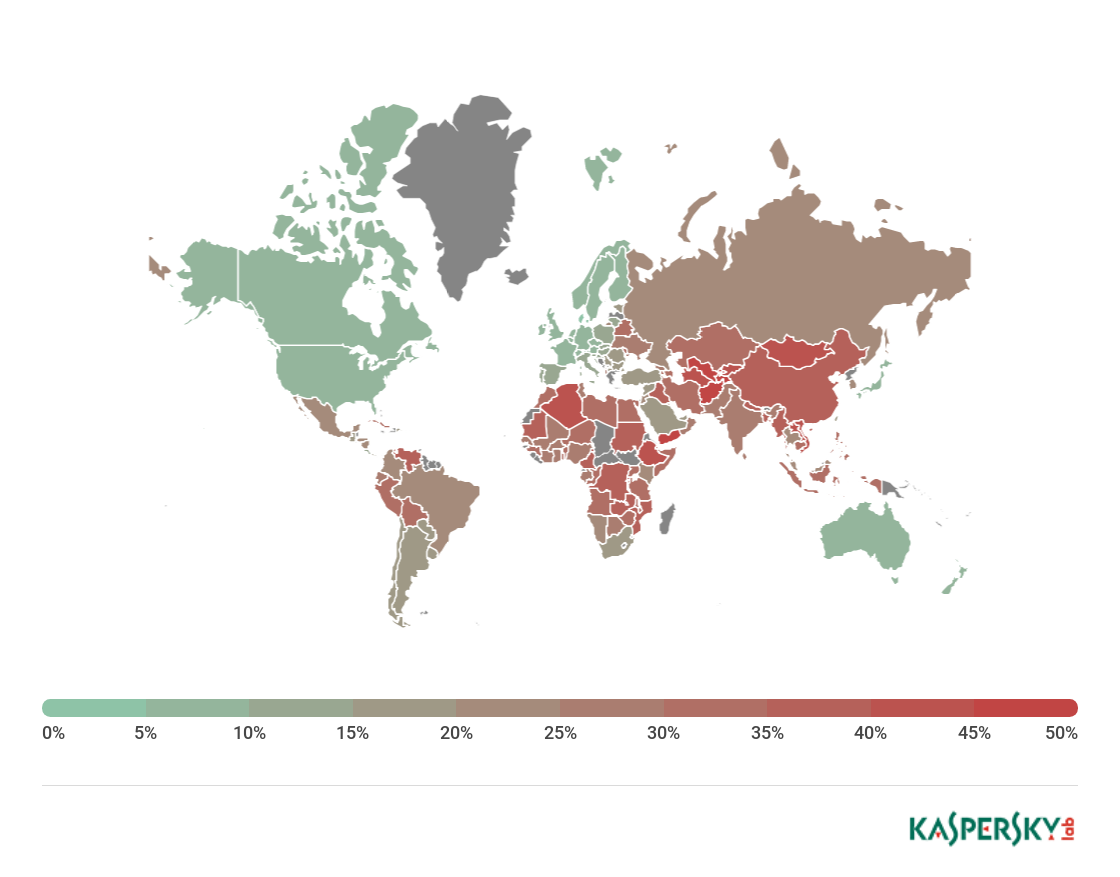

Geografía de las amenazas móviles

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil:

| País* | %** | |

| 1 | Bangladesh | 31,17 |

| 2 | China | 31,07 |

| 3 | Irán | 30,87 |

| 4 | Nepal | 30,74 |

| 5 | Nigeria | 25,66 |

| 6 | India | 25,04 |

| 7 | Indonesia | 24,05 |

| 8 | Costa de Marfil | 23,67 |

| 9 | Pakistán | 23,49 |

| 10 | Tanzania | 22,38 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

** Porcentaje de usuarios únicos atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el segundo trimestre de 2018, Bangladesh (31,17%) ocupó el primer lugar por el porcentaje de usuarios móviles atacados. Con una diferencia insignificante (31,07%), China se ubica en segundo lugar. La tercera y cuarta posiciones les siguen perteneciendo a Irán (30,87%) y Nepal (30,74%) respectivamente.

Rusia (8,34%) esta vez ocupó el lugar 38, por debajo de Taiwán (8,48%) y Singapur (8,46%).

Troyanos bancarios móviles

Durante el período cubierto por el informe, detectamos 61.045 paquetes de instalación de troyanos bancarios móviles, 3,2 veces más que en el primer trimestre de 2018. La mayor contribución fue hecha por los creadores de Trojan-Banker.AndroidOS.Hqwar.jck: cerca de la mitad de los nuevos troyanos bancarios descubiertos recibieron este veredicto. En segundo lugar tenemos a Trojan-Banker.AndroidOS.Agent.dq, con cerca de cinco mil paquetes.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab, segundo trimestre de 2017 – segundo trimestre de 2018

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.dq | 17,74 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.aj | 13,22 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 8,56 |

| 4 | Trojan-Banker.AndroidOS.Asacub.e | 5,70 |

| 5 | Trojan-Banker.AndroidOS.Agent.di | 5,06 |

| 6 | Trojan-Banker.AndroidOS.Asacub.bo | 4,65 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.z | 3,66 |

| 8 | Trojan-Banker.AndroidOS.Asacub.bj | 3,03 |

| 9 | Trojan-Banker.AndroidOS.Hqwar.t | 2,83 |

| 10 | Trojan-Banker.AndroidOS.Asacub.ar | 2,77 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de usuarios del antivirus móvil de Kaspersky Lab atacados por amenazas bancarias.

El troyano bancario móvil más popular en el tercer trimestre fue Trojan-Banker.AndroidOS.Agent.dq (17,74%). Pisándole los talones le sigue Trojan-Banker.AndroidOS.Svpeng.aj (13,22%). Estos troyanos usan ventanas de suplantación de identidad (phishing) para robar datos de tarjetas bancarias y de autenticación de banca en línea. Además, los delincuentes roban dinero mediante los servicios de SMS, entre ellos los de banca móvil. El popular troyano bancario Trojan-Banker.AndroidOS.Svpeng.q (8,56%), que ocupara el segundo lugar en el primer trimestre, bajó al tercer escalón de la lista.

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| País* | %** | |

| 1 | EE.UU. | 0,79 |

| 2 | Rusia | 0,70 |

| 3 | Polonia | 0,28 |

| 4 | China | 0,28 |

| 5 | Tayikistán | 0,27 |

| 6 | Uzbekistán | 0,23 |

| 7 | Ucrania | 0,18 |

| 8 | Singapur | 16 |

| 9 | Moldavia | 0,14 |

| 10 | Kazajistán | 13 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el segundo trimestre de 2018, la lista de países no cambió mucho en comparación con el primer trimestre: Rusia (0,70%) y Estados Unidos (0,79%) intercambiaron puestos, pero se mantuvieron entre los tres primeros.

Polonia (0,28%) subió del noveno al tercer lugar, debido a la activa expansión de Trojan-Banker.AndroidOS.Agent.cw y Trojan-Banker.AndroidOS.Marcher.w. Este último fue descubierto en noviembre de 2017 y utiliza el típico conjunto de herramientas de un troyano bancario que se respete: intercepción de SMS, ventanas de suplantación de identidad y derechos de administrador de dispositivos para implantarse en el sistema.

Troyanos extorsionistas móviles

En el segundo trimestre de 2018, detectamos 14.119 paquetes de instalación de troyanos maliciosos móviles, un 150% más que en el trimestre anterior.

Número de paquetes de instalación de troyanos extorsionistas móviles detectados por Kaspersky Lab, segundo trimestre de 2017 – segundo trimestre de 2018

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Zebt.a | 26,71 |

| 2 | Trojan-Ransom.AndroidOS.Svpeng.ag | 19,15 |

| 3 | Trojan-Ransom.AndroidOS.Fusob.h | 15,48 |

| 4 | Trojan-Ransom.AndroidOS.Svpeng.ae | 5,99 |

| 5 | Trojan-Ransom.AndroidOS.Egat.d | 4,83 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.snt | 4,73 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.ab | 4,29 |

| 8 | Trojan-Ransom.AndroidOS.Small.cm | 3,32 |

| 9 | Trojan-Ransom.AndroidOS.Small.as | 2,61 |

| 10 | Trojan-Ransom.AndroidOS.Small.cj | 1,80 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques de troyanos extorsionadores.

El extorsionador móvil más popular en el segundo trimestre fue Trojan-Ransom.AndroidOS.Zebt.a (26,71%), que afectó a más de una cuarta parte de los usuarios atacados por programas maliciosos de este tipo. El segundo troyano más popular resultó el troyano Trojan-Ransom.AndroidOS.Svpeng.ag (19,15%), que desplazó de su posición a Trojan-Ransom.AndroidOS.Fusob.h (15,48%), que alguna vez gozó de popularidad.

El TOP 10 de países según el porcentaje de usuarios atacados por troyanos extorsionadores móviles:

| País* | %** | |

| 1 | EE.UU. | 0,49 |

| 2 | Italia | 0,28 |

| 3 | Kazajistán | 0,26 |

| 4 | Bélgica | 0,22 |

| 5 | Polonia | 0,20 |

| 6 | Rumania | 0,18 |

| 7 | China | 0,17 |

| 8 | Irlanda | 0,15 |

| 9 | México | 0,11 |

| 10 | Austria | 0,09 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

** Porcentaje de usuarios únicos que han sido atacados por troyanos extorsionadores móviles en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer lugar del TOP 10 lo ocupa Estados Unidos (0,49%). La familia más activa en este país fue Trojan-Ransom.AndroidOS.Svpeng.

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.ag | 53,53% |

| 2 | Trojan-Ransom.AndroidOS.Svpeng.ae | 16,37% |

| 3 | Trojan-Ransom.AndroidOS.Svpeng.snt | 11,49% |

| 4 | Trojan-Ransom.AndroidOS.Svpeng.ab | 10,84% |

| 5 | Trojan-Ransom.AndroidOS.Fusob.h | 5,62% |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.z | 4,57% |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.san | 4,29% |

| 8 | Trojan-Ransom.AndroidOS.Svpeng.ac | 2,45% |

| 9 | Trojan-Ransom.AndroidOS.Svpeng.h | 0,43% |

| 10 | Trojan-Ransom.AndroidOS.Zebt.a | 0,37% |

* Porcentaje de usuarios únicos de EE.UU. atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques de troyanos extorsionadores en este país.

Italia (0,28%) ocupa el segundo lugar entre los países cuyos habitantes fueron atacados por los extorsionadores móviles. En este país, el responsable de la mayoría de los ataques fue el malware Trojan-Ransom.AndroidOS.Zebt.a. El tercer lugar le pertenece a Kazajistán (0,63%), donde Trojan-Ransom.AndroidOS.Small.cm fue el extorsionador móvil más popular.

Ataques contra el Internet de las cosas (IoT)

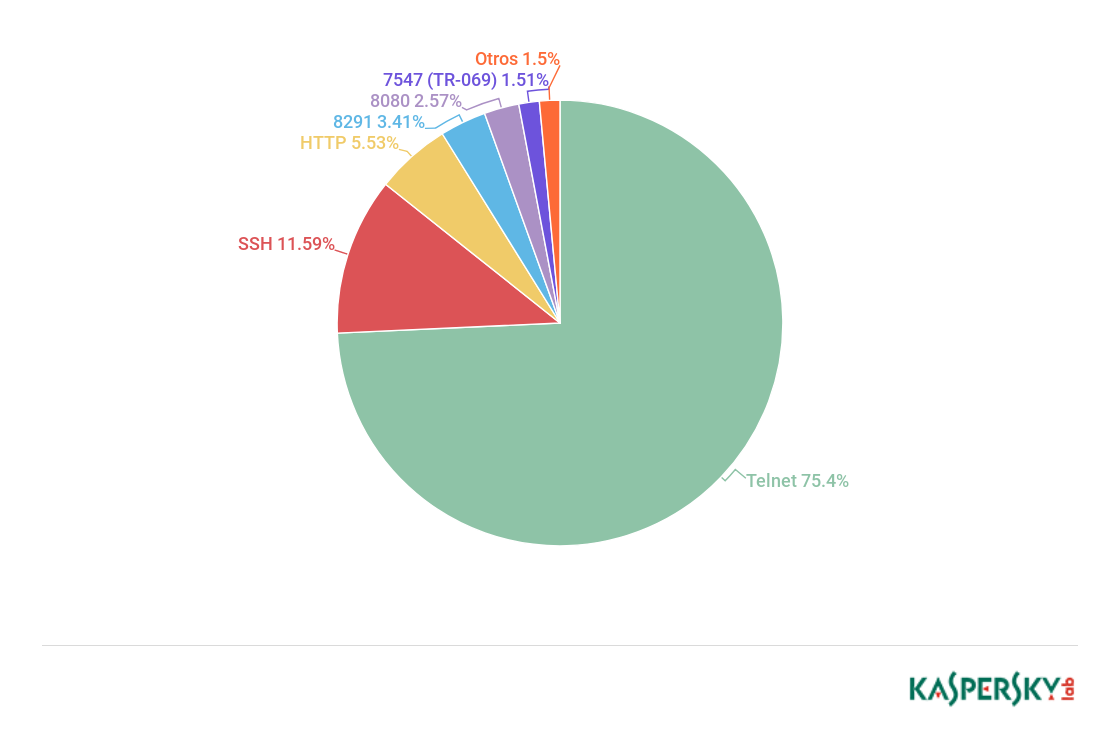

Según los datos recopilados por nuestras trampas, el método más popular de autopropagación del malware para el Internet de las cosas son los ataques de fuerza bruta para obtener contraseñas de Telnet. Sin embargo, desde hace poco la cantidad de ataques contra otros servicios, por ejemplo, los puertos de control, está aumentando. Estos puertos están asignados a los servicios que permiten administrar enrutadores desde el exterior. Esto es necesario, por ejemplo, para los operadores que proporcionan acceso a Internet. Se registraron intentos de penetración mediante el puerto 8291, que es utilizado por el servicio para administrar Mikrotik RouterOS, y a través del puerto 7547 (TR-069), que entre otras cosas se usaba para controlar dispositivos en la red de Deutsche Telekom.

En ambos casos, los ataques fueron mucho más sofisticados que los de fuerza bruta porque, en particular, se usaron exploits para implementarlos. Nos inclinamos a creer que el número de este tipo de ataque crecerá, por las siguientes razones:

- La escasa eficiencia de los ataques de fuerza bruta para obtener contraseñas de Telnet cuando hay gran competencia entre ciberdelincuentes. Los intentos de averiguar contraseñas se llevan a cabo cada pocos segundos, y si alguno tiene éxito, el atacante cierra el acceso a Telnet.

- Después de cada reinicio del dispositivo, los ciberdelincuentes se ven obligados a volver a realizar la infección, lo que conlleva a la pérdida de parte de la botnet y la necesidad de restaurarla en una batalla competitiva.

Al mismo tiempo, el primero que explote la vulnerabilidad tendrá acceso a una gran cantidad de dispositivos, con una mínima inversión de tiempo.

Distribución por popularidad de los servicios atacados, según la cantidad de dispositivos únicos que lanzaron ataques, segundo trimestre de 2018

Ataques lanzados mediante Telnet

Por lo general, el esquema de ataque luce así: los delincuentes encuentran un dispositivo víctima, verifican si el puerto Telnet está abierto y empiezan a tratar de averiguar la contraseña. Dado que muchos fabricantes de dispositivos IoT no priorizan la seguridad (por ejemplo, ponen contraseñas de servicio que el usuario no puede cambiar), dichos ataques tienen éxito y pueden afectar líneas completas de productos. Los dispositivos infectados comienzan a escanear nuevos segmentos de la red para encontrar e infectar dispositivos o estaciones de trabajo similares.

Geografía de los dispositivos de IoT infectados mediante ataques de Telnet, segundo trimestre de 2018

Los 10 países más importantes según el porcentaje de dispositivos IoT infectados mediante Telnet

| País | %* | |

| 1 | Brasil | 23,38 |

| 2 | China | 17,22 |

| 3 | Japón | 8,64 |

| 4 | Rusia | 7,22 |

| 5 | EE.UU. | 4,55 |

| 6 | México | 3,78 |

| 7 | Grecia | 3,51 |

| 8 | Corea | 3,32 |

| 9 | Turquía | 2,61 |

| 10 | India | 1,71 |

* Porcentaje de dispositivos infectados en el país, del total de dispositivos IOT infectados por Telnet que lanzan ataques.

En el segundo trimestre, Brasil (23,38%) fue el líder por el número de dispositivos infectados y, como resultado, por el número de ataques lanzados por medio del protocolo Telnet. El segundo lugar, por un pequeño margen, lo ocupó China (17,22%). Japón se ubicó en el tercer lugar (8,64%).

Como resultado de estos ataques, los cibercriminales descargaron frecuentemente el malware Backdoor.Linux.Mirai.c (15,97%).

TOP 10 de los programas maliciosos cargados en dispositivos IoT infectados como resultado de ataques mediante Telnet.

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.c | 15,97 |

| 2 | Trojan-Downloader.Linux.Hajime.a | 5,89 |

| 3 | Trojan-Downloader.Linux.NyaDrop.b | 3,34 |

| 4 | Backdoor.Linux.Mirai.b | 2,72 |

| 5 | Backdoor.Linux.Mirai.ba | 1,94 |

| 6 | Trojan-Downloader.Shell.Agent.p | 0,38 |

| 7 | Trojan-Downloader.Shell.Agent.as | 0,27 |

| 8 | Backdoor.Linux.Mirai.n | 0,27 |

| 9 | Backdoor.Linux.Gafgyt.ba | 0,24 |

| 10 | Backdoor.Linux.Gafgyt.af | 0,20 |

* Porcentaje de malware en el número total de programas maliciosos descargados en dispositivos IoT como resultado de ataques lanzados mediante Telnet.

Ataques mediante SSH

El mecanismo usado para llevar a cabo estos ataques es similar al de los ataques mediante Telnet. La única diferencia es que el bot necesita tener un cliente SSH para lanzar el ataque de fuerza bruta. Por seguridad, el protocolo SSH cuenta con cifrado, por lo que averiguar las contraseñas requiere de grandes recursos computacionales; como resultado, la difusión desde dispositivos IoT es poco efectiva ya que para la implementación de los ataques se utilizan servidores potentes. El éxito de un ataque a través de SSH se debe a los errores cometidos por el propietario o el fabricante del dispositivo, es decir, si el primero pone contraseñas simples o el segundo establece contraseñas predeterminadas para toda la línea de dispositivos.

El líder por el número de dispositivos infectados que lanzan ataques mediante SSH fue China (país que también ocupa el segundo lugar por el número de equipos infectados que lanzan ataques a través de Telnet).

TOP 10 de países por el porcentaje de dispositivos IoT atacados a través de SSH

| País | %* | |

| 1 | China | 15,77% |

| 2 | Vietnam | 11,38% |

| 3 | EE.UU. | 9,78% |

| 4 | Francia | 5,45% |

| 5 | Rusia | 4,53% |

| 6 | Brasil | 4,22% |

| 7 | Alemania | 4,01% |

| 8 | Corea | 3,39% |

| 9 | India | 2,86% |

| 10 | Rumania | 2,23% |

* Porcentaje de dispositivos infectados en el país, del total de dispositivos del Internet de las cosas infectados que lanzan ataques mediante SSH.

Amenazas financieras

Principales acontecimientos del trimestre

Nuevo troyano bancario DanaBot

El malware DanaBot, descubierto en mayo, tiene una estructura modular y es capaz de cargar complementos adicionales para interceptar el tráfico, robar contraseñas y criptomonederos. Es decir, tiene el conjunto de funciones estándar de este tipo de amenaza. El troyano se propagaba a través de envíos de spam que contenían documentos de oficina maliciosos, que luego descargaban el cuerpo principal del malware. El objetivo original de DanaBot eran los usuarios y las organizaciones financieras australianas, pero en los primeros días del nuevo trimestre notamos ciertas actividades del troyano dirigidas contra organizaciones financieras de Polonia.

La inusual técnica de BackSwap

El troyano bancario BackSwap resultó ser mucho más interesante. La mayoría de las amenazas similares, como Zeus, Cridex y Dyreza, interceptan el tráfico de los usuarios, ya sea para insertar secuencias de comandos maliciosas en las páginas bancarias visitadas por la víctima o para conducirla a sitios de phishing. Sin embargo, BackSwap actúa de manera diferente. Para implementar scripts maliciosos, este malware imita las pulsaciones de teclas utilizando WinAPI, con el objetivo de abrir la consola de desarrollador en el navegador para desde allí insertar los scripts maliciosos en la página web. Una versión posterior de BackSwap inserta los scripts maliciosos a través de la barra de direcciones utilizando URLs del protocolo JavaScript.

Arrestan al líder del grupo criminal Carbanak

El 26 de marzo, los funcionarios de Europol informaron del arresto del líder del grupo de ciberdelincuentes responsable de la creación de Carbanak y Cobalt Goblin. Esto fue el resultado de una operación conjunta de la Policía Nacional de España, Europol, el FBI de los EE. UU. y las autoridades rumanas, moldavas, bielorrusas y taiwanesas, y de empresas privadas de seguridad informática. Se asumió que el arresto del líder reduciría la actividad del grupo, pero datos recientes muestran que no hubo una disminución notable. En mayo y junio, detectamos varias oleadas de phishing dirigidas a bancos y empresas de procesamiento en Europa del Este. Los autores de los mensajes, que eran integrantes del grupo Carbanak, se hacían pasar por el servicio de asistencia técnica de conocidos proveedores de antivirus, el Banco Central Europeo y otras organizaciones. Los mensajes tenían documentos adjuntos que explotaban las vulnerabilidades CVE-2017-11882 y CVE-2017-8570.

El troyano extorsionador usaba el proceso doppelgänging

Nuestros especialistas descubrieron un caso donde el troyano cifrador SynAck usaba la técnica doppelgänging. Esta compleja técnica la utilizan los desarrolladores de malware para optimizar su camuflaje y dificultar su detección por las soluciones de seguridad. Esta fue la primera vez que se la utilizó en un troyano extorsionador.

Otro evento notable fue la campaña de distribución del cifrador Purga (también conocido como Globe), por medio de la cual en los equipos infectados por el malicioso Dimnie también se instalaba un cifrador y otro software malicioso, incluido un troyano bancario.

Estadística general

La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

En el segundo trimestre de 2018, las soluciones de Kaspersky Lab neutralizaron los intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en las computadoras de 215.762 usuarios.

Geografía de los ataques

TOP 10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados ** | |

| 1 | Alemania | 2,7% |

| 2 | Camerún | 1,8% |

| 3 | Bulgaria | 1,7% |

| 4 | Grecia | 1,6% |

| 5 | Emiratos Árabes Unidos | 1,4% |

| 6 | China | 1,3% |

| 7 | Indonesia | 1,3% |

| 8 | Libia | 1,3% |

| 9 | Togo | 1,3% |

| 10 | Líbano | 1,2% |

La presente estadística contiene los veredictos de detección del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios y malware para PoS/ATM, del total de usuarios individuales de los productos Kaspersky Lab en el país.

El TOP 10 de las familias de malware bancario

| Nombre | Veredictos* | % de usuarios atacados** | ||

| 1 | Nymaim | Trojan.Win32. Nymaim | 27,0% | |

| 2 | Zbot | Trojan.Win32. Zbot | 26,1% | |

| 3 | SpyEye | Backdoor.Win32. SpyEye | 15,5% | |

| 4 | Emotet | Backdoor.Win32. Emotet | 5,3% | |

| 5 | Caphaw | Backdoor.Win32. Caphaw | 4,7% | |

| 6 | Neurevt | Trojan.Win32. Neurevt | 4,7% | |

| 7 | NeutrinoPOS | Trojan-Banker.Win32.NeutrinoPOS | 3,3% | |

| 8 | Gozi | Trojan.Win32. Gozi | 2,0% | |

| 9 | Shiz | Backdoor.Win32. Shiz | 1,5% | |

| 10 | ZAccess | Backdoor.Win32. ZAccess | 1,3% |

* Veredictos de detección de los productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de Kaspersky Lab que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero nocivo.

En el segundo trimestre de 2018, la calidad de los integrantes del TOP 10 se mantuvo sin cambios, pero hubo ligeros cambios en sus posiciones. Los líderes, Trojan.Win32.Zbot (26,1%) y Trojan.Win32.Nymaim (27%) intercambiaron puestos. El troyano bancario Emotet aumentó su virulencia y, como resultado, aumentó la proporción de usuarios atacados: del 2,4% al 5,3%. En cambio, la virulencia de Caphaw experimentó una reducción significativa y se redujo a solo un 4,7%, en comparación con el 15,2% del último trimestre, ocupando el quinto lugar en la lista.

Programas cifradores maliciosos

Número de nuevas modificaciones

En el segundo trimestre encontramos 7.620 nuevas modificaciones de malware cifrador. Esta cifra es más alta que la del trimestre anterior, pero todavía no llega al nivel del año pasado.

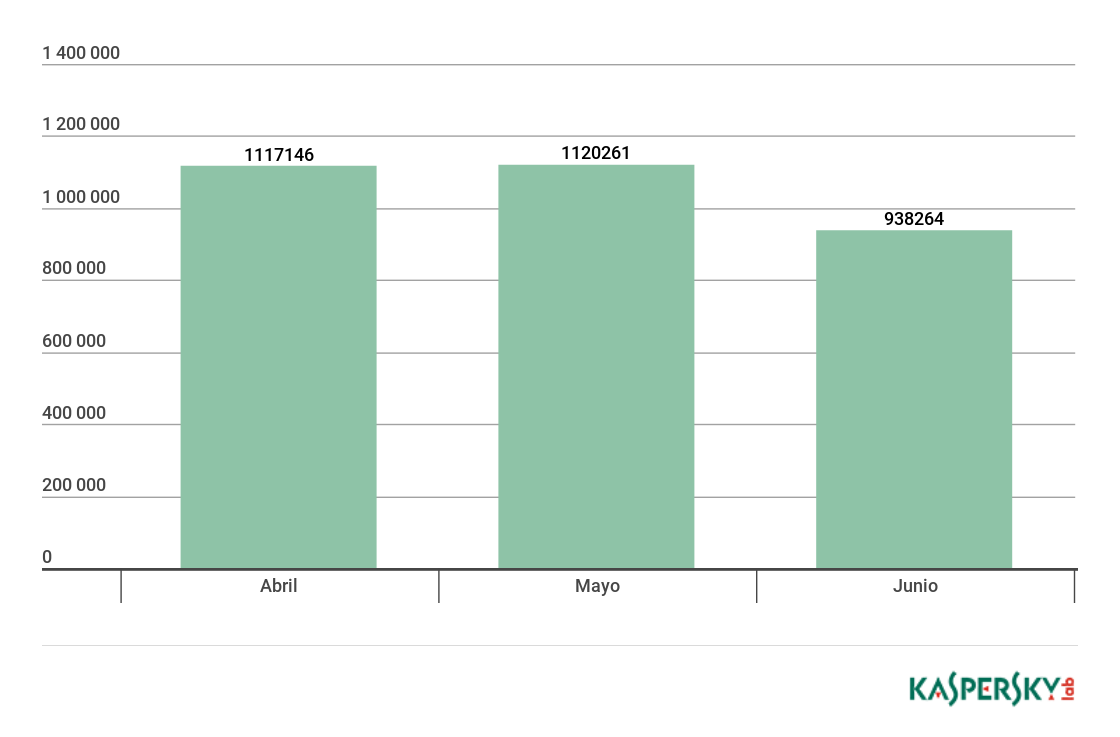

Número de usuarios atacados por troyanos cifradores

Durante el segundo trimestre de 2018, los productos de Kaspersky Lab protegieron a 158.921 usuarios de los ataques de cifrado. Nuestras estadísticas muestran una disminución en la actividad de los malhechores, tanto en comparación con el primer trimestre, como de mes en mes durante el segundo trimestre de 2018.

Geografía de los ataques

TOP 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** | |

| 1 | Etiopía | 2,49 |

| 2 | Uzbekistán | 1,24 |

| 3 | Vietnam | 1,21 |

| 4 | Pakistán | 1,14 |

| 5 | Indonesia | 1,09 |

| 6 | China | 1,04 |

| 7 | Venezuela | 0,72 |

| 8 | Azerbaiyán | 0,71 |

| 9 | Bangladesh | 0,70 |

| 10 | Mongolia | 0,64 |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente baja (menos de 50.000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

La lista de países en el TOP 10 del segundo trimestre coincide casi por completo con la lista similar del primer trimestre. Pero hubo docenas de reubicaciones: Etiopía (2,49%) desplazó a Uzbekistán (1,24%) del primer lugar al segundo, y Pakistán (1,14) subió al cuarto puesto. Vietnam (1,21%) retuvo el tercer lugar e Indonesia (1,09%) el quinto.

TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Veredictos* | % de usuarios atacados** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 53,92 | ||

| 2 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 4,92 | ||

| 3 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 3,81 | ||

| 4 | Shade | Trojan-Ransom.Win32.Shade | 2,40 | ||

| 5 | Crysis | Trojan-Ransom.Win32.Crusis | 2,13 | ||

| 6 | Cerber | Trojan-Ransom.Win32.Zerber | 2,09 | ||

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 2,02 | ||

| 8 | Locky | Trojan-Ransom.Win32.Locky | 1,49 | ||

| 9 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 1,36 | ||

| 10 | Cryakl | Trojan-Ransom.Win32.Cryakl | 1,04 | ||

* La estadística se basa en los veredictos de detección de los productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de Kaspersky Lab que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

WannaCry se separa cada vez más de los representantes de otras familias de cifradores: en el trimestre anterior, su participación fue del 38,33% frente al 53,92% de este trimestre. Al mismo tiempo, los delincuentes responsables de la aparición de GandCrab (4,92%) en el último trimestre lo propagan con tal ahínco que subió directamente al segundo lugar de nuestro TOP 10, desplazando al gusano polimórfico PolyRansom/VirLock (3,81%). El resto de las posiciones, como en el primer trimestre, las ocupan nuestros viejos conocidos, los cifradores Shade, Crysis, Purgen, Cryakl y otros.

Malware de criptominería

Como ya escribimos en nuestro informe “Programas extorsionadores y criptomineros maliciosos en 2016-2018“, el número de programas extorsionadores se está reduciendo cada vez más, cediendo sus puestos al malware de criptominería. Por esta razón, este año decidimos publicar informes trimestrales dedicados a este tipo de malware. Al mismo tiempo, comenzamos a utilizar una gama más amplia de veredictos para recopilar estadísticas sobre criptomineros, por lo que la estadística del segundo trimestre puede diferir de los datos de nuestras publicaciones anteriores, ya que ahora incluye tanto a los mineros ocultos, que detectamos como troyanos, como al malware que recibe el veredicto de Riskware: not-a-virus.

Número de nuevas modificaciones

En el segundo trimestre de 2018, las soluciones de Kaspersky Lab descubrieron 13.948 nuevas modificaciones de malware de criptominería.

Número de usuarios atacados por criptomineros

En el segundo trimestre, detectamos ataques con malware de criptominería en los equipos de 2.243.581 usuarios de productos de Kaspersky Lab en todo el mundo.

En abril y mayo, el número de usuarios atacados fue más o menos el mismo, mientras que en junio observamos una ligera disminución en la actividad de los criptomineros.

Geografía de los ataques

TOP 10 de países atacados por criptomineros

| País* | % de usuarios atacados por criptomineros ** | |

| 1 | Etiopía | 17,84 |

| 2 | Afganistán | 16,21 |

| 3 | Uzbekistán | 14,18 |

| 4 | Kazajistán | 11,40 |

| 5 | Bielorrusia | 10,47 |

| 6 | Indonesia | 10,33 |

| 7 | Mozambique | 9,92 |

| 8 | Vietnam | 9,13 |

| 9 | Mongolia | 9,01 |

| 10 | Ucrania | 8,58 |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente baja (menos de 50.000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por malware de criptominería, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Aplicaciones vulnerables usadas por los delincuentes

En el segundo trimestre, volvimos a observar un cambio significativo en la distribución de plataformas atacadas con mayor frecuencia por los exploits. La proporción de exploits para aplicaciones de Microsoft Office (67%) se duplicó en comparación con el primer trimestre de 2018 (en comparación con el promedio del año 2017, se cuadruplicó). El principal motivo de tal aumento fue el envío masivo de spam que propagaba documentos con un exploit para la vulnerabilidad CVE-2017-11882. Esta vulnerabilidad de la clase “desbordamiento de pila” en un componente antiguo, no actualizado del Editor de ecuaciones, afectó a todas las versiones de Microsoft Office lanzadas en los últimos 18 años. Gracias a un funcionamiento estable en todo tipo de combinaciones de las aplicaciones de oficina y el sistema operativo Microsoft Windows, así como la posibilidad de ofuscarse para impedir su detección, convirtieron a esta vulnerabilidad en el arma más popular de los delincuentes en el último trimestre. La clasificación de las demás vulnerabilidades de Microsoft Office no sufrió cambios significativos en comparación con el primer trimestre.

Las estadísticas de KSN para el segundo trimestre también mostraron un aumento en el número de exploits para Adobe Flash, que funcionan en MS Office. A pesar de los intentos de Adobe y Microsoft de obstruir la explotación maliciosa de Flash Player, se descubrió un nuevo exploit de día cero en este trimestre: CVE-2018-5002. Se distribuía a través de un archivo XLSX y usaba una técnica poco conocida que permite no llevar el exploit en el cuerpo del documento, sino cargarlo desde una fuente remota. Los archivos Shockwave Flash (SWF), como la mayoría de los otros formatos de archivo, se incrustan como elementos OLE (Object Linking and Embedding) en los documentos de MS Office. En el caso de SWF, el objeto OLE, aparte del archivo en sí, contiene una lista de diversas propiedades, una de las cuales indica la ruta al archivo SWF. El objeto OLE del exploit encontrado no contenía un archivo SWF, pero llevaba una lista de propiedades con una referencia web al archivo SWF, lo que obligaba a MS Office a descargar el archivo faltante.

Clasificación de los exploits usados en los ataques realizados por los delincuentes, según tipos de aplicaciones atacadas, segundo trimestre de 2018

A finales de marzo de 2018, VirusTotal descubrió un documento PDF que contenía dos vulnerabilidades de día cero: CVE-2018-4990 y CVE-2018-8120. La primera permitía ejecutar el Shellcode de Javascript al explotar el error de software del administrador de imágenes JPEG2000 en Acrobat Reader. La segunda, en la función win32k SetImeInfoEx, se usaba más adelante para obtener privilegios de SYSTEM y salir de la “caja de arena” del visor de PDF. El análisis del documento y nuestras estadísticas muestran que, cuando se lo subió a VirusTotal, este exploit estaba en desarrollo y no se utilizaba en ataques reales.

A fines de abril, los expertos de Kaspersky Lab lo descubrieron mediante el uso de una “caja de arena” interna y enviaron una notificación a Microsoft sobre la vulnerabilidad de “día cero” CVE-2018-8174 en Internet Explorer. Un exploit para esta vulnerabilidad utiliza la técnica asociada a CVE-2017-0199 (ejecución de un script .hta desde una fuente remota a través de un objeto OLE especialmente diseñado) para explotar el componente vulnerable de Internet Explorer mediante MS Office. Vemos que los creadores de los paquetes de exploits ya están aprovechando esta vulnerabilidad y la están distribuyendo activamente a través de sitios web y correos electrónicos con documentos maliciosos.

En el segundo trimestre también observamos un aumento en el número de ataques de red. La proporción de intentos para aprovechar las vulnerabilidades corregidas por la actualización MS17-010 continúa creciendo y representa la mayoría de los ataques de red detectados.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos a propósito, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

Países fuente de ataques web:

Esta estadística muestra la distribución por país de las fuentes de ataques por Internet bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el segundo trimestre de 2018, las soluciones de Kaspersky Lab reflejaron 962.947.023 ataques lanzados desde recursos de Internet ubicados en 187 países de todo el mundo. Se registraron 351.913.075 direcciones URL únicas que provocaron reacciones del antivirus web.

Los primeros cuatro países en el segundo trimestre se mantuvieron sin cambios. La mayor parte de las reacciones del antivirus web ocurrió en recursos ubicados en los EE. UU. (45,87%). A gran distancia le siguen los Países Bajos (25,74%) y Alemania (5,33%). Hubo un cambio en la quinta posición: a pesar de que su participación disminuyó en un 0,55%, Rusia (1,98%) desplazó al Reino Unido.

Países donde los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con la reacción del antivirus web. Los datos obtenidos reflejan el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que, a partir del trimestre pasado, la calificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Bielorrusia | 33,49 |

| 2 | Albania | 30,27 |

| 3 | Argelia | 30,08 |

| 4 | Armenia | 29,98 |

| 5 | Ucrania | 29,68 |

| 6 | Moldavia | 29,49 |

| 7 | Venezuela | 29,12 |

| 8 | Grecia | 29,11 |

| 9 | Kirguistán | 27,25 |

| 10 | Kazajistán | 26,97 |

| 11 | Federación de Rusia | 26,93 |

| 12 | Uzbekistán | 26,30 |

| 13 | Azerbaiyán | 26,12 |

| 14 | Serbia | 25,23 |

| 15 | Catar | 24,51 |

| 16 | Letonia | 24,40 |

| 17 | Vietnam | 24,03 |

| 18 | Georgia | 23,87 |

| 19 | Filipinas | 23,85 |

| 20 | Rumania | 23,55 |

La presente estadística contiene los veredictos de detección del módulo web del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

Durante el trimestre un 19,59% de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web de la clase Malware.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ella se enumeran los objetos que entraron en el equipo por medio de la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles.

En el segundo trimestre de 2018, nuestro antivirus de archivos detectó 192.053.604 objetos maliciosos y potencialmente no deseables.

Países en que los equipos de los usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

Recordamos al lector que esta lista toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Uzbekistán | 51,01 |

| 2 | Afganistán | 49,57 |

| 3 | Tayikistán | 46,21 |

| 4 | Yemen | 45,52 |

| 5 | Etiopía | 43,64 |

| 6 | Turkmenistán | 43,52 |

| 7 | Vietnam | 42,56 |

| 8 | Kirguistán | 41,34 |

| 9 | Ruanda | 40,88 |

| 10 | Mongolia | 40,71 |

| 11 | Argelia | 40,25 |

| 12 | Laos | 40,18 |

| 13 | Siria | 39,82 |

| 14 | Camerún | 38,83 |

| 15 | Mozambique | 38,24 |

| 16 | Bangladesh | 37,57 |

| 17 | Sudán | 37,31 |

| 18 | Nepal | 37,02 |

| 19 | Zambia | 36,60 |

| 20 | Yibuti | 36,35 |

La presente estadística contiene los veredictos de detección de los módulos OAS y ODS del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky Lab en el país.

En promedio, en el mundo por lo menos una vez durante el segundo trimestre se detectaron amenazas locales del tipo Malware en el 19,58% de los equipos de los usuarios.

Desarrollo de las amenazas informáticas en el segundo trimestre de 2018 Estadística