Kaspersky ofrece a las organizaciones servicios rápidos y completamente informados de respuesta a incidentes, que garantizan el análisis del impacto y una remediación efectiva. Nuestro informe anual presenta datos anonimizados sobre las investigaciones realizadas por Kaspersky Global Emergency Response Team (GERT), así como estadísticas y tendencias sobre ataques selectivos anteriores, ransomware y herramientas utilizadas por los atacantes. Estos datos provienen del análisis de incidentes reales en los que nuestros expertos brindaron soporte integral de respuesta a incidentes y servicios de consultoría para ayudar a los equipos internos de las organizaciones.

Descargar la versión completa del informe.

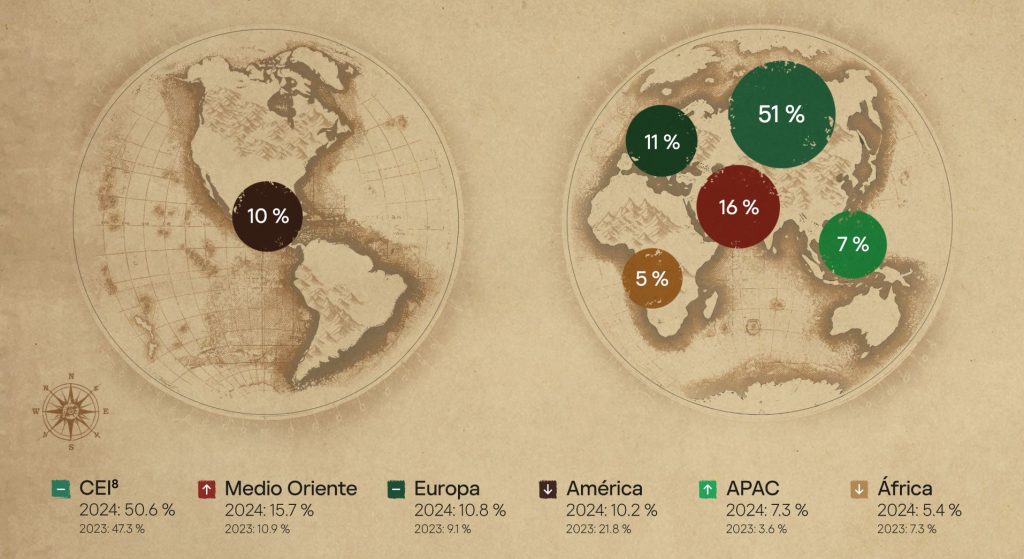

Regiones e industrias que enviaron solicitudes de respuesta a incidentes

En 2024, vimos un aumento en la proporción de solicitudes de respuesta a incidentes en la mayor parte de las regiones. La mayoría de las investigaciones se realizaron en la CEI (50.6%), el Medio Oriente (15.7%) y Europa (10.8%).

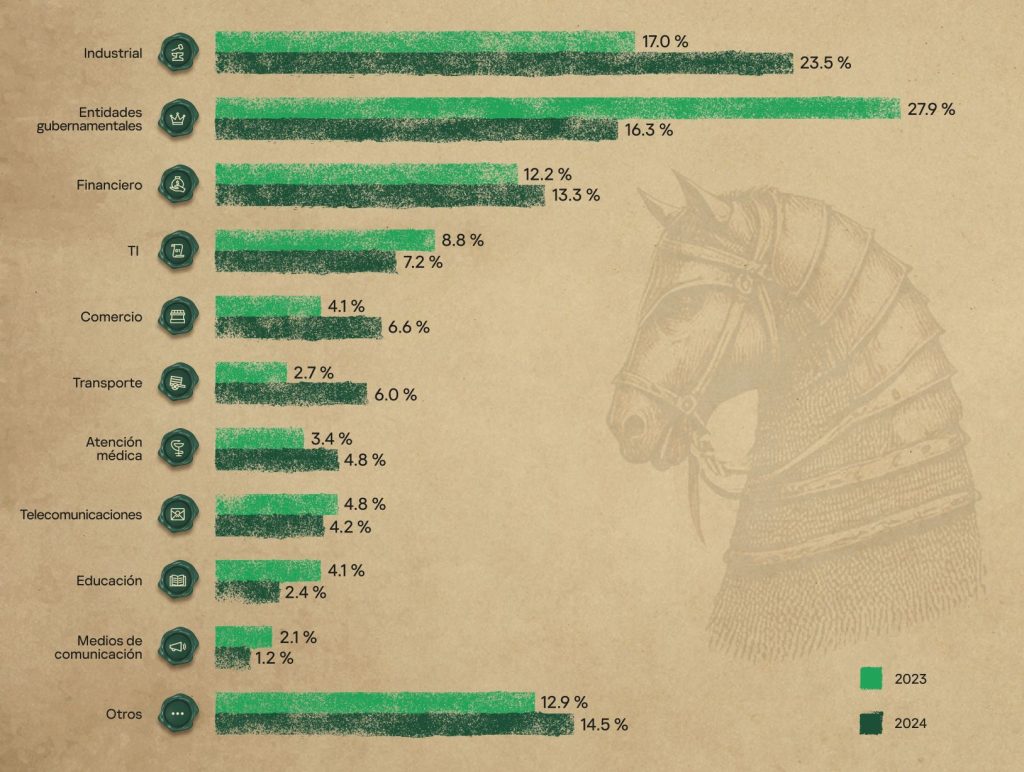

La distribución de las solicitudes de respuesta a incidentes por industria siguió el patrón de 2023, siendo las organizaciones industriales (23.5%), gubernamentales (16.3%) y financieras (13.3%) las tres industrias más atacadas. Sin embargo, este año la mayoría de las solicitudes provinieron de empresas industriales, mientras que los ataques a organismos gubernamentales fueron menos frecuentes que en 2023. También observamos una tendencia al alza en los incidentes relacionados con el sector del transporte, cuyo número de solicitudes de servicios de respuesta a incidentes se ha duplicado desde 2023.

Distribución de organizaciones que solicitaron asistencia de respuesta a incidentes, por industria, 2023 y 2024

Tendencias y estadísticas clave de 2024

En 2024, los ataques de ransomware aumentaron 8.3 p.p. con respecto a las cifras de 2023 y representaron el 41.6% del total de incidentes. Nuestros expertos de GERT estiman que el ransomware seguirá siendo la principal amenaza para las organizaciones el próximo año, mantendrá la tendencia de los últimos años y ocupará los primeros puestos en la estadística de los incidentes detectados. En la mayoría de las infecciones, encontramos muestras de la familia LockBit (43.6%), seguidas por Babuk (9.1%) y Phobos (5.5%). Nuestras investigaciones también revelaron nuevas familias de ransomware, como ShrinkLocker y Ymir. Además, los expertos de GERT descubrieron campañas maliciosas notables como Tusk y un conjunto de incidentes relacionados con la explotación de CVE-2023-48788.

Otra tendencia preocupante detectada en incidentes reales es el mayor uso de herramientas como Mimikatz (21.8%) y PsExec (20.0%). Se suelen utilizar durante la etapa posterior a la explotación para extraer contraseñas y organizar el movimiento lateral. También vemos que las filtraciones de datos siguen en aumento y ya son la segunda causa más frecuente de solicitudes de respuesta a incidentes, con un 16.9% del total. Esto concuerda con nuestras previsiones sobre las técnicas de acceso a credenciales.

Recomendaciones para prevenir incidentes

Para proteger a su organización contra las ciberamenazas y minimizar los daños en caso de un ataque, los expertos de Kaspersky GERT recomiendan:

- Implementar una política de contraseñas seguras y utilizar la autenticación multifactor.

- Cerrar el acceso público a los puertos de administración.

- Adoptar prácticas de desarrollo seguras para evitar que el código peligroso llegue a los entornos de producción.

- Establecer una política de tolerancia cero para la administración de parches, o tener listas medidas de compensación para las aplicaciones orientadas al público.

- Garantizar que los empleados mantengan un alto nivel de conciencia sobre la seguridad.

- Implementar reglas para detectar utilidades comúnmente utilizadas por adversarios.

- Realizar evaluaciones periódicas para detectar posibles brechas de seguridad.

- Emplear un conjunto de herramientas de seguridad que incluya telemetría similar a la que se usa en EDR.

- Usar ataques simulados constantemente para poner a prueba los tiempos de reacción del equipo de operaciones de seguridad.

- Prohibir el uso dentro de la red corporativa de cualquier software que se sepa que es utilizado por atacantes.

- Hacer copias de seguridad de los datos a intevalos regulares.

- Trabajar con un socio de respuesta a incidentes precontratado para abordar con SLAs rápidos los incidentes.

- Implementar programas de seguridad estrictos para aplicaciones que procesan información personal.

- Implementar controles de acceso a la información importante mediante DLP.

- Entrenar continuamente al equipo de respuesta a incidentes para mantener sus capacidades y estar al día con el panorama de amenazas en evolución.

El Informe de respuesta a incidentes 2024 completo presenta información adicional sobre incidentes de la vida real, entre ellas las nuevas amenazas descubiertas por los expertos de Kaspersky. También examinamos con más detalle las actividades de APT y proporcionando estadísticas acerca de los grupos más prolíficos. El informe incluye un análisis exhaustivo de los vectores de ataque iniciales, su correlación con las tácticas y técnicas de MITRE ATT&CK, así como la lista completa de vulnerabilidades que detectamos durante nuestras intervenciones en la respuesta a incidentes.

Informe del analista de respuesta a incidentes, 2024