Las estadísticas aquí presentadas se obtuvieron a partir del análisis de las notificaciones sobre las detecciones realizadas por los productos de Kaspersky en los dispositivos de los usuarios que dieron su consentimiento para la transferencia de datos estadísticos a Kaspersky Security Network. Los datos de años anteriores pueden diferir de los publicados previamente debido a la revisión retrospectiva y al ajuste de la metodología de cálculo en 2024.

Números del año

Según Kaspersky Security Network, en 2024:

- Se repelieron 33,3 millones de ataques con malware, adware o software móvil no deseado.

- La amenaza más común para los dispositivos móviles fue el adware, que representó el 35% de todas las amenazas detectadas.

- Se detectaron 1,1 millones de paquetes de instalación maliciosos y potencialmente no deseados, de los cuales casi 69 mil eran troyanos bancarios móviles.

Características del año

En 2024, los atacantes llevaron a cabo un promedio de 2,8 millones de ataques mensuales contra dispositivos móviles utilizando malware, adware o software no deseado. En total, los productos de Kaspersky neutralizaron 33 265 112 ataques durante el año.

Número de ataques contra usuarios de soluciones móviles de Kaspersky, 2024 (descargar)

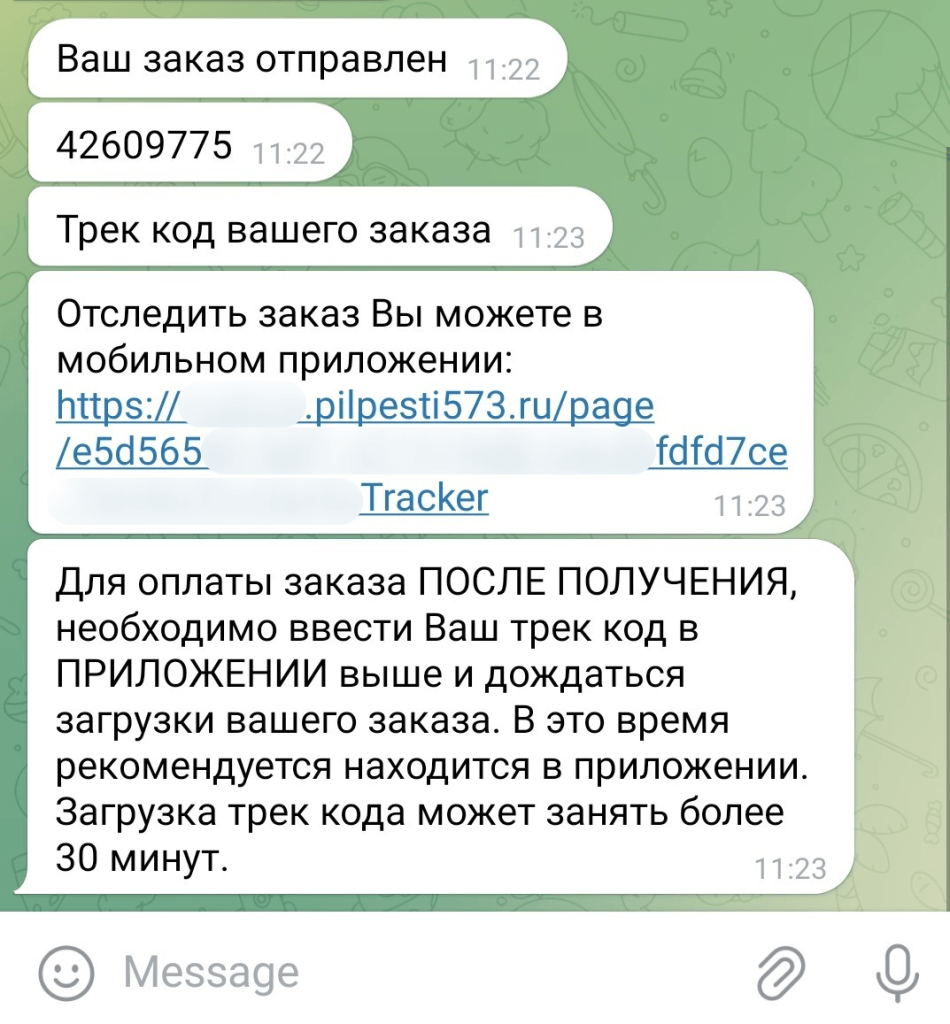

A finales de 2024, identificamos un nuevo esquema de distribución del troyano bancario Mamont, dirigido a los usuarios de dispositivos Android en Rusia. Como señuelo, los delincuentes ofrecían diversos productos a precios reducidos. Para realizar un pedido, la víctima tenía que escribirles. Después de un tiempo, los estafadores enviaban un enlace de phishing para descargar un “rastreador de envíos”, que en realidad era un programa malicioso.

La traducción

Su pedido ha sido enviado

Este es el número de seguimiento de su pedido

42609775

Puede hacer el seguimiento de su pedido en la aplicación móvil:

https://…

Para pagar el pedido DESPUÉS DE RECIBIRLO, hay que introducir su código de seguimiento en la APLICACIÓN y esperar que se cargue su pedido. Mientras lo hace, se recomienda estar en la aplicación. La descarga del código de seguimiento puede tardar más de 30 minutos.

En agosto de 2024, investigadores de ESET describieron un nuevo esquema de fraude bancario que usaba la tecnología NFC en la República Checa. En el esquema descubierto, se distribuían modificaciones maliciosas del programa legítimo NFCGate a través de sitios de phishing, que, bajo diversos pretextos, convencían a la víctima de colocar su tarjeta en la parte posterior del teléfono para leerla a través de NFC, después de lo cual los datos de la tarjeta se enviaban a los atacantes, que los utilizaban para realizar pequeños pagos sin contacto o retirar dinero de cajeros automáticos.

Más tarde, un esquema similar se detectó en Rusia. El malware imitaba aplicaciones de servicios bancarios y gubernamentales y, a veces, se utilizaba el RAT SpyNote para instalar el malware y habilitar el NFC en el dispositivo.

Para la verificación tiene que acercar la tarjeta bancaria al módulo NFC de pago inalámbrico.

Listo para escanear

También en 2024, registramos muchas nuevas aplicaciones maliciosas preinstaladas que nuestras soluciones detectan con el veredicto genérico Trojan.AndroidOS.Adinstall. Además, en julio, descubrimos una puerta trasera llamada LinkDoor, también conocida como Vo1d, en los TV boxes Android, que se encontraba en una aplicación del sistema infectada llamada com.google.android.services. Es capaz de ejecutar archivos ejecutables arbitrarios, así como descargar e instalar cualquier otra APK.

Aparte de lo mencionado, identificamos varias aplicaciones en Google Play que contenían el SDK malicioso SparkCat, que comenzó a propagarse en marzo de 2024. Las aplicaciones infectadas fueron eliminadas de la tienda en febrero de 2025. Pero nuestra telemetría indica que se siguen distribuyendo otras aplicaciones con SparkCat a través de fuentes no oficiales.

Este SDK, obedeciendo una orden de su C2, recibía una lista de palabras clave o un diccionario para buscar imágenes para exfiltrar en la galería del dispositivo. Según nuestros datos, el troyano tenía como objetivo robar frases de recuperación para billeteras de criptomonedas de usuarios de dispositivos Android en los Emiratos Árabes Unidos, Europa y Asia.

También descubrimos un implante similar para iOS en la App Store. Se trata del primer caso de aparición de un malware de este tipo en la tienda oficial de Apple. En febrero de 2025, la compañía Apple eliminó las aplicaciones infectadas.

Estadísticas de amenazas móviles

En 2024, se detectaron 1 133 329 paquetes de instalación maliciosos y potencialmente no deseados. Esta cifra es menor que la de 2023, pero el descenso es menos acentuado que el año anterior. La dinámica del número de nuevos paquetes de instalación de malware únicos parece estar estancándose.

Número de paquetes de instalación maliciosos y no deseados detectados para Android, 2021-2024 (descargar)

Distribución de paquetes encontrados por tipo

Distribución de programas móviles detectados por tipo, 2023 y 2024. (descargar)

En la distribución de amenazas detectadas por tipo, el adware y RiskTool siguen ocupando las primeras posiciones. En la primera categoría, el mayor número de nuevos paquetes de instalación pertenecían a las familias BrowserAd (22,8%), HiddenAd (20,3%) y Adlo (16%). El crecimiento de la participación de RiskTool se debe en gran medida al auge de las aplicaciones pornográficas Fakapp.

Porcentaje* de usuarios atacados por un tipo específico de malware o software no deseado del total de usuarios de productos móviles de Kaspersky que sufrieron ataques, 2023 y 2024. (descargar)

*La cantidad puede ser mayor al 100% si los mismos usuarios enfrentaron múltiples tipos de ataques.

Los troyanos bancarios subieron tres posiciones respecto a 2023 y ocuparon el cuarto lugar, detrás de los líderes habituales del ranking: adware, troyanos y RiskTool.

TOP 20 de malware para dispositivos móviles

Las clasificaciones de malware que presentamos a continuación no incluyen programas potencialmente peligrosos o no deseados como adware y RiskTool.

| Veredicto | %* 2023 | %* 2024 | Diferencia en p.p. | Cambio de posición |

| Trojan.AndroidOS.Fakemoney.v | 11,76 | 16,64 | +4,88 | +2 |

| DangerousObject.Multi.Generic. | 14,82 | 11,13 | -3,70 | -1 |

| Trojan.AndroidOS.Triada.ga | 0,00 | 6,64 | +6,64 | |

| Trojan-Banker.AndroidOS.Mamont.bc | 0,00 | 5,36 | +5,36 | |

| Trojan.AndroidOS.Boogr.gsh | 6,81 | 4,71 | -2,10 | -3 |

| Trojan.AndroidOS.Triada.fd | 1,16 | 4,45 | +3,29 | +19 |

| DangerousObject.AndroidOS.GenericML | 2,39 | 4,35 | +1,96 | +3 |

| Trojan-Downloader.AndroidOS.Dwphon.a | 0,77 | 3,59 | +2,82 | +26 |

| Trojan-Spy.AndroidOS.SpyNote.bz | 0,43 | 3,40 | +2,97 | +48 |

| Trojan-Spy.AndroidOS.SpyNote.bv | 0,37 | 2,69 | +2,32 | +57 |

| Trojan.AndroidOS.Fakeapp.hk | 0,00 | 2,51 | +2,51 | |

| Trojan.AndroidOS.Triada.gs | 0,00 | 2,50 | +2,50 | |

| Trojan.AndroidOS.Triada.gn | 0,00 | 2,02 | +2,02 | |

| Trojan-Downloader.AndroidOS.Agent.mm | 1,46 | 1,91 | +0,45 | +6 |

| Trojan.AndroidOS.Triada.gm | 0,00 | 1,84 | +1,84 | |

| Trojan.AndroidOS.Generic. | 3,63 | 1,83 | -1,80 | -8 |

| Trojan.AndroidOS.Fakemoney.bw | 0,00 | 1,82 | +1,82 | |

| Trojan-Banker.AndroidOS.Agent.rj | 0,00 | 1,63 | +1,63 | |

| Trojan.AndroidOS.Fakemoney.bj | 0,00 | 1,61 | +1,61 | |

| Trojan-Spy.AndroidOS.SpyNote.cc | 0,06 | 1,54 | +1,47 |

* Porcentaje de usuarios únicos que se enfrentaron a este malware, del total de usuarios de las soluciones móviles de Kaspersky que sufrieron ataques.

Los troyanos más activos en 2024 fueron la familia Fakemoney: aplicaciones fraudulentas de inversiones y pagos. En tercer lugar, después del veredicto genérico de nube DangerousObject.Multi.Generic, se encuentran las modificaciones de WhatsApp realizadas por terceros que incorporaban el troyano Triada.ga. Muchas otras variantes de modificaciones maliciosas de mensajeros de la misma familia: Triada.fd, Triada.gs, Triada.gn, Triada.gm, también entraron al TOP 20.

Los troyanos bancarios Mamont han ganado gran popularidad, ocupando el cuarto lugar por el número de usuarios atacados. Existen muchas variaciones de este malware. Por lo general, su objetivo es robar dinero mediante solicitudes SMS o USSD. Una de ellas, por ejemplo, se distribuye bajo la apariencia de aplicaciones para rastrear paquetes pedidos a través de tiendas online falsas.

Varios archivos maliciosos detectados por nuestras tecnologías de aprendizaje automático ocuparon colectivamente el quinto lugar (Trojan.AndroidOS.Boogr.gsh) y el séptimo lugar (DangerousObject.AndroidOS.GenericML), seguidos por el troyano Dwphon preinstalado en el firmware de algunos dispositivos. El noveno, décimo y vigésimo lugar fueron para los troyanos RAT SpyNote, que estuvieron activos durante todo el año.

Malware regional

En esta sección describimos el malware cuya actividad se concentra en países específicos.

| Veredicto | País* | %** |

| Trojan-Banker.AndroidOS.Agent.nw | Turquía | 99,58 |

| Trojan.AndroidOS.Piom.axdh | Turquía | 99,58 |

| Trojan-Banker.AndroidOS.BrowBot.q | Turquía | 99,18 |

| Trojan-Banker.AndroidOS.BrowBot.w | Turquía | 99,15 |

| Trojan.AndroidOS.Piom.bayl | Turquía | 98,72 |

| Trojan-Banker.AndroidOS.BrowBot.a | Turquía | 98,67 |

| Trojan-Spy.AndroidOS.SmsThief.wp | India | 98,63 |

| Trojan-Banker.AndroidOS.Rewardsteal.fa | India | 98,33 |

| Trojan.AndroidOS.Piom.bbfv | Turquía | 98,31 |

| Trojan-Banker.AndroidOS.BrowBot.n | Turquía | 98,14 |

| HackTool.AndroidOS.FakePay.c | Brasil | 97,99 |

| Backdoor.AndroidOS.Tambir.d | Turquía | 97,87 |

| Trojan.AndroidOS.Piom.bcqp | Turquía | 97,79 |

| HackTool.AndroidOS.FakePay.i | Brasil | 97,65 |

| Backdoor.AndroidOS.Tambir.a | Turquía | 97,62 |

| Trojan-Banker.AndroidOS.Coper.b | Turquía | 97,45 |

| HackTool.AndroidOS.FakePay.h | Brasil | 97,39 |

| Trojan-Spy.AndroidOS.SmsThief.ya | India | 97,09 |

| Trojan-Spy.AndroidOS.SmsThief.wm | India | 97,09 |

| Trojan-Banker.AndroidOS.Rewardsteal.hi | India | 96,68 |

* País con mayor actividad de malware.

** Porcentaje de usuarios únicos que encontraron este malware en el país especificado, del total de usuarios de soluciones móviles de Kaspersky atacados por el mismo malware.

En 2024, el mayor número de amenazas regionales se concentraron en Turquía y en India. En Turquía, como antes, estuvieron activos varios troyanos bancarios. Las variaciones de los troyanos Piom también están vinculadas a las campañas realizadas mediante los troyanos bancarios GodFather y BrowBot.

Los usuarios en India fueron atacados por los troyanos bancarios Rewardsteal y varios espías SMS SmsThief. Ya hemos descrito en nuestros informes trimestrales las utilidades FakePay, muy extendidas en Brasil y diseñadas para engañar a los vendedores mediante la simulación de pagos.

Troyanos bancarios móviles

El número de nuevos paquetes de instalación de troyanos bancarios volvió a disminuir en comparación con el año anterior, totalizando 68 730.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky, 2021-2024 (descargar)

Al mismo tiempo, el número total de ataques bancarios tuvo un notable aumento en comparación con los niveles de 2023, a pesar de la disminución en el número de paquetes de instalación únicos. Esta tendencia se viene dando desde hace varios años. Se puede concluir que los estafadores han comenzado a gastar menos recursos en generar una gran cantidad de aplicaciones únicas, y se han concentrado en enviar los mismos archivos a tantas víctimas como sea posible.

TOP 10 de troyanos bancarios móviles

| Veredicto | %* 2023 | %* 2024 | Diferencia en p.p. | Cambio de posición |

| Trojan-Banker.AndroidOS.Mamont.bc | 0,00 | 36,70 | +36,70 | |

| Trojan-Banker.AndroidOS.Agent.rj | 0,00 | 11,14 | +11,14 | |

| Trojan-Banker.AndroidOS.Mamont.da | 0,00 | 4,36 | +4,36 | |

| Trojan-Banker.AndroidOS.Coper.a | 0,51 | 3,58 | +3,07 | +30 |

| Trojan-Banker.AndroidOS.UdangaSteal.b | 0,00 | 3,17 | +3,17 | |

| Trojan-Banker.AndroidOS.Agent.eq | 21,79 | 3,10 | -18,69 | -4 |

| Trojan-Banker.AndroidOS.Mamont.cb | 0,00 | 3,05 | +3,05 | |

| Trojan-Banker.AndroidOS.Bian.h | 23,13 | 3,02 | -20,11 | -7 |

| Trojan-Banker.AndroidOS.Faketoken.z | 0,68 | 2,96 | +2,29 | +18 |

| Trojan-Banker.AndroidOS.Coper.c | 0,00 | 2,84 | +2,84 |

* Porcentaje de usuarios únicos que se han encontrado con este malware, del total de usuarios de las soluciones de seguridad móvil de Kaspersky atacados por amenazas bancarias.

Conclusión

En 2024, la cantidad de paquetes de instalación únicos de malware y software no deseado continuó disminuyendo en comparación con años anteriores. Pero al mismo tiempo, observamos que este declive se está desacelerando. Por otra parte, se mantiene la tendencia hacia una mayor actividad de los troyanos bancarios móviles, a pesar de la disminución en el número de paquetes únicos, que se viene observando desde hace varios años.

Los atacantes siguieron intentando distribuir malware a través de tiendas de aplicaciones oficiales como Google Play; sin embargo, en 2024 encontramos muchas aplicaciones maliciosas preinstaladas diferentes. Entre las técnicas curiosas detectadas por primera vez el año pasado está el uso de NFC para robar datos de tarjetas bancarias.

Virología móvil 2024