Visión general

Campañas de ataques dirigidos y programas maliciosos

Tras las huellas del Yeti

En julio publicamos nuestro análisis profundo de una campaña de ataques dirigidos que bautizamos como ‘Yeti agazapado’. Esta campaña también se conoce con el nombre de ‘Oso energético’.

Esta campaña, activa desde finales de 2010, ha atacado a varios sectores: Industrial/maquinarias, manufactura, farmacéutico, construcción, educación e informática. Ha habido más de 2.800 víctimas en todo el mundo, además de 101 distintas organizaciones, especialmente en EE.UU., España, Japón, Alemania, Francia, Italia, Turquía, Irlanda, Polonia y China.

Esta lista de víctimas nos lleva a pensar que a los responsables de Yeti Agazapado les interesan los blancos estratégicos. Sin embargo, también han mostrado interés en otras instituciones de perfil más bajo.

Los atacantes del Yeti Agazapado recurren a varios programas maliciosos (todos diseñados para infectar sistemas con plataforma Windows) para infiltrarse en los equipos de sus víctimas, expandir su alcance dentro de las organizaciones atacadas y robar sus datos confidenciales, incluyendo derechos propietarios y otra información estratégica. Los equipos infectados están conectados a grandes redes de sitios web pirateados que alojan módulos de programas maliciosos, información sobre las víctimas y envían comandos a los sistemas infectados.

Los atacantes recurren a tres métodos para infectar a sus víctimas. Primero, utilizan un instalador legítimo de programas, recomprimido para incluir un fichero DLL malicioso. Estos ficheros comprimidos modificados autoextraíbles pueden subirse directamente a un servidor malicioso, o enviarse directamente por correo a un destinatario dentro de la organización blanco. Segundo, utilizan un spear-phishing para distribuir un fichero malicioso XDP (Paquete de datos XML) que contiene un exploit Flash (CVE-2011-0611). Tercero, utilizan ataques tipo abrevadero. Los sitios pirateados utilizan varios exploits (CVE-2013-2465, CVE-2013-1347 y CVE-2012-1723) para desviar a los visitantes hacia ficheros JAR o HTML maliciosos alojados en otros sitios bajo el control de los ciberpiratas. El término ‘abrevadero’ se aplica a un sitio web que pueden visitar las víctimas potenciales . Los ciberpiratas ya han infectado previamente estos sitios web (el sitio instalará programas maliciosos en los equipos de todos sus visitantes).

Un programa malicioso que utilizan los atacantes, Havex Trojan, incluye módulos especiales para recopilar datos desde ambientes industriales informáticos. El primero de estos es el módulo escáner OPC, que está diseñado para recopilar datos extremadamente precisos sobre los servidores OPC que funcionan en la red local. Los servidores OPC (Object Linking and Embedding (OLE) for Process Control) se usan en ambientes que operan múltiples sistemas de automatización industrial.

A este módulo le acompaña una herramienta de escaneo de red. Este módulo escanea la red local, busca los puertos relacionados con programas OPC/SCADA (Supervisory Control and Data Acquisition), y trata de conectarse con los respectivos hosts para identificar un sistema OPC/SCADA que esté en funcionamiento. Después, transmite todos los datos que encuentra a los servidores de comando y control que los ciberpiratas han implementado para administrar la campaña.

Cuando analizábamos el código, buscamos pistas que nos señalen la identidad de los atacantes.

Un análisis del sello de tiempo de 154 ficheros reveló que gran parte de los códigos se había compilado entre las 06:00 y las 16:00 UTC. Esto podría corresponder a cualquier país europeo. También buscamos el idioma que usaron los atacantes. El programa malicioso contiene hilos en inglés, que no parece ser el idioma materno de los autores. Identificamos unas pistas que señalan que posiblemente los autores sean franceses y suecos. Pero a diferencia de muchos otros investigadores que analizaron Yeti Agazapado, no encontramos nada que nos lleve a la firme conclusión de que los atacantes sean rusos. No detectamos contenidos en cirílico (o transliteración) en ninguno de los 200 binarios maliciosos y contenidos operativos relacionados, al contrario de lo que encontramos al buscar en anteriores campañas de ataques dirigidos, incluyendo Red October, MiniDuke, CosmicDuke, Snake y TeamSpy.

Una historia épica de ciberespionaje

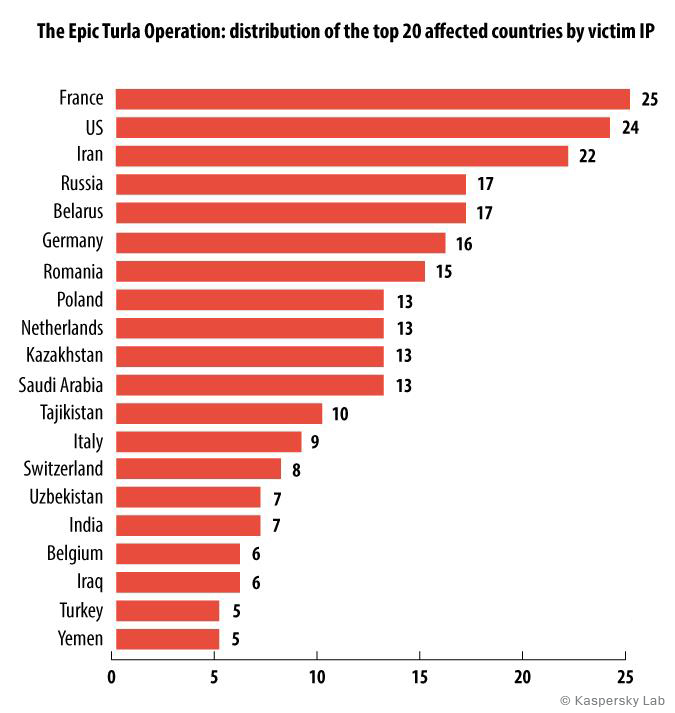

Por más de un año, Kaspersky Lab ha estado investigando una sofisticada campaña de ciberespionaje que hemos llamado ‘Epic Turla’. Esta campaña, que data de 2012, apunta a instituciones gubernamentales, embajadas, ejércitos, organizaciones de investigación y educativas, y compañías farmacéuticas. La mayoría de las víctimas se encuentra en el Medio Oriente y en Europa, aunque también las hemos detectado en otros países, incluyendo EE.UU. En total, hemos encontrado las direcciones IP de víctimas en más de 45 países.

Cuando publicamos nuestra investigación inicial de esta campaña, no estaba clara la manera en que sus víctimas llegaban a infectarse. En nuestra última investigación, publicada en agosto, presentamos los mecanismos de infección que Epic Turla utilizaba y cómo se integraban dentro de la estructura de la campaña general.

Los atacantes recurrían a la ingeniería social para infectar a sus víctimas, específicamente ataques spear-phishing y tipo abrevadero.

Algunos de los correos spear-phishing incluían exploits día-cero. El primero de éstos, que afecta a Adobe Acrobat Reader (CVE-2013-3346), les permite a los atacantes ejecutar arbitrariamente un código en el equipo de la víctima. El segundo, una vulnerabilidad en la elevación de privilegios en Windows XP y Windows Server 2003 (CVE-2013-5065), le otorga a Epic Turla una puerta trasera con permisos de administrador en el equipo de la víctima. Además, los atacantes engañaban a sus víctimas para que ejecutaran instaladores de programas maliciosos con extensión SCR, a veces comprimidos con RAR. Cuando las desprevenidas víctimas abrían un fichero infectado, se instalaba una puerta trasera en sus equipos, dándoles a los atacantes su control total.

Los ciberpiratas responsables de Epic Turla también recurrieron a ataques tipo abrevadero para instalar un exploit de Java (CVE-2012-1723), exploits de Adobe Flash y exploits de Internet Explorer. Hay otros que recurren a la ingeniería social para inducir a sus víctimas a ejecutar falsos instaladores de ‘Flash Player’, que en realidad son programas maliciosos. Dependiendo de la dirección IP de la víctima, los atacantes utilizan exploits para Java o el navegador, camuflados como programas falsos de Adobe Flash Player o incluso como versiones falsas de Microsoft Security Essentials. Hemos detectado más de 100 sitios web infectados. No resulta sorprendente que la elección de los sitios web refleje los intereses específicos de los atacantes, y los de las víctimas. Por ejemplo, muchos de los sitios web españoles infectados pertenecen a gobiernos locales.

Después de infectar el equipo, la puerta trasera Epic Turla (también conocido como ‘WorldCupSec’, ‘TadjMakhal’, ‘Wipbot’ o ‘Tadvig’) se conecta de inmediato con el servidor de comando y control y le envía un paquete con información del sistema de la víctima. En base a la información, los atacantes envían ficheros batch preconfigurados que contienen una serie de comandos a ejecutarse en el equipo infectado. Los atacantes también cargan herramientas de movimiento lateral (incluyendo un keylogger específico y un compresor RAR), así como utilidades estándar, como una herramienta de búsqueda DNS de Microsoft.

Nuestro análisis relevó que la puerta trasera Epic Turla es sólo la primera etapa de un más amplio proceso de infección. Sirve para instalar una puerta trasera más sofisticada, conocida como el ‘sistema Cobra/Carbon’ (algunas soluciones antimalware la conocen como ‘Pfinet’). Después de un tiempo, los atacantes siguieron adelante, y usaron el implante Epic Turla para actualizar el fichero de configuración Carbon con diferentes servidores de control y comando. Las singulares técnicas usadas para operar estas dos puertas traseras indican una clara y directa conexión entre ellas: una sirve para penetrar y validar el equipo de la víctima de alto perfil. Si la víctima demuestra que sirve a los intereses de los atacantes, entonces su equipo se actualiza al sistema completo Carbon.

Este es un resumen de toda la campaña de ciberespionaje Epic Turla:

Encontrar a los responsables de estos ataques no es tarea fácil. Sin embargo, algunos aspectos del código nos revelan indicios de los atacantes. Queda claro que su idioma nativo no es el inglés, ya que cometen errores de ortografía muy comunes en palabras y frases, como por ejemplo:

‘Password it’s wrong!’

‘File is not exists’

‘File is exists for edit

También hay otros indicios que apuntan al origen de los atacantes. Por ejemplo, algunas puertas traseras se han compilado en un sistema en ruso. Además, el nombre interno de una de las puertas traseras Epic Turla es ‘Zagruzchik.dll’, que en ruso significa ‘bootloader’ o ‘programa cargador’. Finalmente, el panel de control ‘matriz’ de Epic Turla fija la página de códigos 1251, utilizada para el alfabeto cirílico.

NetTraveler recibe nuevo look como regalo de cumpleaños

Ya nos hemos referido varias veces a esta campaña de ataques dirigidos que ya lleva 10 años de actividad.

A principios de este año observamos un aumento de ataques contra los activistas uigures y tibetanos, con una versión actualizada de la puerta trasera NetTraveler.

Los atacantes utilizaron correos spear-phishing para engañar a sus víctimas, pues incluían un documento de Microsoft Word con el exploit CVE-2012-0158, que descarga el módulo principal (net.exe’) en el equipo, y que sirve para instalar otros ficheros, incluyendo el módulo principal C2. Este módulo se registra como un servicio (Windowsupdata’) mediante un fichero batch de Windows, llamado ‘dot.bat’. El formato del fichero de configuración del programa malicioso también se ha actualizado y está claro que los atacantes han intentado probar y ocultar la configuración (pero el cifrado que utilizaron es débil).

El objetivo de los atacantes ha cambiado con el tiempo. Durante gran parte de su existencia, los principales blancos de NetTraveler eran las organizaciones diplomáticas, gubernamentales y militares. Pero últimamente, sus actividades de ciberespionaje se han concentrado en organizaciones de exploración espacial, nano tecnología, generación de energía, energía nuclear, lásers, medicina y comunicaciones.

Los ataques contra los activistas uigures y tibetanos sigue siendo uno de los principales objetivos de los ciberpiratas.

Malware sirio: Casa de naipes

Hoy en día, con la tecnología como parte indiscutible de nuestra vida, no sorprende que los conflictos en el mundo adquieran una dimensión cibernética. Esto es particularmente evidente en el Medio Oriente, donde los conflictos geopolíticos se han intensificado en los últimos años. El Equipo mundial de análisis e investigación de Kaspersky Lab analizó el reciente aumento de las actividades de los ciberpiratas en Siria.

Los atacantes han recurrido a la ingeniería social para inducir a sus víctimas a que abran ficheros infectados. Utilizan correo electrónico, Skype, Facebook y YouTube.

Recurren a una variedad de ‘ganchos’ para capturar la confianza de sus víctimas en foros de redes sociales, su curiosidad sobre las noticias relacionadas con el conflicto en Siria, su miedo al gobierno y su falta de conciencia tecnológica.

Entre los ejemplos podemos citar un perturbador video que muestra a víctimas heridas de recientes bombardeos y que invita a los usuarios a descargar un programa malicioso desde un sitio web para compartir públicamente ficheros. También hemos encontrado varios ficheros comprimidos en el sitio de una red social popular, y que al extraerse revela una base de datos que contiene listas de activistas y personas buscadas en Siria. El enlace de descarga para la aplicación de esta base de datos estaba incluido en la sección de información de un video publicado el 9 de noviembre de 2013. Los atacantes también usaron falsas soluciones de seguridad para atraer a sus víctimas, incluyendo un fraudulento programa antivirus llamado ‘Ammazon Internet Security’ y una versión troyanizada de una herramienta legítima de monitoreo de red, llamada Total Network Monitor. Los ciberpiratas no se limitan a propagar aplicaciones de seguridad fraudulentas, pues también hemos detectado versiones falsas de las aplicaciones de mensajería instantánea Whatsapp y Viber.

Los atacantes usan varias herramientas de administración remoto (RATs) bastante conocidas, programas maliciosos que le permiten al ‘operador’ controlar un equipo capturado como si tuviera acceso directo al mismo. Estas herramientas se utilizan ampliamente en ataques de todo tipo e incluso en casos de ataques propiciados por gobiernos. Entre los RATs utilizados en esta campaña citamos a ‘ShadowTech’, ‘Xtreme’, ‘NjRAT’, ‘Bitcoment’, ‘Dark Comet’ y ‘Blackshades’. Estos programas maliciosos se usan para monitorear a las víctimas, recopilar información y, en algunos casos, suspender sus operaciones.

Las víctimas de estos ataques no se encuentran sólo en Siria, sino que también se las ha detectado en Turquía, Arabia Saudita, Líbano, Palestina, Emiratos Árabes Unidos, Israel, Marruecos, Francia y EE.UU.

Hemos logrado seguir el rastro de los servidores C2 de los atacantes hasta direcciones IP en Siria, Rusia, Líbano, EE.UU. y Brasil. En total, hemos encontrado 110 ficheros, 20 dominios y 47 direcciones IP asociadas con los ataques.

La cantidad de ataques se ha incrementado notablemente en el último año. Además, está claro que los grupos involucrados en los ataques están bien organizados. Hasta ahora, los atacantes han recurrido a programas maliciosos establecidos en lugar de desarrollar sus propios programas, aunque han utilizado una variedad de métodos de ofuscamiento para evitar la detección basada en firmas. Sin embargo, creemos que es posible que aumente la cantidad y el nivel de sofisticación de los programas maliciosos utilizados en la región.

Este es nuestro informe completo.

Historia de programas maliciosos

Shylock, una libra de tu carne

A principios de este año, Kaspersky Lab participó en una alianza de autoridades y organizaciones de la industria coordinada por la Agencia Nacional de lucha contra el Crimen del Reino Unido (NCA), para neutralizar la infraestructura del troyano Shylock. Esta alianza demuestra que la cooperación mundial contra la ciberdelincuencia puede lograr resultados positivos.

El troyano bancario Shylock, llamado así porque su código contiene extractos de la obra El Mercader de Venecia de Shakespeare, se descubrió en 2011. Como sucede con otros troyanos bancarios bastantes conocidos, como Zeus, SpyEye y Carberp, Shylock es un ataque tipo hombre-en-el-navegador diseñado para robar credenciales de cuentas bancarias de los equipos de los clientes de bancos. El troyano utiliza una lista predeterminada de bancos a atacar, en diferentes países en todo el mundo.

El troyano inyecta campos falsos de entrada de datos en páginas web cuando éstas se cargan en el navegador de la víctima. Se engaña a las víctimas a ejecutar el programa malicioso induciéndolas a pulsar enlaces maliciosos. Después, Shylock procede a acceder a los fondos en cuentas personales o corporativas, y los transfiere a cuentas controladas por los atacantes.

El objetivo de los ciberpiratas ha ido cambiando con el tiempo. Cuando Shylock apareció, apuntaba principalmente a víctimas en Reino Unido y, en el transcurso de 2012, se propagó a otros países de Europa y a EE.UU. A finales de 2013, los ciberpiratas se encontraban más interesados en los mercados en desarrollo, como Brasil, Rusia y Vietnam. Para más información al respecto, incluyendo datos sobre la propagación del programa malicioso, pulse aquí.

Todos los troyanos bancarios, incluyendo Shylock, apuntan a clientes de bancos, esperando aprovecharse del elemento menos protegido en cualquier transacción financiera: el humano. Por eso es importante que la seguridad empiece en casa; todos debemos proteger efectivamente nuestros equipos.

¡Tu dinero o tus ficheros!

La cantidad de programas ransomware se ha incrementado en los últimos años, y no todos ellos están diseñados para sistemas operativos Windows. Algunos, incluyendo los que atacan dispositivos Android, simplemente buscan bloquear el acceso del usuario a su dispositivo, para después pedirle pagar un rescate para desbloquearlo.

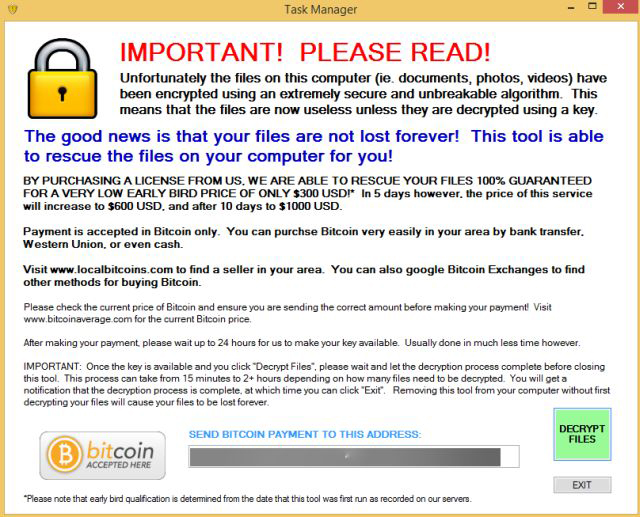

Pero muchos de los programas ransomware van más allá de esto, y cifran los datos en el equipo de la víctima. Un ejemplo reciente es ZeroLocker.

A diferencia de la mayoría de los programas ransomware, que cifran una lista predefinida de tipos de ficheros, ZeroLocker cifra casi todos los ficheros en el equipo de la víctima y añade la extensión ‘.encrypt’ a los ficheros cifrados. ZeroLocker no cifra los archivos que se encuentran en directorios que contienen las palabras ‘Windows’, ‘WINDOWS’, ‘Ficheros de programa’, ‘ZeroLocker’, o ‘Destruir’, y no cifra ficheros que superen los 20 MB de tamaño.

ZeroLocker genera una llave AES de 160-bit para cifrar todos los ficheros. El espacio de la llave es limitado debido a la manera en que se genera la llave, pero sigue siendo lo suficientemente amplio para neutralizar los intentos de uso de fuerza bruta. Después de cifrar los ficheros, el programa malicioso ejecuta la utilidad ‘cipher.exe’ para eliminar de la unidad todos los datos que no se utilizaron, lo que dificulta aún más la recuperación de ficheros. La llave de cifrado, un CRC32 de la dirección MAC del equipo, y la billetera Bitcoin asociada, se envían al servidor de los ciberpiratas. Hay indicios de que la configuración del servidor C2 contiene algunos errores que impiden que el descifrado tenga éxito, lo cual es otra razón para no pagar el rescate.

La llave de cifrado, junto a otros datos, se envían mediante una petición GET, en lugar de POST. Esto da como resultado un error 404 en el servidor. Esto podría significar que el servidor no está almacenando la información, es decir, que es muy posible que las víctimas nunca recuperen sus ficheros, incluso si pagan el rescate.

Varias otras URLs que el programa malicioso trata de conseguir también resultan en errores 404. Esto sugiere que la operación puede estar en su etapa inicial. Cuando se arreglen estos errores, es posible que veamos a ZeroLocker desplegado en su máxima dimensión.

Los ciberpiratas responsables de ZeroLocker suelen exigir, inicialmente, un equivalente de 300 $ en Bitcoins para descifrar el fichero. Si la víctima no paga pronto, la suma se incrementará a 500 $ y 1000 $, a medida que pase el tiempo.

Existe una billetera Bitcoin hard-coded dentro del binario, pero el programa malicioso trata de conseguir una nueva dirección de la billetera desde el servidor C2, probablemente para evitar que se rastree el desarrollo de la operación y el destino del dinero. Ninguna de las direcciones de la billetera Bitcoin que vimos tenía transacciones registradas. Puesto que el servidor C2 provee la información de la billetera Bitcoin, es posible que los atacantes sean los únicos que tengan acceso al uso de una billetera única para cada víctima.

Otro programa ransomware que hemos analizado es Onion (cebolla). Este programa malicioso utiliza el método ensayado y comprobado de otros programas ransomware recientes, cifrando los datos de las víctimas y exigiendo el pago del rescate por Bitcoin.

Sin embargo, se trata de algo novedoso. Primero, Onion utiliza la red anónima Tor para ocultar sus servidores C2. Esto dificulta rastrear a los ciberpiratas dueños del programa malicioso. Si bien algún otro programa malicioso recurrió a Tor anteriormente, este troyano se distingue porque realiza toda la interacción con Tor sin ninguna intervención de la víctima. Otros programas parecidos se comunican con la red Tor lanzando (a veces inyectando un código en otros procesos) el fichero legítimo ‘tor.exe’. Por el contrario, Onion implementa su comunicación como parte del mismo programa malicioso.

Onion también utiliza un algoritmo criptográfico poco ortodoxo que imposibilita el descifrado, incluso si se llega a interceptar el tráfico entre el troyano y el servidor C2. Este troyano no sólo recurre al cifrado asimétrico, sino que también aplica un protocolo criptográfico conocido como ECDH (Elliptic Curve Diffie-Hellman). Esto imposibilita el descifrado sin contar con la llave maestra principal, que nunca sale del servidor malicioso.

Este es nuestro informe sobre el troyano Onion.

La combinación de estos elementos produce un troyano Onion técnicamente avanzado y muy peligroso.

Las operaciones del troyano dependen de los pagos de sus víctimas. ¡Nunca pagues! Más bien, regularmente haz copias de resguardo de tus datos. De esa manera, si caes víctima de un programa ransomware (o si un problema de hardware te impide acceder a tus ficheros), no perderás tu información.

Por qué uno de nuestros investigadores de seguridad atacó su propia casa

Internet se está convirtiendo en parte intrínseca de nuestra vida, y literalmente, en algunos casos, sus conexiones llegan a los objetos cotidianos. Esta tendencia, conocida como el ‘Internet de Cosas’ (Internet of Things), atrae cada vez más la atención de los ciberpiratas y de los investigadores que prueban las tecnologías integradas en automóviles, hoteles, refrigeradores, sistemas de alarmas en casas y más, en busca de vulnerabilidades.

A veces el Internet de Cosas puede parecer remoto. Pero está más próximo de lo que creemos. Las modernas casas de hoy en día contienen dispositivos conectados a la red local, y no nos referimos a los tradicionales ordenadores, tabletas o teléfonos móviles, sino a Smart TVs, impresoras, consolas de juegos, dispositivos de almacenamiento en red, reproductores multimedia o receptores de satélite.

Uno de nuestros investigadores de seguridad, David Jacoby, atacó su propia casa como parte de su investigación para determinar si era cibernéticamente segura. Analizó diferentes dispositivos, incluyendo los de almacenamiento en red (NAS), Smart TVs, routers y receptores de satélite, para ver si eran vulnerables ante ataques. Los resultados fueron asombrosos. David encontró 14 vulnerabilidades en los dispositivos de almacenamiento en red, una en la Smart TV, y varias potenciales funciones de control remoto en el router.

Las vulnerabilidades más severas se encontraron en los dispositivos de almacenamiento en red. Varios de ellos le permitirían al atacante ejecutar de forma remota comandos de sistema con los permisos administrativos más elevados. Los dispositivos analizados también mostraron débiles contraseñas predeterminadas, contraseñas guardadas en texto simple y ficheros de configuración con permisos incorrectos. La contraseña predeterminada del administrador de uno de los dispositivos era de ¡un solo dígito! Y otro dispositivo incluso compartía todo el fichero de configuración, que contenía contraseñas cifradas, ¡con todos los usuarios de la red!

David también logró cargar un fichero a un área de memoria de almacenamiento que es inaccesible al usuario corriente. Si un atacante cargara sus ficheros maliciosos en esta área, el dispositivo infectado se convertiría en un foco infeccioso para los otros dispositivos conectados a este NAC, por ejemplo, un PC, e incluso podría servir como un bot de DDoS (Distributed Denial of Service) en una red zombi. Para colmo, la única forma de eliminar este fichero era utilizando la misma vulnerabilidad, lo cual no es tarea fácil ni siquiera para un especialista.

Cuando David analizó su Smart TV, descubrió que la comunicación entre la TV y los servidores del fabricante no está cifrada, lo que potencialmente abre la puerta para un ataque tipo hombre-en-el-medio que podría resultar en que el inadvertido usuario transfiera su dinero a los ciberladrones pensando que está comprando contenidos mediante su TV. Como un ejercicio de prueba de concepto, David logró remplazar uno de los iconos en la interfaz gráfica de su Smart TV por una foto. Normalmente, los widgets y las imágenes miniatura se descargan desde los servidores del fabricante, pero como la conexión no está cifrada, un tercero podría modificar esta información. También descubrió que la Smart TV es capaz de ejecutar un código Java que, en combinación con la habilidad de interceptar el tráfico entre la TV e Internet, podría resultar en un ataque malicioso de exploits.

El router DSL, que sirve para permitir acceso inalámbrico a Internet a todos los dispositivos en la casa, contenía varias funciones peligrosas ocultas al usuario. Algunas de estas funciones ocultas podrían potencialmente permitirle el acceso remoto al atacante a cualquier dispositivo en una red privada. Además, las secciones en la interfaz web del router llamadas ‘Cámaras web’, ‘Configuración experta de telefonía’, ‘Control de acceso’, ‘WAN-Sensing’, y ‘Actualizar’ son ‘invisibles’ al dueño del dispositivo. No sólo es posible penetrarlos explotando una vulnerabilidad genérica que posibilite transitar entre secciones de la interfaz (que son, básicamente, páginas web, cada una con su propia dirección alfanumérica) aplicando fuerza bruta a los números al final de la dirección. Originalmente, estas funciones se implementaron para la comodidad del propietario del dispositivo: la función de acceso remoto permite que un proveedor de Internet (ISP) pueda fácil y rápidamente reparar un problema técnico en el dispositivo. Pero esta conveniente función podría convertirse en un riesgo de seguridad si cae en las manos equivocadas.

En cumplimiento de nuestra política de responsabilidad, Kaspersky Lab no ha revelado las marcas de los productos sometidos a esta prueba. Se informó a todos los fabricantes sobre la existencia de las vulnerabilidades y los especialistas de Kaspersky Lab están trabajando con los fabricantes para ayudarlos a remediar las vulnerabilidades descubiertas.

Es importante que todos, usuarios individuales y corporativos, entendamos los riesgos potenciales asociados con el uso de dispositivos de red. También es importante que comprendamos que nuestra información no está segura sólo porque tenemos contraseñas sólidas o porque nuestro software está protegido contra programas maliciosos. Hay muchos otros aspectos sobre los que no tenemos control, y en alguna medida estamos en las manos de los fabricantes de software y equipos. Por ejemplo, no todos los dispositivos incluyen verificaciones de actualizaciones automáticas, y a veces se le pide al usuario que descargue e instale firmaware nuevo. Esto no siempre es fácil de hacer. Peor aún, no siempre es posible actualizar un dispositivo (la mayor parte de los dispositivos analizados en esta investigación se habían descontinuado hacía más de un año).

Puedes encontrar consejos para reducir el riesgo de ataques en este resumen de la investigación de David Jacoby.

Seguridad web y fugas de datos: ShellShock

En septiembre, el mundo de la seguridad informática entró en alerta roja tras el descubrimiento de la vulnerabilidad ‘Bash’, también conocida como ‘ShellShock’. Bash, un shell Unix escrito en 1989, es el Shell predeterminado en Linux y Mac OS X. La vulnerabilidad (CVE-2014-6271) permite que el atacante adjunte de forma remota un fichero malicioso a una variable que se ejecuta cuando se llama al comando intérprete de Bash. El alto impacto de esta vulnerabilidad y la facilidad con que se puede explotarla, la hacen muy poderosa.

Algunos la han comparado con la vulnerabilidad ‘Heartbleed‘. Sin embargo, Bash es mucho más fácil de explotar que Heartbleed y, aunque Heartbleed sólo permitía que el atacante robara datos de la memoria de un equipo vulnerable, Shellshock le otorga el control completo del sistema.

Los atacantes no tardaron mucho en aprovecharse de esta vulnerabilidad (ofrecimos algunos ejemplos poco después de su descubrimiento). En la mayoría de los casos, los atacantes lanzaban ataques contra servidores web que alojaban scripts CGI (Common Gateway Interface) que estaban escritos en Bash o pasaban valores a scripts shell. Sin embargo, es posible que la vulnerabilidad afecte una infraestructura con plataforma Windows.

El problema tampoco se limita a los servidores web. Bash es muy utilizado en el firmware de dispositivos a los que no prestamos mucha atención hoy en día. Entre ellos tenemos los routers, los electrodomésticos y los puntos de acceso inalámbrico a Internet. Algunos de estos dispositivos pueden ser difíciles, o hasta imposibles de reparar, como vimos más arriba.

Consulta estos consejos para actualizar sistemas vulnerables.

Estadísticas

Todos los datos estadísticos usados en el informe se han obtenido mediante la red antivirus distribuida Kaspersky Security Network (KSN), como resultado del funcionamiento de los diferentes componentes de protección contra los programas maliciosos.Los datos se obtuvieron en los equipos de los usuarios de KSN que confirmaron su consentimiento en enviarlos. En el intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Números del trimestre

- Según los datos de KSN, en el tercer trimestre 2014 los productos de Kaspersky Lab bloquearon 1 325 106 041 ataques maliciosos en los equipos de escritorio y dispositivos móviles de los usuarios.

- Las soluciones de Kaspersky Lab han neutralizado 367 431 148 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo.

- Nuestro antivirus web detectó 26 641 747 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

- Se han registrado 107 215 793 direcciones URL únicas que provocaron reacciones del antivirus web.

- La tercer parte (33%) de los ataques bloqueados por nuestros productos se lanzó desde recursos web ubicados en EE.UU.

- Nuestro antivirus para ficheros ha detectado 116 710 804 diferentes programas nocivos y potencialmente indeseables.

- Los productos de Kaspersky Lab para dispositivos móviles ha detectado:

-

- 461 757 paquetes de instalación;

- 74 489 nuevos programas maliciosos para dispositivos móviles;

- 7 010 nuevos troyanos bancarios móviles.

Amenazas para dispositivos móviles

En el tercer trimestre de 2014 los productos de Kaspersky Lab para la protección de dispositivos móviles ha detectado 74 489 nuevos programas maliciosos móviles, un 14,4% más que en el segundo.

Al mismo tiempo, se ha reducido la cantidad de paquetes de instalación nocivos detectados.

Número de paquetes de instalación y nuevos programas nocivos móviles detectados (del primer al tercer trimestre de 2014)

Si en el primer semestre de 2014 a cada programa malicioso le correspondía un promedio de más de 11 paquetes de instalación maliciosos, en el tercer trimestre esta cifra bajó a sólo 6,2.

El uso de varios paquetes de instalación para un solo programa malicioso es característico para los propagadores de troyanos SMS. Por ejemplo, para una versión de Stealer.a los delincuentes pueden usar hasta 70 000 paquetes. Es probable que la reducción de la cantidad de paquetes de instalación esté relacionada por el hecho de que ha bajado la cantidad de estos programas maliciosos en el flujo de nuevos programas maliciosos móviles (ver más adelante).

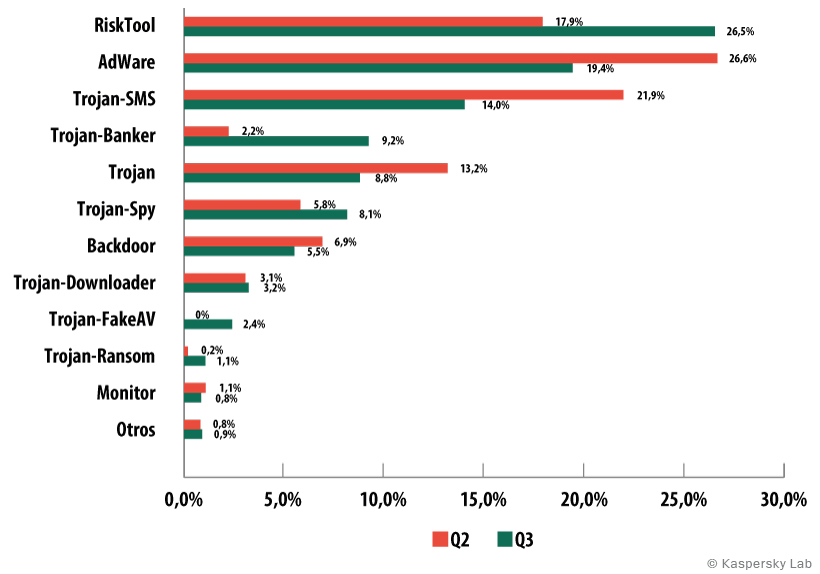

Distribución por tipos de programas maliciosos

Distribución por tipos de programas maliciosos, segundo y tercer trimestre de 2014

En la estadística de objetos maliciosos para dispositivos móviles detectados en el tercer trimestre lidera la categoría Risktool, con un índice que ha crecido en 8,6 puntos porcentuales y alcanzado el 26,5%. Se trata de aplicaciones legales que son potencialmente peligrosas para los usuarios: su uso irresponsable por parte del dueño del smartphone o del delincuente puede causar pérdidas financieras.

En el segundo puesto está la categoría Adware, formada por programas publicitarios potencialmente indeseables (19,4%). La cantidad de estos programas ha bajado en 7,9 puntos porcentuales.

Los troyanos SMS están en el tercer puesto, y su cantidad entre las demás amenazas móviles ha bajado en 7,2 puntos porcentuales.

Cabe destacar que en el flujo de nuevo malware móvil del tercer trimestre, ha aumentado la cantidad de troyanos bancarios móviles, del 2,2% al 9,2%, al mismo tiempo que ha bajado el porcentaje de programas de publicidad y los troyanos SMS. Esta categoría de programas maliciosos resultó en el cuarto lugar de la estadística.

TOP 20 de programas maliciosos móviles

| Nombre | % de ataques* | |

| 1 | Trojan-SMS.AndroidOS.Stealer.a | 15,63% |

| 2 | RiskTool.AndroidOS.SMSreg.gc | 14,17% |

| 3 | AdWare.AndroidOS.Viser.a | 10,76% |

| 4 | Trojan-SMS.AndroidOS.FakeInst.fb | 7,35% |

| 5 | RiskTool.AndroidOS.CallPay.a | 4,95% |

| 6 | Exploit.AndroidOS.Lotoor.be | 3,97% |

| 7 | DangerousObject.Multi.Generic | 3,94% |

| 8 | RiskTool.AndroidOS.MimobSMS.a | 3,94% |

| 9 | Trojan-SMS.AndroidOS.Agent.ao | 2,78% |

| 10 | AdWare.AndroidOS.Ganlet.a | 2,51% |

| 11 | Trojan-SMS.AndroidOS.OpFake.a | 2,50% |

| 12 | RiskTool.AndroidOS.SMSreg.de | 2,36% |

| 13 | Trojan-SMS.AndroidOS.FakeInst.ff | 2,14% |

| 14 | Trojan-SMS.AndroidOS.Podec.a | 2,05% |

| 15 | Trojan-SMS.AndroidOS.Erop.a | 1,53% |

| 16 | RiskTool.AndroidOS.NeoSMS.a | 1,50% |

| 17 | Trojan.AndroidOS.Agent.p | 1,47% |

| 18 | Trojan-SMS.AndroidOS.OpFake.bo | 1,29% |

| 19 | RiskTool.AndroidOS.SMSreg.hg | 1,19% |

| 20 | Trojan-Ransom.AndroidOS.Small.e | 1,17% |

* Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados

Los troyanos SMS están perdiendo posiciones en el TOP 20 de las amenazas detectadas: si en el segundo trimestre ocupaban quince renglones de la estadística, en el tercero sólo ocupan ocho. En el trimestre anterior el índice del líder de la estadística Trojan-SMS.AndroidOS.Stealer.a alcanzó el 25,42% de todos los ataques. En este, sólo alcanzó el 15,63%.

Los representantes de la categoría RiskTool ocuparon seis posiciones en el TOP 20. Entre ellas la segunda, donde se ubicó RiskTool.AndroidOS.SMSreg.gc, que acaparó el 14,17% de todos los ataques.

En el séptimo puesto de la estadística está DangerousObject.Multi.Generic (3,94%). Este es el nombre que las tecnologías “en la nube” de Kaspersky Security Network asignan a las aplicaciones maliciosas. Estas tecnologías hacen que nuestros productos reaccionen con rapidez ante las amenazas nuevas y desconocidas.

Troyanos bancarios móviles

En el periodo que abarca nuestro informe hemos detectado 7 010 troyanos bancarios móviles, 3,4 veces más que en el trimestre anterior.

Cantidad de troyanos bancarios móviles detectados (del primer al tercer trimestre de 2014)

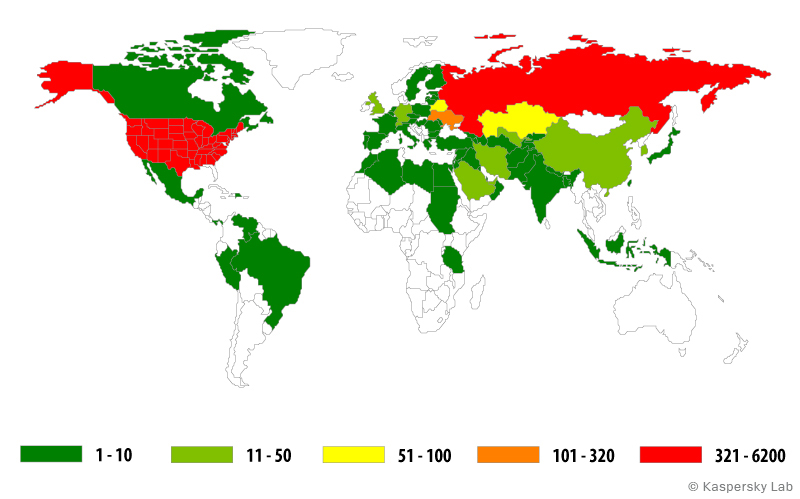

También está creciendo el número de países atacados: si en el segundo trimestre se detectaron ataques de los troyanos bancarios móviles por lo menos una vez en 31 países, en el tercer trimestre se los detectó en 70 países.

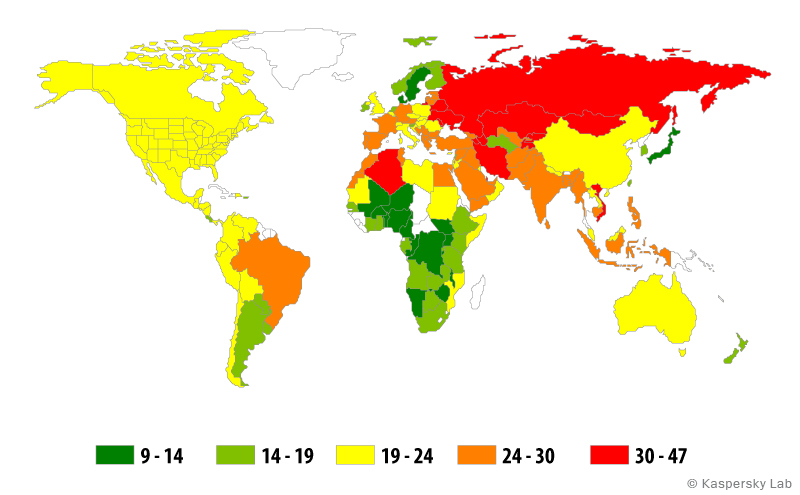

Territorios de propagación de las amenazas bancarias móviles en el tercer trimestre de 2014 (cantidad de usuarios atacados)

TOP 10 de países atacados por los troyanos bancarios:

| País | % del total de ataques* | |

| 1 | Rusia | 83,85% |

| 2 | EE.UU. | 7,09% |

| 3 | Ucrania | 1,79% |

| 4 | Bielorrusia | 1,18% |

| 5 | Kazajistán | 0,92% |

| 6 | Corea del Sur | 0,68% |

| 7 | Alemania | 0,62% |

| 8 | China | 0,50% |

| 9 | Inglaterra | 0,50% |

| 10 | Arabia Saudita | 0,35% |

* Porcentaje de usuarios atacados en el país, del total de usuarios atacados en todo el mundo

Italia abandonó el TOP 10, Arabia Saudita ocupó el décimo puesto.

Rusia sigue siendo el líder tradicional de esta parte de la estadística, pero su índice ha bajado en 7,85 puntos porcentuales. Al mismo tiempo los índices de otros países del TOP 10 han experimentado un ligero aumento: poco a poco los delitos informáticos móviles están expandiendo el área de sus actividades.

Geografía de las amenazas móviles

En el transcurso del tercer trimestre detectamos los ataques de los programas maliciosos móviles en 205 países del mundo.

Mapa de intentos de infección por programas maliciosos móviles en el tercer trimestre de 2014

(porcentaje del total de usuarios atacados)

TOP 10 de países atacados:

| País | % de ataques* | |

| 1 | Rusia | 44,0% |

| 2 | India | 7,6% |

| 3 | Alemania | 5,6% |

| 4 | Irán | 3,4% |

| 5 | Vietnam | 3,1% |

| 6 | Kazajistán | 3,1% |

| 7 | Ucrania | 2,7% |

| 8 | Malasia | 1,9% |

| 9 | Brasil | 1,7% |

| 10 | EE.UU. | 1,7% |

* Porcentaje de usuarios atacados en el país, del total de usuarios atacados en todo el mundo

En esta parte de la estadística Rusia ocupa el primer lugar, dejando muy abajo al resto de los países (44%). India ha vuelto al segundo puesto (7,6%). Por primera vez en 2014, Irán (3,4%) y EEUU (1,7%) han ingresado a la estadística. En cambio Polonia, Francia, España y México la han abandonado.

Aplicaciones vulnerables usadas por los delincuentes

La siguiente clasificación de las aplicaciones vulnerables se basa en los datos de los exploits, bloqueados por nuestros productos, usados por los delincuentes tanto en los ataques mediante Internet, como en las aplicaciones locales afectadas, entre ellas en los dispositivos móviles de los usuarios.

Distribución de los exploits usados en los ataques de los delincuentes, según tipos de aplicaciones atacadas, segundo trimestre de 2014

De todos los intentos de explotación de vulnerabilidades detectados por nuestros productos, el 47% le corresponde a los exploits para vulnerabilidades de los navegadores, en primerísimo lugar de Internet Explorer: casi en cada paquete hay exploits para este navegador.

En el segundo puesto están los exploits para Java, cuyas vulnerabilidades se explotan durante los ataques drive-by lanzados por Internet. Los exploits para Java están incluidos en un gran número de paquetes de exploits, a pesar de que ha pasado un año sin que se informe de nuevas vulnerabilidades para Java. En el tercer trimestre la cantidad de exploits para Java ha alcanzado el 28%, un poco menos que el segundo trimestre (29%).

En el tercer puesto están los exploits para vulnerabilidades en Adobe Reader (12%). Estas vulnerabilidades se explotan durante los ataques drive-by lanzados a través de Internet y los nuevos exploits para Java son parte de muchos paquetes de exploits.

Programas maliciosos en Internet (ataques mediante la web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando estos descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos adrede, pero también los sitios legítimos se pueden infectar si su contenido lo crean los usuarios (es el caso de los foros), o si son víctimas de hackeo.

Amenazas online en el sector bancario

En el tercer trimestre de 2014 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 696 977 usuarios. En comparación con el trimestre anterior (927 568) este índice ha bajado en un 24,9%.

Número de ordenadores atacados por software financiero malicioso, tercer trimestre de 2014

Merece la pena destacar que la cantidad de ataques ha ido reduciéndose paulatinamente durante el trimestre. Si en julio se detectaron 244 490 ataques, en septiembre ya eran 218 384, un 11% menos.

En total, los productos de Kaspersky Lab han registrado durante el trimestre 2 466 952 notificaciones sobre intentos de infección con malware dirigido al robo de dinero mediante el acceso online a cuentas bancarias.

Territorios de los ataques

Territorios de propagación de los ataques de malware bancario, tercer trimestre de 2014

TOP-10 de países según el número de usuarios únicos

| Países | Cantidad de usuarios atacados | |

| 1 | Brasil | 90176 |

| 2 | Rusia | 57729 |

| 3 | Alemania | 55225 |

| 4 | Italia | 32529 |

| 5 | India | 24975 |

| 6 | EE.UU. | 22340 |

| 7 | Austria | 22013 |

| 8 | Vietnam | 13495 |

| 9 | Inglaterra | 11095 |

| 10 | China | 9060 |

Brasil sigue liderando entre los países más atacados, a pesar de que en comparación con el trimestre anterior su índice se ha reducido, dividiéndose por un coeficiente de 1.5. El segundo puesto lo sigue ocupando Rusia. Italia ha bajado al cuarto puesto de nuestra lista. El tercer puesto lo ocupa Alemania, puesto que la cantidad de usuarios atacados en este país se ha multiplicado por 1.5.

TOP 10 de familias de malware bancario

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el tercer trimestre de 2014 (según la cantidad de notificaciones sobre los intentos de infección):

| Nombre | Número de notificaciones | Cantidad de usuarios atacados |

| Trojan-Spy.Win32.Zbot | 1381762 | 285559 |

| Trojan-Banker.Win32.ChePro | 322928 | 92415 |

| Trojan-Banker.Win32.Shiotob | 123150 | 24839 |

| Trojan-Banker.Win32.Agent | 49563 | 23943 |

| Trojan-Banker.HTML.PayPal | 117692 | 21138 |

| Trojan-Spy.Win32.SpyEyes | 73496 | 19113 |

| Trojan-Banker.Win32.Lohmys | 47188 | 16619 |

| Trojan-Banker.Win32.Banker | 39892 | 12673 |

| Trojan-Banker.Win32.Banbra | 20563 | 9646 |

| Backdoor.Win32.Sinowal | 18921 | 8189 |

El troyano bancario más propagado sigue siendo ZeuS (Trojan-Spy.Win32.Zbot), a pesar de que la cantidad de ataques lanzados usando este programa malicioso, al igual que la cantidad de usuarios atacados casi se ha reducido a la mitad en comparación con el trimestre anterior.

Este trimestre el tercer puesto de esta parte de la estadística lo ocupa Trojan-Banker.Win32.Shiotob, que se propaga primordialmente mediante mensajes spam y realiza una monitorización del tráfico con el objetivo de interceptar datos de pagos. La aplastante mayoría de los programas maliciosos (9 de 10) del TOP 10 usan la técnica de inyectar un código HTML arbitrario en la página que el navegador está visualizando e interceptar los datos de pago ingresados por el usuario en los formularios originales y los falsificados.

Las amenazas financieras no se limitan al malware bancario que ataca a los clientes de los sistemas de banca online.

Distribución de ataques dirigidos al dinero de los usuarios, según el tipo de malware, tercer trimestre de 2014

La segunda amenaza por su popularidad es el robo de billeteras Bitcoin. Entre los delincuentes, la popularidad de esta forma de obtener dinero ha crecido del 8% en el segundo trimestre hasta el 15% en el tercero. Una amenaza más, relacionada con este dinero personal es el “Bitcoin maining” (11%), es decir el uso del ordenador de la víctima para generar Bitcoins.

TOP 20 de objetos detectados en Internet

En el tercer trimestre de 2014 nuestro antivirus web detectó 26 641 747 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

De todo el malware involucrado en los ataques de Internet en los ordenadores de los usuarios, se han identificado 20 de los más activos. Ellos representan el 96,2% de todos los ataques en Internet.

TOP 20 de objetos detectados en Internet

| Nombre* | % del total de ataques** | |

| 1 | URL maliciosos | 59,83% |

| 2 | AdWare.Script.Generic | 14,46% |

| 3 | Trojan.Script.Generic | 13,13% |

| 4 | Trojan.Script.Iframer | 1,77% |

| 5 | AdWare.Win32.Agent.fflm | 1,23% |

| 6 | Trojan-Downloader.Script.Generic | 1,02% |

| 7 | AdWare.Win32.Agent.allm | 1,02% |

| 8 | AdWare.JS.Agent.ao | 0,78% |

| 9 | AdWare.JS.Agent.an | 0,55% |

| 10 | AdWare.Win32.Agent.aiyc | 0,32% |

| 11 | AdWare.Win32.OutBrowse.g | 0,32% |

| 12 | Trojan.Win32.Generic | 0,30% |

| 13 | AdWare.Win32.Amonetize.bcw | 0,23% |

| 14 | AdWare.Win32.Amonetize.cmg | 0,18% |

| 15 | AdWare.Win32.Yotoon.heur | 0,18% |

| 16 | Trojan-Downloader.Win32.Generic | 0,15% |

| 17 | AdWare.Win32.Amonetize.cmd | 0,14% |

| 18 | Trojan-Dropper.Win32.Agent.lefs | 0,12% |

| 19 | AdWare.Win32.Linkun.j | 0,11% |

| 20 | AdWare.Win32.Amonetize.aik | 0,09% |

*Veredictos de detección pertenecientes al módulo del antivirus web.Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos.

**Porcentaje del total de ataques web registrados en los ordenadores de usuarios únicos.

Como antes, en el TOP 20 tienen representación mayoritaria los veredictos que se aplican a los objetos usados en ataques drive-by, como también los módulos de publicidad. El 59,8% de las detecciones del antivirus web corresponden a los enlaces de la lista de rechazados.

Países-fuente de ataques web: Top 10

La presente estadística muestra la distribución según país de las fuentes de ataques web bloqueados en los ordenadores de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el tercer trimestre de 2014 las soluciones de Kaspersky Lab han neutralizado 367 431 148 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo. El 87% de las notificaciones sobre ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países. Es decir, 1.3 puntos porcentuales menos que en el trimestre anterior.

Distribución por países de las fuentes de ataques web, tercer trimestre de 2014

En el tercer trimestre ha cambiado la distribución de los diez países líderes: Canadá (-7 puntos porcentuales) e Irlanda (-0.7 puntos porcentuales) han abandonado la lista. China, que no figuraba en el TOP 10 desde el segundo trimestre de 2013 ha vuelto a integrarlo con un índice de 1.87% y en el séptimo puesto. Por primera vez en el TOP 10 está Suiza (1.03%).

Los índices de EE.UU. son los que más han cambiado (+11,2 puntos porcentuales) y Alemania (-9 puntos porcentuales), que bajó del primer al tercer puesto.

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección a través de Internet al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se han topado con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

| País* | % de usuarios únicos** | |

| 1 | Rusia | 46,68% |

| 2 | Kazajistán | 45,92% |

| 3 | Azerbaiyán | 43,50% |

| 4 | Armenia | 41,64% |

| 5 | Ucrania | 40,70% |

| 6 | Irán | 39,91% |

| 7 | Vietnam | 38,55% |

| 8 | Bielorrusia | 38,08% |

| 9 | Moldavia | 36,64% |

| 10 | Argelia | 36,05% |

| 11 | Tayikistán | 36,05% |

| 12 | Kirguistán | 33,59% |

| 13 | Mongolia | 33,59% |

| 14 | Catar | 30,84% |

| 15 | Uzbekistán | 29,22% |

| 16 | Georgia | 29,17% |

| 17 | Turquía | 28,91% |

| 18 | Emiratos Árabes Unidos | 28,76% |

| 19 | Indonesia | 28,59% |

| 20 | Alemania | 28,36% |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos expuestos a ataques web, del total de usuarios únicos de Kaspersky Lab en el país.

En el tercer trimestre de 2014 Croacia, Túnez y España han salido de la lista. Los nuevos países son los Emiratos Árabes Unidos (28.59%), Indonesia (28.59%) y Alemania (28.36%), que ocuparon los tres últimos puestos.

Entre los países más seguros para navegar en Internet están Suecia (12,4%), Dinamarca (13.2%), Japón (13,3%), África del Sur (16,0%), Finlandia (16.1%) y los Países Bajos (16,6%).

En promedio, durante el trimestre el 29,5% de los ordenadores en el mundo ha sufrido por lo menos un ataque web.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. En estos datos se incluyen los objetos que no ingresaron a los ordenadores por Internet, correo electrónico o puertos de red.

En este apartado analizaremos los datos estadísticos obtenidos del funcionamiento del antivirus que escanea los ficheros en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

El tercer trimestre de 2014 nuestro antivirus para ficheros ha detectado 116 710 804 diferentes programas nocivos y potencialmente indeseables.

Objetos detectables encontrados en los ordenadores de los usuarios: Top 20

| Nombre* | % de usuarios únicos** | |

| 1 | Trojan.Win32.Generic | 18,95% |

| 2 | DangerousObject.Multi.Generic | 18,39% |

| 3 | AdWare.MSIL.Kranet.heur | 11,61% |

| 4 | AdWare.Win32.Agent.ahbx | 5,77% |

| 5 | Trojan.Win32.AutoRun.gen | 4,81% |

| 6 | AdWare.Win32.Kranet.heur | 4,68% |

| 7 | AdWare.NSIS.Zaitu.heur | 4,51% |

| 8 | Worm.VBS.Dinihou.r | 4,51% |

| 9 | Virus.Win32.Sality.gen | 4,08% |

| 10 | AdWare.Win32.Yotoon.abs | 4,03% |

| 11 | AdWare.Win32.IBryte.dolh | 3,14% |

| 12 | AdWare.Win32.Agent.aljt | 3,12% |

| 13 | AdWare.Win32.Agent.allm | 3,11% |

| 14 | AdWare.Win32.Yotoon.heur | 3,10% |

| 15 | Adware.Win32.Amonetize.heur | 2,86% |

| 16 | AdWare.Win32.Agent.heur | 2,80% |

| 17 | WebToolbar.JS.Condonit.a | 2,59% |

| 18 | Worm.Win32.Debris.a | 2,56% |

| 19 | AdWare.Win32.Kranet.c | 2,55% |

| 20 | Trojan.Script.Generic | 2,51% |

*Veredictos de detección de los módulos OAS y ODS del antivirus, que fueron proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

**Porcentaje de usuarios únicos en cuyos ordenadores el antivirus detectó este objeto, del total de usuarios únicos de los productos de Kaspersky Lab y en los que ocurrió la detección.

Ya es tradicional que en esta parte de la estadística la mayoría de los puestos sea ocupada por los programas de publicidad, y esta vez ocupan 13 lugares en el TOP 20.

Los gusanos que se propagan en memorias flash usb han ocupado dos puestos, el 8 y el 18.

El único virus que quedó en la lista, Virus.Win32.Sality.gen, ocupó el noveno puesto en el tercer trimestre.

Vale decir que en el tercer trimestre ha crecido considerablemente la cantidad de detecciones de programas publicitarios y sus componentes encargados de propagarlos y de resistirse a los antivirus.

Países en los que los ordenadores de los usuarios han estados bajo mayor riesgo de infección local

| País* | % de usuarios únicos** | |

| 1 | Vietnam | 61,89% |

| 2 | Bangladesh | 55,01% |

| 3 | Mongolia | 54,13% |

| 4 | Nepal | 53,08% |

| 5 | Argelia | 51,71% |

| 6 | Camboya | 51,26% |

| 7 | Afganistán | 50,59% |

| 8 | Laos | 50,55% |

| 9 | Yemen | 50,38% |

| 10 | Pakistán | 50,35% |

| 11 | Egipto | 49,65% |

| 12 | India | 49,44% |

| 13 | Irak | 49,33% |

| 14 | Irán | 48,85% |

| 15 | Etiopía | 47,87% |

| 16 | Myanmar | 46,71% |

| 17 | Sri Lanka | 46,67% |

| 18 | Siria | 46,24% |

| 19 | Catar | 46,03% |

| 20 | Túnez | 45,36% |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcinaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los ordenadores de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

*En los cálculos hemos excluido a los países en los cuales la cantidad de usuarios de los productos de Kaspersky Lab es relativamente pequeña (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos ordenadores se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Países de África, Cercano Oriente y Asia Sudoriental ocupan establemente todas las posiciones de esta lista. Al igual que el trimestre anterior, aquí el líder es Vietnam (61,89%).

Mongolia (55.13%) ha bajado al tercer puesto, dejándole el segundo a Bangladesh (55.01%).

Por primera vez en el TOP 20 ha aparecido Qatar (46.03%). Han vuelto Myanmar (46.71%) y Sri Lanka (46.67%). Han abandonado la lista TOP 20 Arabia Saudita, Turquía y Djibouti.

En Rusia en el tercer trimestre se detectaron amenazas locales en los equipos del 44.4% de los usuarios usuarios.

Entre los países más seguros según el nivel de infección local tenemos: Japón (15%), Suecia (16.4%), Dinamarca (16.5%), Finlandia (18%) y Singapur (19.7%).

En promedio, en el mundo por lo menos una vez durante el tercer trimestre de 2014 se detectaron amenazas locales en el 37.2% de los equipos de los usuarios, 4.4 puntos porcentuales más que en el segundo trimestre.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2014