Kaspersky ha estado siguiendo el panorama del ransomware por años. Hemos publicado varios informes anuales sobre el tema: Ransomware en PCs, en 2014-2016; Ransomware, en 2016-2017; y Ransomware y criptomineros maliciosos, en 2016-2018. De hecho, en 2019, elegimos el ransomware como la historia del año, tras notar que esta conocida amenaza estaba reorientando su atención hacia los municipios. En la década del 2010, con campañas como WannaCry y NotPetya, el ransomware pasó a ser titular común en la prensa. Sin embargo, desde 2018, comenzamos a notar algo más: los datos estadísticos del número total de detecciones de ransomware iban en caída libre. ¿Qué sucedía? ¿Era el ransomware una especie de malware en vías de extinción?

Para quienes siguen las noticias en la comunidad de la seguridad de la información, esto parecía poco probable. En 2019 y 2020, las historias de ataques de ransomware aparecieron en primera plana, desde Maze atacando a LG, hasta el conocido grupo APT Lazarus que agregó ransomware a su arsenal. Solo en los Estados Unidos en 2020, el ransomware afectó a más de 2300 entidades gubernamentales, centros de salud y escuelas, según la compañía de seguridad Emsisoft.

Entonces, ¿que fue lo que pasó?

El ransomware no ha desaparecido, solo acaba de sufrir un cambio fundamental. Las amplias campañas de ransomware han sido reemplazadas por ataques destructivos altamente selectivos, con frecuencia dirigidos a grandes organizaciones. Además, los atacantes parecen haberse centrado más en extraer datos y en cifrarlos, es decir, drenar información confidencial y amenazar con hacerla pública si las víctimas se niegan a pagar. Todo esto tiene el objetivo de lanzar menos ataques, cada uno con una recompensa mucho mayor, en lugar de recolectar cantidades más pequeñas de una gran cantidad de víctimas.

En este informe analizaremos las cifras de la amenaza del ransomware entre 2019 y 2020, lo que significan y lo que predicen sobre el futuro del ransomware.

Principales hallazgos

- En 2020, la cantidad de usuarios únicos que encontraron ransomware en sus dispositivos fue de 1 091 454, 1 537 465 menos que en 2019.

- En 2019, la proporción de usuarios atacados con ransomware entre el número total de usuarios que encontraron malware fue del 3,31%. En 2020, este porcentaje se redujo levemente al 2,67%.

- La proporción de detecciones de ransomware en número total de detecciones de malware fue del 1,49% en 2019, y del 1,08% en 2020.

- Tanto en 2019 como en 2020, WannaCry fue la familia de ransomware cifrador más frecuente en los sistemas Windows.

- En 2019, la cantidad de usuarios únicos que encontraron ransomware en sus dispositivos móviles fue de 72 258. En 2020, este número se redujo a 33 502.

- Sin embargo, entre 2019 y 2020, la proporción de usuarios únicos que encontraron ransomware en sus dispositivos móviles, entre el número total de usuarios que encontraron malware, se mantuvo estable en un 0,56%.

- De 2019 a 2020, la cantidad de usuarios únicos atacados por familias de ransomware específicas aumentó en un 767%.

- La industria que se enfrentó a la mayor parte de los ataques de ransomware selectivos, fue la de ingeniería y manufactura, con un 25,63%.

Metodología

Este informe se basa en datos no personalizados procesados por la red Kaspersky Security Network (KSN).

Se emplearon dos mediciones principales. La primera, usuarios únicos, se refiere a la cantidad de usuarios distintos de los productos Kaspersky con la función KSN habilitada que se enfrentaron al ransomware al menos una vez en un período determinado. La segunda, son las detecciones, que es la cantidad de ataques de ransomware bloqueados por los productos de Kaspersky durante un período determinado.

Este informe también incluye una investigación sobre el panorama de amenazas realizada por expertos de Kaspersky.

Los productos de Kaspersky detectan varios tipos de ransomware. Entre ellos están el ransomware cifrador (malware que cifra archivos), los bloqueadores de pantalla, los bloqueadores de navegadores y los bloqueadores de arranque. A menos que se indique lo contrario, las estadísticas se refieren a cualquier tipo de ransomware.

Ransomware en todas las plataformas

Como Kaspersky señaló anteriormente, el número total de detecciones de ransomware ha ido disminuyendo desde 2017. Esta tendencia se mantuvo durante 2019 y 2020.

En 2019, el número total de usuarios únicos que encontraron ransomware en todas las plataformas fue de 1 537 465. En 2020, este número se redujo a 1 091 454, una disminución del 29%.

Comparación en paralelo de la cantidad de usuarios únicos de KSN que encontraron ransomware en sus dispositivos, 2019 – 2020 (descargar)

La proporción de usuarios únicos que encontraron ransomware, del total que encontró cualquier tipo de malware en sus dispositivos también disminuyó, del 3,31% en 2019 al 2,67% en 2020. Sin embargo, la proporción de detecciones de ransomware respecto al total de detecciones de malware, se mantuvo relativamente estable, disminuyendo apenas del 1,49% en 2019 al 1,08% en 2020.

Las familias más activas de ransomware cifrador

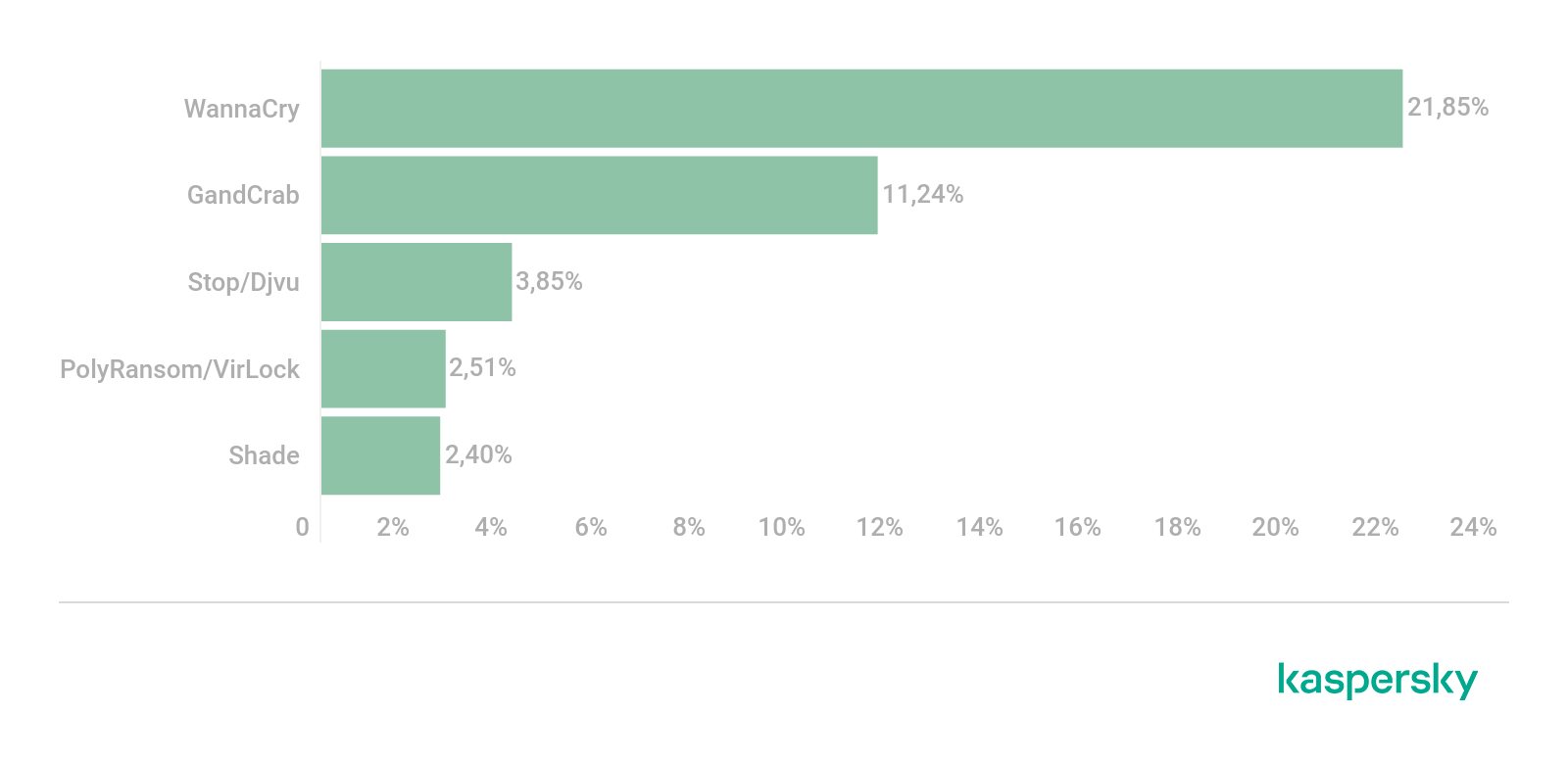

Tres años después de aparecer por primera vez en los titulares de todo el mundo, WannaCry sigue siendo la familia más activa de ransomware cifrador. Hasta la fecha, WannaCry es la infección de ransomware más grande de la historia, y ha causado daños por casi 4 mil millones de dólares en 150 países. En 2019, el 21,85% de los usuarios que encontraron ransomware cifrador, encontraron WannaCry.

TOP 5 de familias de ransomware cifrador, 2019 (descargar)

TOP 5 de familias de ransomware cifrador, 2020 (descargar)

En general, en 2019 y 2020 continuó la tendencia observada por primera vez a principios de 2018: la consolidación de grupos de ransomware. Solo algunas familias notables continúan manteniendo una presencia significativa en el panorama de amenazas, mientras que el resto de los ataques son realizados por troyanos de ransomware que no pertenecen a ninguna familia específica. Por supuesto, siguen apareciendo nuevas familias, de las cuales STOP y GandCrab son excelentes ejemplos.

Geografía de los ataques de ransomware

Al analizar la geografía de los usuarios atacados, tomamos en cuenta la distribución de los clientes de Kaspersky. Es por eso que al examinar la geografía de los ataques usamos el porcentaje de los usuarios atacados por ransomware como una proporción de los usuarios atacados por cualquier tipo de malware en aquellas regiones donde hay más de 10 000 usuarios únicos de los productos Kaspersky.

Todos los porcentajes reflejan el porcentaje de usuarios únicos que encontraron ransomware al menos una vez en cualquier dispositivo, del número total de usuarios únicos que encontraron cualquier tipo de malware durante el período indicado.

Oriente Medio

En 2019, los países con la mayor proporción de usuarios que encontraron ransomware en cualquier dispositivo en el Medio Oriente fueron los siguientes:

| País | %* |

| Pakistán | 19,03% |

| Palestina | 6,74% |

| Yemen | 6,55% |

| Egipto | 6,41% |

| Irak | 6,28% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Pakistán tuvo, de lejos, la mayor proporción de usuarios que encontraron ransomware: 19,03%. Los otros países del TOP 5 tuvieron una participación de aproximadamente el 6% de los usuarios que encontraron ransomware.

En 2020, los cinco países con la mayor proporción de usuarios que encontraron ransomware siguieron siendo los mismos, con algunos pequeños ajustes.

| País | %* |

| Pakistán | 14,88% |

| Yemen | 7,49% |

| Egipto | 6,45% |

| Palestina | 5,48% |

| Irak | 5,37% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Pakistán aún concentraba la mayor proporción de usuarios, pero el porcentaje general se redujo al 14,88%. El porcentaje de usuarios que encontraron ransomware en Yemen en realidad aumentó al 7,49%, mientras que en Palestina e Irak disminuyó, y la proporción de egipcios afectados se mantuvo casi igual.

América del Norte y del Sur

En 2019, los países de América del Norte y del Sur con el mayor porcentaje de usuarios que encontraron ransomware fueron los siguientes:

| País | %* |

| Estados Unidos | 5,49% |

| Paraguay | 4,87% |

| Venezuela | 3,34% |

| Canadá | 3,25% |

| Guatemala | 2,81% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Estados Unidos tuvo la mayor participación con un 5,49%, seguido de Paraguay con un 4,87%. Completando los países con la mayor proporción de usuarios que encontraron ransomware, se encontraban Venezuela, Canadá y Guatemala.

En 2020, los países con la mayor participación en América del Norte y del Sur, eran en su mayoría los mismos, aunque con un porcentaje menor de usuarios que encontraron ransomware.

| País | %* |

| Estados Unidos | 2,97% |

| Venezuela | 2,49% |

| Canadá | 2,46% |

| Paraguay | 2,44% |

| Uruguay | 2,37% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

El año anterior, Venezuela tuvo la segunda mayor proporción de usuarios que encontraron ransomware, y Paraguay cayó al cuarto lugar. Además, Guatemala fue reemplazada por Uruguay.

África

En 2019, los países de África con el mayor porcentaje de usuarios que encontraron ransomware fueron los siguientes:

| País | %* |

| Mozambique | 12,02% |

| Etiopía | 8,57% |

| Ghana | 5,75% |

| Angola | 3,32% |

| Libia | 3,28% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Mozambique tuvo la mayor proporción de usuarios, con un 12,02%, seguido de Etiopía con el 8,57%. El resto de los países con el mayor porcentaje de usuarios que encontraron ransomware fueron Ghana, Angola y Libia.

En 2020, el panorama cambió un poco:

| País | %* |

| Camerún | 6,83% |

| Mali | 5,85% |

| Mozambique | 5,62% |

| Etiopía | 5,39% |

| Ghana | 3,85% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

El país con la mayor proporción de usuarios que encontraron ransomware fue Camerún, seguido de Mali. Mozambique, Etiopía y Ghana se mantuvieron en el TOP 5, pero la proporción de usuarios que enfrentan ransomware disminuyó en los tres.

Asia

En Asia, en 2019, el TOP 5 de países con el mayor porcentaje de usuarios que encontraron ransomware fue el siguiente:

| País | %* |

| Afganistán | 26,44% |

| Bangladesh | 23,14% |

| Turkmenistán | 11,28% |

| Uzbekistán | 10,53% |

| Tayikistán | 8,08% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Afganistán concentró la mayor proporción de usuarios con un 26,44%, seguido de Bangladesh con el 23,14%. Los siguientes tres países con la mayor proporción de usuarios pertenecen al Asia Central: Turkmenistán, Uzbekistán y Tayikistán.

En 2020, el panorama cambió ligeramente:

| País | %* |

| Afganistán | 17,67% |

| Bangladesh | 11,31% |

| Turkmenistán | 9,52% |

| Tayikistán | 5,26% |

| Kirguistán | 4,05% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Uzbekistán abandonó la clasificación de países con la mayor proporción de usuarios que encontraron ransomware, dando paso a Kirguistán (4,05%), y los porcentajes del resto fueron mucho más bajos que en 2019. La proporción de usuarios de Afganistán se redujo al 17,67% y la de Bangladesh al 11,31%.

Europa

En Europa, los países con el mayor porcentaje de usuarios que encontraron ransomware fueron los siguientes:

| País | %* |

| Azerbaiyán | 5,03% |

| Turquía | 3,03% |

| Chipre | 2,82% |

| Francia | 2,74% |

| Armenia | 2,54% |

| Bulgaria | 2,54% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Azerbaiyán tuvo la mayor participación con un 5,03%, seguido de Turquía y Chipre. Completando los seis países con el mayor porcentaje de usuarios que encontraron ransomware estuvieron Francia, Armenia y Bulgaria, los dos últimos con la misma proporción de usuarios afectados.

En 2020, el panorama se veía un poco diferente:

| País | %* |

| Francia | 5,18% |

| Montenegro | 4,36% |

| Mónaco | 4,22% |

| Azerbaiyán | 4,21% |

| Macedonia | 4,06% |

*Proporción de usuarios atacados por ransomware, del total de usuarios que detectaron malware en el país

Francia tuvo la mayor proporción de usuarios que encontraron ransomware, seguida de Montenegro y Mónaco, que reemplazaron a Turquía y Chipre. Azerbaiyán ocupó el cuarto lugar con el 4,21%, mientras que Macedonia ocupó el lugar de Armenia como el quinto país con el mayor porcentaje.

Ransomware para dispositivos móviles

Como es el caso del ransomware en todos los dispositivos, el ransomware para dispositivos móviles sigue disminuyendo. En 2019, el número total de usuarios únicos de Kaspersky que encontraron ransomware fue de 72 258. En 2020, fue de 33.502, una disminución del 54%.

Sin embargo, la proporción de usuarios móviles que encontraron ransomware, respecto al total que encontró cualquier tipo de malware se mantuvo estable en un 0,56%. Esto coincidió con una disminución en el número total de detecciones de ransomware móvil, de 333 878 en 2019 a 290 372 en 2020.

Número de detecciones de ransomware móvil de 2019 a 2020 (descargar)

Familias más activas de ransomware móvil

La distribución de las familias más activas de ransomware móvil, 2019 (descargar)

La cuarta familia más común es Congur, que se distribuye a través de una aplicación modificada, como WhatsApp. Otra familia activa muy conocida es Fusob, que finge ser una autoridad y le dice a la víctima que está obligada a pagar una multa.

En 2020, las familias más activas de ransomware encontradas en dispositivos móviles fueron las siguientes:

La distribución de las familias más activas de ransomware móvil, 2019 (descargar)

Geografía de los usuarios atacados

En 2019, los países con el mayor porcentaje de usuarios que encontraron ransomware en sus dispositivos móviles fueron los siguientes:

| País | %* |

| Estados Unidos | 33,19% |

| Kazajistán | 13,24% |

| Canadá | 2,71% |

| Alemania | 2,27% |

| Italia | 2,19% |

| Reino Unido | 1,53% |

| Irán | 1,41% |

| Polonia | 1,22% |

| México | 1,09% |

| España | 1,00% |

*Proporción de usuarios atacados con ransomware, del total de usuarios que encuentran malware

Los países con la mayor cantidad de usuarios que encontraron ransomware móvil estaban relativamente dispersos por todo el mundo, y Estados Unidos tenía el porcentaje más alto. Kazajstán le siguió con un 13,24%. El resto del TOP 10 presentó porcentajes significativamente más pequeños de usuarios que encontraron ransomware móvil, con Canadá, el país con la tercera participación más grande, con apenas un 2,71%.

En 2020, los países con el mayor porcentaje de usuarios que encontraron ransomware móvil fueron los siguientes:

| País | %* |

| Kazajistán | 23,80% |

| Estados Unidos | 10,32% |

| Alemania | 2,54% |

| Egipto | 1,46% |

| México | 1,43% |

| Italia | 1,41% |

| Reino Unido | 1,14% |

| Irán | 1,07% |

| Malasia | 1,02% |

| Indonesia | 1,01% |

*Proporción de usuarios atacados con ransomware, del total de usuarios que encuentran malware

En 2020, Kazajstán tuvo el mayor porcentaje de usuarios que encontraron ransomware móvil, con un 23,80%, seguido de Estados Unidos con el 10,32%. Polonia, España y Canadá fueron reemplazados por Malasia, Indonesia y Egipto. En general, el porcentaje de usuarios afectados disminuyó; esto era previsible ya que el número total de usuarios afectados por el ransomware móvil disminuyó en más del 50%.

El auge del ransomware selectivo

Si bien el total bruto de detecciones de ransomware ha disminuido, esas cifras apenas cuentan una parte de la historia. Cuando este ransomware apareció por primera vez en los titulares de prensa, fue por campañas como WannaCry, Petya y CryptoLocker: campañas masivas que buscaban llegar a tantos usuarios como fuera posible y extorsionarlos para que cada uno pague cantidades relativamente pequeñas. En WannaCry, por ejemplo, los atacantes solo solicitaban 300 dólares, para luego elevar esa cantidad a 600 dólares.

Sin embargo, este tipo de campañas son cada vez menos rentables, por varias razones. Dada la creciente cantidad de atención que se presta al ransomware, el software de seguridad puede haber mejorado en el bloqueo de las amenazas de ransomware, además que todo el tiempo se alienta a las víctimas para que no paguen. Además, en muchos países, las víctimas no pueden pagar un rescate tan alto. Como resultado, los atacantes han cambiado su enfoque hacia aquellos que sí pueden pagar: las empresas. En 2019, casi un tercio de las víctimas atacadas por ransomware eran usuarios corporativos.

Es obvio que infectar empresas requiere un enfoque mucho más sofisticado y selectivo, y existen familias específicas de ransomware diseñadas para hacerlo.

El ransomware selectivo (también conocido como “caza mayor”) consiste en familias de ransomware empleadas para extorsionar a una víctima en particular. Estas víctimas suelen ser de alto perfil, como grandes empresas, agencias gubernamentales y municipales y organizaciones de atención médica, y el rescate exigido es mucho mayor que el exigido a usuarios separados. A menudo, sus ataques involucran una o más de las siguientes etapas:

- Infección de la red

- Reconocimiento y persistencia

- Movimiento lateral

- Extracción de datos

- Cifrado de los datos

- Extorsión

La infección inicial a menudo ocurre mediante la explotación de software del lado del servidor (VPN, Citrix, WebLogic, Tomcat, Exchange, etc.), ataques de fuerza bruta RDP/relleno de credenciales, ataques a la cadena de suministro o redes de bots.

Kaspersky clasifica un grupo de ransomware en particular como “selectivo” según las víctimas elegidas y si utiliza métodos sofisticados para llevar a cabo el ataque, como la violación de la red o el movimiento lateral. Hasta ahora, Kaspersky ha identificado a 28 de estas familias seelctivas, que incluyen el conocido ransomware Hades que apunta a empresas con un valor de al menos 1 mil millones de dólares.

De 2019 a 2020, el número de usuarios únicos afectados por ransomware selectivo, es decir, ransomware diseñado para afectar a usuarios específicos, aumentó de 985 a 8538, un aumento del 767%.

Número de usuarios únicos de Kaspersky afectados por ransomware selectivo, 2019 – 2020 (descargar)

Junto con este aumento en el ransomware selectivo, hubo un mayor enfoque no solo en el cifrado de datos, sino en la extracción de datos: buscar información altamente confidencial y amenazar con hacerla pública si el rescate no se paga, como arma para obligar a las organizaciones a pagar. Maze fue uno de los primeros grupos de ransomware en publicar estos datos robados si no se pagaba el rescate. Además, esta información se puede vender depués en subastas en línea, que es lo que sucedió con las bases de datos de varias empresas agrícolas que habían sido víctimas de REvil en el verano de 2020.

Finalmente, Maze se asoció con otra familia de ransomware muy conocida y altamente selectiva, RagnarLocker, que apareció por primera vez en 2020. Al igual que Maze, RagnarLocker se dirige principalmente a grandes organizaciones y publica en el “Muro de la vergüenza” la información confidencial de aquellos que se niegan a pagar. Esta familia es tan selectiva que cada muestra de malware se adapta específicamente a la organización que está atacando.

WastedLocker también apareció en 2020 y fue noticia mundial cuando suspendió los servicios más populares de Garmin, la conocida compañía de tecnología GPS y fitness, durante tres días, mientras retenía los datos de la compañía a cambio de un rescate de 10 millones de dólares. El malware utilizado en el ataque fue diseñado específicamente para Garmin.

El ransomware selectivo no se limita a ninguna industria en especial. Ha afectado a todos, desde centros de salud hasta empresas deportivas y de fitness.

La distribución del ransomware selectivo por industrias, 2019 – 2020 (descargar)

Conclusión

El mundo está entrando en una nueva era de ransomware, y es probable que las campañas a gran escala, dirigidas contra el usuario promedio y cotidiano, sean escasas y poco frecuentes. Por supuesto, esto no significa que el ransomware sea solo una amenaza para las grandes empresas. En diciembre del año pasado hubo un grupo que buscaba capitalizar el lanzamiento de Cyberpunk 2077 propagando una versión móvil falsa de este juego, que cifra los archivos de los usuarios una vez descargada.

Dicho esto, ha habido un cambio inconfundible en el panorama, el destinado a extorsionar información confidencial y recuperar grandes sumas de dinero al apuntar solo a una, o tal vez a una docena de organizaciones. Eso significa que los autores de ransomware continuarán implementando técnicas más avanzadas para infiltrarse en redes y cifrar datos. Grupos de APT, como Lazarus, ya han comenzado a agregar ransomware a su arsenal de herramientas. No debería sorprendernos que otros actores de amenazas avanzadas sigan su ejemplo.

La principal conclusión que sacamos es que las empresas, grandes y pequeñas, deben pensar en algo más que en realizar copias de seguridad de sus datos. Tienen que adoptar un enfoque integral para su seguridad, uno que incluya parches regulares, actualizaciones de software y capacitación en concientización sobre la ciberseguridad. Algunos de estos ataques contra empresas necesitan ganar una cabecera de playa en el sistema, hacer movimientos laterales por la red hasta lograr el control total y luego realizar un reconocimiento durante meses esperando el momento de atacar y causar el mayor daño. En el ataque contra Travelex con el ransomware REvil, los ciberdelincuentes se habían infiltrado en la red de la empresa seis meses antes de cifrar los datos y exigir el rescate.

Los atacantes de ransomware están perfeccionando sus arsenales de herramientas y las empresas tiene que responder de la misma manera. Afortunadamente, esta decisión solo depende de ellas.

A continuación, presentamos algunas sugerencias de los expertos de Kaspersky sobre las formas en que las organizaciones pueden protegerse contra el ransomware:

- Mantener siempre actualizado el software en todos los dispositivos utilizados para evitar que el ransomware aproveche las posibles vulnerabilidades.

- Enfocar la estrategia de defensa en la detección de movimientos laterales y extracción de datos a Internet. Prestar especial atención al tráfico saliente para detectar las conexiones de los ciberdelincuentes. Respaldar los datos de forma regular. Asegurarse de poder acceder de inmediato a los datos respaldados en caso de emergencia.

- Utilizar soluciones como Kaspersky Endpoint Detection and Response y Kaspersky Managed Detection and Response, que ayudan a identificar y detener los ataques en su etapa inicial, antes de que los atacantes alcancen sus objetivos finales.

- Para proteger el entorno empresarial, hay que educar a los empleados. Tomar cursos de capacitación dedicados, como los que se ofrecen en Kaspersky Automated Security Awareness Platform. Aquí se encuentra una lección gratuita sobre cómo proteger la empresa contra los ataques de ransomware.

- Utilice una solución de seguridad de punto final confiable, como Kaspersky Endpoint Security for Business, que funciona con prevención de exploits, detección de comportamiento y un motor de corrección capaz de revertir acciones maliciosas. Kaspersky Endpoint Security for Business también cuenta con mecanismos de autodefensa para evitar que los ciberdelincuentes lo neutralicen.

Ransomware en cifras: Reevaluación del impacto global de esta amenaza