El año pasado, el secuestrador Maze se convirtió en una de las más notorias familias de ransomware que amenazan a grandes empresas y organizaciones. Docenas de ellas han sido víctimas de este vil malware, como LG, Southwire, y la ciudad de Pensacola.

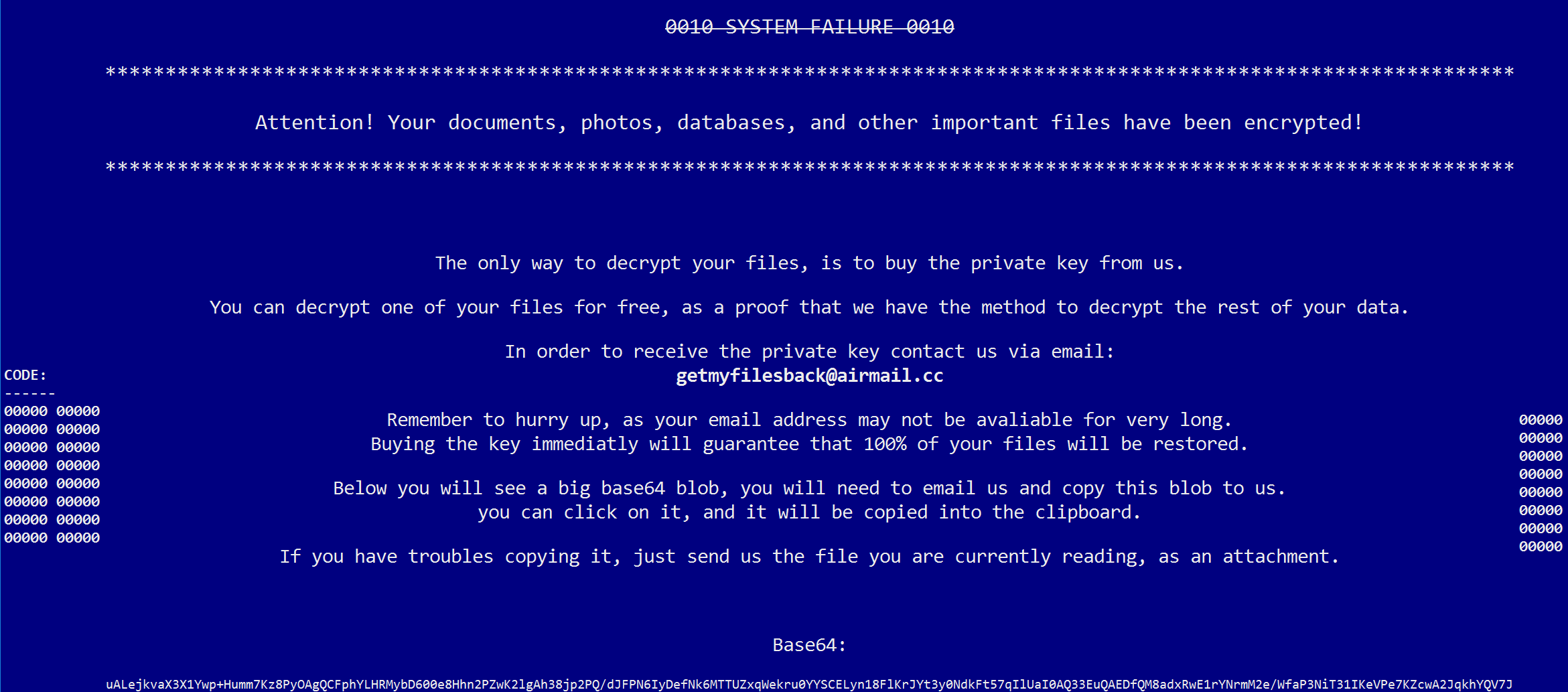

La historia de este ransomware comenzó en la primera mitad de 2019, y en ese entonces no tenía ninguna marca distintiva: la nota de rescate incluía el título “0010 System Failure 0010”, y los investigadores lo mencionaban simplemente como “ChaCha ransomware”.

Nota de rescate de una versión anterior del ransomware Maze / ChaCha

Poco después, las nuevas versiones de este troyano tomaron el nombre de Maze y comenzaron a usar un sitio web con un nombre relevante para las víctimas en lugar de la dirección de correo electrónico genérica que se muestra en la captura de pantalla anterior.

Sitio web utilizado por una versión reciente del ransomware Maze

Secuencias de infección

Campañas masivas

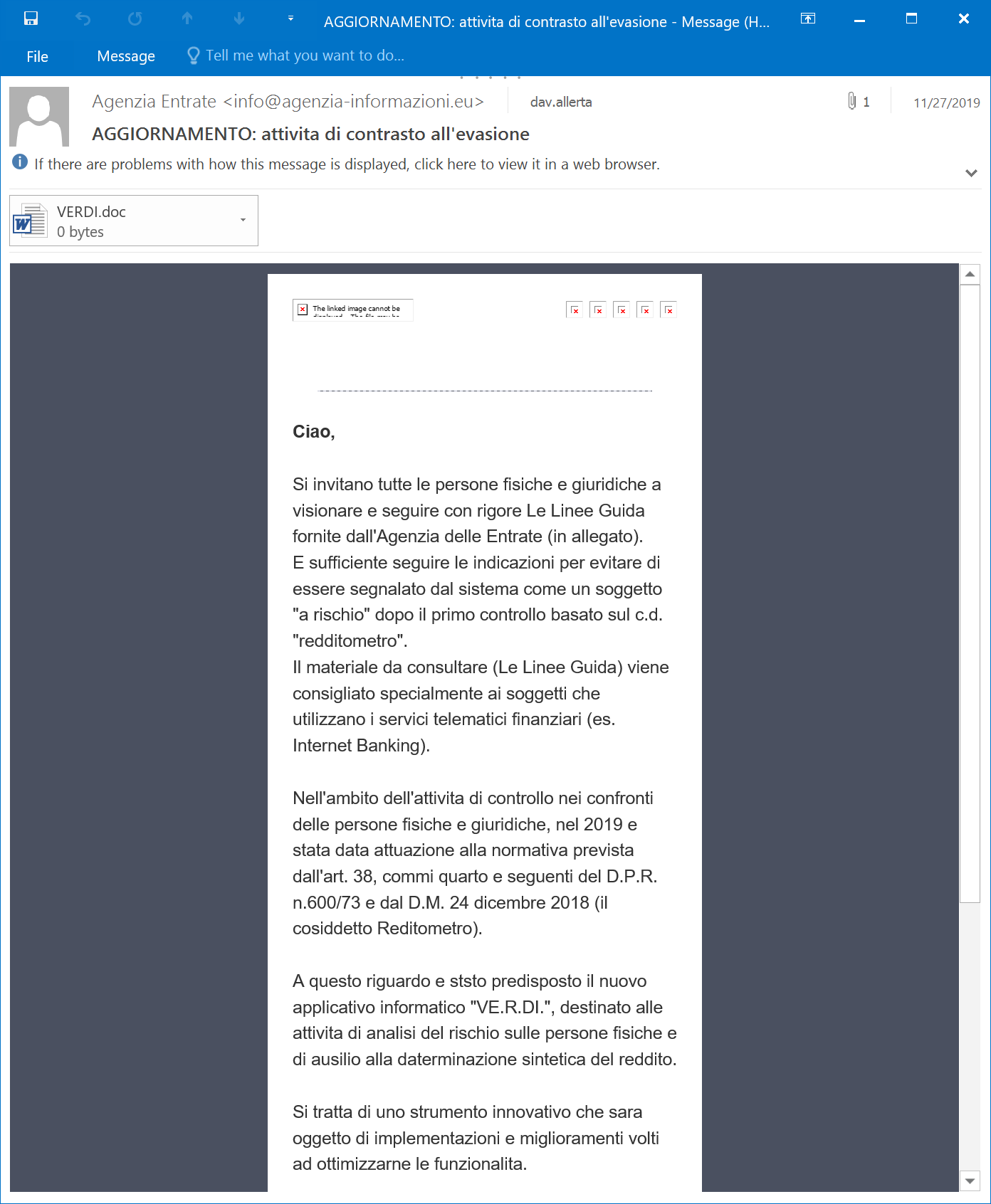

La táctica de distribución del secuestrador Maze en un inicio consistía de infecciones a través de kits de exploits (Fallout EK y Spelevo EK), y a través de spam con archivos adjuntos maliciosos. A continuación vemos un ejemplo de uno de estos mensajes de spam maliciosos que contiene un documento de MS Word con una macro destinada a descargar la carga útil deMaze.

Si el destinatario abre el documento adjunto, se le pedirá que habilite el modo de edición y luego habilite el contenido. Si cae en la trampa, la macro maliciosa contenida dentro del documento se ejecutará, lo que a su vez resultará en que la PC de la víctima se infecte con el ransomware Maze.

Enfoque a medida

Además de estos vectores de infección típicos, los creadores de Maze comenzaron a apuntar a corporaciones y organizaciones municipales para maximizar la cantidad de dinero extorsionado.

El mecanismo de infección inicial y las tácticas posteriores varían. Algunos incidentes involucraron campañas de spear-phishing que instalaban Cobalt Strike RAT, mientras que en otros casos la explotación de un servicio vulnerable de Internet (por ejemplo, Citrix ADC / Netscaler o Pulse Secure VPN) permitía penetrar las redes. Las débiles credenciales de RDP en máquinas accesibles desde Internet también representan una amenaza, ya que los operadores de Maze también pueden usar esta falla.

Las tácticas de escalada de privilegios, reconocimiento y movimiento lateral también tienden a diferir de un caso a otro. Durante estas etapas observamos el uso de las siguientes herramientas: mimikatz, procdump, Cobalt Strike, Advanced IP Scanner, Bloodhound, PowerSploit y otras.

Durante estas etapas intermedias, los actores de amenazas intentan identificar los datos valiosos almacenados en los servidores y estaciones de trabajo de la red comprometida. Luego, exfiltran los archivos confidenciales de la víctima para aprovecharlos para negociar el tamaño del rescate.

En la etapa final de la intrusión, los operadores maliciosos instalan el ejecutable de Maze en todas las máquinas a las que puedan acceder para cifrar los datos valiosos de la víctima, con lo que finaliza el ataque.

Fugas de datos / doxing

El secuestrador Maze fue una de las primeras familias de ransomware que amenazó con hacer públicos los datos confidenciales de las víctimas, si éstas se negaban a cooperar.

De hecho, esto convirtió a Maze en un pionero de tendencias porque este enfoque resultó ser tan lucrativo para los delincuentes que ahora se ha convertido en un estándar para varias bandas de ransomware notorias, como REvil/Sodinokibi, DoppelPaymer, JSWorm/Nemty/Nefilim, RagnarLocker y Snatch.

Los autores de Maze mantienen un sitio web donde hay una lista de sus víctimas recientes y publican un volcado parcial o total de los documentos que han logrado exfiltrar después de capturar una red.

Sitio web con datos filtrados publicados por los operadores de Maze

El cartel del ransomware

En junio de 2020, los criminales detrás de Maze se asociaron con otros dos grupos de creadores de amenazas, LockBit y RagnarLocker, para formar un ‘cartel de ransomware’. Los datos robados por estos grupos ahora se publican en el blog mantenido por los operadores de Maze.

Pero los delincuentes no sólo se unieron para alojar documentos exfiltrados, sino que también comparten su experiencia. Maze ahora usa técnicas de ejecución que solo RagnarLocker usaba antes.

Breve descripción técnica

El secuestrador Maze se distribuye como un binario PE (EXE o DLL según el escenario específico) desarrollado en C/C ++ y ofuscado mediante un protector personalizado. Emplea varios trucos para dificultar el análisis estático, incluyendo la importación de funciones API dinámicas, la ofuscación del flujo de control mediante saltos condicionales, la sustitución de RET por JMP dword ptr [esp-4], la sustitución de CALL por PUSH + JMP, y varias otras técnicas.

Para contrarrestar el análisis dinámico, este troyano también termina los procesos que suelen utilizar los investigadores, por ejemplo, procmon, procexp, ida, x32dbg, etc.

El esquema criptográfico utilizado por Maze consta de varios niveles:

- Para cifrar el contenido de los archivos de la víctima, el troyano genera de forma segura claves únicas y valores nonce para usarlos con el cifrado de flujo ChaCha;

- Las claves de ChaCha y los valores de nonce se cifran mediante una clave de sesión pública RSA-2048 generada cuando se lanza el malware.

- La clave privada RSA-2048 de la sesión está cifrada con la clave pública maestra RSA-2048 indicada de forma explícita en el cuerpo del troyano.

Este esquema es una variación de un enfoque más o menos típico utilizado por los desarrolladores de ransomware moderno. Permite a los operadores mantener en secreto su clave RSA privada maestra cuando venden descifradores para cada víctima individual, y también asegura que un descifrador comprado por una víctima no ayude a otras.

Cuando se ejecuta en un equipo, Maze también intenta determinar qué tipo de PC ha infectado. También intenta distinguir entre diferentes tipos de sistemas (‘servidor de respaldo’, ‘controlador de dominio’, ‘servidor independiente’, etc.). Con esta información en la nota de rescate, el troyano tiene como objetivo asustar aún más a las víctimas para que piensen que los delincuentes saben todo sobre la red afectada.

Cadenas que Maze usa para generar la nota de rescate

Fragmento del procedimiento que genera la nota de rescate

Cómo evitar y prevenir

Los programas secuestradores, o ransomware, evolucionan día a día, lo que significa que un enfoque reactivo para evitar y prevenir infecciones no es rentable. La mejor defensa contra el ransomware es la prevención proactiva, porque a menudo es demasiado tarde para recuperar los datos una vez que se han cifrado.

Hay una serie de recomendaciones que pueden ayudar a prevenir ataques como estos:

- Mantenga su sistema operativo y sus aplicaciones parchadas y actualizadas.

- Capacite a todos sus empleados sobre las mejores prácticas de ciberseguridad.

- En la red local de su empresa, utilice solo tecnología segura para la conexión remota.

- Utilice seguridad para puntos finales con detección de comportamiento y reversión automática de archivos, como Kaspersky Endpoint Security for Business.

- Utilice la información de inteligencia de amenazas más reciente para la detección rápida de ataques, comprenda qué contramedidas son útiles y evite que se propaguen.

Detección

Los productos de Kaspersky protegen contra este secuestrador, detectándolo como Trojan-Ransom.Win32.Maze; la función Protección basada en el comportamiento la bloquea como PDM: Trojan.Win32.Generic.

Protegemos a nuestros clientes con las mejores tecnologías de protección contra ransomware.

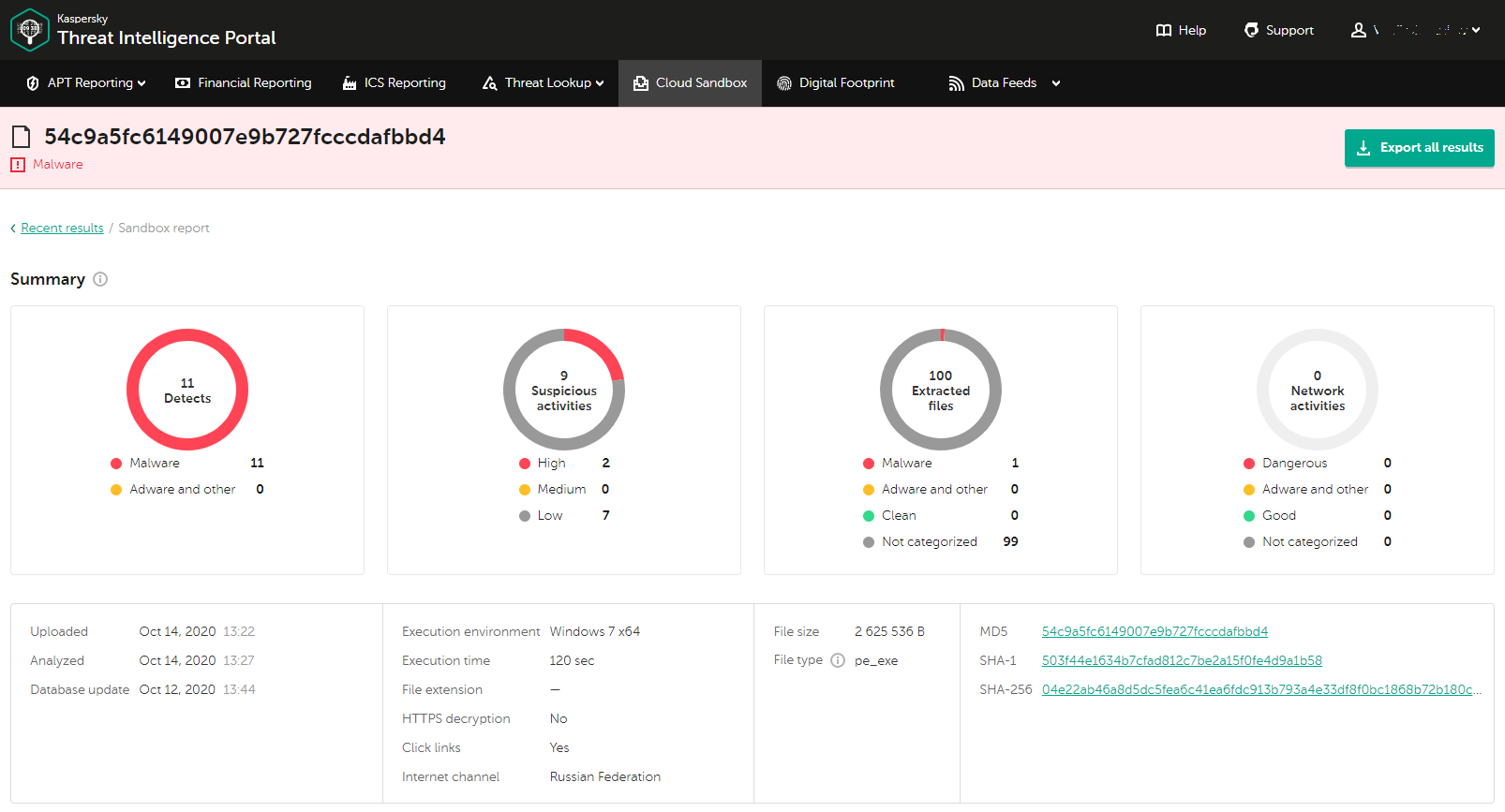

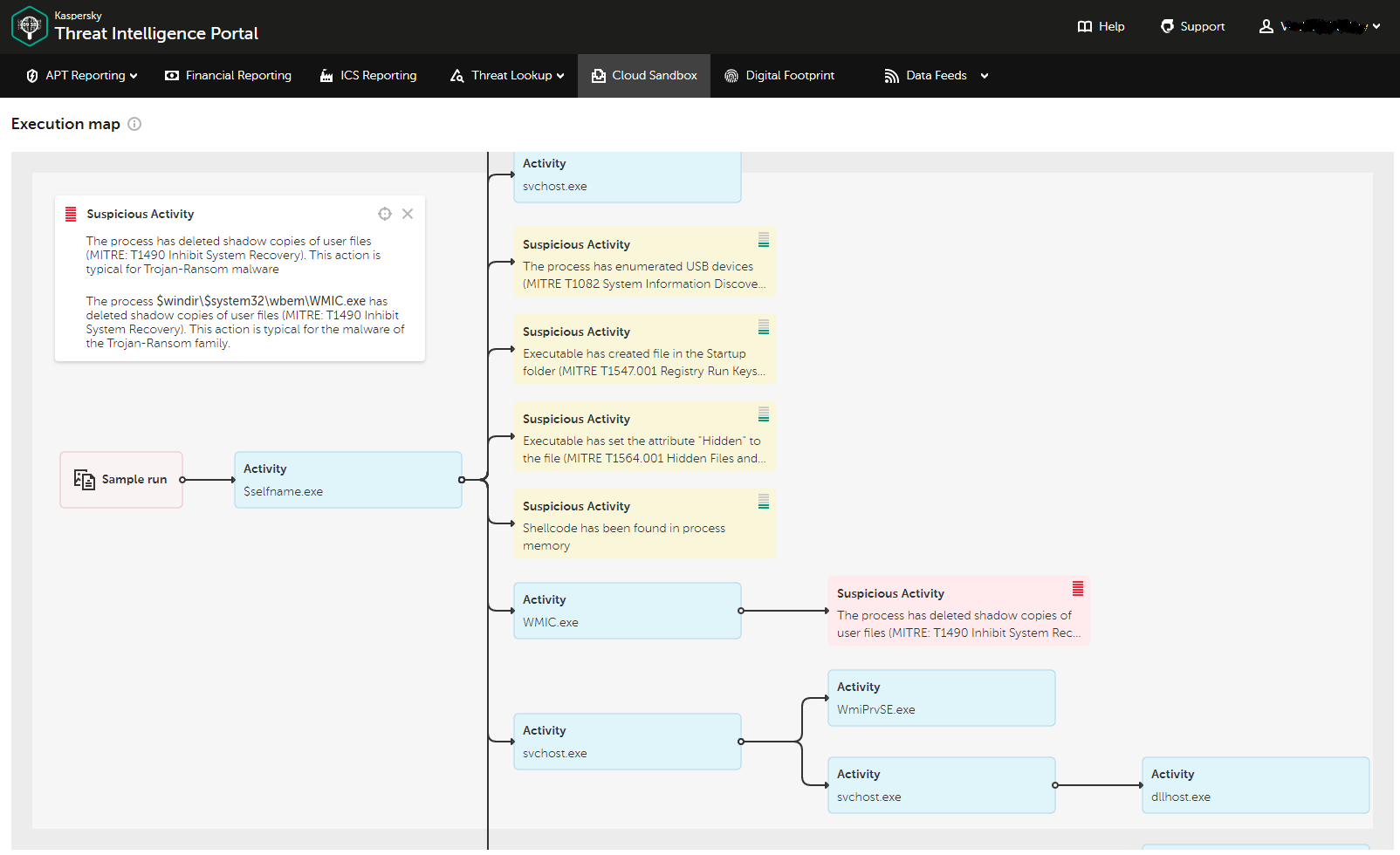

TIP Cloud Sandbox resumen de informes y esquema de ejecución con mapeo en MITRE ATT & CK Framework

IOCs

2332f770b014f21bcc63c7bee50d543a

CE3A5898E2B2933FD5216B27FCEACAD0

54C9A5FC6149007E9B727FCCCDAFBBD4

8AFC9F287EF0F3495B259E497B30F39E

El ransomware Maze