A esta altura, decir que nada se resolvió como se esperaba en 2022 ya es un cliché. Dejamos atrás la crisis de la COVID-19 con la esperanza de regresar a la tan ansiada normalidad para arrojarnos al caos y a la incertidumbre de un conflicto militar al mejor estilo siglo XX que amenaza seriamente con extenderse a todo el continente. Si bien es mejor dejar a los expertos el análisis geopolítico más amplio sobre la guerra en Ucrania y sus consecuencias, ocurrieron una cantidad de eventos en el plano cibernético durante el conflicto que son de gran importancia según nuestra valoración.

En este informe, proponemos repasar las numerosas actividades que estuvieron en foco en el ciberespacio en relación al conflicto en Ucrania, así como entender su significado en el contexto del conflicto en curso y estudiar su impacto en el campo de la ciberseguridad en conjunto.

Línea temporal de los sucesos cibernéticos más importantes previos al 24 de febrero

En el mundo moderno, es muy difícil iniciar una campaña militar de cualquier tipo sin el apoyo de los servicios de inteligencia en el terreno. La gran parte de la información es recaudada de varias fuentes por medio de métodos como HUMINT (inteligencia humana obtenida recuperada de varias personas ubicadas en el área de intercepción de las señales), SIGINT (señales de interferencia obtenidas mediante la intercepción de señales), GEOINT (inteligencia geoespacial, como mapas de satélites) o ELINT (inteligencia electrónica, sin incluir texto o voz), por nombrar algunos.

Por ejemplo, de acuerdo con New York Times, en 2003 los Estados Unidos planearon un ciberataque inmenso para congelar miles de millones de dólares en la cuenta bancaria de Saddam Hussein y paralizar su Gobierno antes de la invasión de Iraq. Sin embargo, el plan no se aprobó porque el Gobierno temía daños colaterales. En su lugar, se llevó a cabo otro plan más limitado para perjudicar los sistemas de comunicación militares y gubernamentales de Iraq durante las horas iniciales de la guerra en 2003. La operación incluyó la detonación de antenas de telefonía móvil y redes de comunicación, así como bloqueos y ciberataques a las redes telefónicas iraquíes. De acuerdo con el mismo artículo, tal ataque tuvo lugar a finales de la década de 1990, cuando la milicia estadounidense atacó una red de telecomunicaciones serbia. Sin querer, también afectó de esta manera los sistemas de comunicaciones durante días, dando cuenta de que los riesgos de daños colaterales durante la guerra cibernética son bastante altos.

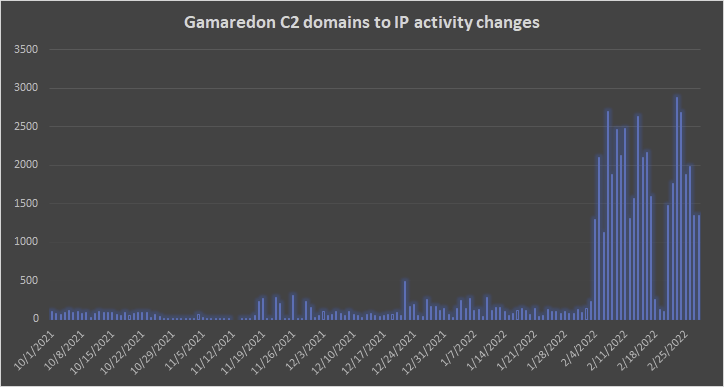

La lección que se aprendió con estos hechos puede permitir la predicción de conflictos cinéticos con la supervisión de nuevos ciberataques en áreas de potencial conflicto. Por ejemplo, a fines de 2013 y en enero de 2014 observamos actividad superior a la normal en Ucrania por parte del grupo de amenazas avanzadas persistentes (APT) Turla, además de un pico en el número de avistamientos del grupo de APT BlackEnergy. De forma similar, a comienzos de febrero de 2022, detectamos un pico muy alto en la cantidad de actividad relacionada con los servidores Gamaredon C&C. Esta actividad alcanzó niveles no vistos hasta el momento, lo que daba a entender que se estaban gestando cuantiosos preparativos para un ataque SIGINT a gran escala.

Como se muestra en estos casos, durante los conflictos modernos se puede esperar ver signos importantes y picos de actividad en el frente cibernético en relación tanto a la recolección de información como a ataques destructivos en días y semanas previas a ataques militares. Por supuesto que debemos darnos cuenta de que también es posible lo contrario: por ejemplo, a partir de junio de 2016, pero de forma más notable desde septiembre de 2016 hasta diciembre del mismo año, el grupo Turla intensificó sus registros de C&C basados en satélite diez veces más en comparación con su promedio en 2015. Este hecho demostró una actividad inusualmente alta por parte del grupo Turla, una movilización de sus recursos nunca antes vista. Al mismo tiempo, no hubo un conflicto militar resultante del que tengamos conocimiento.

Conocimientos clave

- Las campañas militares actuales se basan en la recopilación de información de apoyo en el terreno, que incluyen SIGINT y ELINT, entre otras.

- Las campañas militares importantes, como la invasión de Iraq en 2003, se completaron mediante ciberataques potentes diseñados para inutilizar las redes de comunicación enemigas.

- En febrero de 2022, notamos un enorme pico de actividad en relación a los servidores Gamaredon C&C, un pico similar al observado en la actividad del grupo de APT Turla y BlackEnergy a finales de 2013 y principios de 2014.

- Es esperable ver signos importantes y picos en el frente cibernético en días y semanas previos a conflictos militares.

Día uno

El primer día del conflicto (24 de febrero de 2022), una ola masiva de ataques indiscriminados de seudoransomware y wiper (limpiador) alcanzó a las entidades ucranianas. No fuimos capaces de determinar ningún tipo de consistencia en la elección de los objetivos, lo que nos llevó a creer que el objetivo principal de estos ataques pudo haber sido causar caos y confusión, a diferencia de lograr objetivos tácticos precisos. Por el contrario, las herramientas que se utilizaron en esta fase fueron de naturalezas varias:

- Ransomware (IsaacRansom).

- Ransomware falso (WhisperGate).

- Wipers (HermeticWiper, CaddyWiper, DoubleZero, IsaacWiper).

- Wiper ICS/OT (AcidRain, Industroyer2).

Algunos de ellos fueron particularmente sofisticados. Hasta donde sabemos, HermeticWiper es el software de limpieza más avanzado descubierto en la vida real. Industroyer2 fue descubierto en la red de un proveedor de energía ucraniano, y es muy poco probable que el atacante haya sido capaz de desarrollarlo sin acceso al mismo equipo ICS que utiliza la víctima. Dicho esto, algunas de estas herramientas son bastante rudimentarias desde el punto de vista de la ingeniería de software, lo que da la impresión de que fueron desarrolladas de forma apresurada.

Con la notable excepción de AcidRain (ver a continuación), creemos que estos numerosos ataques destructivos fueron tanto al azar como descoordinados y, sostenemos, de limitado impacto dentro del gran esquema de la guerra. Nuestra evaluación del panorama de amenazas en Ucrania en los primeros meses de la guerra puede consultarse en SecureList.

El volumen de ataques de wiper y ransomware disminuyó rápidamente luego de la ola inicial, pero aun así se reportaron una cantidad limitada de ataques a destacar. El ransomware Prestige afectó a empresas de las industrias del transporte y la logística en Ucrania y Polonia durante el pasado mes de octubre. Un mes después, una nueva cepa llamada RansomBoggs volvió a impactar contra objetivos ucranianos, ambas familias de malware se atribuyeron a Sandworm. Otros grupos “motivados por la ideología” involucrados en la primera ola de ataques parecen inactivos en este momento.

Conocimientos clave

- Las capacidades destructivas a bajo nivel pueden ser puestas en marcha en cuestión de días.

- En función de la naturaleza descoordinada de estos ataques destructivos, evaluamos que algunos de los autores de amenazas parecen ser capaces de reclutar grupos aislados de piratas informáticos en poco tiempo para llevar a cabo tareas de desestabilización. Solo podemos especular acerca de si tales grupos son recursos internos reasignados a ciberataques de bajo nivel o entidades externas que pueden movilizarse cuando surge la necesidad.

- Aunque que el impacto de estos ciberataques destructivos palideció en comparación a los efectos de los ataques cinéticos que tuvieron lugar al mismo tiempo, es importante notar que esta capacidad puede, en teoría, ser dirigida en contra de cualquier país fuera del contexto del conflicto armado y bajo el pretexto de actividad criminal cibernética tradicional.

El “ciberevento” ViaSat

El día 24 de febrero, los europeos que dependían del satélite “KA-SAT“, propiedad de ViaSat, sufrieron grandes interrupciones en el acceso a Internet. Este supuesto “evento cibernético” comenzó alrededor de las 4 h UTC, menos de dos horas antes de que la Federación Rusa anunciara públicamente el comienzo de la “operación militar especial” en Ucrania. Como puede leerse en las solicitudes de propuestas gubernamentales, tanto el Gobierno como el ejército ucranianos son notablemente usuarios del KA-SAT, y reportaron haber sido afectados por tal evento. Pero las interrupciones también desencadenaron graves consecuencias en otros lugares, como la interrupción del funcionamiento de aerogeneradores en Alemania.

ViaSat sospechó rápidamente que dichas interrupciones pudieran ser resultado del ciberataque, que afectó firmwares de módems por satélite de forma directa, algo que todavía estaba por esclarecerse a mediados de marzo. Los expertos de Kaspersky iniciaron sus propias investigaciones e hicieron el importante descubrimiento de una posible ruta de intrusión a un punto de acceso remoto en una red de administración, mientras analizaban el interior del módem y un implante de wiper, que posiblemente haya estado involucrado. El wiper “AcidRain” se describió por primera vez en marzo, mientras ViaSat publicaba un análisis oficial del ciberataque. Este último confirmó que un autor de amenaza logró ingresar a una red de administración remota al aprovechar una VPN configurada de forma deficiente y distribuir cargas destructivas, lo que afectó decenas de cientos de módems KA-SAT. El 10 de mayo, la Unión Europea atribuyó estas actividades maliciosas a la Federación Rusa.

Muchos de los detalles técnicos acerca de este ataque siguen siendo desconocidos y posiblemente sean compartidos más adelante lejos de la vista del Gobierno. Aun así, es uno de los ataques más sofisticados descubiertos al día de hoy en conexión con el conflicto el Ucrania. Es posible que las actividades maliciosas fueran llevadas a cabo por un autor de amenaza habilidoso y muy bien preparado, que operó dentro de un plazo preciso, lo que no pudo ser casual. Aunque es probable que el sabotaje no haya afectado lo suficiente la defensa ucraniana, tuvo múltiples efectos fuera del campo de batalla: estimuló al Senado de los EE. UU. a solicitar un estado de situación sobre la ciberseguridad de los satélites, aceleró la implementación de Starlink de SpaceX (y de consecuentes facturas inesperadas) y cuestionó las normas para la infraestructura de doble uso durante conflictos armados.

Conocimientos clave

- El sabotaje a ViaSat demuestra una vez más que los ciberataques son un elemento básico de los conflictos armados modernos y pueden ser el punto de apoyo de acontecimientos cruciales en las operaciones militares.

- Como se sospecha desde hace años, es probable que los autores de amenazas avanzadas se posicionen previamente en diversos recursos estratégicos de infraestructura en preparación para futuras acciones disruptivas.

- Los ciberataques a infraestructuras comunes de comunicación son altamente probables durante un conflicto armado, ya que los beligerantes podrían considerarlas de doble uso. Debido a la naturaleza interconectada de Internet, un ciberataque contra esta clase de infraestructura posiblemente tendrá efectos colaterales en bandos que no están involucrados en el conflicto armado. La protección y el planeamiento continuo son extremadamente importantes en esta infraestructura de comunicaciones.

- El ciberataque generó preocupación sobre la seguridad de los sistemas satelitales comerciales, los cuales pueden respaldar una variedad de aplicaciones, desde la geolocalización de una selfie hasta comunicaciones militares. Aunque las fuerzas militares analizan con frecuencia medidas de protección contra el combate cinético en el espacio, y se espera que más centros de datos estén en el aire pronto, tanto los sistemas de administración como sus operadores en tierra siguen estando muy expuestos a ciberamenazas comunes.

Elección de bandos: Grupos profesionales de ransomware, hacktivistas y ataques DDoS

Como siempre ocurrió, el período de guerra tiene un impacto muy específico en el panorama de la información. Esto se refleja especialmente en 2022, ahora que la humanidad tiene en sus manos las herramientas de difusión de información más potentes de la historia: redes sociales y su efecto de amplificación bien documentado. La mayor parte de los eventos del mundo real en relación a la guerra (recuento de enfrentamientos, total de víctimas, testimonios de prisioneros de guerra) se comparten y refutan en línea en diferentes niveles de buena fe. Los canales de noticias tradicionales también se ven afectados por el contexto más amplio de la guerra de la información.

Los ataques DDoS y, en menor medida, el desfiguramiento de sitios web al azar, siempre se consideraron ataques poco sofisticados y de bajo impacto por parte de la comunidad de la seguridad. Los ataques DDoS, en particular, requieren la generación de un gran caudal de tráfico que los atacantes no suelen poder sostener por períodos muy extensos. Tan pronto como termina el ataque, el sitio web vuelve a estar disponible. Más allá de la pérdida temporal de ingresos para los sitios web de comercio electrónico, el único valor detrás de los ataques DDoS o de desfiguramiento es la humillación de sus víctimas. Como los periodistas no especializados pueden no conocer las diferencias entre los diferentes tipos de incidentes de seguridad, el informe resultante conforma una percepción de seguridad incompetente e inadecuada que podría erosionar la confianza de los usuarios. La naturaleza asimétrica de los ciberataques juega un rol crucial en mantener un imaginario del estilo David contra Goliat, mientras que la victoria simbólica en el campo cibernético ayuda a convencer a las tropas de infantería de que se pueden conseguir logros similares en el campo de batalla real.

De acuerdo con Kaspersky DDoS Protection, desde el comienzo de 2022 y durante 11 meses, el servicio registró ~1,65 más ataques que en 2021. Si bien este incremento puede no ser muy significativo, los recursos que estuvieron bajo ataque fueron 64 veces más que el año anterior. En 2021, el ataque promedio duró ~28 minutos; en 2022, 18,5 horas, es decir, una duración 40 veces mayor. El ataque más largo duró 2 días en 2021; en 2022, 28 días (o 2486505 segundos).

Duración total de los ataques DDoS detectados por Kaspersky DDoS Protection en segundos, por semana, 2021 en comparación con 2022

Desde el inicio de la guerra, una cantidad de (autoidentificados) grupos hacktivistas surgieron y comenzaron a llevar a cabo actividades para apoyar a alguno de los dos bandos. Por ejemplo, una maniobra organizada por el infame grupo Anonymous consistió en un embotellamiento logrado al enviar docenas de taxis a la misma ubicación.

Kaspersky DDoS Protection también reflexiona sobre esta tendencia. Los ataques DDoS a gran escala se distribuyeron de forma desigual a lo largo del año; los momentos más caldeados fueron la primavera y el comienzo del verano.

Cantidad de ataques DDoS detectados por Kaspersky DDoS Protection en segundos, por semana, 2021 en comparación con 2022

Los atacantes llegaron a su punto máximo en febrero, comienzo de marzo, lo que reflejó el crecimiento del hacktivismo, que disminuyó llegado el otoño. Actualmente, vemos una dinámica regular y anticipada de ataques, aunque su calidad cambió.

En el período de mayo-junio detectamos ataques extremadamente largos. Ahora su duración se estabilizó, sin embargo, mientras que los ataques usuales solían durar unos minutos, ahora duran horas.

El 25 de febrero de 2022, el infame grupo de ransomware Conti anunció un “respaldo total al Gobierno ruso”. La declaración incluyó una frase audaz: “Si alguien decide organizar un ciberataque o cualquier actividad bélica en contra de Rusia, utilizaremos todos los recursos posibles para contraatacar las infraestructuras críticas del enemigo“. El grupo actualizó rápidamente la información con otra publicación, y aclaró su posición frente al conflicto: “En respuesta al belicismo occidental y a las amenazas estadounidenses de utilizar la guerra cibernética contra los ciudadanos de la Federación Rusa, el Equipo Conti anuncia oficialmente que utilizará toda su capacidad para tomar medidas de represalia en caso de que los belicistas occidentales intenten atacar infraestructuras críticas en Rusia o en cualquier región de habla rusa del mundo. No estamos alineados con ningún Gobierno y condenamos la guerra en curso. Sin embargo, ya que Occidente es conocido por llevar a cabo sus guerras principalmente contra objetivos civiles, utilizaremos todos nuestros recursos para contraatacar si el bienestar y la seguridad de los ciudadanos pacíficos se pone en juego por la ciberagresión estadounidense“.

Dos días después, un investigador de seguridad ucraniano reveló un gran lote de información interna privada entre miembros del grupo Conti, que cubre más de un año de actividad desde el comienzo de enero de 2021. Esta transmisión de datos fue un golpe importante al grupo, que vio expuestas ante el público sus actividades internas, incluidas las direcciones de billeteras de Bitcoin relacionadas con varios millones de dólares estadounidenses recibidos en concepto de rescate.

Al mismo tiempo, otro grupo de ciberdelincuentes llamado “CoomingProject”, especializado en fugas de datos, anunció que apoyaría al Gobierno Ruso si observaban ataques en contra de Rusia:

Otros grupos, como Lockbit, prefirieron mantenerse neutrales al alegar que sus “pentesters” eran una comunidad internacional, incluidos rusos y ucranianos, y que se trataba de “un negocio”, de forma muy apolítica:

El 26 de febrero, Mykhailo Fedorov, el vice primer ministro y ministro de Transformación Digital de Ucrania, anunció la creación de un canal de Telegram para “seguir la lucha en el frente cibernético”. El primer canal de Telegram llevaba un error de escritura en su nombre (itarmyofurraine) por lo que se creó un segundo grupo.

Canal de Telegram IT ARMY of Ukraine

Los operadores del canal encomendaban frecuentemente tareas a sus suscriptores, como llevar a cabo ataques DDoS a varios sitios de corporaciones comerciales, bancos o Gobiernos.

Lista de objetivos de DDoS publicados por IT ARMY of Ukraine

En un breve lapso de tiempo, el grupo IT Army of Ukraine, compuesto por voluntarios que se coordinan a través de Telegram y Twitter, habría desfigurado o atacado con DDoS a más de 800 páginas web, que incluyen entidades de alto perfil como la Bolsa de Valores de Moscú[1].

También se observó una actividad paralela por parte de otros grupos, que tomaron partido a medida que el conflicto se extendía a los países vecinos. Por ejemplo, los Ciberpartisanos de Bielorrusia afirmaron que habían interferido las operaciones del ferrocarril bielorruso al pasar los trenes a control manual. Su objetivo era frenar el avance de las fuerzas militares rusas por el país.

Publicación de los Ciberpartisanos de Bielorrusia

Una lista limitada y no exhaustiva de algunos de los grupos de ransomware o hacktivistas que expresaron su opinión sobre el conflicto en Ucrania incluye lo siguiente:

| Apoyo abierto al Ejército Ucraniano | Apoyo abierto a la Federación Rusa | Neutrales |

| RaidForums | Ransomware Conti | Ransomware Lockbit |

| Colectivo Anonymous | Ransomware CoomingProject | Ransomware ALPHV |

| IT ARMY of Ukraine | Ransomware Stormous | |

| Ciberpartisanos de Bielorrusia | KILLNET | |

| AgainstTheWest | ||

| NB65 | ||

| Squad303 | ||

| Kelvinsecurity + … |

Entre los grupos abiertamente prorrusos, Killnet, creado originalmente como respuesta a “IT Army of Ukraine”, es probablemente el más activo. A finales de abril, atacaron los sitios web del Gobierno Rumano como respuesta a las declaraciones de Marcel Ciolacu, presidente de la Cámara de Diputados de Rumania, luego de prometer “asistencia máxima” a las autoridades ucranianas. El 15 de mayo, Killnet publicó un video en su canal de Telegram donde declaraba la guerra a diez naciones: Estados Unidos, Reino Unido, Alemania, Italia, Letonia, Rumanía, Lituania, Estonia, Polonia y Ucrania. Luego de esas actividades, el colectivo de piratas informáticos conocido como “Anonymous” declaró la guerra informática a Killnet el 23 de mayo.

Killnet continuó con sus actividades a lo largo de 2022, precediendo sus ataques con un anuncio en su canal de Telegram. En octubre, el grupo comenzó su ataque a organizaciones de Japón, que luego cesaron debido a la falta de financiación. Luego, atacaron un aeropuerto de los EE. UU. y páginas web gubernamentales y empresariales, a menudo sin un éxito considerable. El 23 de noviembre, Killnet desmanteló brevemente la página web de la Unión Europea. Killnet también atacó repetidamente sitios web de Letonia, Lituania, Noruega, Italia y Estonia. Si bien sus métodos no son sofisticados, no dejan de acaparar titulares y llamar la atención sobre las actividades y la postura del grupo.

Conocimientos clave

- El conflicto en Ucrania creó un caldo de cultivo para nuevas actividades de ciberdelincuentes y hacktivistas, que se apresuraron a apoyar a sus bandos favoritos.

- Podemos esperar la participación de grupos hacktivistas en todos los grandes conflictos geopolíticos a partir de ahora.

- Las actividades de los ciberdelincuentes se extienden a los países vecinos y afectan a un gran número de entidades, incluidas instituciones gubernamentales y empresas privadas.

- Algunos grupos, como el IT Army of Ukraine, recibió apoyo oficial de Gobiernos y sus canales de Telegram cuentan con cientos de miles de suscriptores.

- La mayoría de los ataques revisten una complejidad relativamente baja.

- La mayoría de las veces, los ataques perpetrados por estos grupos tienen una repercusión muy limitada en las operaciones, pero pueden notificarse erróneamente como incidentes graves y causar daños a la reputación.

- Estas actividades pueden provenir de auténticos hacktivistas “de base”, de grupos alentados o apoyados por uno de los beligerantes, o de los propios beligerantes; saber cuál es cuál puede resultar imposible.

Ataque y filtración

En el extremo más sofisticado de los ataques que intentan captar la atención de los medios de comunicación, las operaciones de robo y filtración aumentaron desde el comienzo del conflicto. El concepto es simple: penetrar en una organización y publicar sus datos internos en línea, a menudo a través de un sitio web dedicado. Esto es bastante más difícil que una simple operación de desfiguración, ya que no todas las máquinas contienen información interna que valga la pena divulgar. Las operaciones de robo y filtración, por lo tanto, requieren una mayor precisión al momento de seleccionar objetivos y, en la mayoría de los casos, también exigirán más habilidad a los atacantes, ya que la información que buscan suele estar oculta en lo más profundo de la red de la víctima.

Un ejemplo de dicha campaña es el “doxeo” a soldados ucranianos. También se dirigieron ataques a entidades occidentales, como el Gobierno polaco o una cantidad de prominentes figuras pro-Brexit en el RU. En estos últimos casos, se publicaron correos electrónicos internos, lo que llevó al escrutinio de los periodistas de investigación. En teoría, estas filtraciones de información están sujetas a la manipulación. Los atacantes tienen todo el tiempo que necesiten para editar cualquier documento publicado, o podrían igualmente inyectar información totalmente falsificada.

Cabe destacar que es absolutamente innecesario que el atacante llegue a tales extremos para que la filtración de datos sea perjudicial. La disponibilidad pública de los datos es prueba en sí misma de que se produjo un grave incidente de seguridad, y el contenido legítimo y original ya podría contener información incriminatoria.

Conocimientos clave

- En nuestra publicación Predicciones de APT 2023, prevemos que las operaciones de robo y filtración aumentarán el año que viene, ya que son muy eficaces contra entidades que ya tienen una gran exposición mediática y niveles de corrupción (es decir, los políticos).

- La guerra de información no es inherente a un conflicto, sino que se dirige a todos los espectadores. Esperamos que la gran mayoría de estos ataques no se dirijan a los beligerantes, sino a entidades que se perciben como demasiado partidarias (o no lo suficientemente partidarias) de alguno de los bandos.

- Ya sea que se trate de operaciones de robo y filtración o de DDoS, los ciberataques surgen como un medio no cinético de señalización diplomática entre Estados.

Repositorios de código abierto envenenados, uso del software de código abierto como arma

El software de código abierto tiene varios beneficios. En primer lugar, su uso suele ser gratuito, lo que permite a empresas y particulares ahorrar dinero en software. Sin embargo, como cualquiera puede contribuir al código e incorporar mejoras, también se puede abusar de ello y, a su vez, tender trampas de seguridad. Por otro lado, dado que el código puede examinarse públicamente para detectar cualquier posible vulnerabilidad de seguridad, también significa que, con el suficiente escrutinio, los riesgos de utilizar software de código abierto pueden mitigarse hasta niveles aceptables.

En marzo, RIAEvangelist, el desarrollador detrás del popular paquete npm “node-ipc”, publicó versiones modificadas del software que contenían una funcionalidad especial si los sistemas en ejecución tenían una dirección IP rusa o bielorrusa. En dichos sistemas, el código sobrescribía todos los archivos con un emoji de corazón, y además desplegaba el mensaje WITH-LOVE-FROM-AMERICA.txt, originado en otro módulo creado por el mismo desarrollador. El paquete node-ipc es bastante popular, con más de 800 000 usuarios en todo el mundo. Como suele ocurrir con el software de código abierto, el efecto del despliegue de estas versiones modificadas de “node-ipc” no se limitó a los usuarios directos. Otros paquetes de código abierto (por ejemplo, “Vue.js”), que incluyen automáticamente la última versión de node-ipc, amplificaron el efecto.

Los paquetes destinados a ser difundidos en el mercado ruso no siempre conducían a la destrucción de archivos; algunos de ellos contenían funciones ocultas, como agregar una bandera ucraniana a una sección del sitio web del programa o declaraciones políticas en apoyo del país. En algunos casos se suprime la funcionalidad del paquete y se sustituye por notificaciones políticas. Cabe señalar que no todos los paquetes tenían esta funcionalidad oculta y que algunos autores la anunciaban en la descripción del paquete.

Uno de los proyectos anima a difundir un archivo que, una vez abierto, comenzará a afectar a varias páginas de los servidores alistados a través de JavaScript para sobrecargar los sitios web

Otros repositorios y módulos de software que se encontraron en GitHub incluían los creados específicamente para realizar ataques DDoS a sitios gubernamentales, bancarios y de medios de comunicación rusos, escáneres de red específicos para recopilar datos sobre la infraestructura y la actividad rusas, y bots destinados a denunciar canales de Telegram en masa.

Conocimientos clave

- A medida que el conflicto se prolonga, los paquetes populares de código abierto se pueden utilizar como plataforma de protesta o ataque tanto por desarrolladores como por piratas informáticos.

- El impacto de estos ataques puede ir más allá del propio software de código abierto y puede propagarse a otros paquetes que dependen automáticamente del código afectado por troyanos.

Fragmentación

Durante los últimos años, sobre todo a partir de 2014, este proceso comenzó a extenderse al mundo de la seguridad de TI, con la aprobación por parte de los Estados nacionales de leyes que prohíben los productos, servicios y empresas de los otros.

Tras el inicio del conflicto en Ucrania en febrero de 2022, vimos cómo muchas empresas occidentales abandonaron el mercado ruso y dejaron a sus usuarios en una posición difícil a la hora de recibir actualizaciones de seguridad o asistencia. Al mismo tiempo, algunos países occidentales impulsaron leyes que prohíben el uso de software y serviciosrusos por el riesgo potencial de que se utilicen para lanzar ataques.

Obviamente, no se puede descartar totalmente la posibilidad de que se ejerza presión política para convertir los productos, tecnologías y servicios de algunos actores menores del mercado en armas. Sin embargo, cuando se trata de líderes del mercado global y vendedores respetados, creemos que esto es muy poco probable.

Por otro lado, buscar soluciones alternativas puede ser extremadamente complicado. Los productos de comerciantes locales, cuya cultura de desarrollo seguro, como comprobamos con frecuencia, suele ser considerablemente inferior a la de los líderes mundiales, probablemente presenten errores de seguridad “tontos” y vulnerabilidades de día cero, lo que los convierte en presa fácil tanto para ciberdelincuentes como para hacktivistas.

En caso de que el conflicto siga exacerbándose, las organizaciones con sedes en países donde la situación política no requiera ocuparse de las cuestiones anteriores, deberán considerar igualmente los factores de riesgo futuros que puedan afectar a todos:

- La calidad de la detección de amenazas disminuye a medida que los desarrolladores de servicios de información (IS) pierden algunos mercados, lo que causa la pérdida esperada de algunos de sus expertos en IS calificados. Este es un factor de riesgo real para todos los vendedores de seguridad que reciben presión política.

- Las rupturas de comunicación entre los desarrolladores e investigadores de IS situados en lados opuestos de la nueva “cortina de hierro” o, incluso, en el mismo lado (debido al aumento de la competencia en los mercados locales) disminuirán sin duda los índices de detección de las soluciones de seguridad que se están desarrollando actualmente.

- Menor calidad de la CTI: atribución infundada de ciberamenazas por motivos políticos, amenazas exageradas, criterios de validez de las declaraciones más bajos debido a la presión política y en un intento de utilizar la narrativa política del Gobierno para obtener beneficios adicionales.

Los intentos de los Gobiernos de consolidar la información sobre incidentes, amenazas y vulnerabilidades, y de limitar el acceso a esta información desvirtúan la concientización general, ya que a veces la información puede mantenerse en secreto sin una buena razón.

Conocimientos clave

- La geopolítica desempeña un papel importante y el proceso de fragmentación probablemente se amplíe.

- Las actualizaciones de seguridad son quizás el problema principal cuando los proveedores dejan de dar soporte a sus productos o abandonan el mercado.

- Sustituir a los líderes mundiales consolidados con productores locales podría abrir las puertas a los ciberdelincuentes que aprovechan las vulnerabilidades de día cero.

¿Ocurrió una guerra cibernética?

Desde el comienzo del conflicto, la comunidad de la ciberseguridad analiza si lo que estaba ocurriendo en Ucrania puede calificarse o no como “guerra cibernética”. Un hecho indiscutible, documentado a lo largo de este informe, es que se produjo una importante ciberactividad en relación con el inicio del conflicto en Ucrania. Puede que este sea el único criterio que necesitemos.

Por otra parte, muchos observadores habían previsto que, en caso de ocurrir un conflicto, los devastadores ciberataques preventivos perjudicarían a la facción “operación especial”. Con la notable excepción del incidente de ViaSat, cuyo impacto real sigue siendo difícil de evaluar, esto simplemente no tuvo lugar. En cambio, el conflicto puso de manifiesto la falta de coordinación entre las fuerzas cibernéticas y las cinéticas y, en muchos sentidos, relegó la ciberdefensa a un papel subordinado. Los ataques de ransomware observados en las primeras semanas del conflicto califican como distracciones, en el mejor de los casos. Más tarde, cuando el conflicto se intensificó en noviembre y la infraestructura ucraniana (en particular las redes energéticas) se convirtió explícitamente en un objetivo, resulta muy revelador que los militares rusos eligieran como herramienta de trabajo los misiles y no los wipers[2].

Si se adhiere a la definición de ciberguerra como cualquier conflicto cinético apoyado a través de medios cibernéticos, independientemente de su valor táctico o estratégico, entonces sí ocurrió una ciberguerra en febrero de 2022. De lo contrario, puede que esté más satisfecho con la clasificación de Ciaran Martin: “ciberacoso”[3].

Conocimientos clave

- Hay una impracticabilidad fundamental en los ciberataques; una que solo puede justificarse cuando el sigilo se torna importante. Cuando no es el caso, la destrucción física de las computadoras parece ser más fácil, barata y confiable.

- A menos que existan ciberataques importantes que no hayan sido de público conocimiento, al momento de escribir esto, la relevancia de tales ataques en el contexto de la guerra abierta fue enormemente sobreestimada por nuestra comunidad.

Conclusión

El conflicto de Ucrania tendrá un efecto duradero en la industria y el panorama de la ciberseguridad en su conjunto. Se aplique o no el término “guerra cibernética”, es innegable que el conflicto cambiará para siempre las expectativas de todos sobre la ciberactividad llevada a cabo en tiempo de guerra, cuando está implicada una gran potencia. Desafortunadamente, existe la posibilidad de que la práctica establecida se convierta en la norma de facto.

Antes de que estallara la guerra, varios procesos de múltiples partes en curso (GTCA y GEG de la ONU) intentaron establecer un consenso sobre el comportamiento aceptable y responsable en el ciberespacio. Dadas las tensiones geopolíticas extremas que vivimos actualmente, es dudoso que estos debates, ya de por sí difíciles, den sus frutos en un futuro próximo.

Mientras tanto, una iniciativa prometedora es el proyecto de “emblema digital” de la CICR: una solución propuesta para identificar claramente las máquinas utilizadas con fines médicos o humanitarios, con la esperanza de que los atacantes se abstengan de dañarlas. Al igual que los emblemas de la cruz roja y la media luna roja en la vida real no pueden detener las balas, los emblemas digitales no impedirán los ciberataques a nivel técnico, pero al menos harán evidente para todos que la infraestructura médica no es un objetivo legítimo.

Como cada vez parece más probable que el conflicto se prolongue durante años, y dado que el número de muertos ya es elevado, esperamos que al menos todos podamos estar de acuerdo en esto.

[1] El objetivo de esta sección no es evaluar la exactitud de estas cifras, que en muchos casos son autodeclaradas, sino estudiar cómo se utilizan estos ciberataques para dar forma a los relatos.

[2] Este informe no presupone que el ejército ruso vaya a utilizar, pueda utilizar o haya utilizado alguna vez un malware wiper. Sin embargo, el US-CERT se pronunció sobre este asunto en particular. Así lo hicieron también una cantidad de pares de la industria.

[3] Reconocemos que la información sobre los ciberataques en curso y su impacto no está precisamente próxima. Esta evaluación podrá revisarse posteriormente, cuando existan más datos disponibles.

Replanteo sobre la guerra informática. Lo que aprendimos en 2022