Un router es la puerta de entrada a cualquier hogar u oficina desde cualquier lugar de Internet. Aunque fueron pensados como portales de acceso a Internet desde el hogar y la oficina, cada día son objeto de ataques de hackers, de infecciones y son usados para irrumpir en las redes locales. Es complicado mantener cerrado este portal para que nadie pueda atravesarlo. Y no siempre es obvio para todos cómo hacerlo, sobre todo si se trata de los routers domésticos, utilizados no sólo por profesionales, sino también por usuarios comunes. Además, es frecuente que estos dispositivos presenten fisuras de seguridad.

Pero desde que comenzó la pandemia, se ha prestado mayor atención a la seguridad de los routers, ya que los empleados de muchas organizaciones pasaron a trabajar a distancia y algunos nunca han vuelto a la oficina. Si bien antes de la pandemia eran pocas las personas que trabajaban desde casa, ahora la cantidad de empleados remotos ha experimentado un aumento notable. Como resultado, los atacantes empezaron a interesarse por los routers domésticos como puerta de entrada a las redes corporativas. Por su parte, las empresas los ven como potencial vector de ataque. El gran interés que despiertan los dispositivos de red se pone de manifiesto en el espectacular aumento del número de vulnerabilidades encontradas en ellos en los últimos años.

Vulnerabilidades en los routers

Según cve.mitre.org, el número de vulnerabilidades descubiertas en los routers, desde los móviles hasta los industriales, ha ido en aumento durante los últimos 10 años. Sin embargo, con el paso masivo al trabajo a distancia, se han batido todos los récords. El número total de vulnerabilidades detectadas en los routers en 2020 y 2021 superó las 500.

Número de vulnerabilidades de los routers según cve.mitre.org, 2010 — Mayo de 2022 (descargar)

Número de vulnerabilidades de los routers según nvd.nist.gov, 2010 — Mayo de 2022 (descargar)

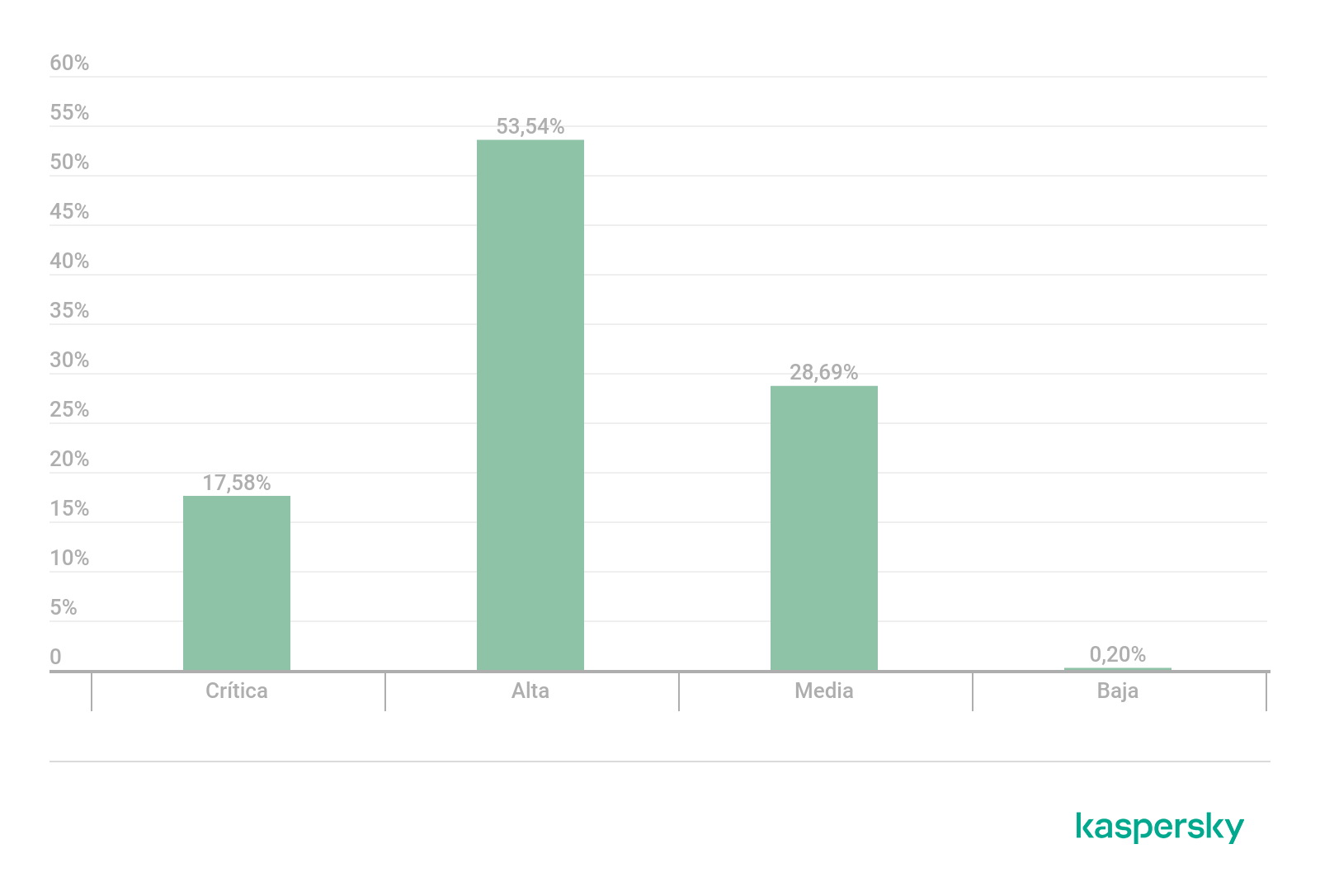

Distribución de las vulnerabilidades de los routers por prioridad, 2021 (descargar)

Por desgracia, no todos los proveedores se preocupan por corregir ni siquiera las vulnerabilidades críticas. En el momento de escribir este artículo, más de una cuarta parte de las 87 vulnerabilidades críticas publicadas en 2021 (el 29,9%) siguen sin resolverse y sin ser anunciadas por los proveedores.

Respuesta de los fabricantes de routers a las vulnerabilidades descubiertas en sus productos en 2021 (descargar)

Si bien los usuarios están más o menos familiarizados con la protección de sus portátiles, equipos de sobremesa e incluso sus dispositivos móviles, es posible que muchos no sepan qué hacer con los routers o incluso si tienen que hacer algo al respecto. Según una encuesta realizada por Broadband Genie, con sede en el Reino Unido, el 48% de los usuarios no ha cambiado ningún ajuste de su router, ni siquiera las contraseñas del panel de control y de la red Wi-Fi. De ellos, el 73% no ve ninguna razón para entrar en la configuración y el 20% no sabe cómo hacerlo. Sin embargo, la situación de la configuración de seguridad de los routers sigue mejorando gradualmente: mientras que una búsqueda de dispositivos inteligentes con una contraseña predeterminada en la red shodan.io el verano pasado arrojó más de 27.000 dispositivos, una búsqueda similar en abril de 2022 sólo arrojó 851. Es más, la mayoría de estos routers llevan el rótulo HACKED-ROUTER-HELP-SOS-DEFAULT-PASSWORD, lo que indica que ya han sido comprometidos.

Resultados de Shodan.io para “contraseña por defecto” en junio de 2021

Resultados de Shodan.io para “contraseña por defecto” en abril de 2022

Lo más probable es que estos resultados se deban a que muchos proveedores han empezado a crear contraseñas únicas y aleatorias para cada uno de sus dispositivos, sustituyendo la contraseña por defecto que llevan todos los dispositivos y que está al alcance de cualquiera.

Malware que ataca a los routers

Si hablamos de los objetivos de los ciberdelincuentes al atacar a los routers, lo primero que hay que ver es el TOP 10 de malware que encontramos en nuestras trampas de IoT en 2021.

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 48,25 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 13,57 |

| 3 | Backdoor.Linux.Mirai.ba | 6,54 |

| 4 | Backdoor.Linux.Gafgyt.a | 5,51 |

| 5 | Backdoor.Linux.Agent.bc | 4,48 |

| 6 | Trojan-Downloader.Shell.Agent.p | 2,54 |

| 7 | Backdoor.Linux.Gafgyt.bj | 1,85 |

| 8 | Backdoor.Linux.Mirai.a | 1,81 |

| 9 | Backdoor.Linux.Mirai.cw | 1,51 |

| 10 | Trojan-Downloader.Shell.Agent.bc | 1,36 |

* Cuota de este malware en el total de ataques contra las trampas de IoT de Kaspersky en 2021

Como muestra la tabla, más de la mitad de los veredictos pertenecen a la familia Mirai. Descubierta en el lejano 2016, sigue siendo el malware que con mayor frecuencia infecta los dispositivos IoT. La botnet de routers, cámaras inteligentes y otros dispositivos conectados es la más longeva, ya que los dispositivos infectados no se curan con ninguna tecnología de seguridad, y por lo general los usuarios no se dan cuenta de que algo va mal.

La botnet Mirai fue diseñada para realizar ataques DDoS a gran escala contra servidores de Minecraft, y desde entonces se ha utilizado para atacar otros recursos. Tras su publicación, el código fuente de Mirai, fue distribuido indiscriminadamente y se lanzaron ataques DDoS utilizando dispositivos infectados.

Mirai no es el único malware DDoS que apunta a los routers. En septiembre de 2021, las empresas rusas Yandex, Sber y varias otras sufrieron el mayor ataque DDoS de la historia por parte de una nueva botnet compuesta por routers Mikrotik. Los investigadores la bautizaron con el nombre de Meris. Se cree que reune entre 200.000 y 250.000 dispositivos infectados por el nuevo malware.

De esta manera, uno de los principales objetivos de los delincuentes que atacan a los routers es incorporarlos a las redes de bots para lanzar ataques DDoS a gran escala.

Sin embargo, no hay que olvidar la función principal del router: ser una puerta de entrada a Internet desde la red local. Los delincuentes pueden hackear los routers para penetrar la red de un usuario o una empresa.

Sin embargo, no hay que olvidar que la función principal del router es ser el portal entre Internet y la red local. Estos ataques pueden ser de menor magnitud que los que crean botnets DDoS, y por esta razón no aparecen en las listas de las amenazas más difundidas que afectan a los routers. Pero para las empresas son mucho más peligrosos que Mirai.

Por ejemplo, hace poco tuvimos noticias de los ataques realizados por el grupo APT Sandworm contra dispositivos de red domésticos y de pequeñas empresas (SOHO). Los atacantes infectaron dispositivos WatchGuard y Asus con el malware Cyclops Blink. No se sabe a ciencia cierta qué pensaban hacer después, pero este malware es capaz de permanecer en el firmware incluso después de restablecer la configuración de fábrica y da a los atacantes acceso remoto a las redes afectadas.

Conclusión

El creciente interés por la seguridad de los routers en los últimos años se debe, sobre todo, a que configurar la protección de un router se considera una tarea casi fuera del alcance de los usuarios comunes. Al mismo tiempo, el trabajo a distancia permite infiltrarse en la infraestructura de una empresa aprovechando una brecha de seguridad en la red doméstica de un empleado. Esto parece muy tentador para los atacantes, pero las empresas también son muy conscientes de los riesgos.

Si usted quiere proteger el router de su casa o desarrollar directrices de protección para sus empleados remotos, le sugerimos las siguientes medidas:

- Cambie la contraseña predeterminada por una contraseña segura (larga y compleja). No tenga reparos en anotar la contraseña del router de su casa: se usa muy poco y sólo un número limitado de personas tiene acceso físico al router.

- Utilice un cifrado correcto. El correcto hoy en día es WPA2.

- Desactive el acceso remoto. Basta con encontrar este ajuste en la interfaz y desmarcar el punto Acceso remoto. Pero si de verdad nececita el acceso remoto, desactívelo cuando no esté en uso.

- Asegúrese de actualizar el firmware. Antes de comprar un router, asegúrse de que el proveedor publique actualizaciones regulares del firmware de los dispositivos fabricados, haga un seguimiento de la publicación de dichas actualizaciones e instálelas en su dispositivo.

- Para una mayor seguridad, puede seleccionar una dirección IP estática y desactivar el DHCP, y proteger el Wi-Fi con un filtro MAC. Todos estos pasos obligan a configurar manualmente la conexión de varios dispositivos adicionales al router, lo que complica y prolonga el proceso. Y por lo tanto, será mucho más difícil para un intruso infiltrarse en una red local.

Seguridad de los routers en 2021

Horst Pollak

He seguido varios pasos para poder revisar mi router, tratando de ubicar la contraseña sin resultados. Agradecere su apoyo para entrar al sistema.

Securelist

¡Hola Horst!

Para obtener soporte técnico y ayuda con la configuración de un enrutador específico, debe comunicarse con el fabricante del dispositivo