Telegram no deja de aumentar su popularidad año tras año entre los usuarios de todo el mundo. Sin embargo, la conveniente funcionalidad de este mensajero no sólo les gusta a los usuarios comunes, sino también a los ciberestafadores, que lo han convertido en una nueva sucursal de la Darknet. Desde finales de 2021, su actividad en Telegram ha crecido significativamente.

Telegram goza de especial popularidad entre los creadores de phishing, que utilizan con gran habilidad las capacidades del mensajero tanto para automatizar sus actividades como para proporcionar diversos servicios a todos los interesados, desde la venta de kits de phishing (kits para crear páginas de phishing) hasta ayuda para preparar campañas de phishing personalizadas.

Para promocionar su “producto”, los phishers crean canales de Telegram donde, en formato de blog, informan a la audiencia sobre las novedades en la creación de phishing y entretienen a los suscriptores con encuestas al estilo de “¿Qué tipo de datos personales prefiere?”. Los enlaces a sus canales se distribuyen a través de YouTube, GitHub, y también junto con los kits de phishing que crean.

En este artículo, hablaremos sobre la variedad de servicios de phishing en el mensajero, sus matices y precios, así como sobre las características de la detección de contenido de phishing originado en Telegram.

Gama de servicios en el mercado negro de Telegram

Después de detеctar y analizar los canales de Telegram de los creadores de phishing, dividimos los servicios que promueven en dos categorías: de pago y gratuitos.

Materiales gratuitos para phishers principiantes

Creación automática de phishing en bots de Telegram

Los bots en Telegram, gracias a sus flexibles funciones, ayudan a los usuarios y empresas a automatizar muchos procesos rutinarios, por ejemplo, buscar y obtener información de forma regular, responder a las preguntas frecuentes de los clientes, configurar recordatorios, y un largo etc. A su vez, con la ayuda de bots de Telegram, los atacantes automatizan actividades ilegales, como la creación de páginas de phishing y la recopilación de datos de usuarios.

La creación de sitios falsos en un bot de Telegram suele tener las siguientes etapas:

-

Un aspirante a estafador se suscribe al canal del creador del bot.

-

Como regla general, después de comenzar a trabajar, el bot le pide que elija el idioma deseado. En el siguiente ejemplo, el cliente puede comunicarse con el bot en árabe e inglés.

Lanzamiento del bot de Telegram para crear phishing

-

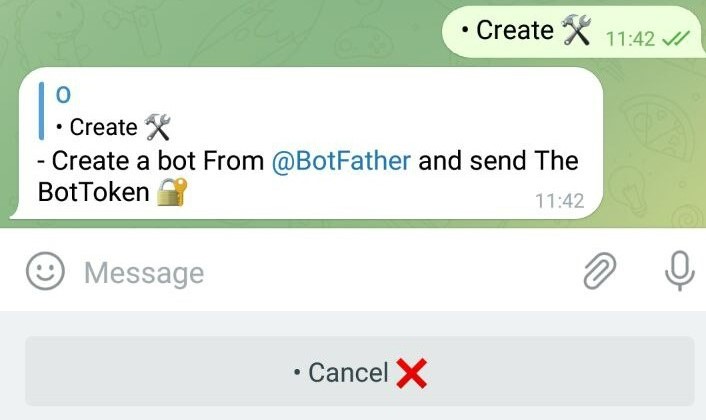

El bot le pide al phisher que cree su propio bot y envíe su token al bot principal. La creación del nuevo bot es necesaria para que el cliente reciba los datos de los usuarios que hicieron clic en los enlaces de phishing e intentaron iniciar sesión en un sitio falso. Aunque el atacante novato debe crear un nuevo bot por su propia cuenta, este proceso en Telegram también está automatizado y no es muy difícil.

Un bot de phishing le pide a un atacante que cree su propio bot y le envíe su token

-

Al recibir el token del nuevo bot, el bot de phishing genera muchos enlaces a sitios falsos en un solo dominio. Los sitios pueden fingir ser los de varios servicios: PUBG, Facebook, PayPal, etc.

Lista de páginas de phishing listas para usar en el mismo dominio

El novel phisher se encarga de propagar los enlaces, ya sin la ayuda del bot. Cuando un usuario ingresa sus credenciales en la página falsa, se envía una notificación al chat del bot que el atacante creó al generar los enlaces. Por lo general, la notificación contiene información sobre el enlace de phishing, las credenciales reales de la víctima, así como el país de inicio de sesión, el código de país y la dirección IP del dispositivo desde el que intentó iniciar sesión.

Mensaje con datos robados que recibe el phisher

Los bots que generan páginas de phishing pueden ser un poco diferentes. Por ejemplo, hay un bot que antes de crear enlaces, pide seleccionar en una lista el servicio deseado y luego ingresar la URL de la página a la que se remitirá al usuario después de que intente iniciar sesión. La mayoría de las veces, es la página de inicio de Google o la página principal del servicio objetivo. Después de ingresar la URL, el bot genera varios enlaces con contenido fraudulento dirigidos a los usuarios del servicio seleccionado. Las credenciales de las víctimas en este caso se envían directamente al bot de phishing.

Lista de servicios ofrecida por el bot

¿Pero cómo son las páginas falsas que se crean de una manera tan fácil? Al hacer clic en un enlace que promete, por ejemplo, mil “me gusta” gratuitos en TikTok, la víctima verá un formulario de autorización similar al original. Aparte del formulario, no suele haber nada más en la página. El “nombre de usuario y contraseña” en el formulario de la captura de pantalla a continuación lo pusimos nosotros mismos.

Página de Inicio de sesión falsa de TikTok creada a través de un bot de phishing

Desde el punto de vista técnico, es un resultado muy primitivo de un kit de phishing simple. Cuando un atacante solicita páginas de phishing a un bot de Telegram, envía la solicitud y todos los datos necesarios a una utilidad que recopila páginas a partir de conjuntos prefabricados y devuelve enlaces al bot. Para enviar los datos recopilados en los kits de phishing, hay un script especial donde se sustituye el token del bot que recibe nombres de usuario y contraseñas, la identificación del chat con el bot en Telegram y la URL para redirigir al usuario después de que introduce sus credenciales. No todos los scripts similares contienen esta última.

Script para configurar el envío de datos de la víctima al bot de Telegram

Vale la pena señalar que nada impide que los creadores de phishing utilicen el mismo script para configurar la recepción de los datos de víctimas extraídos por principiantes en phishing, y usarlos para su propio provecho.

Kits de phishing y datos personales de los usuarios gratuitos

A menudo, en los canales de Telegram de estafadores se pueden encontrar ofertas que a primera vista parecen muy generosas. Por ejemplo, archivos de kits de phishing listos para usar que usan una amplia variedad de marcas internacionales y regionales.

Archivo con kits de phishing publicado en el canal de Telegram de los estafadores

Contenido del archivo gratuito de kits de phishing

Además, los phishers también comparten con los suscriptores los datos personales de las víctimas obtenidos mediante phishing, indicando si los datos están o no verificados. YELLOW LIGHT DATA en la captura de pantalla a continuación significa que no se conoce la calidad de los datos. Quizá se trate de una referencia a la luz amarilla del semáforo.

Archivos con credenciales gratuitas de usuarios de EE.UU. y Rusia

Pero, ¿por qué los estafadores son tan generosos y comparten datos valiosos con otros en lugar de usarlos por su cuenta? Por un lado, todos los materiales e instrucciones gratuitas que los estafadores están tan dispuestos a obsequiar a su audiencia de Telegram sirven como una especie de señuelo para los phishers menos experimentados. Estos instrumentos dan la oportunidad de familiarizarse con varias herramientas de phishing y obtener las primeras ganancias. Pero cuando quieran más, deberán pagar por estos servicios.

Por otro lado, de esta manera los estafadores pueden reclutar mano de obra gratuita. Después de todo, como mencionamos anteriormente, los creadores de bots de phishing y kits de phishing pueden obtener todos los datos recopilados con estas herramientas. Para atraer a un público más amplio, los atacantes anuncian sus servicios y prometen enseñar a ganar mucho dinero mediante el phishing.

Publicidad de un canal de Telegram con materiales de phishing

Ofertas en Telegram de servicios pagos para phishers

Además de los kits de phishing gratuitos y la creación automatizada de phishing a través del bot de Telegram, los estafadores ofrecen productos que se pueden pagar en el mensajero, así como servicios que se prestan según el modelo “phishing como servicio” (phishing-as-a-service). Dicho servicio puede incluir no solo acceso a herramientas de phishing, sino también instrucciones para estafadores principiantes y asistencia técnica.

Páginas de phishing y estafas de pago

Los atacantes también venden “páginas VIP” de estafas y phishing. Estas ya no son copias primitivas de sitios de marcas famosas, sino páginas creadas “desde cero” con una gama más amplia de posibilidades, o bien herramientas para generar tales páginas. Por ejemplo, una página VIP puede tener elementos de ingeniería social, como un diseño atractivo y promesas de grandes ganancias, protección contra la detección, etc.

Páginas de estafas puestas a la venta en Telegram

En la captura de pantalla a continuación, el vendedor afirma que cada “proyecto” está equipado con un sistema antibot, cifrado de URL, bloqueo geográfico y otras características útiles desde el punto de vista de los atacantes. Y que también está listo para armar una página de phishing que cuente con cualquier otra funcionalidad personalizada.

Afirmaciones del vendedor de phishing sobre las características adicionales en las páginas de venta

Después de examinar en detalle tales ofertas, descubrimos que es cierto que contienen scripts para bloquear bots de motores de búsqueda y tecnologías antiphishing. De esto se puede concluir que tales proyectos son kits de phishing complejos o avanzados.

Contenido del archivo del kit de phishing con sistema antibot

Al mismo tiempo, los estafadores, como parte de los servicios de pago, actualizan regularmente sus sistemas antibot para impedir que se detecte el contenido del phishing y mantenerlo así en un estado “vivo”.

El vendedor de phishing informa que se ha actualizado el sistema antibot

Los precios de estas páginas falsas son muy variados. Hay quien pide 10 dólares por copia, otros están dispuestos a vender un archivo con varias páginas por 50, y si el kit incluye características no estándar, como el protocolo de pago seguro en línea 3-D Secure y ayuda para configurar un sitio falso, puede costar alrededor de 300.

Página de estafa con protocolo 3-D Secure, a la venta por 280 dólares

Por un precio, se venden datos personales de los usuarios

A menudo se ponen a la venta los datos de cuentas bancarias de los usuarios obtenidos mediante phishing. A diferencia de los datos gratuitos mencionados anteriormente, los que se venden están verificados con una precisión que incluye el monto del saldo de la cuenta del usuario. El saldo suele depender del costo del acceso a la cuenta.

Por ejemplo, en el mismo canal para acceder a una cuenta bancaria con un saldo de 1400 dólares, los propietarios piden 110, y las credenciales de la cuenta con un saldo de 49 000 se facturan por 700.

Venta de acceso a una cuenta bancaria con un saldo de 1400 dólares

Venta de acceso a una cuenta bancaria con un saldo de 49 000 dólares

Phishing como servicio (phishing-as-a-service)

Además de las ventas individuales de conjuntos de phishing y datos de usuario, los estafadores ofrecen un sistema de suscripción en Telegram, en el que brindan asistencia técnica a sus clientes. En particular, para actualizar las herramientas de phishing, la protección de detección y los enlaces que generan los kits de phishing.

Además de los kits de phishing, se puede obtener una suscripción, entre otras cosas, a un bot OTP (de One-Time-Password, contraseña de un solo uso). Las contraseñas de un solo uso son utilizadas por servicios legítimos en la autenticación de dos factores. Con la ayuda de bots OTP, los phishers intentan burlarla, porque en este momento muchas organizaciones utilizan la autenticación de dos factores, y para secuestrar cuentas a menudo no es suficiente obtener un nombre de usuario y contraseña.

Los bots OTP llaman a los usuarios en nombre de las organizaciones en cuyo sistema se encuentra la cuenta que los atacantes intentan hackear y los convencen de introducir un código de autenticación de dos factores en el teclado del teléfono. Las llamadas son totalmente automáticas. Tras recibir el código, el bot lo pone en el campo correcto y el atacante obtiene acceso a la cuenta.

Lista de características y beneficios de un bot OTP

Nos pusimos en conctacto con el vendedor de uno de estos bots para averiguar su precio: una semana de suscripción con un número ilimitado de llamadas costará a los estafadores principiantes 130 dólares, y un mes de servicio con una configuración personalizada del bot, hasta 500.

Correspondencia con el vendedor de phishing sobre el tema del costo del bot OTP

Otro bot OTP se paga por minuto: antes de comenzar a trabajar, el atacante repone el saldo y luego se le cobra dinero, desde 15 centavos de dólar por minuto de llamada (el costo exacto depende del país al que se llame). El bot le permite grabar las llamadas y guardar la configuración, incluidos los datos de la víctima ingresados en el bot: número de teléfono, nombre, etc.

Interfaz del bot OTP: para configurar la llamada, debe especificar el nombre y el número de teléfono de la víctima, el nombre del servicio y el idioma

Si el cliente comparte esta información con los creadores del bot, y además incluye capturas de pantalla de la cuenta pirateada en la que se vea el número de cuenta de la víctima, el saldo de los fondos, etc., puede recibir un bono en forma de una pequeña cantidad en el saldo del bot OTP: 5 dólares por dos unidades de información y 10 por tres o más.

Algunos vendedores de phishing se preocupan por conservar la confianza de su clientela. En la siguiente captura de pantalla, los atacantes que brindan servicios de phishing prometen a los clientes que todos los datos obtenidos con las herramientas pagadas están encriptados de manera segura, por lo que ni terceros ni el proveedor del servicio pueden verlos. Todo lo que los vendedores necesitan es la lealtad de sus compradores.

El vendedor de phishing explica a sus clientes que todos sus datos están encriptados de forma segura

Peculiaridades de la detección y estadísticas

A pesar de las numerosas formas de evitar el bloqueo que utilizan los phishers que venden sus servicios en Telegram, nuestras soluciones detectan estos sitios falsos con extrema precisión y los registran en sus bases de datos.

Los sitios maliciosos de bots de phishing están ubicados en el mismo dominio o comparten elementos HTML comunes, o ambos. Esto hace que sea fácil detectarlos con nuestras tecnologías de detección de amenazas web.

Por ejemplo, en el ejemplo anterior de creación de phishing con un bot, se utilizó el mismo dominio para sitios web falsos de diferentes organizaciones. En total, durante la existencia de este dominio, registramos registrado 1483 intentos de navegar a las páginas ubicadas en él.

Estadísticas de las activaciones de las tecnologías antiphishing de Kaspersky en el dominio de un bot de phishing desde diciembre de 2022 hasta marzo de 2023 (descargar)

Dado que muchas de las soluciones de phishing listas para usar que se venden en Telegram son kits de phishing simples y complejos, aquí presentamos estadísticas sobre su detección. En los últimos 6 meses, nuestra tecnología ha descubierto 2,5 millones de URL de phishing únicas creadas con kits de phishing.

Número de URL únicas descubiertas creadas con kits de phishing entre octubre de 2022 y marzo de 2023 (descargar)

Durante el mismo período, nuestros productos impidieron que 7,1 millones de usuarios intentaran acceder a sitios web maliciosos similares.

Estadísticas de las activaciones de las tecnologías antiphishing de Kaspersky en las páginas creadas con la ayuda de los kits de phishing, desde octubre de 2022 hasta marzo de 2023 (descargar)

Conclusión

Antes, los estafadores principiantes, para dar sus primeros pasos en el campo del phishing, tenían que abrirse camino en la Darknet, estudiar foros, etc. Con la transición de los atacantes a Telegram, el umbral para ingresar a la comunidad del phishing ha bajado, debido a que los creadores de contenido de phishing comparten sus experiencias y conocimientos directamente en el popular mensajero, tanto por dinero como de forma gratuita.

Para los más perezosos y limitados en sus recursos, los propietarios de canales temáticos ofrecen crear páginas de phishing a través de bots de Telegram y en bots recibir los datos robados a las víctimas. Además, algunos atacantes ponen a disposición del público archivos con datos. Si un aspirante a phisher quiere generar contenido más diverso, puede descargar kits de phishing dirigidos a muchas organizaciones.

Usando todo tipo de ofertas gratuitas, los estafadores promueven sus servicios de pago. Además, lo más probable es que utilicen a los phishers principiantes para sus propios fines, porque sus creadores también pueden obtener datos personales extraídos con la ayuda de kits de phishing y bots.

A la audiencia más solvente, los estafadores le proporcionan páginas de phishing de pago con función de bloqueo geográfico y sistemas antibot que se actualizan a intervalos regulares, que son más difíciles de detectar que los generados por los kits y bots de phishing simples. Los precios de este tipo de contenido pueden variar de 10 a 300 dólares y dependen del conjunto de funciones que tengan. Los phishers también venden credenciales robadas de cuentas bancarias y suscripciones a bots OTP, con las que se puede burlar la autenticación de dos factores.

Después de examinar en detalle las ofertas de los vendedores de phishing en Telegram, llegamos a la conclusión de que la mayoría son kits de phishing que nuestra tecnología bloquea con éxito. La prueba es que en los últimos seis meses, detectamos 2,5 millones de páginas creadas con kits de phishing.

El mercado del phishing en Telegram