Introducción

En 2024, en el mundo de la ciberseguridad, se considera de mal gusto no poder configurar la autenticación de dos factores. La mayoría de los recursos en línea modernos ofrecen esta opción de una forma u otra, y algunos no permiten utilizar el servicio sin antes activarla. Además, en algunos países, determinadas organizaciones están obligadas por ley a proteger las cuentas de usuario con la autenticación de dos factores.

Por desgracia, la popularidad de este método de protección de cuentas ha provocado la aparición de numerosas formas de forzarlo o eludirlo, que evolucionan constantemente y desafían a las realidades modernas. La elección de los métodos de evasión depende del tipo de autenticación de dos factores al que se dirijan. Aunque estos tipos son numerosos, el segundo factor más utilizado es la verificación mediante códigos de un solo uso, u OTP (One Time Password), que el usuario puede recibir de varias formas: como un SMS, un mensaje de voz en el teléfono, un correo electrónico, un mensaje de mensajería del bot oficial del servicio o una notificación push de la app. Estos son los códigos que buscan la mayoría de los estafadores en línea.

Los atacantes pueden obtener contraseñas de un solo uso de diversas formas, como complejos estratagemas de hackeo en varios pasos. En este artículo, examinaremos los métodos basados en la ingeniería social, en los que los atacantes manipulan a la víctima para que sea ella misma quien les revele el código, así como las herramientas que utilizan para automatizar la manipulación: los llamados bots OTP y los paneles administrativos para interactuar con los kits de phishing.

¿Qué son los bots OTP?

El uso de bots OTP para eludir la autenticación de dos factores es un fenómeno relativamente nuevo en el mundo del fraude en línea, que plantea una grave amenaza tanto para los usuarios como para los servicios en línea. Los bots OTP son software programado para interceptar contraseñas de un solo uso mediante ingeniería social.

Para obtener un código de autenticación de dos factores, un método muy usado es el siguiente:

- El atacante se apodera de las credenciales de la víctima y las utiliza para acceder a su cuenta.

- En su teléfono, la víctima recibe un mensaje con una contraseña de un solo uso.

- El bot OTP llama a la víctima y utiliza un script preparado (script de conversación) para convencerla de que le transmita el código.

- La víctima introduce el código en el teclado del teléfono sin interrumpir la llamada.

- El código ingresa al panel de administración del atacante o al bot de Telegram.

- El atacante introduce el código en el recurso deseado y obtiene acceso a la cuenta de la víctima.

Queda claro que la función clave de un bot OTP es llamar a la víctima. Los estafadores apuestan por la llamada, dado que el tiempo de validez del código es muy limitado. El usuario puede no responder a un mensaje durante mucho tiempo, mientras que la probabilidad de recibir el código a tiempo es mucho mayor por teléfono. La llamada también ofrece la oportunidad de influir en la víctima a través del timbre y la entonación de la voz.

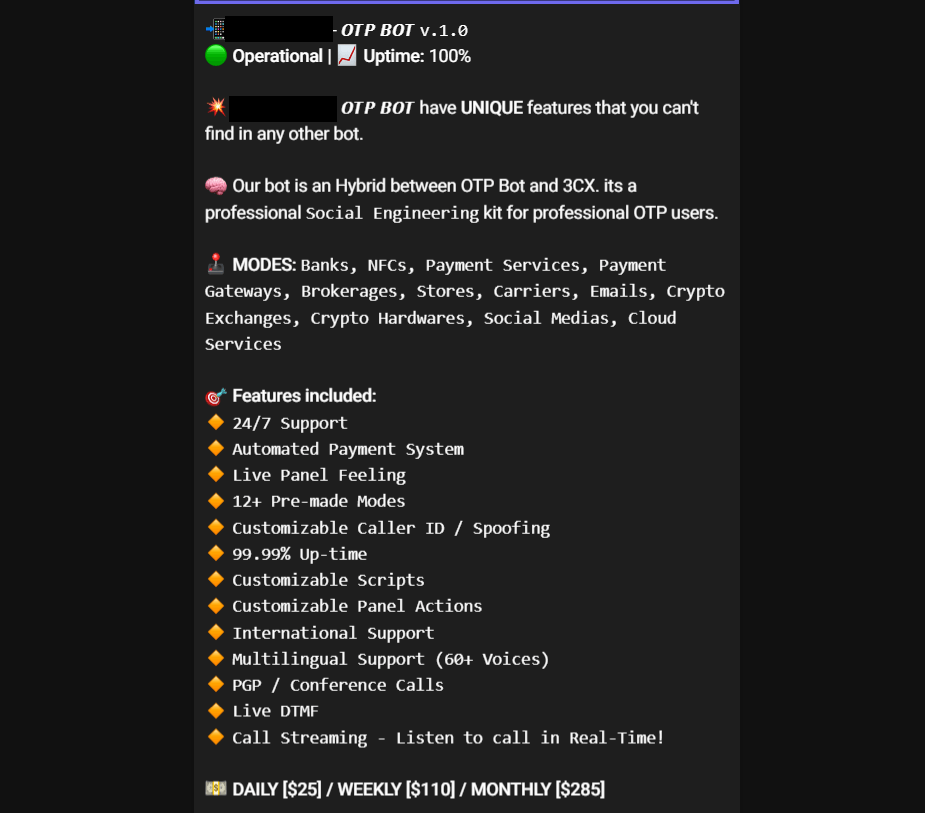

La funcionalidad de los bots va desde un solo script dirigido a los usuarios de una organización, hasta configuraciones flexibles y una amplia gama de scripts que permiten a estos bots sustituir a todo un centro de llamadas fraudulento. Al mismo tiempo, los desarrolladores compiten entre sí e intentan incluir en el arsenal del bot tantas funciones como sea posible por el precio adecuado.

Por ejemplo, uno de los bots OTP ofrece más de una docena de funciones, como asistencia técnica 24 horas al día, 7 días a la semana, guiones en distintos idiomas, voces femeninas y masculinas y suplantación del número de teléfono.

Por lo general, los bots OTP pueden administrarse mediante un panel especial en un navegador web o a través de un bot en Telegram. Veamos en el siguiente ejemplo como funcionan mediante Telegram:

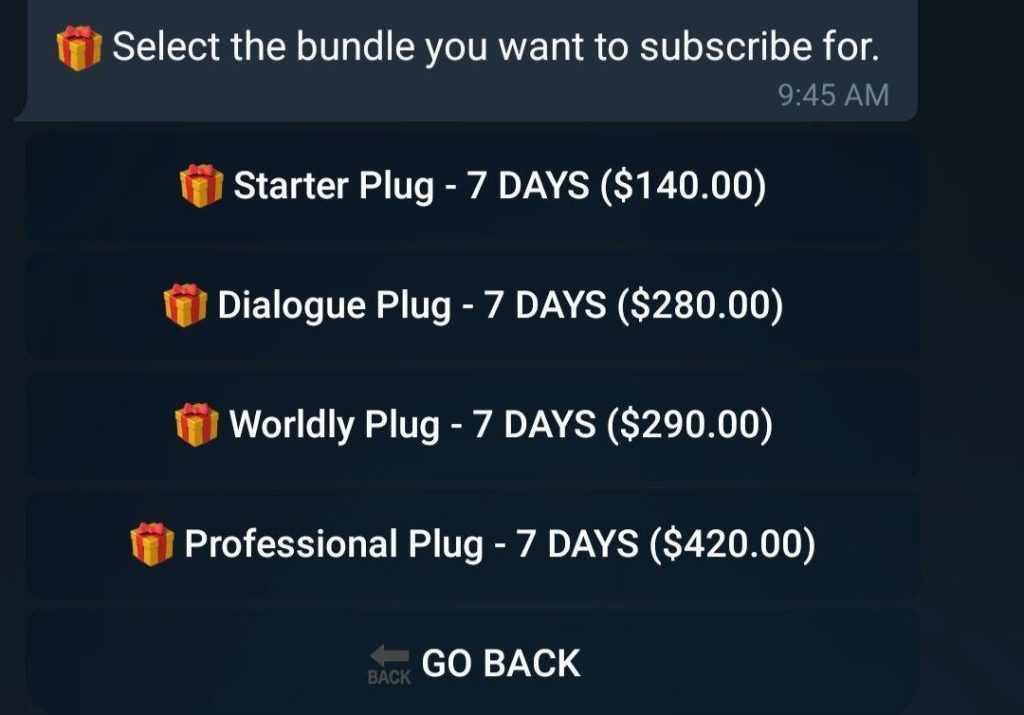

- Para empezar a utilizar el bot, primero hay que comprar una suscripción. Hay varias opciones de suscripción, que dependen del conjunto de funciones que se incluyan. El plan más barato cuesta 140 dólares por una semana, el más caro 420 dólares. El bot solo acepta pagos en criptomoneda.

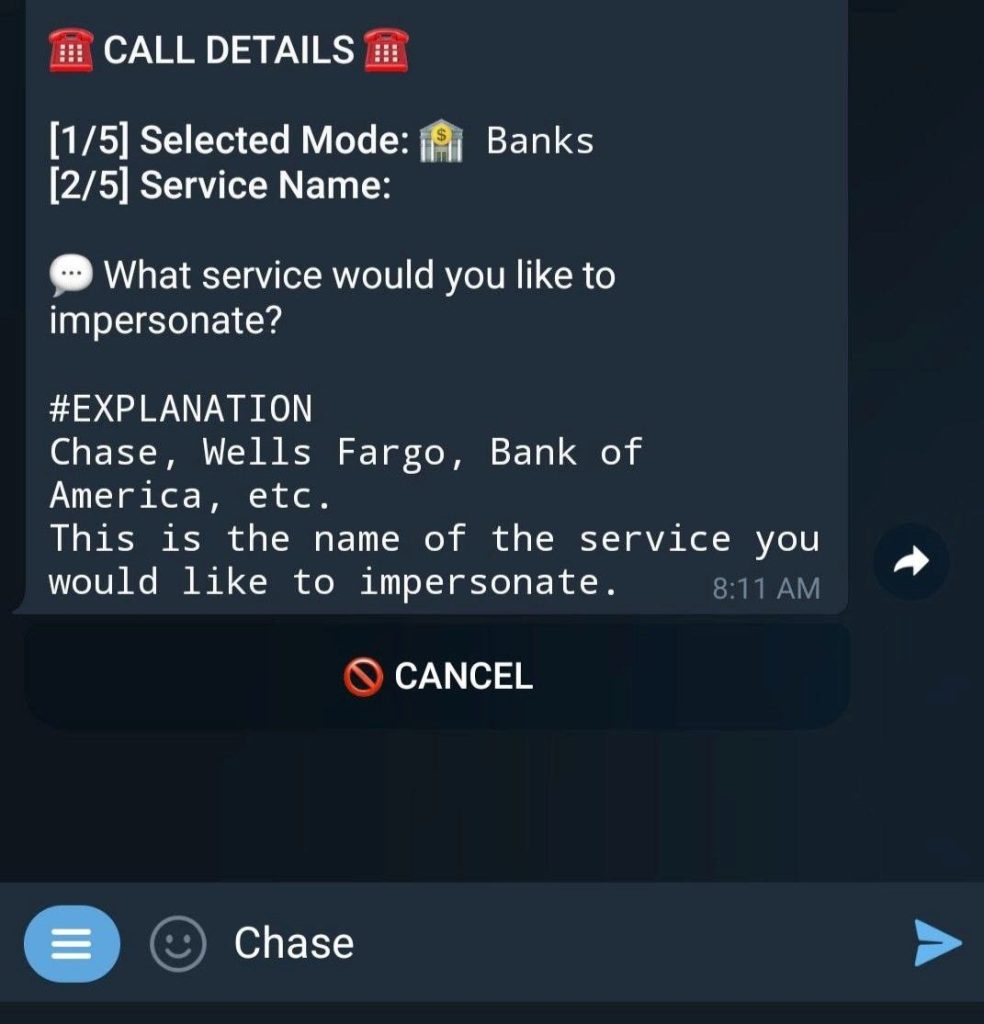

- Tras el pago, se puede crear la primera llamada: la configuración de la llamada suele ser posible después de recibir las credenciales, pero antes de intentar acceder a la cuenta de la víctima. Lo primero que hace el atacante es elegir la organización en cuyo nombre el bot llamará al usuario.

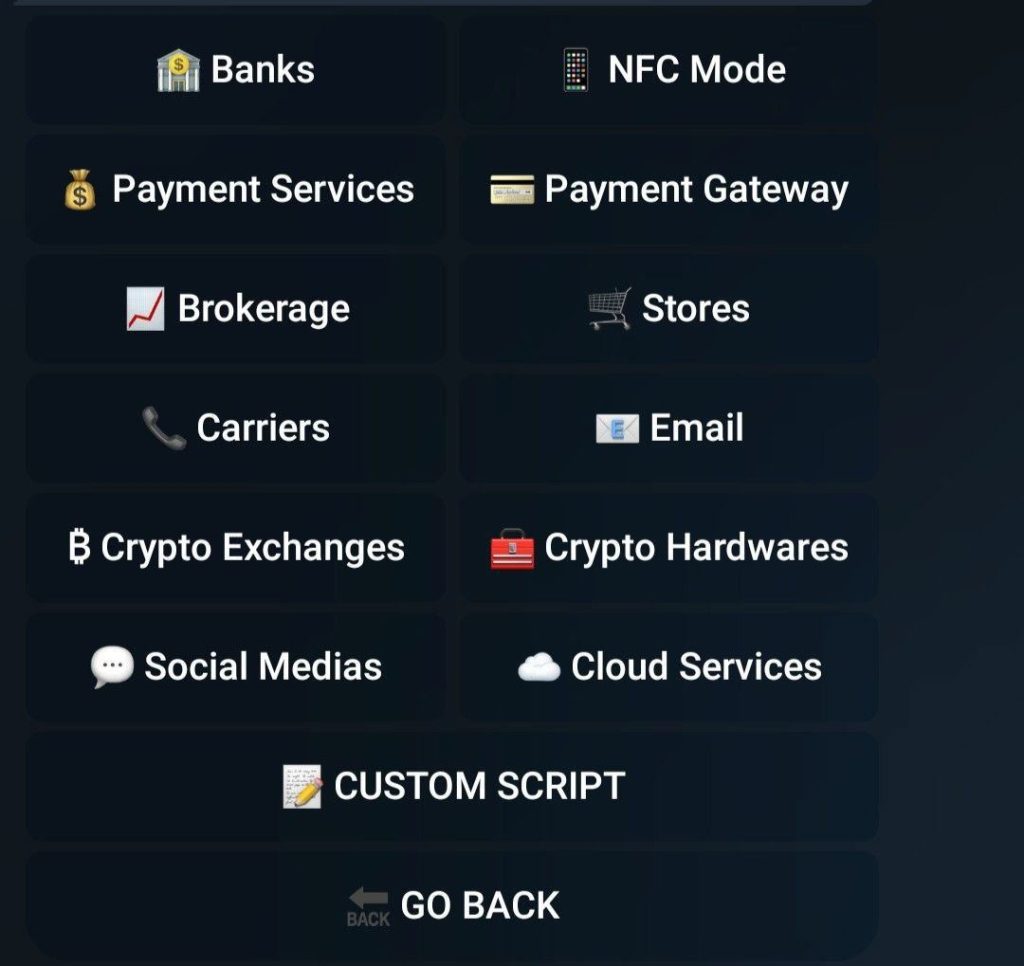

La muestra de este ejemplo ofrece muchas categorías de organizaciones a elegir: bancos, sistemas de pago, tiendas en línea, servicios de nube, servicios de entrega, bolsas de criptomonedas y servicios de correo electrónico. Mientras que una llamada de un empleado de un banco es algo que no sorprendería al usuario, una llamada en nombre de un proveedor de almacenamiento en la nube o de correo electrónico ya es algo fuera de lo común. Sin embargo, la ingeniería social permite persuadir a una víctima para que entregue un código enviado por cualquier organización.

Al mismo tiempo, cabe señalar que la gran cantidad de categorías es, en gran medida, un truco de marketing: a la hora de elegir un bot, un atacante puede preferir el que tenga más opciones. Sin embargo, la mayoría de los bots se usan para eludir la autenticación de dos factores de las organizaciones financieras. - Tras seleccionar una categoría, debe especificar manualmente el nombre de la organización en nombre de la cual el bot llamará a la víctima.

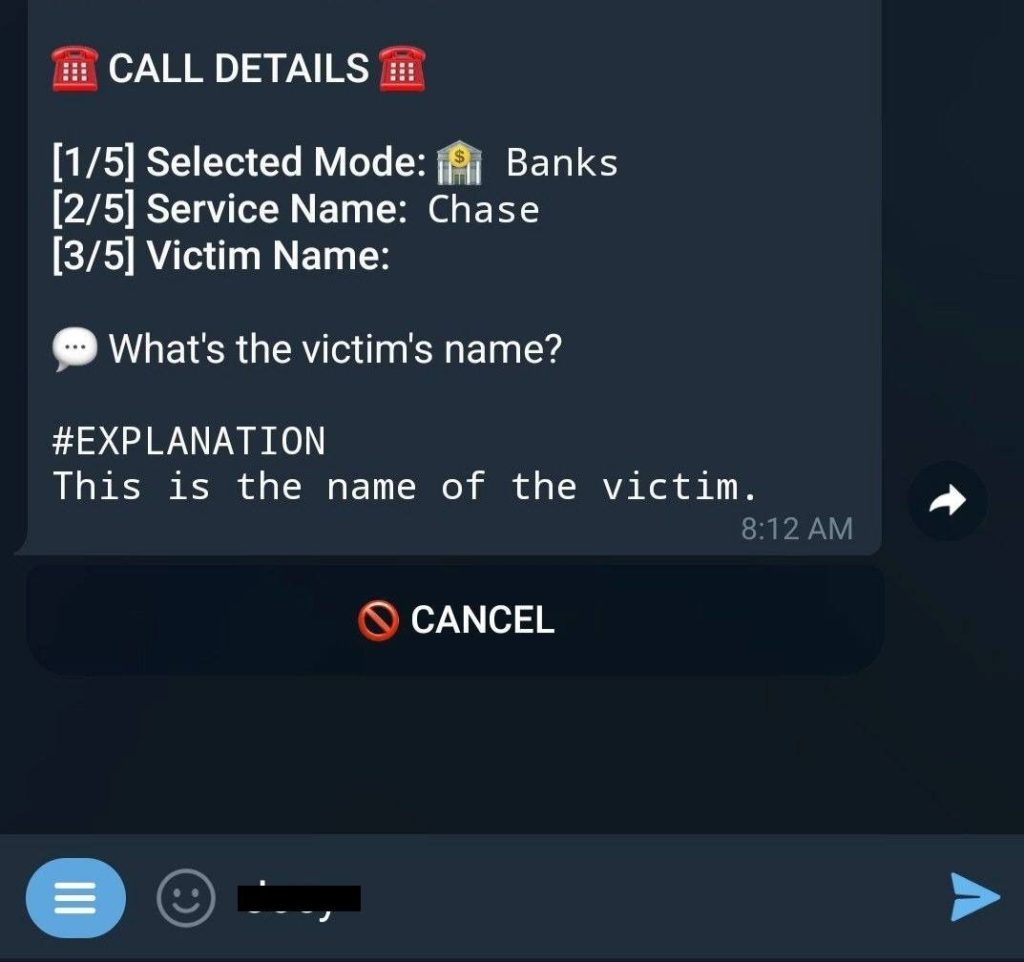

- A continuación, también deberá especificar manualmente el nombre de la víctima a la que llamará el bot. De este modo, la llamada será más personalizada.

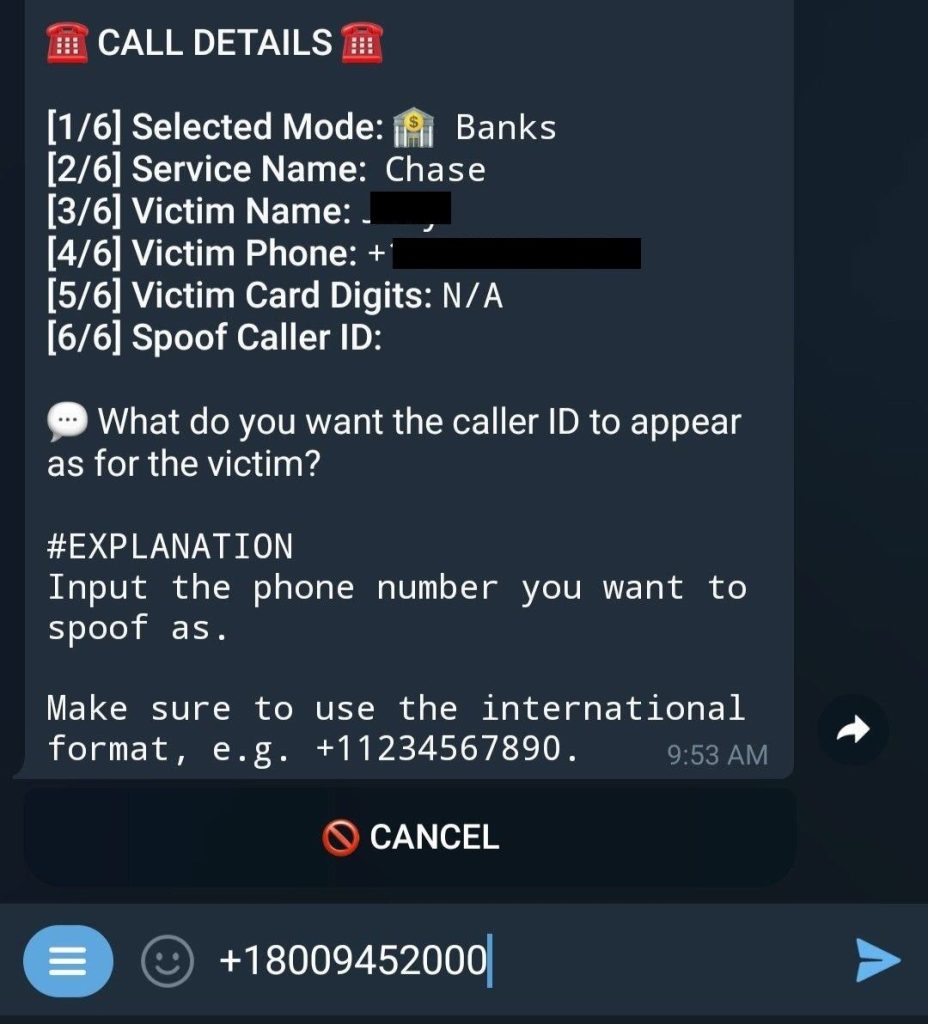

- A continuación viene el paso más importante: añadir el número de teléfono de la víctima, sin el cual la es imposible hacer la llamada.

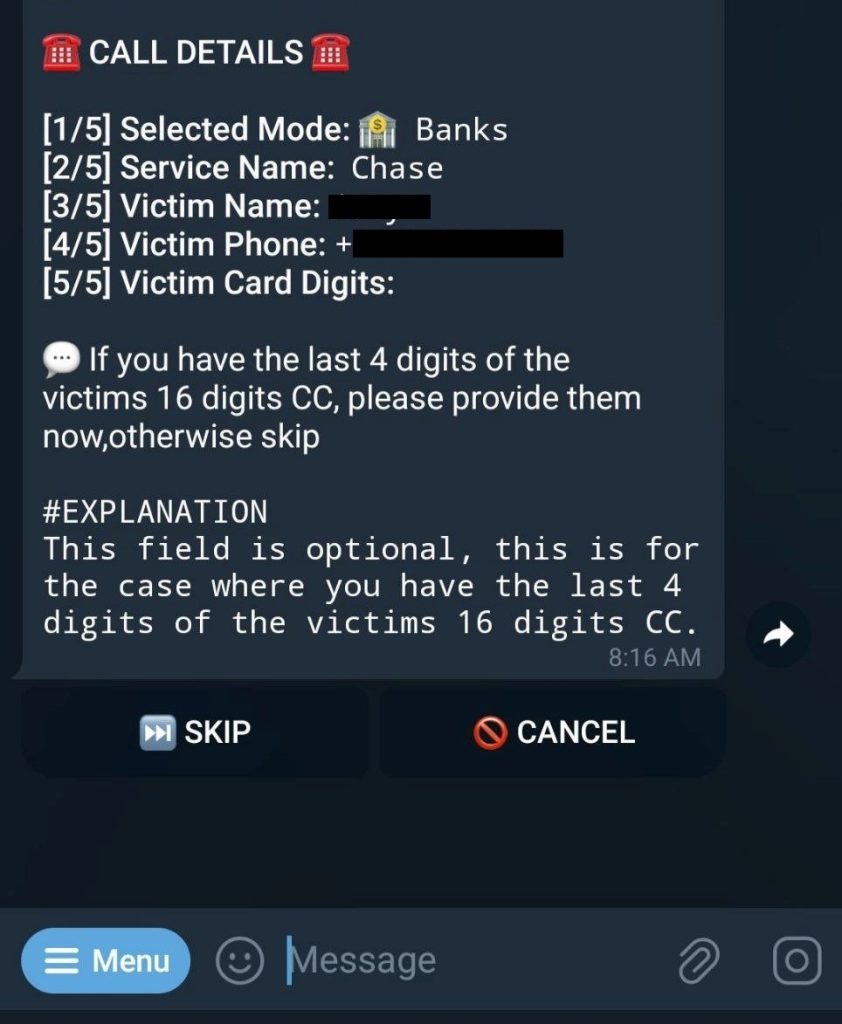

- Si el atacante los tiene, puede facilitar los cuatro últimos dígitos de la tarjeta bancaria de la víctima. Con ello se pretende inspirar más confianza a la víctima; al fin y al cabo, ¿quién sino un empleado del banco podría conocer estas cifras?

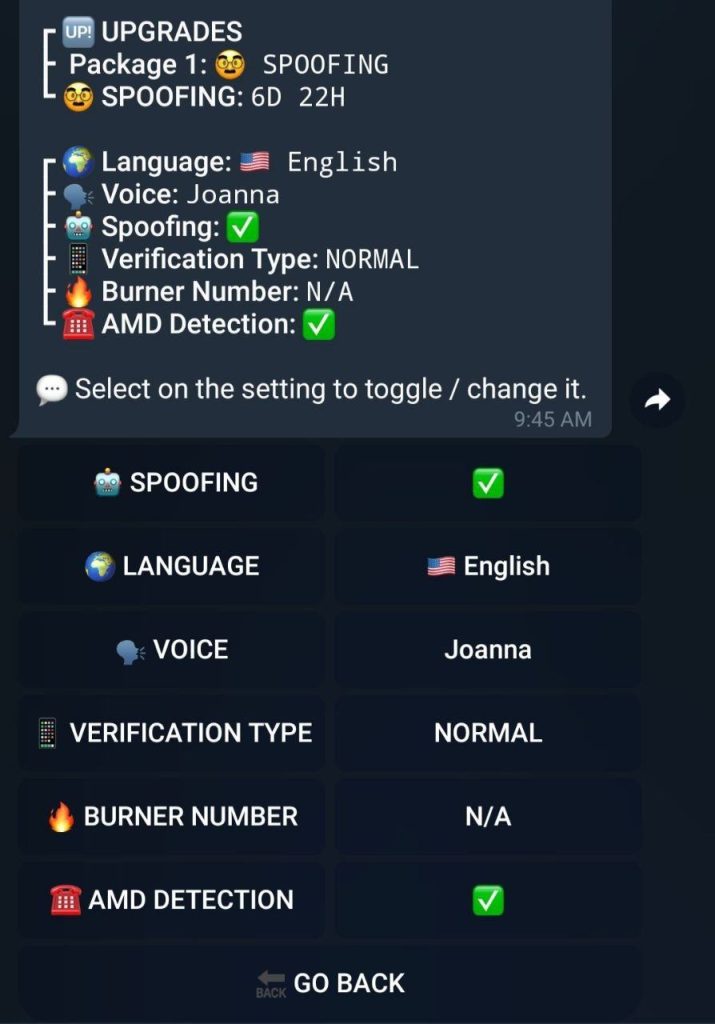

- Después de rellenar todos los datos, se puede personalizar la llamada con ajustes adicionales.

- Se puede activar la función de spoofing. Esto requiere que se proporcione el número de teléfono oficial de la organización en nombre de la cual el bot OTP está llamando. Este número aparecerá en la pantalla del teléfono de la víctima cuando reciba una llamada. Si no se activa esta función, el número será aleatorio.

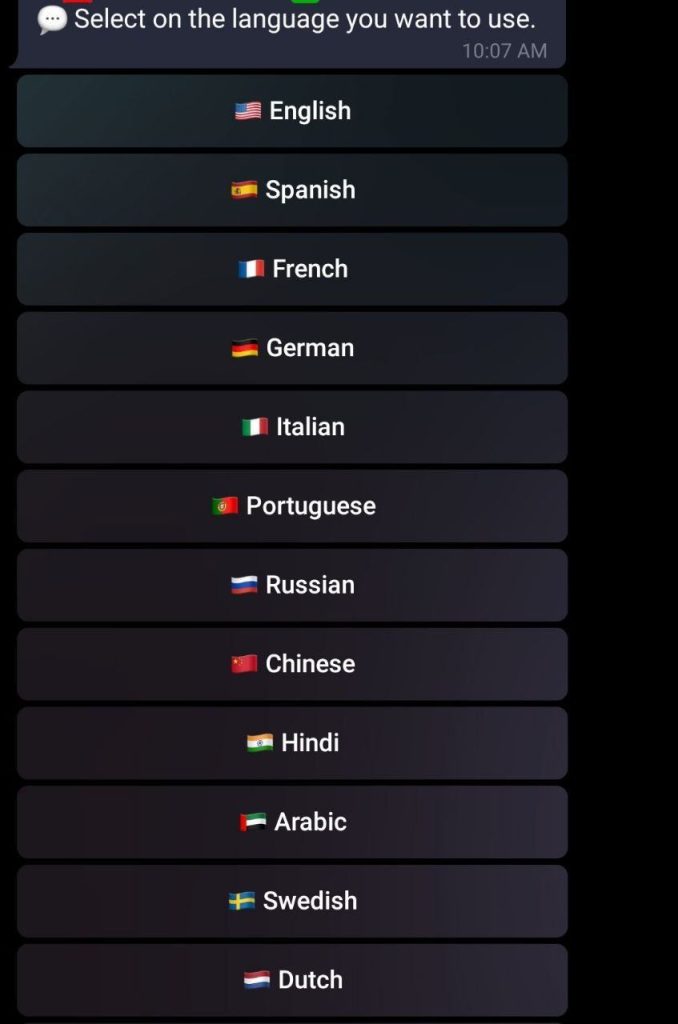

- También se puede seleccionar el idioma en el que el bot se comunicará con la víctima. Este bot tiene 12 idiomas de diferentes grupos lingüísticos para elegir.

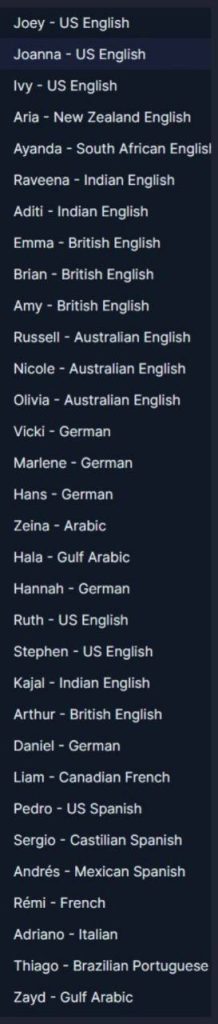

- Una vez que el estafador ha elegido un idioma, el bot le da la opción de elegir una voz. Todas las voces son generadas por inteligencia artificial, con voces femeninas y masculinas para elegir. Para el inglés, el bot también ofrece seis opciones de pronunciación: americana, británica, neozelandesa, australiana, india y sudafricana.

- El bot permite probar la llamada introduciendo un número desechable de la reserva del atacante en un campo aparte.

- El bot también tiene la opción de detectar si una llamada se ha desviado al buzón de voz. Si la detecta, el bot abandona la llamada.

- El bot OTP en cuestión admite scripts personalizados. Es decir, un atacante puede cargarlo con scripts escritos por él mismo para organizaciones que no están en el arsenal del bot. El bot indica estos scripts durante el proceso de configuración de la llamada.

- El último paso es la llamada propiamente dicha, que se realiza con los ajustes seleccionados.

Características curiosas de otros bots OTP

Como hemos mencionado, la funcionalidad varía de un bot a otro. Además de las características que acabamos de analizar, en algunos bots OTP hemos observado las siguientes:

- Enviar un mensaje SMS a la víctima para avisarle de una llamada de un empleado de una determinada organización. Es un sutil truco psicológico para inducir confianza en el usuario: primero prometer algo y luego cumplir la promesa. Además, si el mensaje es inquietante puede hacer que la víctima se ponga ansiosa y espere con impaciencia la llamada del estafador.

- Solicitar no sólo contraseñas de un solo uso, sino también otros datos durante la llamada. Entre estos datos pueden estar el número de la tarjeta bancaria, la fecha de caducidad, el CVV, el PIN, la fecha de nacimiento, el número de la seguridad social, etc.

Cómo los atacantes obtienen las credenciales originales

Dado que el bot OTP está diseñado para robar el segundo factor de autenticación, usarlo tiene sentido si el atacante ya tiene los datos de la víctima (al menos el nombre de usuario y la contraseña de la cuenta personal, así como el número de teléfono, como máximo, el nombre completo, la dirección, los datos de la tarjeta bancaria, la dirección de correo electrónico y la fecha de nacimiento). Esta información llega a manos de los atacantes de varias maneras:

- De las filtraciones de datos personales que son de dominio público.

- A partir de conjuntos de datos adquiridos en la red oscura.

- A través de sitios de phishing.

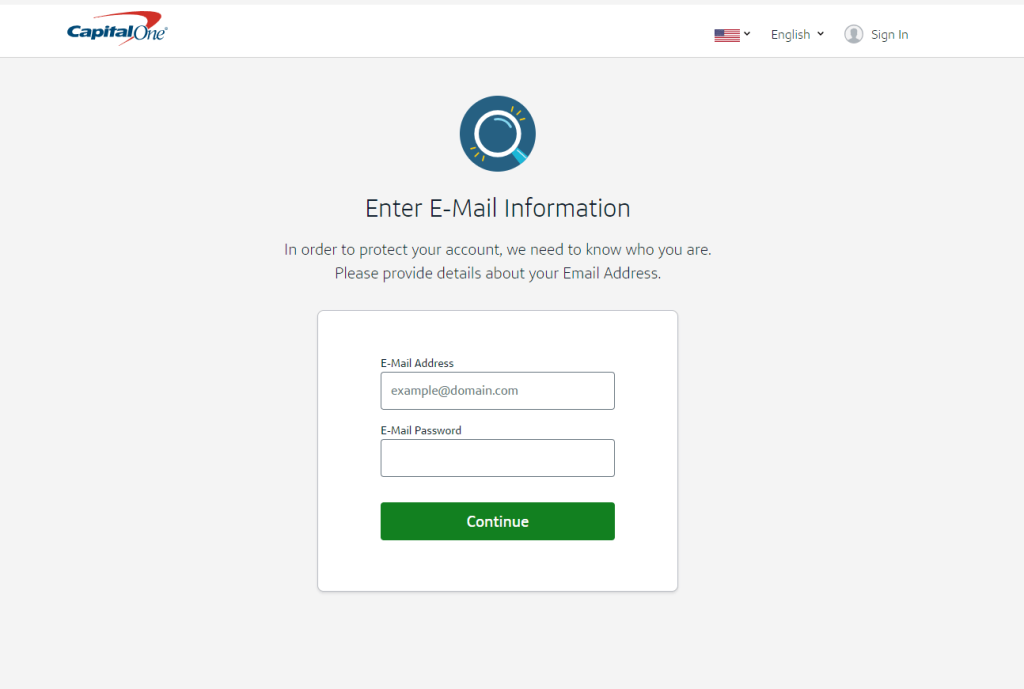

Por lo general, los atacantes obtienen las credenciales más relevantes a través del phishing. Y a menudo quieren ahorrar tiempo y esfuerzo y extraer toda la información posible en un solo ataque. Encontramos muchos kits de phishing dirigidos a la recopilación de diferentes tipos de datos personales, incluidos algunos que a primera vista no tienen relación alguna.

Por ejemplo, un kit de phishing puede tener como objetivo determinado banco, pero después de introducir un nombre de usuario y una contraseña para una cuenta personal, a la víctima también se le pedirá que proporcione una dirección de correo electrónico y una contraseña. Al obtener estos datos y utilizar un bot OTP, un estafador puede piratear al menos dos cuentas de la víctima, y si el usuario utiliza su correo electrónico como autenticación para otros servicios, la magnitud del daño puede ser aún mayor.

Suplantación de identidad en tiempo real

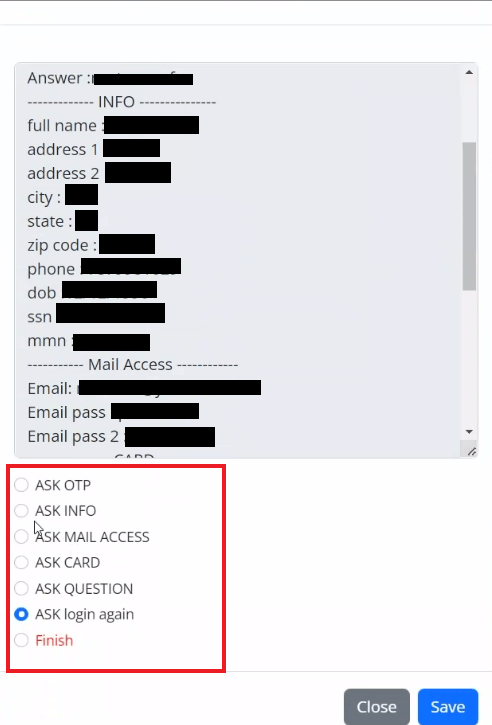

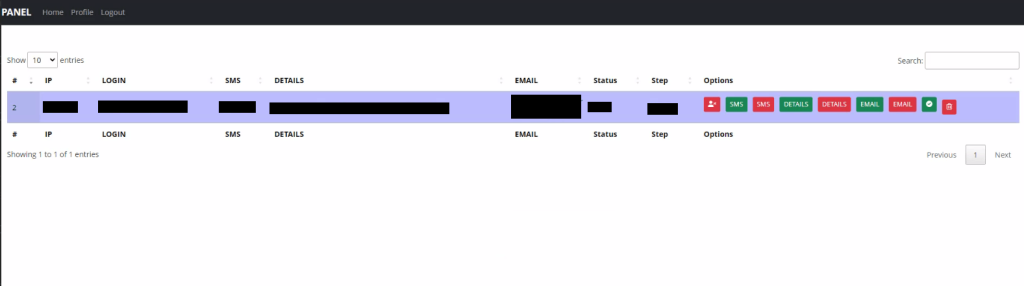

Ya hemos escrito sobre los kits de phishing que pueden manejarse mediante paneles administrativos. Con la proliferación de la autenticación de dos factores, los creadores de kits de phishing modificaron los paneles de control para añadir la capacidad de capturar contraseñas de un solo uso. Esto ha hecho posible que los atacantes obtengan los datos personales de la víctima en tiempo real y los utilicen de inmediato.

Se trata de ataques de phishing en varias fases, que suelen constar de los siguientes pasos:

- La víctima recibe un mensaje enviado en nombre de una organización, como un banco, en el que se le indica que debe actualizar sus datos personales en su cuenta. El mensaje contiene un enlace a un sitio de phishing.

- Tras hacer clic en el enlace, la víctima introduce primero el nombre de usuario y la contraseña de la cuenta personal. Al mismo tiempo, el phisher recibe una notificación con estos datos en Telegram y en el panel de administración. El atacante intenta acceder a una cuenta en el sitio web oficial del banco utilizando los datos obtenidos.

- El banco envía a la víctima un código OTP como verificación adicional. El phisher, a través del panel de administración, ordena al sitio de phishing que muestre una página para introducir el código OTP, y después de recibirlo lo usa para entrar en la cuenta real de la víctima.

- El estafador puede pedir a la víctima detalles adicionales que pueda necesitar para otras acciones en la cuenta personal. La mayoría de los bancos disponen de un sistema de defensa contra transacciones sospechosas, que solicita información adicional al usuario para confirmar que realmente desea realizar una transacción. Puede ser el número de casa de la víctima, una palabra clave, el número de pasaporte, etc.

- El estafador le dice al usuario que sus datos han sido verificados. Pero en realidad, se guardan en el panel administrativo del atacante, que puede utilizarlos para retirar fondos ese mismo instante.

Estadísticas

Para evaluar la escala potencial del daño causado por los bots OTP, podemos echar un vistazo a las estadísticas de los kits de phishing dirigidos a los bancos. En mayo de 2024, nuestros productos impidieron 69 984 intentos de navegación a sitios web generados por estos kits de phishing.

Estadísticas de detecciones de kits de phishing dirigidos a bancos, mayo de 2024 (descargar)

Como parte de la investigación, también examinamos en detalle diez kits de phishing polivalentes que se utilizaban para interceptar contraseñas de un solo uso en tiempo real. En mayo de 2024, nuestra tecnología detectó 1262 páginas de phishing creadas por los kits de phishing que investigamos.

Estadísticas de detecciones de kits de phishing multifuncionales, mayo de 2024 (descargar)

El pico de la segunda semana del mes coincide con un pico de uno de estos kits de phishing.

Conclusiones

Aunque la autenticación de dos factores es uno de los métodos más populares para aumentar la protección de las cuentas frente a los ciberpiratas, también puede eludirse. Los estafadores utilizan diversas técnicas y tecnologías para obtener la contraseña de un solo uso de la víctima, como bots OTP y kits de phishing polivalentes que controlan en tiempo real a través de paneles administrativos. En ambos casos, el factor clave para robar el código de un solo uso es que el usuario acepte introducir dicho código en un sitio de phishing o durante una llamada realizada por un bot OTP.

Para proteger sus cuentas de los ciberestafadores, le recomendamos al usuario:

- No haga clic en enlaces de correos electrónicos dudosos. Si necesita acceder a la cuenta de una organización en la web, introduzca su dirección manualmente o ábrala desde su lista de sitios web favoritos.

- Antes de introducir sus credenciales de cuenta en un sitio web, asegúrese de que la dirección sea correcta y que no contenga erratas. Compruebe el sitio mediante Whois: si se lo ha registrado hace poco, hay muchas probabilidades de que sea fraudulento.

- No pronuncie ni introduzca un código de un solo uso en el teclado del teléfono durante una llamada, por muy convincentes que sean las palabras del interlocutor. Los verdaderos bancos y otras organizaciones no utilizan este método de verificación de la identidad.

- Utilice una solución de seguridad fiable que bloquee las páginas de phishing.

Cómo burlar la autenticación de doble factor con phishing y bots OTP