La idea de la Web 3.0 lleva debatiéndose en todo el mundo desde finales del primer decenio de los años 2000. La nueva versión de la World Wide Web está llamada a solucionar los puntos débiles de la Web 2.0, como la monotonía de los contenidos, el predominio de soluciones propietarias y la falta de seguridad para los datos de usuarios que se almacenan de forma centralizada, de modo que el hackeo de un servidor puede provocar una filtración masiva. La Web 3.0 se define como una Internet distribuida y abierta, algunas de cuyas características ya están presentes en el mundo digital actual.

Por desgracia, en la “nueva Internet” también habrá atacantes que utilizarán tecnologías avanzadas para tareas antiguas, como robar datos, cometer fraudes financieros, etc. En este artículo me enfocaré en cómo los atacantes están utilizando una de las tecnologías WEB 3.0, el sistema de archivos distribuido IPFS, en ataques de phishing por correo electrónico.

¿Qué es el IPFS?

El IPFS (InterPlanetary File System) es un sistema de archivos distribuido P2P que permite compartir archivos entre usuarios de todo el mundo. A diferencia de los sistemas centralizados, el IPFS utiliza un identificador de archivo único (CID, identificador de contenido) para el direccionamiento, en lugar de la ruta del archivo. El CID se genera a partir del hash del archivo y se escribe en una tabla hash distribuida, que también contiene información sobre el propietario del archivo. El archivo en sí se encuentra en la computadora del usuario que lo “subió” al sistema y se descarga directamente desde allí. El IPFS tiene una estructura similar a BitTorrent, que también es una red distribuida en la que los archivos se intercambian directamente entre los dispositivos de los usuarios.

Para “cargar” un archivo en el sistema IPFS o descargarlo desde él, se necesita un software especial (cliente IPFS). Para que los usuarios puedan navegar a gusto por los archivos contenidos en el IPFS sin instalar ningún programa, existen las llamadas pasarelas. En principio, una pasarela es un servidor con acceso al IPFS. Se puede abrir un archivo a través de una pasarela mediante una URL, que suele contener la dirección de la pasarela, una referencia al sistema IPFS y el CID del archivo. Los formatos de URL pueden ser diferentes, por ejemplo

- https://dirección_de_la_pasarela/ipfs/CID

- https://CID.ipfs.dirección_de_la_pasarela.

El phishing y el IPFS

En 2022, los atacantes comenzaron a hacer un uso intensivo del IPFS en ataques de phishing por correo electrónico. Colocaban archivos HTML que contenían un formulario de phishing en este sistema y utilizaban pasarelas como proxies para que las víctimas pudieran abrir el archivo sin tener un cliente IPFS en sus dispositivos. Los enlaces para acceder al archivo a través de la pasarela se insertaban en correos electrónicos de phishing que se enviaban a las víctimas potenciales.

El uso de un sistema de archivos distribuido libera a los estafadores del pago por el alojamiento de sus páginas de phishing. Además, un archivo que ha sido publicado por otro usuario o por varios usuarios no puede ser eliminado del IPFS. Si alguien quiere que un archivo desaparezca por completo del sistema, puede exigir a sus propietarios que lo eliminen ellos mismos, pero es poco probable que este método funcione con los estafadores.

Las empresas que prestan servicios de pasarela IPFS tratan de luchar contra el phishing por IPFS: eliminan regularmente los enlaces a archivos fraudulentos.

Nota sobre la eliminación de una página de phishing

Sin embargo, identificar y eliminar enlaces a nivel de pasarela no siempre es tan rápido como bloquear sitios web, formularios y documentos en la nube. Hemos visto URLs de IPFS que aparecieron en octubre de 2022 y seguían funcionando en el momento de escribir estas líneas.

Por lo general, los correos electrónicos de phishing que contienen un enlace IPFS no se destacan por su originalidad: son los típicos correos electrónicos de phishing cuyo objetivo es obtener el nombre de usuario y la contraseña de la cuenta de la víctima.

Correo electrónico de phishing con un enlace IPFS

Un caso más interesante son las páginas HTML a las que conduce el enlace.

Página HTML de phishing

Como se puede ver en la captura de pantalla anterior, el parámetro URL contiene la dirección de correo electrónico del destinatario. Si se lo cambia, también cambiará el contenido de la página: el logotipo de la empresa encima del formulario de phishing y la dirección de correo electrónico introducida en el campo de inicio de sesión. Así, un solo enlace puede utilizarse en varias campañas de phishing dirigidas a distintos usuarios, y a veces en varias docenas de campañas.

Cambio de la página de phishing

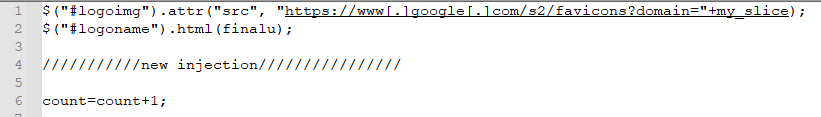

El cambio de logotipo se hace mediante un código JavaScript muy sencillo. Este script toma el dominio del parámetro URL de la página y lo sustituye en la URL del recurso de Google desde el que se carga el icono del logotipo.

Suplantación del logotipo de la empresa

Uso del IPFS en ataques de phishing selectivo

Los atacantes utilizan el IPFS no sólo en envíos masivos, sino también en sofisticados ataques selectivos. A diferencia de los ataques de phishing convencionales, los ataques de phishing selectivos están mucho mejor preparados y tienden a dirigirse a una persona específica dentro de una empresa en lugar de a destinatarios aleatorios.

Phishing selectivo con un enlace IPFS

En los dos ejemplos mostrados en la imagen superior, el objetivo eran los departamentos de compras de las empresas y los correos electrónicos se enviaron en nombre de los gerentes de ventas de organizaciones reales. Sin embargo, la página de phishing en sí no se destaca por su originalidad.

Página de phishing utilizada en un ataque selectivo

Estadísticas

En los últimos meses de 2022, vimos cada día entre 2000 y 15 000 correos electrónicos de phishing con enlaces IPFS, aunque hubo días más tranquilos. Así, el 1 de diciembre nuestros sistemas sólo detectaron 637 mensajes de este tipo, pero el 23 de diciembre detectaron 937. El phishing mediante el IPFS ha ido en aumento desde principios de este año. En enero y febrero vimos varios picos en los que el número de cartas diarias superó las 24 000, y en los días más turbulentos llegó a 34 000-37 000. A mediados de febrero, sin embargo, el aumento de la actividad de los atacantes fue disminuyendo, y el número de ataques casi volvió a ser el mismo que en noviembre y diciembre.

Ataques de phishing IPFS, noviembre 2022 – febrero 2023 (descargar)

No obstante, cabe señalar que febrero fue el mes más activo en términos de actividad del phishing IPFS. Este mes recibimos casi 400 000 mensajes, más de 20 000 que en enero y más de 100 000 más que en noviembre y diciembre de 2022.

Distribución de correos electrónicos de phishing con enlaces IPFS por mes, noviembre de 2022 – febrero de 2023 (descargar)

Conclusión:

Los atacantes han utilizado y seguirán utilizando tecnologías avanzadas en su beneficio. Últimamente venimos observando un aumento de los ataques de phishing (tanto masivos como selectivos) que utilizan el IPFS. Un sistema de archivos distribuido permite a los defraudadores ahorrarse el dinero que de otra forma destinarían a la compra de dominios. Además, no es fácil eliminar un archivo de él, aunque se esté luchando contra el fraude a nivel de la pasarela IPFS.

La buena noticia es que las soluciones antispam detectan y bloquean los enlaces de phishing IPFS, como cualquier otro enlace de phishing. En particular, los productos de Kaspersky utilizan una serie de técnicas heurísticas destinadas a detectar el phishing que se propaga a través de IPFS.

Cómo los estafadores utilizan el IPFS en el phishing por correo electrónico