Hoy me encontré con un fraude típico de mensajes de correo electrónico proveniente de un banco norteamericano, pero con una novedad. Tras analizar el adjunto, resulta que no contiene un programa malicioso, sino un nuevo paso intermedio para engañar a soluciones de seguridad no muy efectivas.

El nombre del archivo original es “Swift confirmation.pdf” y se creó con Microsoft Word 2010.

Entonces, si es un programa malicioso ¿cuál es la trampa?

Bueno, se trata de un archivo ‘Mediabox’ que se activa al pulsarlo y desvía a las víctimas a un sitio phishing.

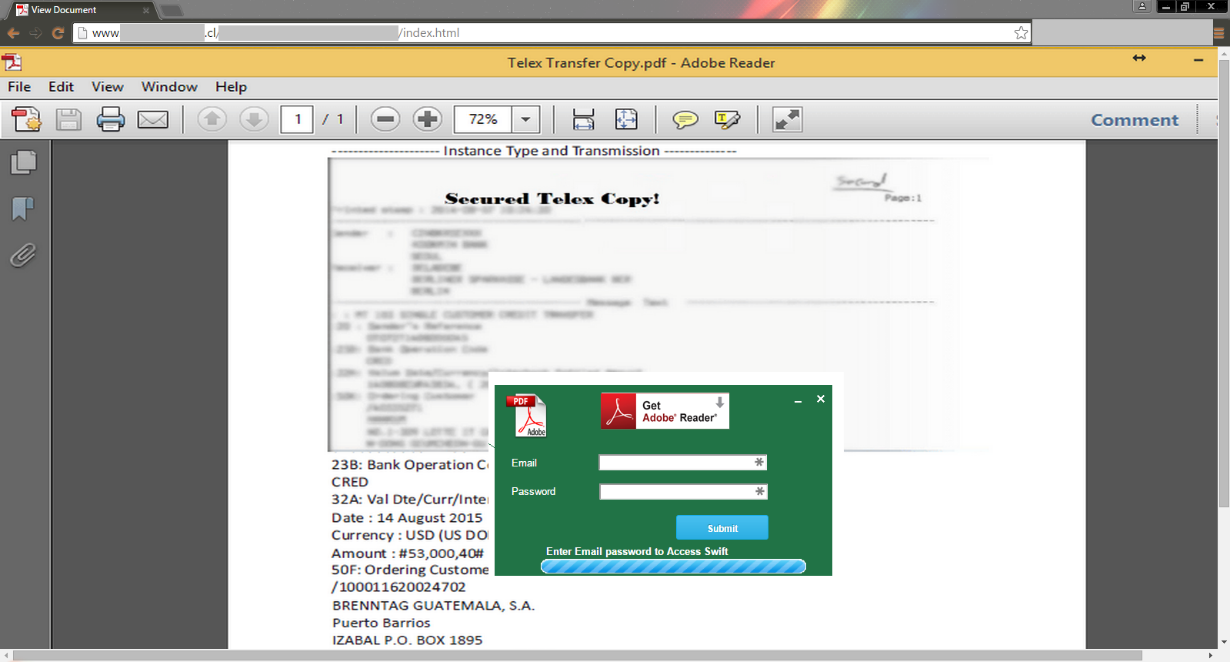

Si la víctima pulsa “View pdf File”, es decir, ver archivo pdf, primero se abre un sitio de desvíos y posteriormente salta a un servidor localizado en Chile, que es el que en realidad aloja al intento de phishing.

Es una técnica interesante capaz de engañar a algunos filtros anti-phishing que funcionan en base al análisis de URLs incrustadas en los mensajes de correo.

Un trampolín phishing: redirecciones incrustadas en documentos PDF