Estadística

Todos los datos estadísticos usados en este informe se obtuvieron mediante la red antivirus distribuida Kaspersky Security Network (KSN); como resultado del funcionamiento de los diferentes componentes de protección contra programas maliciosos. Los datos se obtuvieron en los equipos de los usuarios de KSN que dieron su consentimiento para su transmisión. En el intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Cifras del trimestre

- Según los datos de KSN, las soluciones de Kaspersky Lab neutralizaron 171 802 109 ataques lanzados desde 191 recursos de Internet ubicados en diferentes países del mundo.

- Se registraron 45 169 524 direcciones URL únicas que provocaron reacciones del antivirus web.

- Nuestro antivirus web detectó 12 657 673 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

- En el tercer trimestre de 2016 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 1 198 264 usuarios.

- En los equipos de 821 865 usuarios se neutralizaron ataques de troyanos cifradores.

- Nuestro antivirus para archivos detectó 116 469 744 programas nocivos y potencialmente indeseables únicos.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

- 1 520 931 paquetes de instalación maliciosos;

- 30 167 paquetes de instalación de troyanos bancarios móviles;

- 37 150 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

Pokemon GO: popular entre los usuarios y los delincuentes

Uno de los acontecimientos más importantes del tercer trimestre fue la aparición del juego Pokemon GO. Los delincuentes, no podían dejar pasar desapercibida la popularidad del nuevo juego y trataron de utilizarla para sus propios fines. Su técnica más frecuente era añadir código malicioso al juego original y propagar la aplicación maliciosa a través de tiendas de terceros. De esta manera, por ejemplo, se distribuía el troyano bancario Trojan-Banker.AndroidOS.Tordow, que utiliza una vulnerabilidad en el sistema para obtener permisos de root en el dispositivo. Una vez obtenidos los privilegios de root, este troyano se protege contra su eliminación y además puede robar las contraseñas almacenadas en el navegador.

3er Trim. 2016, se registraron 1,2 millones de intentos de infección de malware financiero a usuarios #KLreport

Tweet

Pero el caso más notorio del uso de la popularidad de Pokemon GO para infectar los dispositivos de los usuarios móviles fue cuando los delincuentes pusieron una guía de este juego en la tienda oficial de aplicaciones Google Play Store. Esta aplicación resultó ser un troyano publicitario que puede conseguir los privilegios de root del dispositivo mediante la explotación de vulnerabilidades en el sistema.

Posteriormente, logramos encontrar dos modificaciones más de este troyano, que figuraban en la tienda Google Play bajo la apariencia de diferentes aplicaciones. Según Google Play, una de ellas, haciéndose pasar por un ecualizador, se instaló de 100 000 a 500 000 veces.

Trojan.AndroidOS.Ztorg.ad en la tienda oficial de apps Google Play Store

Es curioso que para la difusión los delincuentes hayan elegido a una compañía que paga a los usuarios por instalar las aplicaciones publicitadas.

Captura de pantalla de una aplicación que ofrece al usuario cinco centavos por instalar un troyano

Según las reglas de esta empresa, no trabaja con los usuarios de dispositivos que tengan privilegios de root. De esta manera, al tratar de ganar un poco, el usuario no sólo infecta su dispositivo con el troyano, sino que tampoco recibe ningún dinero, porque después de la infección, en el dispositivo aparecen privilegios de root.

Publicidad con troyano incluido

El troyano móvil más popular del tercer trimestre de 2016 fue Trojan-Banker.AndroidOS.Svpeng.q. Durante el trimestre el número de usuarios que atacó se multiplicó por ocho.

Más del 97% de los usuarios atacados por Svpeng estaba en Rusia. Los delincuentes consiguieron que el troyano se haga tan popular anunciándolo en la red de publicidad Google AdSense. Se trata de una de las redes más populares en el sector ruso de Internet y muchos sitios famosos y populares la usan para mostrar a los usuarios publicidad selectiva. Cualquiera que así lo desee puede pagar y registrar su publicidad en esta red, y esto fue lo que hicieron los delincuentes. Pero no se limitaron a poner una publicidad en AdSense, sino que junto con ella pusieron un troyano. Como resultado, cuando el usuario visita una página que muestra esta publicidad, Svpeng se descarga en su dispositivo.

Neutralización de los mecanismos de protección de Android 6

En el informe del segundo trimestre de 2016 mencionamos la familia de troyanos bancarios Trojan-Banker.AndroidOS.Asacub, que evadía algunas de las limitaciones del sistema. Este trimestre cabe destacar la familia de troyanos bancarios Trojan-Banker.AndroidOS.Gugi, que aprendió a engañar al usuario para evadir algunos mecanismos de protección de Android 6. En primer lugar, el troyano pide derecho para superponerse a otras aplicaciones y en segundo lugar, usando este derecho, obliga al usuario a darle el derecho de enviar y recibir mensajes de texto y de hacer llamadas.

El troyano extorsionista en la tienda oficial de aplicaciones Google Play

En el tercer trimestre registramos la propagación del troyano chantajista Trojan-Ransom.AndroidOS.Pletor.d a través de la tienda oficial de apps Google Play Store. El troyano se hacía pasar por una aplicación para el mantenimiento del dispositivo, entre cuyas tareas estaba la limpieza de datos innecesarios, la aceleración del dispositivo y hasta la protección antivirus.

Trojan-Ransom.AndroidOS.Pletor.d en Google Play Store

Pero en realidad el troyano establecía en qué país se encontraba el dispositivo, y si no era Rusia o Ucrania, solicitaba derechos de administrador del dispositivo y se ponía a las órdenes del servidor. A pesar de que anteriores modificaciones de este troyano cifraban los datos del usuario, este ejemplar no tiene esta función, sino que bloquea el dispositivo superponiendo su ventana a las demás ventanas abiertas en el dispositivo y pide dinero para desbloquearlo.

Estadística de las amenazas móviles

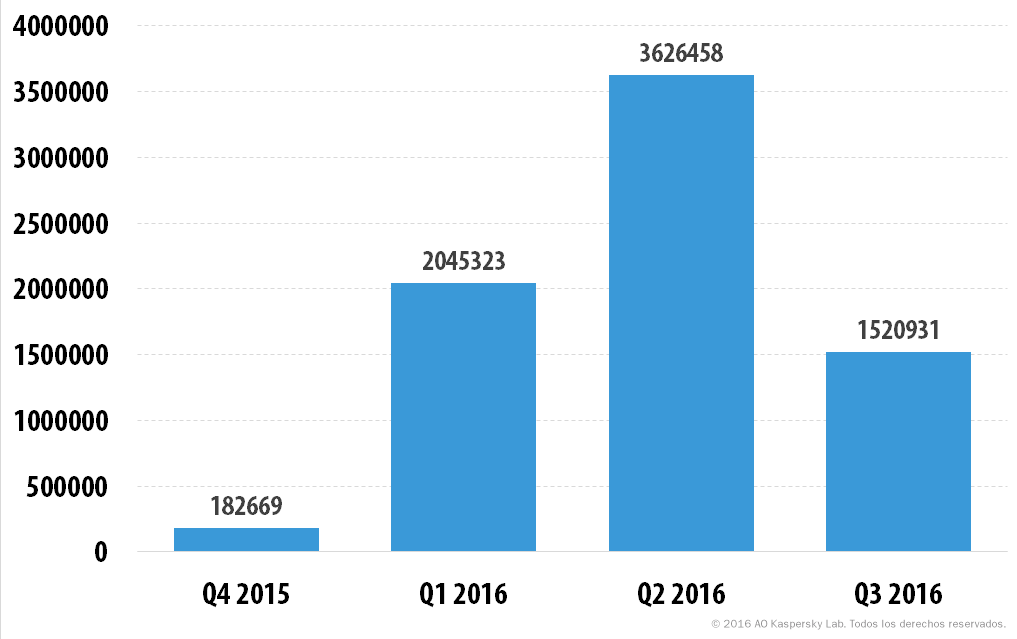

En el tercer trimestre de 2016 Kaspersky Lab detectó 1 520 931 paquetes de instalación de software malicioso, 2.3 veces más que en el trimestre anterior.

Número de paquetes de instalación de malware detectados

(cuarto trimestre de 2015 – tercer trimestre de 2016)

Distribución por tipos de los programas móviles detectados

Distribución de los nuevos delincuentes de programas móviles por tipo (segundo y tercer trimestre de 2016)

En la estadística de objetos detectables para dispositivos móviles descubiertos en el tercer trimestre de 2016 lideran los programas del tipo RiskTool, que son aplicaciones legales que pueden representar peligro para los usuarios. Su participación en el trimestre continuó creciendo, del 45.1% a 55.8%, es decir, se multiplicó por un factor de 1.2. Vale decir que en el segundo trimestre la proporción de programas de este tipo aumentó en 1.5 veces.

3er Trim. 2016, se bloquearon ataques de ransomware cifrador en 821.865 ordenadores de usuarios únicos #KLreport

Tweet

Debido a la gran cantidad de programas de tipo RiskTool y al sustancial aumento de su presencia en el flujo total de objetos detectados, el porcentaje de casi todos los demás tipos de programas disminuyó, incluso en los casos en que el número de programas detectados experimentó un aumento en comparación con el trimestre anterior.

El porcentaje de Trojan-Ransom fue el que más se redujo, del 5.72% al 2.37%. Esto se debe a la disminución de la actividad de la familia de extorsionadores móviles Trojan-Ransom.AndroidOS.Fusob, que analizaremos en detalle más adelante.

Al mismo tiempo, registramos una leve disminución de la participación de Trojan-Banker, del 1.88% al 1.98%.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, tales como RiskTool y programas publicitarios.

| Nombre | Porcentaje de usuarios atacados* | |

| 1 | DangerousObject.Multi.Generic | 78.46 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 11.45 |

| 3 | Trojan.AndroidOS.Ztorg.t | 8.03 |

| 4 | Backdoor.AndroidOS.Ztorg.c | 7.24 |

| 5 | Backdoor.AndroidOS.Ztorg.a | 6.55 |

| 6 | Trojan-Dropper.AndroidOS.Agent.dm | 4.91 |

| 7 | Trojan.AndroidOS.Hiddad.v | 4.55 |

| 8 | Trojan.AndroidOS.Agent.gm | 4.25 |

| 9 | Trojan-Dropper.AndroidOS.Agent.cv | 367 |

| 10 | Trojan.AndroidOS.Ztorg.aa | 3.61 |

| 11 | Trojan-Banker.AndroidOS.Svpeng.r | 3.44 |

| 12 | Trojan.AndroidOS.Ztorg.pac | 3.31 |

| 13 | Trojan.AndroidOS.Iop.c | 3.27 |

| 14 | Trojan.AndroidOS.Muetan.b | 3.17 |

| 15 | Trojan.AndroidOS.Vdloader.a | 3.14 |

| 16 | Trojan-Dropper.AndroidOS.Triada.s | 2.80 |

| 17 | Trojan.AndroidOS.Muetan.a | 2.77 |

| 18 | Trojan.AndroidOS.Triada.pac | 2.75 |

| 19 | Trojan-Dropper.AndroidOS.Triada.d | 2.73 |

| 20 | Trojan.AndroidOS.Agent.eb | 2.63 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar lo ocupa el veredicto DangerousObject.Multi.Generic (78.46%), que se asigna al malware detectado mediante el uso de tecnologías de nube. Estas tecnologías se activan cuando en las bases antivirus todavía no existen ni firmas, ni métodos heurísticos que detecten el programa malicioso, pero la compañía antivirus ya tiene información sobre el objeto “en la nube”. En esencia, así se detectan los programas maliciosos más nuevos.

En el tercer trimestre de 2016 entraron al TOP 20 diecisiete troyanos que usan la publicidad como principal medio de monetización (marcados con azul en la tabla). Su fin es mostrar al usuario la mayor cantidad de publicidad de diversas maneras, entre ellas mediante la instalación de nuevos programas de publicidad, que con frecuencia se hace de forma secreta. Estos troyanos pueden usar los derechos de superusuario para ocultarse en el directorio del sistema, desde donde será muy difícil eliminarlos.

@KasperskyES detectó 1,5 millones paquetes de instalación maliciosos en el 3er Trim. 2016 #KLreport

Tweet

Aprovechando el acceso root en el dispositivo, los troyanos pueden hacer invisible al usuario muchas cosas, entre ellas diferentes programas de la tienda oficial de apps Google Play Store, ya sea gratuitos o de pago.

Vale la pena destacar que la familia de troyanos Ztorg, cuyos miembros ocuparon los primeros cuatro puestos en el TOP 20, a menudo se propagan mediante la tienda oficial de apps Google Play Store. Desde finales de 2015 hemos registrado más de 10 casos similares (entre ellas la propagación disfrazada de una guía del juego Pokemon GO ). En varias ocasiones el troyano superó las 100 000 instalaciones, y una vez las 500 000.

Trojan.AndroidOS.Ztorg.ad se hace pasar por una guía de Pokemon GO en la tienda oficial de apps Google Play Store

Además, entraron a la lista dos representantes de la familia de troyanos bancarios móviles Trojan-Banker.AndroidOS.Svpeng. Como ya escribimos anteriormente, Svpeng.q fue el malware más popular en el tercer trimestre de 2016. Los atacantes lograron que el troyano tuviera tal popularidad propagándolo mediante red AdSense, usada por un gran número de sitios en el sector ruso de Internet.

Geografía de las amenazas móviles

Mapa de intentos de infección por programas maliciosos móviles en el tercer trimestre de 2016

(porcentaje de usuarios atacados en el país)

TOP 10 países según el porcentaje de usuarios atacados por malware móvil:

| País* | Porcentaje de usuarios atacados** | |

| 1 | Bangladesh | 35.57 |

| 2 | Nepal | 31.54 |

| 3 | Irán | 31.38 |

| 4 | China | 26.95 |

| 5 | Pakistán | 26.83 |

| 6 | Indonesia | 26.33 |

| 7 | India | 24.35 |

| 8 | Nigeria | 22.88 |

| 9 | Argelia | 21.82 |

| 10 | Filipinas | 21.67 |

Hemos excluido de la lista a los países donde la cantidad de usuarios del antivirus móvil de Kaspersky es relativamente pequeña (menos de 10 000).

** Porcentaje de usuarios únicos en el país atacado, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el tercer trimestre el primer lugar lo ocupó Bangladesh, donde casi el 36% de los usuarios al menos una vez durante el trimestre se toparon con malware móvil. China, que ocupó el primer lugar en estas clasificaciones durante los dos trimestres anteriores, descendió al cuarto puesto.

En todos los países en esta lista, con la excepción de China, son muy populares los mismos objetos detectables. Los troyanos publicitarios que integran el TOP 20 de malware móvil en su mayoría pertenecen a las familias Ztorg, Iop, Hiddad y Triada. En China también gozan de popularidad los troyanos publicitarios, sobre todo Backdoor.AndroidOS.GinMaster y Backdoor.AndroidOS.Fakengry.

En esta lista Rusia (12.1%) ocupó el puesto 24 y Francia (6.7%) el 52. EE.UU. (5.3%) ocupó el puesto 63; Italia (5.1%), el 65 minutos; Alemania (4.9%), el 68 y el Reino Unido (4.7%) el 71.

Cabe señalar que la situación en Alemania e Italia ha mejorado considerablemente: en el trimestre anterior, las cifras eran del 8.5% y 6.2%, respectivamente. Esto se debe a la reducción de la actividad de la familia de ransomware móvil Fusob.

Los países más seguros según el índice de usuarios atacados son: Austria (3.3%), Croacia (3.1%) y Japón (1.7%).

Troyanos bancarios móviles

Durante el período cubierto por el informe, encontramos 30 167 troyanos bancarios móviles, 1.1 veces más que en el trimestre anterior.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab

(cuarto trimestre de 2015 – tercer trimestre de 2016)

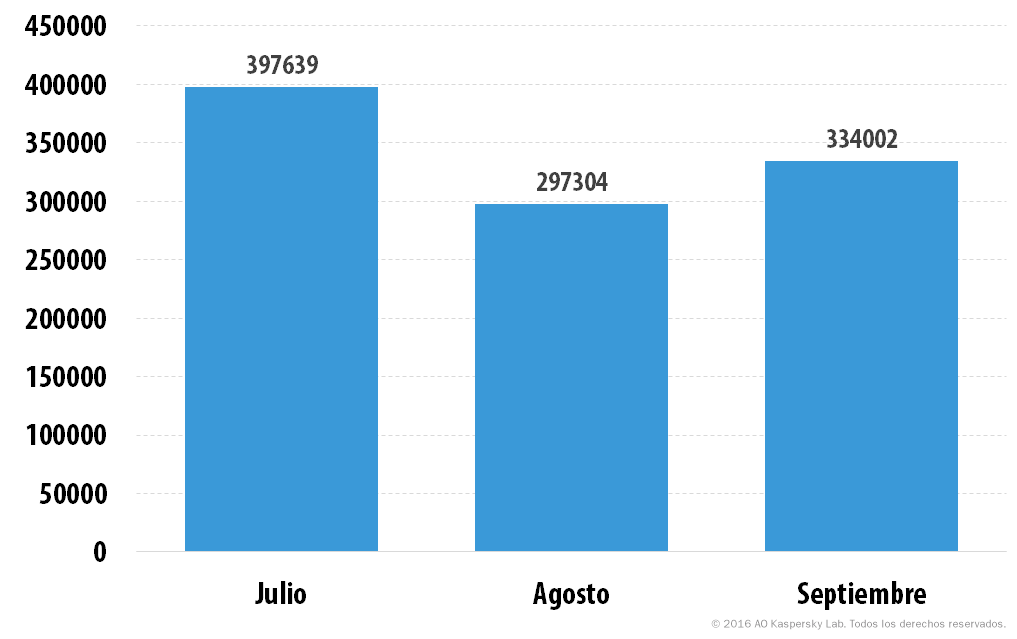

El troyano bancario móvil más popular de este trimestre fue Banker.AndroidOS.Svpeng.q, gracias a su activa propagación a través de la red de anuncios AdSense. Más de la mitad de los usuarios afectados por troyanos bancarios móviles este trimestre se toparon con Trojan-Banker.AndroidOS.Svpeng.q. En el tercer trimestre este troyano está aumentando constantemente su velocidad de propagación: en septiembre se registró casi 8 veces más usuarios atacados que en junio.

Número de usuarios únicos atacados por la familia de troyanos bancarios móvilesTrojan-Banker.AndroidOS.Svpeng, septiembre de 2016

Más del 97% de los usuarios atacados se encontraba en Rusia. Esta familia de troyanos de banca móvil utiliza una de ventana de phishing para robar datos de tarjetas de crédito e inicio de sesión y contraseñas de banca en línea. Además, los delincuentes roban dinero a través de los servicios de SMS, entre ellos los utilizados por la banca móvil.

Geografía de las amenazas bancarias móviles en el tercer trimestre de 2016

(número de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados ** |

|

| 1 | Rusia | 3.12 |

| 2 | Australia | 1.42 |

| 3 | Ucrania | 0.95 |

| 4 | Uzbekistán | 0.60 |

| 5 | Tayikistán | 0.56 |

| 6 | Kazajistán | 0.51 |

| 7 | China | 0.49 |

| 8 | Letonia | 0.47 |

| 9 | Corea | 0.41 |

| 10 | Bielorrusia | 0.37 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el tercer trimestre de 2016, el primer puesto de esta lista se lo llevó Rusia (3.12%), donde en comparación con el segundo trimestre casi se duplicó el número de usuarios atacados por troyanos bancarios móviles.

Australia (0.73%), al igual que el trimestre anterior, ocupa el segundo lugar de la lista y la mayoría de los ataques ocurridos en este país fueron lanzados por miembros de las familias Trojan-Banker.AndroidOS.Acecard y Trojan-Banker.AndroidOS.Marcher.

Los troyanos bancarios móviles más distribuidos en el tercer trimestre de 2016 fueron los representantes de las familias Svpeng, Faketoken, Regon, Asacub, Gugi y Grapereh. Cabe señalar que la familia Trojan-Banquer este trimestre aprendió a engañar a los usuarios para evadir algunos mecanismos de defensa de Android.

Troyanos extorsionistas móviles

En el tercer trimestre de 2016 detectamos 37 150 paquetes de instalación de troyanos extorsionadores móviles.

Número de paquetes de instalación de troyanos extorsionistas móviles detectados por Kaspersky Lab (cuarto trimestre de 2015 – tercer trimestre de 2016)

El brusco aumento en el número de paquetes de instalación de extorsionistas móviles en el primer y segundo trimestre de 2016 está condicionado por la activa difusión de troyanos de la familia Trojan-Ransom.AndroidOS.Fusob. En el primer trimestre de 2016 el 96% de los paquetes de instalación de troyanos extorsionadores móviles pertenecía a esta familia, y en el segundo trimestre su participación fue del 85%. En el tercer trimestre, su participación era ya del 73%.

Número de usuarios atacados por la familia de troyanos extorsionistas móviles Trojan-Ransom.AndroidOS.Fusob, enero – septiembre de 2016

Esta familia atacó a la mayor cantidad de usuarios en marzo de 2016 y desde entonces la cantidad de usuarios atacados ha venido disminuyendo, sobre todo en Alemania.

Sin embargo, el troyano extorsionista más popular del tercer trimestre fue Trojan-Ransom.AndroidOS.Fusob.h. Con él se enfrentó más del 53% de usuarios atacados por extorsionadores móviles.Después de iniciarse, este troyano solicita derechos de administrador, recopila información acerca del dispositivo, incluyendo coordenadas GPS y el historial de llamadas, y los envía al servidor de los delincuentes. Después, puede recibir la orden de bloquear el dispositivo.

Geografía de los troyanos extorsionistas móviles en el tercer trimestre de 2016

(porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados ** |

|

| 1 | Canadá | 0.95 |

| 2 | EE.UU. | 0.94 |

| 3 | Kazajistán | 0.71 |

| 4 | Alemania | 0.63 |

| 5 | Inglaterra | 0.61 |

| 6 | México | 0.58 |

| 7 | Australia | 0.57 |

| 8 | España | 0.54 |

| 9 | Italia | 0.53 |

| 10 | Suiza | 0.51 |

* Hemos excluido de la clasificación del país donde el número de usuarios móviles de antivirus de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos en el país atacados por troyanos extorsionadores móviles, con respecto al total de usuarios móviles del antivirus Kaspersky Lab en el país.

En todos los países del TOP 10, excepto Kazajistán, la familia más popular es Fusob. En los Estados Unidos, además de Fusob, es bastante popular la familia Trojan-Ransom.AndroidOS.Svpeng. Esta familia de troyanos extorsionistas apareció en 2014 como una modificación de la familia de troyanos bancarios Trojan-Banker.AndroidOS.Svpeng. Estos troyanos extorsionadores generalmente exigen de 100 a 500 dólares para desbloquear el dispositivo.

En Kazajistán la principal amenaza para los usuarios son los troyanos extorsionadores de la familia Small. Es un troyano extorsionador bastante simple, que superpone su ventana a todas las demás ventanas en el dispositivo, bloqueando así su funcionamiento. Los delincuentes por lo general piden desde 10 dólares por desbloquearlo.

Aplicaciones vulnerables usadas por los delincuentes

En el tercer trimestre de 2016 el paquete de exploits Neutrino abandonó el mercado cibercriminal, siguiendo los pasos de Angler y Nuclear, que lo hicieron el trimestre anterior.

Los paquetes de exploits RIG y Magnitude siguen activos. Y en el tercer trimestre RIG fue el más notable, por la brillante forma en que ocupó el nicho desocupado en el mercado de los paquetes de exploits.

Según los resultados del trimestre, la estadística del uso de exploits luce así:

Distribución de los exploits usados en los ataques por los delincuentes, según tipos de aplicaciones atacadas, tercer trimestre de 2016

El primer puesto en nuestra lista lo siguen ocupando los exploits para diferentes navegadores y sus componentes (45 %), cuyo número se redujo en 3 puntos porcentuales. A gran distancia lo siguen los exploits para las vulnerabilidades del sistema operativo Android (19 %), que en el tercer trimestre perdieron 5 puntos porcentuales. El tercer puesto lo ocupan los exploits para el paquete Microsoft Office, cuyo número -por el contrario- creció del 14 % al 16 % en el trimestre.

Los productos de seguridad móvil de @KasperskyES detectaron 30.167 troyanos bancarios en el 3er Trim. 2016 #KLreport

Tweet

Los exploits para Adobe Flash Player siguen siendo populares, es más, su participación se incrementó en más del doble, del 6% al 13%. La razón de esto, como ya lo hemos mencionado, fue el paquete de exploits RIG: Gracias a múltiples campañas que contaron con su participación, hubo un aumento brusco en la proporción de exploits SWF.

Programas maliciosos en Internet (ataques mediante la web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos adrede, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

En el tercer trimestre de 2016 nuestro antivirus web detectó 12 657 673 objetos únicos (scripts, exploits, archivos ejecutables, etc.) y reaccionó ante 45 169 524 direcciones URL únicas. Las soluciones de Kaspersky Lab han neutralizado 171 802 109 ataques lanzados desde recursos de Internet ubicados en 190 países del mundo.

Amenazas en línea para el sector financiero

La presente estadística contiene los veredictos de detección del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

En el tercer trimestre de 2014 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 1 198 264 usuarios. En comparación con el trimestre anterior (1 132 031), el número de usuarios atacados por malware financiero, aumentó en un 5.8%.

El tercer trimestre es la temporada de vacaciones para muchos usuarios de banca en línea en Europa, lo que significa que el número de pagos en línea realizados por estos usuarios aumenta en este periodo. Al mismo tiempo, se observa también un aumento de las amenazas financieras.

Número de usuarios atacados por malware financiero, tercer trimestre 2016

En el tercer trimestre la virulencia de las amenazas financieras fue creciendo mes tras mes.

Territorios de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre sobre el total de usuarios de nuestros productos en ese país.

Territorios afectados por los ataques del software malicioso bancario en el tercer trimestre de 2016

(porcentaje de usuarios atacados)

TOP-10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados ** |

|

| 1 | Rusia | 4.20 |

| 2 | Sri Lanka | 3.48 |

| 3 | Brasil | 2.86 |

| 4 | Turquía | 2.77 |

| 5 | Camboya | 2.59 |

| 6 | Ucrania | 1.90 |

| 7 | Venezuela | 1.90 |

| 8 | Vietnam | 1.86 |

| 9 | Argentina | 1.86 |

| 10 | Uzbekistán | 1.77 |

La presente estadística contiene los veredictos de detección del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de “Kaspersky Lab” atacados por troyanos bancarios, del total de usuarios individuales de los productos “Kaspersky Lab” en el país.

En el tercer trimestre de 2016 el país líder por el número de usuarios atacados por troyanos bancarios fue Rusia. Los representantes de la familia de troyanos bancarios Zeus (Zbot), que lideran por el número de usuarios atacados en el mundo, son los más activos en Rusia. Esto no es sorprendente, ya que detrás del desarrollo de este malware hay ciberdelincuentes rusos, que entienden a la perfección las características específicas de los sistemas rusos de banca en línea y la mentalidad de los usuarios rusos y toman en cuenta estas peculiaridades al desarrollar software malicioso. En Rusia se sigue difundiendo el troyano bancario Gozi, cuya brusca incursión se debió a los esfuerzos combinados de sus desarrolladores con los desarrolladores de otro troyano bancario, Nymaim, y tuvo lugar el último trimestre. Cabe señalar que Rusia ocupó el primer lugar en el TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles.

El recién llegado de la clasificación, que ocupó de inmediato el segundo lugar, fue Sri Lanka, un país famoso por sus atracciones turísticas. En este país el 3.48% de los usuarios se topó con amenazas financieras, entre ellos, por supuesto, puede haber extranjeros que llegaron al país de vacaciones y usaron la banca en línea para realizar pagos. El representante más activo del software malicioso bancario en la región fueron los representantes de la familia de troyanos bancarios Fsysna, que previamente se había visto involucrados en los ataques contra los usuarios de bancos latinoamericanos.

Este es el segundo trimestre consecutivo que Brasil ocupa el tercer puesto. En el segundo trimestre pronosticamos un aumento brusco de las actividades de las amenazas financieras, en particular en Brasil, debido a los juegos olímpicos que tuvieron lugar en este país. Sin embargo, a pesar del aumento, el porcentaje de usuarios atacados en Brasil fue insignificante: en el tercer trimestre el 2.86% de los usuarios de Brasil se enfrentaron a amenazas financieras, mientras que en el segundo trimestre el índice fue de 2.63%. Al mismo tiempo, los usuarios de Argentina sufrieron un gran número de ataques de los delincuentes, lo que ubicó a este país en el noveno puesto de la estadística.

La época de vacaciones influyó en los índices de casi todos los países del TOP 10. En Rusia, Ucrania y Uzbekistán, la gente suele salir de vacaciones justo en este periodo, mientras que otros países (Sri Lanka, Brasil, Turquía, Camboya, etc.) son países atractivos en términos de turismo. Es muy común que los turistas usen sistemas de banca en línea, lo cual es muy atractivo para los delincuentes que usan malware bancario.

La cuota de usuarios atacados en Italia fue del 0.60 %; en España, del 0.61 %; en Alemania, del 1.21 % y en los Emiratos Árabe Unidos, del 1.14 %.

TOP 10 de familias de malware bancario

Top 10 familias de malware utilizadas para atacar a los usuarios de banca en línea en el tercer trimestre de 2016 (porcentaje de usuarios atacados):

| Nombre* | Porcentaje de usuarios atacados** | |

| 1 | Trojan-Spy.Win32.Zbot | 34.58 |

| 2 | Trojan.Win32.Qhost/Trojan.BAT.Qhost | 9.48 |

| 3 | Trojan.Win32.Fsysna | 9.467 |

| 4 | Trojan-Banker.Win32.Gozi | 8.98 |

| 5 | Trojan.Win32.Nymaim | 8.32 |

| 6 | Trojan-Banker.Win32.Shiotob | 5.29 |

| 7 | Trojan-Banker.Win32.ChePro | 3.77 |

| 8 | Trojan-Banker.Win32.BestaFera | 3.31 |

| 9 | Trojan-Banker.Win32.Banbra | 2.79 |

| 10 | Trojan.Win32.Neurevt | 1.79 |

* Veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab, confirma su consentimiento a la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero.

El líder indiscutible de esta calificación sigue siendo Trojan-Spy.Win32.Zbot, cuyo código fuente se hizo público debido a una fuga y se convirtió en una herramienta asequible y fácil de usar para robar los datos de pago de los usuarios. Y no es de extrañar que este malware ocupe constantemente el primer lugar en esta clasificación: los maleantes añaden periódicamente a la familia nuevos ejemplares, compilados con a partir del mismo código fuente y que contiene pequeñas diferencias respecto al original.

En segundo lugar es para las familias de troyanos Qhost (veredictos: Trojan.Win32.Qhost и Trojan.BAT.Qhost). La funcionalidad de esta familia de malware es bastante primitiva: El troyano modifica el contenido del archivo Host (archivo de texto especial que contiene una base de datos de nombres de dominio y los convierte en direcciones de red) para que cuando se visite ciertos recursos, en la estación de trabajo infectada se carguen los componentes maliciosos de este troyano, que a su vez se encargan de robar la información de pago. Además, el troyano agrega al archivo Hosts una serie de entradas que impiden que el navegador del usuario se conecte a las aplicaciones web y recursos informáticos de populares fabricantes de antivirus.

Los productos de seguridad móvil de @KasperskyES detectaron 37.150 troyanos móviles en el 3er Trim. 2016 #KLreport

Tweet

En esta clasificación también apareció un nuevo representante de malware, que ya había estado activo en Sri Lanka, la familia de troyanos bancarios Trojan.Win32.Fsysna. Los delincuentes usan los miembros de esta familia no solo para robar datos de pago de las estaciones de trabajo infectadas, sino también para enviar correo no deseado. El troyano, en nombre del equipo infectado, redirige el spam de su centro de administración al servidor de correo. Además, algunos miembros de esta familia tienen la funcionalidad de troyano cifrador. En el arsenal de los ciberdelincuentes, Fsysna es una especie de “navaja suiza” para robar dinero.

En el tercer trimestre también hemos observado una reducción en las actividades de la conocida amenaza financiera Trojan-Spy.Win32.Lurk: el número de usuarios atacados por este software malicioso ha disminuido en un 7.10 %. Lurk no logró ingresar al TOP 10, pero sigue representando peligro para los usuarios de la banca en línea. Debido a que el grupo criminal que creó esta amenaza financiera, fue arrestado (escribimos sobre la detención de estos criminales en un artículo especial), pronosticamos que se reducirá la actividad de este troyano bancario en el próximo trimestre.

Programas cifradores maliciosos

Hoy en día, los cifradores maliciosos son una de las amenazas más acuciantes para los usuarios y empresas. Estos programas maliciosos se están volviendo cada vez más populares en el mundo criminal cibernético, ya que reportan considerables beneficios a sus propietarios.

En el tercer trimestre de 2016 detectamos 21 nuevas familias y 32 091 nuevas modificaciones de programas maliciosos cifradores. También añadimos a la colección de programas cifradores algunas familias que ya existían.

El número de nuevas familias de cifradores fue ligeramente inferior a la del segundo trimestre (25), pero en cambio el número de nuevas modificaciones se multiplicó por un factor de 3.5 en comparación con las descubiertas el trimestre anterior.

Número de nuevas modificaciones de programas maliciosos cifradores, primer al tercer trimestre de 2016

Los creadores de virus están constantemente tratando de mejorar sus creaciones. Además, los atacantes tratan de encontrar nuevas formas de infectar equipos, sobre todo para lanzar ataques contra empresas, que desde el punto de vista de los atacantes pueden ser mucho más rentables que los ataques contra los usuarios.

Ejecución remota del programa cifrador por parte de los delincuentes

Con cada vez mayor frecuencia descubrimos casos en que los delincuentes obtienen la contraseña de acceso remoto al sistema (por lo general, una organización) e infectan el equipo afectado con un troyano cifrador. Dcrypto y Xpan, detectados en el tercer trimestre, son ejemplos de malware propagado de esta manera.

Ransomware XPan/TeamXRat

Trojan-Ransom.Win32.Xpan es otro ejemplo de programa cifrador malicioso que los atacantes ejecutan después de penetrar en el sistema de la víctima mediante acceso remoto. Este troyano lo distribuyen los criminales brasileños, que obtienen la contraseña RDP (protocolo estándar para el acceso remoto al escritorio de Windows) e infectan el sistema afectado con el troyano Xpan, que cifra los archivos y muestra a la víctima un mensaje en el que pide un rescate.

Dcryptor/Mamba

Troya-Ransom.Win32.Dcryptor también es conocido bajo el seudónimo Mamba. Los delincuentes infectan manualmente los equipos con este malware. Obtienen las contraseñas de acceso remoto al equipo de la víctima y ejecutan el troyano. La contraseña de cifrado la transmiten como un argumento de línea de comandos.

El troyano Dcryptor utiliza el programa legítimo DiskCryptor durante la infección. Como resultado de la infección con este malware no sólo resultan cifrados los archivos en unidades de red, sino también secciones enteras del disco duro en el equipo local. El arranque del sistema se bloquea y en lugar del sistema operativo, la pantalla muestra un mensaje pidiendo un rescate y una dirección de correo electrónico para comunicarse con los atacantes.

Este troyano nos recuerda al famoso cifrador nocivo Petya/Mischa y su aparición es la continuación de una tendencia: los atacantes están buscando nuevas maneras para privar a la víctima del acceso a sus datos.

Cifradores escritos en lenguajes de script

Otra tendencia que nos llamó la atención es el crecimiento del número de cifradores escritos en lenguajes de script. En el tercer trimestre del año 2016 aparecieron varias nuevas familias de malware escrito en Python:

- HolyCrypt (Trojan-Ransom.Python.Holy)

- CryPy (Trojan-Ransom.Python.Kpyna)

- Trojan-Ransom.Python.Agent

Otro ejemplo es Stampado (Trojan-Ransom Win32. Stampa), malware que apareció en junio y está escrito en el lenguaje de automatización AutoIt.

Número de usuarios atacados por troyanos cifradores

En el tercer trimestre del año 2016 los cifradores atacaron a 821 865 usuarios únicos de KSN. En comparación con el trimestre anterior, el número de usuarios atacados se multiplicó por 2.6.

Número de usuarios únicos atacados por troyanos cifradores, tercer trimestre de 2016

La mayor contribución a esta estadística la hicieron los miembros de la familia Trojan-Downloader.JS.Cryptoload. Se trata de troyanos descargadores escritos en JavaScript, cuya finalidad es descargar e instalar representantes de varias familias de cifradores en el sistema.

Territorios de los ataques

Territorios afectados por los ataques de los troyanos extorsionistas en el tercer trimestre de 2016

(porcentaje de usuarios atacados)

Top 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** | |

| 1 | Japón | 4.83 |

| 2 | Croacia | 3.71 |

| 3 | Corea | 3.36 |

| 4 | Túnez | 3.22 |

| 5 | Bulgaria | 3.20 |

| 6 | Hong Kong | 3.14 |

| 7 | Taiwán | 303 |

| 8 | Argentina | 2.65 |

| 9 | Maldivas | 2.63 |

| 10 | Australia | 2.56 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos equipos se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Japón, como en el segundo trimestre, ocupó el primer lugar.

También en los diez países con el mayor porcentaje de usuarios atacados aparecieron Túnez, Hong Kong, Argentina y Australia; desaparecieron Italia, Yibuti, Luxemburgo y los Países Bajos.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos* | Porcentaje de usuarios atacados** | |

| 1 | CTB-Locker | Trojan-Ransom.Win32.Onion/ Trojan-Ransom.NSIS.Onion | 28.34 |

| 2 | Locky | Trojan-Ransom.Win32.Locky | 9.60 |

| 3 | CryptXXX | Trojan-Ransom.Win32.CryptXXX | 8.95 |

| 4 | TeslaCrypt | Trojan-Ransom.Win32.Bitman | 1.44 |

| 5 | Shade | Trojan-Ransom.Win32.Shade | 1.10 |

| 6 | Cryakl | Trojan-Ransom.Win32.Cryakl | 0.82 |

| 7 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 0.73 |

| 8 | Cerber | Trojan-Ransom.Win32.Zerber | 0.59 |

| 9 | CryptoWall | Trojan-Ransom.Win32.Cryptodef | 0.58 |

| 10 | Crysis | Trojan-Ransom.Win32.Crusis | 0.51 |

* Estadística basada en los veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab, confirma su consentimiento a la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

En el tercer trimestre, al igual que en el segundo, el malware más propagado fue CTB-Locker. Locky y CryptXXX ocuparon los siguientes puestos del TOP 3. El cifrador TeslaCrypt, a pesar de que sus autores dejaron de desarrollarlo y publicaron su llave descifradora maestra en mayo, sigue estando presente en la clasificación (aunque su prevalencia se redujo este trimestre en 5.8 veces).

Crysis

Por primera vez en el TOP 10 de malware más propagado ingresa (detectado como Crysis Trojan-Ransom.Win32.Crusis). Este troyano fue descubierto en febrero de 2016 y desde entonces su código ha sufrido varias revisiones.

Es curioso que la lista de direcciones de correo usada por distribuidores de Crysis para pedir el rescate, corresponde parcialmente a la lista de direcciones asociadas con otros prominentes troyanos, Cryakl y Aura. Al mismo tiempo, el análisis de archivos ejecutables de estas familias muestra que sus códigos no tienen nada en común. Al parecer, estos programas maliciosos se difunden mediante un sistema de afiliación, y algunos distribuidores se ocupan de tres diferentes troyanos al mismo tiempo, y al hacerlo usan la misma dirección de correo electrónico adonde deben escribir los usuarios afectados para averiguar las condiciones de pago del rescate.

Polyglot/MarsJoke

Este troyano apareció en agosto de 2016 (hace poco publicamos un análisis detallado de Polyglot). Este malware no ingresó en el TOP 10, pero tiene una peculiaridad interesante: los autores del troyano intentaron copiar el famoso CTB-Locker, que por segundo trimestre consecutivo ocupa el primer puesto en nuestra estadística. Tanto la apariencia como la estructura interna de este malware nos recuerda al “prototipo”, pero esta vez, los atacantes cometieron un error que permite descifrar los archivos sin pagar rescate.

Países-fuente de ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

El segundo trimestre de 2016 las soluciones de Kaspersky Lab neutralizaron 171 802 109 ataques lanzados desde recursos de Internet ubicados en 191 países del mundo. Se registraron 107 215 793 direcciones URL únicas que provocaron reacciones del antivirus web.

El 83% de las notificaciones sobre ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países.

Distribución por países de las fuentes de ataques web, tercer trimestre de 2016

El líder del último trimestre no ha cambiado: Estados Unidos sigue ocupando el primer puesto (33.51%). Rusia cayó del segundo al cuarto lugar (9%). El segundo lugar lo ocupó Alemania (10.5%). Canadá abandonó la lista, mientras que Chipre, país nuevo en esta estadística, ocupó el noveno puesto (0.96%).

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

Merece la pena destacar que, a partir de este trimestre, la calificación tomará en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Eslovenia | 30.02 |

| 2 | Bulgaria | 29.49 |

| 3 | Armenia | 29.30 |

| 4 | Italia | 29.21 |

| 5 | Ucrania | 28.18 |

| 6 | España | 28.15 |

| 7 | Brasil | 27.83 |

| 8 | Bielorrusia | 27.06 |

| 9 | Argelia | 26.95 |

| 10 | Catar | 2642 |

| 11 | Grecia | 26.10 |

| 12 | Portugal | 26.08 |

| 13 | Rusia | 25.87 |

| 14 | Francia | 25.44 |

| 15 | Kazajstán | 25.26 |

| 16 | Azerbaiyán | 25.05 |

| 17 | Emiratos Árabes Unidos | 24.97 |

| 18 | Vietnam | 24.73 |

| 19 | China | 24.19 |

| 20 | Albania | 23.23 |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

El líder de la estadística es diferente al del semestre pasado: de nuevo es Rusia (32.1%), que subió del segundo al primer puesto. Azerbaiyán (23.91%) en el tercer trimestre cayó del primero al octavo lugar y China, (21.97%) del tercero al decimoctavo. Armenia (27.77%), en cambio, ascendió del noveno al segundo puesto.

En comparación con el segundo trimestre, Kirguistán, Chile e India abandonaron el TOP 20. Los novatos de la lista son: España (22.83%), Emiratos Árabes Unidos (22.45%) y Grecia (21.57%).

Geografía de los ataques web del malware en el tercer trimestre de 2016

(porcentaje de usuarios atacados)

Entre los páises más seguros para navegar por Internet están Croacia (14.21%), Reino Unido (14.19%), Singapur (13.78%), Estados Unidos (13.45%), Noruega (13.07%), República Checa (12.80%), Sudáfrica (11.98%), Suecia (10.96%), Corea (10.61%), los Países Bajos (9.95%) y Japón (9.78%).

En promedio, durante el trimestre, un 18.9% de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web realizado por malware. En comparación con el segundo trimestre de 2016 esta cifra aumentó en 03 puntos porcentuales.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. En estos datos se enumeran los objetos que entraron en el equipo infectando archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

El tercer trimestre de 2014 nuestro antivirus de archivos detectó 116 710 804 objetos nocivos y potencialmente indeseables.

Países en que los equipos de los usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los ordenadores personales en diferentes países del mundo.

Merece la pena destacar que, a partir de este trimestre, la calificación tomará en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

Merece la pena destacar que, a partir de este trimestre, la calificación tomará en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Vietnam | 52.07 |

| 2 | Afganistán | 52.00 |

| 3 | Yemen | 51.32 |

| 4 | Somalia | 50.78 |

| 5 | Etiopía | 50.50 |

| 6 | Uzbekistán | 50.15 |

| 7 | Ruanda | 50.14 |

| 8 | Laos | 49.27 |

| 9 | Venezuela | 49.27 |

| 10 | Filipinas | 47.69 |

| 11 | Nepal | 47.01 |

| 12 | Yibuti | 46.49 |

| 13 | Burundi | 46.17 |

| 14 | Siria | 45.97 |

| 15 | Bangladesh | 45.48 |

| 16 | Camboya | 44.51 |

| 17 | Indonesia | 43.31 |

| 18 | Tayikistán | 43.01 |

| 19 | Mozambique | 42.98 |

| 20 | Myanmar | 42.85 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase malware, del total de usuarios de productos de Kaspersky Lab en el país.

En promedio, en el mundo por lo menos una vez durante el segundo trimestre se detectaron amenazas locales en el 22.9 % de los equipos de los usuarios.

Países con el menor nivel de infección: España (14.68%), Singapur (13.86%), Italia (13.30%), Finlandia (10.94%), Noruega (10.86%), Francia (10.81%), Australia (10.77%), Checa (9.89%), Croacia (9.70%), Irlanda (9.62%), Alemania (9.16%), Reino Unido (9.09%), Canadá (8.92%), Suecia (8.32%), Estados Unidos (8.08%), Dinamarca (6.53%) y Japón (6.53%).

Desarrollo de las amenazas informáticas en el tercer trimestre de 2016. Estadística