Introducción

El mercado de la ciberdelincuencia rusa es conocido en todo el mundo. Por ruso en este caso no solo se sobreentienden los delincuentes que son ciudadanos de la Federación de Rusia, sino también de algunos países limítrofes de la ex Unión Soviética. En la mayoría de los casos se trata de Ucrania y las repúblicas bálticas: Estonia, Letonia y Lituania. Esta fama está condicionada por dos factores principales: el dinamismo de los cibercriminales de habla rusa, mencionado con frecuencia en las noticias y el gran número de recursos online abiertos, que sirvieron o sirven de foro para la comunicación entre los representantes de los círculos cibercriminales, no tanto para cerrar tratos, como para publicitar anuncios de diferentes “servicios” y “productos” y discutir su calidad y formas de aplicación.

Durante el tiempo que ha existido este mercado, ha ido transformándose el conjunto de “productos” y “servicios” ofrecidos, que se han ido orientando cada vez más a los ataques financieros, realizados a niveles cada vez más altos. Entre los tipos de delitos más propagados estuvo (y está) el comercio de datos de tarjetas de pago robadas. Con la aparición de las tiendas online y demás servicios que utilizan el pago electrónico, se extendió el uso de los ataques DDoS y los delitos financieros cuyo objetivo es robar los datos de pago de los usuarios o robar directamente el dinero de las cuentas de los usuarios y las compañías.

Las incursiones contra las billeteras electrónicas de los usuarios y las cuentas de las compañías las empezó el troyano Ibank (2006). Después aparecieron ZeuS (2007) y SpyEye (2009), más adelante lo hicieron Carberp (2010) y Carbanak (2013). Y esta no es, ni de lejos, la lista completa de troyanos que los delincuentes utilizan para robar el dinero y los datos de los usuarios.

Mientras más se difunden las operaciones financieras online, más se interesan los delincuentes informáticos por las organizaciones que las usan. Los últimos años los delincuentes cibernéticos han empezado a atacar con cada vez mayor frecuencia no solo a los clientes de los bancos y tiendas online, sino también a las organizaciones financieras: los bancos y los sistemas de pago. La historia del grupo Carbanak, que se especializa en ataques contra bancos y que fue descubierta por Kaspersky Lab, es una confirmación palpable de esta tendencia.

Los expertos de Kaspersky Lab han venido haciendo un seguimiento de las actividades clandestinas de los hackers desde el mismo momento en que aparecieron. Nuestra compañía publica a intervalos regulares informes sobre la situación de las ciberamenazas financieras, que reflejan la cantidad de ataques llevados a cabo mediante malware financiero durante un determinado periodo.

Los datos sobre la cantidad de ataques pueden ayudar a entender la envergadura del problema, pero no dicen nada sobre sus autores. Esperamos que nuestro artículo permita poner en claro este otro aspecto del problema de la ciberdelincuencia financiera.

Los datos que presentamos en este artículo se han recopilado durante decenas de investigaciones, realizadas con la colaboración de los expertos de Kaspersky Lab en los últimos años, y como resultado del seguimiento del mercado cibercriminal que durante largos años han hecho nuestros expertos.

Panorama de la situación

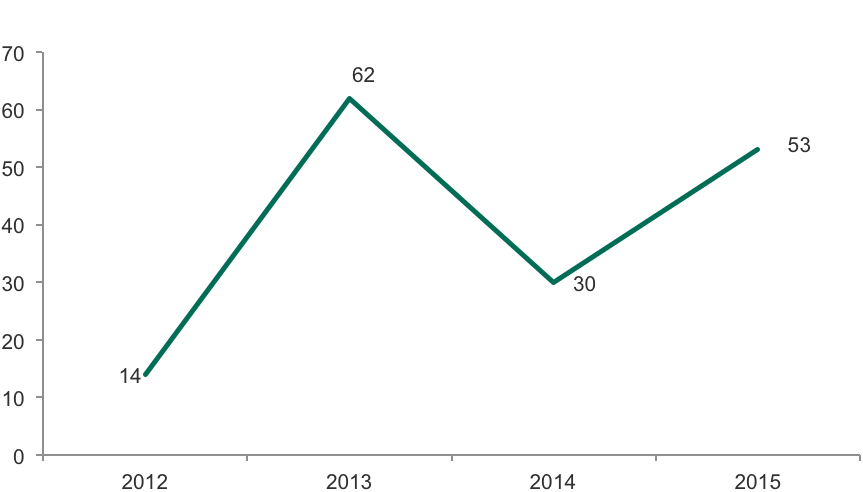

Según las apreciaciones de Kaspersky Lab, en el periodo comprendido entre 2012 y 2015, las fuerzas de seguridad de diferentes países (entre ellos EE.UU., Rusia, Bielorrusia, Ucrania y los países de la Unión Europea) arrestaron a más de 160 ciberdelincuentes de habla rusa, miembros de grupos delincuenciales pequeños, medianos y grandes, que se dedicaban a robar mediante malware en todo el mundo. La suma de los perjuicios causados por sus actividades supera los 790 millones de dólares. (Este cálculo se ha hecho usando los datos del análisis de la información pública sobre los arrestos de sospechosos de haber cometido ciberdelitos financieros en el periodo de 2012 a 2015 y los datos pertenecientes a Kaspersky Lab). De esta suma, cerca de 509 millones de dólares fueron robados por los delincuentes fuera de las fronteras de la ex Unión Soviética. Naturalmente, esta cifra sólo toma en cuenta los perjuicios confirmados por la información recibida por las fuerzas de seguridad durante sus investigaciones. En realidad, los cibercriminales pueden haber robado sumas mucho mayores.

Fluctuación del número de arrestos de ciberdelincuentes de habla rusa, que se hicieron públicos en el periodo entre 2012 y 2015

Otro indicador que permite hacerse una idea de las dimensiones del problema de la ciberdelincuencia de habla rusa es la cantidad de personas condenadas por delitos cibernéticos en los últimos años. Así, sólo en el territorio de Rusia, desde principios de 2013 al primer semestre de 2015 se condenó a 495 personas bajo los artículos 272 (acceso no sancionado a información digital) y 273 (creación y difusión de programas maliciosos) del Código Penal de la Federación de Rusia. De ellos, sólo 21 delincuentes recibieron condenas de privación de libertad. Cabe destacar que la diferencia entre la cantidad de arrestados y la cantidad de condenados se puede explicar porque no siempre los medios de comunicación masiva informan sobre los arrestos de ciberdelincuentes. Además, no es raro que después del sensacional arresto del cabecilla de algún grupo sigan los arrestos de los demás miembros del grupo y que, como resultado, el número total de procesados sea mucho mayor que el de sospechosos iniciales.

Desde 2013 los empleados del Departamento de investigación de incidentes informáticos de Kaspersky Lab han participado en la investigación de más de 330 incidentes de seguridad cibernética. Más del 95% de estos incidentes están relacionados con el robo de dinero o de información financiera.

A pesar de que el número de arrestos de delincuentes de habla rusa por asuntos relacionados con ciberdelitos financieros ha aumentado notablemente en 2015 en comparación con el año anterior, en el mercado cibercriminal todavía hay mucho movimiento. Según los cálculos de los expertos de Kaspersky Lab, durante los últimos tres años unas mil personas estuvieron implicadas en la ciberdelincuencia de habla rusa, considerando a aquellas que tomaron parte en la creación de infraestructura, escribieron y difundieron malware para el robo de dinero, o que de forma directa robaron o convirtieron en efectivo el dinero robado. La mayor parte de los delincuentes todavía está libre.

Es más, se puede calcular el número de personas que forman parte del núcleo de los grupos criminales activos (es decir, los organizadores, los que se ocupan de sacar el dinero de las cuentas capturadas y los hackers profesionales): no son más de 20 personas. Son los asiduos visitantes de los foros clandestinos, sobre quienes los expertos de Kaspersky Lab durante los últimos tres años han recopilado una considerable cantidad de información, que demuestra su participación potencial en actividades ilegales relacionadas con el robo de dinero.

Pero es difícil nombrar la cantidad de grupos que operan desde el territorio de Rusia y países vecinos, porque muchos de los involucrados participan en varios robos, para después dejar de hacerlo por varias razones. Algunos de los integrantes de grupos ya descubiertos, pero desaparecidos continúan sus acciones ilegales como miembros de otros grupos.

El departamento de investigación de incidentes informáticos de Kaspersky Lab puede declarar con toda seguridad que en el presente un mínimo de tres grandes grupos cibercriminales especializados en delitos financieros están operando. En estos últimos años, los expertos de la compañía vienen haciendo un seguimiento constante de las actividades de estos grupos.

Todos los cinco grupos ingresaron al campo de visión de nuestros expertos en 2012-2013 y siguen todavía activos. Están formados por un mínimo de 10 y un máximo de 40 personas. Por lo menos dos de los grupos lanzan ataques activos no sólo dentro de Rusia, sino también fuera de sus fronteras: en EE.UU., Inglaterra, Australia, Francia, Italia y Alemania.

En vista de que las investigaciones todavía no han llegado a su fin, no es posible publicar información más detallada sobre las actividades de estos grupos. Kaspersky Lab sigue investigando las actividades de estos grupos y colabora activamente con las fuerzas de seguridad de Rusia y otros países para neutralizar las actividades de los ciberdelincuentes.

La investigación de las actividades de estos grupos permitió a los expertos de Kaspersky Lab hacerse una idea de sus métodos y de la estructura del mercado cibercriminal.

Estructura del mercado cibercriminal de habla rusa

El “surtido”

Bajo el término de “mercado cibercriminal” se suele entender el conjunto de “servicios” y “productos” usados para realizar diferentes acciones ilegales en el ciberespacio. Estos “productos” y “servicios” se ofertan a los usuarios o grupos de usuarios en comunidades especializadas, en su mayoría cerradas al gran público.

Bajo el término “productos” se entiende:

- Software destinado a obtener acceso no sancionado a una computadora o dispositivo móvil y al robo de datos o dinero de la víctima (troyanos);

- Software destinado a explotar las vulnerabilidades en el software instalado en el equipo de la víctima (exploits);

- Bases de datos de tarjetas de pago robadas o de otro tipo de información que pueda ser de valor;

- Tráfico de Internet (cantidad de visitas de usuarios que tienen un determinado conjunto de características al sitio web elegido por el cliente).

Los “servicios” son:

- Envío de spam;

- Organización de ataques DDoS (que causan sobrecargas de solicitudes a los sitios, para hacerlos inaccesibles a los usuarios legítimos);

- Verificar si los antivirus pueden detectar un malware;

- “Recifrado” de malware (modificación del malware para hacer que los antivirus no lo detecten);

- Alquiler de paquetes de exploit;

- Alquiler de servidores dedicados;

- VPN (prestación de acceso anónimo a recursos web, protección del intercambio de datos);

- Alquiler de abuse proof hosting (es decir, un tipo de hosting que no reacciona ante las quejas sobre contenidos maliciosos y no desconecta los servidores);

- Alquiler de botnets;

- Verificación del valor de los datos de tarjetas de pago robadas;

- Servicios de confirmación de datos (llamadas falsas, imágenes escaneadas de documentos falsificados);

- Promoción de sitios maliciosos y publicitarios en los resultados de las búsquedas;

- Servicios de intermediarios durante la compra de “productos” y “servicios”;

- Extracción y retiro de dinero.

Por lo general, el pago de los “productos” y “servicios” en el mercado cibercriminal se realiza con la ayuda de algún sistema de pagos electrónicos, como WebMoney, Perfect Money, Bitсoin, etc.

En diferentes combinaciones, todos estos “productos” y “servicios” se venden y compran para organizar cuatro tipos principales de delitos, que también pueden combinarse de diversas formas a discreción cada grupo en concreto:

- ataques DDoS (a pedido o para extorsionar);

- Robo de datos personales y datos de acceso a dinero electrónico (para su posterior reventa o para robar dinero);

- Robo de dinero de cuentas de bancos u otras organizaciones;

- Espionaje personal o corporativo;

- Bloqueo de acceso a los datos en el equipo infectado para realizar extorsiones;

Según lo observado por los expertos de Kaspersky Lab, los delitos relacionados con el robo de dinero fueron los más difundidos estos últimos años. Por esta razón, toda la información que daremos más adelante se refiere sobre todo a este segmento del mercado cibercriminal de habla rusa.

El “mercado de trabajo” de los ciberdelitos financieros

La demanda de diversas habilidades necesarias para fabricar “productos” y prestar “servicios” ha creado un mercado de trabajo de especialistas requeridos por los cibercriminales involucrados en ciberdelitos financieros.

La lista de profesiones es prácticamente la misma que la de cualquier compañía de perfil TI:

- Programadores, codificadores y escritores de virus (para la creación de malware nuevo y la modificación del malware existente);

- Diseñadores web (para la creación de páginas y mensajes phishing, etc.);

- Administradores de sistemas (para la creación y soporte de infraestructura TI);

- Evaluadores de software (para realizar pruebas del malware);

- “Encriptadores” (para cifrar de otra forma el código malicioso, de tal manera que los antivirus no lo puedan detectar).

En la lista no entran los directores de los grupos criminales, los que sacan el dinero de las cuentas capturadas y los directores de los proyectos drop, que administran el proceso de retiro de dinero en efectivo, ya que las relaciones que establecen estos elementos entre sí son más de socio que de patrón-empleado.

Dependiendo del tipo y las dimensiones de la empresa criminal, los directores de los grupos contratan empleados “de plantilla” con un sueldo fijo, o bien trabajan con ellos como freelancers, pagándoles por su trabajo sobre un proyecto en concreto.

Texto de anuncio de vacancia para programadores en un grupo cibercriminal, en un foro semicerrado. Entre las exigencias para los candidatos está haber escrito bots complejos.

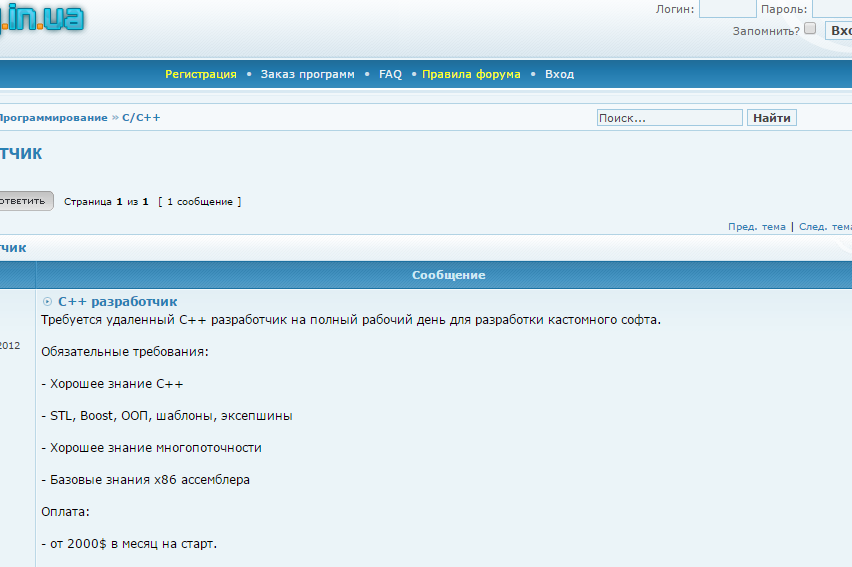

Los delincuentes contratan nuevos “empleados” en los sitios donde tradicionalmente se reúnen los usuarios involucrados en actividades ilegales, o en los recursos para personas interesadas en nuevas formas de ganar dinero en Internet. En algunos casos, ponen anuncios en sitios comunes y corrientes de búsqueda de vacancias y empleados o en las bolsas para colaboradores remotos.

A grandes rasgos, los empleados que toman parte en actividades cibercriminales se pueden dividir en dos tipos: aquellos que se dan cuenta de la ilegalidad del proyecto en trabajan y aquellos que (por lo menos en la etapa inicial) no se dan cuenta. En el último caso se trata, como regla, de personas que son necesarias para hacer trabajos relativamente sencillos, por ejemplo, copiar la interfaz de los sistemas y de los sitios web bancarios.

Al publicar vacancias en sitios legítimos, los ciberdelincuentes esperan encontrar empleados en regiones alejadas de Rusia y los países vecinos (sobre todo Ucrania), donde es común que los especialistas en TI tengan dificultades para encontrar empleo con un sueldo digno.

El delincuente publicó una vacancia para un especialista en java/flash en un popular sitio web ucraniano de búsqueda de trabajo para especialistas TI. Entre los requisitos están un buen nivel de programación en Java, Flash, conocimientos de las especificaciones JVM/AVM, etc. Por 2500 dólares los organizadores ofrecen trabajo remoto a horario completo.

La razón por la que buscan “empleados” en regiones alejadas es banal: a ellos se les puede pagar menos que a los que viven en ciudades grandes. Al mismo tiempo, los delincuentes suelen preferir a los candidatos que no tienen antecedentes de haber participado en actividades ilegales.

Con frecuencia estas vacancias se presentan como ofertas de trabajo legítimo, y sólo después de recibir la tarea queda claro de qué tipo de trabajo se trata.

En este ejemplo el organizador del grupo criminal ofrece trabajo a un programador en JavaScript, camuflando la vacancia como “trabajo en un estudio Web innovador, especializado en la creación de aplicaciones para Internet capaces de resistir grandes cargas”.

En el caso de los sitios legítimos de búsqueda de trabajo, el público es menos experimentado.

En este caso la vacancia de programador en C++ es necesaria para desarrollar software “a pedido”. Por software “a pedido” se sobreentiende malware.

La segunda razón por que buscan “empleados” remotos es que el organizador trata de hacer que las actividades del grupo sean lo más anónimas posible y aspira a crear condiciones en las que empleado no tenga información completa sobre la identidad del jefe.

Variantes de organización de grupos criminales

Los grupos criminales que roban dinero o información financiera que permita obtener acceso al dinero se diferencian por su cantidad de miembros y las dimensiones de sus actividades. Se pueden distinguir tres formas principales de incorporación en esta esfera:

- Programas de afiliados

- Delincuentes solitarios, grupos pequeños y medianos (de hasta diez personas)

- Grandes grupos (de más de diez miembros)

Esta división es condicional. La dimensión de las actividades de un grupo depende de la experiencia que tengan sus miembros, sus ambiciones y su nivel de talento organizativo. En algunos casos los expertos de Kaspersky Lab observaron grupos relativamente reducidos de delincuentes que ejecutaban tareas que, por lo general, exigen el esfuerzo de un número mayor de miembros.

Programas de afiliados

Los programas de afiliados son la forma más simple y menos costosa de participar en actividades cibercriminales. La esencia de los programas de afiliados consiste en que los organizadores les brindan a sus “afiliados” prácticamente todos los instrumentos necesarios para cometer delitos. La tarea de los “afiliados” es instalar la mayor cantidad posible de malware en los dispositivos de los usuarios. A cambio, el dueño o dueños del programa de afiliados comparte con ellos las ganancias recibidas como resultado de las infecciones. Dependiendo del tipo de esquema fraudulento, pueden ser:

- las sumas robadas de las cuentas de los usuarios de la banca en Internet;

- el dinero pagado por los usuarios como rescate cuando los delincuentes usan malware de cifrado;

- el dinero de las cuentas de prepago de los usuarios de dispositivos móviles, recibido como resultado del envío oculto de mensajes de texto a números Premium realizado por el malware.

En sí, la creación y mantenimiento de un programa de afiliados destinado al robo de dinero también es un delito cibernético cometido, como regla, por un grupo de usuarios. Sin embargo, con frecuencia son los grandes grupos los que realizan este tipo de proyectos, y sobre ellos daremos más detalles un poco más adelante.

Aviso sobre el inicio de pruebas beta de un programa de afiliados para propagar cifradores-extorsionadores. A juzgar por sus características, las actividades del grupo están orientadas a compañías ubicadas en EE.UU. e Inglaterra. Esto se puede deducir porque el malware propagado mediante la red de afiliados puede cifrar archivos con 80 diferentes extensiones, muchas de las cuales corresponden a archivos de aplicaciones usadas en empresas. En los requisitos para los candidatos se menciona la necesidad de demostrar la presencia de tráfico procedente de EE.UU. e Inglaterra.

Según las observaciones de los expertos de Kaspersky Lab, últimamente los programas de afiliados están perdiendo popularidad entre los cibercriminales de habla rusa. Durante largo tiempo el motor principal de su popularidad fueron los esquemas fraudulentos que suponían la infección de dispositivos móviles de los usuarios con malware que envía mensajes de texto a números premium. Pero en la primavera de 2014 el regulador estatal de las telecomunicaciones rusas introdujo nuevos requisitos para este tipo de servicios, que entre otras cosas exigen que el usuario confirme adicionalmente su suscripción a los servicios móviles de pago. Este cambio fue uno de los factores clave que redujo casi a cero las actividades de los programas de afiliados maliciosos. De todos modos, esta forma de actividad conjunta de los cibercriminales todavía la siguen usando los grupos especializados en la propagación de programas cifradores-extorsionadores.

Grupos pequeños

Esta forma de participación se diferencia de los programas de afiliados en que el delincuente (o delincuentes) organiza por sí mismo un esquema de fraude. Para hacerlo, compra la mayoría de los componentes necesarios para el ataque (malware y sus modificaciones “recifradas”, tráfico, servidores, etc.) en el mercado negro. La mayor parte de las veces, los miembros de estos grupos no son expertos en tecnologías informáticas y de redes, pero obtienen información sobre los componentes y los métodos de organización de ataques financieros en fuentes de libre acceso, como por ejemplo los foros. Las posibilidades de estos grupos suelen estar limitadas por una serie de factores. En particular, el uso de malware de gran difusión hace que muy pronto lo empiecen a detectar los programas antivirus, lo que a su vez hace que los delincuentes tengan que invertir más en la propagación del malware y en su “recifrado” para evadir los sistemas de defensa. Y todo esto hace que se reduzca la suma de dinero que llega a los bolsillos del maleante.

Estos delincuentes suelen cometer errores que conducen a que los identifiquen y arresten. Pero la inversión inicial, que es relativamente baja (desde 200 dólares) y la posibilidad de robar mucho más sigue atrayendo a nuevos ilusos.

Un ejemplo claro de estos grupos de aficionados es el de un grupo condenado por un juez ruso en 2012 por el robo de más de 13 millones de rublos (cerca de 422 000 dólares a la tasa de cambio de entonces) a los clientes de un banco ruso que usaban su sistema bancario en Internet. Después de una compleja investigación multidisciplinaria, los expertos de Kaspersky Lab reunieron suficiente información para que las autoridades pudiesen identificar a los ladrones.

El tribunal les impuso a los dos miembros del grupo criminal una condena condicional de cuatro años y medio de cárcel. Sin embargo, el veredicto judicial no detuvo a los delincuentes, que continuaron cometiendo delitos en los dos años y medios siguientes, por una suma equivalente. En mayo de 2015 los arrestaron de nuevo.

Grandes grupos criminales organizados

Los grandes grupos criminales se diferencian de los demás por las dimensiones de sus actividades, su actitud mucho más profesional hacia la organización de delitos y sus principios de funcionamiento. El número de integrantes de tales grupos puede llegar a varias decenas de personas (sin contar los proyectos drop, usados para convertir en efectivo lo robado y lavar el dinero), y sus ataques no se limitan a los clientes particulares de la banca en Internet. Estos grupos también amenazan a las pequeñas y medianas empresas, y los grupos más grandes y sofisticados como Carbanak, amenazan hasta a los bancos y sistemas de pago.

El esquema de actividad de los grandes grupos se diferencia considerablemente del de los pequeños grupos. Si vale la comparación, el principio de organización de algunos de ellos es similar al de una compañía mediana dedicada al desarrollo de software.

En particular, en los grandes grupos existe algo semejante a una plantilla, un grupo de cómplices que cumplen las funciones de organizadores y reciben un sueldo fijo. Pero incluso en un grupo grande y profesional, se encomienda una parte de las tareas a terceros. Por ejemplo, el “recifrado” de los programas maliciosos lo puede hacer un empleado de plantilla o un escritor de virus independiente, o bien pueden recurrir a servicios externos, donde el proceso está automatizado mediante un software especializado. Lo mismo sucede con muchos otros componentes de la infraestructura TI necesaria para cometer delitos.

Son ejemplos de grandes grupos delictivos organizados la famosa agrupación Carberp, cuyos integrantes cayeron arrestados en los territorios de la Federación de Rusia y Ucrania en 2012 y 2013 respectivamente, y la agrupación Carbanak descubierta por Kaspersky Lab a principios de 2015.

Las actividades de los programas de afiliados y los pequeños grupos causan daños que se cuentan en decenas y cientos de miles de dólares, pero las actividades más peligrosas y destructivas son las de los grandes grupos criminales. Los perjuicios causados por el grupo Carberp se calculan en varios millones de dólares y el grupo Carbanak, según la apreciación hecha por Kaspersky Lab, pudo haber robado hasta mil millones de dólares. Por esta razón, el estudio de los mecanismos de funcionamiento y las tácticas de estos grupos es una tarea importantísima, ya que ayuda a investigar sus actividades con más efectividad y, por fin, neutralizarlas.

Distribución de papeles en un grupo grande

Un cibercrimen financiero grande es aquel que causa millones de dólares de pérdida a las organizaciones atacadas. Es el resultado de las actividades de un gran círculo de “especialistas” en seguridad informática y en materias financieras. Como regla, el golpe está precedido por una etapa de preparación que puede durar varios meses, en la que (aparte de la construcción de una infraestructura compleja, la elección y desarrollo de malware) se hace un análisis profundo de la organización atacada para averiguar los detalles de sus operaciones internas y los puntos débiles de sus sistemas de seguridad. Cada miembro del grupo criminal tiene un determinado conjunto de obligaciones.

La distribución de papeles descrita más abajo es típica de un grupo criminal dedicado al robo de dinero. La distribución de papeles en los grupos especializados en otros tipos de delitos puede ser diferente.

Escritor de virus o programador

El escritor de virus o programador es responsable de crear malware, programas que permiten a los atacantes fortificarse en las redes TI de la organización atacada, descargar programas maliciosos complementarios que pueden ayudar a recibir la información necesaria y a fin de cuentas, robar dinero.

De grupo en grupo este miembro y sus formas de relacionarse con los organizadores del grupo criminal pueden ser diferentes. Por ejemplo, si el grupo usa malware ya listo, conseguido en fuentes abiertas o comprado a otros escritores de virus, sus funciones se pueden reducir a configurar y modificar el malware para que funcione en una nueva infraestructura creada para determinado ciberdelito, como también adaptarlo para lanzar ataques contra organizaciones en concreto. Los grupos más desarrollados, no obstante, tratan de usar sólo sus propios programas, porque esto hace que el malware sea menos visible a la mayoría de los antivirus y le da posibilidades más amplias para modificar el malware. En este caso el papel del escritor de virus es mucho más importante, ya que es el responsable de la arquitectura y el conjunto de funciones del malware.

Además, el escritor de virus puede asumir el papel de responsable del “recifrado” del programa malicioso. Pero esto es justo para los casos cuando el organizador trata de conservar dentro del grupo la mayor cantidad de tareas, y usa un software original para recifrar el malware. En la mayoría de los casos este procedimiento se lo encomiendan a terceros o a servicios de criptografía.

Evaluadores

La función de los evaluadores que trabajan en un grupo criminal no se diferencia mucho de la de los evaluadores de software que trabajan en las compañías TI legales. De la misma forma que en las organizaciones legales, los evaluadores cibercriminales reciben de sus gerentes planes detallados para evaluar programas maliciosos en diferentes entornos (diferentes versiones de sistemas operativos, diferentes juegos de aplicaciones instaladas, etc.) y los ejecutan. Si el esquema fraudulento utiliza interfaces falsificadas de sistemas de servicios de banca a distancia o de sistemas de pago, los evaluadores también se encargan de comprobar que estos funcionen correctamente.

Diseñadores y programadores web

Como regla, los diseñadores y programadores web son empleados que trabajan de forma no presencial, cuyas tareas son crear páginas y sitios phishing, copiar las interfaces de aplicaciones web y hacer inyecciones web que se usan para robar los datos de acceso a sistemas de pago y sistemas de servicios bancarios a distancia.

Propagadores

La tarea de los propagadores es instalar el malware en la mayor cantidad posible de dispositivos. Para lograrlo, usan varios instrumentos. Como regla, el organizador determina las características de los usuarios que hay que infectar y compra el tráfico necesario a los así llamados “proveedores de tráfico” (servicios que acarrean usuarios con determinadas características a un determinado sitio web).

Aviso de compra de tráfico. Los cibercriminales están dispuestos a pagar solamente por las instalaciones de malware realizadas con éxito un precio de 140 dólares por cada 1000 “respuestas” (mensajes del malware enviado al servidor de administración después de realizada la infección).

Los organizadores pueden pedir a las organizaciones que prestan estos servicios que hagan envíos masivos de spam con un archivo infectado adjunto o un enlace que lleve a la víctima al sitio malicioso. En otros casos, los organizadores pueden escoger por sí mismos un sitio que tenga un público adecuado a sus intereses y pedir que lo hackeen para poner un paquete de exploits allí. Desde luego, todos estos instrumentos se pueden usar en combinación.

Hacker

Es frecuente que durante la realización de un ataque contra una organización el organizador se dé cuenta de que no puede completarlo con el conjunto de exploits y otro malware que tiene a su disposición, por ser insuficiente para infectar todos los equipos necesarios y afirmarse en ellos. A veces puede necesitar el hackeo selectivo de un equipo o sitio web específico. En estos casos los organizadores contratan a hackers, que suelen tener una preparación seria en seguridad en Internet y ser capaces de realizar tareas no estándar. En muchos de los casos investigados por los expertos de Kaspersky Lab, los delincuentes contrataban hackers de forma episódica, y sus acciones se pagaban a destajo. Pero cuando la necesidad de hackear sistemas se convierte en regular (por ejemplo, en el caso de ataques selectivos contra instituciones financieras), el hacker se convierte en miembro estable del grupo y con frecuencia, en uno de sus elementos clave, junto con los organizadores y los encargados de extraer el dinero.

Administradores de sistemas

La principal tarea de los administradores de sistemas que integran los grupos cibercriminales no se diferencia mucho de la que cumplen los administradores de sistemas comunes y corrientes. A grandes rasgos, consiste en implementar la infraestructura TI necesaria y mantener su funcionamiento. Los administradores de sistemas cibercriminales se encargan de configurar los servidores de administración, compran servidores en hostings a prueba de abuso, proporcionan los instrumentos necesarios para realizar conexiones anónimas a los servidores (VPN) y resuelven otras tareas técnicas, entre ellas la interacción con administradores de sistemas remotos contratados para realizar tareas menores.

Servicios de llamadas

La ingeniería social juega un papel importante en el éxito de las empresas cibercriminales. Sobre todo cuando se trata de ataques contra organizaciones a las que roban grandes sumas de dinero. En la mayoría de los casos, incluso si los delincuentes lograron establecer su control sobre el equipo desde donde se puede realizar la transacción, para terminarla con éxito es necesario presentar pruebas de su legitimidad. Y es entonces que entra en juego el “servicio de llamadas”. En el momento preciso sus “empleados” se hacen pasar por el empleado de la organización atacada o por el empleado del banco con el que trabaja la organización y confirma la legitimidad del pago.

Los “servicios de llamadas” pueden participar en cibercrímenes aislados como un departamento estable de una empresa criminal, o como una empresa independiente que por una vez realiza una tarea en concreto por un pago único. Los foros que sirven de lugar de reunión y comunicación entre los usuarios implicados en ciberdelitos están llenos de publicidad de estos servicios.

Aviso de servicios de llamadas en inglés, alemán, holandés y francés. El grupo se especializa en llamadas a tiendas en Internet, bancos y a los drops engañados. El grupo también ofrece la configuración rápida de números locales que se usan en los esquemas fraudulentos para hacerse pasar por servicios de asistencia técnica, para recibir mensajes de texto, y recibir y enviar faxes. Por una llamada los delincuentes piden de 10 a 12 dólares. Por recibir un mensaje de texto, 10 dólares y por crear número gratuitos de asistencia técnica, desde 15 dólares.

Según las observaciones de Kaspersky Lab, es raro que los grandes grupos cibercriminales recurran a los servicios de llamadas independientes, porque prefieren organizar sus propios servicios de llamadas.

Extractores

Los “extractores” son los miembros del grupo cibercriminal que entran en juego cuando todas las tareas técnicas de la organización del ataque (elección e infección del blanco, afirmamiento en su infraestructura, etc.) han sido ejecutadas y todo está listo para perpetrar el robo. Los “extractores” son personas que sacan el dinero de las cuentas hackeadas. Pero su participación no se limita a pulsar teclas, porque el papel que juegan en la empresa es decisivo.

Los extractores por lo general conocen a la perfección el horario interno de la organización atacada (saben hasta a qué hora almuerza el empleado que trabaja con el equipo desde donde se realizará la transacción fraudulenta), tienen un concepto exacto de cómo funcionan los sistemas automatizados de protección contra el fraude y las acciones que es necesario emprender para evadirlo. En otras palabras, los extractores, aparte de jugar el papel evidentemente criminal de ser los ejecutores inmediatos del robo, ejecutan también tareas especiales, que resulta difícil o imposible automatizar. Es probable que, gracias a este estatus especial, los extractores sean unos de los pocos miembros del grupo criminal cuya participación en la operación no se paga con un sueldo fijo, sino con un porcentaje de la suma robada.

Con frecuencia los extractores asumen funciones de operador de la botnet, es decir, del miembro del grupo criminal que analiza y clasifica la información obtenida en los equipos infectados (presencia de “salidas” a sistemas de servicios bancarios a distancia, presencia de dinero en las cuentas a las que se tiene acceso, organización donde se encuentra el equipo infectado, etc.).

Aparte de los extractores, en estas condiciones trabajan sólo los directores de los proyectos drop.

Director del proyecto drop

El director del proyecto drop es un representante de un grupo criminal independiente que colabora muy de cerca con el grupo que roba el dinero. La función del proyecto drop consiste en recibir el dinero robado, convertirlo en efectivo y transferirle al grupo criminal el porcentaje que le corresponde. Para este fin, el proyecto drop organiza su propia infraestructura, formada por personas naturales y jurídicas que tienen sus propias cuentas bancarias, a las que se transfiere el dinero robado y desde donde a su vez se remite una parte al bolsillo de los delincuentes. El gerente del proyecto drop interactúa con los organizadores del grupo criminal y pone a su disposición los números de cuentas adónde el extractor transferirá el dinero. Los proyectos drop, al igual que los extractores, trabajan por una comisión porcentual, que según los datos obtenidos por Kaspersky Lab durante las investigaciones, puede ascender hasta el 50% de la suma robada.

Los proyectos drop

Los proyectos drop son un elemento obligatorio de los delitos cibernéticos relacionados con las finanzas. Estos grupos están formados por uno o varios organizadores y drops, cuyo número puede alcanzar las varias decenas.

Los drops son los titulares de medios de pago que, al recibir la orden del organizador, convierten en efectivo el dinero que haya llegado a la cuenta o bien lo transfieren a otra cuenta que éste les indique.

Los drops se dividen en dos tipos: engañados y conscientes. Los drops engañados son personas que, por lo menos al principio de su colaboración con el organizador del drop, no se dan cuenta de que están siendo cómplices de una empresa criminal. Como regla, a los drops engañados se les explica la tarea de recibir y transferir el dinero con algún pretexto inocente. Por ejemplo, el organizador del drop puede tramitar una persona jurídica y contratar para un cargo ejecutivo (director general o director financiero, por ejemplo) a una persona que cumplirá las funciones de drop engañado: firmar documentos corporativos, que en realidad servirán de cobertura legal para extraer el dinero robado.

Los drops conscientes saben perfectamente para qué ejecutan las tareas de los organizadores de drops.

Los proyectos drop tienen muchas maneras de extraer el dinero. Dependiendo de la suma de dinero robada, pueden usar a personas que tienen tarjetas de pago y están dispuestas, por un pequeño pago, a convertir en efectivo el dinero que ingrese y entregárselo al representante del organizador de drops, o recurren a personas jurídicas creadas ad-hoc, cuyos representantes organizan “proyectos de pago de sueldos” (una gran cantidad de tarjetas de pago para empleados de la empresa, a las que se les girará el sueldo) en un banco que presta servicios a esta persona jurídica.

Otro método estándar para crear esquemas-drop es la apertura masiva de cuentas en diferentes bancos, realizadas por drops conscientes.

Anuncio de venta de tarjetas de pago y anexos (tarjeta, documentos, en base a los que fue emitida, el chip SIM al cual está vinculada la cuenta bancaria de la tarjeta), que se pueden usar para convertir en efectivo el dinero robado. El vendedor ofrece tarjetas expedidas por bancos de Rusia y países vecinos, de países de Europa, Asia y EE.UU. Una tarjeta tipo Momentum y sus anexos se valora en tres mil rublos (menos de 50 dólares) y la tarjeta tipo Platinum, también con sus anexos, en ocho mil rublos (cerca de 120 dólares).

Cuando el robo ocurre fuera de Rusia, en calidad de drop consciente actúa un ciudadano o grupo de ciudadanos de uno de los países de Europa del Este, que en corto tiempo visitan varios países del continente, en cada uno de los cuales abren cuentas a su nombre. Más adelante, los drops conscientes envían los datos de acceso a todas las cuentas al organizador, que a partir de ese momento las usa para sacar el dinero.

Ejemplo de aviso de venta de compañías prefabricadas en la Federación de Rusia, y en zonas offshore. Los delincuentes ofrecen sus servicios por desde 560 a 750 dólares.

Los stuffers

En la jerga criminal, la palabra “stuffer” proviene de la palabra inglesa stuff (sinónimo de “mercadería”). Una de las formas de utilizar el dinero robado es comprar mercadería en las tiendas en Internet con el dinero robado, para después revenderla y enviarle al ladrón un porcentaje. De esta tarea se ocupan los stuffers, miembros del grupo cibercriminal que gastan el dinero de las cuentas hackeadas para comprar mercadería en las tiendas en Internet.

En esencia, un stuffer es un tipo de extractor, pero que aprovecha el dinero comprando mercadería cuando se trata de sumas relativamente pequeñas. Como regla, los stuffers trabajan en estrecha colaboración con los compradores de artículos robados. Al trabajar en conjunto, con frecuencia cumplen pedidos muy precisos, de la marca y modelo especificados por el cliente.

El organizador

Si consideramos el crimen cibernético como un proyecto, entonces el organizador es el gerente general. Entre sus obligaciones suelen estar el financiamiento de la etapa preparatoria del ataque, el planteamiento de las tareas a los empleados, el control sobre su ejecución y la comunicación con los agentes externos, como los proyectos drop y los servicios de llamadas (cuando no cuentan con un servicio propio). El organizador determina el blanco del ataque, elige y recluta a los “especialistas” necesarios y les paga.

Etapas de realización del ataque

Merece la pena mencionar que la clasificación expuesta más arriba no es rígida. En algunos casos el mismo miembro del grupo criminal puede jugar varios papeles al mismo tiempo. No obstante, los papeles y funciones descritas, independientemente de cuántas sean las personas que las ejecutan, se pueden encontrar durante la investigación de casi cualquier cibercrimen relacionado con el robo de dinero. He aquí como trabajan todos en “tiempo real”.

-

Inteligencia previa. Si se trata de un ataque selectivo contra una compañía en concreto, al principio el organizador pide a los subcontratistas que recopilen información sobre la compañía, lo que le permitirá desarrollar el esquema más adecuado de ingeniería social para aplicarlo en la primera etapa del ataque. Si se trata de un ataque contra usuarios particulares, no habrá etapa de inteligencia previa, o esta se limitará a escoger el blanco específico (por ejemplo, los usuarios de banca en Internet de determinados bancos) y la creación de mensajes y sitios phishing de contenido correspondiente.

-

Infección. La irrupción en la red interna se realiza mediante un envío selectivo (spear-phishing) o masivo de mensajes phishing, que tienen como adjunto un documento elaborado de una manera especial, o un enlace malicioso a un sitio web. Al abrir el documento adjunto o seguir el enlace, el sistema se infecta con un programa malicioso. Con frecuencia la infección sucede de forma automática, sin que el usuario se dé cuenta: al seguir el enlace, un programa malicioso se descarga automáticamente en el equipo del usuario (drive by download) y se ejecuta.

En otros casos, la infección se realiza mediante sitios web populares, pero capturados por los hackers, donde hay sistemas que remiten automáticamente a los usuarios a otro sitio web que tiene un conjunto de exploits. Al llegar a este sitio, el usuario se infectará con un programa malicioso.

A continuación, los ciberdelincuentes aplican una serie de instrumentos maliciosos que refuerza su presencia en el sistema infectado. Por ejemplo, hackean e infectan con malware los sitios internos de la organización para garantizar que éste se reinstale si el sistema de protección de los equipos atacados ha eliminado su versión anterior. Además, los delincuentes con frecuencia instalan en la infraestructura atacada software que permite el acceso irrestricto a las redes internas de la organización desde afuera.

-

Inteligencia y realización. En los equipos hackeados se instalan programas de administración remota y oculta, que los delincuentes usan para tratar de apoderarse de los datos de las cuentas de los administradores de sistemas. Se usan ampliamente programas legales de administración remota, con cuyas funciones están familiarizados muchos usuarios.

-

Robo de dinero. En la etapa final se obtiene acceso a los sistemas de interacción con las finanzas y se lleva a cabo la transferencia de dinero desde las cuentas de la organización atacada hacia las de los proyectos drop, o bien la extracción de dinero directamente de cajeros automáticos.

Conclusión

La amplia difusión de ciberdelitos financieros en los años recientes, digitados por delincuentes de habla rusa tiene muchas causas. Las principales son:

- el número insuficiente de especialistas calificados en las fuerzas del orden;

- las lagunas en la legislación, que permiten que los delincuentes en la mayoría de los casos evadan responsabilidades o reciban castigos leves;

- la ausencia de protocolos efectivos de interacción entre las fuerzas del orden y los peritos de diferentes países.

A diferencia de lo que sucede en el mundo real, los asaltos en el ciberespacio suelen pasar desapercibidos y sólo se puede recolectar pruebas digitales durante un periodo extremadamente breve después de consumado el delito. Mientras que los delincuentes ni siquiera tienen que estar en el territorio del país donde se realiza el robo.

Por desgracia, hasta ahora las condiciones son más que propicias para los ciberdelincuentes de habla rusa, por el bajo riesgo de persecución penal y las altas ganancias potenciales que promete la empresa ilegal. Como resultado, crece la cantidad de delitos y los perjuicios que causan, y el mercado de servicios cibercriminales sigue aumentando.

La falta de mecanismos efectivos de interacción entre países también favorece a los delincuentes: por ejemplo, los expertos de Kaspersky Lab saben que los miembros de algunos grupos criminales residen y trabajan en los territorios de los países vecinos a Rusia. Y a la inversa, no es nada raro que los ciudadanos de países vecinos involucrados en actividades ilegales vivan y actúen en el territorio de la Federación Rusa.

Kaspersky Lab hace todo lo posible para neutralizar las actividades de los grupos cibercriminales y hace un llamado a las otras compañías y a las fuerzas del orden de todos los países para que colaboren.

La investigación de las actividades del grupo Carbanak, iniciada por Kaspersky Lab es el primer ejemplo de colaboración internacional, pero para que empiecen cambios positivos, debe ser mayor el número de estas investigaciones.

Nota. ¿Qué es el Departamento de investigación de incidentes informáticos de Kaspersky Lab?

Kaspersky Lab es conocida sobre todo como una empresa desarrolladora de sistemas de defensa contra malware. Pero la compañía también se orienta a proveer servicios de protección completa de la información, entre ellos la investigación de incidentes informáticos.

Las pruebas del incidente, que sobre todo son datos digitales, deben recogerse de tal modo que cuando la víctima denuncie el delito, no provoquen dudas durante la investigación y el juicio.

Entre las tareas del Departamento de investigación de incidentes informáticos de Kaspersky Lab están:

- reaccionar ante los incidentes de seguridad informática y hacer un análisis inmediato de la situación;

- recopilar pruebas digitales de los incidentes y establecer las circunstancias correspondientes de conformidad con los métodos elaborados;

- investigar las pruebas recolectadas, buscar en Internet datos relacionados con las circunstancias del incidente y constatarlas;

- preparar materiales para que la víctima pueda recurrir a las fuerzas del orden;

- proporcionar a las fuerzas del orden peritos que acompañen sus investigaciones y pesquisas.

Durante el proceso de reacción ante los incidentes de seguridad informática y el acompañamiento de las investigaciones y pesquisas hay que procesar cantidades masivas de datos, cuyo análisis, conjuntamente con la información estadística sobre los objetos maliciosos detectados, permite poner al descubierto las tendencias y el desarrollo de las conductas delictivas en el ciberespacio.

El departamento se creó en 2011 y en él trabajan seis expertos criminalistas.

El cibercrimen financiero de habla rusa: modus operandi