El concepto de ciudad inteligente abarca diferentes tecnologías y soluciones modernas, capaces de garantizar la comodidad de la recepción de servicios, la seguridad de los ciudadanos, el consumo racional de recursos, etc. Queremos dirigir la atención del lector a uno de los aspectos que suelen escapárseles a los admiradores de las ciudades inteligentes: a la seguridad de los elementos que las conforman. La infraestructura de las ciudades inteligentes se está desarrollando con más rapidez que sus métodos de defensa, lo que deja un vasto espacio para que actúen tanto los investigadores curiosos, como los delincuentes.

Los males de la inteligencia

Los parques y calles de las ciudades modernas están abarrotados de terminales de pago de estacionamiento, puntos de alquiler de bicicletas y estaciones de carga rápida de dispositivos móviles. Los aeropuertos y estaciones de trenes ofrecen terminales para la compra de pasajes y la obtención de información. En los cines hay terminales de compra de entradas para películas. En las policlínicas e instituciones estatales hay dispositivos de cola electrónica. Hasta los baños públicos cuentan con terminales de pago, pero esto último no es algo muy frecuente.

Ejemplos de terminales de compra de entradas al cine

Mientras más complejo es un dispositivo, mayor es la probabilidad de que contenga vulnerabilidades y defectos de configuración. La probabilidad de que los dispositivos de las “ciudades inteligentes” se conviertan en blanco de los ciberdelincuentes no es, ni de lejos, igual a cero. Las formas en que los delincuentes pueden usar estos dispositivos para sus intereses derivan de sus características:

- Muchos de ellos están ubicados en lugares públicos.

- Están disponibles las 24 horas del día, los 7 días de la semana.

- Los dispositivos del mismo tipo tienen la misma configuración.

- Gozan de un alto nivel de confianza por parte de los usuarios.

- Procesan los datos de los usuarios: información personal y financiera.

- Están conectados entre sí y tienen salida a otras redes locales.

- Como regla, tienen salida a Internet.

De tiempo en tiempo, leemos noticias de que los hackers han alterado otra señal de tráfico electrónica, que en vez de mostrar la consabida advertencia sobre trabajos de reparación de vías muestra ahora la advertencia “Hay zombis más adelante”. O la noticia sobre las vulnerabilidades detectadas en los sistemas de administración de semáforos y de nivel de utilización de las vías públicas. Estas noticias son excelentes reportajes, pero los elementos de la infraestructura de las ciudades inteligentes no se limitan a los semáforos y a las señales de tráfico.

Hemos decidido estudiar algunos elementos de la ciudad moderna:

- Las terminales táctiles para el pago de servicios (pasajes, entradas, estacionamiento, etc.);

- Las terminales de información y distracción en los taxis;

- Las terminales de información en los aeropuertos y las estaciones de trenes;

- Los elementos de la infraestructura vial (cámaras de radares de velocidad y routers viales).

Las terminales de las “ciudades inteligentes”

En el aspecto técnico, casi todas las terminales de pago y de prestación de servicios, sin importar su fin, son simples computadoras con pantallas táctiles. Su principal diferencia es que tienen un modo de “quiosco”, un entorno visual interactivo que impide al usuario el acceso a las funciones habituales del sistema operativo, dejándole solo un limitado conjunto de posibilidades, necesarias para que la terminal cumpla su función. Pero eso es en teoría. Como demostró nuestra investigación “de campo”, la mayoría de estas terminales carece de una protección fiable contra la salida del modo de “quiosco” y la obtención de acceso a las funciones del sistema operativo.

Salida del modo de “quiosco”

Técnicas de salida del modo de “quiosco”.

Existen varios tipos de vulnerabilidades que afectan a un gran número de terminales. Y por lo tanto, las técnicas de ataque existentes están dirigidas al uso de estas vulnerabilidades.

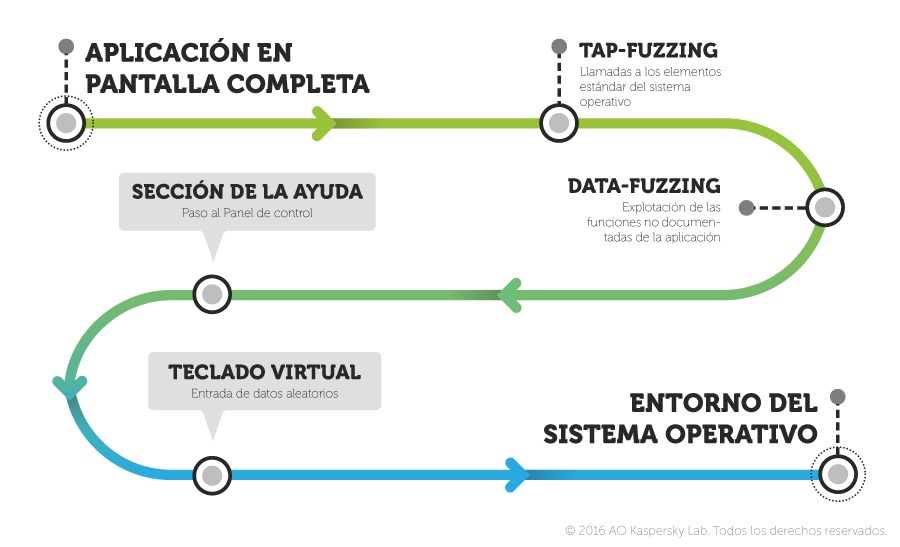

En la siguiente figura se muestra la secuencia de acciones necesarias para salir del modo de pantalla completa de la aplicación.

Metodología de análisis de la protección de las terminales públicas

Tap fuzzing

La técnica tap fuzzing es un intento de salir del modo de pantalla completa de la aplicación aprovechando los errores de procesamiento de las operaciones en pantalla completa. El hacker toca con sus dedos las esquinas de la pantalla para llamar un menú desplegable mediante la pulsación prolongada en diferentes elementos de la pantalla. Si el hacker encuentra estos lugares débiles, trata de llamar uno de los menús estándar del sistema operativo (imprimir, ayuda, propiedades del objeto, etc.) y llegar al teclado en pantalla. Si lo consigue, el hacker obtiene acceso a la línea de comandos y puede hacer lo que quiera con el sistema: visualizar el contenido del disco duro de la terminal en busca de datos preciosos, conectarse a Internet, instalar diferentes aplicaciones, entre ellas maliciosas, etc.

Data fuzzing

La técnica denominada data fuzzing, al explotarla correctamente, también hace que aparezcan en la pantalla los elementos estándar “ocultos” del sistema operativo, pero de otra forma. Para salir de la aplicación en pantalla completa el hacker suplanta diferentes datos en los campos de introducción de datos para provocar el funcionamiento incorrecto del “quiosco”. Esto puede funcionar si, por ejemplo, el desarrollador de la aplicación en pantalla completa no pudo configurar correctamente el filtro de datos introducidos por el usuario (longitud del texto, presencia de símbolos especiales, etc.). Como resultado, el delincuente puede introducir datos incorrectos y provocar una exclusión que la aplicación no sea capaz de procesar: el error conducirá a que se abra la ventana del sistema operativo que notifica al usuario sobre el problema.

Tan pronto como se logra llamar un elemento estándar de interfaz del sistema operativo, se puede pasar al panel de control, por ejemplo mediante las secciones de ayuda. El panel de control se convierte entonces en el punto de partida para la ejecución del teclado virtual.

Otros métodos

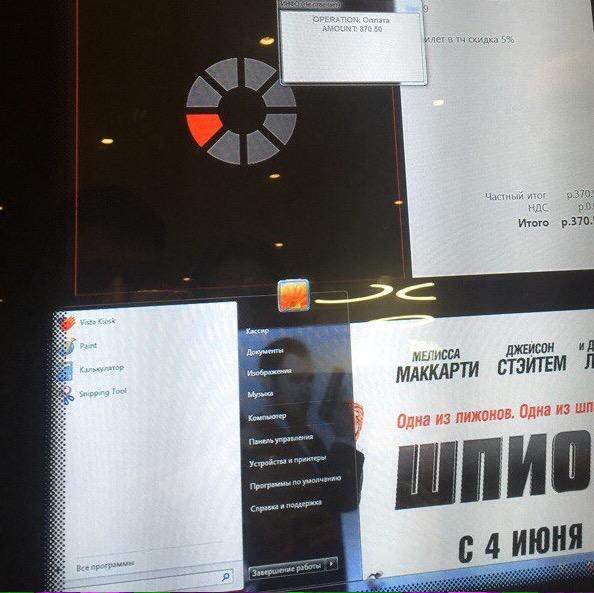

Otro método para salir de los límites del “quiosco” es buscar enlaces externos que permitan llegar al sitio web de algún sistema de búsqueda, para después llegar a otros sitios web. Debido a la distracción de los desarrolladores, muchas de las aplicaciones de pantalla completa que encontramos en las terminales contienen enlaces a recursos externos o a redes sociales: VKontakte, Facebook, Google+ y otras. Encontramos enlaces externos en las terminales de compra de entradas de cine y en las terminales de pago de alquiler de bicicletas que discutiremos más adelante.

Un método más para salir de los límites de la aplicación de pantalla completa puede ser el uso de los elementos estándar de la interfaz del sistema operativo. En algunas terminales, el uso de las ventanas de diálogo del sistema operativo Windows permite a los delincuentes llamar los elementos de control de estas ventanas, lo que, una vez más, permite abandonar los límites del “quiosco” virtual.

Ejemplo de salida de la aplicación de pantalla completa de compra de entradas al cine

Terminales de pago de alquiler de bicicletas

Los habitantes de algunos países, por ejemplo Noruega, Rusia y EE.UU. pueden encontrar en las calles de su ciudad terminales de pago de alquiler de bicicletas. El dispositivo de entrada de datos en la terminal de pago es la pantalla táctil, mediante la cual el usuario puede registrarse para usar la bicicleta y recibir información.

Cadena de estado que contiene una dirección URL

En este sistema de terminales descubrimos otra peculiaridad. En la sección “Mapas” los desarrolladores usaron los mapas de la compañía Google. El widget de Google tiene una cadena con una barra de estado que, entre otra información, contiene los enlaces “Informar de un error” y “Términos de uso”. Si se hace clic en cualquiera de estos enlaces, se abre la ventana estándar de Internet Explorer y junto con ella, el acceso a la interfaz del sistema operativo.

En varias partes de la aplicación hay otros enlaces, por ejemplo, al visualizar algunos lugares en el mapa se puede pulsar el botón “Más detalles” y abrir la página en el navegador.

Internet Explorer no solo abre la página web, sino también le da más posibilidades al delincuente.

Resulta que tampoco es nada difícil llamar el teclado virtual: al seguir los enlaces en la sección de información, se puede llegar a la sección de ayuda llamada “Posibilidades especiales”, donde se encuentra el teclado virtual. Este defecto de configuración permite ejecutar aplicaciones que no son imprescindibles para el funcionamiento del dispositivo.

La ejecución de cmd.exe muestra otro defecto grave de configuración: la sesión actual del sistema operativo se inició con privilegios de administrador, lo que significa que un atacante puede ejecutar cualquier aplicación sin que nada se lo impida.

La sesión actual de Windows se inició con derechos de administrador

Como si esto fuera poco, el atacante puede obtener el hash NTLM de la contraseña del administrador. Y es alta la probabilidad de que la contraseña establecida en este dispositivo sea la misma usada en otros dispositivos del mismo tipo.

En este caso, el delincuente no solo puede conseguir el hash NTLM, que todavía es necesario procesar por fuerza bruta para obtener la contraseña, sino también directamente la contraseña del administrador, ya que la puede extraer de la memoria de forma abierta.

Además, el delincuente puede obtener el vuelco de la aplicación, que acumula la información sobre las personas que desean usar las bicicletas: nombre y apellidos, dirección de correo electrónico y teléfono. No se puede excluir la posibilidad de que la base de datos con esta información esté almacenada no muy lejos. Esta base también es de especial valor en el mercado, ya que contiene direcciones postales y teléfonos verificados. Si tal base no existe, el maleante puede instalar su keylogger para interceptar todos los datos introducidos por los usuarios y enviarlos a un servidor remoto.

Considerando que una de las particularidades de estos dispositivos es que funcionan en modo 24/7, en ellos se puede organizar un pool para generar criptodivisas o usarlos para fines delictivos que exijan la presencia permanente de la estación de trabajo en Internet.

Los delincuentes avezados pueden implementar métodos de ataque para obtener los datos de pago de los clientes: en la ventana principal de la terminal pueden dejar un campo para introducir los datos de la tarjeta bancaria, y es muy probable que engañen al usuario para que también deje su nombre, número de teléfono y correo electrónico.

Terminales de instituciones estatales

Las terminales instaladas en algunas instituciones estatales también pueden ser presa fácil de los delincuentes. Por ejemplo, encontramos una terminal cuya tarea era imprimir facturas basadas en los datos ingresados por el usuario. Una vez que el usuario rellena todos los campos, ingresa los datos y pulsa el botón “Crear”, la terminal abre durante algunos segundos la ventana estándar de impresión, donde se encuentran todos los parámetros de impresión y sus instrumentos de control. A continuación, el sistema pulsa automáticamente el botón “Imprimir”.

Particularidades del proceso de impresión de una de las terminales

El delincuente tiene algunos segundos para pulsar el botón “Cambiar” (impresora) y tener la posibilidad de llegar a la sección de ayuda. Desde allí, puede ir al panel de control y abrir el teclado en pantalla. Como resultado, el delincuente recibe los dispositivos necesarios para ingresar información (teclado y cursor del ratón) y puede usar la computadora para sus propios fines: por ejemplo, ejecutar un código nocivo, recibir información sobre los archivos impresos, averiguar la contraseña del administrador del dispositivo, etc.

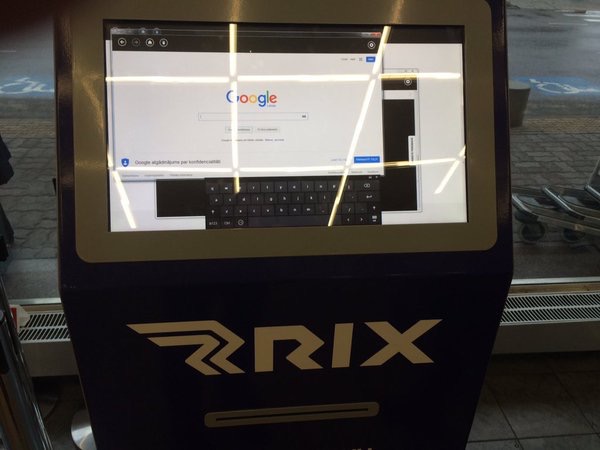

Dispositivos públicos en los aeropuertos

Las terminales de registro de pasajeros en los vuelos, que se pueden encontrar en cualquier aeropuerto moderno, tienen casi los mismos problemas de seguridad que acabamos de describir, y es muy probable que puedan ser atacados. La principal diferencia que tienen respecto a los demás dispositivos similares es que algunas terminales en los aeropuertos procesan información mucho más valiosa que las terminales puestas en otros lugares.

Salida del modo de “quiosco” mediante la apertura de una ventana adicional del navegador de Internet

En muchos aeropuertos hay computadoras que brindan acceso de pago a Internet y están conectadas a una sola red. Estas computadoras procesan la información personal de los usuarios que ellos mismos introducen para obtener el acceso: nombre, apellidos y números de tarjetas bancarias. En estas terminales también hay una especie de modo de “quiosco”, pero se puede salir de él debido a errores de programación. En las computadoras a las que nos referimos, el software del “quiosco” usa Flash Player para mostrar publicidad, y en determinado momento el atacante puede llamar un menú desplegable y usarlo para llegar a otras funciones del sistema operativo.

Merece la pena destacar que en estas computadoras se usan directivas de filtrado de direcciones web. Pero el acceso al control de las directivas está abierto y, si se desea, se puede añadir o borrar determinados sitios web, lo que a su vez le abriría al atacante vastas posibilidades de comprometer el dispositivo. Por ejemplo, la posibilidad de acceder a sitios de phishing o que propagan malware pone en peligro la seguridad de estas computadoras. Mientras que agregar sitios web legítimos a la lista de rechazados permitiría aumentar la probabilidad de seguir un enlace phishing.

Lista de direcciones bloqueadas por la directiva

También esclarecimos que la configuración para conectarse a la base de datos que contiene la información de los usuarios se guardaba de forma abierta en un archivo de texto. Esto significa que, habiendo recibido la posibilidad de salir del modo de “quiosco” en uno de estos equipos, cualquiera podía averiguar los nombres de usuario y contraseña de los administradores para después obtener acceso a la base de datos de los clientes, con sus nombres de usuario, contraseñas, datos de pago, etc.

Ejemplo de archivo de configuración con los nombres de usuario y funciones hash de las contraseñas de administrador almacenadas

Las terminales de información y diversión en taxis

En los últimos años, en muchos taxis aparecieron dispositivos Android montados en el espaldar del asiento del pasajero delantero. Con su ayuda el pasajero que va en el asiento trasero puede ver publicidad, información sobre el clima y chistes no muy graciosos. Por motivos de seguridad, en estas terminales hay cámaras instaladas.

La aplicación que proporciona el contenido también funciona en modo de “quiosco”, y también se puede salir de este modo.

La salida del modo de “quiosco” de la terminal de taxi da la posibilidad de descargar aplicaciones externas.

En las terminales que tuvimos la oportunidad de investigar, la pantalla principal contenía un texto oculto. Los medios estándar de Android permiten marcarlo mediante un menú desplegable. Como resultado de esta acción, se llama la opción de búsqueda en la pantalla principal, lo que provoca que el entorno se “cuelgue”, se cierre y reinicie automáticamente el dispositivo. Durante el inicio, basta que el hacker llegue en determinado momento al menú principal y de allí vaya a RootExplorer, el administrador de archivos del sistema operativo Android.

Interfaz y estructura de catálogos de Android

Así, el delincuente puede obtener acceso al sistema operativo de la terminal y a todas sus funciones, por ejemplo a la cámara. Si el hacker ya puso en su servidor una aplicación maliciosa para Android, puede obtener el acceso remoto a la cámara. En este caso el delincuente tendrá la posibilidad de controlar la cámara a distancia y en cualquier momento podrá sacar fotos o grabar videos de lo que pasa en el taxi.

La salida de la aplicación de pantalla completa de la terminal en un taxi abre el acceso a las posibilidades del sistema operativo

Nuestras recomendaciones

Un ataque llevado a cabo con éxito puede alterar el funcionamiento de la terminal y causar daños financieros directos a sus dueños. Además, el hacker puede usar la terminal “capturada” para hackear otras terminales, ya que con frecuencia forman una red. Las posibilidades posteriores de explotación de esta red son amplias: desde el robo de datos personales ingresados por los usuarios y su seguimiento (si en la terminal hay una cámara o escáner de documentos), hasta el robo de dinero (si la terminal acepta dinero en efectivo o tarjetas bancarias).

Para excluir las actividades nocivas en los dispositivos de interfaz táctil públicos, los desarrolladores y los administradores de las terminales ubicadas en lugares públicos tienen que tomar en cuenta las siguientes recomendaciones:

- En el entorno interactivo del “quiosco” no debe haber funciones superfluas que permitan llamar el menú del sistema operativo (botón derecho del ratón, enlaces a sitios externos, etc.).

- La aplicación debe ejecutarse mediante tecnologías de aislamiento de procesos, por ejemplo, jailroot, sandbox, etc. Esto permitirá limitar las funciones de la aplicación al marco del entorno aislado.

- El uso de un cliente liviano es otra forma de protección. Si bien el hacker puede “matar” la aplicación, al usar un cliente liviano una significativa parte de información valiosa se guarda en un servidor, y no en el dispositivo comprometido.

- Iniciar la sesión del sistema operativo con los privilegios limitados de usuario común hará muy difícil la instalación de nuevas aplicaciones.

- En cada dispositivo hay que crear una cuenta única con una contraseña única, para no permitir que el maleante que haya comprometido una de las terminales use la misma contraseña para obtener acceso a los demás dispositivos similares.

Elementos de infraestructura vial

La infraestructura vial de las ciudades modernas está adquiriendo gradualmente un conjunto de diferentes sensores inteligentes, reguladores, analizadores de tráfico, etc. Todos estos sensores recopilan y envían a los centros de datos información sobre la intensidad del tráfico. Por esto, hicimos un estudio de las cámaras de control de velocidad, que ahora están en todo lugar.

Cámaras de control de velocidad

Encontramos las direcciones IP de las cámaras de control de velocidad de una forma completamente accidental, mediante un sistema de búsqueda. Habiendo estudiado varias de estas cámaras, obtuvimos el dork (solicitud de formato especial al mecanismo de búsqueda, que determina puntualmente los dispositivos o sitios necesarios según determinadas características) para encontrar la mayor cantidad posible de direcciones IP de estas cámaras. Además, notamos ciertas similitudes en las direcciones IP de los dispositivos: las direcciones de cada ciudad se encontraban dentro de una sola subred. Este hecho nos ayudó a encontrar los dispositivos que no salían en los resultados de Shodan, pero que sí aparecían en las subredes junto con otras cámaras. Esto significa que estos dispositivos tienen determinada arquitectura y lo más probable es que estas redes sean numerosas. Más adelante hicimos un barrido de estas redes y sus redes vecinas según determinados puertos abiertos y encontramos muchos de estos dispositivos.

Una vez que establecimos qué puertos estaban abiertos en las cámaras de control de velocidad, tratamos de confirmar la suposición de que uno de ellos corresponde al protocolo de transmisión en tiempo real, RTSP (real-time streaming protocol). La arquitectura de este protocolo permite hacer que la transmisión sea o bien privada (disponible por nombre de usuario y contraseña), o pública. Decidimos comprobar si había contraseñas. Cuál sería nuestra sorpresa al ver que no había ninguna contraseña y que el flujo de video estaba a disposición de cualquier usuario de Internet. Y no solo se transmite de forma abierta el flujo de video, sino también los datos adicionales, entre los cuales están, por ejemplo, las coordinadas geográficas de las cámaras.

Captura de pantalla de la trasmisión en vivo de una cámara de control de velocidad

También detectamos un conjunto de puertos abiertos en estos dispositivos que permiten averiguar mucha información técnica interesante. Por ejemplo, la lista de las subredes internas del sistema de cámaras, el software de las cámaras, etc.

Gracias a la documentación técnica establecimos que las cámaras se pueden reprogramar de forma inalámbrica. También supimos por la documentación que las cámaras pueden registrar las violaciones de tráfico sólo en determinados carriles, lo que permite desactivar la vigilancia en determinadas horas y en determinados lugares. Y todo esto se puede hacer de forma remota.

Pongámonos en el lugar de los delincuentes y supongamos que después de determinados actos ilegales hay que desaparecer en el flujo de automóviles. Para hacerlo pueden usar las posibilidades de los complejos de control de velocidad. Pueden desactivar el registro de automóviles en determinados o en todos los carriles por los que pase su ruta, vigilar a los vehículos policiales que los estén persiguiendo, etc.

Además, el delincuente recibe acceso a la base de datos de automóviles robados y puede agregar automóviles a la lista o borrarlos de ella.

En los países donde logramos detectar los problemas de seguridad antes mencionados, notificamos a las organizaciones que se ocupan del servicio técnico de las cámaras de control de velocidad.

Routers

También analizamos otro elemento de la infraestructura vial, los routers, que transmiten la información entre los diversos elementos de la “ciudad inteligente” que pertenecen a la infraestructura vial o la envían a los centros de procesamiento de datos.

Logramos establecer que una impresionante cantidad de estos routers no tiene contraseñas o tiene contraseñas débiles. Otra vulnerabilidad propagada es que el nombre de red de la mayor parte de los routers corresponde a su ubicación geográfica, es decir, la calle y el número del edificio. Después de obtener acceso a la interfaz de administración de uno de estos routers el delincuente puede escanear los diapasones de direcciones IP para averiguar las direcciones de los demás routers y de esa manera recopilar información sobre sus ubicaciones. Es más, se puede recurrir a los sensores de utilización de las vías para recaudar información proveniente de los sensores de densidad de circulación.

Los routers también pueden grabar el tráfico digital y enviarlo a un servidor FTP creado por el delincuente. Además, estos routers permiten crear túneles SSH, tienen la posibilidad de acceder a su firmware (mediante la creación de una copia de seguridad del firmware), permiten conectarse por telnet y muchas otras cosas más.

Son dispositivos imprescindibles en la infraestructura de una “ciudad inteligente”. Pero si los delincuentes obtienen acceso a ellos, los pueden usar para beneficio propio. Por ejemplo, si un banco transporta grandes sumas de dinero por una ruta secreta, entonces, con la ayuda de la monitorización de la información proveniente de los sensores (gracias al acceso previo conseguido a los routers) se puede revelar la ruta del vehículo. Más adelante, usando las cámaras, podrían seguir sus movimientos.

Nuestras recomendaciones

Para proteger las cámaras de control de velocidad, es necesario hacer primero una auditoría completa de seguridad, una prueba completa de penetración y escribir recomendaciones precisas de seguridad informática para los encargados de la instalación y servicio técnico de estos complejos de control de velocidad. En la documentación técnica que pudimos conseguir no existen mecanismos que puedan proteger las cámaras contra delincuentes externos. Para proteger las cámaras es también imprescindible establecer si reciben una dirección IP “blanca” y de ser posible, evitarlo. Para garantizar su seguridad, todas estas cámaras no deben ser visibles desde Internet.

El principal problema de los routers viales es que no exgigen establecer una contraseña durante el primer inicio y configuración del dispositivo. Muchos administradores de estos routers olvidan (o les da pereza) hacer cosas tan sencillas, lo que hace que sea bastante fácil obtener acceso al tráfico interno de la red.

Conclusión

La infraestructura de una ciudad moderna poco a poco va sumando nuevos dispositivos, que a su vez se conectan con otros dispositivos y sistemas. Para que su existencia sea cómoda en este entorno, el hombre moderno debe entender que la “ciudad inteligente” es un sistema informático cuya protección exige experiencia y un enfoque específico.

Este artículo fue escrito en el marco del soporte que Kaspersky Lab ofrece a la iniciativa internacional sin fines de lucro “Securing Smart Cities” creada para reunir a los expertos en el campo de la seguridad informática de las tecnologías de ciudades inteligentes. Puede leer más sobre la iniciativa aquí: securingsmartcities.org

Cómo embaucar a las “ciudades inteligentes”