Introducción

De todas las formas de ataques contra las instituciones financieras en todo el mundo, la que más atrae a los delincuentes tradicionales y cibernéticos es el ecosistema malicioso formado por programas maliciosos para cajeros automáticos. Delincuentes de toda laya trabajan juntos con un único objetivo en mente: sacarse el gordo de la lotería. Si hay una región en el mundo donde estos ataques han alcanzado niveles altamente profesionales, es América Latina.

Desde “Ploutus”, “Greendispenser” y “Prilex”, los delincuentes tradicionales y los ciberpiratas latinoamericanos han estado trabajando hombro a hombro para robar grandes sumas de dinero directamente de los cajeros automáticos, con un índice de éxito bastante elevado. Para lograrlo, han desarrollado una serie de herramientas y técnicas exclusivas de esta región, llegando a importar programas maliciosos de ciberdelincuentes de Europa del Este, cuyo código mejoran para crear sus propias soluciones domésticas, que después implementan a mayor escala.

La combinación de factores como el uso de sistemas operativos obsoletos y sin soporte, unto con la disponibilidad de plataformas de desarrollo fáciles de usar han permitido que se puedan crear códigos maliciosos mediante tecnologías como .NET Framework, sin necesidad de contar con depuradas habilidades técnicas.

Nos enfrentamos a una ola creciente de amenazas contra cajeros automáticos que han mejorado técnica y operativamente, convirtiéndose en un tremendo desafío tanto para las instituciones financieras como para los profesionales de la seguridad informática. Hoy en día, los ataques a tales dispositivos ya han generado considerables pérdidas a las instituciones financieras, lo que plantea la pregunta: ¿Cómo y cuándo será el próximo gran ataque? “Motivación” es la palabra clave. ¿Por qué concentrarse en robar información para monetizarla más adelante cuando es más fácil robar fondos directamente del banco?

En este artículo, ofrecemos un resumen de los detalles operativos sobre cómo estos ataques contra las instituciones financieras regionales han creado una situación única en América Latina. También mostraremos cómo los bancos y las compañías de seguridad son sus víctimas y cómo se están extendiendo en la región, con el objetivo de superar los ataques similares de mariachis y chupacabras.

Dinamita, falsos paneles frontales, (in)seguridad de los cajeros automáticos

La forma más fácil de robar dinero de un cajero automático era hacerlo explotar. La mayoría de los ciberdelincuentes latinoamericanos lo hacían de tanto en tanto. De hecho, este tipo de ataque sigue dándose en varias partes de la región. Las cámaras de seguridad, los sistemas de vigilancia por circuito cerrad (CCTV) y otras medidas de seguridad física resultaron ineficaces para detener estos ataques rudimentarios pero de tremenda eficacia. En muchos casos, los explosivos utilizados por los ladrones causaron daños no sólo en los cajeros automáticos, sino también en las sucursales bancarias, plazas públicas y centros comerciales donde se encontraban. Algunos de estos incidentes llegaron hasta a causar daños a los edificios cercanos a los bancos.

Los ataques explosivos contra los cajeros automáticos también son un problema creciente en Europa. En un informe del primer semestre de 2016, la EAST (Asociación Europea para Transacciones Seguras) reportó un total de 492 ataques con explosivos en Europa, un aumento del 80 por ciento en comparación con el mismo período en 2015. Dichos ataques no solo representan un riesgo financiero debido al efectivo robado, sino que también son la causa de importantes daños colaterales a equipos y edificios. Lo más preocupante es que con los explosivos sólidos se ponen vidas en peligro.

De hecho, es fácil encontrar videos en YouTube que muestran las explosiones en cajeros automáticos, sobre todo en Brasil.

La forma tradicional de robar un cajero automático: hacerlo explotar. Hay algunos ejemplos aquí y aquí.

En un intento por detener estos ataques, los bancos brasileños han adoptado cartuchos de tinta para manchar los billetes cuando se hace explotar el cajero automático. Pero los delincuentes no tardaron en responder, usando disolventes especiales para eliminar la tinta de los billetes. Es el eterno juego del gato y el ratón (o deberíamos decir el ratón y el gato) entre estafadores e instituciones financieras.

Otra audaz maniobra muy utilizada por los delincuentes en América Latina es cubrir la parte frontal de un cajero automático con un panel frontal que se parece al original. Esta técnica parece sorprender a los visitantes cuando viajan a nuestra región. Brian Krebs presentó esta técnica a los medios como el “mayor skimmer de todos“. Lo cierto es que los delincuentes pueden instalarla sin complicaciones a plena luz del día en los supermercados y otros negocios de ventas minoristas (ver video).

Falsificación de cajeros automáticos: lo que ves no es lo que obtienes.

Para los delincuentes, no es difícil construir una réplica falsa de un cajero automático, especialmente porque pueden comprar fácilmente las piezas necesarias en el mercado negro e incluso en tiendas en línea. Este es un ejemplo de un teclado de cajero automático vendido en una tienda en línea regional (el eBay de América latina). Este dispositivo ayuda a los ciberdelincuentes a construir lo que quieran. A veces, los delincuentes recurren a infiltrados en la industria de cajeros automáticos.

Uno puede construir su propio cajero automático falso en casa, comprándolo por partes …

Otro problema mundial que afecta a los cajeros automáticos en América Latina es que dependen de software obsoleto, que tiene numerosas vulnerabilidades sin parches, que está instalado y en uso todos los días en entornos de trabajo real. La mayoría de los cajeros automáticos todavía usan Windows XP o Windows 2000, sistemas que ya han llegado al final de su vida útil y para los que Microsoft oficialmente ha dejado de brindar soporte. Además del software obsoleto, con frecuencia se pueden encontrar cajeros automáticos con cables completamente expuestos y dispositivos de red fáciles de acceder y manipular. Tales situaciones se deben a políticas de seguridad física insuficientes, que abren un abanico de posibilidades a los delincuentes de la región.

Cables y enrutadores expuestos en cajeros automáticos con Windows XP: una mina de oro para estafadores.

Sin embargo, tales ataques representan un riesgo para estos temerarios delincuentes, ya que pueden ser grabados por las cámaras de vigilancia mientras tratan de alterar las máquinas, insertar un cartucho de dinamita o instalar réplicas falsas de partes del cajero automático. Como los bancos han mejorado la seguridad física de los cajeros automáticos, los delincuentes ya no encuentran rentables los tradicionales ataques físicos, lo que da lugar al aumento gradual de programas maliciosos para cajeros automáticos en la región.

El proceso de robar dinero de los cajeros automáticos mediante programas maliciosos generalmente consta de cuatro etapas:

- El atacante obtiene acceso local o remoto al aparato.

- Instala el código malicioso en el sistema del cajero automático.

- En algunos casos, para completar el proceso de infección, se debe reiniciar el cajero automático. A veces, los ciberdelincuentes utilizan las técnicas de paraguas o caja negra para reiniciar el cajero automático y como soporte de sus operaciones.

- La última etapa (y el objetivo final de todo el proceso) es retirar el dinero, ¡el gordo de la lotería!

Acceder al interior de un cajero automático no es una tarea particularmente difícil. El proceso de infección también es bastante claro: se puede ejecutar código arbitrario en un sistema obsoleto (o de protección deficiente). Tampoco parece haber ningún problema para retirar dinero: la interfaz del programa malicioso generalmente se abre utilizando una combinación de teclas específica en el teclado PIN o insertando una “tarjeta especial”. A veces, no se necesita más que un comando remoto enviado desde una máquina ya comprometida en la red del banco, dejando a la “mula” lista para la parte final del juego: sacar el dinero sin levantar sospecha alguna.

De Europa del Este a América Latina

Un informe del Equipo Europeo de Seguridad de Cajeros Automáticos (EAST) muestra que las pérdidas globales por fraudes en cajeros automáticos aumentaron en un 18 por ciento, alcanzando los 156 millones de euros (177,5 millones de dólares estadounidenses) en el primer semestre de 2015, en comparación con el mismo período en 2014. EAST atribuye gran parte de ese aumento a una subida del 18 por ciento en las pérdidas globales por robo de tarjetas, que significa 131 millones de euros (149 millones de dólares estadounidenses) de ese total. Por desgracia, parece que no hay estadísticas oficiales de tales ataques y pérdidas en América Latina. La Asociación Latinoamericana de Operadores de Servicios de Transferencia Electrónica de Fondos e Información (ATEFI) no publica informes públicos sobre tales ataques.

Existe una fuerte cooperación “B2B” entre los ciberdelincuentes de Europa del Este y América Latina. El 7 de diciembre de 2015, un ciudadano rumano de 26 años fue arrestado en Morelia, México, ya que se sospechaba que estaba involucrado en el negocio de clonación de tarjetas de crédito. Fue atrapado con 180 000 pesos mexicanos en efectivo (alrededor de 9700 dólares estadounidenses) después de que un ciudadano denunciara su comportamiento sospechoso. Tenía antecedentes penales en Rumania por ser parte de una organización ilegal relacionada con la falsificación y el uso de tarjetas de crédito robadas. La misma mes, en una operación policial coordinada, 31 personas fueron arrestadas y acusadas de pertenecer a una banda dedicada a la clonación de tarjetas de crédito; entre ellas se encontraban un ciudadano cubano, un ecuatoriano, nueve venezolanos, tres rumanos, dos búlgaros y quince mexicanos. Esto sirvió como una prueba más de que los delincuentes de Europa del Este y América Latina están conectados y ocasionalmente trabajan juntos.

Backdoor.Win32.Skimer, que surgió en 2008, fue el primer programa malicioso que infectó cajeros automáticos. Después de que el cajero automático quedara infectado mediante una tarjeta de acceso especial, los delincuentes podían realizar una serie de operaciones ilegales, como retirar efectivo del cajero automático u obtener datos de las tarjetas utilizadas en el cajero. Era evidente que el autor del código conocía el funcionamiento del hardware y el software del cajero automático. Nuestro análisis de este troyano llegó a la conclusión de que estaba diseñado para atacar cajeros automáticos en Rusia y Ucrania. Funciona para transacciones con dólares estadounidenses, rublos rusos y grivnas ucranianas. En 2014 publicamos un informe detallado sobre Tyupkin, un programa malicioso que se encuentra activo en más de 50 cajeros automáticos en instituciones financieras de Europa del Este. Tenemos suficiente evidencia de que los ciberdelincuentes latinoamericanos están cooperando con las bandas de Europa del Este involucradas con ZeuS, SpyEye y otros troyanos bancarios creados en esa parte del mundo. Esta colaboración da como resultado directo la calidad y sofisticación de los códigos maliciosos en América Latina. Los cibercriminales regionales también arriendan la infraestructura de sus contrapartes de Europa del Este. Lo mismo ocurre con los programas maliciosos para cajeros automáticos, que están evolucionando junto con otras familias de programas maliciosos de América Latina.

También es común encontrar en foros clandestinos rusos a criminales latinoamericanos que buscan muestras, compran nuevos paquetes de crimeware, intercambian datos sobre malware para cajeros automáticos o terminales de pago, o negocian y ofrecen sus servicios “profesionales”. Dado que la mayoría de ellos no habla ruso, sus textos a menudo incluyen palabras rusas mal escritas, ya que dependen de la traducción automática. A veces, simplemente escriben en español, lo que obliga a los ciberdelincuentes de Europa del Este a usar la traducción automática. En cualquier caso, a pesar de la barrera del idioma, negocian el uso de sus conocimientos adquiridos para impulsar la propagación de sus operaciones de programas maliciosos en América Latina.

Delincuentes latinoamericanos en el mundo clandestino ruso: en busca de software para cajeros automáticos

Delincuentes latinoamericanos en el mundo clandestino ruso: en busca de software para cajeros automáticos

Creemos que los primeros contactos entre ambos mundos de ciberdelincuentes ocurrieron en 2008 o incluso un poco antes. Esta es solo la punta del iceberg, ya que este tipo de intercambio tiende a aumentar a lo largo de los años a medida que se desarrolla la delincuencia y se buscan nuevas técnicas para atacar a las empresas y los usuarios finales en general.

México: Ploutus: “dios de la riqueza”

Según la mitología griega, Ploutus (Pluto) representaba la abundancia y la riqueza: un niño divino capaz de dispensar sus regalos sin prejuicios. Sin embargo, en el mundo real, el impacto económico de este desenfrenado programa malicioso se ha estimado en1 200 000 000 pesos mexicanos (64 864 864 dólares estadounidenses), considerando que sólo en México, aproximadamente 73 258 cajeros automáticos se han visto comprometidos.

La primera variante de Ploutus salió a la luz el 24 de octubre de 2013, cargada en VirusTotal por un usuario mexicano desconocido, con el nombre de archivo ‘ploutus.exe’. En ese momento, la muestra tenía una baja tasa de detección y algunas compañías antivirus la detectaron como Backdoor.Ploutus (Symantec) o Trojan-Banker.MSIL.Atmer (Kaspersky).

Durante 2014 y 2015, una investigación estatal a nivel nacional sobre los robos en cajeros automáticos mediante programas maliciosos dio como resultado un aumento en el número de incidentes descubiertos en todo México. En agosto de 2013, los investigadores finalmente descubrieron una operación conectada a cerca de 450 cajeros automáticos de 4 importantes bancos mexicanos.

Las máquinas infectadas se encontraban principalmente en lugares que carecían de vigilancia física o muy limitada. El programa malicioso se instalaba a través de la unidad de CD-ROM (en las primeras versiones) o de un puerto USB (en las últimas versiones). Estos ataques causaron extrañeza en los departamentos de seguridad de los bancos. La compañía de transporte blindado comenzó a recibir una inusual cantidad de llamadas telefónicas y de alertas con respecto a las también inusuales cantidades de dinero que se retiraban de los cajeros automáticos. Las máquinas reportaban bajos niveles de flujo de efectivo a sólo horas de haber sido llenadas por la compañía a cargo de este servicio.

El segundo ataque fue perpetrado durante el Viernes Negro mexicano, conocido localmente como “El Buen Fin”. Durante estas fechas, los cajeros automáticos cuentan con más dinero para satisfacer la demanda de los clientes (se agrega aproximadamente un 20% más de fondos de lo habitual). Por último, el tercer ataque se llevó a cabo durante el Día de San Valentín, que se celebra el 14 de febrero en México. Las fechas en las que los cajeros automáticos son muy usados y tienen más fondos de lo habitual sin duda atrajeron la atención de este grupo, que parecía planear sus ataques con anticipación mientras pasaban desapercibidos a simple vista.

Los desarrolladores de Ploutus no se molestan en ocultar los orígenes de su código.

Para instalar este programa malicioso, se necesita acceso físico al cajero automático. Por lo general, esto se logra a través de un puerto USB o la unidad de CD, penetrando directamente en el cajero automático infectado y sin necesidad de clonar tarjetas de crédito o débito. Entonces, el daño es para las instituciones financieras y no para sus clientes, al menos no directamente.

Las cadenas de caracteres en español muestran el objetivo de Ploutus.

En este caso, el modelo comercial es vender licencias que son válidas sólo por un día, lo que permite al “cliente” (ciberpirata) retirar dinero de cualquier cantidad de máquinas durante ese día en particular. Puede tomar entre dos y media y tres horas vaciar los dispensadores de efectivo de un cajero automático.

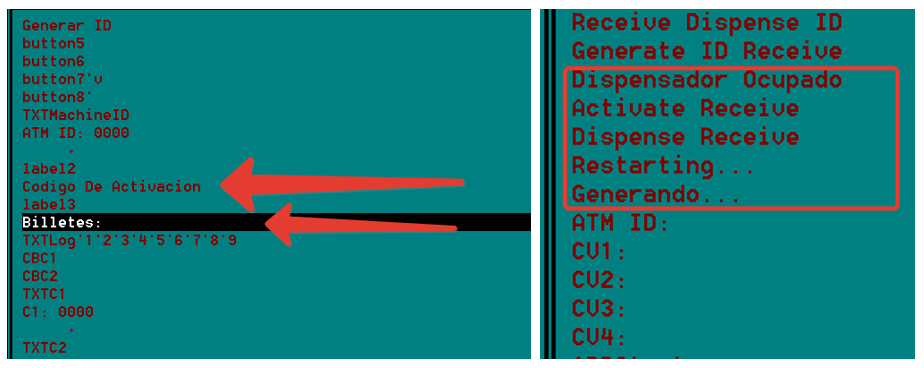

Según una investigación privada, un acuerdo sobreentendido para las bandas de ciberdelincuentes es un promedio de 3 personas por célula, con hasta 300 personas involucradas en las campañas. Cada grupo es responsable de infectar un cajero automático elegido, obtener una ID que luego se utilizará para solicitar un código de activación a través de SMS, que permite el acceso completo a todos los servicios del cajero automático.

Interfaz gráfica de usuario de una versión inicial de Ploutus; se puede ver cuando coincide la secuencia de activación correcta.

Interfaz gráfica de usuario de una versión inicial de Ploutus; se puede ver cuando coincide la secuencia de activación correcta.

Hasta ahora, hemos visto cuatro versiones o generaciones diferentes de la familia de programas maliciosos Ploutus; la última, que pertenece a 2017, incluye correcciones de errores y mejoras al código. Para las primeras versiones encontradas en Internet, no había forma de “llamar a casa” o de informar a un servidor C2 sobre las actividades realizadas en el cajero automático. Sin embargo, hay un módulo SMS que sirve para obtener un identificador único para la máquina que permite la activación remota del código malicioso. Una vez activadas, las mulas de dinero (operadores que se encuentran ante el cajero automático) pueden comenzar a retirar el dinero hasta que expire el tiempo de licencia. El procedimiento es el siguiente:

- Infectar el cajero automático a través del acceso físico mediante la unidad de CD-ROM o los puertos USB de la máquina.

- El programa malicioso así instalado se ejecutará en el sistema como un servicio regular de Microsoft Windows.

- Obtener una ID de cajero automático que sirve para la identificación y activación de la máquina.

- Algunas versiones envían un SMS para activar el “cliente” (cajero automático infectado), mientras que otras requieren acceso físico y la conexión de un teclado para interactuar con el programa malicioso.

- Retirar el efectivo mientras el programa malicioso está activo por 24 horas.

La versión más reciente, detectada en Internet a fines de 2017, otorgó a los delincuentes la administración remota completa de cajeros automáticos infectados y la capacidad de ejecutar herramientas de diagnóstico junto con otros comandos elaborados. En esa última versión, descubrimos que para acceder a los cajeros automáticos, los ciberdelincuentes migraron del teclado físico al acceso vía WiFi mediante un módulo de la herramienta de administración remota de TeamViewer modificado para este efecto. Esto permitió realizar operaciones maliciosas más escalables y menos riesgosas para los ciberdelincuentes.

Kaspersky Lab detecta las muestras descritas arriba como Backdoor.MSIL.Ploutus, Trojan-Spy.Win32.Plotus y HEUR: Trojan.Win32.Generic

Colombia: corrupción, información privilegiada y software legítimo

En octubre de 2014, 14 cajeros automáticos se vieron comprometidos en diferentes ciudades de Colombia. El impacto económico fue de alrededor de 1024 millones de pesos colombianos sin ninguna transacción rastreable. Más tarde, un empleado de uno de los bancos fue arrestado porque se sospechaba que instaló el malware de forma remota en todos los cajeros automáticos utilizando su código de seguridad personal y contraseñas, apenas un día antes de renunciar a su trabajo.

El sospechoso había trabajado anteriormente para la policía colombiana durante 8 años como ingeniero electrónico especializado en seguridad informática y también como investigador policial. En ese momento, estaba a cargo de investigaciones a gran escala, pero a lo largo de los años terminó construyendo un expediente judicial que sorprendió a los investigadores. El 25 de octubre, fue arrestado y acusado por las autoridades como el autor de un esquema de fraude multimillonario dirigido a un banco colombiano. En el momento de su detención, el criminal tenía acceso remoto a 1159 cajeros automáticos en toda Colombia. En el desarrollo de esta operación ilegal, el delincuente usó un programa para cajeros automáticos legítimo, pero modificado, que dejó todo listo para que otros miembros de la organización ilegal cometieran fraudes en menos de 48 horas y en seis ciudades diferentes. Estos fueron los comentarios de la prensa colombiana sobre el fraude multimillonario contra un banco local.

Información privilegiada con administrador y acceso remoto: 14 cajeros automáticos controlados y vaciados en Colombia

Información privilegiada con administrador y acceso remoto: 14 cajeros automáticos controlados y vaciados en Colombia

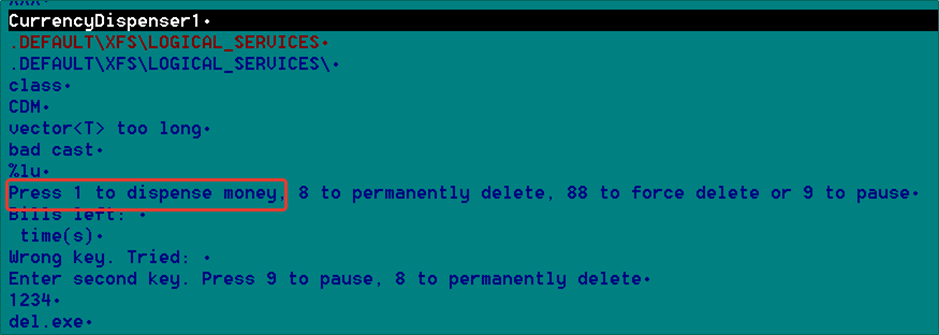

Para realizar este ataque, el ex-oficial de policía corrupto utilizó una versión modificada del software de gestión de cajeros automáticos distribuido por el fabricante y su personal de soporte técnico. Como oficial, tenía acceso a este tipo de software, que después de instalarse interactuaba con el protocolo XFS para enviar comandos al cajero automático:

Software legítimo mal utilizado: acceso privilegiado para robar dinero.

Software legítimo mal utilizado: acceso privilegiado para robar dinero.

El objetivo en este ataque fueron los cajeros automáticos Diebold:

Objetivo: Cajeros automáticos Diebold

Objetivo: Cajeros automáticos Diebold

Tras infectar los cajeros automáticos con el software de administración mencionado, legítimo pero modificado, el ciberpirata obtenía un acceso especial. A partir de ese momento, era posible instalar cualquier clase de programa malicioso para cajeros automáticos, incluyendo Ploutus, que se utilizó agresivamente en Perú y otros países de América del Sur.

Kaspersky Lab detecta las muestras del ataque como: Trojan.MSIL.Agent y Backdoor.MSIL.Ploutus

Brasil: Prilex en la cima de la colina

Brasil también es conocido por desarrollar y propagar programas maliciosos diseñados en su territorio. Lo mismo puede decirse de sus programas maliciosos para cajeros automáticos y puntos de venta. En 2017, encontramos una nueva e interesante familia de programas maliciosos para cajeros automáticos propagada en el Internet brasileño. Esta familia fue diseñada por completo en el país, por lo que el código no tiene similitudes con ninguna otra familia conocida de programas maliciosos para cajeros automáticos.

Prilex es un interesante programa malicioso para cajeros automáticos desarrollado en su totalidad por ciberpiratas brasileños. Los delincuentes detrás de Prilex también son responsables del desarrollo de varios programas maliciosos para terminales puntos de venta (PoS, TPV), lo que les permite abarcar ambos mercados. La diferencia clave de este ataque es que, en lugar de utilizar la biblioteca común de XFS para interactuar con los sockets de los cajeros automáticos, utilizaba las bibliotecas de algunos proveedores específicos. Alguien compartió generosamente esa información con los delincuentes.

Segmento del código de Prilex en el que abundan las cadenas de caracteres en portugués

El análisis del código reveló que sus propietarios sabían todo sobre el diagrama de red de la víctima, así como la estructura interna de los cajeros automáticos utilizados por el banco. En una de las muestras, encontramos una cuenta de usuario específica de alguien que trabajaba en el banco. Eso puede significar dos cosas: alguien dentro del banco estaba filtrando información a los ciberdelincuentes, o el banco había sufrido un ataque selectivo, lo que permitió a los delincuentes filtrar información clave.

Comando utilizado para ejecutar el proceso bajo una credencial específica.

Comando utilizado para ejecutar el proceso bajo una credencial específica.

Una vez que el programa malicioso se ejecuta, tiene la capacidad de distribuir dinero desde los dispensadores mediante el uso de una ventana especial que se activa con una combinación específica de teclas que se les proporciona a las mulas de dinero. También hay un componente que lee y recopila datos de la banda magnética de las tarjetas introducidas en los cajeros automáticos infectados con Prilex. Toda la información se almacena en un archivo guardado localmente.

Creemos que el grupo detrás de esta familia de programas maliciosos no es nuevo. Ya los habíamos visto lanzar otra campaña desde al menos 2015, no solo contra cajeros automáticos, sino también contra puntos de venta.

Kaspersky Lab detecta estas familias de malware como Trojan.Win32.Ice5 y Trojan.Win32.Prilex respectivamente.

Conclusión

Los cajeros automáticos han estado bajo ataque constante desde al menos 2008-2009, cuando se descubrió el primer programa malicioso dirigido a cajeros automáticos, conocido como Backdoor.Win32.Skimer. Esta es probablemente la forma más rápida que tienen los ciberdelincuentes para obtener dinero, directamente desde el cajero automático. Cuando sucede, vemos dos categorías de pérdidas para los bancos:

- Pérdidas bancarias directas, cuando un atacante obtiene dinero de un cajero automático.

- Pérdidas indirectas de los bancos, causadas por las pérdidas para sus clientes. En este segundo escenario, los ciberdelincuentes roban de las cuentas bancarias de los clientes tras clonar los datos únicos del titular de la tarjeta del cajero automático (entre ellos Track2, los datos de banda magnética; PIN el número de identificación personal utilizado como contraseña, o nuevos métodos de autenticación, como los datos biométricos).

Para lograr sus objetivos, los atacantes deben resolver uno de estos desafíos claves: deben eludir los mecanismos de autenticación de los clientes o eludir los mecanismos de seguridad del cajero automático. Los delincuentes recurren a varios métodos para robar cajeros automáticos: estrellar vehículos contra ellos, hacerlos explotar con dinamita, o las tradicionales formas de clonación para obtener información de los clientes. Es obvio que los métodos criminales están migrando de los ataques físicos a los llamados ataques lógicos. Estos pueden describirse como ataques no destructivos. Esto ayuda a los ciberdelincuentes a permanecer más tiempo sin ser detectados, robando no sólo una vez sino varias veces desde el mismo cajero automático infectado.

La seguridad de los cajeros automáticos es un problema complejo que debe abordarse en diferentes niveles. Muchos problemas solo pueden ser resueltos por los fabricantes o proveedores de cajeros automáticos, especialmente con la cooperación directa de los proveedores de seguridad.

Gran parte de los ataques contra cajeros automáticos se da en Europa del Este, ya que es la escena de ciberdelitos más desarrollada del mundo. Sin embargo, América Latina es uno de los mercados más dinámicos y desafiantes del mundo debido a sus características particulares. Los ciberdelincuentes regionales buscan constantemente ayuda y conocimientos comerciales de sus “colegas” de países de Europa del Este.

El monitoreo constante de las actividades maliciosas de los ciberdelincuentes latinoamericanos ofrece a las empresas de seguridad informática una oportunidad ventajosa para descubrir nuevos ataques relacionados con el sector financiero. Para tener una comprensión completa de la escena del delito cibernético en América Latina, las compañías antimalware deben prestar mucha atención a la realidad del país, organizar la recopilación local de archivos, establecer relaciones locales y tener a los analistas locales haciendo un seguimiento de estos ataques, sobre todo porque los delincuentes suelen prestar extrema atención a sus creaciones y su propagación. Tal como sucede en Rusia y China, los delincuentes latinoamericanos han creado su propia realidad única que a veces es bastante difícil de captar desde el exterior.

Es muy importante que las instituciones financieras, que son objetivos tan grandes e importantes para los ciberdelincuentes de todo el mundo, trabajen en la inteligencia de amenazas, aprovechando no solo los datos mundiales, sino también las normas Yara e IOC (Indicadores de Compromiso) para que los expertos regionales detecten los ataques locales. Nuestra lista completa de IOCs, así como las normas Yara y los informes completos están disponibles para los clientes del servicio Informes de Inteligencia Financiera. ¿Necesita más información sobre el servicio? Escriba a: financialintel@kaspersky.com

Hashes de referencia

ae3adcc482edc3e0579e152038c3844e

e77be161723ab80ed386da3bf61abddc

acaf7bafb7304e38e6a478c8738d9db3

e5957ccf597223d69d56ff50d810246b

6a103754F6a98dbd7764380FF5dbf36c

c19913e42d5ce13afd1df05593d72634

Jackpotting: programas maliciosos para cajeros automáticos, de América Latina para el mundo