Resumen de noticias

Gracias a las botnets del Internet de las cosas, los ataques DDoS han dejado de ser una novedad curiosa para convertirse en algo común y corriente. De acuerdo con el estudio realizado por A10 Networks, este año el “Internet de las cosas” ha adquirido dimensiones intimidantes: en cada ataque se usan cientos de miles de dispositivos conectados a Internet.

La lucha contra este fenómeno se encuentra en un estado incipiente: los vendedores de dispositivos del Internet de las cosas reaccionan de forma muy lenta a la necesidad de fortalecer la seguridad informática de sus productos. Pero se han hecho algunos avances en la lucha contra los atacantes que abusan del Internet de las cosas. Así, el famoso periodista de seguridad informática, Brian Krebsu, pudo identificar al autor del famoso malware Mirai, y en el Reino Unido se arrestó al autor del ataque contra Deutsche Telekom. Según los cargos presentados en su contra, supuestamente organizaba botnets de routers para después vender su acceso. En Alemania se enfrenta a 10 años de cárcel.

A medida que se hacen más baratos y aumenta el número de herramientas para lanzar ataques DoS, aumenta el número de ataques contra recursos famosos. Por ejemplo, intrusos desconocidos pusieron fuera de servicio el sitio web del parlamento austriaco y más de un centenar de servidores de recursos públicos de Luxemburgo. Nadie asumió la responsabilidad de las acciones, ni se hizo ninguna exigencia, lo que puede indicar que se trata de un ataque de prueba o de simple vandalismo.

Los planes de lanzar un ataque masivo contra el sitio web de la Casa Blanca anunciados por partidarios del Partido Demócrata en protesta contra la elección de Donald Trump como presidente de los Estados Unidos parecen haber fracasado: no se tiene noticias de que el sitio haya dejado de funcionar. Sin embargo, los ataques DDoS han echado raíces en Estados Unidos como una herramienta de política interna. Dos semanas antes de la toma de posesión del presidente, se lanzaron ataques contra el sitio web conservador Drudge Report, que, había apoyado activamente a Trump durante su campaña electoral.

Las autoridades encargadas de hacer cumplir la ley no ignoraron estas tendencias perturbadoras y, como resultado, la protección contra ataques DDoS fue asumida por una organización tan seria como el Departamento de seguridad nacional de los Estados Unidos. La Agencia declaró que su tarea es “elaborar herramientas de protección eficaces y fáciles de aplicar y promover mejores prácticas de defensa en el sector privado” para “poner fin al flagelo de los ataques DDoS”.

Sin embargo, el principal objetivo de los autores de DDoS sigue siendo el lucro directo. En este sentido, los bancos y las agencias de bolsa siguen siendo objetivos atractivos. Los ataques DDoS son capaces de infligir daños, tanto materiales como de reputación, tan serios, que muchos prefieren pagar el rescate que exigen los delincuentes.

Tendencias

El principio del año tradicionalmente se caracteriza por una reducción perceptible del número de ataques DDoS. Tal vez los atacantes se van a países más cálidos, o quizá ocurra lo contrario, que son los clientes quienes migran a climas más cálidos. En todo caso, la tendencia se ha mantenido los últimos cinco años: el primer trimestre es una temporada muerta. El primer trimestre de este año no fue una excepción: el equipo de prevención de ataques distribuidos de Kaspersky Labs registró una actividad muy baja de los atacantes. La diferencia se hace bastante evidente en comparación con el cuarto trimestre de 2016. Sin embargo, a pesar de la reducción tradicional, se registraron más ataques en el primer trimestre de este año que en el primer trimestre de 2016, lo que confirma que el número de ataques DDoS en general ha crecido.

En lo que respecta al periodo de calma, es demasiado pronto para hablar de las tendencias en 2017, pero se pueden perfilar algunas características interesantes:

-

durante este período no se registró ningún ataque de amplificación, pero se hizo un uso constante de ataques de rebalse de canal (envío de “basura” con suplantación de dirección). Se puede suponer que los ataques de amplificación se han vuelto ineficaces y obsoletos;

-

Hubo un ligero aumento en los ataques con el uso de cifrado, lo cual es bastante consistente con las tendencias actuales y las predicciones del año pasado. Sin embargo, no podemos decir que el crecimiento sea significativo.

Como pronosticamos, están ganando popularidad los ataques de organización compleja (a nivel de aplicación, HTTPS). A modo de ejemplo, podemos citar el ataque mixto (SYN + TCP Connect + HTTP-flood + UDP flood) contra la “Plataforma electrónica nacional” rusa. Su peculiaridad es una multivectorialidad bastante rara, combinada con una potencia relativamente pequeña (3 GB/c). Para repeler esos ataques se deben utilizar mecanismos de protección modernos y complejos.

El sitio de la policía portuguesa fue objeto de otro ataque inusual. Su característica especial era que para generar el tráfico del ataque se usaron vulnerabilidades de servidores proxy reversos (reverse proxies), lo que permite suponer que los hackers intentaron disfrazar la verdadera fuente del ataque, y para generar el tráfico usaron un nuevo tipo de botnet formada por servidores proxy reversos.

Por lo demás, el primer trimestre no trajo ninguna sorpresa y fue muy tranquilo, tal vez hasta aburrido. En el segundo trimestre pronosticamos un aumento constante de la proporción de los ataques distribuidos, y según sus resultados, será posible hacerse una idea de lo que nos espera en 2017. Mientras tanto, sólo nos queda hacer suposiciones.

Estadística de ataques DDos lanzados por medio de botnets

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence, que es parte de la solución Kaspersky DDoS Prevention y está diseñado para interceptar y analizar las instrucciones que los centros de administración y control envían a los bots, pero sin necesidad de infectar ningún dispositivo del usuario ni de ejecutar las instrucciones de los delincuentes.

Este informe contiene la estadística de DDoS Intelligence correspondiente al primer trimestre de 2017.

En este informe consideraremos como ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula por el número de direcciones IP únicas en la estadística trimestral.

Es importante mencionar que la estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- En el primer trimestre de 2017 se registraron ataques contra objetivos en 72 países de todo el mundo, 8 menos que en el cuarto trimestre de 2016;

- Los objetivos ubicados en China representaron sólo el 47,78% de los ataques, mucho menos que en el trimestre anterior (71,60%);

- El trío de líderes por el número de ataques DDoS y el número de objetivos, sigue estando integrado por China, Corea del sur y Estados Unidos. Y según el número de servidores de administración identificados, los Países Bajos han reemplazado a China;

- La duración de los ataques DDoS se ha reducido drásticamente: el más largo duró 120 horas, que es un 59% menos que el último trimestre, cuando se observó un ataque de 292 horas de duración. En general, el 99,8% de los ataques duró menos de 50 horas;

- El número de ataques TCP, UDP y ICMP se multiplicó en varias veces, lo que resultó en la reducción de la proporción de ataques SYN-DDoS, que bajaron del 75,3% en el cuarto trimestre de 2016 al 48% en el primer trimestre de 2017.

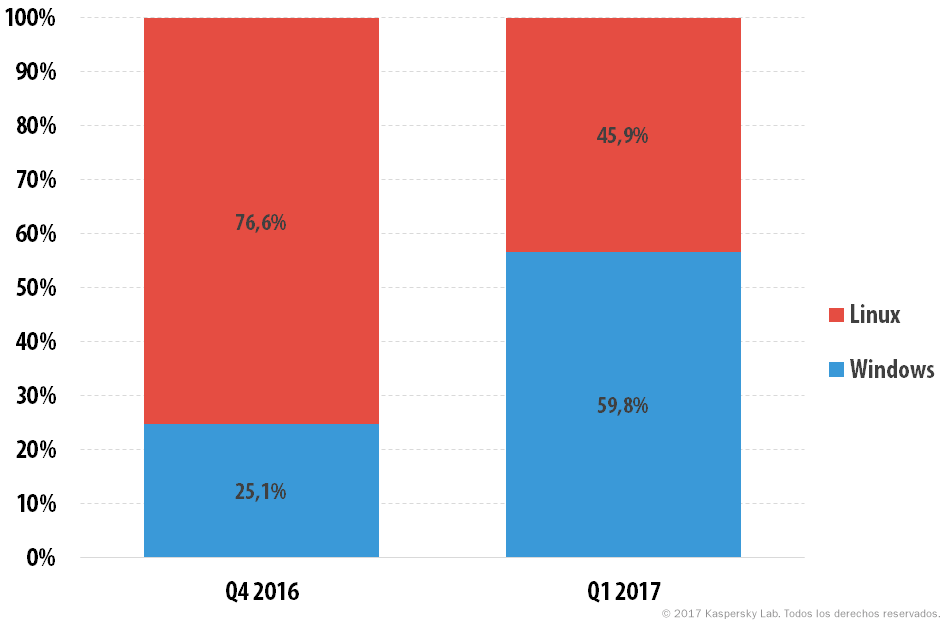

- La actividad de los bots para Windows ha crecido mucho, y por primera vez en todo el año se han vuelto más activos que los bots para Linux. Su participación ha crecido del 25% en el trimestre pasado al 59,8% en el primer trimestre de 2017.

Territorios de los ataques

En el primer trimestre de 2017 se registraron ataques DDoS en 72 países. La mayoría de los ataques se detectó en China (55,11%), aunque la participación de este país fue 21,9 puntos porcentuales menos que en el trimestre anterior. Gracias a esto subieron los índices de Corea del Sur (22,41% frente a 7,04% en el cuarto trimestre), que ocupó el segundo lugar, y Estados Unidos con un 11,37% en vez del 7,30%.

En el TOP 10, que sufrieron el 95,5 por ciento de los ataques, entró el Reino Unido (0,8%), desplazando a Japón. Vietnam subió del séptimo al sexto lugar, (0,8%, con un crecimiento de 0,2 puntos porcentuales), a expensas de Canadá (0,7%), que bajó al octavo lugar.

Distribución de ataques DDoS por país, cuarto trimestre de 2016 y primer trimestre de 2017

En el primer trimestre de 2017, los blancos ubicados en el TOP 10 de países supusieron el 95,1% de los ataques DDoS.

Distribución de blancos únicos de ataques DDoS por país, cuarto trimestre de 2016 y primer trimestre de 2017

Al igual que la distribución según el número de ataques, los blancos ubicados en China recibieron este trimestre mucha menos atención de los piratas informáticos: sufrieron el 47,78% de los ataques, pero China mantuvo la primacía en este área. Aunque el porcentaje de blancos en Corea del Sur (del 9,42% al 26,57%) y los Estados Unidos (del 9,06% al 13,80%) aumentó de golpe , la composición y ubicación de los tres líderes del trimestre anterior no han cambiado.

Rusia (1,55%) descendió del cuarto al quinto lugar, pero perdió sólo 0,14 puntos porcentuales. Su puesto lo ocupó Hong Kong (que subió 0,35 puntos porcentuales). Japón y Francia abandonaron el TOP 10, para ser reemplazados por los Países Bajos (0,60%) y el Reino Unido (1,11%).

Dinámica del número de ataques DDoS

El número de ataques por días de la semana en el primer trimestre de 2017 se distribuyó en el rango de 86 a 994, alcanzando valores máximos el 1 de enero (793), el 18 de febrero (994) y el 20 de febrero (771). Los días más pacíficos del trimestre fueron el 3 de febrero (86), el 6 de febrero (95), el 7 de febrero (96) y el 15 de marzo (91). La disminución general del número de ataques que tuvo lugar desde finales de enero hasta mediados de febrero, así como la recesión de marzo, se deben a la disminución de la actividad de la familia de bots de XOR.DDoS, cuya contribución a las estadísticas fue notable.

Dinámica del número de ataques DDoS*, primer trimestre de 2017

* Debido a que los ataques DDoS pueden prolongarse de forma ininterrumpida por varios días, en la línea de tiempo un ataque puede contarse varias veces, una por cada día.

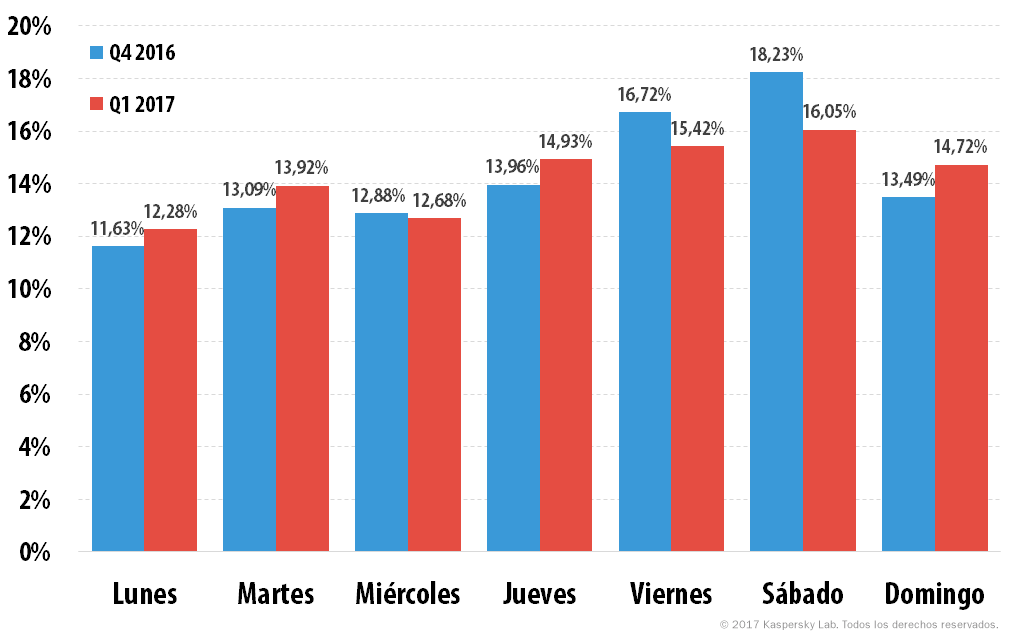

En general, la distribución de la actividad DDoS según los días de la semana ha cambiado ligeramente en comparación con el último trimestre. En el primer trimestre de 2017, el día más tranquilo de la semana fue el lunes, que representó el 12,28% de los ataques, y el más tenso fue el sábado (18,23%).

Distribución de ataques DDoS por días de la semana, cuarto trimestre de 2016 y primer trimestre de 2017

Tipos y duración de los ataques DDoS

En el primer trimestre de 2017 hubo un brusco aumento en el número y proporción de los ataques del tipo TCP-DDoS, del 10,36% al 26,62%. También hubo un aumento significativo en el porcentaje de ataques UDP (del 1,80% al 8,71%) y ICMP (del 1,41% al 8,17%). Esto produjo una brusca reducción de la participación de los ataques SYN-DDoS (48,07% frente al 75,33%) y HTTP (del 10,71% al 8,43%).

Los responsables del aumento de ataques TCP son los bots de las familias Yoyo, Drive y Nitol, que se activaron. El aumento de ataques ICMP se debe a la revitalización de Yoyo y Darkrai. Además, los bots de Darkrai empezaron a realizar más ataques UDP, lo que se reflejó en las estadísticas recogidas.

Distribución de ataques DDoS por tipos, cuarto trimestre de 2016 y primer trimestre de 2017

En el primer trimestre de 2017 hubo poquísimos ataques que durasen más de 100 horas. La mayor cuota (82,21%) correspondió a los ataques que duraron cuatro horas o menos, 14,79 puntos porcentuales más que el trimestre anterior. Hubo una perceptible reducción (del 0,94% al 0,24%) de los ataques de 50 a 99 horas de duración, y también bajaron su participación los ataques de 5 a 9 horas (del 19,28% al 8,45%) y los ataques de 10 a 19 horas (del 7,00% al 5,03%). El número de ataques de entre 20 y 49 horas subió un poco, en 1 punto porcentual.

El récord de la duración de los ataques en el primer trimestre de 2017 fue de sólo 120 horas, es decir, 172 horas menos que el ataque más prolongado del cuarto trimestre de 2016.

Distribución de ataques DDoS por duración, cuarto trimestre de 2016 y primer trimestre de 2017

Servidores de administración y tipos de botnets

Corea del Sur sigue siendo el líder por el número de servidores de administración identificados. Su participación aumentó del 59% al 66% en comparación con el período anterior. Los Estados Unidos ocuparon el segundo lugar con el 13,78%, y los Países Bajos, con una cuota del 3,51%, desplazaron a China (1,35%) que ya no está entre los tres primeros. En suma, los tres primeros recolectaron el 83,8% de los servidores de comando.

También ha habido cambios significativos en el TOP 10. Japón, Ucrania y Bulgaria salieron de la lista, y entraron Hong Kong (1,55%), Rumanía (1,35%) y Alemania (0,81%). Cabe señalar el fuerte descenso de la cuota de China, que cayó del segundo al séptimo puesto.

Distribución de los servidores de administración de botnets por países, primer trimestre de 2017

La distribución por sistemas operativos este trimestre cambió radicalmente. Los bots para Windows, responsables del 59,81% del total de ataques desplazaron a los bots para el Internet de las cosas. Esto se explica por la creciente virulencia de las familias de bots Yoyo, Drive y Nito, todas ellas diseñadas para Windows.

Proporción de ataques desde botnets para Windows y Linux, primer trimestre de 2017

El 99,6% de los ataques de este trimestre fueron llevados a cabo por robots de una sola familia. El 0,4% de los casos involucraron bots de dos familias. El uso de bots de tres familias en un solo ataque se observó en raros casos.

Conclusión

Aunque el primer trimestre de 2017 fue bastante tranquilo en comparación con el trimestre anterior, sucedieron cosas interesantes. Así, a pesar de la creciente fuerza de las botnets del Internet de las cosas, a principios de este año los bots para Windows ocuparon el primer puesto, habiendo participado en el 59,8% de los ataques. Los ataques de organización compleja son cada vez más comunes y para neutralizarlos se requieren mecanismos de protección serios.

No se registró ningún ataque de amplificación en el primer trimestre, lo que sugiere que su efectividad se ha reducido. Podemos suponer que este tipo de ataques se está convirtiendo gradualmente en una cosa del pasado. Otra tendencia de este trimestre es el aumento de los ataques que utilizan cifrado. Pero a decir verdad, todavía no es significativo.

Los ataques DDoS en el primer trimestre de 2017