Nuestro último informe, ‘Las crónicas del APT Hellsing: El imperio contrataca’ comenzó con una introducción al APT Naikon, describiéndolo como ‘uno de los APTs más activos en Asia, especialmente en el área del mar del sur de China’. Se mencionaba a Naikon debido a su participación en lo que resultó ser una historia única y sorprendente de contrataque. Se trataba de un ataque Naikon contra una organización relacionada con Hellsing lo que inicialmente nos condujo al APT Hellsing. Considerando el volumen de las actividades de Naikon y sus incesantes y repetidos ataques, nos pareció que una confrontación como esta merecía la pena un análisis dedicado.

El APT Naikon se alinea con el ataque que nuestros colegas de FireEye acaban de revelar como APT30, pero no hemos encontrado ninguna coincidencia exacta. No resulta sorprendente que haya un cierto solapamiento, considerando que ambos actores han atacado por años a víctimas en el sudeste asiático, aparentemente en busca de inteligencia geopolítica.

Este informe sobre Naikon se complementará con otro informe de seguimiento que analizará el TTP Naikon y la cantidad increíble de ataques en el sudeste asiático que se han producido de forma regular desde al menos 2010.

Las características operativas y logísticas más notables de este APT incluyen:

- Al menos cinco años de una gran cantidad de ataques contra víctimas de alto perfil en el ámbito geopolítico.

- Enfoque geográfico por país, designación individual de operadores y presencia de proxy.

- Infraestructura dinámica y bien organizada.

- Un conjunto consistente de herramientas desarrolladas de forma externa que incluye una puerta trasera completamente multifuncional, un compilador y un compilador exploit.

- Un alto índice de efectividad de infiltración en organizaciones nacionales de países del sudeste asiático.

Altamente enfocado y efectivo en el sudeste asiático

En la primavera de 2014 notamos un incremento de la cantidad de ataques del APT Naikon. Los atacantes parecen ser hablantes de chino y apuntaron sus ataques países como Filipinas, Malasia, Camboya, Indonesia, Vietnam, Myanmar, Singapur, Nepal, Tailandia, Laos y China.

La carnada

Los ataques suelen comenzar con un mensaje de correo con un adjunto que contiene información de interés para la víctima potencial. La información en el documento puede provenir de fuentes públicas o puede ser información privada, robada de otros sistemas comprometidos.

La carnada, este ‘documento’ adjunto al mensaje, aparece como un documento estándar de Word, pero en realidad es un exploit CVE-2012-0158, un fichero ejecutable con doble extensión, o un ejecutable con un nombre de archivo RTLO, por lo que puede ejecutar un código sin el conocimiento ni autorización del usuario. El ejecutable instala un programa spyware en su equipo cuando el usuario abre el documento carnada, pensando que sólo se trata de un documento.

Configuración

La herramienta seleccionada de Naikon genera un fichero especial, pequeño, cifrado, de 8.000 bytes, y que contiene un código que se inyecta en el navegador junto a los datos de configuración. Con la ayuda de un módulo de arranque, todo el fichero se inyecta en la memoria del navegador y descifra el bloque de configuración que contiene:

- Servidor C&C.

- Puertos y ruta al servidor.

- Cadena usuario-agente.

- Nombres de ficheros y rutas a sus componentes.

- Sumas hash de las funciones API de usuario.

Después, el mismo código descarga su cuerpo principal desde el servidor C&C mediante el protocolo SSL, lo carga independientemente de las operaciones del sistema operativo y, sin guardarlo en el disco duro, le otorga el control a la función XS02. Todas las funciones se manejan en la memoria.

Carga maliciosa

El módulo principal es una utilidad de administración remota. Mediante el protocolo SSL, el módulo establece una conexión reversa con el servidor C&C de la siguiente manera: establece una conexión saliente con el servidor C&C y verifica si hay un comando a ejecutar, y de ser así, lo ejecuta y devuelve el resultado al C&C. El repertorio del módulo contiene 48 comandos que el operador remoto puede usar para controlar eficazmente el equipo de la víctimas Entre estos comandos están, por ejemplo, capturar un inventario completo, descargar y enviar datos, instalar módulos de extensiones, o trabajar con la línea de comando.

Esta es la lista completa de comandos:

| 0 | CMD_MAIN_INFO |

| 1 | CMD_PROCESS_REFRESH |

| 2 | CMD_PROCESS_NAME |

| 3 | CMD_PROCESS_KILL |

| 4 | CMD_PROCESS_MODULE |

| 5 | CMD_DRIVE_REFRESH |

| 6 | CMD_DIRECTORY |

| 7 | CMD_DIRECTORY_CREATE |

| 8 | CMD_DIRECTORY_CREATE_HIDDEN |

| 9 | CMD_DIRECTORY_DELETE |

| 10 | CMD_DIRECTORY_RENAME |

| 11 | CMD_DIRECOTRY_DOWNLOAD |

| 12 | CMD_FILE_REFRESH |

| 13 | CMD_FILE_DELETE |

| 14 | CMD_FILE_RENAME |

| 15 | CMD_FILE_EXECUTE_NORMAL |

| 16 | CMD_FILE_EXECUTE_HIDDEN |

| 17 | CMD_FILE_EXECUTE_NORMAL_CMD |

| 18 | CMD_FILE_EXECUTE_HIDDEN_CMD |

| 19 | CMD_FILE_UPLOAD |

| 20 | CMD_FILE_DOWNLOAD |

| 21 | CMD_WINDOWS_INFO |

| 22 | CMD_WINDOWS_MESSAGE |

| 23 | CMD_SHELL_OPEN |

| 24 | CMD_SHELL_CLOSE |

| 25 | CMD_SHELL_WRITE |

| 26 | CMD_SERVICE_REFRESH |

| 27 | CMD_SERVICE_CONTROL |

| 28 | CMD_PROGRAM_INFO |

| 29 | CMD_UNINSTALL_PROGRAM |

| 30 | CMD_REGESTRY_INFO |

| 31 | CMD_ADD_AUTO_START |

| 32 | CMD_MY_PLUGIN |

| 33 | CMD_3RD_PLUGIN |

| 34 | CMD_REG_CREATEKEY |

| 35 | CMD_REG_DELETEKEY |

| 36 | CMD_REG_SETVALUE |

| 37 | CMD_REG_DELETEVALUE |

| 38 | CMD_SELF_KILL |

| 39 | CMD_SELF_RESTART |

| 40 | CMD_SELF_CONFIG |

| 41 | CMD_SELF_UPDATE |

| 42 | CMD_SERVER_INFO |

| 43 | CMD_INSTALL_SERVICE |

| 44 | CMD_FILE_DOWNLOAD2 |

| 45 | CMD_RESET |

| 46 | CMD_CONNECTION_TABLE |

| 50 | CMD_HEART_BEAT |

Existen varias modificaciones del módulo principal. No existen diferencias fundamentales entre las modificaciones; sólo se trata de características adicionales a las versiones previas, como la compresión y cifrado de los datos transmitidos, o la descarga fragmentada de ficheros voluminosos.

| d085ba82824c1e61e93e113a705b8e9a | 118272 | Aug 23 18:46:57 2012 |

| b4a8dc9eb26e727eafb6c8477963829c | 140800 | May 20 11:56:38 2013 |

| 172fd9cce78de38d8cbcad605e3d6675 | 118784 | Jun 13 12:14:40 2013 |

| d74a7e7a4de0da503472f1f051b68745 | 190464 | Aug 19 05:30:12 2013 |

| 93e84075bef7a11832d9c5aa70135dc6 | 154624 | Jan 07 04:39:43 2014 |

Operaciones del servidor C&C proxy

Las operaciones del servidor C&C están caracterizadas por:

- Baja necesidad de mantenimiento.

- Asignaciones de tareas organizadas por geografía.

- Diferentes enfoques de comunicación.

Los servidores C&C deben haber necesitado pocos operadores para manejar toda la red. Cada operador parecía concentrado en su propio grupo de objetivos específicos, pues existe una correlación entre el servidor C&C y la localización de las víctimas.

La comunicación con los sistemas de las víctimas cambiaba según el blanco en cuestión. En algunos casos, se estableció una conexión directa entre el equipo de la víctima y el C&C. En otros casos, se estableció una conexión mediante servidores proxy dedicados instalados en servidores dedicados rentados en terceros países. Muy probablemente, este montaje adicional fue en respuesta a las acciones de los administradores de redes en algunos blancos, que limitaban o monitoreaban conexiones de red salientes desde sus organizaciones.

La siguiente es una lista parcial de servidores C&C y localización de las víctimas, que demuestra la correlación geográfica:

| ID | Jakarta | linda.googlenow.in |

| ID | Jakarta | admin0805.gnway.net |

| ID | Jakarta | free.googlenow.in |

| ID | frankhere.oicp.net | |

| ID | Bandung | frankhere.oicp.net |

| ID | Bandung | telcom.dhtu.info |

| ID | Jakarta | laotel08.vicp.net |

| JP | Tokyo | greensky27.vicp.net |

| KH | googlemm.vicp.net | |

| KH | Phnom Penh | googlemm.vicp.net |

| MM | peacesyou.imwork.net | |

| MM | sayakyaw.xicp.net | |

| MM | ubaoyouxiang.gicp.net | |

| MM | Yangon | htkg009.gicp.net |

| MM | kyawthumyin.xicp.net | |

| MM | myanmartech.vicp.net | |

| MM | test-user123.vicp.cc | |

| MY | us.googlereader.pw | |

| MY | net.googlereader.pw | |

| MY | lovethai.vicp.net | |

| MY | yahoo.goodns.in | |

| MY | Putrajaya | xl.findmy.pw |

| MY | Putrajaya | xl.kevins.pw |

| PH | Caloocan | oraydns.googlesec.pw |

| PH | Caloocan | gov.yahoomail.pw |

| PH | pp.googledata.pw | |

| PH | xl.findmy.pw | |

| PH | mlfjcjssl.gicp.net | |

| PH | o.wm.ggpw.pw | |

| PH | oooppp.findmy.pw | |

| PH | cipta.kevins.pw | |

| PH | phi.yahoomail.pw | |

| SG | Singapore | xl.findmy.pw |

| SG | Singapore | dd.googleoffice.in |

| VN | Hanoi | moziliafirefox.wicp.net |

| VN | Hanoi | bkav.imshop.in |

| VN | Hanoi | baomoi.coyo.eu |

| VN | Dong Ket | macstore.vicp.cc |

| VN | Hanoi | downloadwindows.imwork.net |

| VN | Hanoi | vietkey.xicp.net |

| VN | Hanoi | baomoi.vicp.cc |

| VN | Hanoi | downloadwindow.imwork.net |

| VN | Binh Duong | www.ttxvn.net |

| VN | Binh Duong | vietlex.gnway.net |

| VN | Hanoi | www.ttxvn.net |

| VN | Hanoi | us.googlereader.pw |

| VN | Hanoi | yahoo.goodns.in |

| VN | Hanoi | lovethai.vicp.net |

| VN | Hanoi | vietlex.gnway.net |

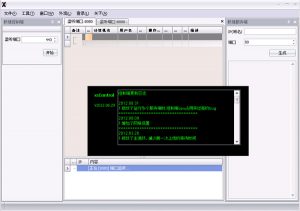

XSControl: el “software de gestión de víctimas” del APT Naikon

En el esquema de Naikon, un servidor C&C puede ser el software especializado XSControl que se ejecuta en el equipo host. Sirve para gestionar toda una red de clientes infectados. En algunos casos, se requiere un proxy para canalizar el tráfico de las víctimas al servidor XSControl. Un servidor proxy de Naikon es un servidor dedicado que acepta las conexiones entrantes desde los equipos de las víctimas y las direcciona al C&C del operador. Un servidor proxy individual de Naikon puede establecerse en cualquier país blanco para canalizar el tráfico desde los sistemas de las víctimas hasta los servidores C&C relacionados.

XSControl está escrito en .NET mediante DevExpress:

Estas son sus principales capacidades:

- Acepta las conexiones iniciales desde los clientes.

- Proporciona a los clientes el principal módulo de gestión remota.

- Les permite gestionar de forma remota los equipos infectados con la ayuda de un GUI.

- Mantiene registros de las actividades del cliente.

- Mantiene registros de las actividades del operador.

- Envía registros y ficheros a un servidor FTP.

Los registros de las actividades del operador contienen:

- Una base de datos XML de ficheros descargados, especificando la hora de la operación, la ruta remota y la ruta local.

- Una base de datos de nombres de ficheros, las claves del registro del equipo de la víctima para las carpetas y secciones requeridas.

- El historial de los comandos ejecutados.

País X, Operador X

Revisemos ahora una campaña de Naikon, contra un país "X".

Un análisis reveló que la campaña de ciberespionaje contra el país X había estado activa por muchos años. Los equipos infectados con los módulos de control remoto les permiten a los atacantes acceder al correo electrónico corporativo de los empleados y a los recursos internos, así como a los contenidos de los mensajes de correo corporativo y personal alojados en servicios externos.

A continuación ofrecemos una lista parcial de las organizaciones afectadas por la campaña de espionaje “operador X” de Naikon en el país X:

- Presidencia

- Fuerzas armadas

- Secretaría del gabinete

- Consejo nacional de seguridad

- Procuraduría general

- Agencia coordinadora de inteligencia nacional

- Autoridad de aviación civil

- Departamento de justicia

- Policía federal

- Administración ejecutiva/presidencial y personal administrativo

Algunas de estas organizaciones eran blancos bajo monitoreo constante y en tiempo real. Fue durante el monitoreo de red del operador X que los atacantes colocaron proxies de Naikon dentro de las fronteras del país, para encubrir y dar soporte a conexiones salientes en tiempo real y la extracción de datos desde las organizaciones víctimas de alto perfil.

Para obtener las credenciales de los empleados, el operador X a veces recurría a keyloggers. De ser necesario, el operador X los entregaba mediante el cliente de control remoto. Además de capturar la actividad en el teclado, este atacante también interceptaba el tráfico de red. Los movimientos laterales incluían el copiado y la instalación remota de Winpcap en los sistemas de escritorio dentro de las redes de las organizaciones de su interés, para después instalar trabajos AT para ejecutar estos espías de red. Algunos APTs como Naikon distribuyen herramientas como estas a través de múltiples sistemas para retomar el control en caso de perderlo accidentalmente y para mantener la persistencia.

El operador X también aprovechaba las idiosincrasias culturales en los países que atacaba como el uso regular y ampliamente aceptado de cuentas personales de Gamil para el trabajo. Entonces no le costó mucho al APT Naikon registrar direcciones de correo de aspecto similar y lanzar ataques spear-phishing con adjuntos, enlaces a sitios infectados y a Google Drive.

El imperio contrataca

A veces, el grupo Naikon se enfrenta con otros grupos APT que también operan en la misma región. En particular, observamos que el grupo Naikon sufrió ataques spear-phishing de parte de un actor al que llamamos “Hellsing”. Para más detalles sobre los juegos de capa y puñal entre Naikon y Hellsing, lee nuestro artículo Las crónicas del APT Hellsing: El imperio contrataca .

El APT Naikon