En la primera parte de este estudio nos ocupamos de los ataques dirigidos contra los usuarios particulares: hicimos un análisis sobre los datos más codiciados por los delincuentes cibernéticos, las motivaciones de los malhechores y presentamos los hechos y datos estadísticos que caracterizan estos ataques.

En esta segunda parte del análisis nos concentraremos en los ataques del mundo criminal contra las organizaciones. Estos ataques se pueden dividir en dos tipos: los ataques contra las organizaciones en sí y los ataques contra sus clientes. Citaremos una gran cantidad de datos estadísticos para ayudar al lector a evaluar la seriedad del problema.

Ataques dirigidos contra los clientes de las compañías

Los ataques contra los clientes representan ante todo el peligro de la pérdida de su confianza en la compañía. El cliente quiere usar un sistema seguro, que le ayude a resolver sus tareas, y no uno que se convierta en un dolor de cabeza y preocupación por la seguridad de sus datos.

Entre los ataques contra los clientes, el más popular durante un largo periodo de tiempo han sido los robos.

Entre los ataques contra los clientes, el más popular durante un largo periodo de tiempo han sido los robos.

En la primera parte del artículo analizamos con detalle las maneras en que se realizan los robos, qué programas se utilizan para perpetrarlos y cómo el usuario puede “contagiarse”. Aquí nos limitaremos a mencionar la secuencia de acciones que ejecuta el delincuente para robar propiedades virtuales.

En el presente, este tipo de delito se lleva a cabo mediante un determinado esquema: en primer lugar, el delincuente debe, de alguna forma, obtener los datos de la cuenta del cliente para luego usarlos. Para recibir los datos del cliente se puede usar un envío masivo, cuya tarea es hacer que la víctima visite el sitio de los delincuentes cibernéticos, o se puede contagiar el ordenador del usuario con un programa malicioso que transmitirá al delincuente los datos necesarios sin que la víctima se dé cuenta de nada. Después de obtener los datos de la cuenta, en la segunda etapa, el malhechor ingresa al lugar virtual de su interés y realiza el robo de la propiedad virtual deseada.

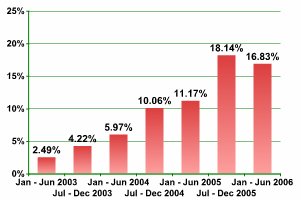

En la aplastante mayoría de los casos el objetivo es robar recursos financieros. Si representamos en forma de histograma la cantidad de compañías contra cuyos clientes se realizan los ataques con el objetivo de apoderarse de su dinero, tendremos el siguiente cuadro (fig. 1):

Crecimiento de la cantidad de compañías contra cuyos clientes fueron perpetrados

ataques mediante programas que roban información.

(Fuente: Kaspersky Lab.)

Los datos mostrados en la figura 1 muestran que de año en año aumentan las víctimas de los delincuentes. Además, la cantidad de ataques contra los clientes de las organizaciones crece de forma paralela a la popularidad del banco, punto de cambio, sistema de pagos, etc.

Las organizaciones, sobre todo los bancos, sufrieron tantos ataques contra sus clientes que desde mediados de 2005 empezaron a usar diversos medios de defensa para complicar el robo del dinero de los usuarios, si tuvo lugar la fuga de información. Como ejemplo podemos mencionar la autentificación en dos etapas. Algunas compañías incluso empezaron a reducir los montos y la periodicidad de los pagos. Las páginas principales de muchos bancos e instituciones activas en el campo financiero están llenas de comunicados que previenen sobre las acciones de los delincuentes cibernéticos. En la figura 2 vemos uno de estos comunicados:

Fig. 2. Mensaje preventivo en la página principal de una de las compañías de seguros.

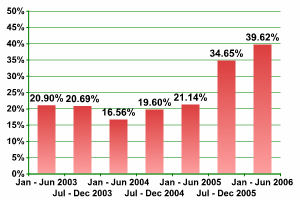

El tiempo dirá cuán protegidos estarán los usuarios con las medidas tomadas. Pero ya se puede decir que los pasos tomados han dado resultados positivos: en el primer semestre de 2006, por primera vez en tres años, se redujo el porcentaje de programas maliciosos financieros (desarrollados por los delincuentes para atacar a los clientes de los sistemas financieros), como se muestra en la figura 3:

Disminución del porcentaje de los programas maliciosos financieros frente a los nuevos programas maliciosos.

(Fuente: Kaspersky Lab.)

Los delincuentes cibernéticos se encuentran en constante búsqueda de métodos que les permitan burlar los obstáculos que aparecen en su camino. A pesar de que el porcentaje de programas maliciosos que atacan a los clientes del sistema financiero se ha reducido un poco, su cantidad absoluta continúa creciendo, como crece la cantidad de programas maliciosos en general.

Además, el último año ha crecido bastante el número de programas maliciosos capaces de atacar simultáneamente a los clientes de varios sistemas de pago (ver fig. 4). En calidad de ejemplo podemos poner a Trojan-Spy.Win32.Banker.asq, al cual le interesan unos ciento cincuenta sistemas, entre los cuales están Paypal, Caxabank, Postbanc y muchas otras organizaciones de todo el mundo.

Fig. 4. Crecimiento del porcentaje de los programas maliciosos que atacan al mismo tiempo a varias

compañías, respecto al flujo total de los programas maliciosos financieros.

(Fuente: Kaspersky Lab.)

Esta táctica permite aumentar la probabilidad de encontrar una víctima, ya que encontrar a un cliente de un sistema de pagos en particular es mucho más complejo que encontrar clientes de cualquiera de los cuatro sistemas.

En esta parte nos concentraremos en los ataques a los clientes de las compañías financieras, ya que este tipo de ataque está más difundido que el ataque a otras compañías. Pero el círculo de víctimas de los delincuentes cibernéticos es mucho más amplio. De hecho, cada compañía que tiene la posibilidad de cobrar sus servicios en línea, aunque no trabaje en el mercado financiero, llama la atención de los malhechores. Los analistas de Kaspersky Lab han detectado programas maliciosos que atacan a los clientes de las compañías turísticas y de transporte, montes de piedad y tiendas en Internet, como también a toda una serie de otras compañías.

Es de lamentar que hasta el presente no se hayan encontrado tendencias que permitan esperar la reducción del número de los programas maliciosos creados para realizar este tipo de delitos. Las recomendaciones al usuario que dimos en la primera parte de este artículo, también rigen para esta parte.

Ataques contra las compañías

Las estafas, las extorsiones y el chantaje que los delincuentes cibernéticos infligen a las compañías son un fenómeno bastante frecuente. Sin embargo, el tipo de delito cibernético más difundido del que son víctimas las compañías es el robo de información confidencial.

Robos

Últimamente se ha vuelto muy popular entre los delincuentes cibernéticos robar los datos personales de los clientes: direcciones de correo electrónico, números de seguridad social, contraseñas para juegos en línea e incluso los códigos PIN que bastantes compañías guardan en sus bases de datos internas. La venta de las bases de datos robadas no es ningún problema, ya que existe una gran demanda, que genera grandes ganancias a los malhechores y los incita a cometer más delitos similares.

Podemos poner a Rusia como ejemplo de cuán grandes pueden ser las dimensiones del robo de información, que se realiza incluso de lugares tan protegidos como son los servicios fiscales y de aduanas. En el mercado negro ruso se puede comprar sin dificultad historias de crédito de personas, bases de datos de las declaraciones de aduana, bases de datos del registro de automóviles, de teléfonos celulares con las direcciones de sus propietarios, como también las bases de datos de inmigración. Los volúmenes de los datos puestos a la venta a veces pueden ser tan grandes que no entran en ningún tipo de CD o DVD y se los vende en discos duros. El precio de la información robada varía desde unas decenas de dólares a varios cientos de miles de dólares, dependiendo del valor y la vigencia de la información.

No hay que pensar que este tipo de información se roba sólo en Rusia. Estos datos también gozan de gran demanda en otros países: vale mencionar los grandes escándalos con los robos de los números de tarjetas de crédito y de seguridad social que ocurrieron en 2006 en una serie de países desarrollados. Uno de estos casos sucedió en Gran Bretaña. Aprovechando una vulnerabilidad en el sistema de defensa, los delincuentes robaron los datos de tarjetas de crédito MasterCard de dos mil clientes de una gran tienda.

Los compradores de los datos robados suelen ser delincuentes que los usan para sus negocios sucios ya no en el mundo virtual, sino en el real.

Un papel importante en el robo de las bases de datos internas lo juegan los empleados que tienen acceso a las bases y que no tienen reparos en infringir las normas morales. Con cada vez más frecuencia Kaspersky Labs descubre programas espía escritos con conocimiento de la información interna de las compañías. Por ejemplo, se descubrieron programas maliciosos que utilizaban los datos de usuario y contraseñas de la compañía atacada. También tenían conocimiento del formato de la estructura de las bases de datos internas de la organización en cuestión. Es bastante problemático hacer frente a los robos si está implicada alguna persona de la compañía, pero es posible.

Si bien es suficiente dar un par de recomendaciones al usuario para evitarle problemas, las organizaciones deben usar una defensa en todos los frentes, que debe incluir antivirus, cortafuegos, filtros de spam, sistemas de monitoreo y auditoría de la infraestructura de la red de la empresa.

Recientemente ha aumentado de forma notable la cantidad de infecciones vía web. El esquema es muy simple: los delincuentes se apoderan de algún sitio web popular y le instalan su programa malicioso, a continuación, el programa se descarga al ordenador de los visitantes sin que se den cuenta. Por esto, las organizaciones (o compañías) deben instalar un antivirus que tenga una función de vigilancia de la web o un producto aparte que analice los contenidos de la web en búsqueda de códigos maliciosos.

Para concluir esta parte, por desgracia, sólo podemos decir una cosa: la situación actual permite pronosticar que el número de robos irá en aumento.

Chantaje y extorsión

Si la atención de los estafadores se concentra más en los usuarios particulares que en las organizaciones, con el chantaje y extorsión pasa todo lo contrario: las organizaciones son las que más los sufren.

El método más usado por los chantajistas son los ataques DDoS. Estos ataques consisten en establecer determinadas exigencias que deben cumplirse en un plazo limitado (como regla, es la exigencia de pagar cierta suma) bajo la amenaza de bloquear el acceso a los recursos de la víctima en caso de no cumplirlas. Efectuar los ataques a través de Internet le permite al delincuente conservar el anonimato.

Los blancos populares de los chantajistas cibernéticos son las tiendas en línea, las oficinas de apuestas y otras organizaciones que tienen sus negocios en Internet y cuyo bloqueo puede significar grandes pérdidas al usuario.

El aumento del número de estos ataques a organizaciones está condicionado porque las víctimas, con frecuencia, pagan a los extorsionistas. ¿Quizás, en estos casos, sería mejor satisfacer las exigencias de los delincuentes y pagarles? Pero, según las investigaciones realizadas por la compañía IBM, los que pagan reciben muchos más ataques que los que no pagan.

Pero los ataques DDoS no son la única táctica que los chantajistas tienen en su arsenal. En la primera parte de este artículo analizamos los programas maliciosos que cifran los datos de los ordenadores de las víctimas. Los autores de estos programas exigen pagar determinadas sumas para descifrar los archivos “secuestrados”. Con frecuencia, son las organizaciones las que se convierten en víctimas de los chantajistas. Y, si los usuarios, en su gran mayoría, esperan la ayuda de las compañías antivirus, las compañías afectadas por el cifrado de los datos claves para sus negocios no pueden esperar y satisfacen las exigencias de los delincuentes, lo que incita a éstos últimos a crear nuevas versiones de “chantajistas”.

Algunas observaciones más

En las partes anteriores prestamos especial atención a la pérdida de las propiedades virtuales. Las compañías, además, tienen otro tipo de patrimonio que no es de orden material. Por ejemplo… ¿cómo valorar la reputación perdida?

Los últimos dos años, la cantidad de sitios web forzados con el objetivo de infectar a los visitantes del sitio con programas maliciosos crece a grandes pasos. Y no nos referimos a compañías pequeñas. Con cada vez más frecuencia caen víctimas de los delincuentes grandes organizaciones comerciales y estatales: se han dado casos de infecciones con programas maliciosos en los sitios de Microsoft y una gran cantidad de sitios web pertenecientes a las estructuras militares y otras organizaciones. Con frecuencia esto es un testimonio de que las compañías, a pesar de estar bien informadas de los riesgos existentes, no prestan la debida atención a los problemas de seguridad.

Hubo casos en que los delincuentes, después de apoderarse del servidor de la compañía, le instalaron programas maliciosos especialmente diseñados para hacer envíos de correo no solicitado. Después, estos programas envían spam en nombre de la víctima, que por supuesto, no sabe nada. Como resultado de estas acciones de los delincuentes cibernéticos, los servidores y las compañías pierden la confianza de sus usuarios y clientes. La reputación de la compañía sufre, y restaurar la confianza del cliente no es nada fácil.

Conclusión

Es lamentable que las tendencias actuales sugieran que el número de ataques y programas usados por los delincuentes irá sólo en aumento.

Al estar en estado de constante desarrollo y llamando a sus filas a especialistas de alta calificación, los delincuentes cibernéticos persisten en inventar nuevos y refinados métodos de ataque. La cantidad de víctimas y la frecuencia de los ataques continúan subiendo cada año, abarcando nuevos participantes del mercado financiero, generando pérdidas financieras, pérdida de reputación y fallas en el funcionamiento de la estructura TI.

Para sobrevivir en esta compleja situación hay que tener la actitud correcta respecto a la seguridad y utilizar los medios de protección necesarios: antivirus, filtros antispam, cortafuegos, sistemas de monitoreo de la actividad y auditoría de la estructura de la red de la empresa. Queremos recalcar que sólo si se aborda el problema desde todos sus aspectos se podrá hacer frente al delito cibernético.

El robo de propiedad virtual en las redes informáticas, parte II