Introducción

Este artículo está dedicado al análisis de una situación que ha surgido hace poco tiempo, relacionada con los ataques que los programas maliciosos lanzan contra los clientes de organizaciones financieras. Nuestra atención se concentrará tanto en la confrontación entre los programas maliciosos financieros (también conocidos como CrimeWare) y la industria antivirus, como en el enfrentamiento entre estos programas maliciosos y las organizaciones financieras.

En este artículo no nos detendremos en los métodos usados para infectar los ordenadores de los usuarios y en los otros métodos que los delincuentes usan para lanzar ataques contra las organizaciones financieras (como el phishing o la ingeniería social), porque estos son problemas que, aunque conservan su vigencia, ya hemos analizado en nuestras publicaciones anteriores. Por ejemplo, en el artículo de mi colega: Ataques contra bancos.

Con esta publicación trataremos de encontrar la respuesta a la pregunta ¿es posible, en las condiciones actuales, oponer una resistencia efectiva contra las crecientes arremetidas que los programas maliciosos lanzan contra la industria financiera?

Este trabajo está dirigido a los especialistas de las organizaciones financieras y a los profesionales informáticos que se interesen por esta temática.

Antes de empezar a tratar el tema en profundidad, quiero subrayar que todas las estadísticas de organizaciones financieras que presentamos de ningún modo son un indicio de falta de solidez y no significan que sea más fácil hackearlas que a otras compañías. Estas estadísticas suelen depender de la popularidad del sistema entre los usuarios. Por eso sería incorrecto sacar conclusiones sobre la fragilidad de los sistemas de defensa de un banco basándose en estos materiales.

Los delincuentes cibernéticos atacan

Últimamente escuchamos con cada vez más frecuencia hablar del éxito de los ataques realizados por delincuentes contra los usuarios de instituciones financieras. Por lo general, en los ataques con programas maliciosos se utiliza la siguiente secuencia de acciones: se busca a las víctimas, se las inocula, se obtiene el acceso o los parámetros de acceso a sus cuentas online y se roba el dinero.

Un ejemplo que tuvo gran resonancia estos últimos tiempos fue el de la familia ZBot-toolkit (también conocida como ZeuS).

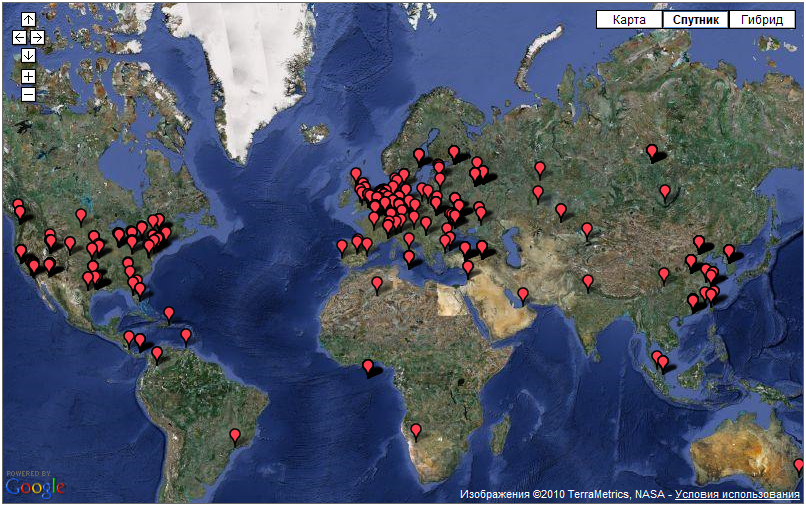

Este instrumento malicioso, especializado en el robo de cuentas de acceso a bancos en Internet se mantuvo activo durante todo el año 2009 y sigue activo en el presente, como si se riera de los especialistas en TI que tratan de clausurar la botnet ZeuS. Según los datos del centro ZeuS Tracker, a finales de marzo de 2010 la botnet contaba con más 1.300 centros de administración de los ordenadores-zombi. De ellos, estaban en constante actividad más de 700 centros. Cada centro de administración controla una media de 20 a 50 mil ordenadores infectados (sabiendo estas cifras, es fácil calcular la cantidad de víctimas). La geografía de ubicación de los centros de administración de la botnet es amplísima (fig. 1):

1. Geografía de los centros de administración de la botnet ZBot/ZeuS. Según los datos de ZeuS Tracker

Semejante distribución geográfica permite garantizar una alta viabilidad a la botnet. Como ha demostrado hace poco la práctica, para desactivar una botnet no basta con clausurar varios hostings: Roman Hussey, que viene observando la botnet con la ayuda de ZeuS Tracker desde el 9 de marzo, ha registrado una súbita reducción de la cantidad de centros de administración y supone que se debe a la desactivación del proveedor Troyak. Para el 11 de marzo, la cantidad de centros de administración se redujo a 104. Pero después de un par de días, Troyak encontró un nuevo operador y el 13 de marzo la cantidad de centros de administración de nuevo superó los 700. Desgraciadamente, la alegría había sido prematura.

Y este no es ni de lejos el único toolkit dedicado a robar los datos de acceso a las finanzas de los usuarios. Otro excelente ejemplo es el toolkit Spy Eye, que no solo roba los datos, sino que destruye a su competencia ZBot/ZeuS, mostrándonos una guerra virtual en acción.

No es menos famosa la botnet Mariposa, que consta de 13 millones de ordenadores en todo el mundo y fue liquidada por la policía española en diciembre de 2009.

Los usuarios de los ordenadores infectados que eran parte de todas estas botnets son para los delincuentes simples bolsas de dinero: estos eran los símbolos con que se representaban los equipos infectados en el panel de administración de la botnet Spy Eye.

La industria antivirus: ¿ante un callejón tecnológico sin salida?

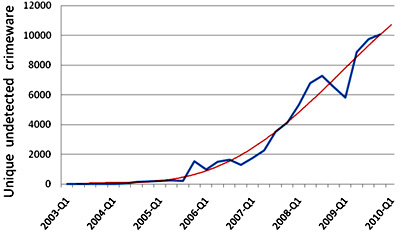

Todo la “hacienda” de las botnets que hemos descrito más arriba es un verdadero foco de infección de programas maliciosos. Con la ayuda de estos programas, los delincuentes informáticos lucran, robando dinero a los usuarios y buscando cada vez más nuevas víctimas. Las cifras muestran claramente el crecimiento de la cantidad de programas maliciosos dedicados a robar datos de los clientes de bancos y otras instituciones financieras en los últimos años (fig. 2):

Fig. 2. Crecimiento de programas maliciosos únicos utilizados

para robar datos financieros de los usuarios. Datos de Kaspersky Lab.

Los datos aducidos muestran que cada trimestre el crecimiento de los programas maliciosos bancarios desde el momento de su primera aparición y hasta el presente es exponencial. La situación se complica aún más por el hecho de que un gran porcentaje de estos programas no puede ser detectado por la mayoría de los programas antivirus. Por ejemplo, según los datos del centro ZeuS Tracker, a mediados de marzo no se detectaba más de la mitad de los programas maliciosos propagados a través de la botnet ZBot/ZeuS. En realidad esto significa que el ataque a los usuarios tuvo éxito, es decir, que antes que los usuarios recibiesen protección de las compañías antivirus, los delincuentes alcanzaban a recoger su cosecha.

Pero ¿por qué lo lograron? Para explicar mejor el fenómeno, analizaremos el proceso de producción del “remedio” como se hace con las bases de datos antivirus comunes y corrientes. En sí, el proceso puede ser ligeramente diferente en el caso de determinados fabricantes de antivirus, pero a grandes rasgos es el mismo (fig. 3):

3. Proceso de publicación de nuevos “identikits” en las bases de firmas

Analicemos este esquema:

- Paso 1. Cuando un delincuente empieza a propagar un fichero malicioso, la primera tarea de la compañía antivirus es obtener un ejemplar (sample) del mismo. Este se puede conseguir de diferentes formas: el fichero lo pueden enviar las víctimas, puede ser obtenido mediante los sistemas de intercepción automática o recolección de ejemplares maliciosos, recibido por el sistema de intercambio de ficheros con otras compañías, etc. Sin embargo, tomando en cuenta la peculiaridad de difusión de los programas maliciosos, a pesar de la gran cantidad de canales de obtención de ejemplares, no siempre se puede recibir el ITW-ejemplar a tiempo.

- Paso 2. Después de obtener el ejemplar, se empieza a analizarlo. Esta etapa pueden ejecutarla los sistemas automáticos o los analistas de virus. El resultado de esta etapa es que se agrega un nuevo “identikit” a las bases antivirus.

- Paso 3. Después de que el identikit ha sido agregado a las bases antivirus, empieza el proceso de pruebas. El objetivo de estas pruebas es detectar los posibles errores en las nuevas entradas.

- Paso 4. Después de pasar las pruebas, se envía la actualización al usuario del antivirus.

Desde el momento de la aparición del fichero malicioso hasta el momento en que el usuario recibe la actualización antivirus pueden pasar varias horas. Este lapso está condicionado por retrasos objetivos en cada una de las etapas. Sin duda, después de este tiempo el usuario estará bien protegido. Pero la paradoja es que esta protección ya no le servirá de nada a muchos de los usuarios. Si los ordenadores de los usuarios estaban infectados, es grande la probabilidad de que los datos personales de las víctimas ya hayan sido enviados a los delincuentes. Con la ayuda de las bases antivirus recibidas, el antivirus detectará al ladrón digital, si éste aún sigue en el ordenador del usuario, pero no recuperará los datos enviados.

Los delincuentes conocen bien los pormenores del proceso de publicación de actualizaciones antivirus, saben bien cuál es el intervalo con que se publican las bases antivirus y comprenden a la perfección que sólo es cuestión de tiempo que sus criaturas sean detectadas. Y esta es la razón por la que, con frecuencia, escogen la siguiente táctica de ataque: publican un fichero malicioso y en unas pocas horas, cuando los antivirus deberían empezar a detectarlo, ya tienen lista la publicación de uno nuevo, que gozará de varias horas de “indetectabilidad”. Y así por el estilo. Como resultado, a pesar de que la industria antivirus está en condiciones de garantizar la detección de las amenazas, las viejas tecnologías antivirus no siempre permiten hacerlo tan rápido como exige la realidad.

Resumiendo el contenido de esta sección, tenemos lo siguiente:

- la velocidad de reacción de tecnologías antivirus tales como la detección de firmas (identikits) y la detección genérica no está a la altura de las nuevas circunstancias, ya que el programa malicioso con frecuencia alcanza a robar los datos de los usuarios y enviárselos a los delincuentes antes de que el usuario actualice sus bases antivirus;

- la cantidad de amenazas que atacan a los clientes de organizaciones financieras está creciendo en progresión geométrica.

Las organizaciones financieras: defensa de sus clientes

En las situaciones descritas más arriba, cuando son muchos los casos en que la velocidad de publicación de actualizaciones antivirus deja de ser oportuna, las organizaciones financieras tratan de implementar sus propios sistemas de autentificación de clientes para reducir el riesgo y hacer que a los delincuentes les sea muy difícil obtener ganancias con el CrimeWare.

Y hay que reconocer que estos últimos años las organizaciones financieras han avanzado bastante en la implementación de métodos adicionales de autentificación de clientes. A continuación enumeraremos algunos de estos métodos:

- Códigos TAN (Transaction Athorization Number, contraseñas que se pueden usar sólo una vez para confirmar una transacción);

- teclados virtuales;

- “fijación” de un cliente a determinada dirección IP;

- preguntas secretas y palabras clave;

- utilización de llaves hardware para la autenticación adicional;

- sistemas biométricos de autentificación.

Pero no nos detendremos a analizar cómo los delincuentes sobrepasan estos obstáculos, porque todos sus métodos están descritos en el artículo mencionado más arriba “Ataques a los bancos”. Sólo haremos hincapié en que existen métodos de evadir la protección que los delincuentes usan con éxito.

Sin lugar a duda, las medidas adoptadas han complicado la vida de los delincuentes cibernéticos, pero no son una panacea. Las noticias sobre nuevas pérdidas siguen llegando, como si fueran reportajes del frente de guerra:

- FDIC: sólo en el tercer trimestre de 2009 las compañías americanas perdieron 120 millones de dólares y casi todos los casos de pérdidas estaban relacionadas con códigos maliciosos). English link: computerworld.com;

- UK Cards Association: las pérdidas de los bancos online en 2009 en Inglaterra han crecido en un 14% y fueron de casi 60 millones de libras esterlinas;

- CIA: en 2009 en EEUU los delincuentes robaron a los usuarios más de 500 millones de dólares, suma que duplica a la del año anterior (english link:

Los datos de Kaspersky Lab del primer semestre de 2010 afirman que la lista de las organizaciones más populares entre los delincuentes es como sigue:

Tabla 1. Las 10 organizaciones financieras más populares entre los delincuentes.

Según los datos de Kaspersky Lab.

| Nombre de la organización | Porcentaje del total de ataques |

| Bradesco group | 6,65% |

| Banco Santander (grupo) | 4,71% |

| Banco do Brasil | 3,92% |

| Citibank | 3,74% |

| Banco Itau | 3,33% |

| Caixa | 2,93% |

| Banco de Sergipe | 2,84% |

| Bank Of America | 2,36% |

| ABN AMRO (grupo de bancos) | 2,28% |

| Banco Nossa Caixa | 1,98% |

| Demás | 65,27% |

Hace vario años que esta lista prácticamente no sufre modificaciones.

Los primeros puestos en la estadística los ocupan los bancos brasileros. Las razones fueron analizadas en detalle en el artículo de Dmitry Bestúzhev “ Brasil, tierra rica en bankers ”

La cantidad de bancos atacados, según nuestros datos, se acerca a 100 en sólo tres meses de 2010.

De esta manera, a pesar de las medidas tomadas por los financieros para proteger la banca online, los delincuentes cibernéticos encuentran constantemente nuevas vulnerabilidades para conseguir sus ganancias.

Hagamos un resumen:

- los delincuentes informáticos inventan nuevos métodos para evadir los medios de autentificación implementados por las organizaciones financieras. Más adelante, el proceso se repite en espiral: defensa, evasión, defensa, evasión…;

- el total de pérdidas causadas por los delincuentes está en constante crecimiento.

¿Existen soluciones efectivas?

Tratemos ahora de responder a la principal pregunta: ¿es posible en las condiciones actuales oponer resistencia al CrimeWare?

Primero, haremos una lista de los problemas mencionados más arriba, cuya solución es crítica para los bancos y compañías que guardan el dinero de sus clientes:

- la velocidad de publicación de las bases antivirus (lapso entre la aparición del programa malicioso ITW-ejemplar y el momento en que el usuario recibe la actualización) no responde a las exigencias de los tiempos modernos;

- la cantidad de amenazas dirigidas contra los clientes de las instituciones financieras crece geométricamente;

- los esquemas de protección del cliente ofrecidos por las organizaciones financieras no siempre resuelven el problema del robo de dinero a los clientes en los casos en que el robo se realiza con el uso de programas troyanos.

Se impone la conclusión de que todo está mal: la industria antivirus no es suficientemente rápida, aumentan las actividades de los delincuentes, no siempre es posible proteger eficazmente a los clientes de los bancos, etc. Pero no es así: las tecnologías están en constante desarrollo y hoy en día los líderes del mercado antivirus tienen con qué combatir a los delincuentes informáticos.

Actualmente, algunos de los participantes del mercado antivirus ya tienen en su arsenal tecnologías in-the-cloud, que permiten detectar y bloquear en tiempo real las amenazas desconocidas y sus fuentes de propagación. Se trata de tecnologías client-server, orientadas al análisis de metadatos sobre las actividades de los programas maliciosos en los ordenadores de los usuarios. Remarcamos que estos datos se envían previo consentimiento de los usuarios y no contienen ningún tipo de información personal.

Esta tecnología se diferencia de la detección antivirus en que es otro su objeto de análisis. Por una parte, el núcleo antivirus sólo se encarga del análisis directo del objeto en un sistema en concreto (un fichero y su comportamiento en un ordenador dado). En cambio, el análisis de los metadatos remitidos por varios usuarios permite detectar eficazmente y en tiempo real las actividades sospechosas en un conjunto de ordenadores para después bloquearlas junto con su fuente de propagación. En la práctica, los usuarios de esta red distribuida obtienen protección unos pocos minutos después de la aparición de la amenaza.

De esta manera, el uso de las tecnologías antivirus in-the-cloud tiene una serie de ventajas:

- la detección operativa al término de unos minutos después de la aparición de la amenaza (a diferencia de las varias horas que se necesitan para actualizar las bases antivirus);

- el significante incremento del nivel de detección de los productos antivirus, ya que a las tecnologías existentes desde hace tiempo se suman nuevas, que como demuestra la práctica, tienen mecanismos muy eficaces para detectar nuevas amenazas;

- la detección y bloqueo operativos, no sólo de las amenazas, sino también de sus fuentes de propagación;

- Además, el uso de estas tecnologías da la posibilidad de lograr una comprensión completa de la situación: cuándo, en qué lugar, quién atacó, qué cantidad de usuarios sufrieron daños, cuántos usuarios estaban protegidos, etc.

¿Qué reciben de todo esto las organizaciones financieras? Estas soluciones tienen la posibilidad de informar automáticamente y en tiempo real a las estructuras financieras sobre la aparición de nuevas amenazas contra sus clientes. En estos informes se pueden mencionar con detalle los parámetros de las amenazas y ofrecer instrucciones para combatirlas.

También tendrían demanda el servicio de acceso personal de las organizaciones financieras a la así denominada “habitación situacional”. Es un recurso web al que el usuario entra con su login y contraseña para recibir mucho más volumen de información que el contenido en los informes por correo: por ejemplo, cualquier tipo de informes y análisis relacionados con su organización, su región y con las fuentes de ataques a sus clientes.

Pero es difícil decir que el resultado de la implementación de estos sistemas de notificación e informes es satisfactorio debido a una serie de motivos:

- No todos los clientes de los bancos tienen instalados un programa antivirus, hecho que no permite hacer un cuadro exacto de los ataques.

- Para que la información pueda ser analizada de una forma centralizada y completa, es necesario que todos los usuarios de la banca online usen un solo producto antivirus, lo que es un objetivo difícil de conseguir.

- Existe también el problema de la confianza: es natural que el servicio de seguridad de cualquier banco, se preocupe al enterarse de que desde los ordenadores de los clientes se enviará cierta información a un centro externo de análisis perteneciente a otra compañía.

Todo esto dificulta en gran manera la detección de los ataques especialmente dirigidos contra los clientes de los bancos.

Para obtener un panorama completo de las actividades de los delincuentes informáticos contra un banco en particular, me parece razonable que las compañías antivirus y las organizaciones financieras estrechen aún más sus esfuerzos conjuntos.

- Para abarcar el mayor número posible de usuarios de banca online, es necesario integrar en el software-cliente una solución de detección de actividades maliciosas. Al mismo tiempo, con esto no se recopilarán datos personales de los clientes de la banca online, y la implementación de este servicio puede hacerse como parte de la política de seguridad, lo que en el futuro permitiría a los bancos reducir sus gastos en seguros, compensaciones y multas.

- Los centros de análisis primario de las amenazas podrían estar bajo el control de los servicios de seguridad bancarios, lo que les permitiría encargarse del análisis en caso de necesidad. Departamentos TI de este tipo ya existen en las estructuras de las grandes corporaciones financieras. Al tener el control total sobre los datos recibidos, los servicios de seguridad pueden decidir por sí mismos qué información entregar a las empresas antivirus. Es preciso comprender que la organización de este tipo de centros de análisis dentro de las organizaciones financieras tiene sentido sólo si ésta desea controlar el flujo de datos transmitidos y ocuparse del análisis de los ataques. Esta solución es más atractiva para las grandes empresas por la razón aducida más arriba, es decir, porque poseen departamentos TI que se ocupan del análisis de los ataques lanzados por los programas maliciosos.

- Los usuarios de la banca online recibirían de los centros de análisis información sobre el bloqueo de las nuevas amenazas detectadas y de sus fuentes.

De esta manera, una interacción más estrecha entre las compañías antivirus y las organizaciones financieras en la lucha contra la delincuencia permitiría matar dos pájaros de un tiro. Con este sistema, las organizaciones financieras minimizarían el riesgo y reducirían sus gastos en caso de incidentes. Esta alianza permitiría a las compañías antivirus contrarrestar con más eficacia los ataques.

El apoyo del estado

Hasta el presente, hemos considerado como participantes en la lucha contra la delincuencia informática sólo a las compañías antivirus y financieras. Pero hay un participante más que, al parecer, a pesar de tener todas las posibilidades, por el momento no toma suficiente parte en la lucha. Me refiero al estado.

Lo que pasa es que sin el apoyo del estado es casi imposible vencer a los delincuentes, sobre todo si se toma en cuenta la existencia de límites entre países complica mucho la captura de los delincuentes cibernéticos, mientras que la ausencia de fronteras en Internet les da a éstos una completa libertad de acción. Por ejemplo, ¿qué posibilidades tiene un banco coreano de clausurar rápidamente un hosting en Brasil, pasando por todos los procedimientos estatales? ¿O un banco brasileño de cerrar un hosting malicioso en China? La respuesta es evidente: sin mecanismos eficaces de interacción entre los servicios de inteligencia de diferentes países es difícil vislumbrar una resistencia exitosa contra la delincuencia informática y esta lucha recuerda más bien un tira y afloja: tan pronto como aparecen nuevas tecnologías contra la delincuentes informáticos, éstos crean nuevos métodos para evadirlas. Y todo empieza de nuevo.

Abajo citamos la geografía de la distribución de los hostings maliciosos que propagaron programas maliciosos financieros en el primer trimestre de 2010 (tabla 2).

Tabla 2. Los 10 países desde donde se descargan programas maliciosos con más frecuencia.

Datos obtenidos mediante Kaspersky Security Network (KSN).

| País | Porcentaje del total de ataques |

| Brasil | 30,28% |

| EEUU | 26,55% |

| China | 7,39% |

| Rusia | 5,70% |

| Alemania | 4,41% |

| Francia | 3,26% |

| España | 2,88% |

| Gran Bretaña | 2,10% |

| Corea del Sur | 1,53% |

| Países Bajos | 1,39% |

| Demás | 14,51% |

Conclusión

Hemos descrito algunas de las dificultades con las que se enfrentan las organizaciones financieras en la lucha contra los delincuentes informáticos que roban dinero a los clientes de la banca online. También examinamos una de las posibles vías de solucionar el problema.

La solución propuesta puede aplicarse no sólo a la banca online. Con la misma eficacia se puede hacer un seguimiento de los ataques a los usuarios de juegos online, los sistemas de dinero electrónico y puntos de cambio de divisas virtuales (hacemos hincapié en que los ataques a estos sistemas se registran con más frecuencia que los ataques a los sistemas de banca online).

Y, sin lugar a dudas, hay que mencionar la política del estado en este campo, porque sin ayuda del estado toda la lucha contra la delincuencia informática se realizará con éxito intermitente. Mientras no existan mecanismos de comunicación operativa e inmediata con los servicios estatales de inteligencia, el problema seguirá sin solución.

CrimeWare: nueva etapa de confrontación