A principios de junio informamos sobre Backdoor.AndroidOS.Obad.a, el troyano para móviles más complejo que hemos visto hasta ahora. En aquel entonces no sabíamos cómo irrumpía este malware en los dispositivos móviles. Desde entonces, hemos estado estudiando la forma en la que se distribuye el troyano, y descubrimos que los dueños del malware han desarrollado una técnica que nunca antes habíamos visto. Por primera vez, el malware se está distribuyendo usando redes zombi que se crearon utilizando un malware para móviles completamente diferente.

Hasta ahora hemos descubierto cuatro métodos básicos para distribuir diferentes versiones de Backdoor.AndroidOS.Obad.a.

Red zombi de teléfonos móviles

Lo más interesante fueron los métodos que se usaron para distribuir Obad.a junto con otro troyano para móviles, SMS.AndroidOS.Opfake.a. Hace poco hablábamos de esto en la entrada del blog “GCM en anexos maliciosos”. El doble intento de infección comienza cuando el usuario recibe un mensaje de texto con el siguiente texto:

“Has recibido un mensaje MMS, descárgalo de www.otkroi.com”.

Si el usuario pulsa en el enlace, se carga de forma automática en el smartphone o tableta un archivo llamado mms.apk, que contiene Trojan-SMS.AndroidOS.Opfake.a. El malware no puede instalarse a no ser que el usuario lo ejecute. Si esto sucede, el servidor C&C puede pedir al troyano que envíe el siguiente mensaje a todos los contactos de la víctima:

“Tienes un nuevo mensaje MMS, descárgalo en http://otkroi.net/12”

Al seguir el enlace, Backdoor.AndroidOS.Obad.a se carga de forma automática bajo los nombres mms.apk o mmska.apk.

La magnitud de esta actividad se puede notar en los datos que conseguimos de uno de los principales operadores de teléfonos móviles de Rusia, que detectó una distribución masiva de mensajes de texto maliciosos en su red. En el lapso de cinco horas, se enviaron 600 mensajes con modificaciones de un video de Trojan-SMS.AndroidOS.Opfake.a. En la mayoría de los casos, los mensajes se enviaron mediante dispositivos infectados, pero las distribuciones anteriores utilizaban puertas de acceso de SMS. Solo unos pocos dispositivos infectados con Trojan-SMS.AndroidOS.Opfake.a distribuyeron enlaces a Backdoor.AndroidOS.Obad.a, lo que nos lleva a la conclusión de que los creadores del peligroso troyano alquilaron parte de una red zombi de teléfonos móviles para propagar su creación.

Las cifras de Kaspersky Lab sobre los intentos de instalación de Backdoor.AndroidOS.Obad.a bloqueados por Kaspersky Internet Security para Android apoyan esta suposición. Casi todos los gráficos muestran un pico en la cantidad de ataques.

Este pico en los intentos de instalación es típico de las versiones de Backdoor.AndroidOS.Obad.a que se propagan utilizando spam de mensajes de texto. Son el resultado del uso de recursos externos de la red zombi, es decir, dispositivos móviles infectados con otro malware. Eso significa que los dueños de Backdoor.AndroidOS.Obad.a, además de ordenar a su propio programa que se propague a sí mismo, aprovechan las creaciones de otros cibercriminales y las utilizan a su favor.

Spam de SMS tradicional

Las versiones más antiguas de Backdoor.AndroidOS.Obad.a se propagaban de esta manera, y los mensajes de texto spam siguen siendo medios básicos de difusión del troyano para los dispositivos móviles. Por ejemplo, los cibercriminales enviaron un mensaje de texto bajo el nombre de DOLG.INFO que decía:

“Tienes pagos pendientes. Revisa tus deudas aquí – http://dolzniki.info/1»

Cuando los usuarios pulsaban en el enlace, se cargaba en sus teléfonos de forma automática un archivo llamado mms.apk que contenía Backdoor.AndroidOS.Obad.a. Pero, para instalar el malware, los usuarios deben ejecutar el archivo ellos mismos.

Tienda falsa de Google Play

Otra forma común de distribución de troyanos, que también utiliza Backdoor.AndroidOS.Obad.a, es esconder malware en tiendas de aplicaciones falsas. Como regla general, los creadores de estas tiendas copian el contenido oficial de Google Play y substituyen los enlaces de las aplicaciones legítimas por otras ilegales. Es fácil llegar a estas tiendas falsas, porque los motores de búsqueda suelen dirigir a los visitantes a tiendas dudosas.

En la captura de pantalla de arriba, se invita al usuario a descargar e instalar un popular juego para móviles, pero en realidad recibe un programa malicioso – en este caso, Backdoor.AndroidOS.Obad.a. Descubrimos dos sitios que distribuyen variantes de este troyano: p1ay-goog1e.mobi y p1aygoog1e.com.

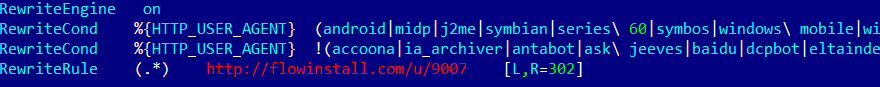

Redirección desde sitios alterados

Los atacantes también alteran sitios web legítimos para que redirijan a los usuarios a otras páginas. En la mayoría de los casos, se redirige a los visitantes cambiando el archivo .htaccess:

Y a veces se agrega código malicioso en los scripts de Javascript:

En el caso de Backdoor.AndroidOS.Obad.a, el propósito es infectar a los usuarios de teléfonos móviles. Si una víctima potencial ingresa al sitio desde su ordenador personal, no se lo redirige a ningún lado, pero los dueños de dispositivos móviles (sin importar el sistema operativo que usen) verán alguna de las siguientes páginas:

En total, hemos descubierto 120 sitios web alterados que redirigen a los usuarios de teléfonos móviles a nbelt.ru, donde encuentran páginas como esta. Después de pulsar en cualquier lugar de la página, los dispositivos móviles descargaron Backdoor.AndroidOS.Obad.a.

Conclusión

Hemos descubierto 12 versiones de Backdoor.AndroidOS.Obad.a en los últimos tres meses. Todas ellas tienen el mismo grupo de funciones y un alto nivel de ofuscación de código. Cada una utiliza una vulnerabilidad del sistema operativo Android que permite al malware conseguir derechos de DeviceAdministrator y dificultar su eliminación. Informamos a Google sobre este problema tan pronto como lo descubrimos, así que la vulnerabilidad está cerrada en el nuevo Android 4.3. Por desgracia, esta versión sólo está disponible en un número limitado de smartphones y tabletas, y los dispositivos con versiones anteriores de la plataforma siguen en peligro. Aun así, la última versión de KIS para Android 11.1.4 es capaz de eliminar Backdoor.AndroidOS.Obad.a de cualquier versión de Android sin importar si el sistema es vulnerable o no.

También descubrimos que el troyano está más presente en países de la Comunidad de Estados Independientes. Más del 83% de los intentos de infección de Backdoor.AndroidOS.Obad.a ocurrieron en Rusia. El mismo troyano se detectó en dispositivos móviles de Kazajistán, Uzbekistán, Bielorrusia y Ucrania.

Los dueños de Backdoor.AndroidOS.Obad.a han debido pensar en atacar en tiempos difíciles, así que están combinando formas de ataque tradicionales y novedosas. Hemos descubierto el primer caso en el que se utilizan redes zombi de teléfonos móviles para distribuir un troyano de teléfonos móviles, lo que es prueba de que los cibercriminales siguen adaptando y actualizando sus tácticas de infección. La amenaza que representa Backdoor.AndroidOS.Obad.a sigue siendo tangible.

El troyano Obad.a se comienza a propagar usando redes zombi de teléfonos móviles