Cifras del trimestre

Según los datos de KSN, las soluciones de Kaspersky Lab neutralizaron 277 646 376 ataques lanzados desde recursos de Internet ubicados en 185 países del mundo.

Se registraron 72 012 219 direcciones URL únicas que provocaron reacciones del antivirus web.

Se neutralizaron intentos de ejecución de programas maliciosos que roban dinero mediante el acceso en línea a cuentas bancarias en los equipos de 204 388

Se neutralizaron ataques de malware cifrador en los equipos de 186283 usuarios únicos.

Nuestro antivirus para archivos detectó 198 228 428 programas nocivos y potencialmente indeseables únicos.

Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

- 1 598 196 paquetes de instalación maliciosos;

- 19 748 paquetes de instalación de troyanos bancarios móviles;

- 108 073 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

La propagación del troyano bancario Asacub

En el tercer trimestre continuamos observando las actividades del troyano bancario móvil Trojan-Banker.AndroidOS.Asacub, que se propaga activamente a través de spam enviado por mensajes de texto. El trimestre pasado los atacantes llevaron a cabo una campaña masiva para difundir el troyano, cuyo resultado fue que se triplicó el número de usuarios atacados. En julio la virulencia de Asacub alcanzó su pico, después de lo cual el número de ataques comenzó a declinar; en septiembre registramos casi tres veces menos de usuarios atacados que en julio.

Número de usuarios únicos atacados por Trojan-Banker.AndroidOS.Asacub, segundo y tercer trimestre de 2017

Nuevas posibilidades de los troyanos bancarios móviles

En el tercer trimestre ocurrieron dos acontecimientos importantes en el mundo de los troyanos bancarios móviles.

En primer lugar, la familia de troyanos bancarios móviles Svpeng sumó una nueva modificación, Trojan-Banker.AndroidOS.Svpeng.ae, que puede asignarse a sí mismo todos los derechos necesarios y robar datos de otras aplicaciones. Con este fin, sólo es necesario persuadir al usuario de que permita al troyano usar características especiales diseñadas para personas con discapacidad. Como resultado, el troyano puede robar los textos que el usuario introduce, robarle mensajes de texto sin que se dé cuenta y hasta evitar que lo desinstalen.

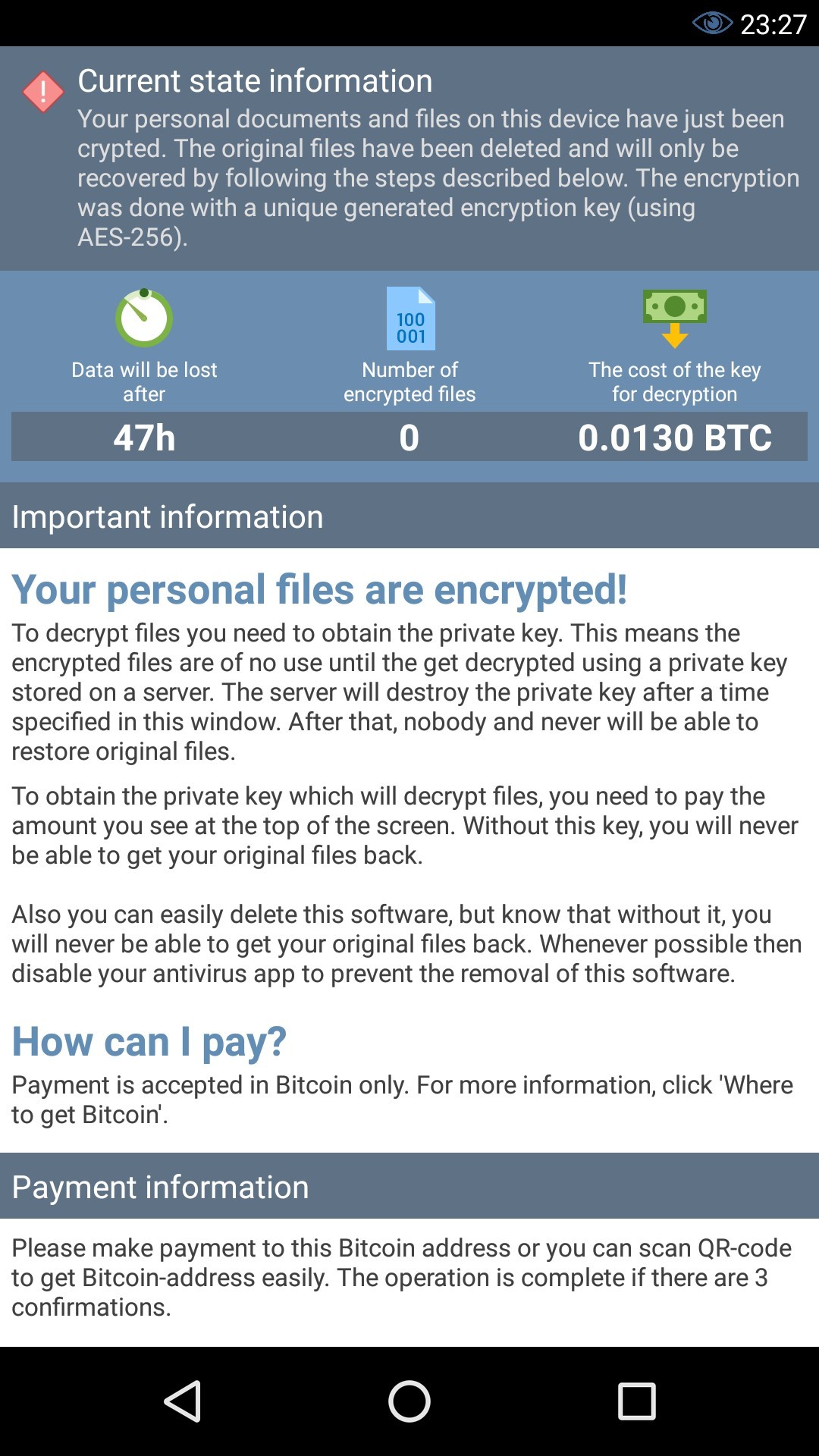

Es interesante que en agosto hayamos descubierto también una modificación de Svpeng que utiliza funciones especiales. Sólo que esta vez no se trataba de un troyano bancario: en lugar de robar datos, el malware cifra todos los archivos en el dispositivo y exige un rescate en bitcoins.

En segundo lugar, la familia de troyanos bancarios móviles FakeToken amplió la lista de las aplicaciones que ataca. Antes, los miembros de la familia superponían su ventana phishing a las aplicaciones bancarias y algunas aplicaciones de Google, como Google Play Store, pero ahora la superponen también a las aplicaciones para pedir un taxi, comprar pasajes de avión y reservar habitaciones de hotel. El objetivo del troyano es obtener los datos de la tarjeta bancaria del usuario.

Crecimiento de las suscripciones WAP

Durante este trimestre seguimos observando el crecimiento de las actividades de los troyanos que roban dinero a los usuarios a través de suscripciones. Recordemos que se trata de troyanos que tienen acceso a sitios que permiten pagar los servicios con el dinero que el usuario tiene en su cuenta de teléfono móvil. Por lo general, estos troyanos pueden pulsar los botones de estos sitios utilizando archivos JS especiales, efectuando así el pago de ciertos servicios a escondidas del usuario.

Vale decir que en el TOP20 de troyanos populares de este trimestre entraron tres troyanos que atacan las suscripciones WAP. Estamos hablando de Trojan-Dropper.AndroidOS.Agent.hb y Trojan.AndroidOS.Loapi.b, que ocuparon los puestos cuarto y quinto y de Trojan-Clicker.AndroidOS.Ubsod.b, que ocupó el séptimo.

Estadística de las amenazas móviles

En el tercer trimestre de 2017 los productos “Kaspersky Lab” encontraron 1 598 196 paquetes de instalación de software malicioso, 1,2 veces más que en el trimestre anterior.

Número de paquetes de instalación de malware detectados, cuarto trimestre de 2016 – tercer trimestre de 2017

Distribución por tipo de los programas móviles detectados

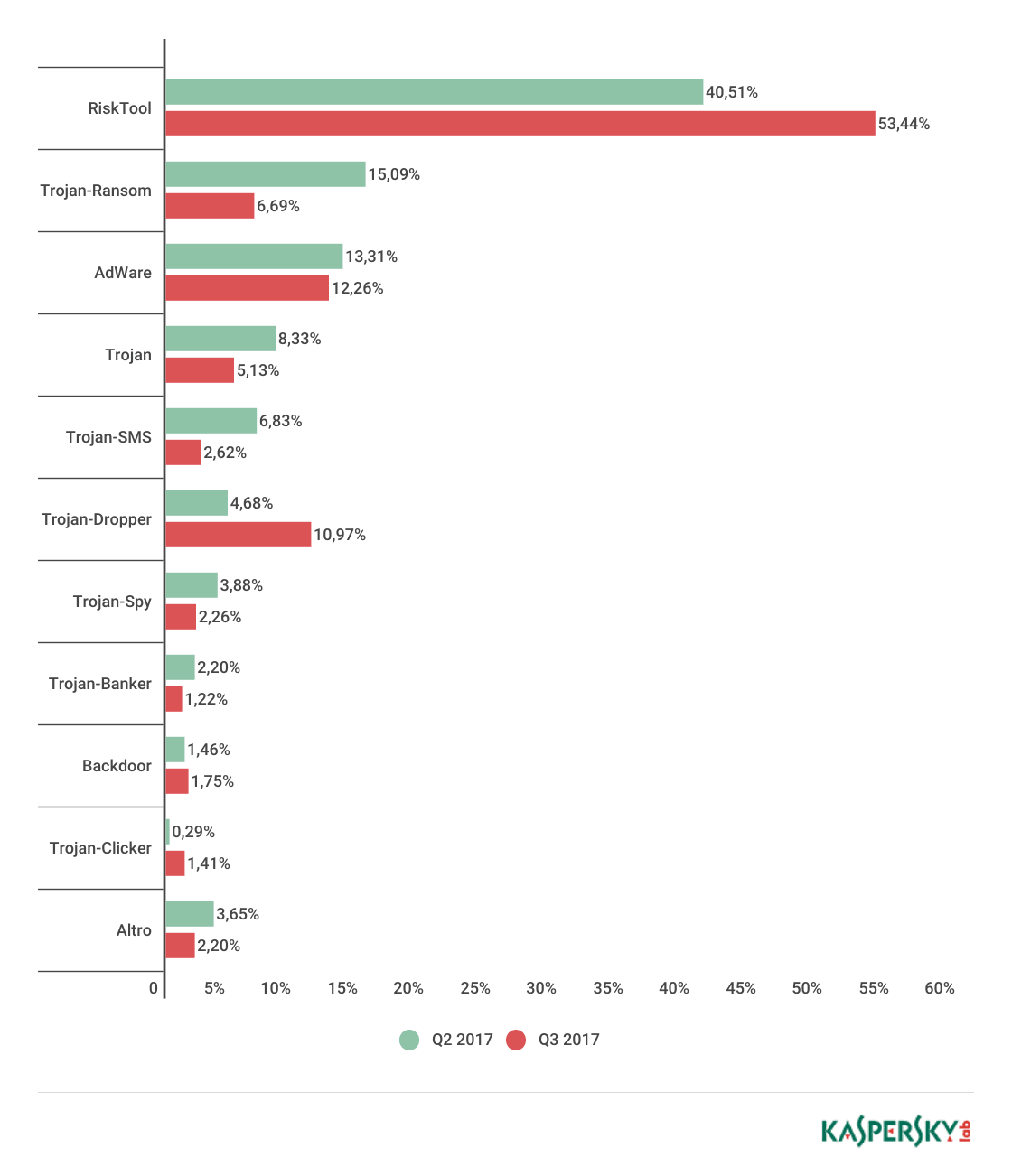

Distribución por tipo de los nuevos programas móviles detectados, segundo y tercer trimestres de 2017

Entre todos los programas móviles detectados el tercer trimestre, el índice que más creció fue el de RistTool (53,44%), en 12,93 puntos porcentuales. La mayor parte de los paquetes de instalación detectados pertenecía a la familia RiskTool.AndroidOS.Skymobi.

El segundo lugar por su tasa de crecimiento la ocupó el malware tipo Trojan-Dropper (10,97%) cuyo índice creció en 6,29 puntos porcentuales. Nuestros productos detectan la mayor parte de estos archivo como Trojan-Dropper.AndroidOS.Agent.hb.

La proporción de Trojan-Ransom, que mostró el mayor crecimiento en el primer trimestre, continuó disminuyendo y hasta alcanzar el 6,69%, 8,4 puntos porcentuales menos que en el trimestre anterior. Además, se redujo significativamente la proporción de Trojan-SMS, en más de 4 puntos porcentuales, hasta quedar en 2,62%. Recordemos que en el último trimestre el malware tipo Trojan-SMS mostró una de las más altas tasas de crecimiento.

El tercer trimestre en nuestra lista aparecieron programas maliciosos móviles como Trojan-clicker. Su participación aumentó del 0,29% a 1,41% en tres meses.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, tales como RiskTool y Adware.

| Veredicto | % de usuarios atacados* | |

| 1 | DangerousObject.Multi.Generic | 67,14 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 7,52 |

| 3 | Trojan.AndroidOS.Hiddad.ax | 4,56 |

| 4 | Trojan-Dropper.AndroidOS.Agent.hb | 2,96 |

| 5 | Trojan.AndroidOS.Loapi.b | 2,91 |

| 6 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,59 |

| 7 | Trojan-Clicker.AndroidOS.Ubsod.b | 2,20 |

| 8 | Backdoor.AndroidOS.Ztorg.c | 2,09 |

| 9 | Trojan.AndroidOS.Agent.GP | 2,05 |

| 10 | Trojan.AndroidOS.Sivu.c | 1,98 |

| 11 | Trojan.AndroidOS.Hiddapp.u | 1,87 |

| 12 | Backdoor.AndroidOS.Ztorg.a | 1,68 |

| 13 | Trojan.AndroidOS.Agent.ou | 1,63 |

| 14 | Trojan.AndroidOS.Triada.dl | 1,57 |

| 15 | Trojan-Ransom.AndroidOS.Zebt.a | 1,57 |

| 16 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,53 |

| 17 | Trojan.AndroidOS.Hiddad.an | 1,48 |

| 18 | Trojan.AndroidOS.Hiddad.ci | 1,47 |

| 19 | Trojan-Banker.AndroidOS.Asacub.ar | 1,41 |

| 20 | Trojan.AndroidOS.Agent.eb | 1,29 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar en nuestro TOP20, como ya es tradición, lo ocupa el veredico DangerousObject.Multi.Generic (67,14%), que utilizamos para los programas maliciosos detectados con la ayuda de las tecnologías de nube. En esencia, así se detectan los programas maliciosos más nuevos.

El segundo lugar, al igual que en el trimestre anterior, lo ocupó el veredicto Trojan.AndroidOS.Boogr.gsh (7,52%). Este veredicto lo reciben los archivos reconocidos como perjudiciales por nuestro sistema basado en aprendizaje automático.

En el tercer lugar tenemos a Trojan.AndroidOS.Hiddad.ax malware (4,56%). El propósito de este troyano es abrir y hacer clic en todos los enlaces de publicidad recibidos de su servidor de administración. Para evitar que lo desinstalen, el troyano pide al usuario que lo añada a la lista de administradores del dispositivo.

El troyano Trojan-Dropper.AndroidOS.Agent.hb (2,96%), que se encontraba en el sexto lugar de la lista del trimestre pasado, subió al cuarto lugar. Este troyano descifra y ejecuta otro troyano, un representante de la familia Loaipi. Uno de estos programas maliciosos, Trojan.AndroidOS.Loapi.b, ocupa la quinta posición en nuestro TOP20. Es un troyano complejo de estructura modular, cuyo principal componente malicioso se debe descargar del servidor de los delincuentes. Podemos suponer que Trojan.AndroidOS.Loapi.b está diseñado para robar dinero a través de suscripciones de pago.

Trojan-Dropper.AndroidOS.Hqwar.i (3,59%) bajó del cuarto al sexto puesto. Este veredicto se aplica a los troyanos protegidos por determinados programas empaquetadores o de ofuscación. En la mayoría de los casos bajo este nombre se esconde un representante de las familias de troyanos bancarios móviles FakeToken o Svpeng.

El séptimo lugar fue para el troyano Trojan-Clicker.AndroidOS.Ubsod.b, un simple troyano de pequeñas dimensiones, que recibe enlaces desde su servidor de administración y los abre. Escribimos en detalle acerca de esta familia en el artículo sobre troyanos que roban dinero a los usuarios mediante suscripciones WAP.

En el octavo lugar se encuentra el troyano Backdoor.AndroidOS.Ztorg.c. En el tercer trimestre de 2017 en nuestro TOP 20 entraron ocho troyanos que intentan obtener o usar privilegios de root y cuyo principal medio de monetización es la publicidad. Su fin es mostrar al usuario la mayor cantidad de publicidad posible de diversas maneras, entre ellas la instalación secreta de nuevos programas de publicidad. Al utilizar los derechos de superusuario, pueden “ocultarse” en la carpeta del sistema, donde son muy difíciles de eliminar. Vale la pena señalar que en los últimos años hemos visto que en el TOP 20 se ha ido reduciendo el número de este tipo de malware: en el segundo trimestre de la misma lista había once troyanos similares, y en el primero, catorce.

Del puesto decimoquinto al noveno subió Trojan.AndroidOS.Agent.gp (2,05%), que roba dinero a los usuarios haciendo llamadas a números de pago. Gracias a los derechos de administrador, neutraliza los intentos de eliminarlo del dispositivo infectado.

El décimo quinto lugar lo ocupó el malware Trojan-Ransom.AndroidOS.Zebt.a. Este es el primer troyano-extorsionista que entra en el TOP 20 en 2017. Se trata de un troyano bastante simple, cuya tarea principal es bloquear el dispositivo con su ventana y pedir un rescate. Zebt.a ataca sobre todo a usuarios de Europa y México.

A la decimosexta posición bajó el troyano móvil Trojan.AndroidOS.Hiddad.an (1,48%). Recordemos que en los dos trimestres anteriores este troyano ocupaba el segundo y tercer lugar de nuestro ranking. Este malware se hace pasar por juegos o programas populares. Después iniciarse, descarga la aplicación por la que se hacía pasar, y al instalarla solicita derechos de administrador del dispositivo para poder evitar que lo desinstalen. El objetivo principal de Trojan.AndroidOS.Hiddad.an es mostrar agresivamente publicidad, y su público principal está en Rusia.

Geografía de las amenazas móviles

>Mapa de intentos de infección por programas maliciosos móviles en el tercer trimestre de 2017

(porcentaje de usuarios atacados en el país)

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil:

| País* | % de usuarios atacados ** |

|

| 1 | Irán | 35,12 |

| 2 | Bangladesh | 28,30 |

| 3 | China | 27,38 |

| 4 | Costa de Marfil | 26,22 |

| 5 | Argelia | 24,78 |

| 6 | Nigeria | 23,76 |

| 7 | Indonesia | 22,29 |

| 8 | India | 21,91 |

| 9 | Nepal | 20,78 |

| 10 | Kenia | 20,43 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del laboratorio antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

Irán (35,12%) sigue siendo el país con el mayor porcentaje de usuarios móviles atacados en el tercer trimestre, posición que ocupa desde el comienzo del año. Los puestos segundo y tercero para Bangladesh (28,3%) y China (27,38%) que cambiaron respectivamente de lugar con respecto al trimestre anterior.

Rusia (8,68%) ocupó el lugar 35. El trimestre anterior estaba en el puesto 26. Francia (4,9%) ocupó el puesto 59; Estados Unidos (3,8%) el 67; Italia (5,3%), el 56; Alemania (2,9%) el 79 y el Reino Unido (3,4%), el 72.

Los países más seguros según el índice de usuarios atacados son: Georgia (2,2%), Dinamarca (1,9%) y Japón (0,8%).

Troyanos bancarios móviles

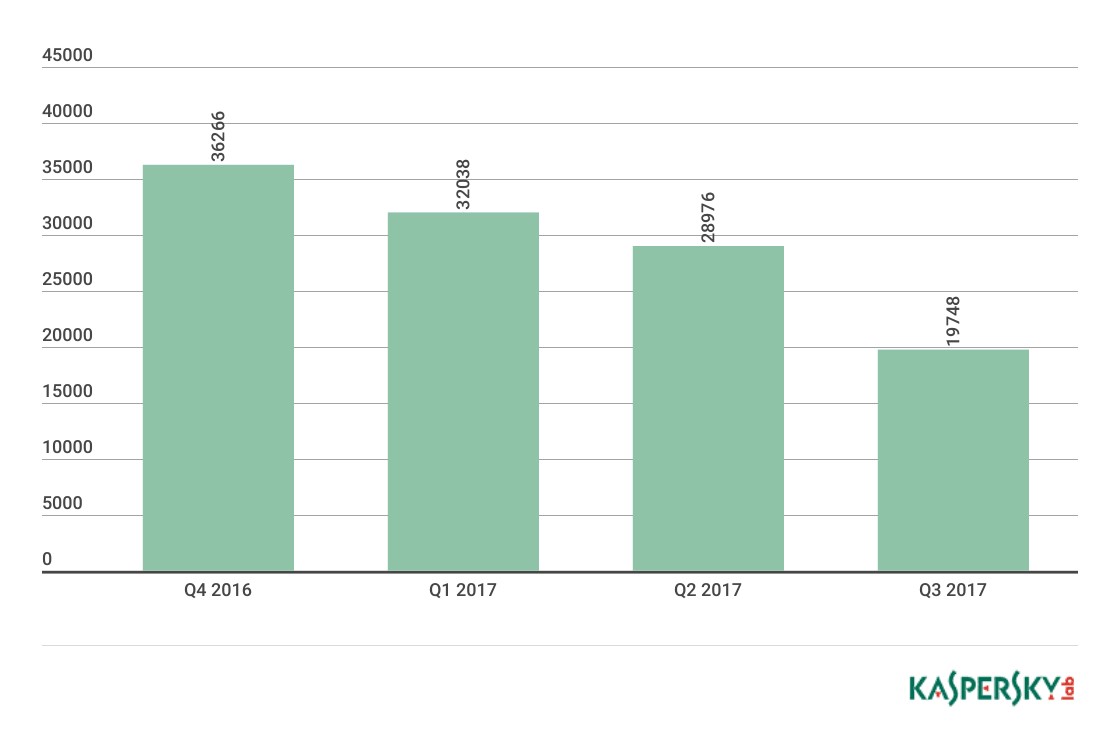

Durante el período abarcado por el informe, detectamos 19 748 paquetes de instalación de troyanos bancarios móviles, 1,4 veces menos que en el segundo trimestre de 2017.

Número de paquetes de instalación de troyanos bancarios móviles, cuarto trimestre de 2016 – tercer trimestre de 2017

Los troyanos bancarios móviles más populares en el tercer trimestre fueron Trojan-Banker.AndroidOS.Asacub.ar, que superó al líder de los trimestres anteriores, Trojan-Banker.AndroidOS.Svpeng.q. Estos troyanos utilizan ventanas de phishing para robar información de tarjetas de crédito y de autenticación en la banca en línea. Además, roban dinero a través de servicios SMS, entre ellos los de banca móvil.

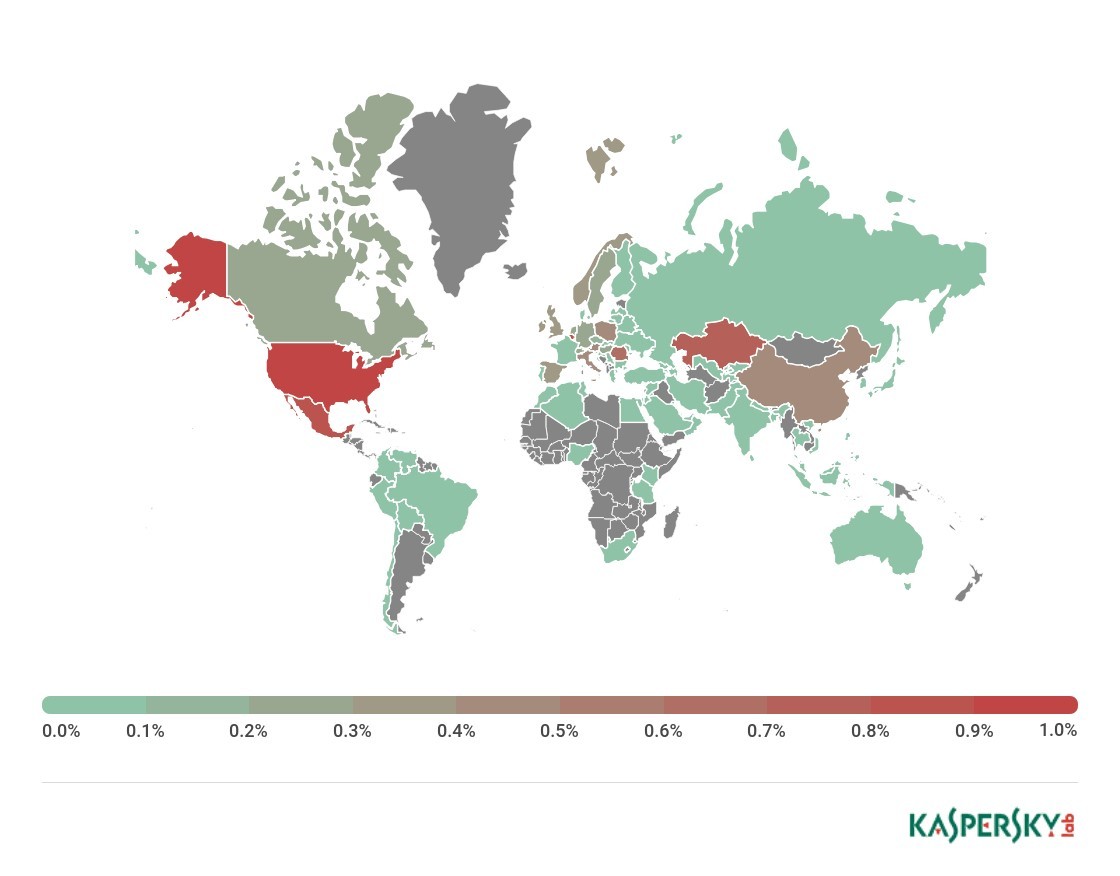

Geografía de las amenazas bancarias móviles en el tercer trimestre de 2017 (porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| País* | % de usuarios atacados** | |

| 1 | Rusia | 1,20 |

| 2 | Uzbekistán | 0,40 |

| 3 | Kazajistán | 0,36 |

| 4 | Tayikistán | 0,35 |

| 5 | Turquía | 0,34 |

| 6 | Moldavia | 0,31 |

| 7 | Ucrania | 0,29 |

| 8 | Kirguistán | 0,27 |

| 9 | Bielorrusia | 0,26 |

| 10 | Letonia | 0,23 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el tercer trimestre de 2017 ha sufrido pocos cambios en comparación con el trimestre anterior. Rusia sigue siendo el líder (1,2%), el segundo y tercer lugar los ocupan Uzbekistán (0,4%) y Kazajstán (0,36%), que antes ocupaban el quinto y décimo lugar respectivamente. En estos países, los troyanos bancarios móviles más populares fueron Faketoken.z, Tiny.b y Svpeng.y.

Vale la pena señalar que Australia, país que durante mucho tiempo ocupó las primeras líneas del TOP 10, este trimestre no entró en nuestra calificación. Esto ocurrió debido a la disminución de la actividad de las familias de troyanos bancarios móviles Trojan-Banker.AndroidOS.Acecard y Trojan-Banker.AndroidOS.Marcher.

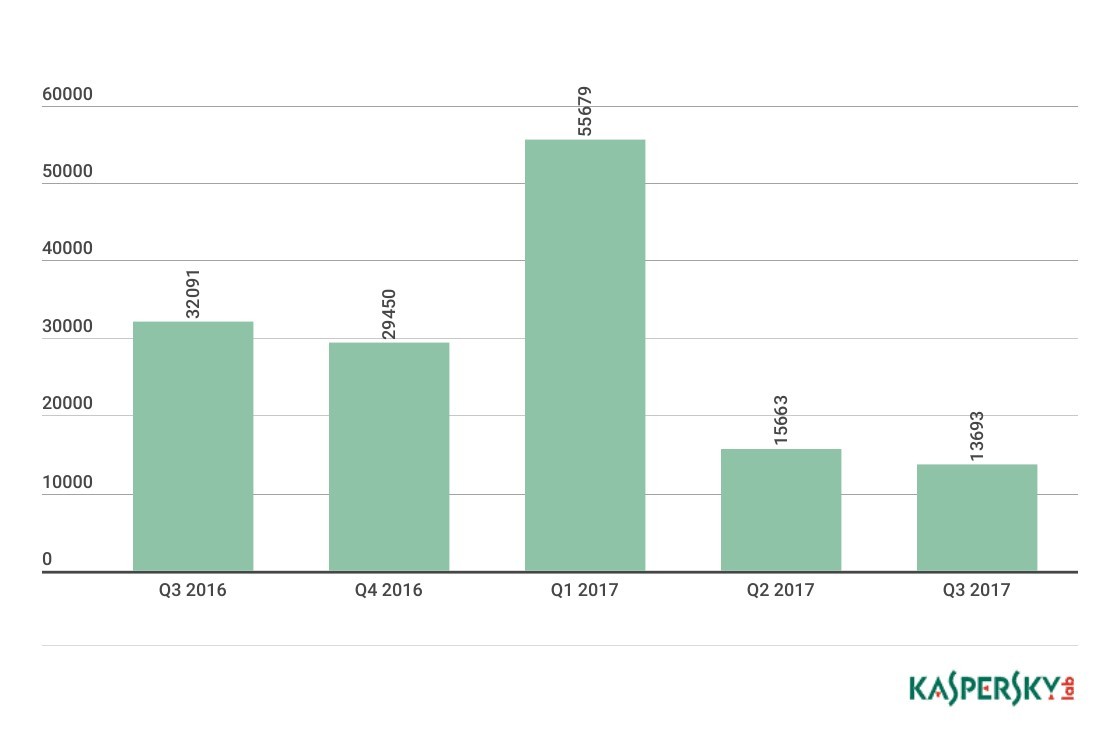

Troyanos extorsionistas móviles

En el tercer trimestre de 2017 detectamos 108 073 paquetes de instalación de troyanos extorsionadores móviles, suma que es casi dos veces inferior a la del trimestre anterior.

Número de paquetes de instalación de troyanos extorsionadores móviles detectados por Kaspersky Lab (cuarto trimestre de 2016 – tercer trimestre de 2017)

En el informe anterior escribimos que en la primera mitad de 2017 detectamos muchos más nuevos paquetes de instalación de troyanos móviles extorsionadores que en cualquier otro momento. La razón fue el crecimiento de la familia Trojan-Ransom.AndroidOS.Congur. No obstante, en el tercer trimestre de 2017 observamos la actividad de esta familia disminuyó.

El extorsionista móvil más popular del tercer trimestre fue Trojan-Ransom.AndroidOS.Zebt.a, con el que se topó más de un tercio de los usuarios de usuarios móviles atacados por los extorsionadores. En segundo lugar en popularidad resultó el troyano Trojan-Ransom.AndroidOS.Svpeng.ab. Al mismo tiempo, Trojan-Ransom.AndroidOS.Fusob.h, que había sido el troyano extorsionador móvil más popular durante mucho tiempo, ocupó solo la tercera posición el tercer trimestre de 2017.

Geografía de los troyanos extorsionistas móviles en el tercer trimestre de 2017

(porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| 1 | EE.UU. | 1,03% |

| 2 | México | 0,91% |

| 3 | Bélgica | 0,85% |

| 4 | Kazajistán | 0,79% |

| 5 | Rumania | 0,70% |

| 6 | Italia | 0,50% |

| 7 | China | 0,49% |

| 8 | Polonia | 0,49% |

| 9 | Austria | 0,45% |

| 10 | España | 0,33% |

* Hemos excluido de la clasificación los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000)

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer lugar del TOP10 de nuevo le pertenece a los Estados Unidos (1,03%). La familia más activa en este país fue Trojan-Ransom.AndroidOS.Svpeng. Estos troyanos extorsionistas aparecieron en 2014 como una modificación de la familia de troyanos bancarios Trojan-Banker.AndroidOS.Svpeng. Por lo general, exigen 500 dólares por desbloquear el dispositivo.

El segundo lugar fue para México (0,91%), donde la mayoría de los ataques correspondieron a Trojan-Ransom.AndroidOS.Zebt.a. El tercer lugar fue para Bélgica (0,85%), país donde el extorsionista móvil más popular en el país también fue Zebt.a.

Aplicaciones vulnerables usadas por los delincuentes

En el tercer trimestre de 2017 siguió creciendo a ritmo sostenido el número de ataques contra los usuarios mediante documentos de oficina maliciosos. Hemos observado la aparición de un gran número de documentos compuestos que contienen un exploit y un mensaje de phishing, este último en el caso de que el exploit incrustado en el documento no funcione.

A pesar de la aparición de dos nuevas vulnerabilidades para Microsoft Office (CVE-2017-8570 y CVE-2017-8759), los hackers siguen explotando la vulnerabilidad CVE-2017-0199, una vulnerabilidad lógica en el procesamiento de objetos NTA hallada en marzo de 2017. Nuestras estadísticas muestran que durante el trimestre se atacó al 65% de los usuarios con su ayuda, mientras que CVE-2017-8570 y CVE-2017-8759 en conjunto fueron responsables de menos del uno por ciento de los ataques. El total de exploits para Microsoft Office ascendió al 27,80% en el tercer trimestre.

En el tercer trimestre no hubo grandes ataques de red (como WannaCry o ExPetr) que usaran las vulnerabilidades corregidas en la revisión MS17-010. Sin embargo, según nuestra red KSN, en el tercer trimestre aumento en varias veces el número de intentos de explotación de estas vulnerabilidades, que fueron bloqueadas por el componente del Sistema de Detección de Intrusos. Como era de esperar, el exploit más popular fue EternalBlue y sus modificaciones, que utilizan una vulnerabilidad en el protocolo SMB. No obstante, nuestras estadísticas muestran que los delincuentes también usan activamente EternalRomance, EternalChampion y el exploit para la vulnerabilidad CVE-2017-7269 en el servidor web IIS. Pero si en el caso de EternalBlue son millones los intentos de ataque bloqueados por mes, el número que corresponde a los demás exploits es mucho menor.

Distribución de los exploits usados en los ataques por los delincuentes, según los tipos de aplicaciones atacadas, tercer trimestre de 2017

En comparación con el trimestre anterior la distribución de los exploits según los tipos de aplicaciones atacadas en el tercer trimestre se mantuvo casi sin cambios. En la primera posición todavía se encuentran los exploits para navegadores y sus componentes (35,0%), cuya participación disminuyó en 4 puntos porcentuales. La proporción de exploits para las vulnerabilidades del sistema operativo Android (22,71%) se mantuvo casi sin cambios, y sigue ocupando el tercer lugar.

Programas maliciosos en Internet (ataques mediante recursos ubicados en la web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos específicos, pero también los sitios legítimos se pueden infectar cuando son los usuarios los que crean su contenido (como en el caso de los foros), o si son víctima de hackeo.

Amenazas en línea para el sector financiero

La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. A partir del primer trimestre de 2017, entran en la estadística los programas maliciosos para cajeros automáticos y terminales POS, pero no se incluyen las amenazas móviles.

En el tercer trimestre de 2017 las soluciones de Kaspersky Lab neutralizaron intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 204 388 usuarios.

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Territorios afectados por los ataques del software malicioso en el tercer trimestre de 2017

(porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados ** |

|

| 1 | Togo | 2,30 |

| 2 | China | 1,91 |

| 3 | Taiwán | 1,65 |

| 4 | Indonesia | 1,58 |

| 5 | Corea del Sur | 1,56 |

| 6 | Alemania | 1,53 |

| 7 | Emiratos Árabes Unidos | 1,52 |

| 8 | Líbano | 1,48 |

| 9 | Libia | 1,43 |

| 10 | Jordania | 1,33 |

La presente estadística se basa en los veredictos de detección del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* * En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** ** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios, del total de usuarios individuales de los productos Kaspersky Lab en el país.

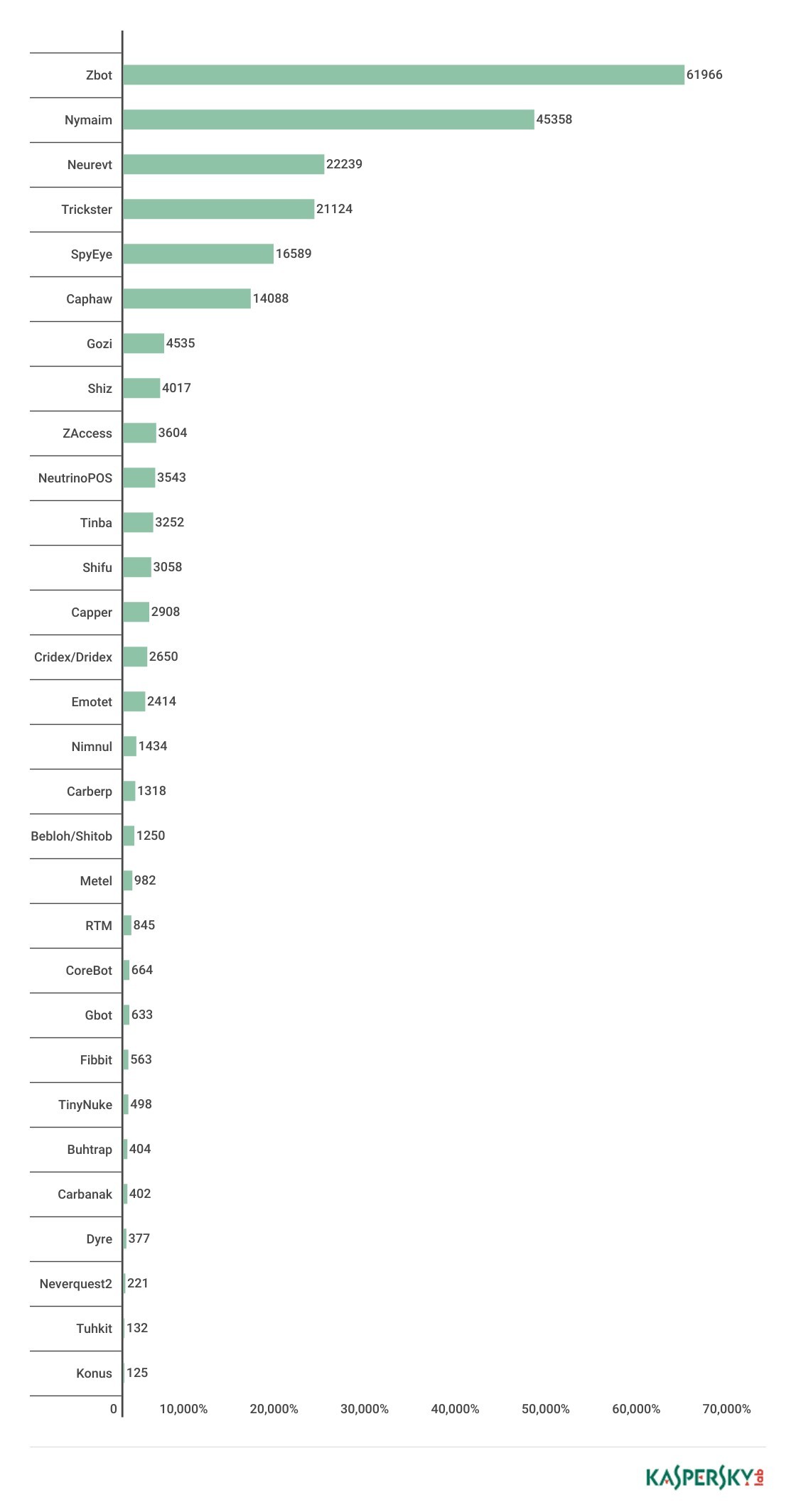

TOP 10 de familias de malware bancario

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el tercer trimestre de 2017 (según la cantidad de usuarios atacados):

| Nombre* | % de usuarios atacados** | |

| 1 | Trojan-Spy.Win32.Zbot | 27,9 |

| 2 | Trojan.Win32.Nymaim | 20,4 |

| 3 | Trojan.Win32.Neurevt | 10,0 |

| 4 | Trickster | 9,5 |

| 5 | SpyEye | 7,5 |

| 6 | Caphaw | 6,3 |

| 7 | Trojan-Banker.Win32.Gozi | 2,0 |

| 8 | Shiz | 1,8 |

| 9 | ZAccess | 1,6 |

| 10 | NeutrinoPOS | 1,6 |

* Veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento a la transmisión de datos estadísticos.

** ** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero nocivo.

En el tercer trimestre de 2017 las familias Dridex y Tinba abandonaron la lista. Uno de los lugares vacantes lo ocupó Trickster bot (9,5%), el heredero del difunto troyano bancario Dyre, también conocido como TrickBot. En las tres principales familias ocurrieron pequeños cambios. En el primer y segundo lugar siguen Trojan-Spy.Win32.Zbot (27,9%) y Trojan.Win32.Nymaim (20,4%), pero Trojan.Win32.Neurevt (10%) se ha elevado a la tercera posición con una participación que aumentó en casi 4 puntos porcentuales.

Programas cifradores maliciosos

Principales eventos del trimestre

Crysis se levanta de entre los muertos

En el informe del segundo trimestre escribimos que los atacantes responsables del cifrador Crysis dejaron de propagar este troyano, y publicaron en Internet las llaves maestras privadas necesarias para descifrar los archivos afectados. Esto ocurrió en mayo del 2017, y la propagación del cifrador se detuvo del todo en aquel momento.

Sin embargo, después de casi 3 meses, en pleno mes de agosto, detectamos una nueva ola de difusión activa de este troyano que a primera vista parecía “muerto”. Las direcciones de correo electrónico de los programas extorsionadores eran nuevas, no se las había visto previamente en las muestras de Crysis. Un detenido análisis reveló que las nuevas muestras del troyano eran idénticas a las antiguas, con una excepción: las llaves maestras públicas eran nuevas. El resto de características son las mismas, incluyendo la fecha de compilación en el encabezamiento PE y, lo que es más interesante, las marcas dejadas por el troyano en la estructura de servicio al final de cada archivo cifrado. Al hacer un examen más detallado de las muestras tuvimos la impresión de que los nuevos distribuidores no tienen en su poder el código fuente del malware, así que se limitaron a tomar el viejo cuerpo del troyano y usar un editor hexadecimal para reemplazar la llave de cifrado y la dirección de correo electrónico.

Esto tiende a sugerir que la propagación de este “zombi” ya está en manos de otro grupo de delincuentes, y no del desarrollador original del troyano que publicó las claves privadas en mayo.

Ola de ataques de Cryrar

El cifrador Cryrar (también conocido como ACCDFISA), es uno de los troyanos extorsionadores más “longevos” entre los distribuidos de forma activa hoy en día. Hizo su aparición en 2012 y está activo desde entonces. El malware está escrito en PureBasic y usa el archivo ejecutable del programa legal RAR para poner los archivos de la víctima en archivos RAR SFX protegidos con contraseña.

En la primera semana de septiembre de 2017 se registró un fuerte incremento en el número de intentos de infección lanzados por este cifrador. Ni antes, ni después los delincuentes que propagaban Cryrar habían hecho “campañas” tan masivas. Esquema de la infección los atacantes usan el método de fuerza bruta (brute force) para conseguir la contraseña de RDP, inician sesión en el sistema de la víctima mediante el protocolo de acceso remoto e inician manualmente la instalación del archivo del troyano. A su vez, este instala el cuerpo del cifrador y los componentes necesarios (entre ellos el archivo rar.exe, pero con otro nombre) para después iniciar de forma automática el cifrador.

Según los datos de KSN, esta ola está dirigida sobre todo a Vietnam, China, Filipinas y Brasil.

Publicación de las llaves maestras de las versiones originales de Petya, Mischa y GoldenEye

En julio de 2017, los autores del troyano Petia publicaron su llave maestra, con la que se puede descifrar las llaves de Salsa necesarias para descifrar el MFT y desbloquear el acceso a los sistemas afectados por Petya, Mischa y GoldenEye.

Esto ocurrió poco después de la explosión mundial de la epidemia del malware ExPetr, que utilizaba una parte del código de GoldenEye. Tal medida sugiere la idea de que los autores de Petia, Mischa y GoldenEye trataron de distanciarse de esta manera de ExPetr y del revuelo que causaron sus ataques.

Lamentablemente, esta llave no ayuda a los afectados por ExPetr porque sus autores no incluyeron en su código la posibilidad de restaurar el código de Salsa para descifrar el MFT.

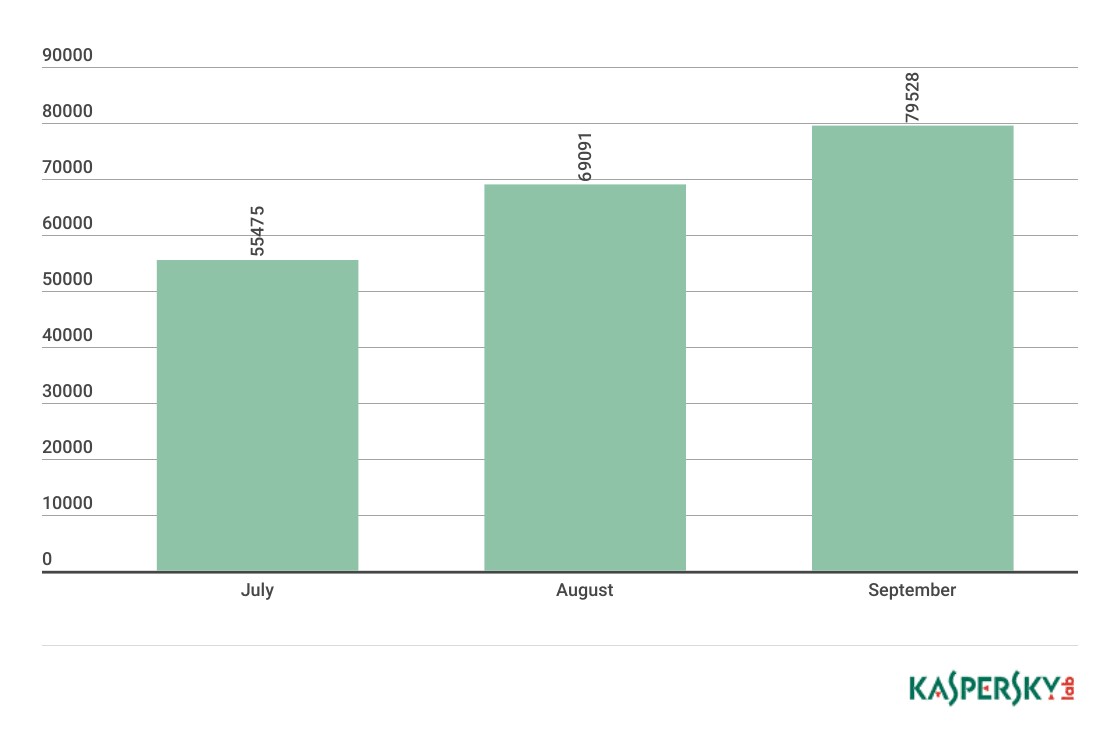

Número de nuevas modificaciones

En el tercer trimestre de 2017 incluimos cinco nuevas familias de codificadores en la clasificación. Aquí hay que remarcar: este número no incluye todos los troyanos que no han recibido un veredicto “individual”. Cada trimestre aparecen decenas de estos programas maliciosos, pero tienen tan pocas características diferenciales o tan poca difusión que se mantienen sin nombre entre cientos de sus semejantes y se los detecta con veredictos genéricos.

El número de modificaciones siguió disminuyendo en comparación con el trimestre anterior. Esto puede ser un fenómeno temporal, o un reflejo de la pérdida gradual de interés de los hackers por los cifradores como medio de ingresos y su paso a otros tipos de malware.

Número de usuarios atacados por troyanos cifradores

Julio fue el mes en que los cifradores estuvieron menos activos. Aunque el número de ataques aumentó durante el trimestre, sigue siendo menor que en mayo y junio, cuando explotaron dos epidemias masivas (WannaCry y ExPetr).

Geografía de los ataques

Top 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** |

|

| 1 | Myanmar | 0,95% |

| 2 | Vietnam | 0,92% |

| 3 | Indonesia | 0,69% |

| 4 | Alemania | 0,62% |

| 5 | China | 0,58% |

| 6 | Rusia | 0,51% |

| 7 | Filipinas | 0,50% |

| 8 | Venezuela | 0,50% |

| 9 | Camboya | 0,50% |

| 10 | Austria | 0,49% |

* En los cálculos, hemos excluido el país en el que el número de usuarios de “Kaspersky Lab” es relativamente pequeño (menos de 50.000).

** **Porcentaje de usuarios únicos en cuyos equipos se detectaron amenazas locales, del total de usuarios de productos de Kaspersky Lab en el país.

La mayoría de las posiciones en la lista la ocupan países asiáticos, entre ellos algunos que nunca la habían integrado, como Myanmar (0,95%), que el tercer trimestre entró para ocupar directamente el primer lugar. Vietnam (0,92%) subió en comparación con el trimestre anterior del cuarto al segundo lugar, y China (0,58%), del sexto al quinto.

Brasil, Italia y Japón, que estuvieron en los primeros puestos el trimestre pasado, en el actual no lograron ingresar al TOP 10. De los países europeos, entraron en el ranking Alemania (0,62%) y Austria (0,49%).

Rusia, que ocupara el décimo lugar en el segundo trimestre, se encuentra ahora en el sexto.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos* | Porcentaje de usuarios atacados** | ||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 16,78% | |

| 2 | Crypton | Trojan-Ransom.Win32.Cryptoff | 14,41% | |

| 3 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 6,90% | |

| 4 | Locky | Trojan-Ransom.Win32.Locky | 6,78% | |

| 5 | Cerber | Trojan-Ransom.Win32.Zerber | 4,30% | |

| 6 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 3,99% | |

| 7 | Shade | Trojan-Ransom.Win32.Shade | 2,69% | |

| 8 | Spora | Trojan-Ransom.Win32.Spora | 1,87% | |

| 9 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 1,77% | |

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.CryFile | 1,27% |

* Estadística basada en los veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento a la transmisión de datos estadísticos.

** ** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctima de ataques lanzados por troyanos extorsionadores.

En el tercer trimestre WannaCry (16,78%) sigue en la cima de nuestro TOP 10 y, a juzgar por la dinámica que venimos observando, seguirá ahí durante mucho tiempo: este gusano se propaga sin control y en el mundo queda un gran número de equipos que no han cerrado la vulnerabilidad que explota.

En el segundo tenemos a Crypton (14,41%), cifrador que apareció la primavera pasada, y que desde entonces se ha modificado varias veces y aparecido bajo una variedad de nombres: Crypton, JuicyLemon, PizzaCrypts, Nemesis, X3M, Cry9, Cry128 y Cry36.

El tercer puesto lo ocupa el cifrador Purgen (6,90%), que subió del noveno al tercer puesto. Las posiciones restantes están ocupados por “viejos conocidos”: Locky, Cerber, Cryrar, Shade y Spora.

El cifrador Jaff, que apareció en la primavera de 2017 y ocupó inmediatamente el cuarto lugar en el ranking del segundo trimestre, dejó de propagarse tan repentinamente como había aparecido.

Países-fuente de ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web. Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

El primer trimestre de 2017 las soluciones de Kaspersky Lab neutralizaron 277 646 376 ataques lanzados desde recursos de Internet ubicados en 185 países del mundo. Se registraron 72 012 219 direcciones URL únicas que provocaron reacciones del antivirus web.

Durante el trimestre, la mayor parte de las detecciones del antivirus web correspondió a recursos ubicados en los Estados Unidos (33,86%). Los Países Bajos siguen en el segundo puesto (25,22%), mientras que en el tercero está Alemania (16,03%), que ocupaba el quinto lugar el último trimestre. Los recursos web maliciosos de Finlandia y Singapur abandonaron el TOP 10, y en su lugar aparecieron recursos de Irlanda (1,36%) y Ucrania (1,36).

Países donde los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con la reacción del antivirus web. Los datos obtenidos reflejan el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que esta clasificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Bielorrusia | 27,35 |

| 2 | Argelia | 24,23 |

| 3 | Rusia | 23,91 |

| 4 | Armenia | 23,74 |

| 5 | Moldavia | 23,61 |

| 6 | Grecia | 21,48 |

| 7 | Azerbaiyán | 21,14 |

| 8 | Kirguistán | 20,83 |

| 9 | Uzbekistán | 20,24 |

| 10 | Albania | 20,10 |

| 11 | Ucrania | 19,82 |

| 12 | Kazajistán | 19,55 |

| 13 | Francia | 18,94 |

| 14 | Venezuela | 18,68 |

| 15 | Brasil | 18,01 |

| 16 | Portugal | 17,93 |

| 17 | Vietnam | 17,81 |

| 18 | Tayikistán | 17,63 |

| 19 | Georgia | 17,50 |

| 20 | India | 17,43 |

La presente estadística contiene los veredictos de detección del módulo del antivirus web proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

**Porcentaje de usuarios únicos que fueron víctima de ataques web web realizados por objetos de la clase Malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

En promedio, durante el trimestre, un 16,61% de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web de la clase Malware.

Geografía de los ataques web del malware en el tercer trimestre de 2017

(porcentaje de usuarios atacados)

Entre los países más seguros para navegar en la web están Irán (9,06%), Singapur (8,94%), Puerto Rico (6,67%), Níger (5,14%) y Cuba (4,44%).

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ella se enumeran los objetos que entraron en el equipo por medio de la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles.

El tercer trimestre de 2017 nuestro antivirus para archivos detectó 198 228 428 diferentes programas nocivos y potencialmente indeseables.

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada país, se ha calculado el porcentaje de usuarios de productos de Kaspersky Lab donde entró en funcionamiento el Antivirus de archivos en el período del informe. La presente estadística refleja el nivel de infección de las computadoras personales en diferentes países del mundo.

Merece la pena destacar que, a partir de este trimestre, la calificación tomará en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Yemen | 56,89 |

| 2 | Vietnam | 54,32 |

| 3 | Afganistán | 53,25 |

| 4 | Uzbekistán | 53,02 |

| 5 | Laos | 52,72 |

| 6 | Tayikistán | 49,72 |

| 7 | Etiopía | 48,90 |

| 8 | Siria | 47,71 |

| 9 | Myanmar | 46,82 |

| 10 | Camboya | 46,69 |

| 11 | Irak | 45,79 |

| 12 | Turkmenistán | 45,47 |

| 13 | Libia | 45,00 |

| 14 | Bangladesh | 44,54 |

| 15 | China | 44,40 |

| 16 | Sudán | 44,27 |

| 17 | Mongolia | 44,18 |

| 18 | Mozambique | 43,84 |

| 19 | Ruanda | 43,22 |

| 20 | Bielorrusia | 42,53 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 10 000).

** **Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky Lab en el país.

El TOP 20 de países no ha cambiado mucho en comparación con el trimestre anterior, pero en el tercer trimestre recibió a China (44,40%), Siria (47,71%) y Libia (45,00%). La puntuación de Rusia en este ranking fue del 29,09%.

En promedio, en el mundo por lo menos una vez durante el segundo trimestre se detectaron amenazas locales de la clase Malware en el 22,9 % de los equipos de los usuarios.

Geografía de los ataques web del malware en el tercer trimestre de 2017

(porcentaje de usuarios atacados)

Algunos de los países con el menor nivel de infección: Estonia (15,86%), Singapur (11,97%), Nueva Zelanda (9,24%), República Checa (7,89%), Irlanda (6,86%) y Japón (5,79%).

Todos los datos estadísticos usados en este informe se obtuvieron mediante la red antivirus distribuida Kaspersky Security Network (KSN); como resultado del funcionamiento de los diferentes componentes de protección contra programas maliciosos. Los datos se obtuvieron en los equipos de los usuarios de KSN que dieron su consentimiento para su transmisión. En el intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2017 Estadística